Configurer l’extraction de groupe basée sur l’ID de messagerie (ou nom d’utilisateur) au premier facteur pour décider du flux d’authentification du facteur suivant

Pensez à une organisation qui comprend les trois départements suivants (groupes) : Employé, Partenaire et Fournisseur. L’appliance NetScaler peut être configurée pour extraire le groupe d’utilisateurs en fonction de l’identifiant e-mail ou du nom d’utilisateur AD fourni par l’utilisateur dans le formulaire de connexion au premier facteur. En fonction du groupe auquel appartient un utilisateur, NetScaler présente une méthode d’authentification (LDAP, SAML, OAuth, etc.) comme indiqué dans le tableau suivant à titre d’exemple.

| Nom du groupe | Facteur |

|---|---|

| Employé | Auth unique (nom d’utilisateur/mot de passe) |

| Partenaire | OAuth (redirige vers un autre fournisseur d’identité) |

| Fournisseur | SAML (redirections vers un autre IdP) |

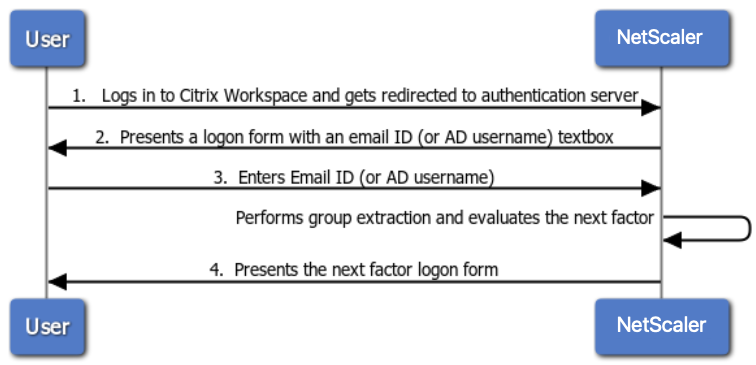

Le schéma suivant montre une interaction de haut niveau entre un utilisateur et l’appliance NetScaler pour le cas d’utilisation mentionné précédemment.

- L’utilisateur se connecte à Citrix Workspace et est redirigé vers un serveur virtuel d’authentification.

-

NetScaler présente un formulaire de connexion permettant de saisir un identifiant e-mail (ou un nom d’utilisateur).

- L’utilisateur saisit l’ID e-mail (ou le nom d’utilisateur).

- NetScaler présente un formulaire de connexion basé sur le groupe extrait à l’aide de l’identifiant de messagerie (ou du nom d’utilisateur) fourni.

Configurer l’extraction de groupe basée sur l’ID d’e-mail (ou nom d’utilisateur) au premier facteur pour décider de l’authentification du facteur suivant à l’aide de l’interface de ligne de commande

Conditions préalables

Un serveur virtuel d’équilibrage de charge est configuré avec l’authentification activée.

Configuration du serveur virtuel d’authentification pour l’extraction de groupe basée sur les e-mails

Remarque

Vous pouvez modifier le schéma OnlyUsername.xml pour créer un schéma de connexion personnalisé (EmailOnlyLSchema) dans ce cas.

Créer une stratégie de schéma de connexion à l’aide d’un schéma de connexion par e-mail créé à l’étape précédente et relier le serveur virtuel d’authentification

add authentication loginSchema lschema_only_email -authenticationSchema "/nsconfig/loginschema/only_email.xml"

add authentication loginSchemaPolicy lschema_only_email_pol -rule true -action lschema_only_email

bind authentication vserver abs_sp_auth_vs -policy lschema_only_email_pol -priority 100 -gotoPriorityExpression END

Création d’une stratégie d’authentification LDAP pour l’extraction de groupe

Remarque :

LDAPLoginName est « mail » pour la connexion basée sur un identifiant de messagerie, tandis que -LDAPLoginName est « SamAccountName » pour la connexion basée sur un nom d’utilisateur.

add authentication ldapAction aaa_local_grp_extraction -serverIP 90.1.187.40 -ldapBase "OU=ABSOU,dc=aaa,dc=local" -ldapBindDn administrator@aaa.local -ldapBindDnPassword xxxx -ldapLoginName mail -groupAttrName memberOf -subAttributeName CN -secType TLS -authentication DISABLED

add authentication Policy aaa_local_grp_extraction_pol -rule true -action aaa_local_grp_extraction

Configuration de stratégie basée sur un groupe extraite

Créer un facteur suivant pour les groupes d’employés, de partenaires et de fournisseurs à l’aide d’étiquettes de stratégie

add authentication loginSchema lschema_noschema -authenticationSchema noschema

add authentication policylabel plabel_noauth_Employee_Partner_Vendor -loginSchema lschema_noschema

add authentication Policy noauth_Employee_pol -rule "AAA.USER.IS_MEMBER_OF(\"Employee\")" -action NO_AUTHN

add authentication Policy noauth_Partner_pol -rule "AAA.USER.IS_MEMBER_OF(\"Partner\")" -action NO_AUTHN

add authentication Policy noauth_Vendor_pol -rule "AAA.USER.IS_MEMBER_OF(\"Vendor\")" -action NO_AUTHN

Créer un seul facteur de stratégie d’authentification (LDAP est utilisé comme exemple pour cette configuration)

add authentication loginSchema lschema_singleauth_Employee -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuth.xml"

add authentication policylabel plabel_singleauth_Employee -loginSchema lschema_singleauth_Employee

add authentication ldapAction aaa_local_pwd_act -serverIP 90.196.17.40 -ldapBase "OU=ABSOU,dc=aaa,dc=local" -ldapBindDn administrator@aaa.local -ldapBindDnPassword xxxx -ldapLoginName samAccountName -groupAttrName memberOf -subAttributeName CN -secType TLS -ssoNameAttribute userPrincipalName -passwdChange ENABLED -nestedGroupExtraction ON -maxNestingLevel 7 -groupNameIdentifier sAMAccountName -groupSearchAttribute memberOf -groupSearchSubAttribute CN -defaultAuthenticationGroup ldapDefaultAuthGroup -Attribute1 userPrincipalName -Attribute2 mail

add authentication Policy aaa_local_pwd_pol -rule true -action aaa_local_pwd_act

bind authentication policylabel plabel_singleauth_Employee -policyName aaa_local_pwd_pol -priority 100 -gotoPriorityExpression NEXT

Créer une stratégie OAuth pour la redirection vers l’IdP OAuth

add authentication policylabel plabel_oauth_Partner

add authentication OAuthAction oauth_sp_act -authorizationEndpoint <authorization-endpoint> -tokenEndpoint <token-endpoint> -clientID <client-id> -clientSecret <client-secret> -CertEndpoint <cert-endpoint> -userNameField <user-name>

add authentication Policy oauth_sp_pol -rule true -action oauth_sp_act

bind authentication policylabel plabel_oauth_Partner -policyName oauth_sp_pol -priority 100 -gotoPriorityExpression NEXT

Créer une stratégie SAML pour la redirection vers l’IdP SAML

add authentication policylabel plabel_saml_Vendor

add authentication samlAction saml_sp_act -samlIdPCertName <IDP-CertKeyName> -samlRedirectUrl <Redirect-url> -samlIssuerName <Issuer-Name>

add authentication Policy saml_sp_pol -rule true -action saml_sp_act

bind authentication policylabel plabel_saml_Vendor -policyName saml_sp_pol -priority 100 -gotoPriorityExpression NEXT

Lier les trois facteurs de stratégie à Plabel_Noauth_Employee_Partner_Vendor

bind authentication policylabel plabel_noauth_Employee_Partner_Vendor -policyName noauth_Employee_pol -priority 100 -gotoPriorityExpression NEXT -nextFactor plabel_singleauth_Employee

bind authentication policylabel plabel_noauth_Employee_Partner_Vendor -policyName noauth_Partner_pol -priority 110 -gotoPriorityExpression NEXT -nextFactor plabel_oauth_Partner

bind authentication policylabel plabel_noauth_Employee_Partner_Vendor -policyName noauth_Vendor_pol -priority 120 -gotoPriorityExpression NEXT -nextFactor plabel_saml_Vendor

Lier une étiquette de stratégie basée sur un groupe comme NextFactor pour la stratégie d’authentification d’extraction de groupe

bind authentication vserver abs_sp_auth_vs -policy aaa_local_grp_extraction_pol -priority 100 -nextFactor plabel_noauth_Employee_Partner_Vendor -gotoPriorityExpression NEXT

Configurer l’extraction de groupe basée sur l’ID d’e-mail (ou nom d’utilisateur) au premier facteur pour décider de l’authentification du facteur suivant à l’aide de nFactor Visualizer

- Accédez àSécurité > Trafic des applications AAA > nFactor Visualizer > nFactor Flowet cliquez sur Ajouter.

-

Cliquez sur + pour ajouter le flux nFactor.

-

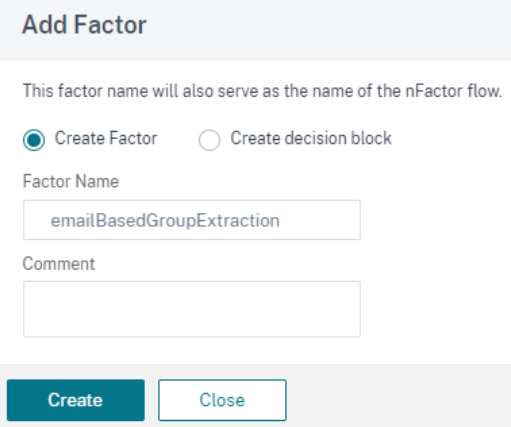

Ajoutez un facteur d’extraction de groupe avec la stratégie d’extraction de groupe LDAP à l’aide d’ EmailOnlyLoginSchema. Le nom que vous entrez est le nom du flux nFactor. Cliquez sur Créer.

-

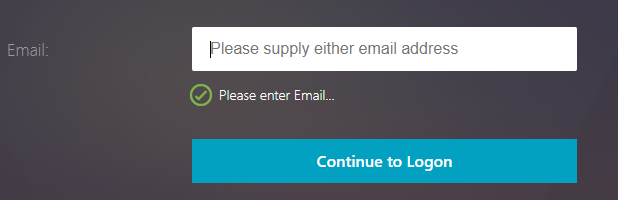

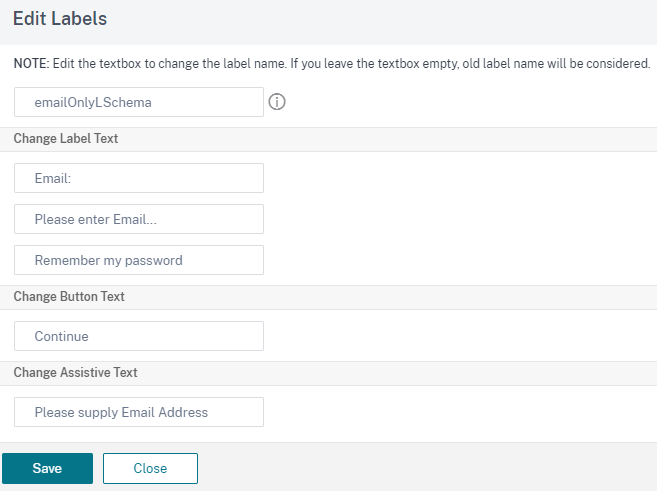

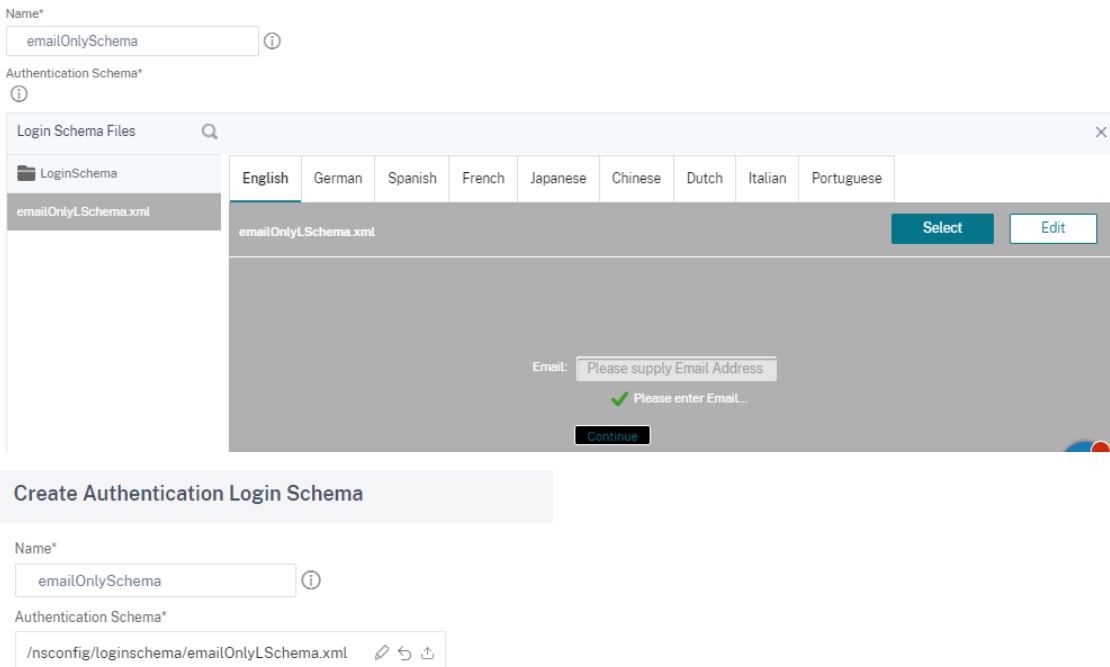

Cliquez sur Ajouter un schéma sur le bloc nFactor. Pour créer un schéma de connexion personnalisé (EmailOnlyLSchema dans ce cas), vous pouvez modifier le schéma OnlyUsername.xml intégré.

-

Créez un schéma de connexion d’authentification à l’aide du fichier de schéma de connexion créé.

-

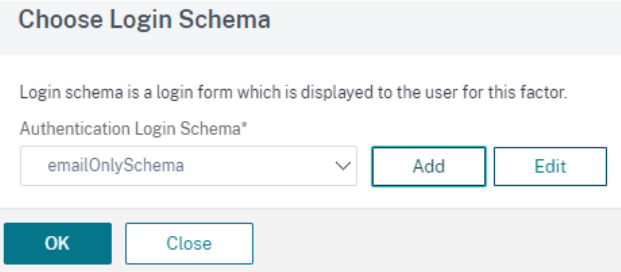

Choisissez un schéma de connexion dans la liste Schéma de connexion d’authentification et cliquez sur OK.

-

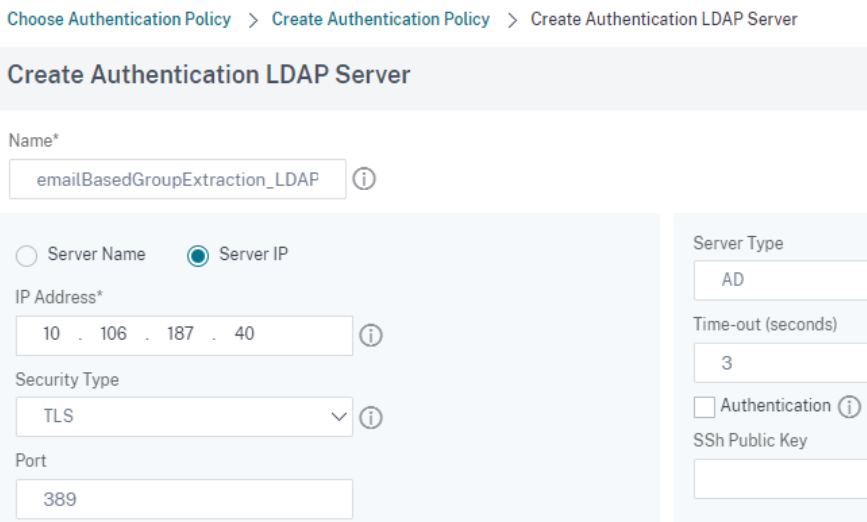

Créez un serveur LDAP pour l’extraction de groupe avec l’authentification désactivée pour la création de stratégies d’authentification. Pour plus d’informations sur la création d’une authentification LDAP, reportez-vous à la section Configuration de l’authentification LDAP.

-

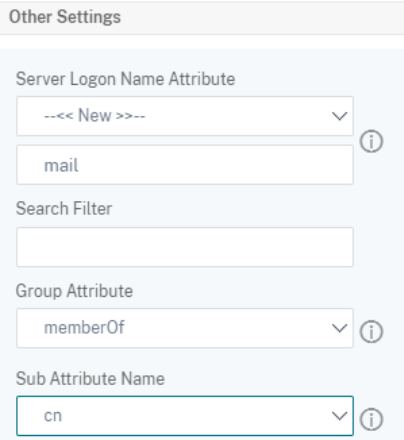

Cliquez sur Autres paramètres pour spécifier les valeurs suivantes pour le serveur LDAP. Nom de connexion LDAP — mail ; Attribut de groupe - MemberOf ; Nom du sous-attribut - cn.

-

Cliquez sur Ajouter une stratégie, puis sur Ajouter pour créer une stratégie d’authentification d’extraction de groupe.

-

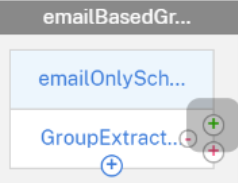

Cliquez sur le signe + vert sur le bloc EmailBasedGroupExtraction pour créer des blocs de décision pour les facteurs suivants.

-

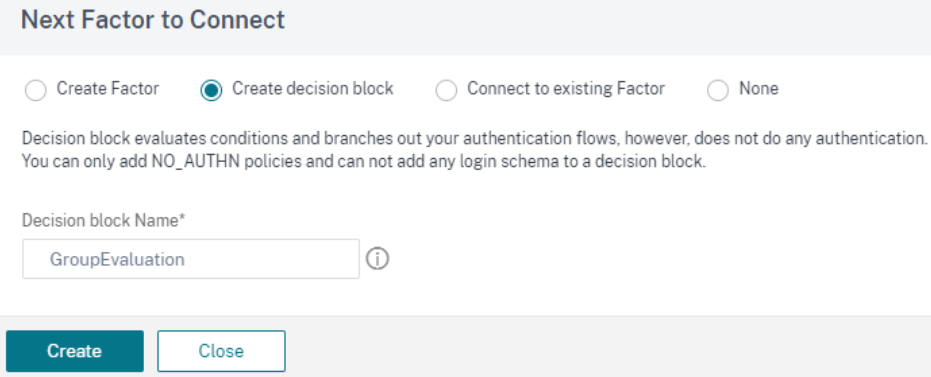

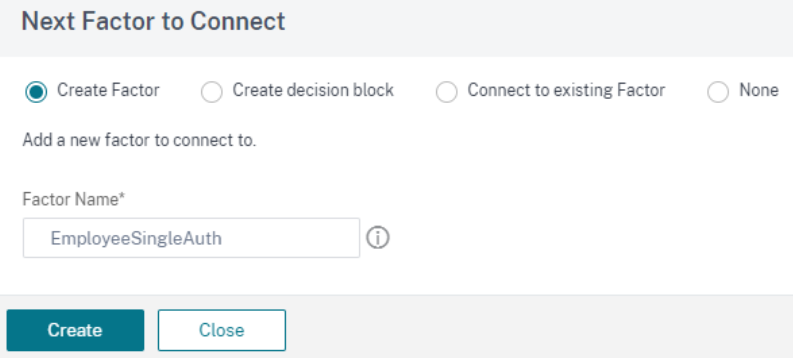

Sur l’écran Facteur suivant à la connexion, sélectionnez Créer un bloc de décision, entrez un nom pour le bloc de décision, puis cliquez sur Créer.

-

Créez une stratégie d’authentification pour chaque groupe de destination pour les blocs de décision respectifs. Par exemple, le facteur d’authentification basé sur un groupe pour AD Group « Employé ».

-

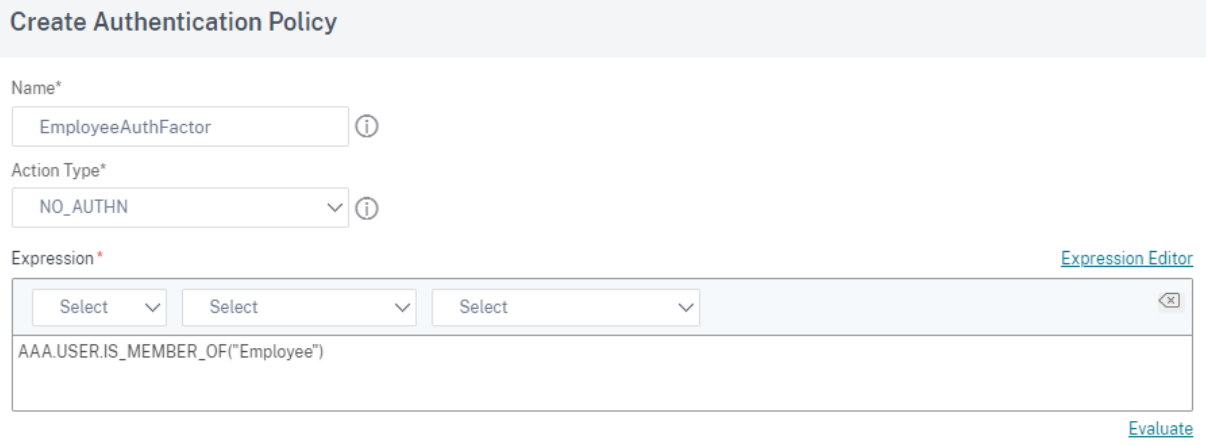

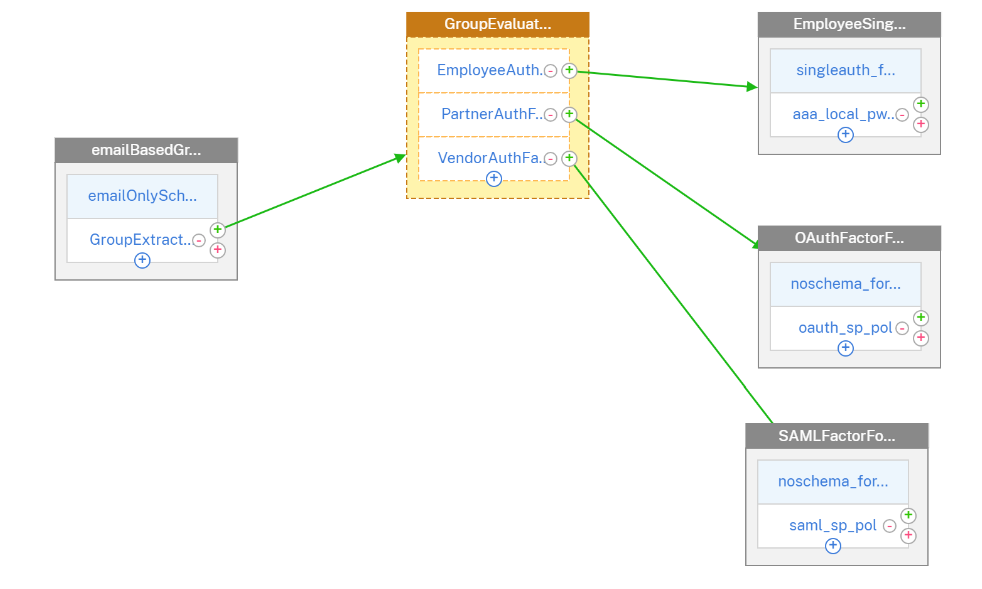

Le diagramme suivant illustre le flux NFactor une fois que tous les blocs de décision ont été créés.

-

Une fois tous les blocs de décision créés, liez tous les blocs de décision basés sur un groupe aux facteurs d’authentification respectifs. Par exemple, le groupe d’employés peut comporter un facteur d’authentification par nom d’utilisateur et mot de passe.

-

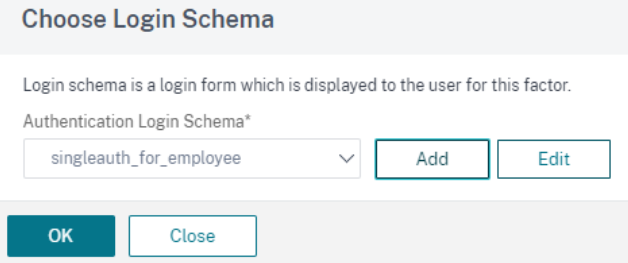

Choisissez le schéma de connexion dans le menu déroulant Schéma de connexion d’authentification et cliquez sur Ajouter.

-

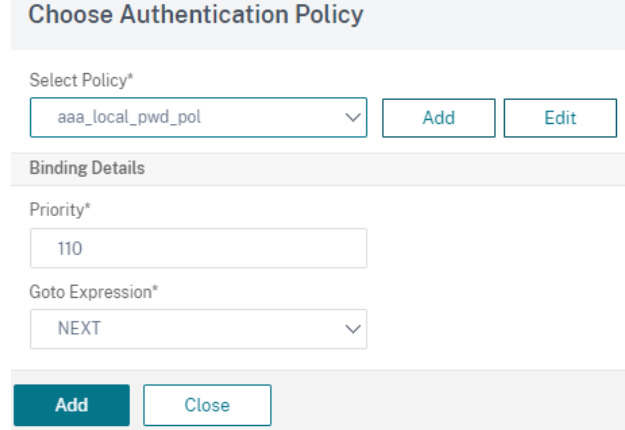

Choisissez la stratégie d’authentification, puis cliquez sur Ajouter.

-

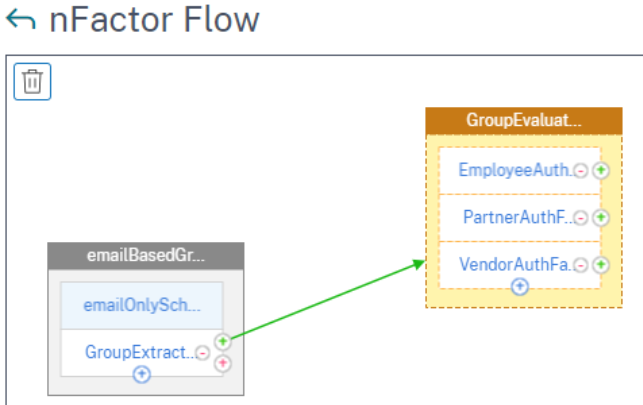

Une fois que tous les blocs de décision basés sur un groupe sont configurés avec des stratégies d’authentification comme facteurs, le flux nFactor ressemble au diagramme suivant.

-

Cliquez sur Lier au serveur d’authentification, puis sur Créer.

-

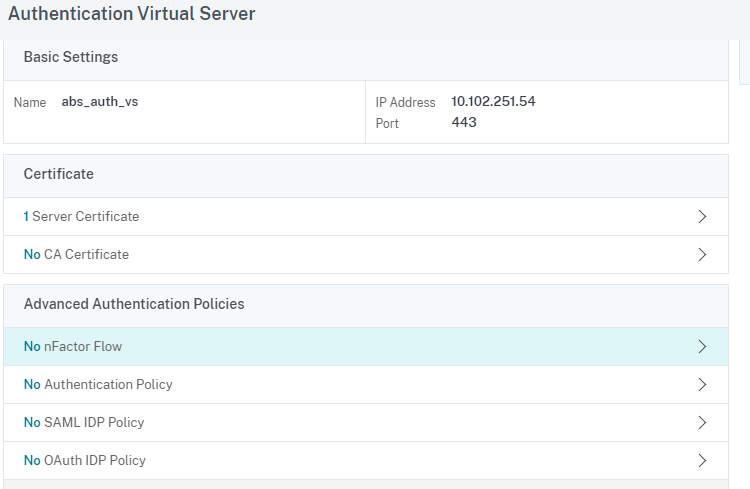

Sélectionnez le serveur virtuel d’authentification et cliquez sur nFactor Flow.

-

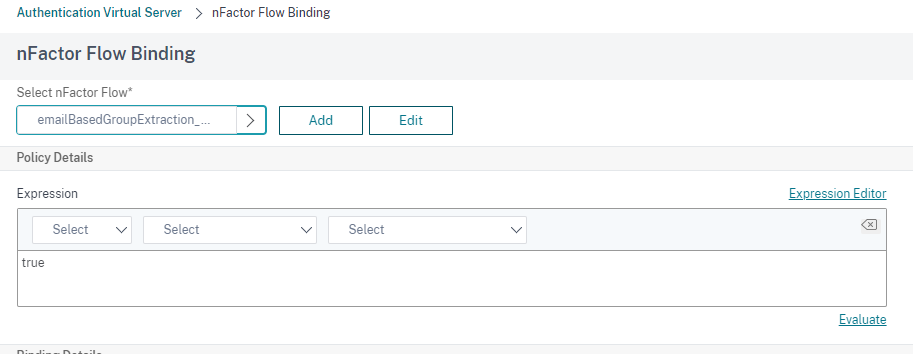

Choisissez le flux nFactor sous le champ Select nfactor Flow, puis cliquez sur Ajouter.

- Liez ce flux au serveur virtuel d’authentification, d’autorisation et d’audit.

Dissocier le nFactor

- Sélectionnez le flux nFactor et cliquez sur Afficher les liaisons.

- Sélectionnez le serveur virtuel d’authentification et cliquez sur Dissocier.

Dans cet article

- Configurer l’extraction de groupe basée sur l’ID d’e-mail (ou nom d’utilisateur) au premier facteur pour décider de l’authentification du facteur suivant à l’aide de l’interface de ligne de commande

- Configurer l’extraction de groupe basée sur l’ID d’e-mail (ou nom d’utilisateur) au premier facteur pour décider de l’authentification du facteur suivant à l’aide de nFactor Visualizer

- Dissocier le nFactor