Plus de fonctionnalités prises en charge pour SAML

Les fonctionnalités suivantes sont prises en charge pour SAML.

Prise en charge de la lecture et de la génération des métadonnées pour la configuration du SP et de l’IdP SAML

L’appliance Citrix ADC prend désormais en charge les fichiers de métadonnées comme moyens d’entités de configuration pour le fournisseur de services (SP) SAML et le fournisseur d’identité (IdP). Le fichier de métadonnées est un fichier XML structuré qui décrit la configuration d’une entité. Les fichiers de métadonnées pour le SP et l’IdP sont distincts. Selon le déploiement, et parfois, une entité SP ou IdP peut avoir plusieurs fichiers de métadonnées. En tant qu’administrateur, vous pouvez exporter et importer des fichiers de métadonnées (SP et IdP SAML) sur Citrix ADC. Les fonctionnalités d’exportation et d’importation de métadonnées pour le SP et l’IdP SAML sont expliquées dans les sections suivantes.

Export des métadonnées pour le SP SAML

Prenons un exemple où Citrix ADC est configuré en tant que SP SAML et qu’un fournisseur d’identité SAML souhaite importer des métadonnées contenant la configuration du SP Citrix ADC. Supposons que l’appliance Citrix ADC est déjà configurée avec un attribut « SamlAction » qui spécifie la configuration du SP SAML.

Pour exporter les métadonnées des utilisateurs ou de l’administrateur, interrogez le serveur virtuel Citrix Gateway ou d’authentification comme indiqué ci-dessous :

https://vserver.company.com/metadata/samlsp/<action-name>

Importation de métadonnées pour SAML SP

Actuellement, la configuration de l’action SAML sur l’appliance Citrix ADC prend différents paramètres. L’administrateur les spécifie manuellement. Cependant, les administrateurs ignorent souvent la nomenclature lorsqu’il s’agit d’interagir avec différents systèmes SAML. Si des métadonnées de l’IdP sont disponibles, la majeure partie de la configuration dans l’entité « SAMLaction » peut être évitée. En fait, l’intégralité de la configuration spécifique à l’IdP peut être omise si le fichier de métadonnées IdP est fourni. L’entité ‘SamlAction’ prend désormais un paramètre supplémentaire pour lire la configuration à partir du fichier de métadonnées.

Lorsque vous importez des métadonnées dans une appliance Citrix ADC, les métadonnées ne contiennent aucun algorithme de signature à utiliser, elles contiennent les détails du point de terminaison. Les métadonnées peuvent être signées à l’aide de certains algorithmes qui peuvent être utilisés pour vérifier les métadonnées elles-mêmes. Les algorithmes ne sont pas stockés dans l’entité « SAMLaction ».

Par conséquent, ce que vous spécifiez dans l’entité « SamlAction » sont ceux utilisés lors de l’envoi des données. Les données entrantes peuvent contenir un algorithme différent à traiter par une appliance Citrix ADC. Vous pouvez importer une taille maximale de 64 Ko de métadonnées.

Pour récupérer les fichiers de métadonnées à l’aide de l’interface de ligne de commande.

set samlAction <name> [-metadataUrl <url> [-metadataRefreshInterval <int>] https://idp.citrix.com/samlidp/metadata.xml

Remarque

Le paramètre MetadataRefreshInterval est l’intervalle en minutes d’extraction des informations de métadonnées à partir de l’URL de métadonnées spécifiée. Valeur par défaut 36000.

Importation de métadonnées pour IdP SAML

Le paramètre « SamlIDPProfile » prend un nouvel argument pour lire l’ensemble de la configuration spécifique au SP. La configuration du fournisseur d’identité SAML peut être simplifiée en remplaçant les propriétés spécifiques au SP par un fichier de métadonnées SP. Ce fichier est interrogé via HTTP.

Pour lire à partir du fichier de métadonnées à l’aide de l’interface de ligne de commande :

set samlIdPProfile <name> [-metadataUrl <url>] [-metadataRefreshInterval <int>]

Prise en charge des attributs nom-valeur pour l’authentification SAML

Vous pouvez désormais configurer les attributs d’authentification SAML avec un nom unique ainsi que des valeurs. Les noms sont configurés dans le paramètre d’action SAML et les valeurs sont obtenues en interrogeant les noms. En spécifiant la valeur d’attribut name, les administrateurs peuvent facilement rechercher la valeur d’attribut associée au nom d’attribut. De plus, les administrateurs n’ont plus besoin de se souvenir de l’attribut uniquement par sa valeur.

Important

- Dans la commande SAMLaction, vous pouvez configurer un maximum de 64 attributs séparés par des virgules avec une taille totale inférieure à 2048 octets.

- Citrix vous recommande d’utiliser la liste des attributs. L’utilisation de « l’attribut 1 à l’attribut 16 » provoquera l’échec de la session si la taille de l’attribut extrait est importante.

Pour configurer les attributs nom-valeur à l’aide de l’interface de ligne de commande

À l’invite de commande, tapez :

add authentication samlAction <name> [-Attributes <string>]

Exemple :

add authentication samlAction samlAct1 -attributes “mail,sn,userprincipalName”

Prise en charge de l’URL du service de consommation d’assertion pour IdP SAML

Une appliance Citrix ADC configurée en tant que fournisseur d’identité (IdP) SAML prend désormais en charge l’indexation ACS (Assertion Consumer Service) pour traiter la demande du fournisseur de services (SP) SAML. L’IdP SAML importe la configuration d’indexation ACS à partir des métadonnées du fournisseur de services ou permet la saisie manuelle des informations d’index ACS. Le tableau suivant répertorie certains articles spécifiques aux déploiements dans lesquels l’appliance Citrix ADC est utilisée en tant que SP SAML ou fournisseur d’identité SAML.

Quelques informations sur d’autres déploiements spécifiques :

- NetScaler en tant que SP SAML sur un périphérique FIPS

- Configuration d’Office365 pour l’authentification unique avec NetScaler en tant que fournisseur d’identité SAML

Prise en charge du type d’identification WebView pour les mécanismes d’authentification

L’authentification d’une appliance Citrix ADC peut désormais prendre en charge le protocole AuthV3. Le type d’informations d’identification WebView dans le protocole Authv3 prend en charge tous les types de mécanismes d’authentification (y compris SAML et OAuth). Le type d’informations d’identification WebView fait partie d’Authv3, qui est implémenté par Citrix Receiver et le navigateur dans les applications Web.

L’exemple suivant explique le flux des événements WebView via Citrix Gateway et Citrix Receiver :

- Citrix Receiver négocie avec Citrix Gateway la prise en charge du protocole AuthV3.

- L’appliance Citrix ADC répond positivement et suggère une URL de démarrage spécifique.

- Citrix Receiver se connecte ensuite au point de terminaison spécifique (URL).

- Citrix Gateway envoie une réponse au client pour démarrer WebView.

- Citrix Receiver démarre WebView et envoie la demande initiale à l’appliance Citrix ADC.

- L’appliance Citrix ADC redirige l’URI vers le point de terminaison de connexion du navigateur.

- Une fois l’authentification terminée, l’appliance Citrix ADC envoie une réponse d’achèvement à WebView.

- Le WebView se ferme maintenant et redonne le contrôle à Citrix Receiver pour continuer le protocole AuthV3 pour l’établissement de session.

Augmentation de la taille de SessionIndex dans le SP SAML

La taille SessionIndex du fournisseur de services (SP) SAML est augmentée à 96 octets. Auparavant, la taille maximale par défaut de SessionIndex était de 63 octets.

Remarque

Prise en charge introduite dans NetScaler 13.0 Build 36.x

Prise en charge de référence de classe d’authentification personnalisée pour SP SAML

Vous pouvez configurer un attribut de référence de classe d’authentification personnalisé dans la commande d’action SAML . À l’aide de l’attribut de référence de classe d’authentification personnalisé, vous pouvez personnaliser les noms de classe dans les balises SAML appropriées. L’attribut de référence de la classe d’authentification personnalisée ainsi que l’espace de noms sont envoyés à l’IdP SAML dans le cadre de la demande d’authentification SP SAML.

Auparavant, à l’aide de la commande d’action SAML, vous pouviez configurer uniquement un ensemble de classes prédéfinies définies dans l’attribut AuthnCTXClassRef.

Important

Lors de la configuration de l’attribut CustomAuthnctxClassRef, vérifiez les points suivants :

- Les noms des classes doivent inclure des caractères alphanumériques ou une URL valide avec des balises XML appropriées.

- Si vous devez configurer plusieurs classes personnalisées, chaque classe doit être séparée par des virgules

Pour configurer les attributs CustomAuthnCTXClassRef à l’aide de l’interface de ligne de commande

À l’invite de commande, tapez :

- add authentication samlAction

<name>[-customAuthnCtxClassRef<string>] - set authentication samlAction

<name>[-customAuthnCtxClassRef<string>]

Exemple :

add authentication samlAction samlact1 –customAuthnCtxClassRef http://www.class1.com/LoA1,http://www.class2.com/LoA2set authentication samlAction samlact2 –customAuthnCtxClassRef http://www.class3.com/LoA1,http://www.class4.com/LoA2

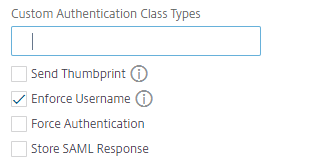

Pour configurer les attributs CustomAuthnctxClassRef à l’aide de l’interface graphique

- Accédez à Sécurité > AAA - Trafic des applications > Stratégies > Authentification > Stratégies avancées > Actions > SAML.

- Sur la page SAML, sélectionnez l’onglet Serveurs et cliquez sur Ajouter.

- Sur la page Créer un serveur SAML d’authentification, entrez le nom de l’action SAML.

-

Faites défiler vers le bas pour configurer les types de classe dans la section Types de classe d’authentification personnalisés .

Prise en charge de la liaison d’artefacts dans l’IdP SAML

L’appliance Citrix ADC configurée en tant que fournisseur d’identité SAML (IdP) prend en charge la liaison d’artefacts. La liaison d’artefact améliore la sécurité de l’IdP SAML et empêche les utilisateurs malveillants d’inspecter l’assertion.

Prise en charge de l’URL du service de consommation d’assertion pour IdP SAML

Une appliance Citrix ADC configurée en tant que fournisseur d’identité (IdP) SAML prend désormais en charge l’indexation ACS (Assertion Consumer Service) pour traiter la demande du fournisseur de services (SP) SAML. L’IdP SAML importe la configuration d’indexation ACS à partir des métadonnées du fournisseur de services ou permet la saisie manuelle des informations d’index ACS.

Prise en charge du déchargement FIPS

Une appliance Citrix ADC MPX FIPS utilisée en tant que fournisseur de services SAML prend désormais en charge les assertions chiffrées. En outre, une appliance Citrix ADC MPX FIPS fonctionnant en tant que fournisseur de services SAML ou fournisseur d’identité SAML peut désormais être configurée pour utiliser les algorithmes SHA2 sur du matériel FIPS.

Remarque

En mode FIPS, seul l’algorithme RSA-V1_5 est pris en charge en tant qu’algorithme de transport de clés.

Configuration de la prise en charge du déchargement FIPS via l’interface de ligne de commande :

-

Ajouter SSL FIPS

add ssl fipsKey fips-key

-

Créez un CSR et utilisez-le sur le serveur de l’autorité de certification pour générer un certificat. Vous pouvez ensuite copier le certificat dans /nsconfig/ssl. Supposons que le fichier soit fips3cert.cer.

add ssl certKey fips-cert -cert fips3cert.cer -fipsKey fips-key<!--NeedCopy--> -

Spécifiez ce certificat dans l’action SAML pour le module SP SAML

set samlAction <name> -samlSigningCertName fips-cert<!--NeedCopy--> -

Utiliser le certificat dans le module SamlIDPProfile pour fournisseur d’identité SAML

set samlidpprofile fipstest –samlIdpCertName fips-cert<!--NeedCopy-->

Terminologies SAML courantes

Voici quelques terminologies SAML courantes :

-

Assertion : Une assertion SAML est un document XML renvoyé par le fournisseur d’identité au fournisseur de services après l’authentification de l’utilisateur. L’assertion possède une structure spécifique, telle que définie par la norme SAML.

-

Types d’assertions : Voici les types d’assertion.

- Authentification : l’utilisateur est authentifié par un moyen particulier à un moment donné

- Autorisation : l’utilisateur s’est vu accorder ou refuser l’accès à une ressource spécifiée

- Attributs : l’utilisateur est associé aux attributs fournis

-

Service consommateur d’assertion (ACS) : point de terminaison (URL) du fournisseur de services chargé de recevoir et d’analyser une assertion SAML

-

Restriction d’audience : valeur de l’assertion SAML qui spécifie à qui (et uniquement à qui) l’assertion est destinée. Le « public » sera le fournisseur de services et est généralement une URL mais peut techniquement être formaté comme n’importe quelle chaîne de données.

-

Fournisseur d’identité (IdP) : En termes de SAML, le fournisseur d’identité est l’entité qui vérifie l’identité de l’utilisateur, en réponse à une demande du fournisseur de services.

Le fournisseur d’identité est responsable du maintien et de l’authentification de l’identité de l’utilisateur.

-

Fournisseur de services (SP) : En termes de SAML, le fournisseur de services (SP) offre un service à l’utilisateur et permet à l’utilisateur de se connecter en utilisant SAML. Lorsque l’utilisateur tente de se connecter, le SP envoie une demande d’authentification SAML au fournisseur d’identité (IdP)

-

Liaison SAML : les demandeurs et les répondeurs SAML communiquent en échangeant des messages. Le mécanisme de transport de ces messages s’appelle une liaison SAML.

-

Artefact HTTP : l’une des options de liaison prises en charge par le protocole SAML. L’artefact HTTP est utile dans les scénarios où le demandeur et le répondeur SAML utilisent un User-Agent HTTP et ne souhaitent pas transmettre l’intégralité du message, que ce soit pour des raisons techniques ou de sécurité. Au lieu de cela, un artefact SAML est envoyé, qui est un identifiant unique pour les informations complètes. L’IdP peut ensuite utiliser l’artefact pour récupérer les informations complètes. L’émetteur de l’artefact doit conserver son état tant que l’artefact est en attente. Un service de résolution d’artefacts (ARS) doit être configuré.

L’artefact HTTP envoie l’artefact en tant que paramètre de requête.

-

HTTP POST : L’une des options de liaison prises en charge par le protocole SAML.

HTTP POST envoie le contenu du message en tant que paramètre POST, dans la charge utile.

-

Redirection HTTP : l’une des options de liaison prises en charge par le protocole SAML.

Lorsque la redirection HTTP est utilisée, le fournisseur de services redirige l’utilisateur vers le fournisseur d’identité où la connexion a lieu, et le fournisseur d’identité redirige l’utilisateur vers le fournisseur de services. La redirection HTTP nécessite l’intervention de l’agent utilisateur (le navigateur).

La redirection HTTP envoie le contenu du message dans l’URL. Pour cette raison, elle ne peut pas être utilisée pour la réponse SAML, car la taille de la réponse dépasse généralement la longueur d’URL autorisée par la plupart des navigateurs.

Remarque : L’appliance Citrix ADC prend en charge les liaisons POST et Redirect lors de la déconnexion.

-

Métadonnées : Les métadonnées sont les données de configuration dans SP et IdP pour savoir comment communiquer entre eux, ce qui sera dans les normes XML

Autres articles Citrix utiles relatifs à l’authentification SAML

Les articles suivants relatifs à l’authentification SAML peuvent être utiles.

Dans cet article

- Prise en charge de la lecture et de la génération des métadonnées pour la configuration du SP et de l’IdP SAML

- Prise en charge des attributs nom-valeur pour l’authentification SAML

- Prise en charge de l’URL du service de consommation d’assertion pour IdP SAML

- Prise en charge du type d’identification WebView pour les mécanismes d’authentification

- Augmentation de la taille de SessionIndex dans le SP SAML

- Prise en charge de référence de classe d’authentification personnalisée pour SP SAML

- Prise en charge de la liaison d’artefacts dans l’IdP SAML

- Prise en charge de l’URL du service de consommation d’assertion pour IdP SAML

- Prise en charge du déchargement FIPS

- Terminologies SAML courantes

- Autres articles Citrix utiles relatifs à l’authentification SAML