-

-

Vérifications de protection XML

-

-

Paramètres du moteur

-

-

Articles sur les alertes de signatures

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

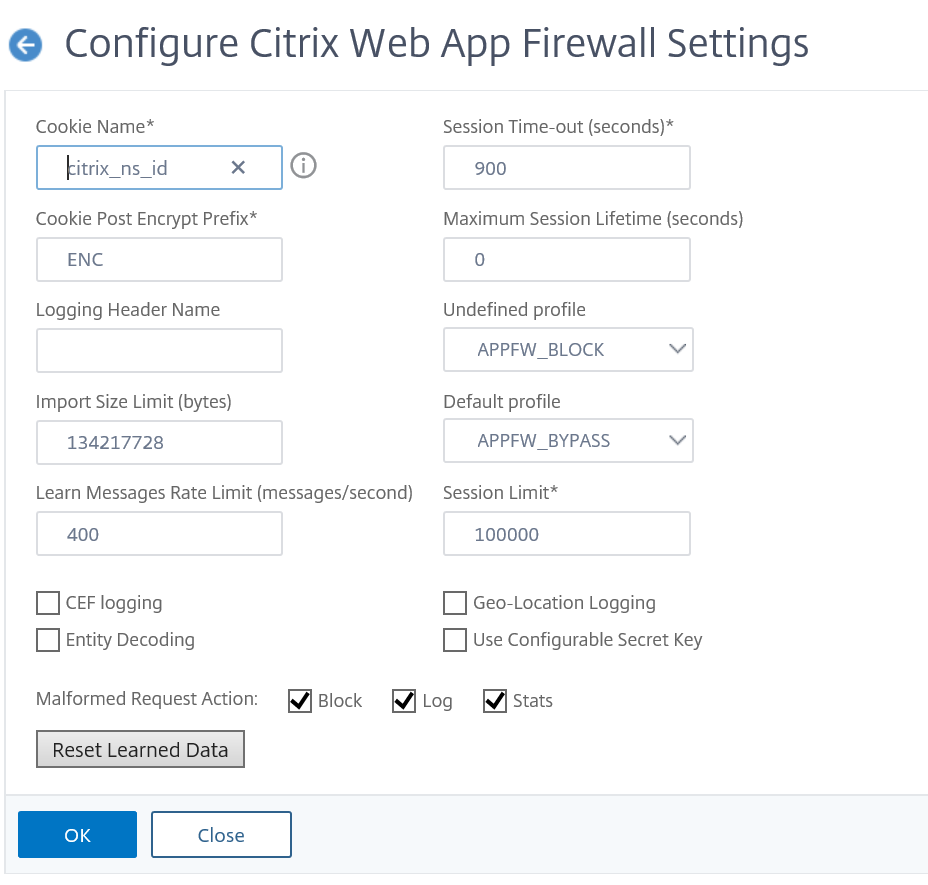

Réglages du moteur

Les paramètres du moteur affectent toutes les demandes et réponses traitées par le Citrix Web App Firewall. Les paramètres sont les suivants :

- Nom du cookie: nom du cookie qui stocke l’ID de session Citrix ADC.

- Délai d’expiration de session : période d’inactivité maximale autorisée. Si une session utilisateur ne montre aucune activité pendant cette durée, la session est interrompue et l’utilisateur doit la rétablir en accédant à une page de démarrage désignée.

- Préfixe de post-chiffrement du cookie : chaîne qui précède la partie cryptée de tout cookie crypté.

- Durée devie maximale de la session : durée maximale, en secondes, pendant laquelle une session est autorisée à rester active. Une fois cette période atteinte, la session est terminée et l’utilisateur doit la rétablir en accédant à une page de démarrage désignée. Ce paramètre ne peut pas être inférieur au délai d’expiration de la session. Pour désactiver ce paramètre afin qu’il n’y ait pas de durée de vie maximale de session, définissez la valeur sur zéro (0).

- Nom de l’en-tête de journalisation : nom de l’en-tête HTTP qui contient l’adresse IP du client, pour la journalisation.

- Profilnon défini : profilappliqué lorsque l’action stratégique correspondante est évaluée comme non définie.

- Profil par défaut : profil appliqué aux connexions qui ne correspondent pas à une stratégie.

- Limite de taille d’importation : nombre maximal d’octets pour tous les fichiers importés dans l’appliance, y compris les signatures, les WSDL, les schémas, les pages d’erreur HTML et XML. Lors d’une importation, si la taille de l’objet importé fait que le nombre cumulé de tous les fichiers importés dépasse la limite configurée, l’opération d’importation échoue. Et l’appliance affiche le message d’erreur suivant : « ERREUR : échec de l’importation : dépassement de la limite de taille totale configurée pour les objets importés ».

- Limite de débit des messages Learn : nombre maximum de demandes et de réponses par seconde que le moteur d’apprentissage doit traiter. Les demandes ou réponses supplémentaires dépassant cette limite ne sont pas envoyées au moteur d’apprentissage.

- Décodage desentités : permet de décoderles entités HTML lors de l’exécution des vérifications du Web App Firewall.

- Enregistrer les requêtes malformées : activela journalisation des requêtes HTTP malformées.

- Utiliser une clé secrète configurable : utilisez une clé secrète configurable pour les opérations du Web App Firewall. Cette clé secrète est utilisée pour signer et vérifier les données. Lorsque « UseConfigurableSecretKey » est activé, vous devez utiliser la clé activée dans le paramètre « set ns EncryptionParams ».

- Réinitialiser les données apprises : supprimez toutes les données apprises du Web App Firewall. Redémarre le processus d’apprentissage en collectant de nouvelles données.

Deux paramètres, Réinitialiser les données apprises et Mise à jour automatique des signatures, se trouvent à différents endroits selon que vous utilisez l’interface de commande ou l’interface graphique Citrix ADC pour configurer votre Citrix Web App Firewall. Lorsque vous utilisez l’interface de commande, vous configurez Reset Learned Data à l’aide de la commande reset appfw learning data. Cela ne prend aucun paramètre et n’a aucune autre fonction. Vous pouvez configurer la mise à jour automatique des signatures dans la commande set appfw settings. Le paramètre -SignatureAutoUpdate active ou désactive la mise à jour automatique des signatures, et -SignatureURL configure l’URL qui héberge le fichier de signatures mis à jour.

Lorsque vous utilisez l’interface graphique Citrix ADC, vous configurez Réinitialiser les données apprises dans Security > Citrix Web App Firewall > EngineSettings. L’option Réinitialiser les données apprises se trouve au bas de la boîte de dialogue. Vous configurez la mise à jour automatique des signatures pour chaque ensemble de signatures dans Security > Citrix Web App Firewall > Signatures, en sélectionnant le fichier de signatures, en cliquant avec le bouton droit de la souris et en sélectionnant Paramètres de mise à jour automatique.

Normalement, les valeurs par défaut des paramètres du Web App Firewall sont correctes. Si les paramètres par défaut provoquent un conflit avec d’autres serveurs ou entraînent la déconnexion prématurée de vos utilisateurs, vous devez toutefois les modifier.

La limite de session du Web App Firewall est configurable à l’aide de la commande suivante :

> set appfw settings -sessionLimit 500000

Done

Default value:100000 Max value:500000 per PE

<!--NeedCopy-->

Pour configurer les paramètres du moteur à l’aide de l’interface de ligne de commande

À l’invite de commandes, tapez les commandes suivantes :

set appfw settings [-sessionCookieName <name>] [-sessionTimeout <positiveInteger> ] [-sessionLifetime <positiveInteger>][-clientIPLoggingHeader <headerName> ] [-undefaction <profileName>] [-defaultProfile <profileName>] [-importSizeLimit <positiveInteger>] [-logMalformedReq ( ON | OFF )] [-signatureAutoUpdate ( ON | OFF )] [-signatureUrl <expression>] [-cookiePostEncryptPrefix <string>] [-entityDecoding ( ON | OFF )] [-useConfigurableSecretKey ( ON | OFF )][-learnRateLimit <positiveInteger>]save ns config

Exemple

set appfw settings -sessionCookieName citrix-appfw-id -sessionTimeout 3600

-sessionLifetime 14400 -clientIPLoggingHeader NS-AppFW-Client-IP -undefaction APPFW_RESET

-defaultProfile APPFW_RESET -importSizeLimit 4096

save ns config

<!--NeedCopy-->

Pour configurer les paramètres du moteur à l’aide de l’interface graphique Citrix ADC

- Accédez à Sécurité > Citrix Web App Firewall

- Dans le volet de détails, cliquez sur Modifier les paramètres du moteur sous Paramètres.

- Dans la boîte de dialogue Paramètres du moteur du Web App Firewall, définissez les paramètres suivants :

- Nom du cookie

- Délai d’expiration de la session

- Préfixe Cookie Post Encrypt

- Durée de vie maximale des sessions

- Nom de l’en-tête de journalisation

- Profil non défini

- Profil par défaut

- Limite de taille d’importation

- Limite de débit Learn Messages

- Décodage d’entités

- Enregistrer une demande mal formée

- Utiliser une clé secrète

- Limite de débit de messages Learn

- Mise à jour automatique des signatures

-

Cliquez sur OK.

Partager

Partager

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.