Règles de relaxation et de refus pour la gestion des attaques par injection HTML SQL

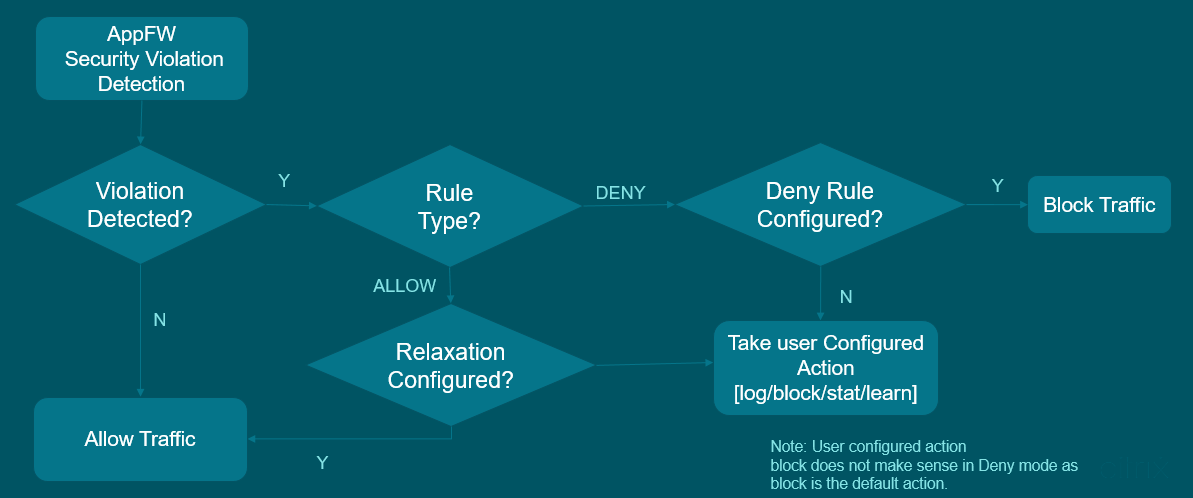

En cas de trafic entrant, la logique de détection des violations vérifie les violations de la circulation. Si aucune attaque par injection HTML SQL n’est détectée, le trafic est autorisé à passer. Mais si une violation est détectée, les règles de relaxation (autorisation) et de refus définissent comment gérer les violations. Si le contrôle de sécurité est configuré en mode Autoriser (mode par défaut), la violation détectée est bloquée à moins que l’utilisateur n’ait explicitement configuré une règle de relaxation ou d’autorisation.

En plus du mode Autoriser, le contrôle de sécurité peut également être configuré en mode Refuser et utiliser des règles de refus pour gérer les violations. Si le contrôle de sécurité est configuré dans ce mode, les violations détectées sont bloquées si un utilisateur a explicitement configuré une règle de refus. Si aucune règle de refus n’est configurée, l’action configurée par l’utilisateur est appliquée.

Remarque :

Par défaut, l’URL est une expression régulière.

L’illustration suivante explique comment autoriser et refuser les modes de fonctionnement :

- Lorsqu’une violation est détectée, les règles de relaxation (autorisation) et de refus définissent la façon de gérer les violations.

- Si le contrôle de sécurité est configuré en mode Refuser (s’il est configuré en mode Autoriser, passez à l’étape 5), la violation est bloquée sauf si vous avez explicitement configuré une règle de refus.

- Si la violation correspond à une règle de refus, l’appliance bloque le trafic.

- Si la violation du trafic ne correspond pas à une règle, l’appliance applique une action définie par l’utilisateur (bloquer, réinitialiser ou supprimer).

- Si le contrôle de sécurité est configuré en mode Autoriser, le module Web App Firewall vérifie si une règle d’autorisation est configurée.

- Si la violation correspond à une règle d’autorisation, l’appliance autorise le trafic à contourner autrement, il est bloqué.

Configurer le mode d’assouplissement et d’application des contrôles de sécurité à l’aide de l’interface

À l’invite de commandes, tapez :

set appfw profile <name> –SQLInjectionAction [block stats learn] – SQLInjectionRuleType [ALLOW DENY]

<!--NeedCopy-->

Exemple :

set appfw profile prof1 sqlInjectionAction block -sqlInjectionRuleType ALLOW DENY

Configurer le mode d’assouplissement et d’application des contrôles de sécurité à l’aide de l’interface

- Accédez àSécurité > NetScaler Web App Firewall and Profiles.

- Sur la page Profils, sélectionnez un profil et cliquez sur Modifier.

- Sur la page Profil de NetScaler Web App Firewall, accédez à la section Paramètres avancés et cliquez sur Contrôles de sécurité.

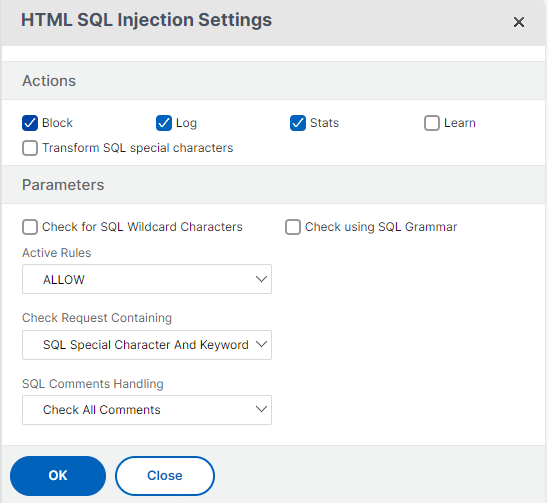

- Dans la section Contrôles de sécurité, sélectionnez Paramètres d’injection HTML SQL et cliquez sur Paramètres d’action.

- Sur la page Paramètres d’injection de commandes HTML, sélectionnez les actions à effectuer dans le cadre du contrôle de sécurité de l’injection de commandes HTML et mettez à jour les paramètres.

- Cliquez sur OK.

Liez les règles de relaxation et d’application au profil du Web Application Firewall à l’aide de la CLI

À l’invite de commandes, tapez :

bind appfw profile <name> -SQLInjection <string> <formActionURL>

<!--NeedCopy-->

Exemple :

bind appfw profile p1 -SQLInjection field_f1 "/login.php" –RuleType ALLOW

bind appfw profile p2 -SQLInjection field_f1 "/login.php" –RuleType ALLOW

Liez les règles de relaxation et d’application au profil du Web Application Firewall à l’aide de l’interface graphique

- Accédez àSécurité > NetScaler Web App Firewall and Profiles.

- Sur la page Profils, sélectionnez un profil et cliquez sur Modifier.

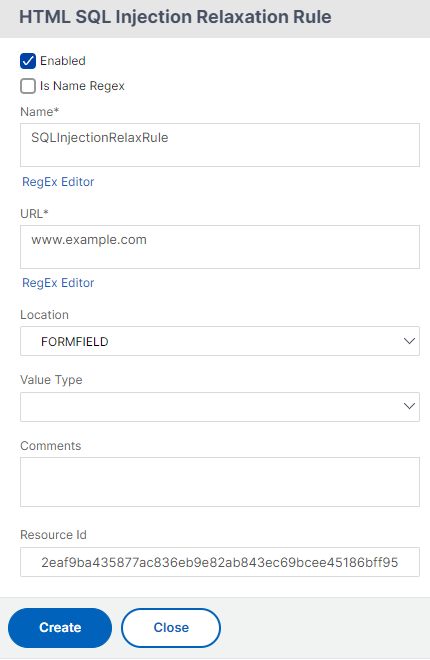

- Sur la page de profil deNetScaler Web App Firewall, accédezà la section Paramètres avancéset cliquez sur Règles de relaxation.

- Dans la section Règle de relaxation, sélectionnez Paramètres d’injection HTML SQL et cliquez sur Modifier.

- Sur la page Règles de relaxation des injections SQL HTML, cliquez sur Ajouter.

- Spécifiez les informations requises.

- Cliquez sur Créer.

Dans cet article

- Configurer le mode d’assouplissement et d’application des contrôles de sécurité à l’aide de l’interface

- Configurer le mode d’assouplissement et d’application des contrôles de sécurité à l’aide de l’interface

- Liez les règles de relaxation et d’application au profil du Web Application Firewall à l’aide de la CLI

- Liez les règles de relaxation et d’application au profil du Web Application Firewall à l’aide de l’interface graphique