Intégration de Citrix SD-WAN avec AWS Transit Gateway

Le service Transit Gateway Amazon Web Service (AWS) permet aux clients de connecter leurs Cloud Private Clouds (VPC) Amazon Virtual Private Clouds (VPC) et leurs réseaux locaux à une seule passerelle. À mesure que le nombre de charges de travail exécutées sur AWS augmente, vous pouvez mettre à l’échelle vos réseaux sur plusieurs comptes et VPC Amazon pour suivre la croissance.

Vous pouvez désormais connecter des paires de VPC Amazon à l’aide de l’appairage. Toutefois, la gestion de la connectivité point à point sur de nombreux VPC Amazon, sans la possibilité de gérer de manière centralisée les stratégies de connectivité, peut s’avérer coûteuse et lourde sur le plan opérationnel. Pour la connectivité sur site, vous devez attacher votre VPN AWS à chaque VPC Amazon individuel. Cette solution peut prendre du temps à construire et être difficile à gérer lorsque le nombre de VPC augmente en centaines.

Avec AWS Transit Gateway, il vous suffit de créer et de gérer une connexion unique depuis la passerelle centrale vers chaque Amazon VPC, centre de données local ou bureau distant sur votre réseau. Le Transit Gateway agit comme un hub qui contrôle la façon dont le trafic est acheminé entre tous les réseaux connectés qui agissent comme des rayons. Ce modèle de hub et de rayon simplifie considérablement la gestion et réduit les coûts d’exploitation, car chaque réseau ne doit se connecter qu’à la passerelle de transit et non à tous les autres réseaux. Tout nouveau VPC est connecté à Transit Gateway et automatiquement disponible pour tous les autres réseaux connectés à Transit Gateway. Cette facilité de connectivité facilite la mise à l’échelle de votre réseau au fur et à mesure de votre croissance.

Au fur et à mesure que les entreprises migrent un nombre croissant d’applications, de services et d’infrastructures vers le cloud, elles déploient rapidement le SD-WAN pour profiter des avantages de la connectivité haut débit et connecter directement les utilisateurs des sites de succursale aux ressources cloud. La complexité de la création et de la gestion de réseaux privés mondiaux à l’aide de services de transport Internet pour connecter des sites répartis géographiquement et des utilisateurs à des ressources cloud basées sur la proximité pose de nombreux défis. AWS Transit Gateway Network Manager modifie ce paradigme. Désormais, les clients de Citrix SD-WAN qui utilisent AWS peuvent utiliser Citrix SD-WAN avec la passerelle de transit AWS en intégrant l’appliance de succursale Citrix SD-WAN AWS Transit Gateway afin d’offrir une expérience de la plus haute qualité aux utilisateurs avec la possibilité d’atteindre tous les VPC connectés à Transit Gateway.

Voici les étapes à suivre pour intégrer Citrix SD-WAN à AWS Transit Gateway :

-

Créez AWS Transit Gateway.

-

Attachez un VPN à Transit Gateway (VPN existant ou nouveau).

-

Attachez un VPN à la passerelle Transit Gateway configurée où le VPN se trouve avec un site SD-WAN situé sur site Web ou dans n’importe quel cloud (AWS, Azure ou GCP).

-

Établissez l’appairage BGP (Border Gateway Protocol) sur le tunnel IPsec avec AWS Transit Gateway à partir de Citrix SD-WAN pour apprendre les réseaux (VPC) connectés à Transit Gateway.

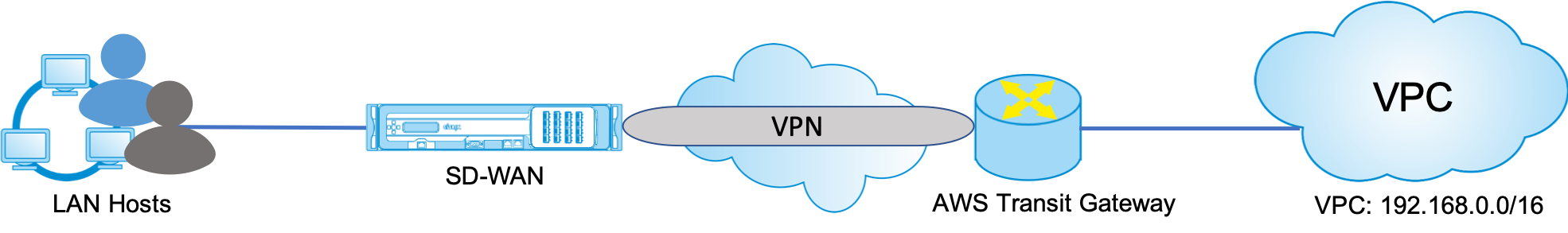

Cas d’utilisation

Le cas d’utilisation consiste à contacter les ressources déployées au sein d’AWS (dans n’importe quel VPC) à partir de l’environnement de branche. L’utilisation d’AWS Transit Gateway permet au trafic d’atteindre tous les VPC connectés à Transit Gateway sans avoir à gérer les routes BGP. Pour ce faire, effectuez les méthodes suivantes :

-

Établissez l’IPsec vers AWS Transit Gateway à partir de l’appliance Citrix SD-WAN de la branche. Dans cette méthode de déploiement, vous n’obtiendrez pas tous les avantages SD-WAN car le trafic passera sur IPSec.

-

Déployez une appliance Citrix SD-WAN dans AWS et connectez-la à votre appliance Citrix SD-WAN sur site via un chemin virtuel.

Quelle que soit la méthode choisie, le trafic atteint les VPC connectés à Transit Gateway sans gérer manuellement le routage dans AWS infra.

Configuration AWS Transit Gateway

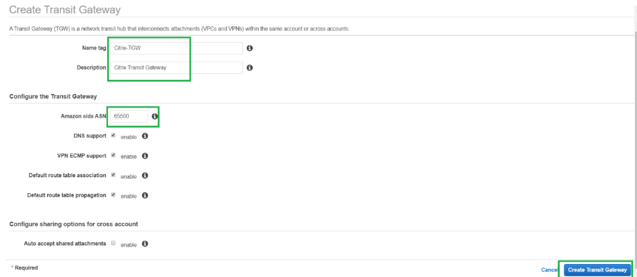

Pour créer AWS Transit Gateway, accédez au tableau de bord VPC et accédez à la section Transit Gateway .

-

Indiquez le nom, la description et le numéro ASN Amazon Transit Gateway comme indiqué dans la capture d’écran suivante, puis cliquez sur Créer une passerelle de transit.

Une fois la création de la passerelle de transit terminée, vous pouvez voir le statut Disponible.

-

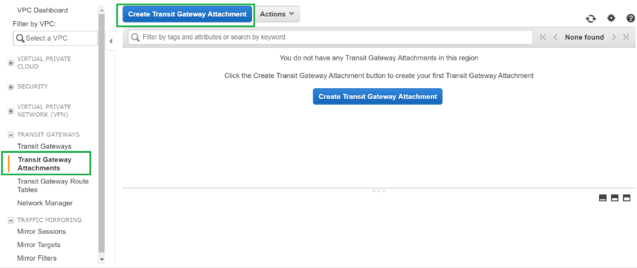

Pour créer les pièces jointes de la passerelle de transit, accédez à Passerelles de transit > Pièces jointes de passerelle de transit et cliquez sur Créer une pièce jointe de passerellede

-

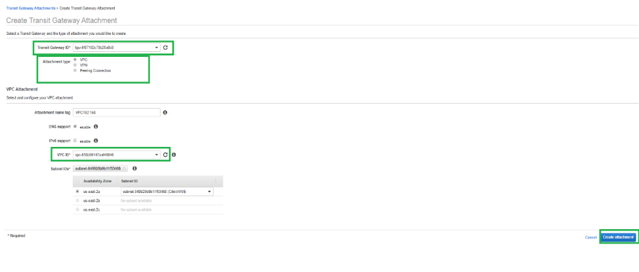

Sélectionnez la passerelle Transit créée dans la liste déroulante et sélectionnez le type de pièce jointe en tant que VPC. Indiquez la balise de nom de pièce jointe et sélectionnez l’ID de VPC que vous souhaitez attacher à la Transit Gateway créée. L’un des sous-réseaux du VPC sélectionné sera sélectionné automatiquement. Cliquez sur Créer une pièce jointe pour attacher VPC à la passerelle Transit.

-

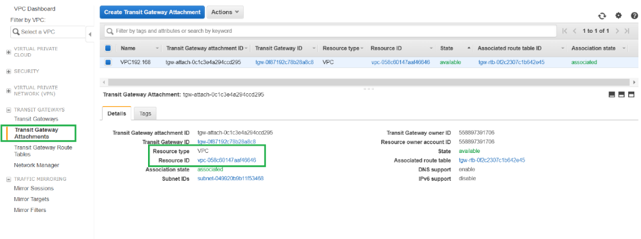

Après avoir attaché le VPC à la passerelle de transit, vous pouvez voir que le type de ressource VPC a été associé à la passerelle Transit.

-

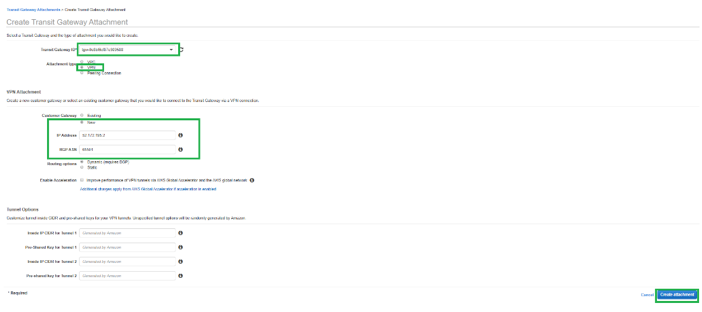

Pour attacher le SD-WAN à la passerelle de transit à l’aide du VPN, sélectionnez l’ ID de passerelle Transit dans la liste déroulante et sélectionnez Type de pièce jointe en tant que VPN. Assurez-vous de sélectionner le bon ID Transit Gateway.

Joignez une nouvelle passerelle client VPN en fournissant l’adresse IP publique du lien WAN SD-WAN et son numéro ASN BGP. Cliquez sur Créer une pièce jointe pour attacher VPN à Transit Gateway.

-

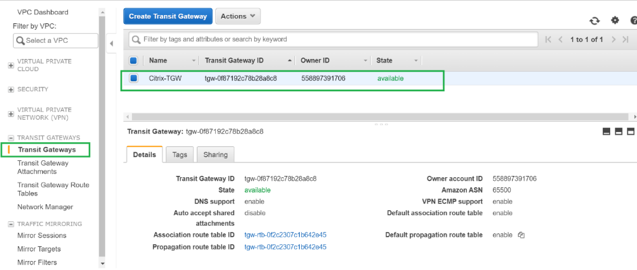

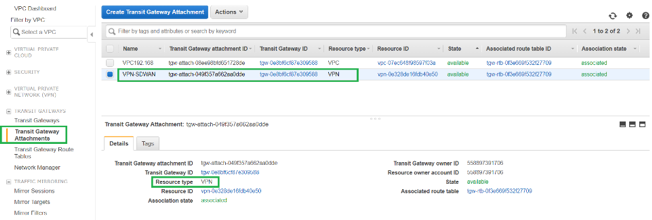

Une fois le VPN attaché à la Transit Gateway, vous pouvez afficher les détails comme indiqué dans la capture d’écran suivante :

-

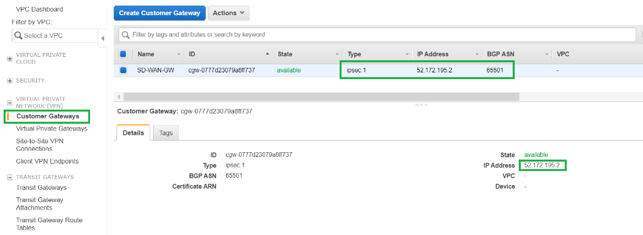

Sous Passerelles client, la passerelleclient SD-WAN et la connexion VPN de site à site sont créées dans le cadre de l’Attachement VPN à Transit Gateway. Vous pouvez voir que la passerelle client SD-WAN est créée avec l’adresse IP de cette passerelle client qui représente l’adresse IP publique de liaison WAN du SD-WAN.

-

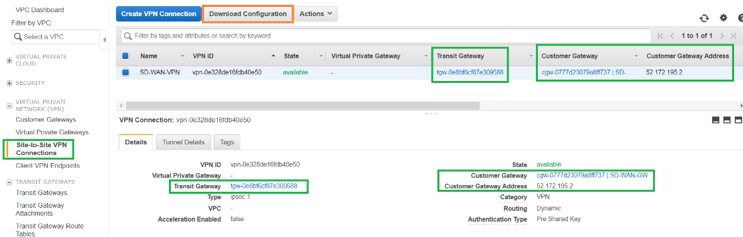

Accédez à Connexions VPN site à site pour télécharger la configuration VPN SD-WAN Customer Gateway. Ce fichier de configuration contient deux détails de tunnel IPsec ainsi que les informations d’homologue BGP. Deux tunnels sont créés à partir du SD-WAN vers Transit Gateway pour la redondance.

Vous pouvez voir que l’adresse IP publique du lien WAN SD-WAN a été configurée en tant qu’adresse de passerelle client.

-

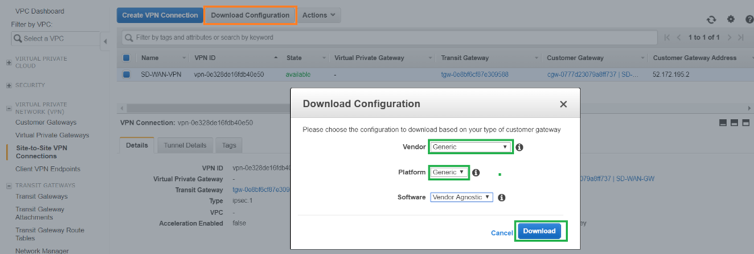

Cliquez sur Télécharger la configuration et téléchargez le fichier de configuration VPN. Sélectionnez le fournisseur, la plate-forme comme génériqueet le logiciel comme fournisseur indépendant.

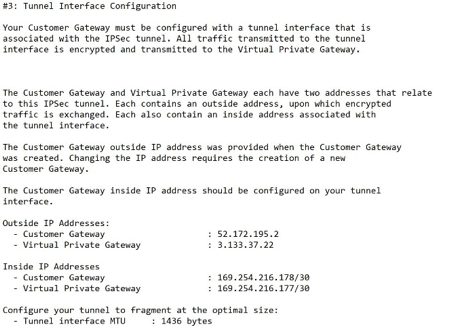

Le fichier de configuration téléchargé contient les informations suivantes :

- Configuration IKE

- Configuration IPSec pour AWS Transit Gateway

- Configuration de l’interface tunnel

- Configuration BGP

Ces informations sont disponibles pour deux tunnels IPsec pour la haute disponibilité (HA). Assurez-vous de configurer les deux points d’extrémité du tunnel lors de la configuration dans SD-WAN. Voir la capture d’écran suivante pour référence :

Configurer le service Intranet sur SD-WAN

-

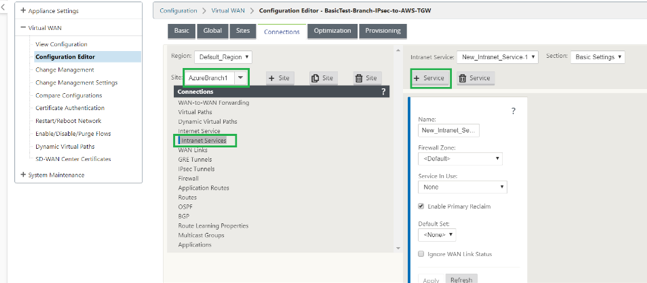

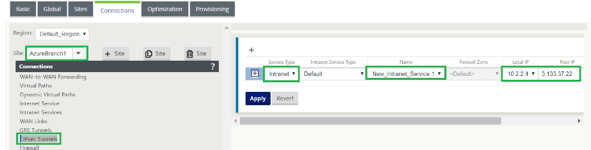

Pour configurer le service Intranet utilisé dans la configuration du tunnel IPSec sur SD-WAN, accédez à Configuration Editor > Connexions, sélectionnez le site dans la liste déroulante et sélectionnez Service Intranet. Cliquez sur + Service pour ajouter un nouveau service Intranet.

-

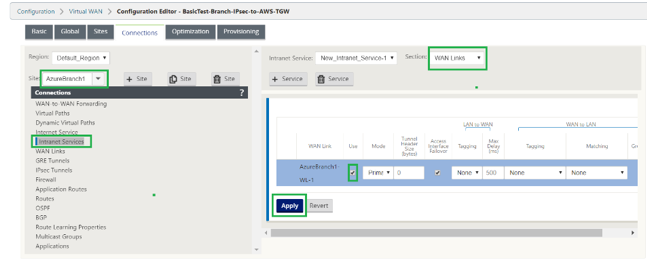

Après l’ajout du service Intranet, sélectionnez le lien WAN (à l’aide duquel vous allez établir le tunnel vers Transit Gateway) qui est utilisé pour ce service.

-

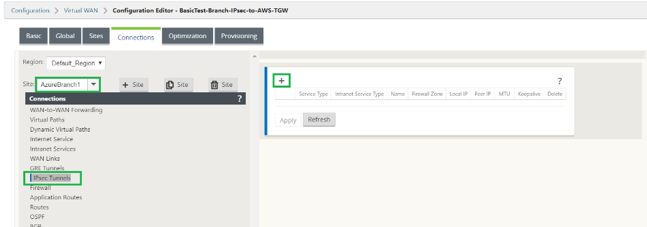

Pour configurer le tunnel IPSec vers AWS Transit Gateway, accédez à Configuration Editor > Connexions sélectionnez le site dans la liste déroulante et cliquez sur Tunnels IPsec. Cliquez sur l’option + pour ajouter le tunnel IPsec.

-

Sélectionnez le type de service en tant qu’ intranet et sélectionnez le nom du service Intranet que vous avez ajouté. Sélectionnez l’adresse IP locale comme adresse IP de liaison WAN et l’adresse d’homologue comme adresse IP de passerelle privée virtuelle Transit Gateway.

Cochez la case Keepalive pour que le tunnel soit lancé par SD-WAN immédiatement après l’activation de la configuration.

-

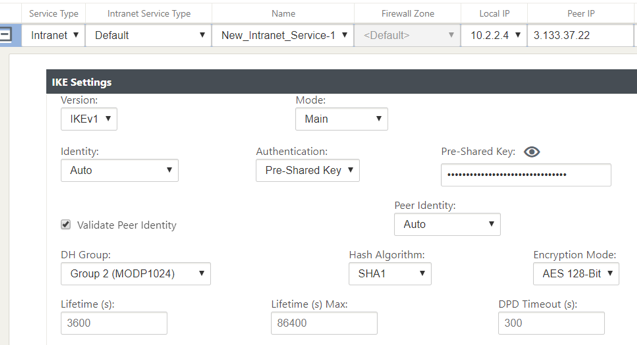

Configurez les paramètres IKE en fonction du fichier de configuration VPN que vous avez téléchargé à partir d’AWS.

-

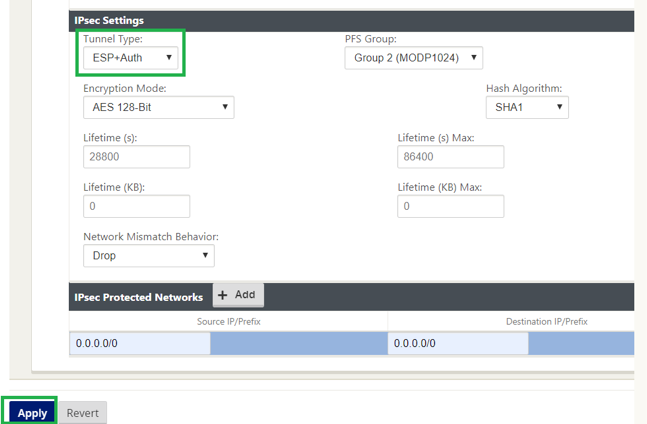

Configurez les paramètres IPSec en fonction du fichier de configuration VPN que vous avez téléchargé à partir d’AWS. Configurez également les réseaux protégés IPsec en fonction du réseau que vous souhaitez envoyer via le tunnel. Vous pouvez voir qu’il est configuré pour autoriser tout trafic via le tunnel IPSec.

-

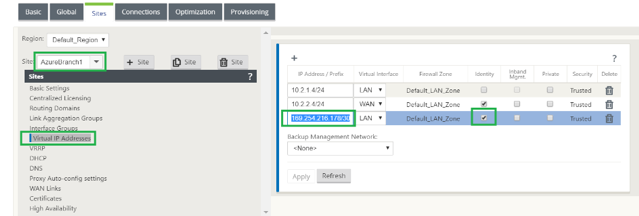

Configurez la passerelle client à l’intérieur de l’adresse IP comme l’une des adresses IP virtuelles du SD-WAN. À partir du fichier de configuration VPN téléchargé, recherchez la Gateway client à l’intérieur de l’adresse IP associée au tunnel-1. Configurez cette passerelle client à l’intérieur de l’adresse IP comme l’une des adresses IP virtuelles sur SD-WAN et activez la case à cocher Identity.

-

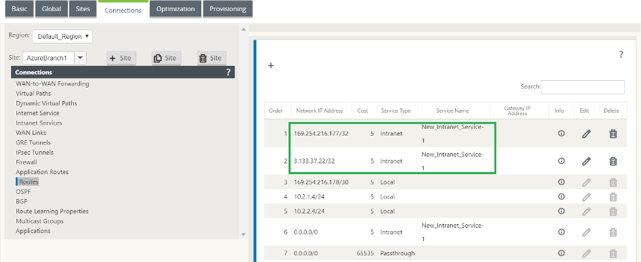

Ajoutez des itinéraires sur SD-WAN pour accéder à la passerelle privée virtuelle de Transit Gateway. À partir du fichier de configuration VPN téléchargé, recherchez l’adresse IP à l’intérieur et à l’extérieur de Virtual Private Gateway liée à Tunnel-1. Ajoutez des routes vers l’adresse IP interne et externe de Virtual Private Gateway avec Type de service comme Intranet et sélectionnez le service Intranet créé dans les étapes ci-dessus.

-

Configurez BGP sur SD-WAN. Activez BGP avec le numéro ASN approprié. Dans le fichier de configuration VPN téléchargé, recherchez les options de configuration BGP liées au Tunnel-1. Utilisez ces détails pour ajouter un voisin BGP sur SD-WAN.

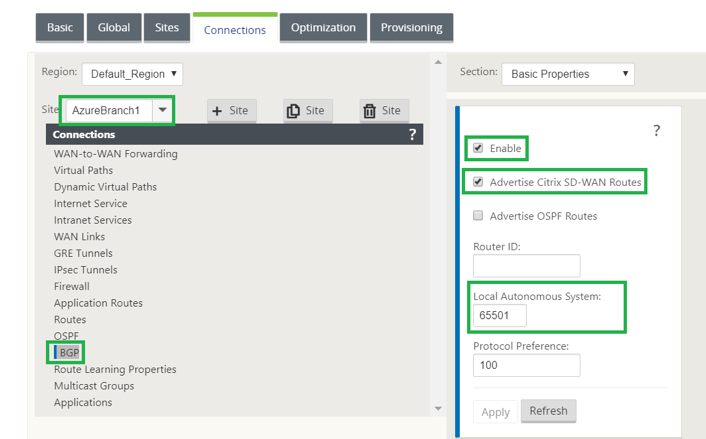

Pour activer BGP sur SD-WAN, accédez à Connexions, sélectionnez le site dans la liste déroulante, puis sélectionnez BGP. Cliquez sur Activer la case à cocher pour activer BGP. Cliquez sur la case à cocher Annoncer les routes Citrix SD-WAN pour annoncer les itinéraires SD-WAN vers Transit Gateway. Utilisez l’ ASN de la passerelle client à partir des options de configuration BGP et configurez-le en tant que système autonome local.

-

Pour ajouter des voisins BGP sur SD-WAN, accédez à Connexions sélectionnez le site dans la liste déroulante, puis sélectionnez BGP. Cliquez sur la section Voisins et cliquez sur l’option +.

Utilisez l’ adresse IP du voisin et l’ ASN Virtual Private Gateway à partir des options de configuration BGP lors de l’ajout d’un voisin. L’adresse IP source doit correspondre à la passerelle client à l’intérieur de l’adresse IP (configurée en tant qu’adresse IP virtuelle sur SD-WAN) à partir du fichier de configuration téléchargé depuis AWS. Ajoutez BGP Neighbor avec Multi Hop activé sur SD-WAN.

-

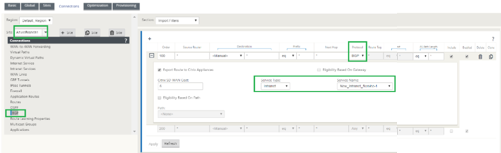

Pour ajouter des filtres d’importation pour importer des routes BGP sur SD-WAN, accédez à Connexions, sélectionnez le site dans la liste déroulante, sélectionnez BGP et cliquez sur Importer la section Filtres. Cliquez sur l’option + pour ajouter un filtre d’importation. Sélectionnez le protocole comme BGP et corresponde à n’importe quel pour importer tous les itinéraires BGP. Sélectionnez le type de service comme Intranet et sélectionnez le service Intranet créé. Il s’agit d’importer des routes BGP avec le type de service en tant qu’Intranet.

Surveillance et dépannage sur SD-WAN

-

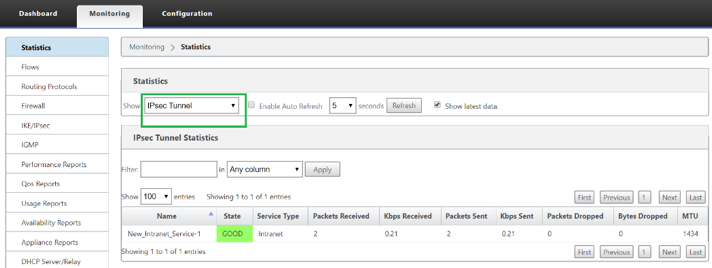

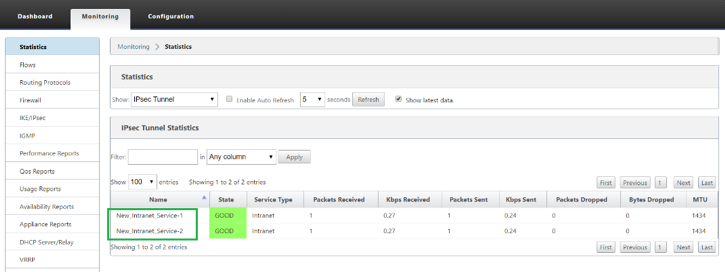

Pour vérifier l’état de l’établissement du tunnel IPSec sur SD-WAN, accédez à Surveillance > Statistiques > Tunnel IPsec. Dans la capture d’écran suivante, vous pouvez voir que le tunnel IPSec est établi à partir du SD-WAN vers AWS Transit Gateway et que l’état est GOOD. En outre, vous pouvez surveiller la quantité de trafic envoyé et reçu via ce tunnel IPSec.

-

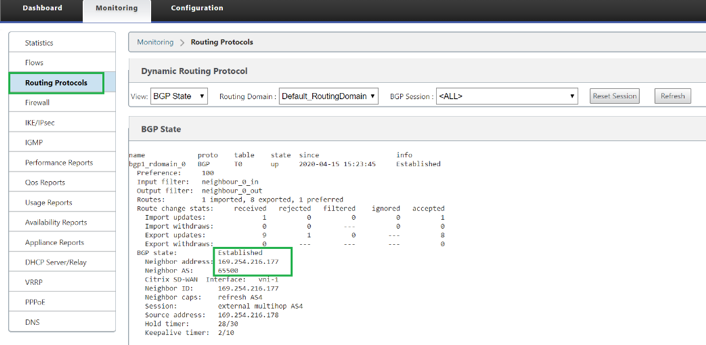

Pour vérifier l’état d’ appairage BGP sur SD-WAN, accédez à Surveillance > Protocoles de routage et sélectionnez État BGP. Vous pouvez voir que l’état BGP a été signalé comme Établi et que l’ adresse IP du voisinet l’ASN Neighbor correspondent aux détails du voisin AWS BGP. Avec cela, vous pouvez vous assurer que l’appairage BGP a été établi à partir du SD-WAN vers AWS Transit Gateway via le tunnel IPsec.

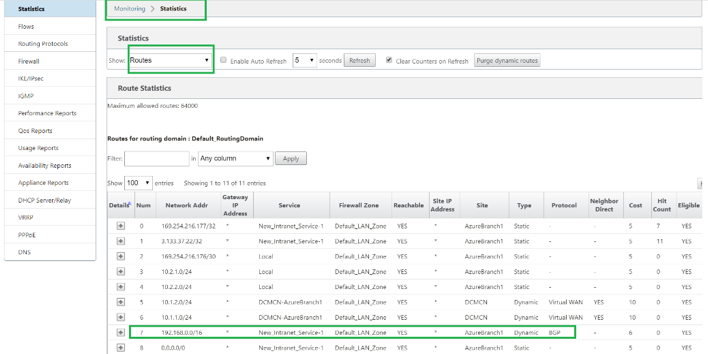

Un VPC (192.168.0.0) est attaché à AWS Transit Gateway. Le SD-WAN a appris ce réseau VPC (192.168.0.0) d’AWS Transit Gateway via BGP et cette route a été installée sur SD-WAN avec le type de service comme Intranet selon le filtre d’importation créé dans les étapes ci-dessus.

-

Pour vérifier l’installation de l’itinéraire BGP sur SD-WAN, accédez à Monitoring > Statistiques > Itinéraires et recherchez le réseau 192.168.0.0/16 installé en tant que route BGP avec le type de service comme Intranet. Cela signifie que vous pouvez apprendre les réseaux connectés à AWS Transit Gateway et vous pouvez communiquer avec ces réseaux via IPsec Tunnel établi.

Surveillance et dépannage sur AWS

-

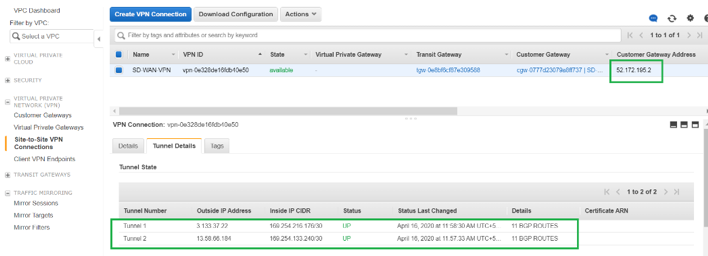

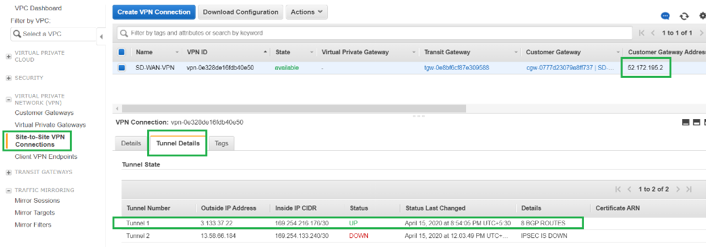

Pour vérifier l’état de l’établissement du tunnel IPSec sur AWS, accédez à RÉSEAU PRIVÉ VIRTUEL (VPN) > Connexions VPN de site à site. Dans la capture d’écran suivante, vous pouvez observer que l’adresse de passerelle client représente l’adresse IP publique SD-WAN Link à l’aide de laquelle vous avez établi le tunnel.

L’état du tunnel s’affiche comme UP. On peut également observer qu’AWS a appris 8 ROUTES BGP de SD-WAN. Cela signifie que SD-WAN est capable d’établir Tunnel avec AWS Transit Gateway et peut également échanger des itinéraires via BGP.

-

Configurez les détails IPsec et BGP relatifs au deuxième tunnel en fonction du fichier de configuration téléchargé sur SD-WAN.

L’état des deux tunnels peut être surveillé sur SD-WAN comme suit :

-

L’état des deux tunnels peut être surveillé sur AWS comme suit :