-

Installation et mise à niveau du logiciel

-

Mise à niveau du logiciel virtuel WAN vers la version 9.3.5 avec déploiement virtuel WAN

-

Mise à niveau vers la version 11.2 avec une configuration WAN virtuelle fonctionnelle

-

Mise à niveau vers la version 11.2 sans configuration WAN virtuelle

-

Mise à niveau partielle du logiciel via la gestion des modifications locales

-

Guide de configuration des charges de travail Citrix Virtual Apps and Desktops

-

Configuration locale de Citrix SD-WAN Orchestrator sur une appliance Citrix SD-WAN

-

-

-

-

Activation de l'optimisation et configuration des paramètres de fonctionnalité par défaut

-

Configuration des paramètres de réglage par défaut de l'optimisation

-

Configuration des classificateurs d'applications par défaut de l'optimisation

-

Configuration des classes de service par défaut de l'optimisation

-

-

Plug-in client d'optimisation de Citrix WAN

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Stratégies

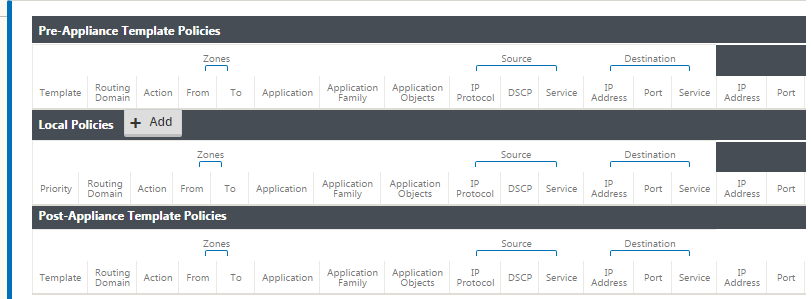

Les stratégies permettent d’autoriser, de refuser, de rejeter ou de compter et de poursuivre des flux de trafic spécifiques. Il serait difficile d’appliquer ces politiques individuellement à chaque site à mesure que les réseaux SD-WAN se développent. Pour résoudre ce problème, des groupes de filtres de pare-feu peuvent être créés avec un modèle de stratégie de pare-feu. Un modèle de stratégie de pare-feu peut être appliqué à tous les sites du réseau ou uniquement à des sites spécifiques. Ces stratégies sont classées sous la forme de stratégies de modèle d’appliance ou de stratégies de modèle post-appliance. Les stratégies de modèle pré-appliance et post-appliance à l’échelle du réseau sont configurées au niveau global. Les stratégies locales sont configurées au niveau du site sous Connexions et s’appliquent uniquement à ce site spécifique.

Les stratégies de modèle pré-appliance sont appliquées avant toute stratégie de site locale. Les stratégies de site locales sont ensuite appliquées, suivies des stratégies de modèle post-appliance. L’objectif est de simplifier le processus de configuration en vous permettant d’appliquer des stratégies globales tout en conservant la flexibilité nécessaire pour appliquer des stratégies spécifiques au site.

Ordre d’évaluation des stratégies de filtrage

-

Pré-modèles : règles compilées à partir de toutes les sections « PRE » des modèles.

-

Pré-global — Politiques compilées à partir de la section Global « PRE ».

-

Stratégies locales au niveau de l’appareil.

-

Génération automatique locale : stratégies générées automatiquement locales.

-

Post-templates : règles compilées à partir de toutes les sections « POST » des modèles.

-

Post-global — politiques compilées à partir de la section « POST » globale.

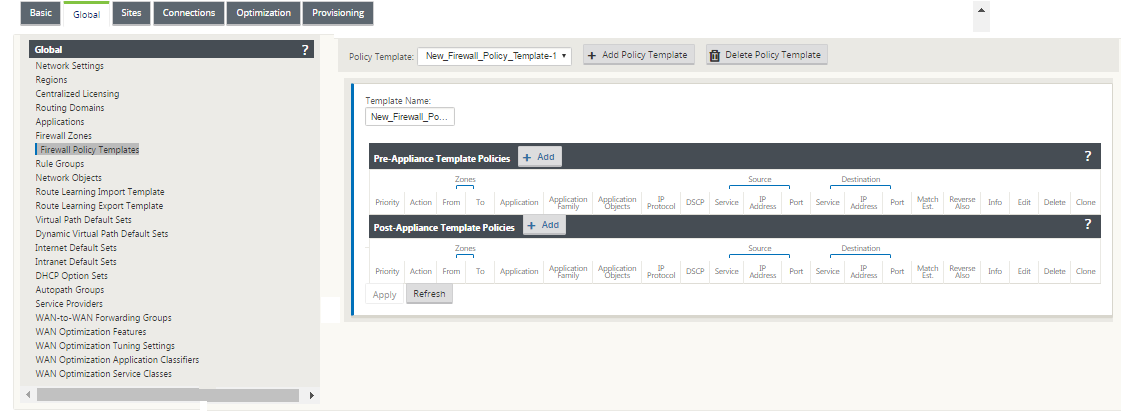

Définitions des stratégies - Globale et Locale (site)

Vous pouvez configurer les stratégies de modèle pré-appliance et post-appliance à un niveau global. Les stratégies locales sont appliquées au niveau du site d’une appliance.

La capture d’écran ci-dessus montre le modèle de stratégie qui s’appliquerait au réseau SD-WAN à l’échelle mondiale. Pour appliquer un modèle à tous les sites du réseau, accédez à Global > Paramètres réseau > Modèle de stratégie globale, puis sélectionnez une stratégie spécifique. Au niveau du site, vous pouvez ajouter d’autres modèles de stratégie, ainsi que créer des stratégies spécifiques au site.

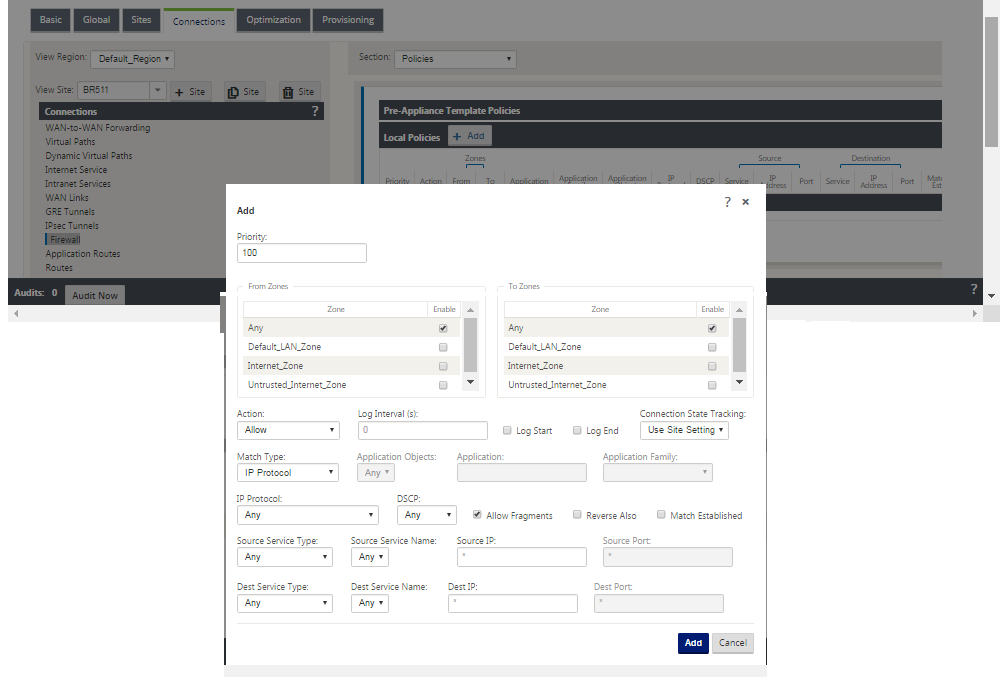

Les attributs configurables spécifiques d’une stratégie sont affichés dans la capture d’écran ci-dessous, ceux-ci sont les mêmes pour toutes les stratégies.

Attributs de stratégie

-

Priorité : ordre dans lequel la stratégie sera appliquée dans toutes les stratégies définies. Les stratégies de priorité inférieure sont appliquées avant les stratégies de priorité supérieure.

-

Zone : les flux ont une zone source et une zone de destination.

- De la zone : zone source de la stratégie.

- Zone de destination : zone de destination de la stratégie.

-

Action : action à effectuer sur un flux apparié.

-

Autoriser — Autoriser le flux à travers le pare-feu.

-

Déposer — refuser le flux à travers le pare-feu en déposant les paquets.

-

Rejeter : refusez le flux à travers le pare-feu et envoyez une réponse spécifique au protocole. TCP enverra une réinitialisation, ICMP enverra un message d’erreur.

-

Count and Continue : comptez le nombre de paquets et d’octets pour ce flux, puis continuez vers le bas dans la liste des stratégies.

-

-

Intervalle de journal : délai en secondes entre la consignation du nombre de paquets correspondant à la stratégie au fichier journal du pare-feu ou au serveur syslog, s’il est configuré.

-

Début du journal : si cette option est sélectionnée, une entrée de journal est créée pour le nouveau flux.

-

Fin du journal : enregistre les données d’un flux lors de la suppression du flux.

-

Remarque

La valeur par défaut de l’intervalle de journalisation est 0 ce qui signifie qu’il n’y a pas de journalisation.

-

Track : permet au pare-feu de suivre l’état d’un flux et d’afficher ces informations dans le tableau Surveillance > Pare-feu > Connexions . Si le flux n’est pas suivi, l’état affichera NOT_TRACKED. Consultez le tableau ci-dessous pour le suivi de l’état basé sur le protocole. Utilisez le paramètre défini au niveau du site sous Pare-feu > Paramètres > Avancé > Suivi par défaut.

-

Aucune piste : l’état du flux n’est pas activé.

-

Track : affiche l’état actuel du flux (correspondant à cette stratégie).

-

-

Type de correspondance : sélectionnez l’un des types de correspondance suivants

-

Protocole IP : si ce type de correspondance est sélectionné, sélectionnez un protocole IP auquel le filtre correspondra. Les options incluent ANY, TCP, UDP ICMP et ainsi de suite

-

Application : si ce type de correspondance est sélectionné, spécifiez l’application utilisée comme critère de correspondance pour ce filtre.

-

Famille d’applications : si ce type de correspondance est sélectionné, sélectionnez une famille d’applications utilisée comme critère de correspondance pour ce filtre.

-

Objet application : si ce type de correspondance est sélectionné, sélectionnez une famille d’applications utilisée comme critère de correspondance pour ce filtre.

-

Pour plus d’informations sur l’application, la famille d’applications et l’objet d’application, reportez-vous à la section Classification des applications.

-

DSCP : permet à l’utilisateur de faire correspondre un paramètre de balise DSCP.

-

Autoriser les fragments : autoriser les fragments IP correspondant à cette stratégie de filtre.

Remarque

Le pare-feu ne réassemble pas les cadres fragmentés.

-

Inverser également : ajoutez automatiquement une copie de cette stratégie de filtre avec les paramètres source et destination inversés.

-

Correspondance établie : correspond aux paquets entrants pour une connexion à laquelle les paquets sortants ont été autorisés.

-

Type de service source — en référence à un service SD-WAN — Local (à l’appliance), Virtual Path, Intranet, IPHost ou Internet sont des exemples de types de service.

-

Option IPHost - Il s’agit d’un nouveau type de service pour le pare-feu et est utilisé pour les paquets générés par l’application SD-WAN. Par exemple, l’exécution d’un ping à partir de l’interface utilisateur Web du SD-WAN entraîne un paquet provenant d’une adresse IP virtuelle SD-WAN. La création d’une stratégie pour cette adresse IP nécessiterait que l’utilisateur sélectionne l’option IPHost.

-

Nom du service source : nom d’un service lié au type de service. Par exemple, si le chemin d’accès virtuel est sélectionné pour le type de service source, il s’agit du nom du chemin d’accès virtuel spécifique. Ce n’est pas toujours nécessaire et dépend du type de service sélectionné.

-

Adresse IP source : adresse IP typique et masque de sous-réseau que le filtre utilisera pour faire correspondre.

-

Port source : port source que l’application spécifique utilisera.

-

Type de service de destination : en référence à un service SD-WAN : Local (à l’appliance), Virtual Path, Intranet, IPHost ou Internet sont des exemples de types de service.

-

Nom du service de destination : nom d’un service lié au type de service. Ce n’est pas toujours nécessaire et dépend du type de service sélectionné.

-

Adresse IP de destination : adresse IP typique et masque de sous-réseau que le filtre utilisera pour faire correspondre.

-

Port de destination : port de destination que l’application spécifique utilisera (port de destination HTTP 80 pour le protocole TCP).

L’option piste fournit beaucoup plus de détails sur un flux. Les informations d’état suivies dans les tables d’état sont incluses ci-dessous.

Table d’état de l’option piste

Il n’y a que quelques États qui sont cohérents :

-

ConnexionINIT- créée, mais le paquet initial n’était pas valide.

-

Les paquetsO_DENIED- qui ont créé la connexion sont refusés par une stratégie de filtre.

-

Les paquetsR_DENIED- du répondeur sont refusés par une stratégie de filtre.

-

NOT_TRACKED- la connexion n’est pas suivie de manière dynamique mais est autorisée dans le cas contraire.

-

CLOSED- la connexion a expiré ou a été fermée par le protocole.

-

DELETED - la connexion est en cours de suppression. L’état DELETED ne sera presque jamais vu.

Tous les autres états sont spécifiques au protocole et nécessitent l’activation du suivi avec état.

TCP peut signaler les états suivants :

-

SYN_SENT - premier message TCP SYN vu.

-

SYN_SENT2 - Message SYN vu dans les deux sens, pas SYN+ACK (AKA ouvert simultanément).

-

SYN_ACK_RCVD - SYN+ACK reçu.

-

ESTABLISHED- deuxième ACK reçu, la connexion est entièrement établie.

-

FIN_WAIT - premier message FIN vu.

-

CLOSE_WAIT - Message FIN vu dans les deux sens.

-

TIME_WAIT - dernier ACK vu dans les deux sens. La connexion est maintenant fermée en attendant la réouverture.

Tous les autres protocoles IP (notamment ICMP et UDP) ont les états suivants :

-

NEW - paquets vus dans une direction.

-

ESTABLISHED - paquets vus dans les deux sens.

Partager

Partager

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.