Configuration

Utilisez le portail de stratégie de configuration Citrix Secure Internet Access™ (CSIA) pour configurer les connecteurs cloud et les stratégies de sécurité, ainsi que pour surveiller les rapports et les journaux.

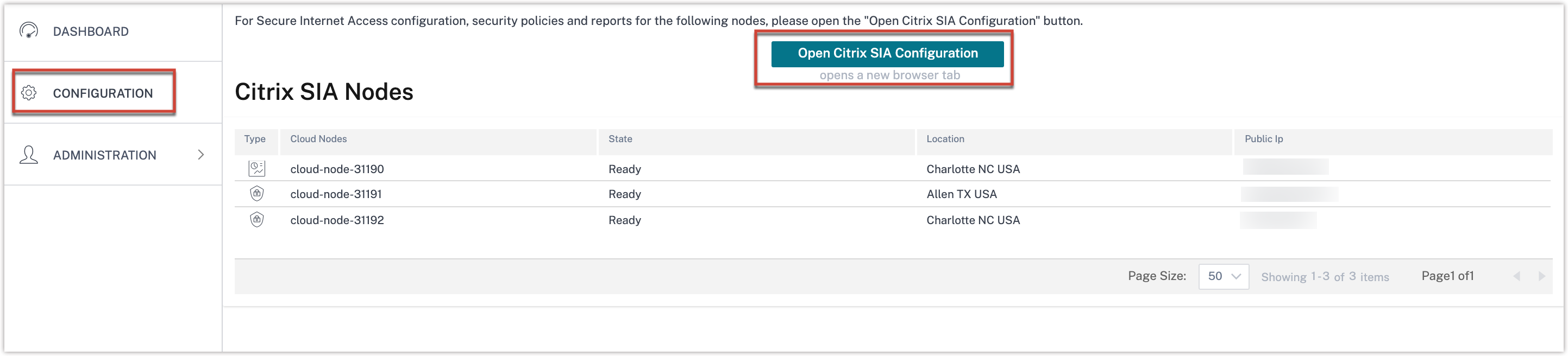

Pour accéder au portail de stratégie de configuration :

- Connectez-vous à Citrix Cloud™

- Sur la vignette Secure Internet Access, sélectionnez Gérer.

-

Dans le volet de navigation, sélectionnez Configuration.

La page Configuration répertorie également les détails des nœuds cloud qui ont été configurés pour vous. Toutes les configurations que vous effectuez sont connectées à ces nœuds.

- Sélectionnez Ouvrir la configuration Citrix® SIA pour afficher le portail de stratégie de configuration et commencer à configurer les fonctionnalités et les stratégies de sécurité.

Comment obtenir de l’aide sur la configuration

Pour obtenir des instructions sur la configuration ou de l’aide concernant une page de configuration, vous pouvez effectuer l’une des opérations suivantes :

-

Accéder à la documentation d’aide. Dans le coin supérieur droit du portail de stratégie de configuration, cliquez sur le menu (où votre nom apparaît) et sélectionnez HelpDocs. Vous pouvez consulter la documentation d’aide complète.

Remarque

La documentation d’aide inclut des références à la terminologie iboss, aux éléments de l’interface utilisateur iboss, aux fonctionnalités iboss non prises en charge par Citrix et aux informations de support iboss.

Consultez l’article suivant avant d’utiliser la documentation d’aide : Citrix Secure Internet Access et intégration iboss. Vous ne pouvez accéder à cet article qu’après vous être connecté à Citrix Secure Internet Access.

-

Accéder à l’aide contextuelle. Dans le coin supérieur droit de chaque page de configuration, sélectionnez l’icône d’aide (?) pour afficher la documentation d’aide relative à cette page.

-

Contacter le support Citrix. Connectez-vous avec votre compte Citrix et ouvrez un dossier de support, démarrez un chat en direct ou explorez d’autres options disponibles pour obtenir de l’aide.

Configurer les agents Cloud Connector de Citrix Secure Internet Access

Les agents Cloud Connector CSIA sont des agents logiciels qui redirigent le trafic Internet via Citrix Secure Internet Access.

Une fois votre processus d’intégration terminé, effectuez les opérations suivantes :

-

Installer l’agent Cloud Connector CSIA sur Virtual Delivery Agent (VDA) : Pour accéder en toute sécurité aux applications web et SaaS non autorisées à partir de bureaux virtuels sur Citrix Workspace™, configurez les agents Cloud Connector CSIA pour rediriger le trafic via Citrix Secure Internet Access.

Pour obtenir des étapes de configuration détaillées, consultez Citrix Secure Internet Access avec Citrix Virtual Apps and Desktops.

-

Installer l’agent Cloud Connector CSIA sur votre appareil hôte : Pour accéder en toute sécurité au trafic Internet direct depuis vos systèmes hôtes tels que les ordinateurs portables et les appareils mobiles, installez les agents Cloud Connector sur chaque appareil.

Configurer les tunnels pour les succursales

Si vous disposez d’un déploiement Citrix SD-WAN dans votre succursale, vous devez configurer des tunnels IPSEC ou GRE. Cela redirige le trafic de la succursale vers les applications web et SaaS non autorisées via Citrix Secure Internet Access. Vous utilisez Citrix SD-WAN Orchestrator™ pour configurer les tunnels.

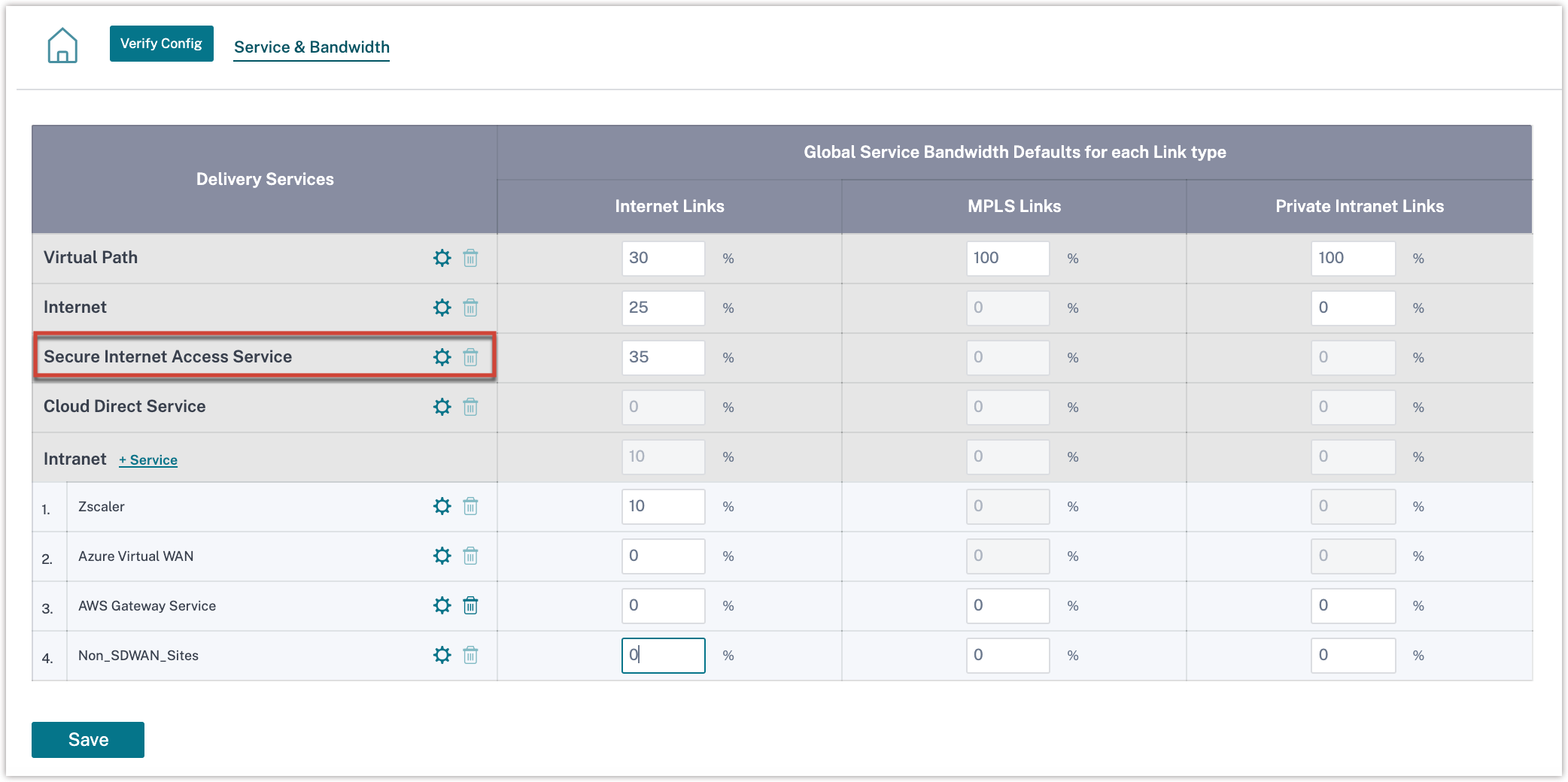

Sur Citrix SD-WAN™ Orchestrator, le service Citrix Secure Internet Access est disponible dans Configuration > Services de livraison > Service et bande passante.

Remarque

Le lien de service n’est visible que si vous êtes un client SD-WAN Orchestrator et que vous disposez du droit d’accès à Citrix Secure Internet Access.

La configuration comprend les étapes générales suivantes :

- Créez un service Citrix Secure Internet Access en spécifiant le pourcentage de bande passante et le pourcentage de provisionnement pour les liens Internet.

- Ajoutez et mappez les sites SD-WAN au service Citrix Secure Internet Access et sélectionnez le tunnel approprié (IPSEC ou GRE). Ensuite, activez la configuration pour permettre l’établissement du tunnel entre Citrix SD-WAN et le PoP Citrix Secure Internet Access.

- Créez des routes d’application pour diriger le trafic via les tunnels.

Pour des instructions détaillées, consultez Services de livraison - Service Citrix Secure Internet Access.

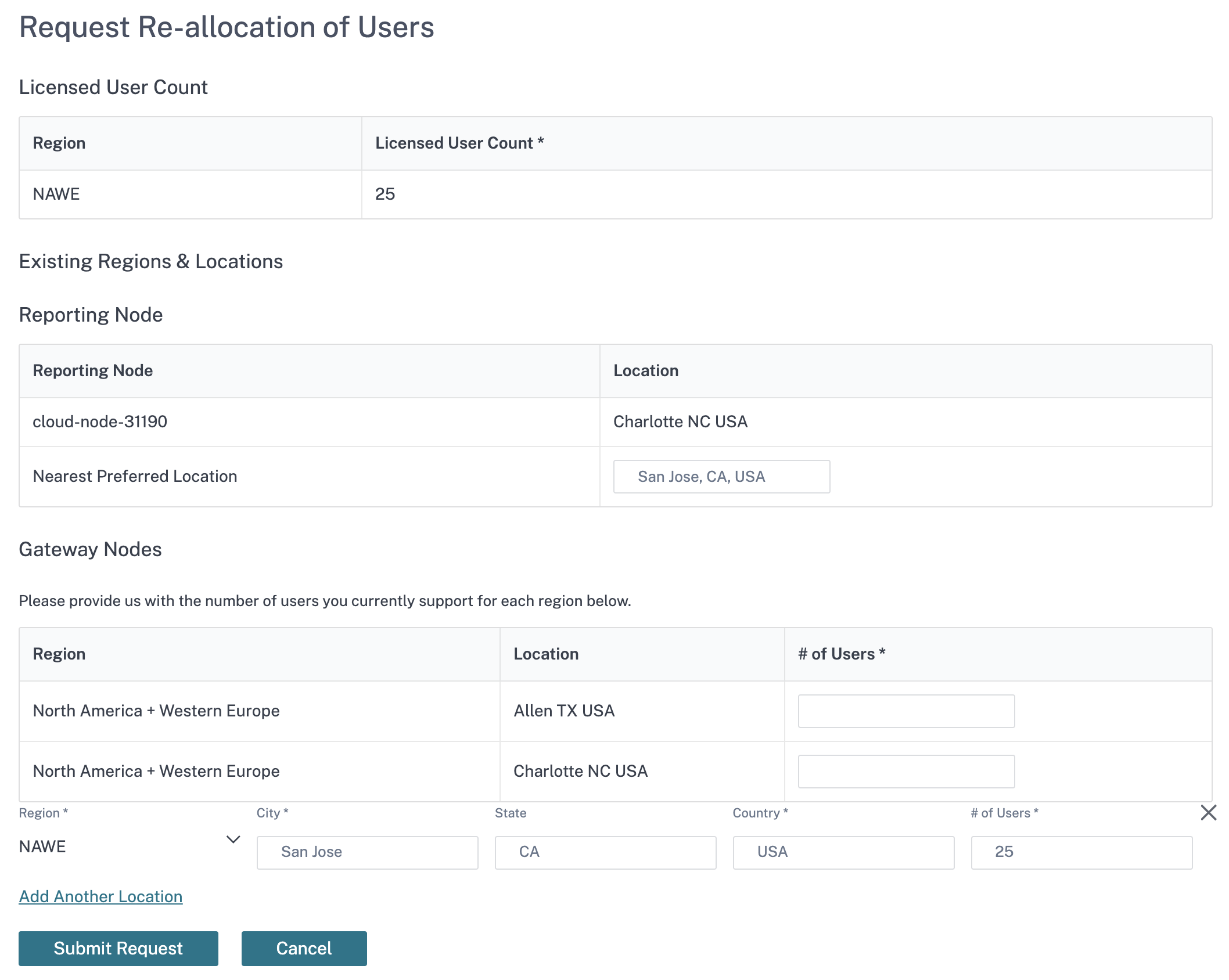

Réaffectation des utilisateurs

Vous pouvez minimiser la latence pour les utilisateurs dans des emplacements particuliers en redistribuant les nœuds cloud au sein d’une région géographique.

Vous pouvez demander la redistribution des nœuds de rapport qui collectent les données d’utilisation et des nœuds de passerelle qui exécutent des fonctions de sécurité. Citrix vise à fournir les nœuds les plus proches des utilisateurs en fonction de la disponibilité des nœuds.

Important

La réaffectation des nœuds entraîne une brève interruption du service. L’opération est généralement effectuée immédiatement après l’activation du compte, avant que les connecteurs clients ne soient configurés et distribués. Citrix vous recommande de demander la réaffectation des nœuds au début du déploiement pour réaligner les nœuds les plus proches des utilisateurs, et de réaffecter les nœuds rarement.

Vous pouvez également déplacer des utilisateurs entre les nœuds ou les ajouter à un nœud s’ils ne sont pas déjà affectés à un nœud.

Pour afficher, redistribuer et gérer les nœuds, accédez à l’onglet Configuration dans le menu de gauche et sélectionnez Demander la réaffectation des utilisateurs au-dessus du tableau.

Remarque

Vous ne pouvez redistribuer les nœuds qu’au sein de la même région géographique.

Paramètres cloud

Pour configurer les paramètres de votre serveur Network Time Protocol (NTP), la maintenance de la plateforme et les mises à jour, accédez à l’onglet Configuration et sélectionnez Paramètres cloud.

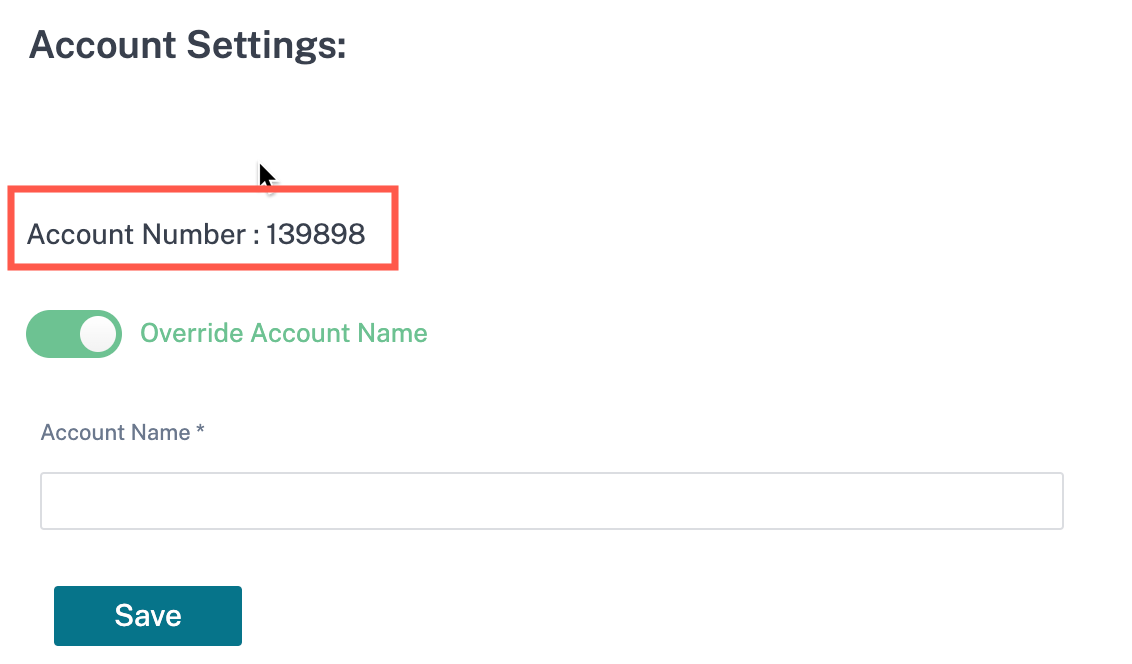

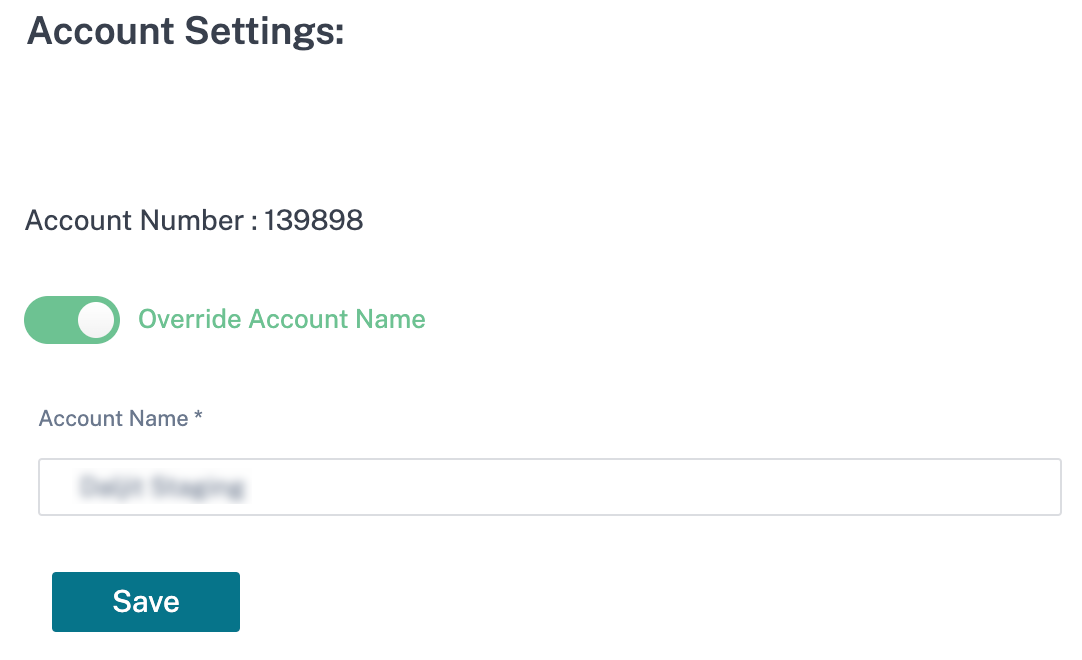

Paramètres du compte

La fonctionnalité Paramètres du compte permet de modifier/remplacer le nom de compte d’utilisateur qui apparaît pour votre compte dans le portail de service Citrix Secure Internet Access.

Pour remplacer le nom du compte, accédez à Configuration > Paramètres cloud > Paramètres du compte.

Vous pouvez afficher le numéro de compte Citrix Secure Internet Access.

Remarque

Le nom de compte initialement configuré est toujours présent dans le portail CSIA si vous n’avez pas créé de nom ou si l’option Remplacer le nom du compte est désactivée.

-

Activez l’option Remplacer le nom du compte et indiquez un nom. Par défaut, l’option Remplacer le nom du compte est désactivée.

Attendez un certain temps pour afficher le nom de compte mis à jour sur le portail. Vous devrez peut-être vous reconnecter une fois le nom du compte modifié.

-

Cliquez sur Enregistrer.

Serveur NTP

Pour synchroniser la date et l’heure, accédez à Serveur NTP sous Paramètres cloud. Saisissez le fuseau horaire, le format de la date, l’adresse du serveur NTP et les informations sur l’heure d’été.

Le fuseau horaire définit l’heure standard régionale utilisée pour les horodatages. Après avoir modifié le fuseau horaire, les horodatages des événements dans les rapports se décaleront pour s’aligner sur le nouveau fuseau horaire et maintenir la continuité. Les horodatages sont relatifs au nouveau fuseau horaire.

Le format de la date définit la structure de la date sous forme numérique. Ce paramètre peut être défini sur mm/jj/aaaa ou jj/mm/aaaa.

Le serveur NTP définit l’adresse du serveur NTP.

L’heure d’été définit si le fuseau horaire respecte l’heure d’été. Ce paramètre peut être défini sur États-Unis ou Royaume-Uni en fonction de la région du fuseau horaire.

Maintenance de la plateforme

Cette fonctionnalité vous permet de planifier les jours et les heures de maintenance afin de garantir la disponibilité de votre réseau pendant les heures de pointe.

Pour planifier la maintenance automatique effectuée en votre nom, accédez à Maintenance de la plateforme sous Paramètres cloud, puis activez la fenêtre de maintenance préférée. Sélectionnez ensuite vos dates et heures préférées pour la maintenance automatique.

Paramètres de mise à jour

Pour choisir les types de mises à jour installées en votre nom, accédez à Paramètres de mise à jour sous Paramètres cloud, et sélectionnez l’un des niveaux de publication suivants :

- Obligatoire, pour les mises à jour critiques de la plateforme et les correctifs de sécurité, y compris les nouvelles fonctionnalités, les mises à jour de fonctionnalités, les corrections de bogues et les améliorations de performances.

- Facultatif, pour les versions recommandées mais n’incluant pas de correctifs critiques.

- Accès anticipé, pour un accès anticipé aux nouvelles fonctionnalités, mises à jour, corrections de bogues et améliorations de performances.

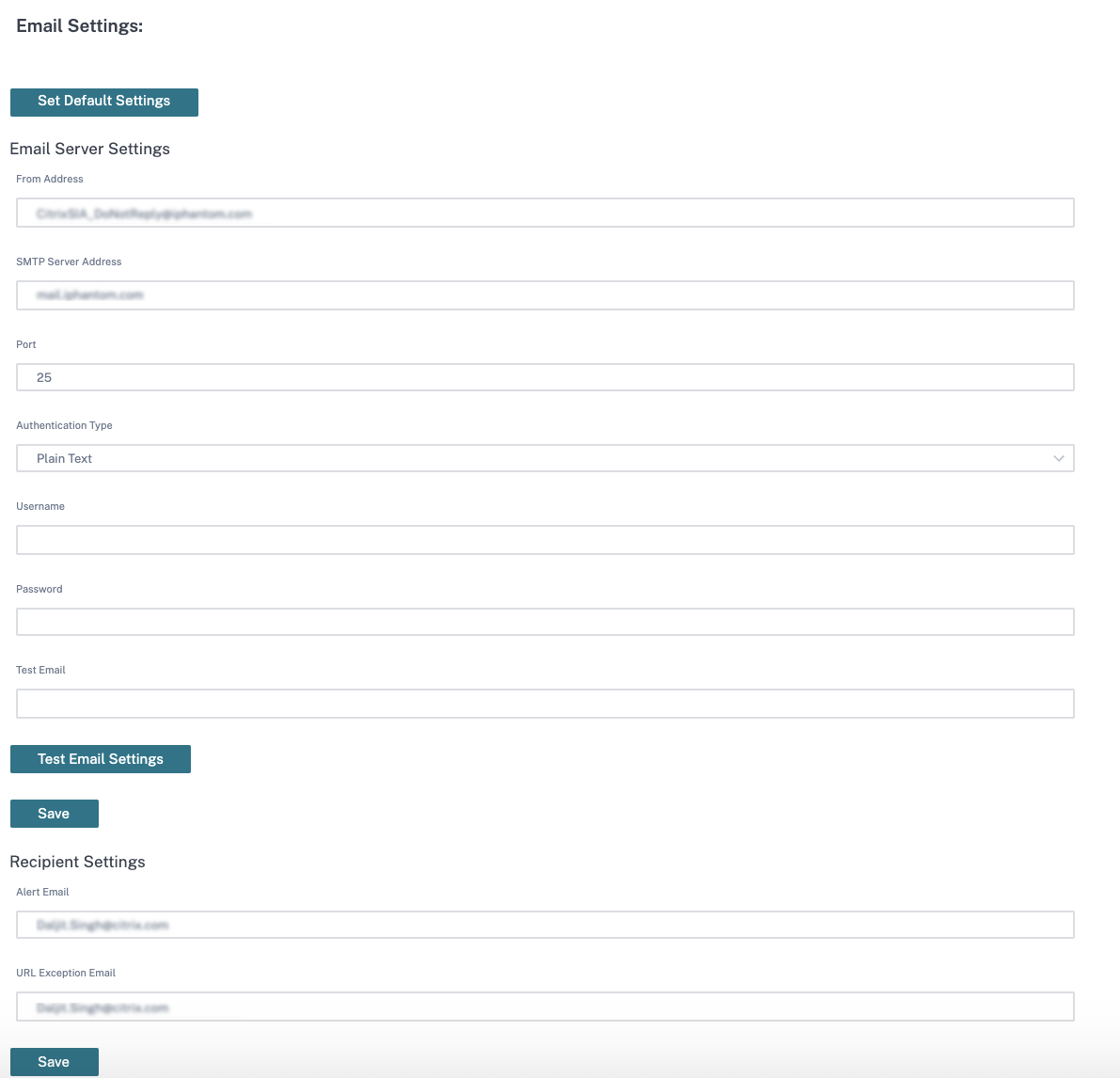

Paramètres de messagerie

Vous pouvez configurer les paramètres du serveur de messagerie pour relayer les e-mails contenant des alertes, des rapports planifiés et d’autres notifications. Pour permettre aux passerelles web et aux nœuds de rapport d’envoyer des notifications par e-mail, remplissez le formulaire dans Paramètres de messagerie sous Paramètres cloud. Ce processus implique la configuration de l’adresse du serveur SMTP afin que vous puissiez recevoir des notifications par e-mail.

Vous pouvez vérifier les paramètres de messagerie à l’aide de l’option Tester les paramètres de messagerie. Vous pouvez également renseigner les paramètres de messagerie par défaut à l’aide du bouton Définir les paramètres par défaut.

Configurez les adresses e-mail pour recevoir les alertes utilisateur et les demandes d’exception d’URL.

- E-mail d’alerte : L’adresse de destination des alertes déclenchées par des mots-clés à haut risque.

- E-mail d’exception d’URL : L’adresse de destination des demandes d’exception d’URL envoyées à partir de pages bloquées.

Remarque

Des alertes e-mail supplémentaires sont disponibles sur la page Alertes en temps réel.

Remarque :

Généralement, les serveurs SMTP sont configurés avec des listes d’autorisation basées sur IP pour empêcher le spam. Vous devez donc ajouter les adresses IP de tous les nœuds à la liste d’autorisation du serveur SMTP.

De plus, pour réduire le spam, les serveurs SMTP utilisent parfois d’autres mécanismes, tels que DKIM. Il peut être nécessaire d’exempter les passerelles web et les nœuds de rapport de ces restrictions sur le serveur SMTP.

Si vous n’avez pas votre propre serveur SMTP interne, vous pouvez utiliser l’un des services SMTP de Google. Vous devez disposer d’un compte Gmail valide pour cela.

Les serveurs SMTP de Google utilisent les ports 25, 465, 587 ou une combinaison de ceux-ci. Le plus populaire est smtp.gmail.com, qui utilise les ports 465 (avec SSL) ou 587 (avec TLS).

Remarque :

Les serveurs SMTP écoutent généralement sur les ports TCP 25, 465 ou 587, mais peuvent écouter sur n’importe quel port sur lequel ils sont configurés pour fonctionner. SMTP sur SSL utilise le port 465 et SMTP sur TLS utilise le port 587. Les ports 465 et 587 nécessitent tous deux des services d’authentification. Le port 25 n’est pas chiffré et ne nécessite aucune authentification.

Lorsque vous travaillez avec des passerelles web locales ou des nœuds de rapport, assurez-vous que les ports requis ne sont pas restreints.

Les configurations pour chacun des trois serveurs SMTP de Google sont les suivantes :

| Nom de domaine complet | Exigences de configuration | Exigences d’authentification |

|---|---|---|

| smtp-relay.gmail.com | Port 25, 465 ou 587, avec les protocoles Secure Socket Layer (SSL) ou Transport Layer Security (TLS), et une ou plusieurs adresses IP statiques. | Adresse IP. |

| smtp.gmail.com | Port 465 avec SSL ou port 587 avec TLS. Les adresses IP dynamiques sont autorisées. | Votre adresse e-mail Gmail ou G Suite complète. |

| aspmx.l.google.com | Le courrier ne peut être envoyé qu’aux utilisateurs de Gmail ou G Suite. Les adresses IP dynamiques sont autorisées. | Aucune. |

smtp-relay.gmail.com est utilisé pour envoyer du courrier depuis votre organisation en s’authentifiant avec les adresses IP associées. Vous pouvez envoyer des messages à toute personne à l’intérieur ou à l’extérieur de votre domaine en utilisant les ports 25, 465 ou 587.

smtp.gmail.com est utilisé pour envoyer du courrier à toute personne à l’intérieur ou à l’extérieur de votre domaine. Il vous demande de vous authentifier avec votre compte et mot de passe Gmail ou G Suite. Vous pouvez utiliser SMTP sur SSL (port 465) ou TLS (port 587).

aspmx.l.google.com est utilisé pour envoyer des messages uniquement aux utilisateurs de Gmail ou G Suite. Cette option ne nécessite pas d’authentification. Vous ne pouvez pas utiliser SSL ou TLS avec ce serveur SMTP, et le trafic est donc en texte brut, ce qui n’est pas recommandé.

Journalisation anonymisée

Pour la conformité réglementaire et la confidentialité, la journalisation anonymisée sous Paramètres cloud chiffre les informations personnelles des utilisateurs que les administrateurs délégués utilisent pour surveiller l’utilisation du réseau.

Vous devez créer une clé de chiffrement avant d’activer la journalisation anonymisée en sélectionnant le bouton Ajouter une clé sous le bouton bascule Activer la journalisation anonymisée. Saisissez une valeur de 64 caractères pour la clé de chiffrement dans le champ Clé de chiffrement. Vous pouvez saisir votre propre clé de chiffrement ou utiliser l’option Générer automatiquement une clé.

Important :

Citrix vous recommande vivement d’enregistrer la clé de chiffrement dans un emplacement distinct avant de continuer. Vous avez besoin de la clé de chiffrement pour déchiffrer les données qui lui sont associées tant qu’elle est active sur la plateforme.

Vous pouvez configurer une clé pour chiffrer les données identifiables d’une catégorie particulière en activant les boutons bascule suivants sous Chiffrer les catégories :

- Informations personnelles. Active et désactive le chiffrement de toutes les informations personnellement identifiables, y compris le nom d’utilisateur, le nom complet et le nom de la machine de l’activité utilisateur signalée.

- Source de données. Active et désactive le chiffrement de toutes les informations relatives à la source de données de l’activité utilisateur signalée.

- Noms de groupe. Active et désactive le chiffrement des noms de groupe associés à l’activité utilisateur signalée.

Vous pouvez également configurer des clés de chiffrement pour qu’elles s’appliquent uniquement à un ensemble particulier de groupes dans l’onglet Association de groupes. Lorsque le bouton bascule Sélectionner tout est activé, la clé de chiffrement actuellement configurée s’applique à tous les groupes de sécurité. Lorsque le bouton bascule Sélectionner tout est désactivé, vous pouvez sélectionner les groupes de sécurité à chiffrer avec la clé de chiffrement.

Après avoir configuré une clé de chiffrement, activez la journalisation anonymisée pour surveiller l’utilisation du réseau en fonction des journaux anonymisés de l’activité en ligne des utilisateurs.

Pour supprimer une clé de chiffrement précédemment définie, sélectionnez les ellipses à côté de la clé de chiffrement correspondante dans le tableau, puis sélectionnez Supprimer.

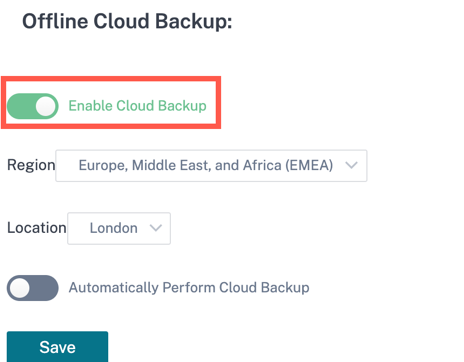

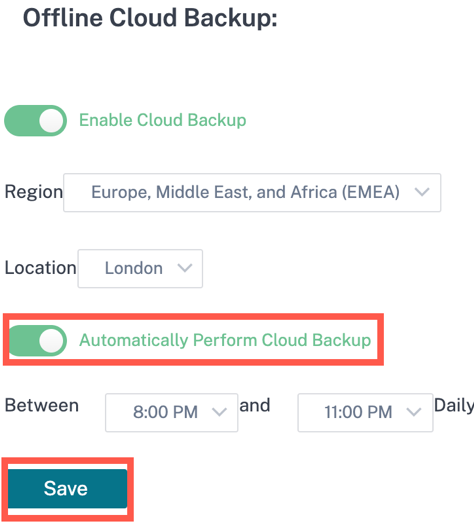

Sauvegarde cloud

Les paramètres de sauvegarde cloud hors ligne offrent la possibilité de stocker/enregistrer les paramètres de sauvegarde et les journaux des nœuds de rapport en fonction de la région, de l’emplacement et de l’heure que vous sélectionnez. Avec l’option Sauvegarde cloud hors ligne, vous pouvez enregistrer les sauvegardes cloud via l’interface CSIA.

Pour activer les paramètres de sauvegarde cloud, accédez à Configuration > développez Paramètres cloud > sélectionnez Sauvegarde cloud.

-

Activez le bouton bascule Activer la sauvegarde cloud et sélectionnez la région et l’emplacement dans la liste déroulante.

-

Vous pouvez également activer le bouton bascule Effectuer automatiquement la sauvegarde cloud et définir l’intervalle de temps pour exécuter et créer la sauvegarde quotidienne. Cliquez sur Enregistrer.

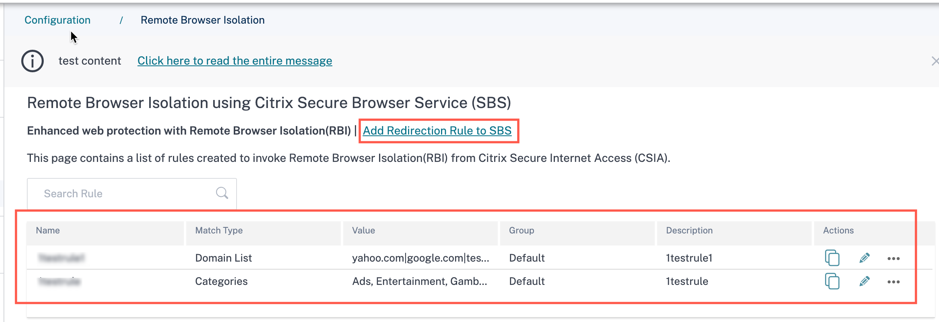

Isolation du navigateur à distance

L’isolation du navigateur à distance est une fonctionnalité avancée de protection web qui assure la sécurité contre tout logiciel malveillant/toute menace malveillante. Grâce à l’isolation du navigateur à distance, la fonctionnalité de filtrage web de Citrix Secure Internet Access peut être utilisée avec le service Secure Browser (SBS) pour protéger le réseau d’entreprise contre les attaques basées sur le navigateur. Pour plus d’informations, consultez le service Secure Browser.

Avec la fonctionnalité d’isolation du navigateur à distance, vous pouvez définir des règles pour certains sites web ciblés qui ne sont pas considérés comme fiables pour être isolés et lancés uniquement via le service de navigateur sécurisé basé sur le cloud à distance. Vous pouvez créer et appliquer la règle à une combinaison de groupes d’utilisateurs et de types de trafic que vous souhaitez isoler.

Vous pouvez afficher la liste des règles créées pour invoquer l’isolation du navigateur à distance.

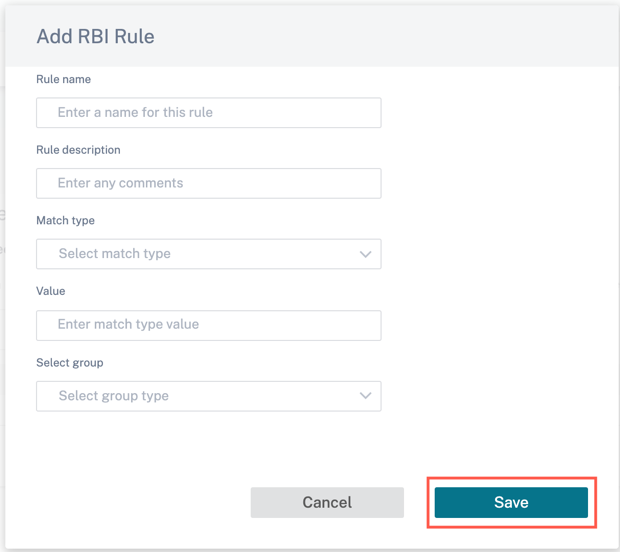

Pour définir les règles de redirection du trafic à invoquer, accédez à Configuration > Isolation du navigateur à distance > Cliquez sur Ajouter une règle de redirection vers SBS.

- Nom de la règle : Indiquez un nom de règle.

- Description de la règle : Indiquez une description de la règle.

- Type de correspondance : Sélectionnez un type de correspondance tel que Regex de domaine, Liste de domaines, Adresse IP, URL ou Catégories dans la liste déroulante.

- Valeur : Saisissez le type de valeur de correspondance.

- Sélectionner un groupe : Sélectionnez un groupe dans la liste déroulante.

Avec l’option Ajouter une règle de redirection vers SBS, vous pouvez créer les règles de filtrage web sur le portail d’accès Internet sécurisé pour rediriger le trafic vers le service de navigateur. Pour chaque règle d’isolation du navigateur à distance, une URL de navigateur sécurisé est associée. Cela signifie que, lorsque les URL sont lancées via le service d’accès Internet sécurisé, si l’URL correspond à l’une des règles de correspondance d’isolation du navigateur à distance définies, la demande est alors redirigée vers le service de navigateur sécurisé associé.