Démarrer avec une appliance SWG Citrix® ADC MPX et VPX

Après avoir installé votre appliance matérielle (MPX) ou logicielle (VPX) et effectué la configuration initiale, vous êtes prêt à la configurer en tant qu’appliance de passerelle web sécurisée pour recevoir le trafic.

Important :

-

La vérification OCSP nécessite une connexion Internet pour vérifier la validité des certificats. Si votre appliance n’est pas accessible depuis Internet à l’aide de l’adresse NSIP, ajoutez des listes de contrôle d’accès (ACL) pour effectuer une traduction d’adresses réseau (NAT) de l’adresse NSIP vers l’adresse IP de sous-réseau (SNIP). L’adresse SNIP doit être accessible depuis Internet. Par exemple :

add ns acl a1 ALLOW -srcIP = <NSIP> -destIP "!=" 10.0.0.0-10.255.255.255 set rnat a1 -natIP <SNIP> apply acls <!--NeedCopy--> - Spécifiez un serveur de noms DNS pour résoudre les noms de domaine. Pour plus d’informations, consultez Configuration initiale.

- Assurez-vous que la date de l’appliance est synchronisée avec les serveurs NTP. Si la date n’est pas synchronisée, l’appliance ne peut pas vérifier efficacement si un certificat de serveur d’origine est expiré.

Pour utiliser l’appliance Citrix SWG, vous devez effectuer les tâches suivantes :

- Ajoutez un serveur proxy en mode explicite ou transparent.

- Activez l’interception SSL.

- Configurez un profil SSL.

- Ajoutez et liez des stratégies SSL au serveur proxy.

- Ajoutez et liez une paire certificat-clé CA pour l’interception SSL.

Remarque : Une appliance Citrix SWG configurée en mode proxy transparent peut intercepter uniquement les protocoles HTTP et HTTPS. Pour contourner tout autre protocole, tel que Telnet, vous devez ajouter la stratégie d’écoute suivante sur le serveur virtuel proxy.

Le serveur virtuel accepte désormais uniquement le trafic HTTP et HTTPS entrant.

set cs vserver transparent-pxy1 PROXY * * -cltTimeout 180 -Listenpolicy "CLIENT.TCP.DSTPORT.EQ(80) || CLIENT.TCP.DSTPORT.EQ(443)"`

<!--NeedCopy-->

Vous devrez peut-être configurer les fonctionnalités suivantes, en fonction de votre déploiement :

- Service d’authentification (recommandé) – pour authentifier les utilisateurs. Sans le service d’authentification, l’activité des utilisateurs est basée sur l’adresse IP du client.

- Filtrage d’URL – pour filtrer les URL par catégories, score de réputation et listes d’URL.

- Analytique – pour afficher l’activité des utilisateurs, les indicateurs de risque des utilisateurs, la consommation de bande passante et la répartition des transactions dans Citrix Application Delivery Management (ADM).

Remarque : SWG implémente la majorité des standards HTTP et HTTPS typiques suivis par des produits similaires. Cette implémentation est réalisée sans navigateur spécifique à l’esprit et est compatible avec la plupart des navigateurs courants. SWG a été testé avec les navigateurs courants et les versions récentes de Google Chrome, Internet Explorer et Mozilla Firefox.

Assistant de passerelle web sécurisée

L’assistant SWG fournit aux administrateurs un outil pour gérer l’ensemble du déploiement SWG à l’aide d’un navigateur web. Il aide à guider les clients pour mettre en place un service SWG rapidement et simplifie la configuration en suivant une séquence d’étapes bien définies.

-

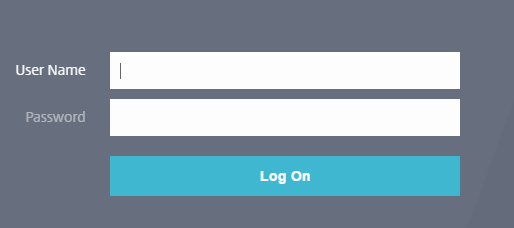

Ouvrez votre navigateur web et entrez l’adresse NSIP que vous avez spécifiée lors de la configuration initiale. Pour plus d’informations sur la configuration initiale, consultez Configuration initiale.

-

Saisissez votre nom d’utilisateur et votre mot de passe.

-

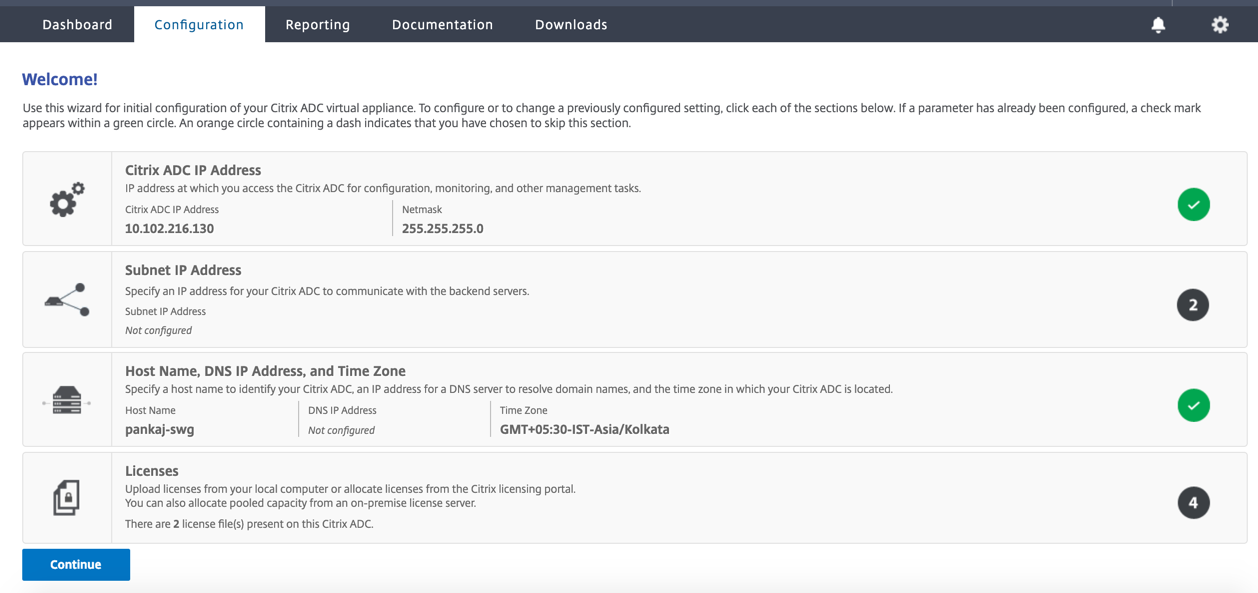

Si vous n’avez pas spécifié d’adresse IP de sous-réseau (SNIP), l’écran suivant apparaît.

Dans Subnet IP Address (Adresse IP de sous-réseau), entrez une adresse IP et un masque de sous-réseau. La coche dans un cercle vert indique que la valeur est configurée.

-

Dans Host Name (Nom d’hôte), DNS IP Address (Adresse IP DNS) et Time Zone (Fuseau horaire), ajoutez l’adresse IP d’un serveur DNS pour résoudre les noms de domaine et spécifiez votre fuseau horaire.

-

Cliquez sur Continue (Continuer).

-

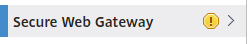

(Facultatif) Vous pouvez voir un point d’exclamation, comme suit :

Ce signe indique que la fonctionnalité n’est pas activée. Pour activer la fonctionnalité, cliquez avec le bouton droit sur la fonctionnalité, puis cliquez sur Enable Feature (Activer la fonctionnalité).

-

Dans le volet de navigation, cliquez sur Secure Web Gateway. Dans Getting Started (Démarrer), cliquez sur Secure Web Gateway Wizard (Assistant de passerelle web sécurisée).

-

Suivez les étapes de l’assistant pour configurer votre déploiement.

Ajouter une stratégie d’écoute au serveur proxy transparent

-

Accédez à Secure Web Gateway > Proxy Servers. Sélectionnez le serveur proxy transparent et cliquez sur Edit (Modifier).

-

Modifiez Basic Settings (Paramètres de base) et cliquez sur More (Plus).

-

Dans Listen priority (Priorité d’écoute), entrez 1.

-

Dans Listen Policy Expression (Expression de stratégie d’écoute), entrez l’expression suivante :

(CLIENT.TCP.DSTPORT.EQ(80)||CLIENT.TCP.DSTPORT.EQ(443)) <!--NeedCopy-->Cette expression suppose des ports standard pour le trafic HTTP et HTTPS. Si vous avez configuré des ports différents, par exemple 8080 pour HTTP ou 8443 pour HTTPS, modifiez l’expression pour refléter ces ports.

Limitations

SWG n’est pas pris en charge dans une configuration de cluster, dans des partitions d’administration et sur une appliance Citrix ADC FIPS.