Configurer les paramètres d’authentification et d’autorisation

L’authentification auprès du service de gestion NetScaler SDX peut être locale ou externe. Avec l’authentification externe, le service de gestion accorde l’accès aux utilisateurs en fonction de la réponse d’un serveur externe. Le service de gestion prend en charge les protocoles d’authentification externes suivants :

- Remote Authentication Dial In User Service (RADIUS)

- Terminal Access Controller Access-Control System (TACACS)

- Lightweight Directory Access Protocol (LDAP)

Le service de gestion prend également en charge les requêtes d’authentification SSH. L’authentification SSH prend en charge uniquement les requêtes d’authentification interactive par clavier. L’autorisation des utilisateurs SSH est limitée aux privilèges d’administrateur uniquement. Les utilisateurs disposant de privilèges en lecture seule ne peuvent pas se connecter via SSH.

Pour configurer l’authentification, spécifiez le type d’authentification et configurez un serveur d’authentification.

L’autorisation via le service de gestion est locale. Le service de gestion prend en charge deux niveaux d’autorisation. Les utilisateurs disposant de privilèges d’administrateur sont autorisés à effectuer toute action sur le service de gestion. Les utilisateurs disposant de privilèges en lecture seule sont autorisés à effectuer uniquement des opérations de lecture. L’autorisation des utilisateurs SSH est limitée aux privilèges d’administrateur uniquement. Les utilisateurs disposant de privilèges en lecture seule ne peuvent pas se connecter via SSH.

L’autorisation pour RADIUS et LDAP est prise en charge par l’extraction de groupe. Vous pouvez définir les attributs d’extraction de groupe lors de la configuration des serveurs RADIUS ou LDAP sur le service de gestion. Le nom de groupe extrait est mis en correspondance avec les noms de groupe sur le service de gestion pour déterminer les privilèges accordés à l’utilisateur. Un utilisateur peut appartenir à plusieurs groupes. Dans ce cas, si un groupe auquel l’utilisateur appartient dispose de privilèges d’administrateur, l’utilisateur dispose de privilèges d’administrateur. Un attribut de groupe d’authentification par défaut peut être défini lors de la configuration. Ce groupe est pris en compte avec les groupes extraits pour l’autorisation.

Dans l’autorisation TACACS, l’administrateur du serveur TACACS doit autoriser une commande spéciale, admin, pour un utilisateur disposant de privilèges d’administrateur et refuser cette commande pour les utilisateurs disposant de privilèges en lecture seule. Lorsqu’un utilisateur se connecte à une appliance SDX, le service de gestion vérifie si l’utilisateur a l’autorisation d’exécuter cette commande. Si l’utilisateur a l’autorisation, il se voit attribuer les privilèges d’administrateur, sinon il se voit attribuer les privilèges en lecture seule.

Ajouter un groupe d’utilisateurs

Les groupes sont des ensembles logiques d’utilisateurs qui doivent accéder à des informations communes ou effectuer des tâches similaires. Vous pouvez organiser les utilisateurs en groupes définis par un ensemble d’opérations communes. En accordant des autorisations spécifiques aux groupes plutôt qu’aux utilisateurs individuels, vous pouvez gagner du temps lors de la création d’utilisateurs.

Si vous utilisez des serveurs d’authentification externes pour l’authentification, les groupes dans SDX peuvent être configurés pour correspondre aux groupes configurés sur les serveurs d’authentification. Lorsqu’un utilisateur appartenant à un groupe dont le nom correspond à un groupe sur un serveur d’authentification se connecte et est authentifié, l’utilisateur hérite des paramètres du groupe.

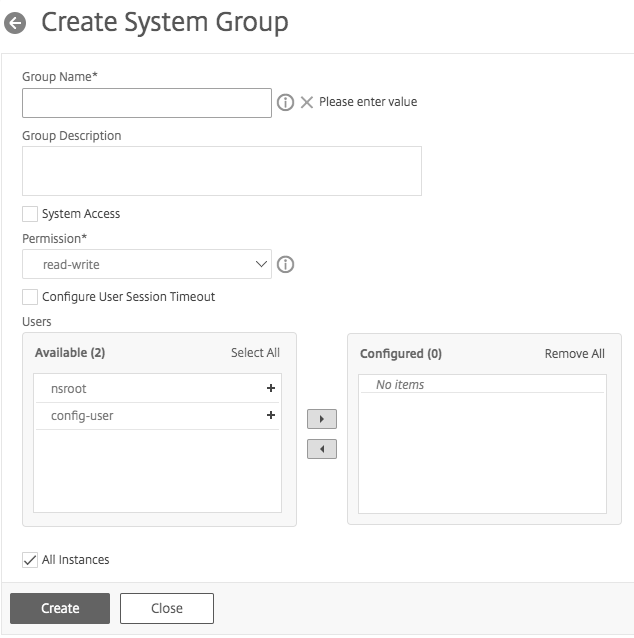

Pour ajouter un groupe d’utilisateurs

- Sur l’onglet Configuration, sous Système, développez Administration des utilisateurs, puis cliquez sur Groupes.

-

Dans le volet des détails, cliquez sur Ajouter.

- Dans la page Créer un groupe système, définissez les paramètres suivants :

- Nom du groupe

- Description du groupe

- Accès système : Cochez cette case pour donner accès à l’ensemble de l’appliance SDX et aux instances qui y sont exécutées. Alternativement, pour un accès au niveau de l’instance, spécifiez les instances sous Instances.

- Autorisation

- Configurer le délai d’expiration de la session utilisateur

- Utilisateurs : Utilisateurs de la base de données appartenant au groupe. Sélectionnez les utilisateurs que vous souhaitez ajouter au groupe.

- Cliquez sur Créer et Fermer.

Remarque : Pour créer un groupe avec le rôle d’administrateur sur une appliance SDX mise à niveau de la version 10.5 à la version 11.1, sélectionnez l’autorisation « lecture-écriture » et la case à cocher « Accès système ». Dans SDX 10.5, cette case à cocher n’est pas disponible et les valeurs pour Autorisation sont « admin » et « lecture seule ».

Configurer les comptes utilisateur

Un utilisateur se connecte à l’appliance SDX pour effectuer des tâches de gestion de l’appliance. Pour permettre à un utilisateur d’accéder à l’appliance, vous devez créer un compte utilisateur sur l’appliance SDX pour cet utilisateur. Les utilisateurs sont authentifiés localement, sur l’appliance.

Important : Le mot de passe s’applique à l’appliance SDX, au service de gestion et à Citrix Hypervisor. Ne modifiez pas le mot de passe directement sur Citrix Hypervisor.

Pour configurer un compte utilisateur

-

Sur l’onglet Configuration, sous Système, développez Administration, puis cliquez sur Utilisateurs. Le volet Utilisateurs affiche une liste des comptes utilisateur existants, avec leurs autorisations.

-

Dans le volet Utilisateurs, effectuez l’une des opérations suivantes :

- Pour créer un compte utilisateur, cliquez sur Ajouter.

- Pour modifier un compte utilisateur, sélectionnez l’utilisateur, puis cliquez sur Modifier.

-

Dans la boîte de dialogue Créer un utilisateur système ou Modifier un utilisateur système, définissez les paramètres suivants :

- Nom*—Le nom d’utilisateur du compte. Les caractères suivants sont autorisés dans le nom : lettres de a à z et de A à Z, chiffres de 0 à 9, point (.), espace et trait de soulignement (_). Longueur maximale : 128. Vous ne pouvez pas modifier le nom.

- Mot de passe*—Le mot de passe pour se connecter à l’appliance. Longueur maximale : 128

- Confirmer le mot de passe*—Le mot de passe.

- Autorisation*—Les privilèges de l’utilisateur sur l’appliance. Valeurs possibles :

- admin—L’utilisateur peut effectuer toutes les tâches d’administration liées au service de gestion.

- lecture seule—L’utilisateur peut uniquement surveiller le système et modifier le mot de passe du compte. Par défaut : admin.

- Activer l’authentification externe—Active l’authentification externe pour cet utilisateur. Le service de gestion tente l’authentification externe avant l’authentification de l’utilisateur de la base de données. Si ce paramètre est désactivé, l’utilisateur n’est pas authentifié auprès du serveur d’authentification externe.

Remarque : Si le serveur d’authentification distant n’est pas joignable, l’utilisateur pourrait perdre l’accès à l’appliance. Dans de tels cas, l’authentification revient à l’utilisateur administrateur par défaut (

nsroot). - Configurer le délai d’expiration de la session—Vous permet de configurer la durée pendant laquelle un utilisateur peut rester actif. Spécifiez les détails suivants :

- Délai d’expiration de la session—La durée pendant laquelle une session utilisateur peut rester active.

- Unité de délai d’expiration de la session—L’unité de délai d’expiration, en minutes ou en heures.

- Groupes—Attribuez les groupes à l’utilisateur.

*Un paramètre requis

-

Cliquez sur Créer ou OK, puis cliquez sur Fermer. L’utilisateur que vous avez créé est répertorié dans le volet Utilisateurs.

Pour supprimer un compte utilisateur

- Sur l’onglet Configuration, dans le volet de navigation, développez Système, développez Administration, puis cliquez sur Utilisateurs.

- Dans le volet Utilisateurs, sélectionnez le compte utilisateur, puis cliquez sur Supprimer.

- Dans la boîte de message de confirmation, cliquez sur OK.

Définir le type d’authentification

À partir de l’interface du service de gestion, vous pouvez spécifier l’authentification locale ou externe. L’authentification externe est désactivée par défaut pour les utilisateurs locaux. Elle peut être activée en cochant l’option Activer l’authentification externe lors de l’ajout de l’utilisateur local ou de la modification des paramètres de l’utilisateur.

Important : L’authentification externe n’est prise en charge qu’après avoir configuré un serveur d’authentification RADIUS, LDAP ou TACACS.

Pour définir le type d’authentification

- Sur l’onglet Configuration, sous Système, cliquez sur Authentification.

- Dans le volet des détails, cliquez sur Configuration de l’authentification.

- Définissez les paramètres suivants :

- Type de serveur—Type de serveur d’authentification configuré pour l’authentification des utilisateurs. Valeurs possibles : LDAP, RADIUS, TACACS et Local.

-

Nom du serveur—Nom du serveur d’authentification configuré dans le service de gestion. Le menu répertorie tous les serveurs configurés pour le type d’authentification sélectionné.

- Activer l’authentification locale de secours—Alternativement, vous pouvez choisir d’authentifier un utilisateur avec l’authentification locale lorsque l’authentification externe échoue. Cette option est activée par défaut.

- Cliquez sur OK.

Activer ou désactiver l’authentification de base

Vous pouvez vous authentifier auprès de l’interface NITRO du service de gestion à l’aide de l’authentification de base. À partir de la version 13.1 build 59.x, l’option Autoriser l’authentification de base est désactivée par défaut.

Effectuez les opérations suivantes pour activer ou désactiver l’authentification de base à l’aide de l’interface du service de gestion.

- Sur l’onglet Configuration, cliquez sur Système.

- Dans le groupe Paramètres système, cliquez sur Modifier les paramètres système.

- Dans la boîte de dialogue Configurer les paramètres système, sélectionnez Autoriser l’authentification de base pour l’activer ou désélectionnez Autoriser l’authentification de base pour la désactiver.

- Cliquez sur OK.