Architecture réseau pour les instances Citrix ADC VPX sur Microsoft Azure

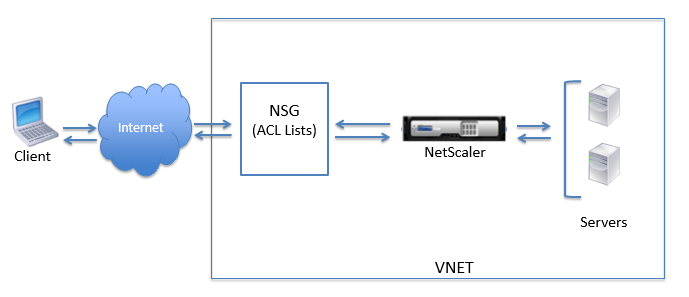

Dans Azure Resource Manager (ARM), une machine virtuelle Citrix ADC VPX réside dans un réseau virtuel. Une interface réseau unique peut être créée dans un sous-réseau donné du réseau virtuel et peut être attachée à l’instance VPX. Vous pouvez filtrer le trafic réseau vers et depuis une instance VPX dans un réseau virtuel Azure avec un groupe de sécurité réseau. Un groupe de sécurité réseau contient des règles de sécurité qui autorisent ou refusent le trafic réseau entrant vers ou le trafic réseau sortant à partir d’une instance VPX. Pour plus d’informations, voir Groupes de sécurité.

Le groupe de sécurité réseau filtre les demandes vers l’instance Citrix ADC VPX et l’instance VPX les envoie aux serveurs. La réponse d’un serveur suit le même chemin à l’envers. Le groupe de sécurité réseau peut être configuré pour filtrer une seule VM VPX ou, avec des sous-réseaux et des réseaux virtuels, peut filtrer le trafic lors du déploiement de plusieurs instances VPX.

La carte réseau contient des détails de configuration réseau tels que le réseau virtuel, les sous-réseaux, l’adresse IP interne et l’adresse IP publique.

Sur ARM, il est bon de connaître les adresses IP suivantes qui sont utilisées pour accéder aux machines virtuelles déployées avec une seule carte réseau et une seule adresse IP :

- L’adresse IP publique (PIP) est l’adresse IP connectée à Internet configurée directement sur la carte réseau virtuelle de la machine virtuelle NetScaler. Cela vous permet d’accéder directement à une machine virtuelle à partir du réseau externe.

- L’adresse IP Citrix ADC (également appelée NSIP) est l’adresse IP interne configurée sur la machine virtuelle. Il n’est pas routable.

- L’adresse IP virtuelle (VIP) est configurée à l’aide du NSIP et d’un numéro de port. Les clients accèdent aux services NetScaler via l’adresse PIP et lorsque la demande atteint la carte réseau de la machine virtuelle NetScaler VPX ou de l’équilibreur de charge Azure, le VIP est traduit en IP interne (NSIP) et en numéro de port interne.

- L’adresse IP interne est l’adresse IP interne privée de la machine virtuelle à partir du pool d’espace d’adressage du réseau virtuel. Cette adresse IP ne peut pas être atteinte à partir du réseau externe. Cette adresse IP est dynamique par défaut, sauf si vous la définissez sur statique. Le trafic d’Internet est acheminé vers cette adresse selon les règles créées sur le groupe de sécurité réseau. Le groupe de sécurité réseau s’intègre à la carte réseau pour envoyer de manière sélective le bon type de trafic vers le bon port de la carte réseau, qui dépend des services configurés sur la machine virtuelle.

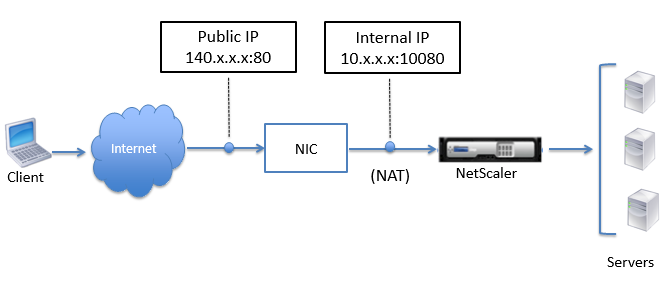

La figure suivante montre comment le trafic circule d’un client vers un serveur via une instance NetScaler VPX provisionnée dans ARM.

Flux de trafic via la traduction d’adresses réseau

Vous pouvez également demander une adresse IP publique (PIP) pour votre instance Citrix ADC VPX (niveau instance). Si vous utilisez ce PIP direct au niveau de la machine virtuelle, vous n’avez pas besoin de définir des règles entrantes et sortantes pour intercepter le trafic réseau. La demande entrante d’Internet est reçue directement sur la machine virtuelle. Azure effectue la traduction d’adresses réseau (NAT) et transfère le trafic à l’adresse IP interne de l’instance VPX.

La figure suivante montre comment Azure effectue la traduction d’adresses réseau pour mapper l’adresse IP interne NetScaler.

Dans cet exemple, l’adresse IP publique attribuée au groupe de sécurité réseau est 140.x.x.x et l’adresse IP interne est 10.x.x.x. Lorsque les règles entrantes et sortantes sont définies, le port HTTP public 80 est défini comme le port sur lequel les requêtes client sont reçues, et un port privé correspondant, 10080, est défini comme le port sur lequel l’instance Citrix ADC VPX écoute. La demande du client est reçue sur l’adresse IP publique (140.x.x). Azure effectue la traduction d’adresse réseau pour mapper le PIP à l’adresse IP interne 10.x.x.x sur le port 10080, et transmet la demande du client.

Remarque :

Les machines virtuelles Citrix ADC VPX en haute disponibilité sont contrôlées par des équilibreurs de charge externes ou internes dont les règles entrantes sont définies pour contrôler le trafic d’équilibrage de charge. Le trafic externe est d’abord intercepté par ces équilibreurs de charge et le trafic est détourné selon les règles d’équilibrage de charge configurées, qui ont des pools back-end, des règles NAT et des sondes d’intégrité définies sur les équilibreurs de charge.

Instructions relatives à l’utilisation des ports

Vous pouvez configurer davantage de règles entrantes et sortantes dans un groupe de sécurité réseau lors de la création de l’instance Citrix ADC VPX ou après le provisionnement de la machine virtuelle. Chaque règle entrante et sortante est associée à un port public et à un port privé.

Avant de configurer les règles de groupe de sécurité réseau, notez les instructions suivantes concernant les numéros de port que vous pouvez utiliser :

-

L’instance Citrix ADC VPX réserve les ports suivants. Vous ne pouvez pas les définir en tant que ports privés lors de l’utilisation de l’adresse IP publique pour les demandes provenant d’Internet.

Ports 21, 22, 80, 443, 8080, 67, 161, 179, 500, 520, 3003, 3008, 3009, 3010, 3011, 4001, 5061, 9000, 7000.

Toutefois, si vous souhaitez que les services Internet tels que le VIP utilisent un port standard (par exemple, le port 443), vous devez créer un mappage de ports à l’aide du groupe de sécurité réseau. Le port standard est ensuite mappé à un autre port configuré sur NetScaler pour ce service VIP.

Par exemple, un service VIP peut s’exécuter sur le port 8443 sur l’instance VPX mais être mappé sur le port public 443. Ainsi, lorsque l’utilisateur accède au port 443 via l’IP publique, la requête est dirigée vers le port privé 8443.

-

L’adresse IP publique ne prend pas en charge les protocoles dans lesquels le mappage de ports est ouvert dynamiquement, tels que FTP passif ou ALG.

-

La haute disponibilité ne fonctionne pas pour le trafic qui utilise une adresse IP publique (PIP) associée à une instance VPX, au lieu d’un PIP configuré sur l’équilibreur de charge Azure.

Remarque :

Dans Azure Resource Manager, une instance Citrix ADC VPX est associée à deux adresses IP : une adresse IP publique (PIP) et une adresse IP interne. Pendant que le trafic externe se connecte au PIP, l’adresse IP interne ou le NSIP n’est pas routable. Pour configurer VIP dans VPX, utilisez l’adresse IP interne et l’un des ports libres disponibles. N’utilisez pas le PIP pour configurer VIP.