-

-

アーキテクチャの概要

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

アーキテクチャの概要

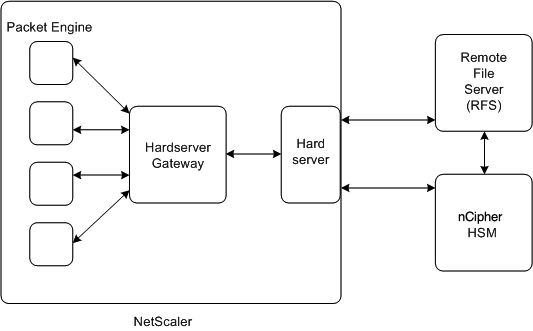

Citrix ADC-entrust展開の一部である3つのエンティティは、Entrust nShield Connectモジュール、リモートファイルサーバー(RFS)、およびCitrix ADCです。

Entrust nShield Connect は、ネットワークに接続されたハードウェアセキュリティモジュールです。RFS は、HSM を構成し、暗号化されたキーファイルを格納するために使用されます。

Hardserverは、Entrustが提供する独自のデーモンであり、クライアント (ADC)、Entrust HSM、RFS間の通信に使用されます。IMPATHセキュア通信プロトコルを使用します。Hardserver Gatewayと呼ばれるゲートウェイデーモンは、Citrix ADCパケットエンジンと Hardserverの間の通信に使用されます。

注: このドキュメントでは、Entrust nShield Connect、Entrust HSM、および HSM という用語は同じ意味で使用されます。

次の図は、さまざまなコンポーネント間の相互作用を示しています。

一般的なデプロイメントでは、RFS を使用して HSM によって生成されたキーを安全に保存します。キーを生成したら、それらをADCに安全に転送し、GUIまたはコマンドラインを使用してキーをHSMにロードできます。ADC 上の仮想サーバーは、Entrust を使用してクライアントキー交換を復号化し、SSL ハンドシェイクを完了します。その後、すべてのSSL操作がADC上で実行されます。

注:このドキュメントでは、キーとアプリケーションキートークンという用語は同じ意味で使用されています。

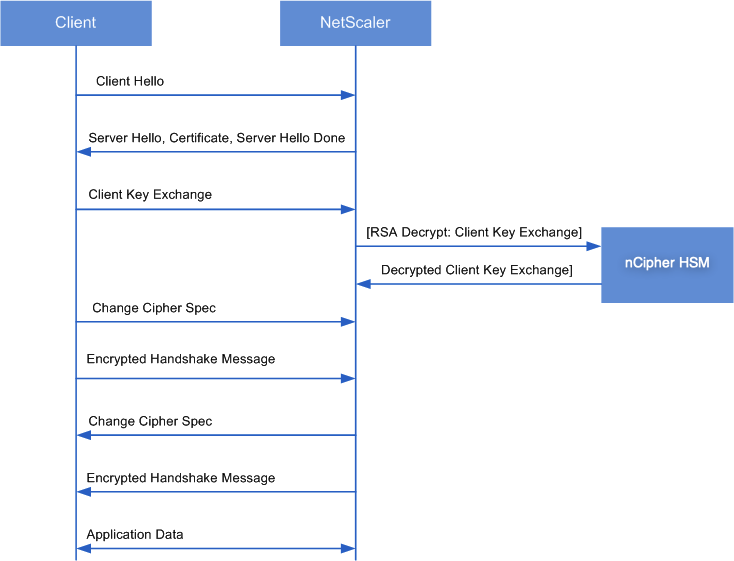

次の図は、Entrust HSM による SSL ハンドシェイクでのパケットフローを示しています。

図1:Entrust HSM を使用したCitrix ADCでのSSLハンドシェイクパケットのフロー図

注: ADC と HSM の間の通信は、IMPATH と呼ばれる Entrust 独自の通信プロトコルを使用します。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.