-

-

-

アクセス制御リスト

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

アクセス制御リスト

アクセス制御リスト (ACL) は IP トラフィックをフィルタリングし、ネットワークを不正アクセスから保護します。ACLは、NetScalerが評価してアクセスを許可するかどうかを決定する一連の条件です。たとえば、財務部門はおそらく、人事や文書などの他の部門が自分のリソースにアクセスすることを許可したくないと考えており、それらの部門はデータへのアクセスを制限したいと考えています。

NetScalerはデータパケットを受信すると、データパケット内の情報をACLで指定された条件と比較し、アクセスを許可または拒否します。組織の管理者は、ACL を次の処理モードで機能するように設定できます。

- 許可-パケットを処理します。

- ブリッジ:パケットを処理せずに宛先にブリッジします。パケットは、レイヤ 2 とレイヤ 3 の転送によって直接送信されます。

- 拒否:パケットをドロップします。

ACLルールはNetScalerの第1レベルの防御です。

Citrix ADCでは、次のタイプのACLがサポートされています。

- シンプルな ACL は、送信元 IP アドレス、およびオプションでプロトコル、宛先ポート、またはトラフィックドメインに基づいてパケットをフィルタリングします。ACL で指定された特性を持つパケットはすべてドロップされます。

- 拡張 ACL は、送信元 IP アドレス、送信元ポート、アクション、プロトコルなどのさまざまなパラメータに基づいてデータパケットをフィルタリングします。拡張 ACL は、NetScaler がパケットを処理したり、パケットをブリッジしたり、パケットをドロップしたりするためにパケットが満たす必要がある条件を定義します。

命名法

NetScalerユーザーインターフェイスでは、シンプルACLと拡張ACLという用語は、IPv4パケットを処理するACLを指します。IPv6 パケットを処理する ACL は、単純 ACL6 または拡張 ACL6 と呼ばれます。両方のタイプについて説明する際、このドキュメントでは両方を単純 ACL または拡張 ACL と呼ぶことがあります。

ACL 優先順位

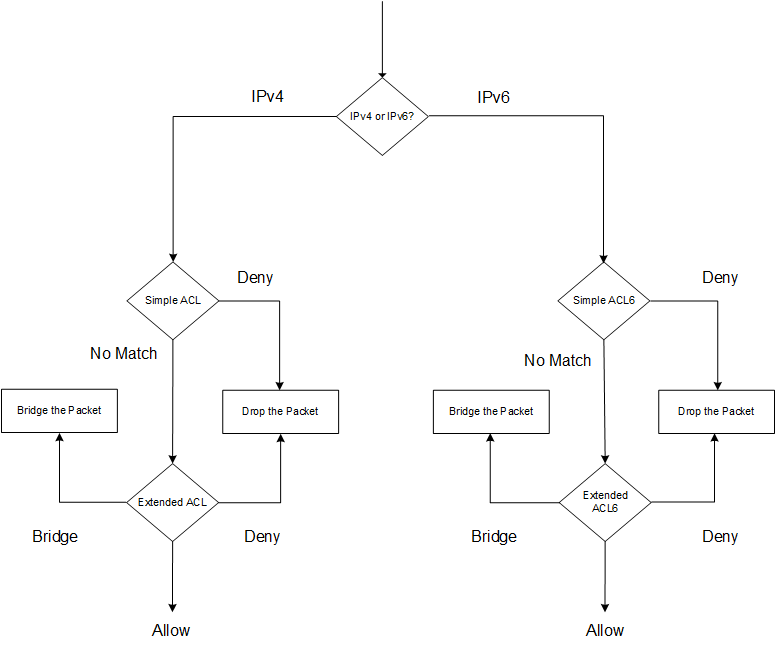

シンプル ACL と拡張 ACL の両方が設定されている場合、着信パケットは最初にシンプル ACL と比較されます。

NetScalerはまず、受信パケットがIPv4パケットかIPv6パケットかを判断し、次にパケットの特性を単純ACLまたは単純ACL6と比較します。一致するものが見つかると、パケットはドロップされます。一致するものが見つからない場合、パケットは拡張 ACL または拡張 ACL6 と比較されます。その比較の結果が一致した場合、パケットは ACL で指定されたとおりに処理されます。パケットはブリッジ、ドロップ、または許可できます。一致するものが見つからない場合、パケットは許可されます。

図1:簡易 ACL および拡張 ACL フローシーケンス

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.