データセンターとAWS/Azureの間のCloud Connectorトンネルを構成する

データセンターとAWS、またはAzureクラウドの間にCloud Connectorトンネルを設定できます。

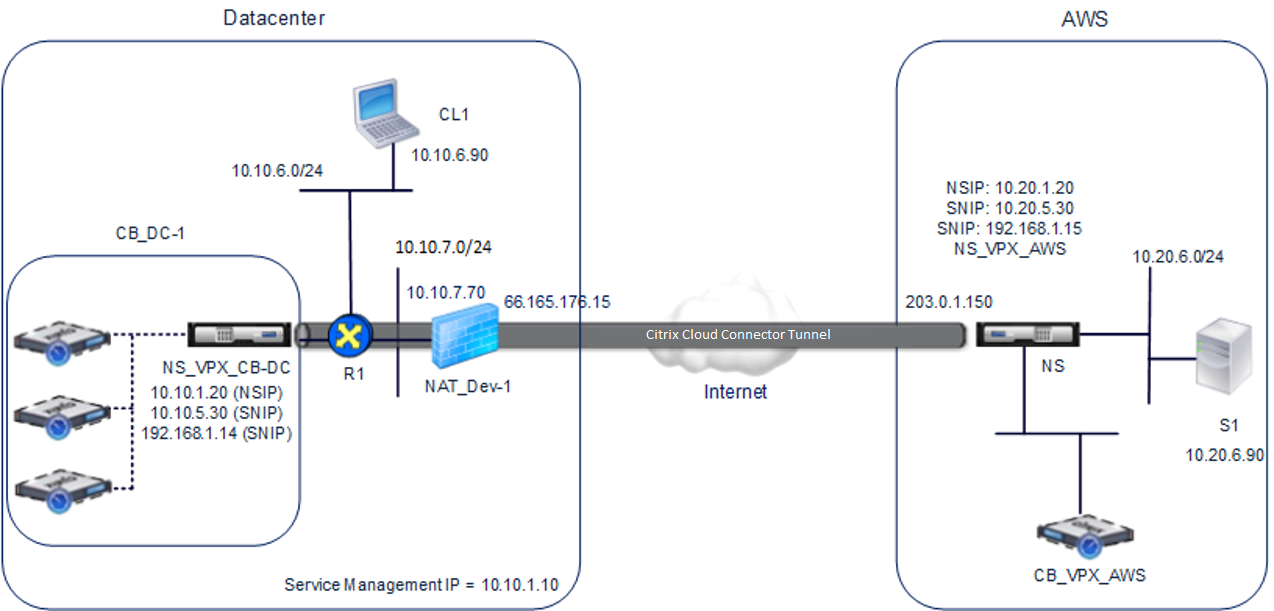

データセンターの WCCP/PBR ワンアームモードでデプロイされる Citrix SD-WAN WANOP アプライアンス CB_DC-1 と AWS クラウドの間にCitrix Cloud Connectorトンネルが構成されている例を考えてみましょう。CB_DC-1 ルータR1に接続されています。データセンターとインターネット間の接続のために、NATデバイスもR1に接続されています。

注:例の設定は、Citrix SD-WAN WANOP展開のあらゆるタイプでも機能します。この例の設定には、目的のサブネットのトラフィックがCitrix Cloud Connectorトンネルを通過できるように、netbridgeではなくポリシーベースのルートが含まれます。

次の図に示すように、Citrix Cloud コネクタのトンネルは、Citrix SD-WAN WANOP アプライアンス CB_DC-1 で実行されている Citrix 仮想アプライアンス NS_VPX_CB-DC と AWS クラウドで実行されているCitrix 仮想アプライアンス NS_VPX_AWS の間に確立されます。Citrix Cloud Connectorトンネルを介したトラフィックフローを最適化するWANの場合、NS_VPX_CB-DCは、CB_DC-1で実行されているCitrix SD-WAN WANOP インスタンスとペアになり、AWS 側では、AWS で実行されている Citrix SD-WAN WANOP 仮想アプライアンス CB_VPX-AWS は NS_VPX-AWS とペアになります。

次の表に、この例のデータセンターの設定を示します。

| エンティティ | 名前 | 詳細 |

|---|---|---|

| クライアント CL1 の IP アドレス | 10.10.6.90 | |

| NATデバイスの設定NAT-Dev-1 | ||

| パブリック側のNAT IPアドレス | 66.165.176.15 * | |

| プライベート側のNAT IPアドレス | 10.10.7.70 | |

| CB_DC-1での設定 | ||

| CB_DC-1の管理サービスIPアドレス | 10.10.1.10 | |

| CB_DC-1で実行中NS_VPX_CB-DC の設定 | ||

| NSIPアドレス | 10.10.1.20 | |

| SNIPアドレス | 10.10.5.30 | |

| IPSecプロファイル | CBC_DC_AWS_IPSec_Profile | IKEバージョン = v2、暗号化アルゴリズム = AES、ハッシュアルゴリズム = HMAC SHA1 |

| Cloud Connector トンネル | CBC_DC_AWS | Cloud ConnectorトンネルのローカルエンドポイントIPアドレス = 10.10.5.30、Cloud ConnectorのリモートエンドポイントIPアドレス = 上のCloud Connectorエンドポイントアドレス(SNIP)にマップされたパブリックEIPアドレス NS_VPX-AWS AWSで = 203.0.1.150*, トンネルプロトコル = GREおよびIPSEC、IPSecプロファイル名 = CBC_DC_AWS_IPSec_Profile |

| ポリシーベースのルート | CBC_DC_AWS_PBR | ソースIP範囲 = データセンターのサブネット = 10.10.6.0-10.10.6.255、宛先IP範囲 =Subnet AWSで =10.20.6.0-10.20.6.255, ネクストホップタイプ = IPトンネル、IPトンネル名 = CBC_DC_AWS |

*パブリックIPアドレスである必要があります。

次の表に、この例のAWSクラウドの設定を示します。

| エンティティ | 名前 | 詳細 | | —— | —- | ——- | | サーバーS1のIPアドレス | | 10.20.6.90 | | **NS_VPX-AWSでの設定** | | NSIPアドレス | | 10.20.1.20 | | NSIPアドレスにマッピングされたパブリックEIPアドレス | | 203.0.1.120 * | | SNIPアドレス | | 10.20.5.30 | | SNIP アドレスにマッピングされたパブリック EIP アドレス | | 203.0.1.150 * | | IPSecプロファイル | CBC_DC_AWS_IPSec_Profile | IKEバージョン = v2、暗号化アルゴリズム = AES、ハッシュアルゴリズム = HMAC SHA1 | | Cloud Connectorトンネル | CBC_DC_AWS | Cloud ConnectorトンネルのローカルエンドポイントIPアドレス =10.20.5.30, Cloud ConnectorトンネルのリモートエンドポイントIPアドレス = データセンター内のNATデバイスNAT-Dev-1のパブリックNAT IPアドレス = 66.165.176.15*, トンネルプロトコル = GREおよびIPSEC、IPSecプロファイル名 = CBC_DC_AWS_IPSec_Profile | | ポリシーベースのルート | CBC_DC_AWS_PBR | ソースIP範囲 = AWSのサブネット = 10.20.6.0-10.20.6.255、宛先IP範囲 = データセンターのサブネット = 10.10.6.0-10.10.6.255、ネクストホップタイプ = IPトンネル、IPトンネル名 = CBC_DC_AWS |

*パブリックIPアドレスである必要があります。

CB_DC-1のNS_VPX_CB-DC、L3モードNS_VPX-AWS 機能の両方。データセンター内のプライベートネットワークとAWSクラウド間の通信を可能にします。NS_VPX_CB-DC そして NS_VPX-AWS Cloud Connectorトンネルを介したデータセンターのクライアントCL1とAWSクラウドのサーバーS1間の通信を有効にします。クライアント CL1 とサーバー S1 は、異なるプライベートネットワーク上にあります。

注:AWSはL2モードをサポートしていません。したがって、両方のエンドポイントでL3モードのみを有効にする必要があります。

CL1とS1の間の適切な通信のために、L3モードが有効になっています NS_VPX_CB-DC そして NS_VPX-AWS, ルートは次のように構成されます。

-

R1にはNS_VPX_CB-DC経由でS1に到達するためのルートがあります。

-

NS_VPX_CB-DCにはR1を介して NS_VPX-AWS に到達するためのルートがあります。

-

S1には、NS_VPX-AWS経由でCL1に到達するルートが必要です。

-

NS_VPX-AWSにはアップストリームルーターを介してNS_VPX_CB-DCに到達するためのルートがあります。

次に、Cloud Connectorトンネルが正しく機能するようにデータセンター内のさまざまなネットワークデバイスで構成されたルートを示します。

| ルート | ネットワーク | Gateway |

|---|---|---|

| ルータR1のルート | ||

| サーバーS1に到達するためのルート | 10.20.6.X/24 | のトンネルエンドポイントSNIPアドレス NS_VPX_CB-DC = 10.10.5.30 |

| Cloud Connectorトンネルのリモートエンドポイントに到達するためのルート | NS_VPX-AWS = 203.0.1.50のCloud connector SNIPアドレスにマップされたEIP アドレス | NATデバイスのプライベートIPアドレス = 10.10.7.70 |

| NS_VPX_CB-DC上のルート | ||

| NS_VPX-AWSに到達するためのルート | NS_VPX-AWS = 203.0.1.50のCloud connector SNIPアドレスにマップされたEIP アドレス | R1のIPアドレス = 10.10.5.1 |

次に、Cloud Connectorトンネルが正しく機能するようにAWS内のさまざまなネットワークデバイスで構成されたルートを示します。

| ルート | ネットワーク | Gateway |

|---|---|---|

| サーバーS1上のルート | ||

| クライアントCL1に到達するためのルート | 10.10.6.X/24 | NS_VPX-AWSのトンネルエンドポイントSNIPアドレス = 10.10.6.1 |

| Citrix仮想アプライアンスNS_VPX-AWS上のルート | ||

| NS_VPX_CB-DCに到達するためのルート | データセンターのNAT_Dev-1のパブリックIPアドレス = 66.165.176.15* | AWSのアップストリームルーターのIPアドレス |

以下は、Cloud Connectorトンネル内のクライアントCL1からの要求パケットのトラフィックフローです。

-

クライアントCL1はサーバーS1に要求を送信します。

-

要求は、Citrix SD-WAN WANOP アプライアンス CB_DC-1 で実行されている Citrix 仮想アプライアンス NS_VPX_CB-DC に到達します。

-

NS_VPX_CB-DC は、WAN 最適化のため、Citrix SD-WAN WANOP アプライアンスCB_DC-1 で実行されている Citrix SD-WAN WANOP インスタンスのいずれかにパケットを転送します。パケットの処理後、Citrix SD-WAN WANOP インスタンスはパケットを NS_VPX_CB-DC に返します。

-

要求パケットは、PBRエンティティで指定された条件に一致します CBC_DC_AWS_PBR (で構成 NS_VPX_CB-DC), 要求パケットの送信元IPアドレスと宛先IPアドレスは、それぞれ、CBC_DC_AWS_PBRで設定された送信元IP範囲と宛先IP範囲に属しているためです。

-

クラウドコネクタのトンネル CBC_DC_AWS は CBC_DC_AWS_PBR にバインドされているため、アプライアンスは CBC_DC_AWS トンネル経由で送信されるパケットを準備します。

-

NS_VPX_CB-DC GREプロトコルを使用して、GREヘッダーとGRE IPヘッダーをパケットに追加することにより、各要求パケットをカプセル化します。GRE IPヘッダーでは、宛先IPアドレスがCloud ConnectorトンネルAWS側のエンドポイント(CBC_DC-AWS) のIPアドレスに設定されています 。

-

Cloud Connectorトンネルの場合 NS_VPX_CB-DC そして NS_VPX-AWS.の間で合意されたように、 CBC_DC-AWS, NS_VPX_CB-DCはアウトバウンドパケットを処理するために保存されたIPSecセキュリティアソシエーション(SA)パラメータをチェックします。NS_VPX_CB-DC のIPSecカプセル化セキュリティペイロード(ESP)プロトコルはアウトバウンドパケットにこれらのSAパラメータを使用して、GREカプセル化パケットのペイロードを暗号化します。

-

ESPプロトコルは、HMACハッシュ関数とCloud ConnectorトンネルCBC_DC-AWSに指定された暗号化アルゴリズムを使用して、パケットの整合性と機密性を保証します。ESPプロトコルは、GREペイロードを暗号化してHMACを計算した後、ESPヘッダーとESPトレーラーを生成し、暗号化されたGREペイロードの前と最後にそれぞれ挿入します。

-

NS_VPX_CB-DC 結果のパケットをNS_VPX-AWSに送信します 。

-

Cloud Connector CBC_DC-AWS用CB_DC-1およびNS_VPX-AWSで合意されたとおり、NS_VPX-AWSは受信パケットを処理するために、保存されているIPSecセキュリティアソシエーション(SA)パラメータをチェックします 。NS_VPX-AWS上のIPSecESPプロトコルはインバウンドパケットにこれらのSAパラメータを使用し、要求パケットのESPヘッダーを使用して、パケットを復号化します。

-

NS_VPX-AWSは 次に、GREヘッダーを削除してパケットのカプセル化を解除します。

-

NS_VPX-AWSは 結果のパケットをCB_VPX-AWSに転送します。これは、WAN最適化関連の処理をパケットに適用します。CB_VPX-AWSは次に、結果のパケットをNS_VPX-AWSに返します

-

結果のパケットは、CB_DC-1 ステップ2で受信されたものと同じパケットです。このパケットの宛先IPアドレスは、サーバーS1のIPアドレスに設定されています。NS_VPX-AWSはこのパケットをサーバーS1に転送します。

-

S1は要求パケットを処理し、応答パケットを送信します。応答パケットの宛先IPアドレスはクライアントCL1のIPアドレスであり、送信元IPアドレスはサーバーS1のIPアドレスです。