This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

静的NAT

スタティック NAT は、SD-WAN ネットワーク内のプライベート IP アドレスまたはサブネットを、SD-WAN ネットワーク外のパブリック IP アドレスまたはサブネットに 1 対 1 のマッピングです。スタティック NAT を設定するには、内部 IP アドレスと変換先の外部 IP アドレスを手動で入力します。スタティック NAT は、ローカル、仮想パス、インターネット、イントラネット、およびルーティング間ドメインサービスに対して構成できます。

インバウンドおよびアウトバウンド NAT

接続の方向は、内側から外側、または外側から内側にできます。NAT ルールが作成されると、方向一致タイプに応じて両方の方向に適用されます。

- Inbound: サービスで受信したパケットについて、送信元アドレスが変換されます。宛先アドレスは、サービス上で送信されるパケットに対して変換されます。たとえば、インターネットサービスから LAN サービスへ — 受信したパケット(インターネットから LAN へ)の場合、送信元 IP アドレスが変換されます。送信されたパケット(LANからインターネットへ)では、宛先 IP アドレスが変換されます。

- Outbound: サービスで受信したパケットについて、宛先アドレスが変換されます。送信元アドレスは、サービス上で送信されるパケットに対して変換されます。たとえば、LAN サービスからインターネットサービスへ — 送信されたパケット(LAN からインターネット)の場合、送信元 IP アドレスが変換されます。受信パケット(インターネットから LAN へ)の場合、宛先 IP アドレスが変換されます。

ゾーン派生

インバウンドまたはアウトバウンドトラフィックの送信元および宛先ファイアウォールゾーンは、同じであってはなりません。送信元と宛先の両方のファイアウォールゾーンが同じ場合、トラフィックに対して NAT は実行されません。

発信 NAT の場合、外部ゾーンはサービスから自動的に派生します。デフォルトでは、SD-WAN 上のすべてのサービスがゾーンに関連付けられます。たとえば、信頼できるインターネットリンク上のインターネットサービスは、信頼できるインターネットゾーンに関連付けられています。同様に、着信 NAT の場合、内部ゾーンはサービスから取得されます。

仮想パスサービスの場合、NAT ゾーンの導出が自動的に行われないため、内部ゾーンと外部ゾーンを手動で入力する必要があります。NAT は、これらのゾーンに属するトラフィックに対してのみ実行されます。仮想パスのサブネット内に複数のゾーンが存在する可能性があるため、仮想パスのゾーンは派生できません。

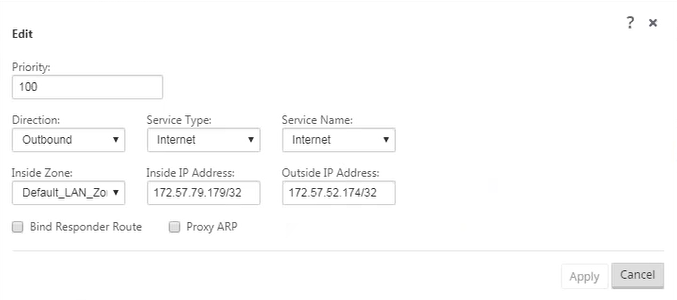

スタティック NAT ポリシーの設定

スタティック NAT ポリシーを設定するには、設定エディタで、[ 接続 ] > [ ファイアウォール ] > [ スタティック NAT ポリシー] に移動します。

- Priority: 定義されたすべてのポリシー内でポリシーが適用される順序。優先順位の低いポリシーは、優先順位の高いポリシーの前に適用されます。

- 方向:仮想インターフェイスまたはサービスから見たトラフィックが流れている方向。インバウンドトラフィックまたはアウトバウンドトラフィックのいずれかになります。

- サービスタイプ: NAT ポリシーが適用される SD-WAN サービスタイプ。スタティック NAT の場合、サポートされるサービスの種類は、ローカル、仮想パス、インターネット、イントラネット、およびインタールーティングドメインサービスです。

- サービス名: サービスタイプに対応する構成済みのサービス名を選択します。

- Inside Zone: 変換を許可するために、パケットの送信元となる必要がある内部ファイアウォールゾーンのマッチタイプ。

- Outside Zone: 変換を許可するために、パケットの送信元となる必要がある外部ファイアウォールゾーンのマッチタイプ。

- 内部 IP アドレス:一致基準が満たされた場合に変換する必要がある内部 IP アドレスおよびプレフィクス。

- 外部 IP アドレス:一致基準が満たされた場合に内部 IP アドレスが変換される外部 IP アドレスおよびプレフィクス。

- 応答側ルートのバインド: 非対称ルーティングを回避するために、 応答トラフィックが受信されたサービスと同じサービスで送信されるようにします。

- プロキシ ARP: アプライアンスが外部 IP アドレスに対するローカル ARP 要求に応答することを保証します。

監視

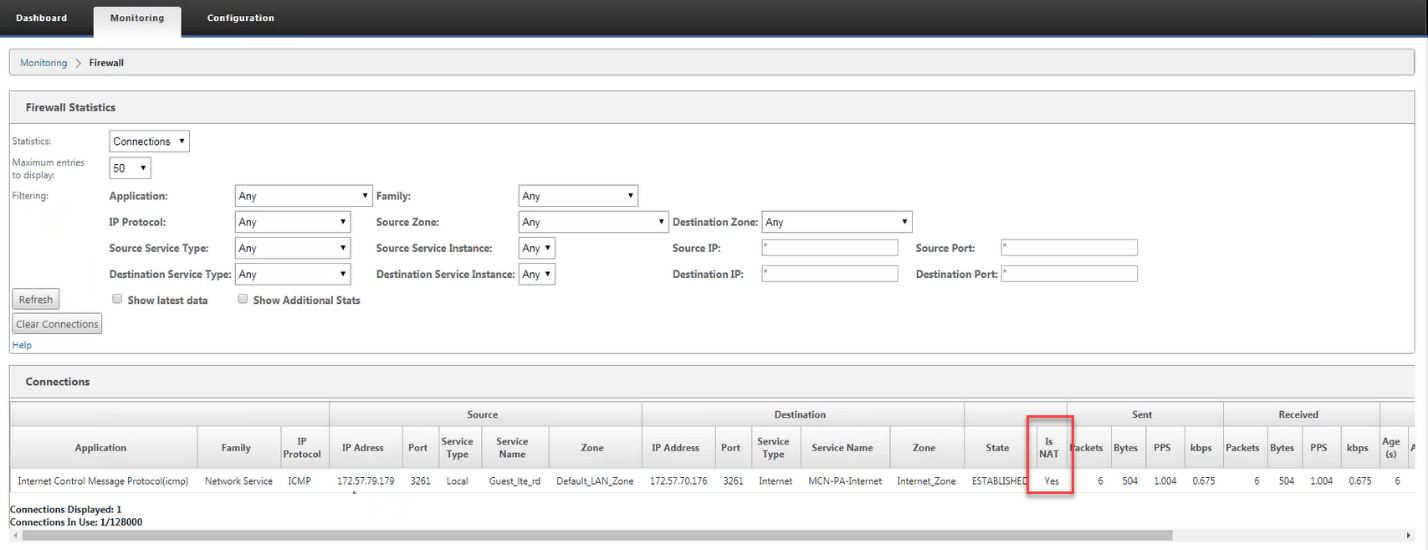

NAT を監視するには、[ 監視 ] > [ ファイアウォール統計 ] > [ 接続] に移動します。接続では、NAT が完了しているかどうかを確認できます。

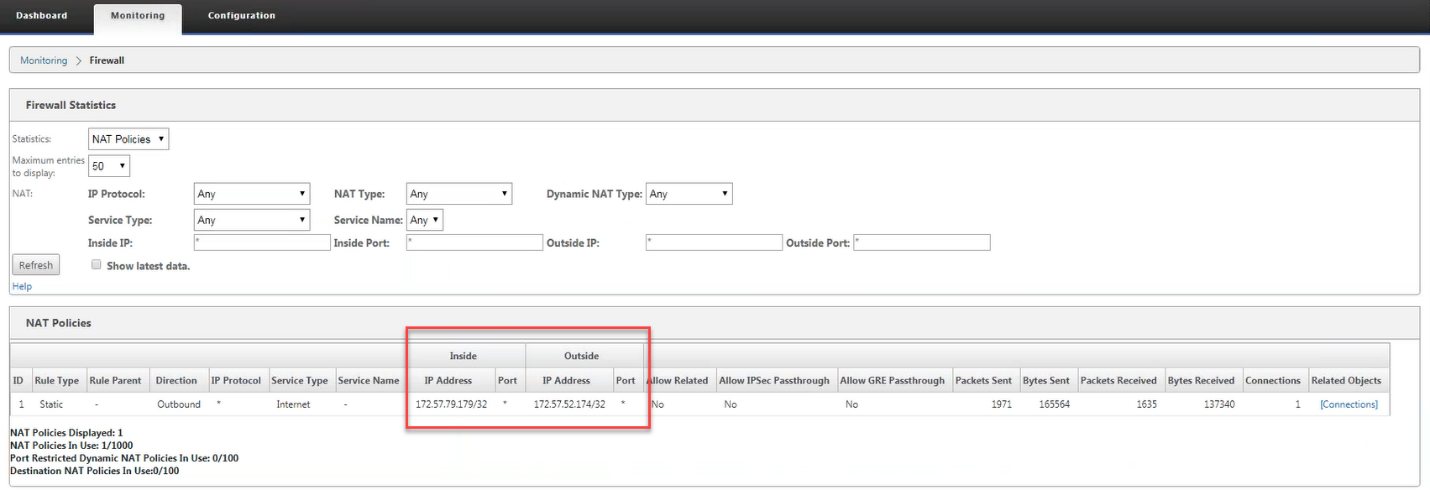

内部 IP アドレスと外部 IP アドレスのマッピングをさらに確認するには、[ 関連オブジェクト ] の [ ルート後 NAT ] をクリックするか、[ モニタリング ] > [ ファイアウォール統計 ] > [ NAT ポリシー] に移動します。

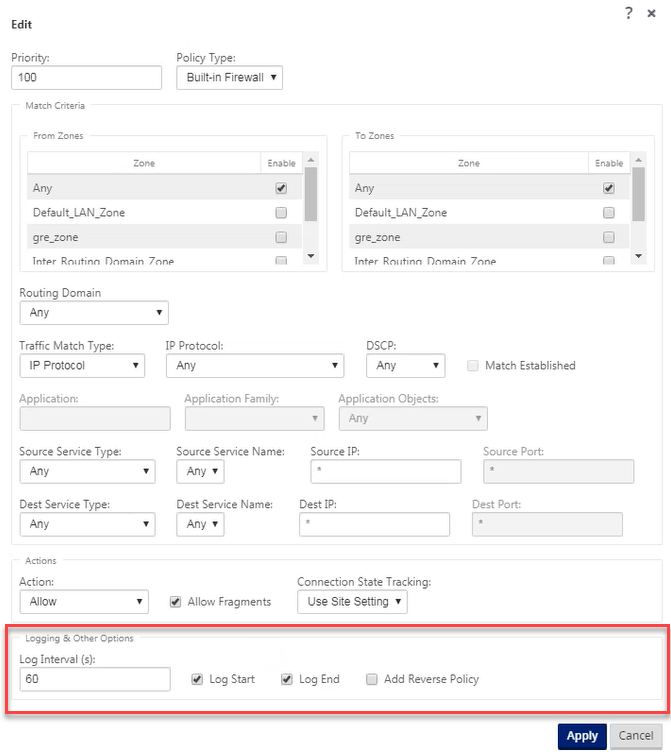

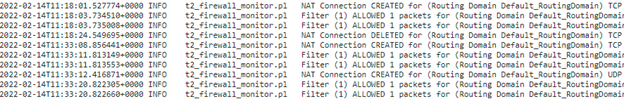

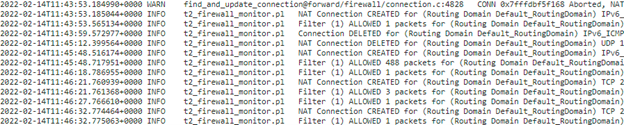

ログ

NAT に関連するログは、ファイアウォールログで表示できます。NAT のログを表示するには、NAT ポリシーに一致するファイアウォールポリシーを作成し、ファイアウォールフィルタでロギングが有効になっていることを確認します。

[ ログ/監視 ] > [ ログオプション] に移動し、[ SDWAN_firewal.log] を選択し、[ ログの表示] をクリックします。

NAT 接続の詳細がログファイルに表示されます。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.