安全性

您可以配置适用于网络中所有设备的安全设置,例如网络安全、虚拟路径 IPsec、防火墙和证书。

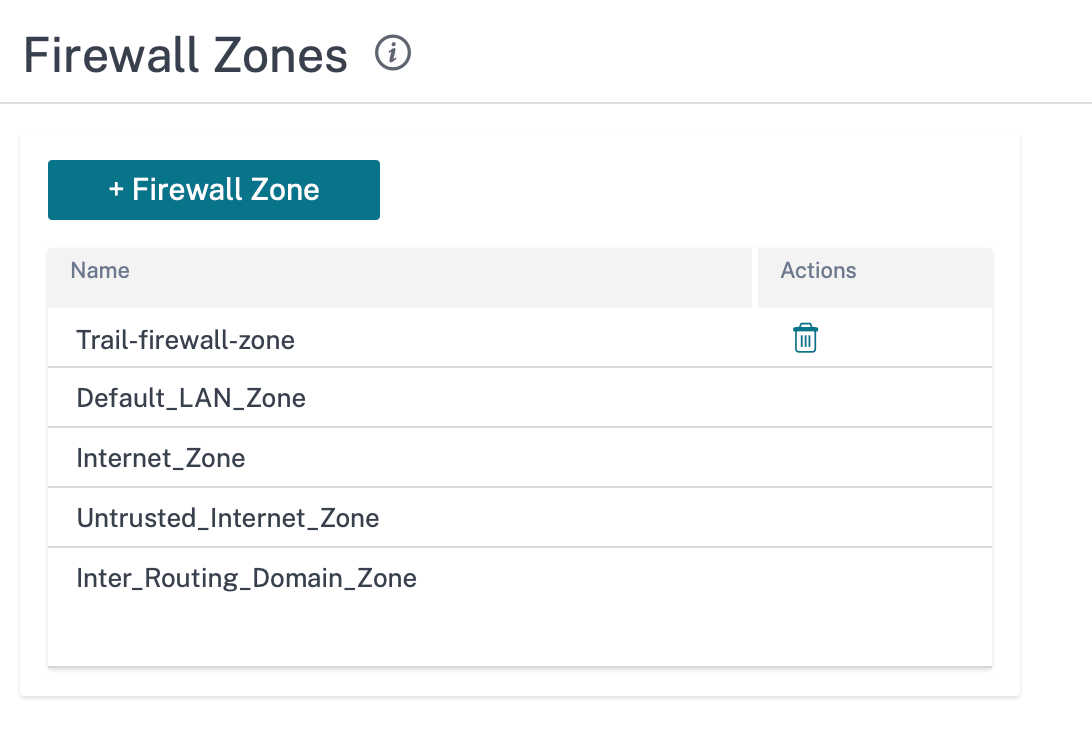

防火墙区域

您可以在网络中配置区域并定义策略来控制流量进出区域的方式。默认情况下,以下区域可用:

- de@@fault_LAN_Zone:适用于进出具有可配置区域的对象的流量,但该区域尚未设置。

- Internet_Zone:适用于使用可信接口进出互联网服务的流量。

- Untrusted_Internet_Zone:适用于使用不可信接口进出互联网服务的流量。

您还可以创建自己的区域并将其分配给以下类型的对象:

- 虚拟网络接口

- 内联网服务

- GRE 通道

- 局域网 IPsec 通道

单击 “ 验证配置 ” 以验证任何审计错误。

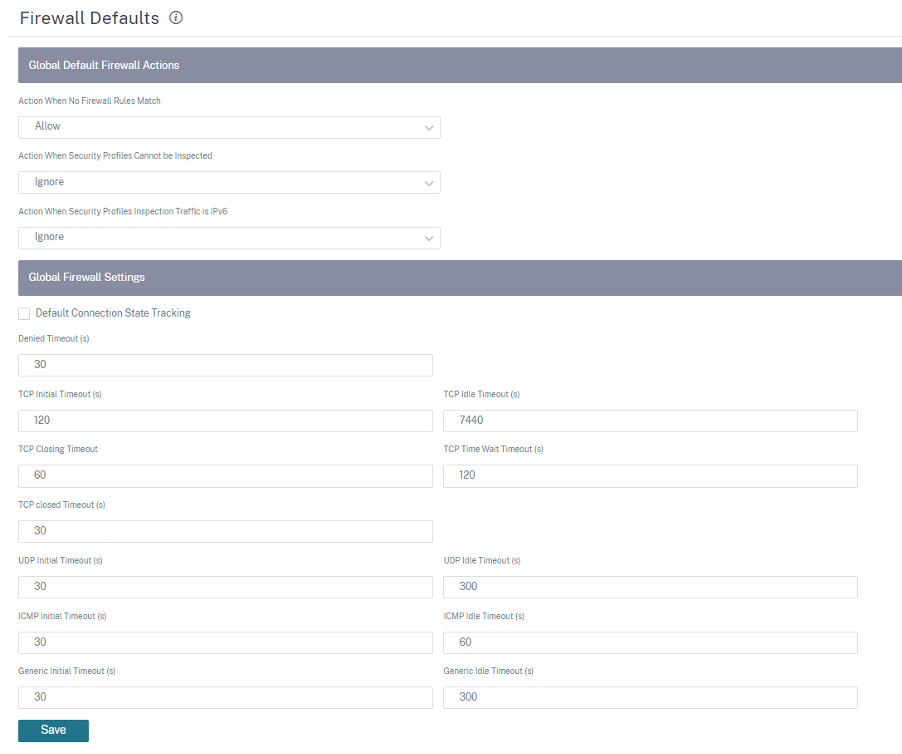

防火墙默认

您可以配置可应用于 SD-WAN 网络中所有设备的全局默认防火墙操作和全局防火墙设置。还可以在覆盖全局设置的站点级别定义设置。

-

防火墙规则不匹配时的操作:从列表中选择与防火墙策略不匹配的数据包的操作(允许或丢弃)。

-

无法检查安全配置文件时的操作:为符合防火墙规则并使用安全配置文件但暂时无法被 Edge Security 子系统检查的数据包选择操作(忽略或丢弃)。如果选择 “ 忽略”,则相关防火墙规则将被视为不匹配,并按顺序评估下一个防火墙规则。如果选择 Drop,则与相关防火墙规则匹配的数据包将被丢弃。

-

默认防火墙操作:从列表中选择与策略不匹配的数据包的操作(允许/删除)。

-

默认连接状态跟踪:对与筛选策略或 NAT 规则不匹配的 TCP、UDP 和 ICMP 流启用定向连接状态跟踪。

注意

启用 “默认连接状态跟踪 ” 后,即使没有定义防火墙策略,非对称流量也会被阻止。如果站点有可能出现不对称流量,则建议在站点或策略级别而不是在全球范围内启用它。

-

拒绝超时:在关闭被拒绝的连接之前等待新数据包的时间(以秒为单位)。

-

TCP 初始超时:在关闭未完成的 TCP 会话之前等待新数据包的时间(以秒为单位)。

-

TCP 空闲超时:在关闭活动 TCP 会话之前等待新数据包的时间(以秒为单位)。

-

TCP 关闭超时:在终止请求后关闭 TCP 会话之前等待新数据包的时间(以秒为单位)。

-

TCP 等待时间超时:在关闭已终止的 TCP 会话之前等待新数据包的时间(以秒为单位)。

-

TCP 关闭超时:在关闭中止的 TCP 会话之前等待新数据包的时间(以秒为单位)。

-

UDP 初始超时:在关闭未看到双向流量的 UDP 会话之前等待新数据包的时间(以秒为单位)。

-

UDP 空闲超时:在关闭活动 UDP 会话之前等待新数据包的时间(以秒为单位)。

-

ICMP 初始超时:在关闭未看到双向流量的 ICMP 会话之前等待新数据包的时间(以秒为单位)

-

ICMP 空闲超时:在关闭活动 ICMP 会话之前等待新数据包的时间(以秒为单位)。

-

通用初始超时:在关闭没有双向流量的通用会话之前等待新数据包的时间(以秒为单位)。

-

通用空闲超时:在关闭活动通用会话之前等待新数据包的时间(以秒为单位)。

单击 “ 验证配置 ” 以验证任何审计错误。

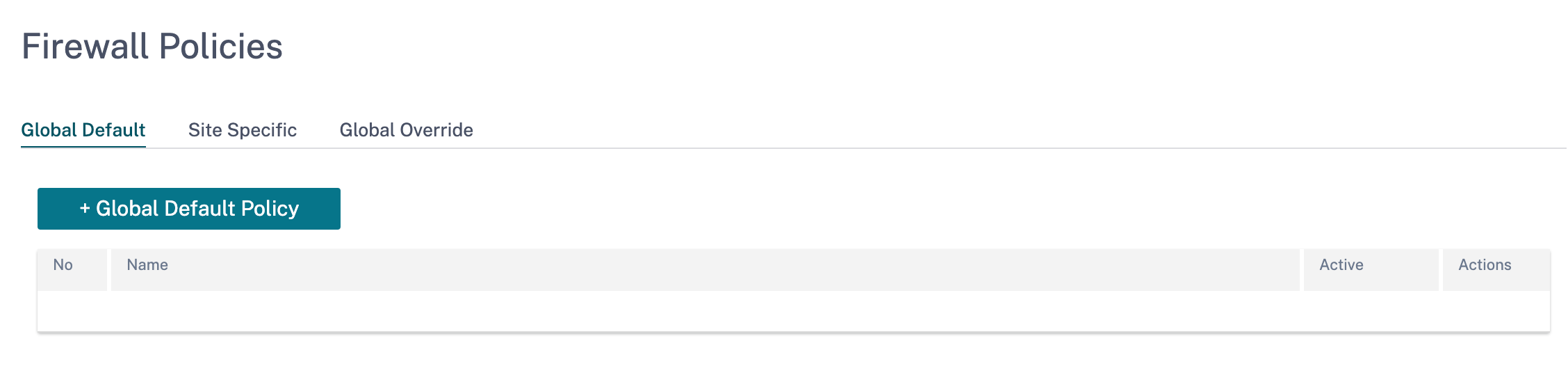

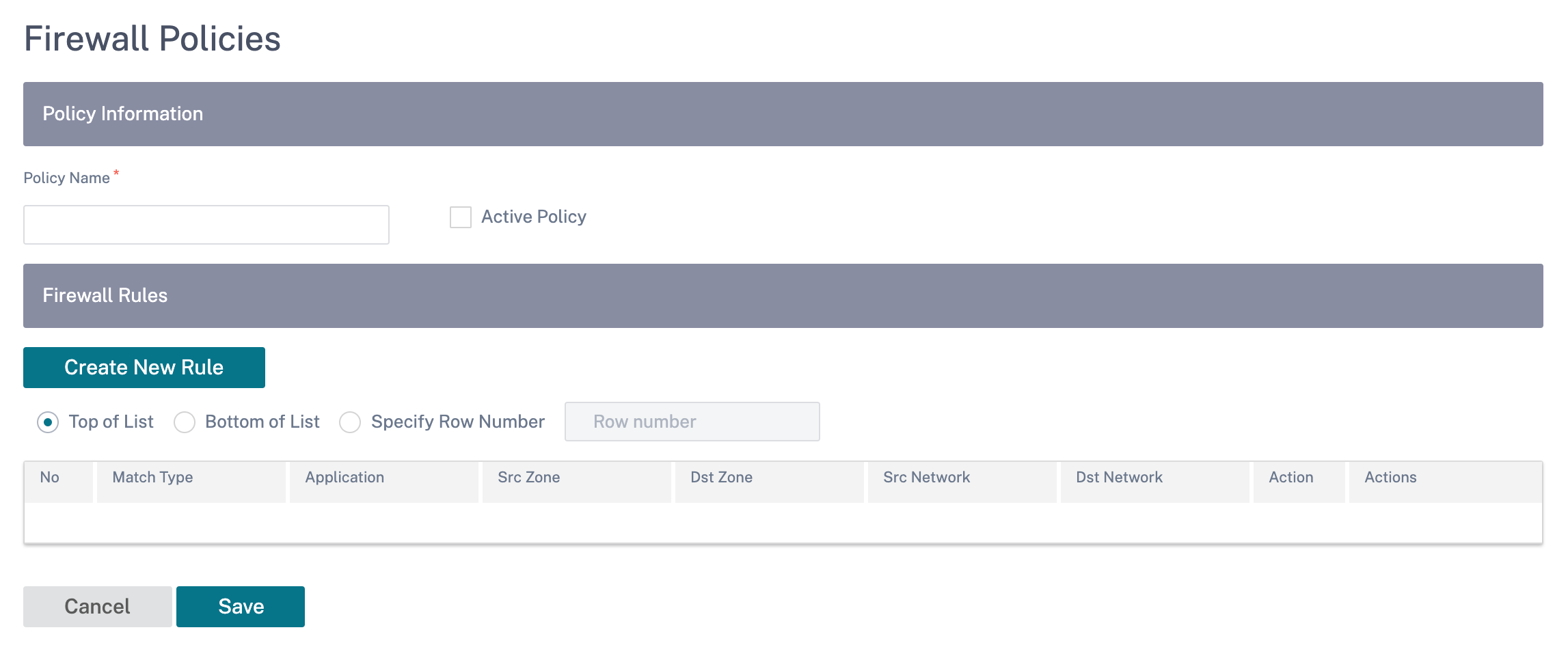

防火墙策略

防火墙配置文件通过确保网络流量仅限于特定的防火墙规则,具体取决于匹配条件,并通过应用特定操作来提供安全性。 防火墙策略 包含三个部分。

- 全局默认 -全局默认策略是几个防火墙规则的聚合。您在 “ 全局默认 ” 部分下创建的策略将应用于网络中的所有站点。

- 特定站点 -您可以将定义的防火墙规则应用于某些特定站点。

- 全局覆盖 -您可以使用全局覆盖策略来 覆盖全局和特定站点的策略。

您可以定义防火墙规则并根据优先级进行放置。您可以选择从列表顶部、列表底部或特定行开始的优先顺序。

建议在顶部为应用程序或子应用程序设置更具体的规则,然后对代表更广泛流量的应用程序或子应用程序使用不太具体的规则。

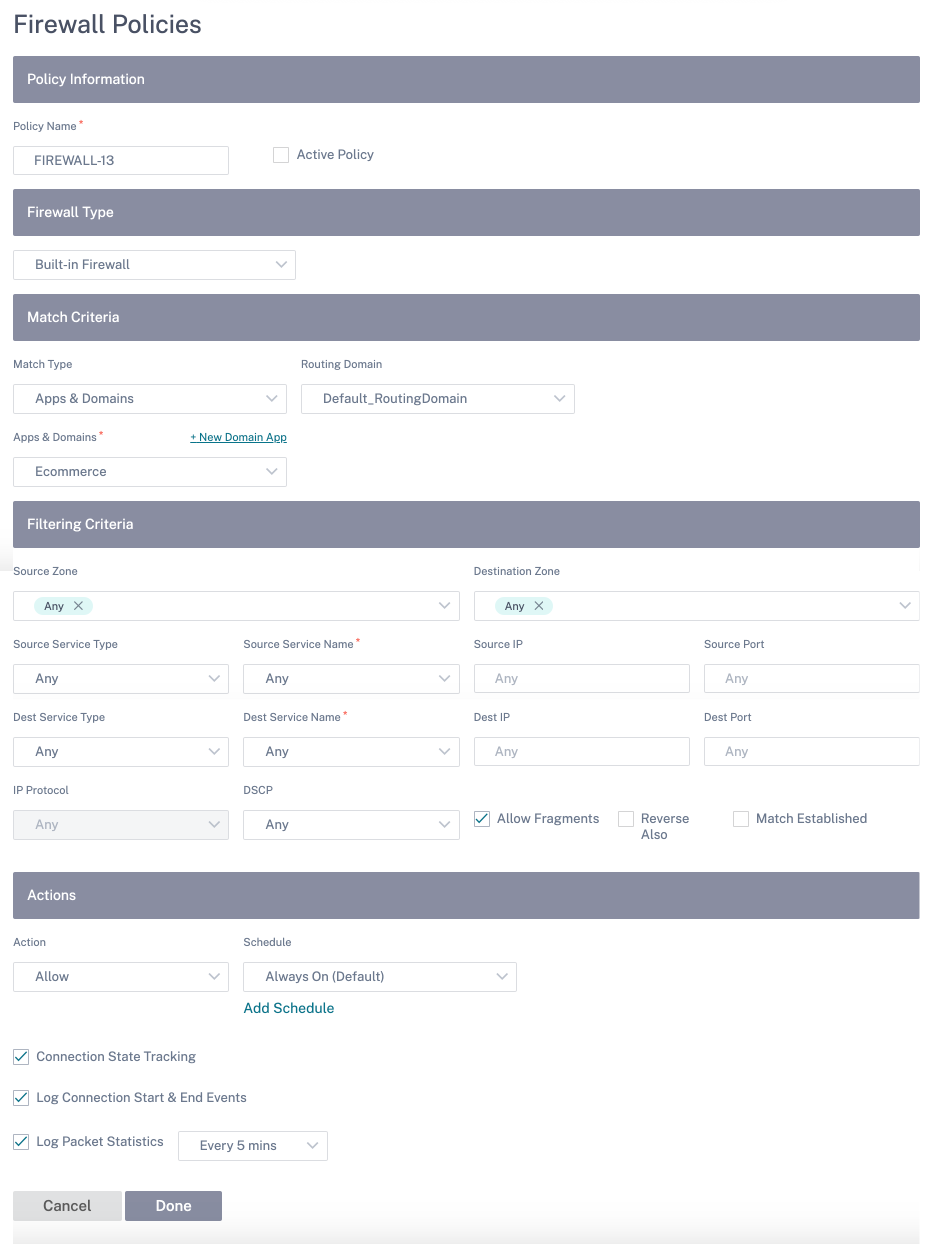

要创建防火墙规则,请单击 “ 创建新规则”。

- 如果要应用所有防火墙规则,请提供 策略名称并选中 Activ e Policy 复选框。

-

匹配条件定义规则的流量,例如,应用程序、自定义的应用程序、应用程序组、应用程序系列或基于 IP 协议的流量。

-

筛选条件:

-

源区域:源防火墙区域。

-

目标区域:目标防火墙区域。

-

源服务类型:源 SD-WAN 服务类型-本地、虚拟路径、Intranet、IP 主机或互联网是服务类型的示例。

-

源服务名称:与服务类型相关的服务的名称。例如,如果为源服务类型选择了虚拟路径,则该路径将是特定虚拟路径的名称。这并不总是必需的,取决于所选服务类型。

-

源 IP:规则用于匹配的 IP 地址和子网掩码。

-

源端口:特定应用程序使用的源端口。

-

目标服务类型:目标 SD-WAN 服务类型-本地、虚拟路径、Intranet、IP 主机或互联网是服务类型的示例。

-

目标服务名:与服务类型关联的服务的名称。这并不总是必需的,取决于所选服务类型。

-

目标 IP:筛选器用于匹配的 IP 地址和子网掩码。

-

目标端口: 特定应用程序使用的目标端口(即 TCP 协议的 HTTP 目标端口 80)。

-

IP 协议:如果选择此匹配类型,请选择与该规则匹配的 IP 协议。选项包括 “任意”、“TCP”、“UDP ICMP” 等。

-

DSCP:允许用户在 DSCP 标签设置上进行匹配。

-

允许分段:允许匹配此规则的 IP 分段。

-

还反向:自动添加此筛选策略的副本,同时颠倒来源和目标设置。

-

匹配已建立:匹配允许传出数据包的连接的传入数据包。

-

-

可以对匹配的流程执行以下操作:

-

允许: 允许流量通过防火墙。

-

丢弃:通过丢弃数据包来拒绝流经防火墙。

-

拒绝:拒绝通过防火墙的流量并发送协议特定的响应。TCP 发送重置,ICMP 会发送错误消息。

-

计数并继续:计算此流的数据包数和字节数,然后继续沿策略列表向下移动。

-

除了定义要执行的操作外,您还可以选择要捕获的日志。

网络安全

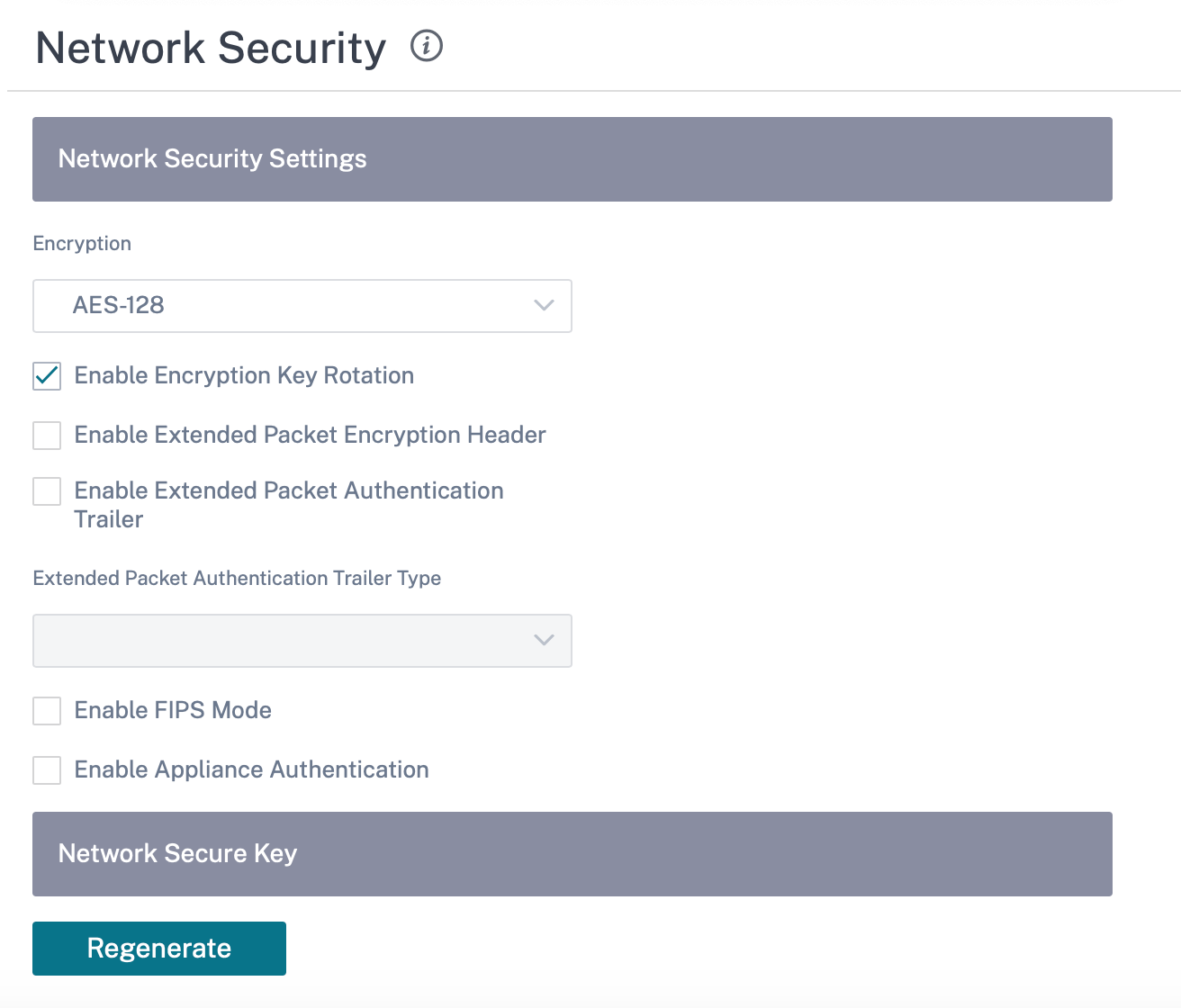

选择要在网络上使用的加密机制。您可以配置保护整个 SD-WAN 网络的全局安全设置。

网络加密模式定义用于 SD-WAN 网络中所有加密路径的算法。它不适用于非加密路径。您可以将加密设置为 AES-128 或 AES-256。

FIPS 合规性

FIPS 模式强制用户为其 IPSec 隧道配置 FIPS 兼容设置,为虚拟路径配置 IPSec 设置。

启用 FIPS 模式可提供以下功能:

- 显示符合 FIPS 的 IKE 模式。

- 显示符合 FIPS 标准的 IKE DH 组,用户可以从中选择在 FIPS 兼容模式(2,5,14-21)下配置设备所需的参数。

- 在虚拟路径的 IPsec 设置中显示符合 FIPS 标准的 IPsec 通道类型

- IKE 哈希和(IKEv2)完整性模式,IPsec 身份验证模式。

- 对基于 FIPS 的生命周期设置执行审计错误。

要在 Citrix SD-WAN Orchestrator 服务上启用 FIPS 合规性:

-

转到 配置 > 安全 > 网络安全。

-

在 “ 网络安全设置” 部分中,单击 “ 启用 FIPS 模式 ” 复选框。

启用 FIPS 模式会在配置期间强制执行检查,以确保所有与 IPsec 相关的配置参数都符合 FIPS 标准。系统会通过审计错误和警告提示您 配置 IPsec。

如果启用 IPSec 配置时不符合 FIPS 标准,则可能会触发审计错误。以下是您在适用于本地 UI 的 Citrix SD-WAN Orchestrator 上单击 “ 验证配置 ” 时显示的审计错误类型。

- 启用 FIPS 模式并选择不符合 FIPS 的选项时。

- 启用 FIPS 模式且输入的生命周期值不正确时。

- 启用 FIPS 模式并启用虚拟路径的 IPsec 设置时,默认设置也处于启用状态,并且选择了错误的隧道模式(ESP 与 ESP_AUTH/AH)。

- 启用 FIPS 模式时,还会启用虚拟路径默认设置的 IPsec 设置,并且输入的生命周期值不正确。

启用加密密钥轮替:启用后,加密密钥每隔 10 至 15 分钟轮换一次。

启用扩展数据包加密标头:启用后,将在加密流量之前添加一个 16 字节的加密计数器,用作初始化向量,并随机进行数据包加密。

启用扩展数据包身份验证尾部:启用后,身份验证代码会附加到加密流量的内容,以验证邮件是否未经更改地传递。

扩展数据包身份验证拖车类型:这是用于验证数据包内容的拖车类型。从下拉菜单中选择以下选项之一:32 位校验和或 SHA-256。

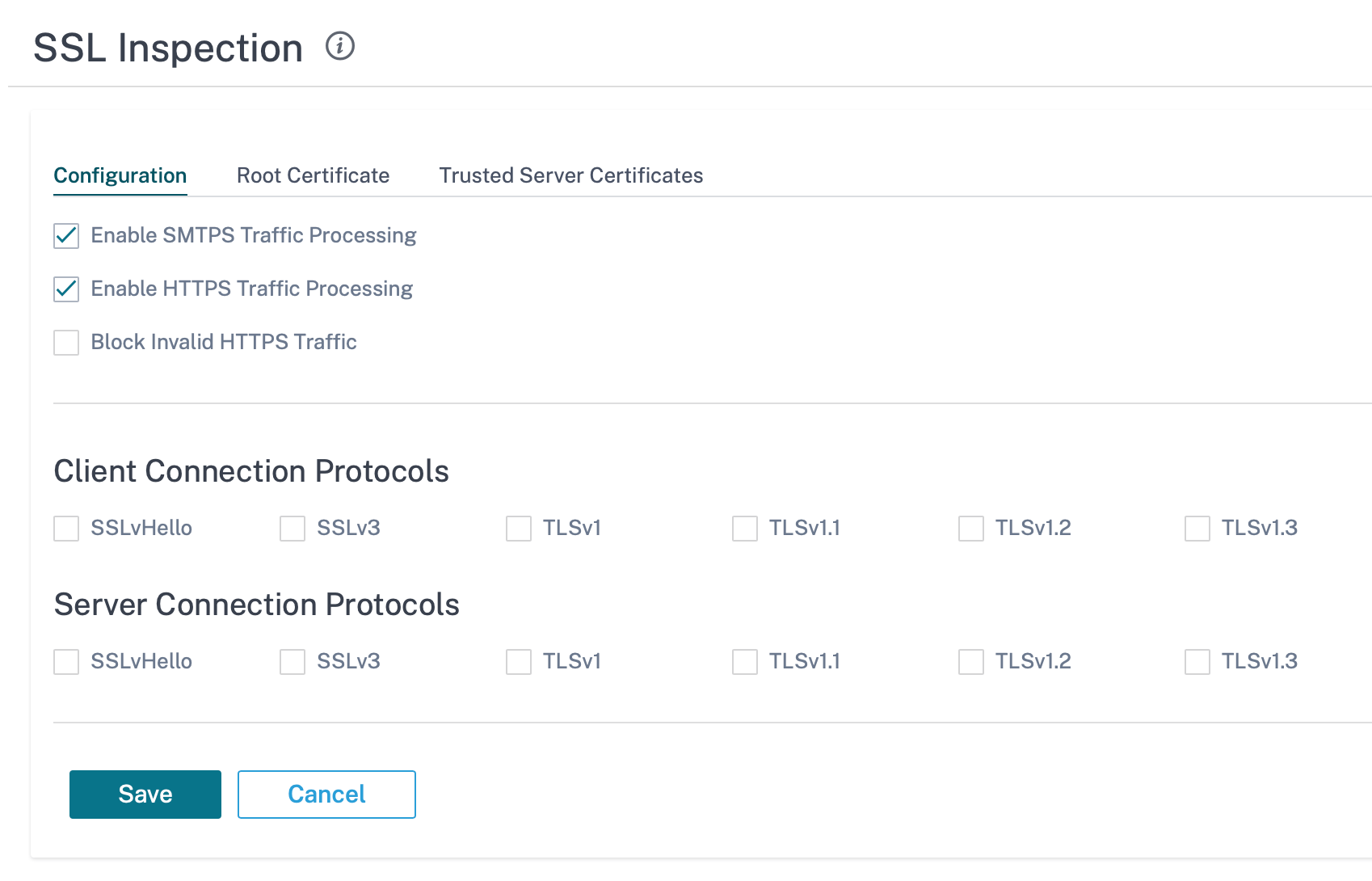

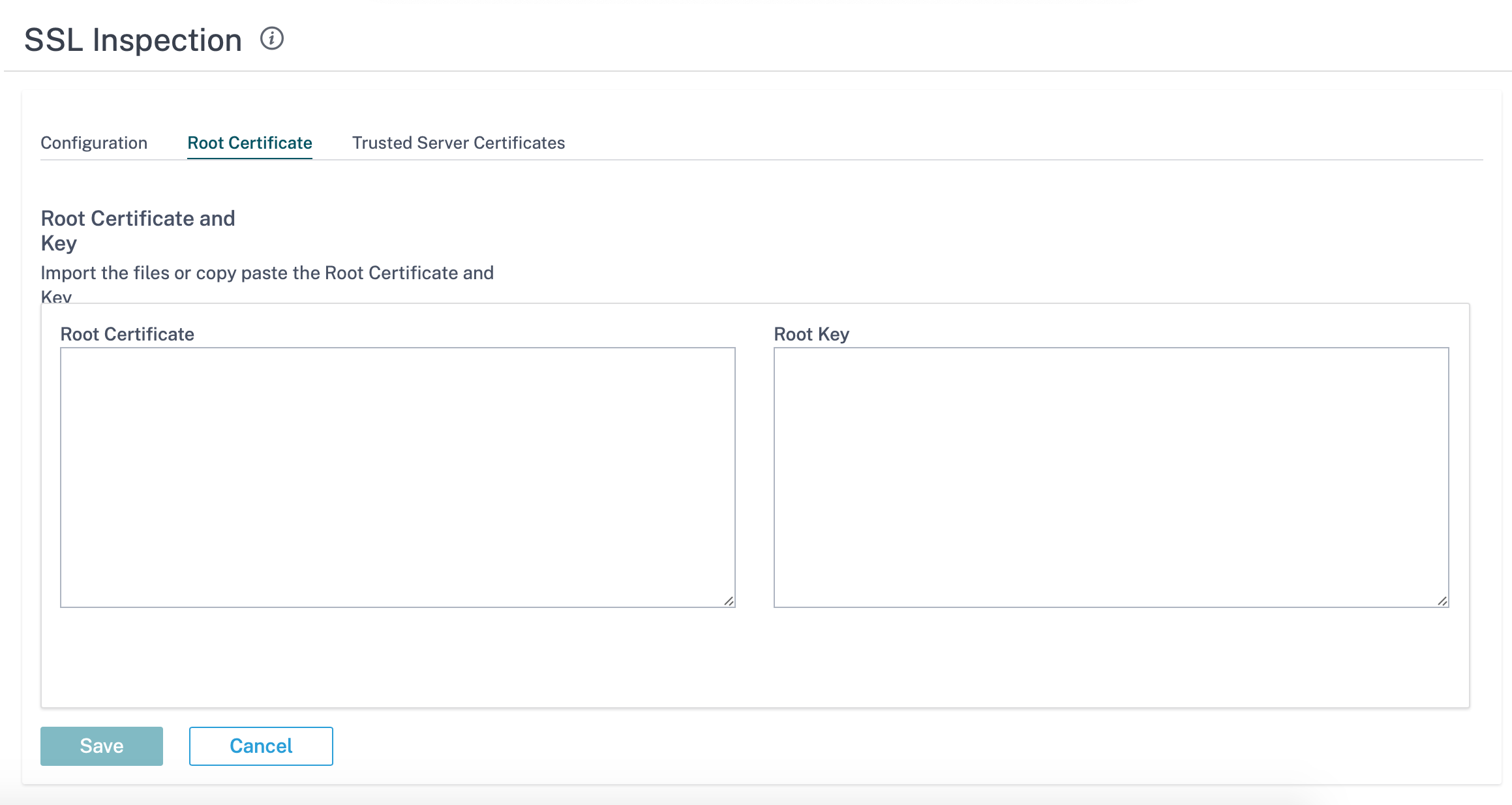

SSL 检查

安全套接字层 (SSL) 检查是拦截、解密和扫描 HTTPS 和安全 SMTP 流量中是否存在恶意内容的过程。SSL 检查为流入和流出您的组织的流量提供安全保障。您可以生成和上传贵组织的根 CA 证书,并对流量进行中间人检查。

注意

Citrix SD-WAN 11.3.0 版本以后支持 SSL 检查。

要启用 SSL 检查,请在网络级别导航到 配置 > 安全 > SSL 检查 > 配置 ,然后定义以下 SSL 配置设置。

- 启用 SMTPS 流量处理:安全 SMTP 流量经过 SSL 检查。

- 启用 HTTPS 流量处理:HTTPS 流量经过 SSL 检查。

- 阻止无效的 HTTPS 流量:默认情况下,当清除 “ 阻止无效 HTTPS 流量 ” 复选框时,端口 443 上的非 HTTPS 流量将被忽略并允许畅通无阻地流动。选择 阻止无效的 HTTPS 流量 时,将阻止非 HTTPS 流量以进行 SSL 检查。启用此选项可能会导致原本合法的流量被阻止,即端口 443 上的 HTTP 流量或来自证书过期站点的 HTTPS 流量。

- 客户机连接协议:选择所需的客户机协议。可用的协议有 sslvHello、SSLv3、tlsv1、tslv1.1、tlsv1.2 和 tlsv1.3。

- 服务器连接协议:选择所需的服务器协议。可用的协议有 sslvHello、SSLv3、tlsv1、tslv1.1、tlsv1.2 和 tlsv1.3。

注意

早于 TLSv1.2 的版本被视为易受攻击,除非向后兼容很重要,否则不得启用。

在 “ 根证书 ” 选项卡上,复制并粘贴您的组织根证书颁发机构 (CA) 的根证书和密钥。根 CA 用于创建和签署原始站点证书的伪造副本,以便执行 SSL 检查。隐含地假定根 CA 证书安装在所有可以对其流量 SSL 进行检查的客户端工作站和设备上。

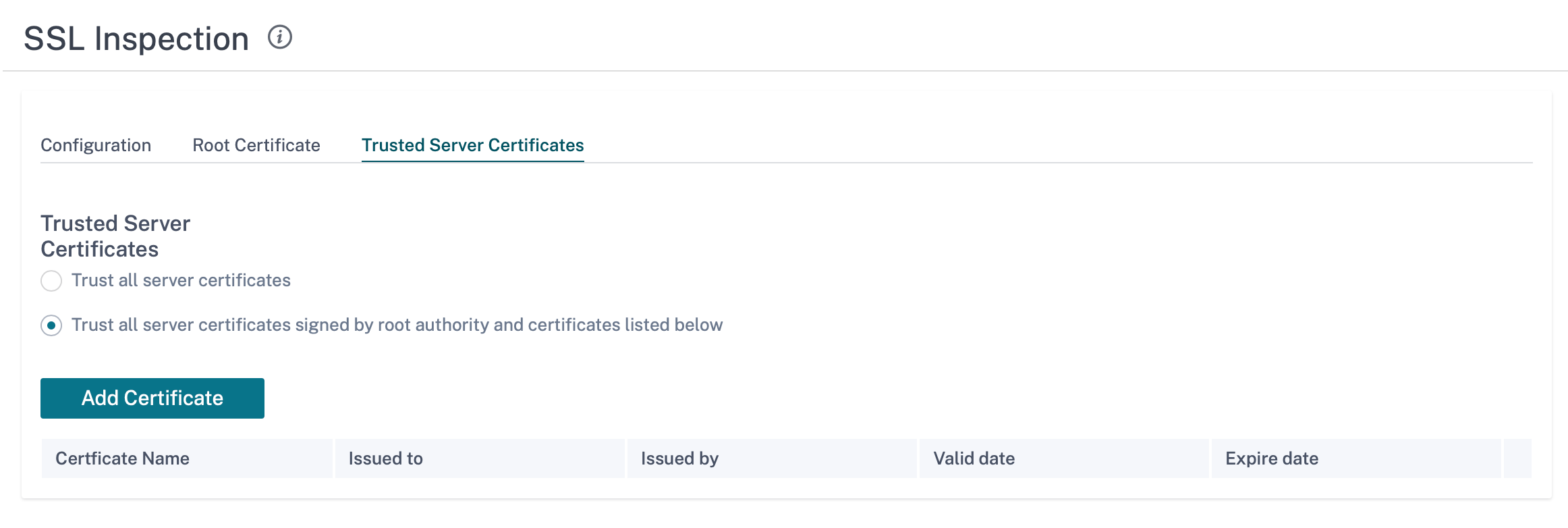

默认的 “ 信任根机构签发的所有服务器证书和下面列出的证书 ” 选项会导致 SD-WAN 根据根证书的标准列表和先前配置的根 CA 对所有服务器证书进行验证。它还会丢弃证书无效的服务器。要覆盖此行为,请在 “ 可信服务器证书” 选项卡上上传内部服务器的 SSL 自签名证书 。单击 “ 添加证书 ” 并提供名称,浏览并上传证书。或者,如果您选择 “ 信任所有服务器证书”,则无论其证书验证状态如何,Citrix SD-WAN 都将所有服务器视为信任。

作为安全配置文件的一部分,您可以创建 SSL 规则并将其启用以进行 SSL 检查。有关为安全配置文件创建 SSL 规则的更多信息,请参阅 Edge 安全。

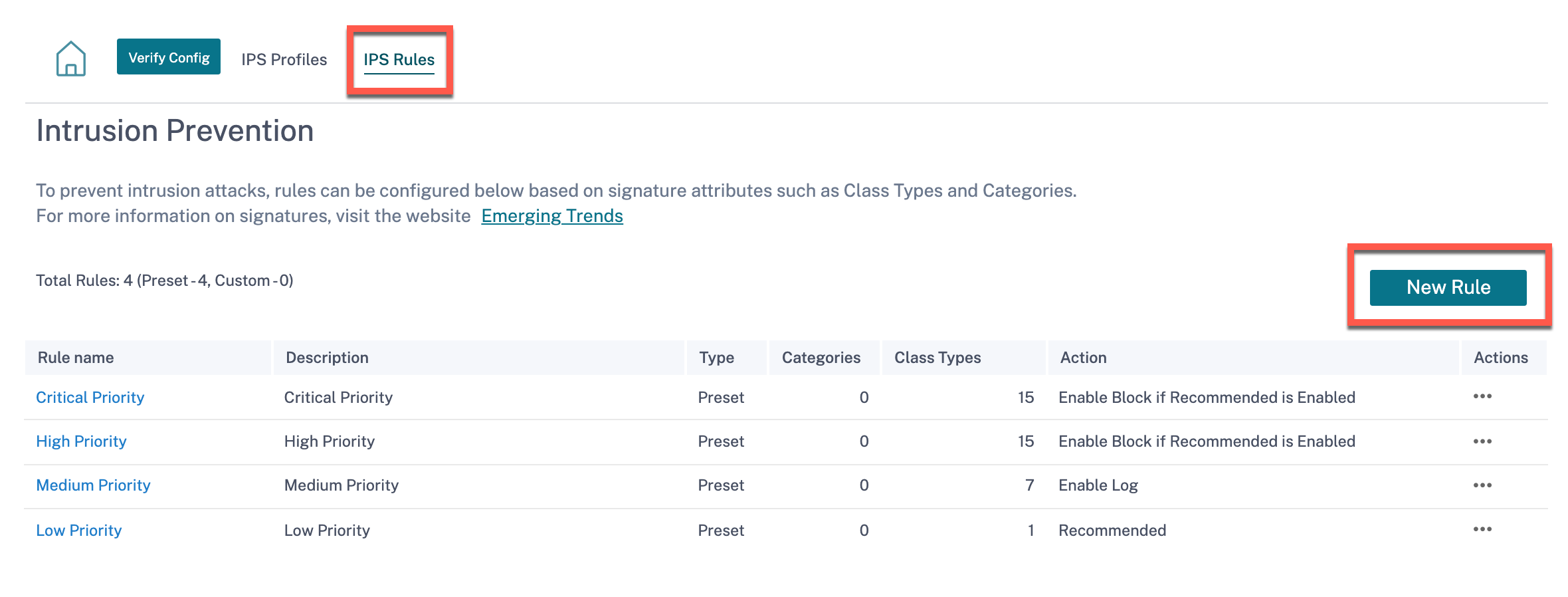

入侵防御

入侵防御系统 (IPS) 可检测并防止恶意活动进入您的网络。IPS 检查网络流量并对所有传入流量采取自动操作。它包括一个包含超过 34,000 个签名检测和用于端口扫描的启发式签名的数据库,使您能够有效地监视和阻止大多数可疑请求。

IPS 使用基于特征的检测,它将传入的数据包与具有唯一可识别的漏洞和攻击模式的数据库进行匹配。签名数据库每天自动更新。由于有成千上万个签名,因此签名被分组为类别和类类型。

您可以创建 IPS 规则并仅启用网络所需的签名类别或类类型。由于入侵防护是一个对计算敏感的过程,因此请仅使用与您的网络相关的最少签名类别或类类型集。

您可以创建 IPS 配置文件并启用 IPS 规则组合。然后,这些 IPS 配置文件可以与整个网络全局关联,也可以仅与特定站点关联。

每个规则可以与多个 IPS 配置文件相关联,每个 IPS 配置文件可以与多个站点关联。启用 IPS 配置文件后,它会检查与 IPS 配置文件关联的站点的网络流量以及该配置文件中启用的 IPS 规则。

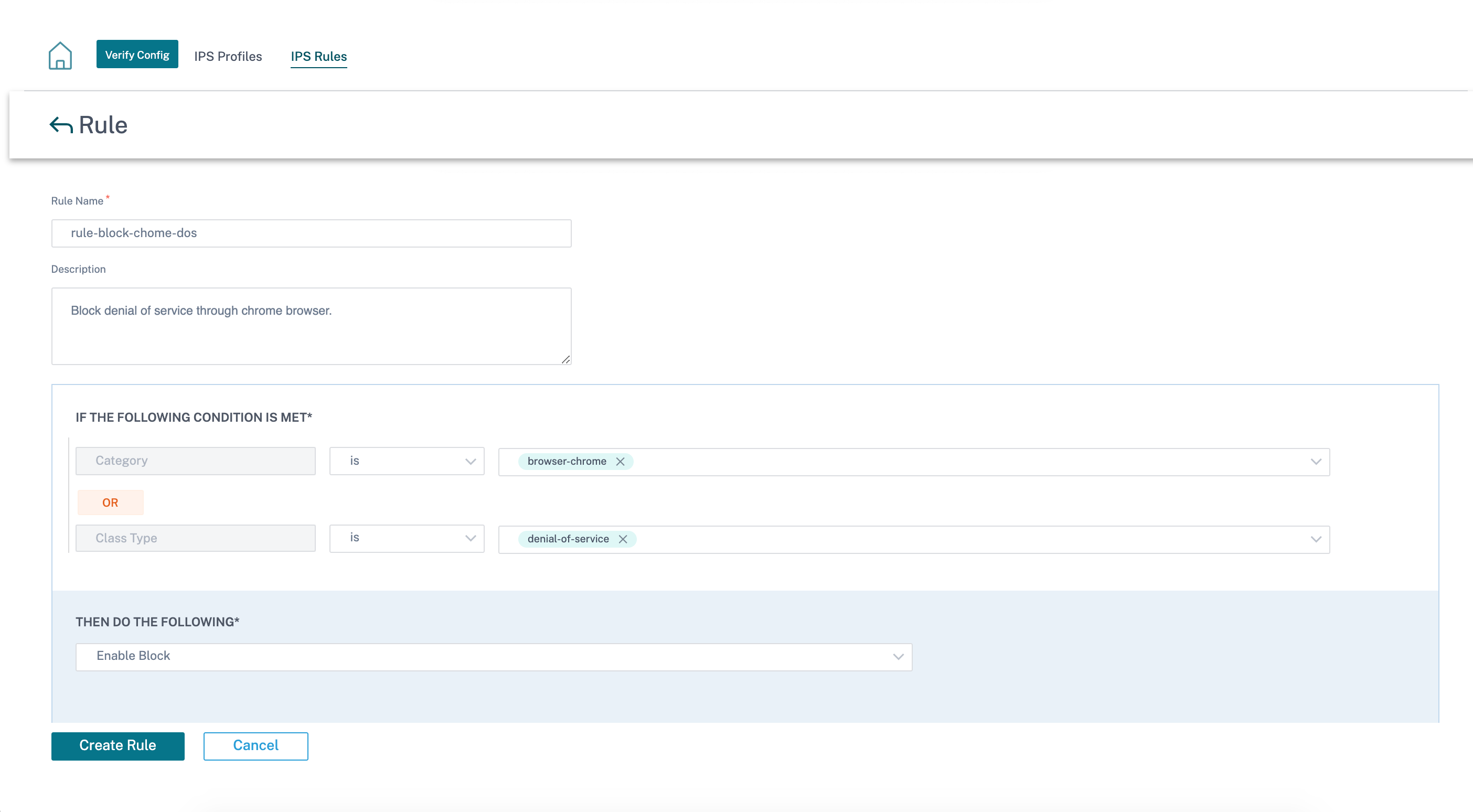

要创建 IPS 规则,请在网络级别导航到 配置 > 安全 > 入侵防御 > IPS 规则 ,然后单击 “ 新建规则”。

提供规则名称和描述。选择匹配类别或类别类型签名属性,为规则选择一个操作,然后将其启用。您可以从以下规则操作中进行选择:

| 规则操作 | 功能 |

|---|---|

| 推荐 | 为每个签名定义了建议的操作。对签名执行建议的操作。 |

| 启用日志 | 允许并记录与规则中任何签名匹配的流量。 |

| 启用“如果推荐”启用阻止 | 如果规则操作为 “ 推荐 ”,而签名的推荐操作为 “ 启用日志”,则删除与规则中任何签名匹配的流量。 |

| 启用阻止 | 丢弃与规则中任何签名匹配的流量。 |

注意

- 由于入侵防护是一个计算敏感的进程,因此只使用与边缘安全部署相关的最低限度的签名类别集。

- SD-WAN 防火墙会丢弃所有未端口转发且在 IPS 引擎中不可见的 WAN L4 端口上的流量。这为防止微不足道的 DOS 和扫描攻击提供了额外的安全层。

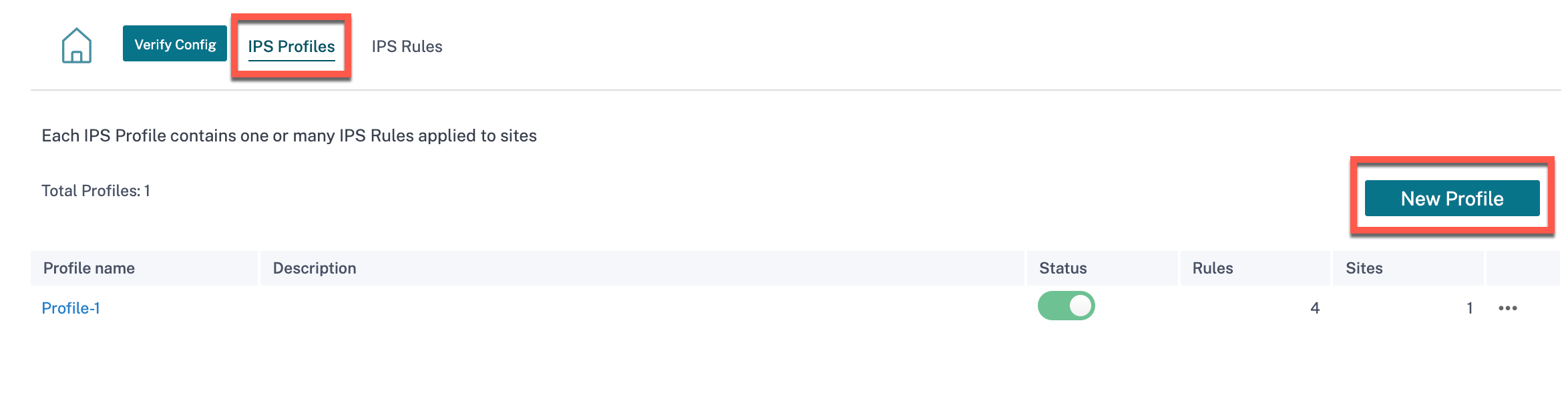

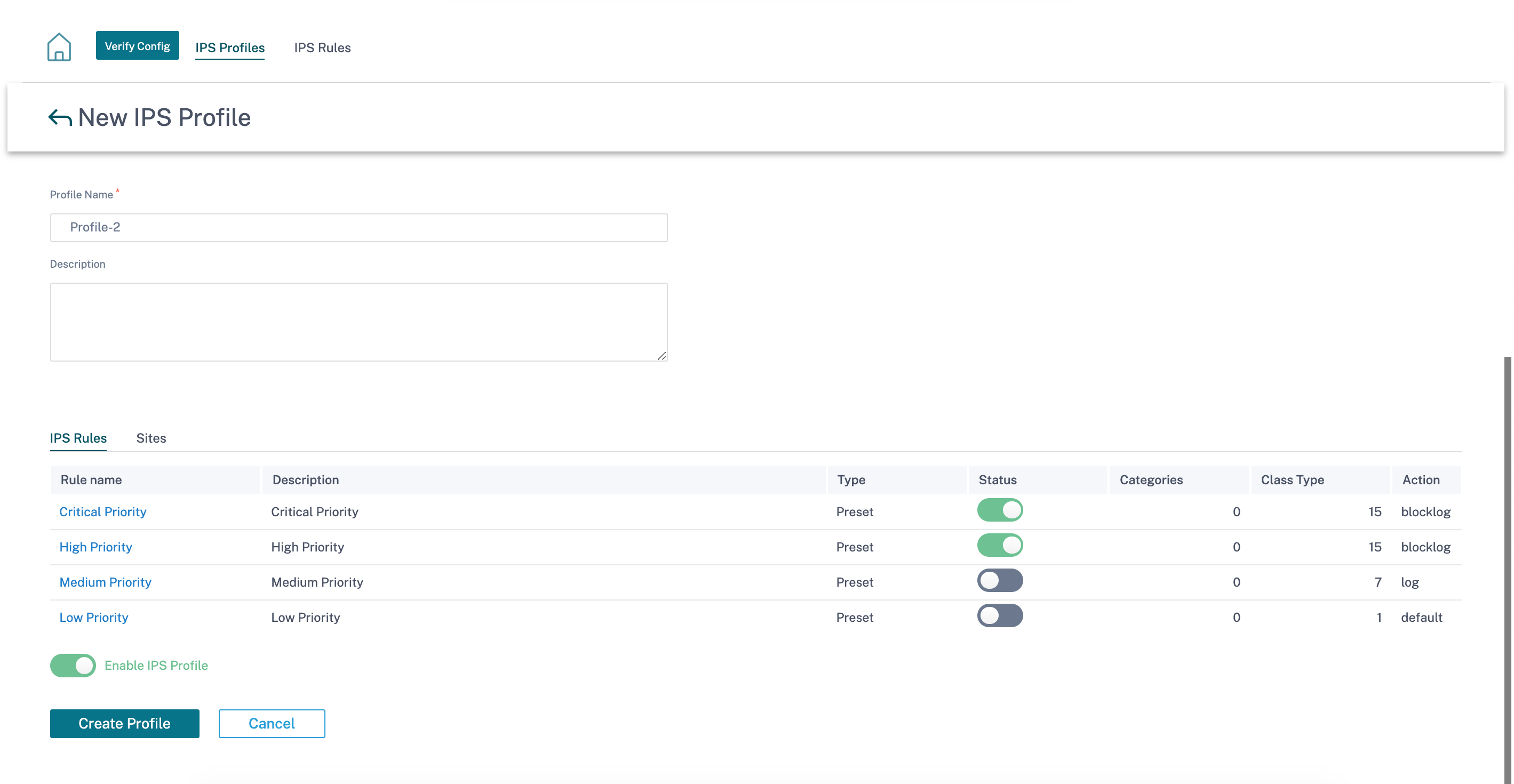

要创建 IPS 配置文件,请在网络级别导航到 配置 > 安全 > 入侵防护 > IPS 配置文件 ,然后单击 “ 新建配置文件”。

提供 IPS 配置文件的名称和描述。在 IPS 规则 选项卡上,启用所需的 IPS 规则 ,然后打开 “ 启用 IPS 配置文件”。

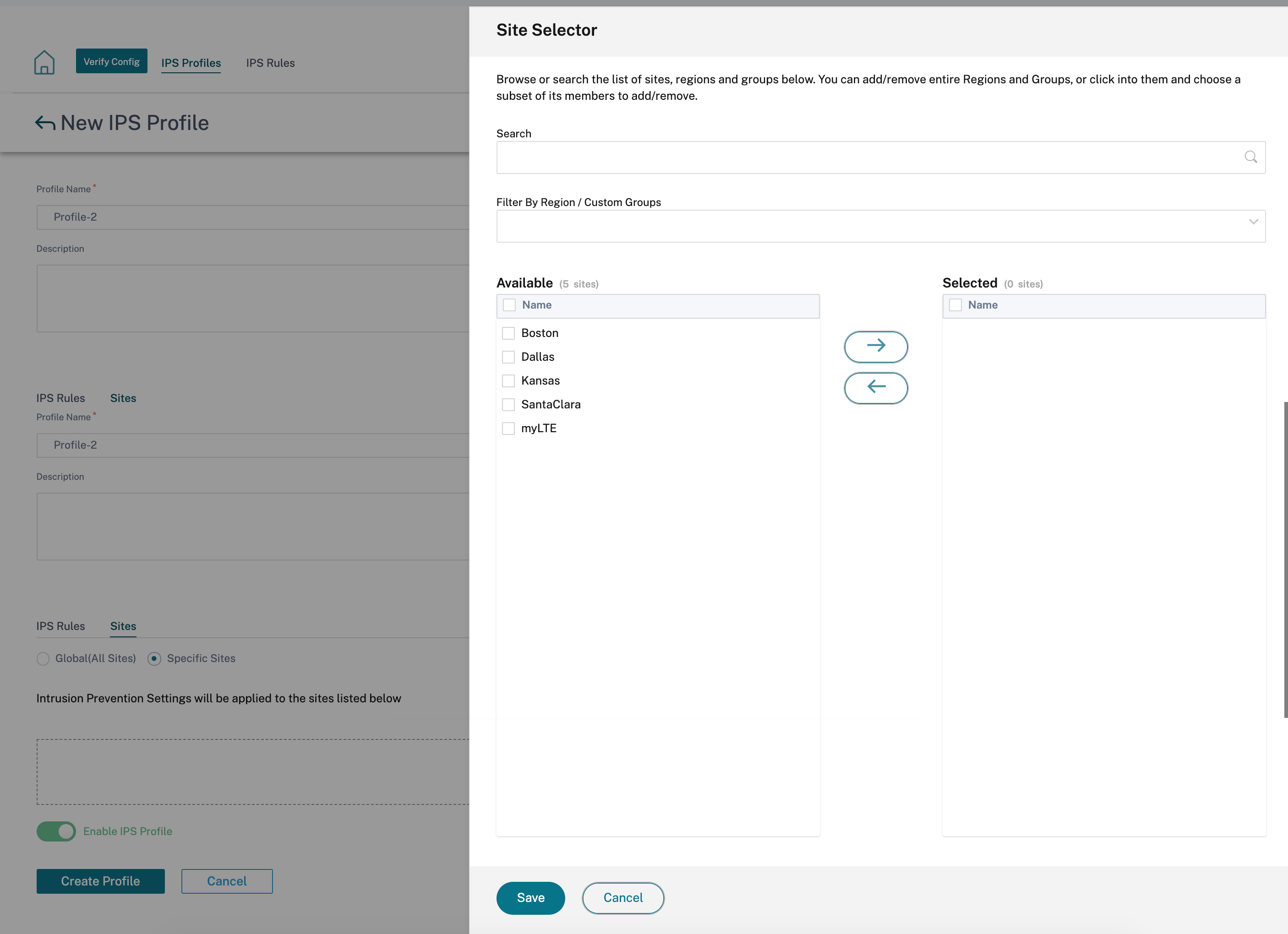

在 “ 站点 ” 选项卡上,单击 “ 选择站点”。选择站点,然后单击 “ 保存”。单击 “ 创建个人资料”。

您可以在创建安全配置文件时启用或禁用这些 IPS 配置文件。安全配置文件用于创建防火墙规则。有关更多信息,请参阅 安全配置文件-入侵防御。

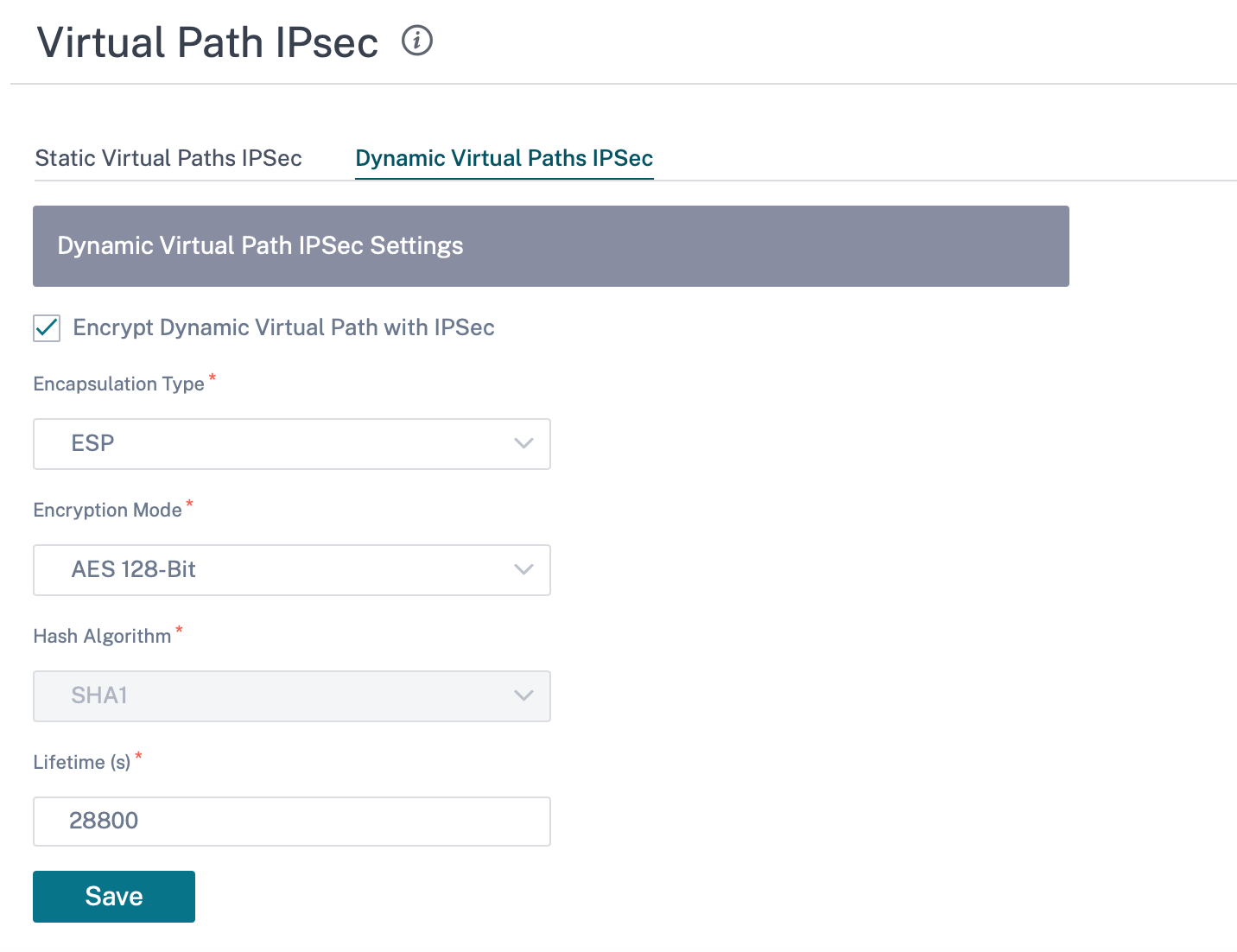

虚拟路径 IPsec

虚拟路径 IPsec 定义 IPsec 隧道设置,以确保通过静态虚拟路径和动态虚拟路径安全传输数据。选择 “ 静态虚拟路径 IPsec ” 或 “ 动态虚拟路径 IPsec ” 选项卡以定义 IPsec 隧道设置。

-

封装类型:选择以下安全类型之一:

- ESP:数据已封装和加密。

- ESP+Auth:使用 HMAC 对数据进行封装、加密和验证。

- 啊:数据通过 HMAC 进行验证。

- 加密模式:启用 ESP 时使用的加密算法。

- 哈希算法:用于生成 HMAC 的哈希算法。

- 生命周期:IPsec 安全关联存在的首选持续时间,以秒为单位。输入 0 表示无限制。

有关配置 IPsec 服务的信息,请参阅 IPsec 服务。

单击 “ 验证配置 ” 以验证任何审计错误

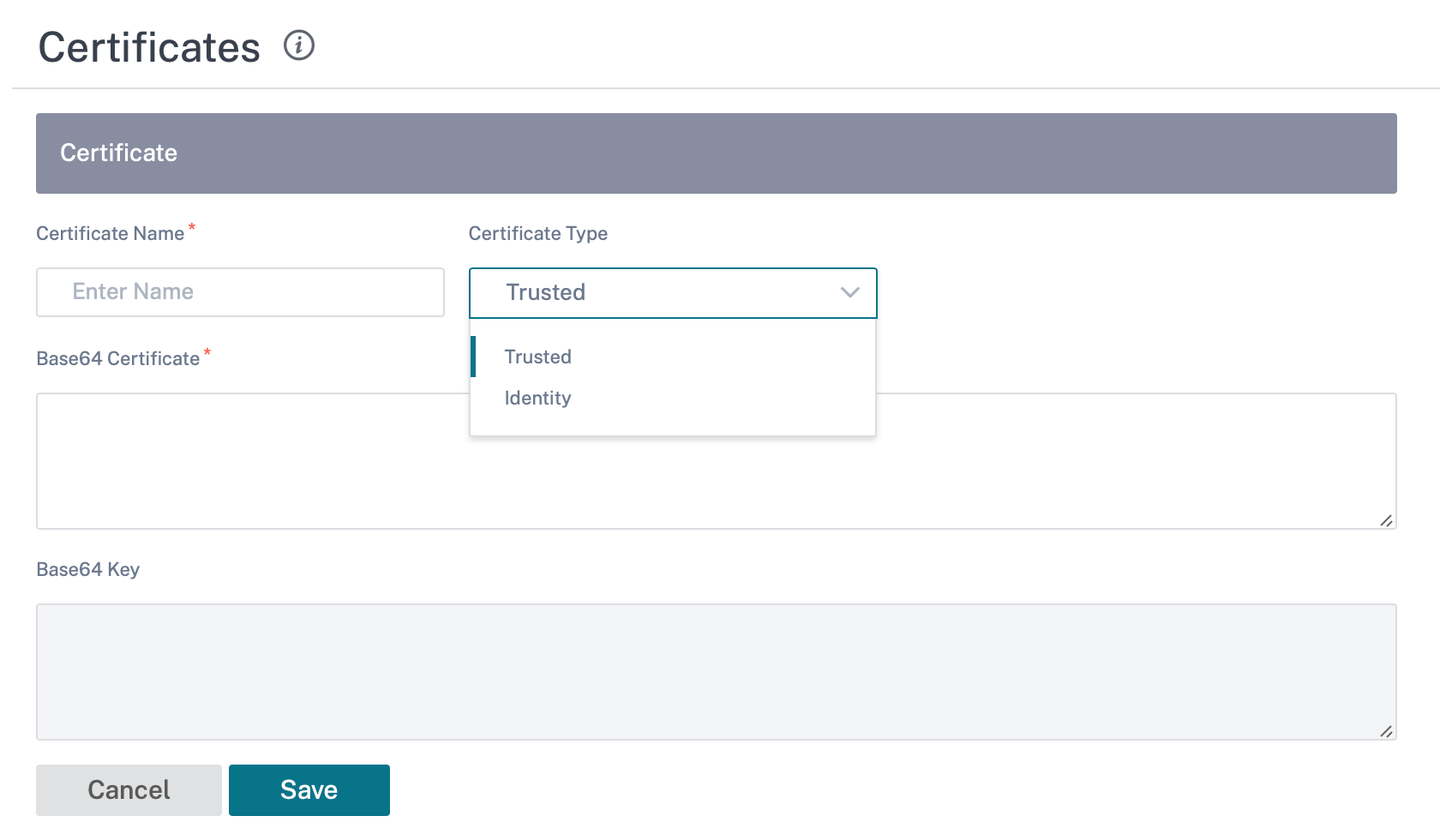

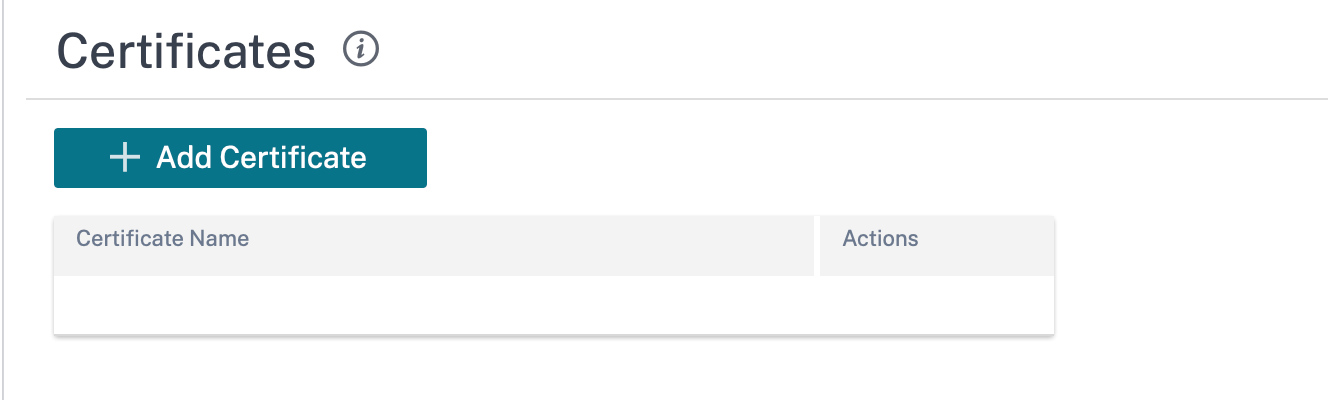

证书

有两种类型的证书:身份证书和可信证书。身份证书用于对数据进行签名或加密,以验证消息的内容和发件人的身份。可信证书用于验证消息签名。Citrix SD-WAN 设备接受身份和可信证书。管理员可以在配置编辑器中管理证书。

单击 “ 验证配置 ” 以验证任何审计错误

要添加证书,请单击 “ 添加证书”。

-

证书名称:提供证书名称。

-

证书类型:从下拉列表中选择证书类型。

-

身份证书:身份证书要求证书的私钥可供签名者使用。对等体信任的身份证书或其证书链来验证发件人的内容和身份。配置的身份证书及其相应的指纹显示在配置编辑器中。

-

可信证书:可信证书是自签名的中间证书颁发机构 (CA) 或根 CA 证书,用于验证对等方的身份。可信证书不需要私钥。此处列出了已配置的可信证书及其相应的指纹。

-