配置 SSL 压缩

Citrix SD-WAN O SSL 压缩功能可实现 SSL 连接的多会话压缩(例如,HTTPS 流量),提供高达 10000:1 的压缩比。有关详细信息,请参阅SSL 压缩。

要使 SSL 压缩工作,Citrix SD-WAN WANOP 设备需要来自服务器或客户端的证书。要支持多个服务器,可以在设备上安装多个私钥,每个 SSL 配置文件一个。服务类定义中的特殊 SSL 规则将服务器与 SSL 配置文件匹配,因此 SSL 配置文件与私钥匹配。

SSL 压缩工作在拆分代理或透明代理模式下,您可以根据您的要求选择模式。有关详细信息,请参阅SSL 压缩的工作原理。

注意

目前不支持透明代理模式。

为了使用 SSL 隧道启用安全访问,SSL 代理中使用了最新的 SSL 协议 TLS 1.2。您可以选择仅使用 TLS1.2 协议或使用 TLS1.0、TLS1.1 和 TLS1.2 协议。

注意

SSL 协议 SSL v3 和 SSL v2 不再受支持。

要配置 SSL 压缩,请执行以下操作:

-

获取服务器的 CA 证书和私有证书密钥对的副本,并将其安装在服务器端设备上。这些凭据可能是特定于应用程序的。也就是说,服务器的 Apache Web 服务器的凭据可能与通过 HTTPS 运行 RPC 的 Exchange Server 的凭据不同。

-

您可以选择创建拆分代理 SSL 配置文件或透明代理 SSL 配置文件。

有关配置拆分代理 SSL 配置文件的信息,请参阅下面的 配置拆分代理 SSL 配置文件 部分。

有关配置透明代理 SSL 配置文件的信息,请参阅下面的 配置透明代理 SSL 配置文件 部分。

注意

目前不支持透明代理 SSL 配置文件。

-

将 SSL 配置文件附加到服务器端设备上的服务类。这可以通过基于服务器 IP 创建新服务类或修改现有服务类来完成。

有关更多信息,请参阅下面的 创建或修改服务类 部分。

-

在客户端设备上设置服务类。SSL 流量不会被压缩,除非它属于客户端设备上的服务类,从而启用加速和压缩。这可以是普通的服务类规则,而不是 SSL 规则(只有服务器端设备需要 SSL 规则),但必须启用加速和压缩。流量属于现有服务类,如 “HTTPS” 或 “其他 TCP 流量”。如果此类的策略启用加速和压缩,则不需要其他配置。

-

验证规则的操作。通过设备发送应接收 SSL 加速的流量。在服务器端设备上,在 “监视:优化:连接:加速连接” 选项卡上,服务类列应与您为安全加速设置的服务类匹配,SSL 代理列应为适当的连接列出 True。

配置拆分代理 SSL 配置文件

要配置拆分代理 SSL 配置文件,请执行以下操作:

-

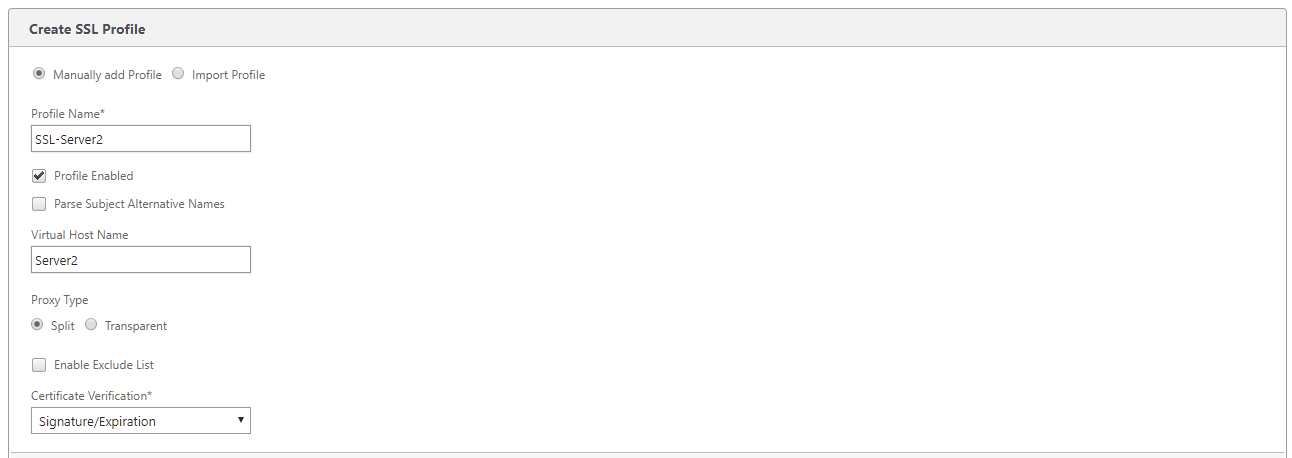

在服务器端 Citrix SD-WAN O 设备中,导航到 配置 > 安全加速 > SSL 配置文 件,然后单击 添加配置文件 。

注意

您可以手动添加 SSL 配置文件或导入存储在本地计算机上的配置文件。

-

在 配置文件名称 字段中,输入 SSL 配置文件的名称,然后选择 已启用配置文件。

-

如果 SSL 服务器使用多个虚拟主机名,请在 虚拟主机名 字段中输入目标虚拟主机名。这是服务器凭据中列出的主机名。

注意

要支持多个虚拟主机,请为每个主机名创建单独的 SSL 配置文件。

-

选择 拆分 代理类型。

-

在 证书验证 字段中,保留默认值(签名/过期),除非您的策略另有规定。

-

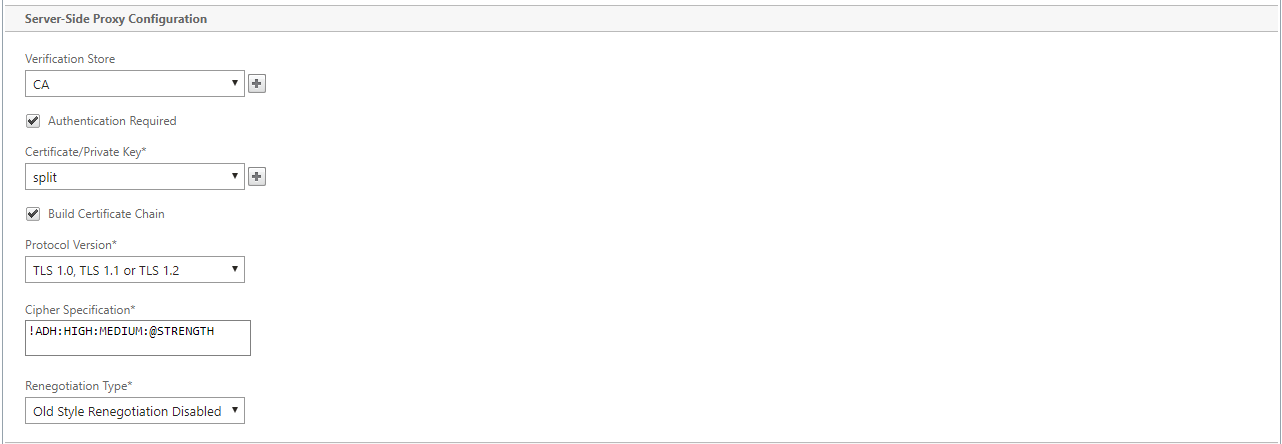

执行服务器端代理配置:

在 验证存储 字段中,选择现有服务器证书颁发机构 (CA),或单击 + 上载服务器 CA。

选择 需要身份验证”,然后在 “证书/私钥字段中选择一个证书密钥对,或单击+ 上载证书密钥对。

在 “协 议版本 字段中,选择服务器接受的协议。

注意

Citrix SD-WAN WO 仅支持 TLS1.0、TLS1.1 或 TLS1.2或 TLS1.2 的组合**。** 不支持 SSL 协议 SSLv3 和 SSLv2。

如有必要,请使用 OpenSSL 语法编辑密 码规范 字符串。

如果需要,请从 “重新协商类型” 下拉列表中选择 重新协商类型 ,以允许客户端 SSL 会话重新协商。

-

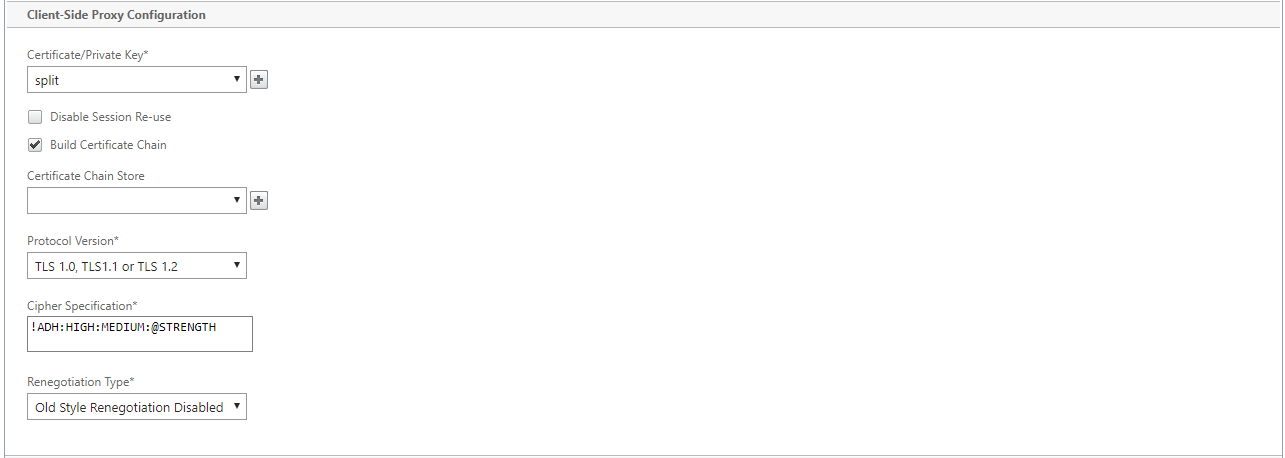

执行客户端代理配置:

在 证书/私钥 字段中,保留默认值。

选择 构建证书链 以允许服务器端设备构建 SSL 证书链。

如果需要,请选择或上载 CA 存储以用作证书链存储。

在 协议版 本” 字段中,选择要在客户端支持的协议版本。

注意

Citrix SD-WAN WO 仅支持 TLS1.0、TLS1.1 或 TLS1.2或 TLS1.2 的组合**。** 不支持 SSL 协议 SSLv3 和 SSLv2。

如有必要,请编辑客户端密码规范。

如果需要,请从 “重新协商类型” 下拉列表中选择 重新协商类型 ,以允许客户端 SSL 会话重新协商。

-

单击创建。

配置透明代理 SSL 配置文件

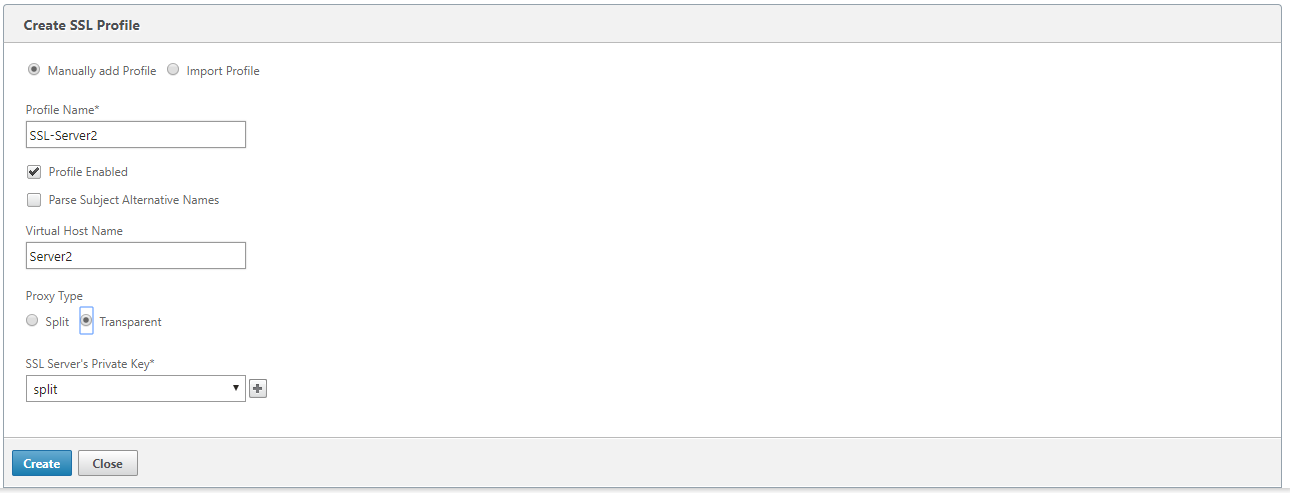

要配置透明代理 SSL 配置文件,请执行以下操作:

-

在服务器端 Citrix SD-WAN O 设备中,导航到 配置 > 安全加速 > SSL 配置文 件,然后单击 添加配置文件 。

注意

您可以手动添加 SSL 配置文件或导入存储在本地计算机上的配置文件。

-

在 配置文件名称 字段中,输入 SSL 配置文件的名称,然后选择 已启用配置文件。

-

如果 SSL 服务器使用多个虚拟主机名,请在 虚拟主机名 字段中输入目标虚拟主机名。这是服务器凭据中列出的主机名。

注意

要支持多个虚拟主机,请为每个主机名创建单独的 SSL 配置文件。

-

选择 透明 代理类型。

-

在 SSL 服务器的私有密钥 字段中,从下拉菜单中选择服务器的私有密钥,或单击 + 上载新的私有密钥。

-

单击创建。

创建或修改服务类

要创建或修改服务类并附加 SSL 配置文件,请执行以下操作:

-

在 Citrix SD-WAN WO 设备 Web 界面中,导航到 配置 > 优化规则 > 服务类 ,然后单击 添加 。要编辑现有服务类,请选择相应的服务类,然后单击 编辑”。

-

在 “名称” 字段中,输入新服务类的名称(例如,“加速 HTTPS”)。

-

通过将加速策略设置为 磁盘、 内存或 流量控制来启用压缩。

-

在 筛选规则 部分中,单击 添加。

-

在 目标 IP 地址” 字段中,键入服务器的 IP 地址(例如,172.16.0.1 或相当于 172.16.0.1/32)。

-

在 方向 字段中,将规则设置为单向。如果指定了双向,则 SSL 配置文件将被禁用。

-

在 SSL 配置文 件” 部分中,选择您创建的 SSL 配置文件并将其移动到 已配置 部分。

-

单击 创建 以创建规则。

-

单击 创建 以创建服务类。

更新的 CLI 命令

Citrix SD-WAN O 9.3 支持最新的 TLS1.2 SSL 协议。您可以选择仅使用 TLS1.2 协议或任何版本的 TLS 协议。不支持 SSL 协议 SSL v3 和 SSL v2 以及透明代理 SSL 配置文件。添加 ssl-配置文件 和 设置 ssl-Profile CLI 命令将更新以反映这些更改。

add ssl-profile:

*-name “profile-name”*

*\[-state {enable, disable}\]*

*-proxy-type split*

*\[-virtual-hostname “hostname”\]*

*-cert-key “cert-key-pair-name”*

*\[-build-cert-chain {enable, disable}\]*

*\[-cert-chain-store {use-all-configured-CA-stores, “store-name”}\]*

*\[-cert-verification {none, Signature/Expiration, Signature/Expiration/*

*Common-Name-White-List, Signature/Expiration/Common-Name-Black-List}\]*

*\[-verification-store {use-all-configured-CA-stores, “store-name”}\]*

*\[-server-side-protocol { TLS-1.2, TLS-version-any}\]*

*\[-server-side-ciphers “ciphers”\]*

*\[-server-side-authentication {enable, disable}\]*

*\[-server-side-cert-key “cert-key-pair-name”\]*

*\[-server-side-build-cert-chain {enable, disable}\]*

*\[-server-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*

*\[-client-side-protocol-version { TLS-1.2, TLS-version-any}\]*

*\[-client-side-ciphers “ciphers”\]*

*\[-client-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*

set ssl-profile:

*-name “profile-name” \[-state {enable, disable}\]*

*\[-proxy-type split\]*

*\[-virtual-hostname “hostname”\]*

*\[-cert-key “cert-key-pair-name”\]*

*\[-build-cert-chain {enable, disable}\]*

*\[-cert-chain-store {use-all-configured-CA-stores, “store-name”}\]*

*\[-cert-verification {none, Signature/Expiration, Signature/Expiration/*

*Common-Name-White-List, Signature/Expiration/Common-Name-Black-List}\]*

*\[-verification-store {use-all-configured-CA-stores, “store-name”}\]*

*\[-server-side-protocol {TLS-1.2, TLS-version-any}\]*

*\[-server-side-ciphers “ciphers”\]*

*\[-server-side-authentication {enable, disable}\]*

*\[-server-side-cert-key “cert-key-pair-name”\]*

*\[-server-side-build-cert-chain {enable, disable}\]*

*\[-server-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*

*\[-client-side-protocol-version {TLS-1.2, TLS-version-any}\]*

*\[-client-side-ciphers “ciphers”\]*

*\[-client-side-renegotiation {disable-old-style, enable-old-style, new-style,*

*compatible}\]*