Konfigurieren des EPA-Scans für die Vor- und Nachauthentifizierung als Faktor in der Multifaktorauthentifizierung (nFactor)

Auf NetScaler Gateway kann Endpoint Analysis (EPA) so konfiguriert werden, dass überprüft wird, ob ein Benutzergerät bestimmte Sicherheitsanforderungen erfüllt, und dem Benutzer dementsprechend den Zugriff auf interne Ressourcen ermöglicht. Das Endpoint Analysis-Plug-In wird auf dem Benutzergerät heruntergeladen und installiert, wenn sich Benutzer zum ersten Mal bei NetScaler Gateway anmelden. Wenn ein Benutzer das Endpoint Analysis-Plug-In nicht auf dem Benutzergerät installiert, kann sich der Benutzer nicht mit dem NetScaler Gateway-Plug-In anmelden.

Informationen zum Verständnis von EPA in nFactor-Konzepten finden Sie unter Konzepte und Entitäten, die für EPA in nFactor Authentication Through NetScaler verwendet werden.

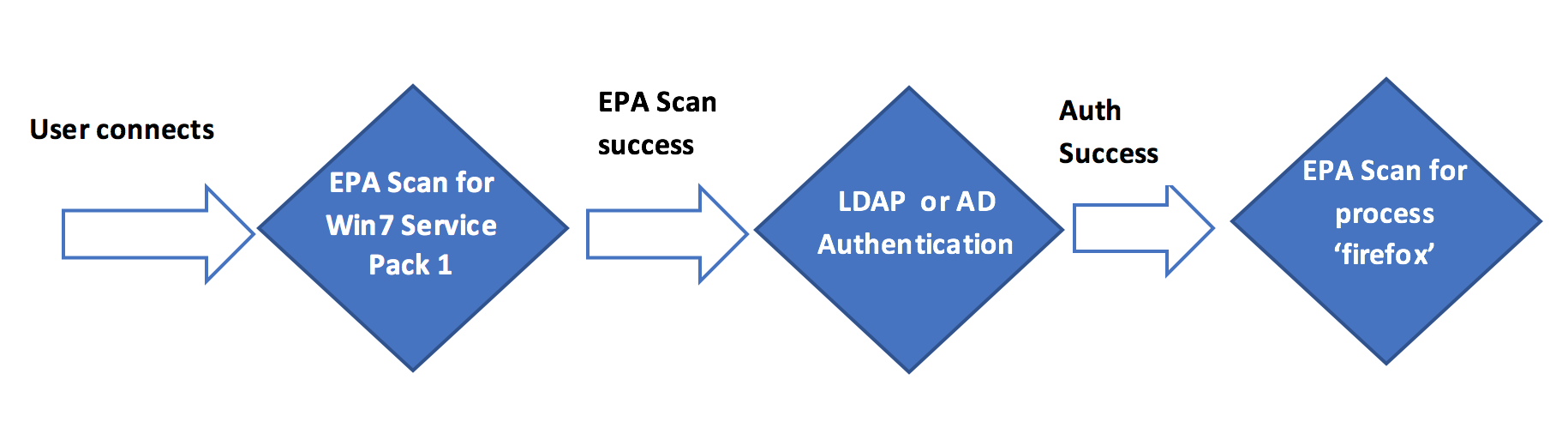

In diesem Thema wird der EPA-Scan als erste Prüfung in einer nFactor- oder Multifaktor-Authentifizierung verwendet, gefolgt von der Anmeldung und dem EPA-Scan als abschließende Prüfung.

Der Benutzer stellt eine Verbindung zur virtuellen IP-Adresse von NetScaler Gateway her. Ein EPA-Scan wird eingeleitet. Wenn der EPA-Scan erfolgreich ist, wird der Benutzer auf die Anmeldeseite mit Benutzernamen- und Kennwortfeldern für die LDAP- oder AD-basierte Authentifizierung (Active Directory) gerendert. Basierend auf dem Erfolg der Benutzeranmeldeinformationen wird der Benutzer zum nächsten EPA-Faktor umgeleitet.

An dieser Konfiguration beteiligte Schritte auf hoher Ebene

-

Wenn der Scan erfolgreich ist, wird der Benutzer einer Standardbenutzergruppe platziert oder markiert.

-

Die nächste Authentifizierungsmethode (LDAP) wird gewählt.

-

Basierend auf dem Ergebnis der Authentifizierung wird dem Benutzer der nächste Scansatz präsentiert.

Voraussetzungen

Es wird davon ausgegangen, dass die folgende Konfiguration vorhanden ist.

- Konfigurationen für virtuelle VPN-Server/Gateway und virtuelle Authentifizierungsserver

- Authentifizierung, Autorisierung und Überwachung von Benutzergruppen (für standardmäßige und isolierte Benutzergruppen) und zugehörige Richtlinien

- LDAP-Serverkonfigurationen und zugehörige Richtlinien

Konfiguration über die CLI

-

Erstellen Sie eine Aktion, um einen EPA-Scan durchzuführen, und verknüpfen Sie ihn mit einer EPA-Scanrichtlinie.

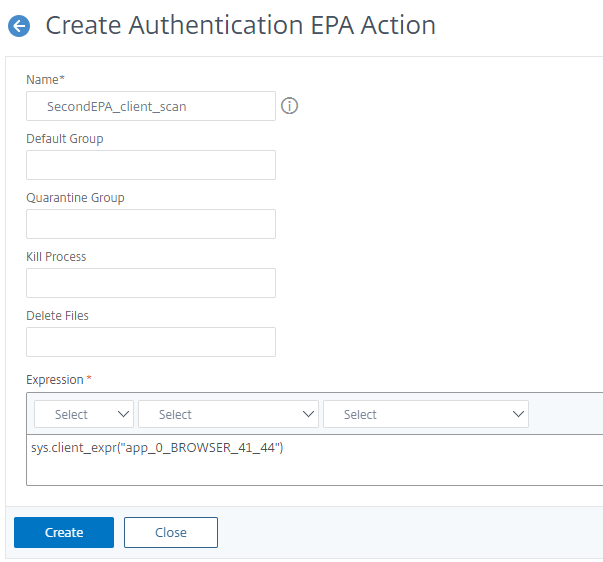

add authentication epaAction SecondEPA_client_scan -csecexpr "sys.client_expr("proc_0_firefox")" <!--NeedCopy-->Der vorhergehende Ausdruck scannt, ob der Firefox-Prozess auf dem Clientcomputer ausgeführt wird.

add authentication Policy SecondEPA_check -rule true -action SecondEPA_client_scan <!--NeedCopy--> -

Konfigurieren Sie die Richtlinienbezeichnung nach EPA-Scan, die die Policy Label für den EPA-Scan hostet

add authentication policylabel post-epa-scan -loginSchema LSCHEMA_INT <!--NeedCopy-->Hinweis: LSCHEMA_INT ist ein eingebautes Schema ohne Schema (Noschema), was bedeutet, dass dem Benutzer in diesem Schritt keine zusätzliche Webseite präsentiert wird.

-

Verknüpfen Sie die in Schritt 1 konfigurierte Policy Label mit der in Schritt 2 konfigurierten Richtlinienbezeichnung.

bind authentication policylabel post-epa-scan -policyName SecondEPA_check - priority 100 -gotoPriorityExpression END <!--NeedCopy-->END zeigt das Ende des Authentifizierungsmechanismus an.

-

Konfigurieren Sie die ldap-auth-Richtlinie und verknüpfen Sie sie mit einer LDAP-Richtlinie, die für die Authentifizierung bei einem bestimmten LDAP-Server konfiguriert ist.

add authentication Policy ldap-auth -rule true -action ldap_server1 ldap_server1 is LDAP policy and ldap-auth is policy name <!--NeedCopy--> -

Konfigurieren Sie die Policy Label ldap-factor mit dem Anmeldeschema, um den Benutzernamen und das Kennwort eines einzelnen Faktors

add authentication policylabel ldap-factor -loginSchema LoginSchema/SingleAuth.xml <!--NeedCopy-->Hinweis: Ersetzen Sie durch das Schema, das Sie benötigen, falls Sie nicht im eingebauten Schema LoginSchema/SingleAuth.xml verwenden möchten

-

Ordnen Sie die in Schritt 4 konfigurierte Policy Label mit der in Schritt 5 konfigurierten Richtlinienbezeichnung zu.

bind authentication policylabel ldap-factor -policyName ldap-auth -priority 100 -gotoPriorityExpression END -nextFactor post-epa-scan <!--NeedCopy-->END gibt das Ende des Authentifizierungsmechanismus für diesen Abschnitt an und NextFactor gibt den nächsten Faktor nach der Authentifizierung an.

-

Erstellen Sie eine Aktion, um einen EPA-Scan durchzuführen, und verknüpfen Sie ihn mit einer EPA-Scanrichtlinie.

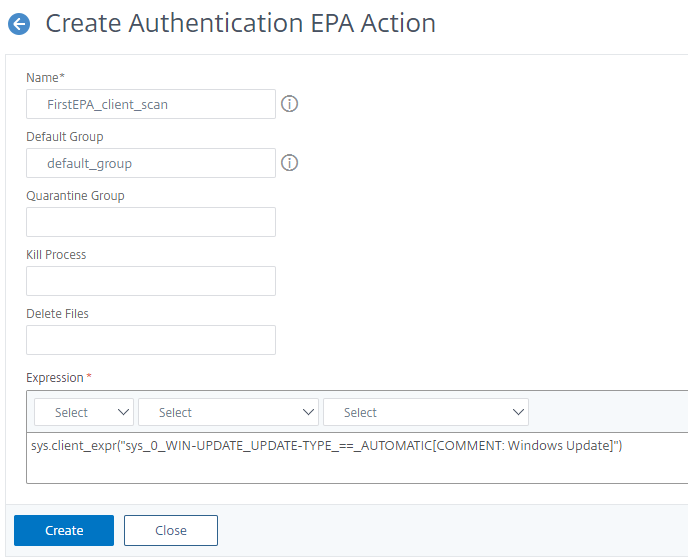

add authentication epaAction FirstEPA_client_scan –csecexpr “sys.client_expr("os_0_win7_sp_1")" -defaultEPAGroup default_group <!--NeedCopy-->Hier ist default_group eine vorkonfigurierte Benutzergruppe.

Der obige Ausdruck scannt, ob Windows 7-Benutzer Service Pack 1 installiert haben.

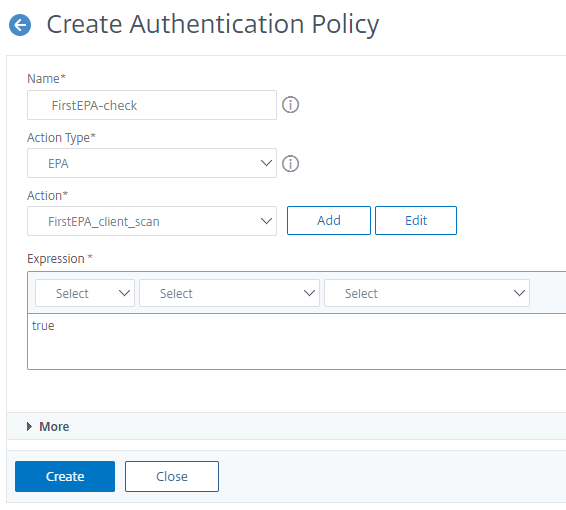

add authentication Policy FirstEPA-check -rule true -action FirstEPA_client_scan <!--NeedCopy--> -

Ordnen Sie eine EPA-Scanrichtlinie dem virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver zu, wobei der nächste Schritt auf den Policy Label ldap-Faktor verweist, um den nächsten Schritt der Authentifizierung durchzuführen.

bind authentication vserver MFA_AAA_vserver -policy FirstEPA-check -priority 100 -nextFactor ldap-factor -gotoPriorityExpression NEXT <!--NeedCopy-->

Konfiguration über die GUI

-

Navigieren Sie zu Sicherheit > AAA-Anwendungsverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien > Aktionen > EPA.

Erster EPA-Scan, um nach automatischem Windows Update und einer Standardgruppe zu suchen

Zweiter EPA-Scan zur Suche nach dem Firefox-Browser

-

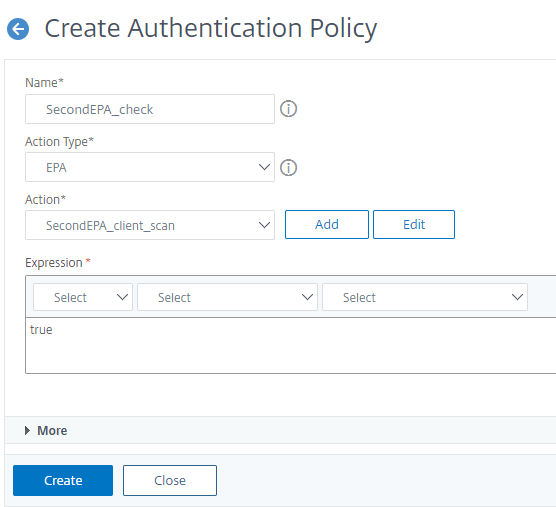

Erstellen Sie eine EPA-Richtlinie. Navigieren Sie zu Sicherheit > AAA-Anwendungsverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien > Richtlinie, und binden Sie die in Schritt 1 erstellte Aktion.

Richtlinie für den ersten EPA-Scan

Richtlinie für den zweiten EPA-Scan

Weitere Informationen zu Advanced EPA finden Sie unter Advanced Endpoint Analysis-Scans

-

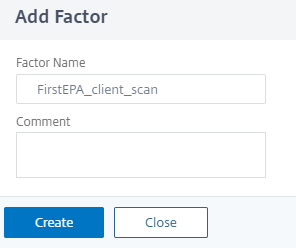

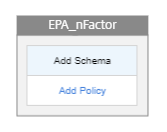

Erstellen Sie einen nFactor-Flow. Navigieren Sie zu Sicherheit > AAA-Application Traffic > nFactor Visualizer > nFactor Flow und klicken Sie auf Hinzufügen.

Hinweis: nFactor Visualizer ist mit Firmware 13.0 und höher verfügbar.

-

Fügen Sie einen Faktor hinzu. Der eingegebene Name ist der Name des nFactor-Flows.

Für den EPA-Scan ist kein Schema erforderlich.

-

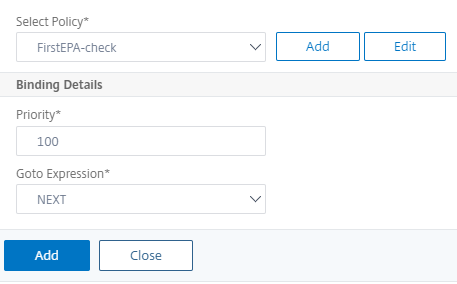

Klicken Sie auf Richtlinie hinzufügen, um eine Richtlinie für den ersten Faktor hinzuzufügen.

-

Wählen Sie die erste in Schritt 2 erstellte EPA-Richtlinie aus.

-

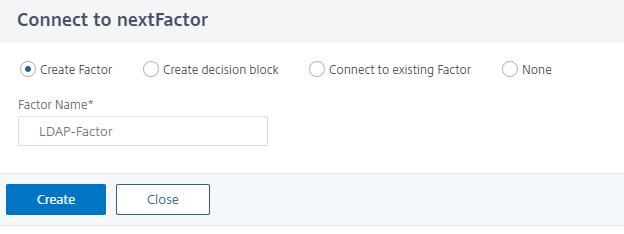

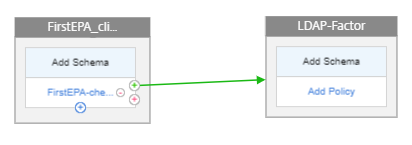

Klicken Sie auf das grüne +-Zeichen und fügen Sie den nächsten Faktor hinzu, also die LDAP-Authentifizierung.

-

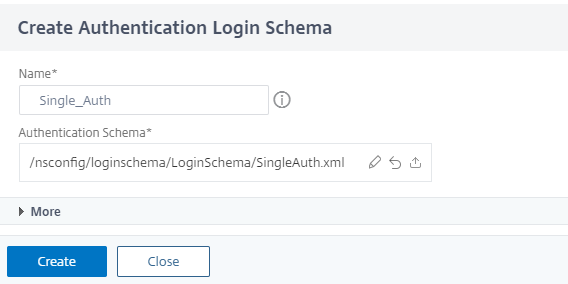

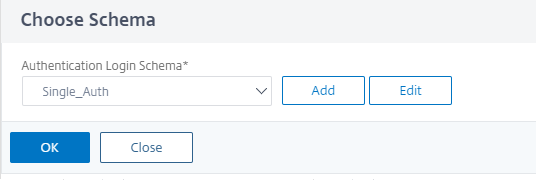

Klicken Sie auf Schema hinzufügen und dann auf Hinzufügen, um ein Schema für den zweiten Faktor hinzuzufügen.

-

Erstellen Sie ein Schema, in diesem Beispiel Single_Auth, und wählen Sie dieses Schema.

-

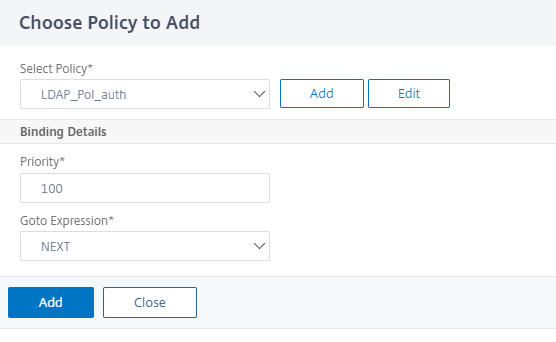

Klicken Sie auf Richtlinie hinzufügen, um eine LDAP-Richtlinie für die Authentifizierung hinzuzufügen.

Weitere Informationen zum Erstellen der LDAP-Authentifizierung finden Sie unter Konfigurieren der LDAP-Authentifizierung

-

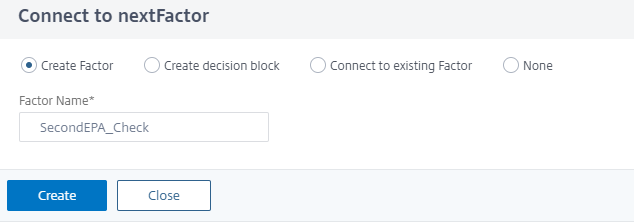

Erstellen Sie den nächsten Faktor für den EPA-Scan nach der Authentifizierung.

-

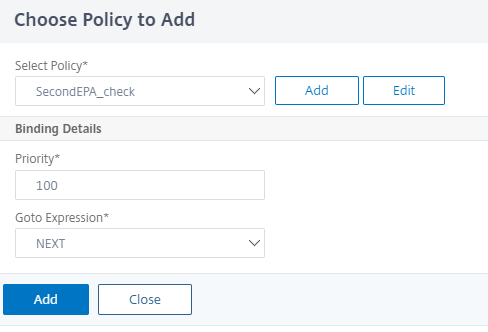

Klicken Sie auf Richtlinie hinzufügen, wählen Sie SecondePA_CHECK Richtlinie aus, die in Schritt 2 erstellt wurde, und klicken Sie auf Hinzufügen.

-

Klicken Sie auf Fertig.

-

Klicken Sie auf An Authentifizierungsserver binden, wählen Sie den nFactor-Flow aus, und klicken Sie dann auf Erstellen.

Bindung des nFactor-Flows aufheben

-

Wählen Sie den nFactor-Flow aus und klicken Sie auf Bindungen anzeigen.

-

Wählen Sie den virtuellen Authentifizierungsserver aus und klicken Sie auf Unbind.