Konfigurieren Sie die eingabebasierte Gruppenextraktion der E-Mail-ID (oder des Benutzernamens) beim ersten Faktor, um den nächsten Faktor-Authentifizierungsablauf zu entscheiden

Betrachten Sie eine Organisation, die über die folgenden drei Abteilungen (Gruppen) verfügt, Mitarbeiter, Partner und Anbieter. Die NetScaler Appliance kann so konfiguriert werden, dass die Benutzergruppe basierend auf der E-Mail-ID oder dem vom Benutzer im Anmeldeformular für den ersten Faktor angegebenen AD-Benutzernamen extrahiert wird. Basierend auf der Gruppe, zu der ein Benutzer gehört, präsentiert NetScaler eine Authentifizierungsmethode (LDAP, SAML, OAuth usw.), wie in der folgenden Tabelle als Beispiel gezeigt.

| Name der Gruppe | Faktor |

|---|---|

| Mitarbeiter | Single Auth (Benutzername/Kennwort) |

| Partner | OAuth (leitet auf verschiedene IdP weiter) |

| Anbieter | SAML (leitet zu einem anderen IdP weiter) |

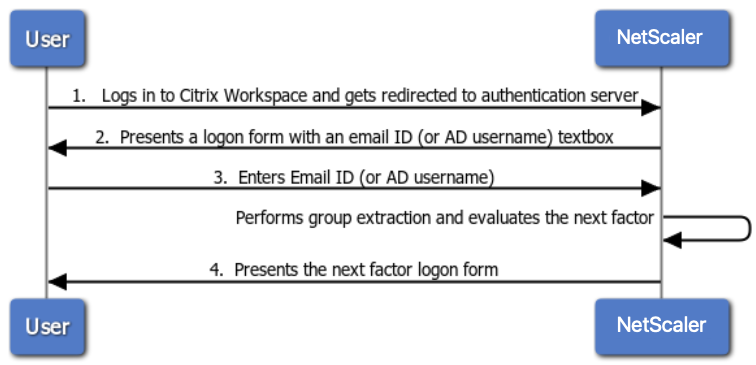

Das folgende Diagramm zeigt eine hochrangige Interaktion zwischen einem Benutzer und der NetScaler Appliance für den zuvor erwähnten Anwendungsfall.

- Der Benutzer meldet sich bei Citrix Workspace an und wird zu einem virtuellen Authentifizierungsserver umgeleitet.

-

NetScaler legt ein Anmeldeformular zur Eingabe der E-Mail-ID (oder des Benutzernamens) vor.

- Der Benutzer gibt die E-Mail-ID (oder den Benutzernamen) ein.

- NetScaler präsentiert ein Anmeldeformular, das auf der Gruppe basiert, die mit der angegebenen E-Mail-ID (oder dem Benutzernamen) extrahiert wurde.

Konfigurieren Sie die eingabebasierte Gruppenextraktion der E-Mail-ID (oder des Benutzernamens) auf den ersten Faktor, um die Authentifizierung des nächsten Faktors mit CLI zu entscheiden

Voraussetzung

Ein virtueller Lastausgleichsserver wird mit aktivierter Authentifizierung konfiguriert.

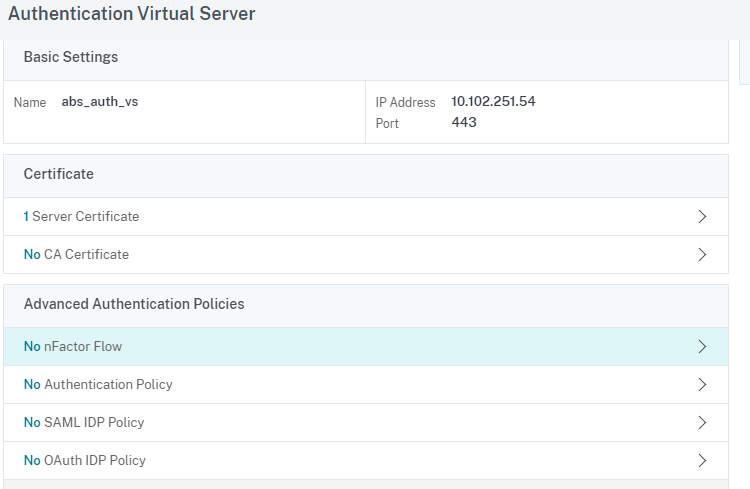

Konfigurieren des virtuellen Authentifizierungsservers für die E-Mail-basierte Gruppenextraktion

Hinweis

Sie können das Schema OnlyUsername.xml ändern, um in diesem Fall ein benutzerdefiniertes Login-Schema (EmailOnlylSchema) zu erstellen.

Erstellen Sie die Login-Schema-Richtlinie mithilfe des im vorherigen Schritt erstellten E-Mail-Anmeldesschemas und binden Sie sie an den virtuellen Authentifizierungsserver

add authentication loginSchema lschema_only_email -authenticationSchema "/nsconfig/loginschema/only_email.xml"

add authentication loginSchemaPolicy lschema_only_email_pol -rule true -action lschema_only_email

bind authentication vserver abs_sp_auth_vs -policy lschema_only_email_pol -priority 100 -gotoPriorityExpression END

Erstellen einer LDAP-Authentifizierungsrichtlinie für die Gruppenextraktion

Hinweis:

LdaPloginName ist “Mail” für die E-Mail-ID-basierte Anmeldung, während -ldaPloginName “samAccountName” für den benutzernamenbasierten Login ist.

add authentication ldapAction aaa_local_grp_extraction -serverIP 90.1.187.40 -ldapBase "OU=ABSOU,dc=aaa,dc=local" -ldapBindDn administrator@aaa.local -ldapBindDnPassword xxxx -ldapLoginName mail -groupAttrName memberOf -subAttributeName CN -secType TLS -authentication DISABLED

add authentication Policy aaa_local_grp_extraction_pol -rule true -action aaa_local_grp_extraction

Extrahierte gruppenbasierte Richtlinienkonfiguration

Erstellen Sie den nächsten Faktor für Mitarbeiter-, Partner- und Lieferantengruppen mithilfe von Richtlinienbeschriftungen

add authentication loginSchema lschema_noschema -authenticationSchema noschema

add authentication policylabel plabel_noauth_Employee_Partner_Vendor -loginSchema lschema_noschema

add authentication Policy noauth_Employee_pol -rule "AAA.USER.IS_MEMBER_OF(\"Employee\")" -action NO_AUTHN

add authentication Policy noauth_Partner_pol -rule "AAA.USER.IS_MEMBER_OF(\"Partner\")" -action NO_AUTHN

add authentication Policy noauth_Vendor_pol -rule "AAA.USER.IS_MEMBER_OF(\"Vendor\")" -action NO_AUTHN

Erstellen Sie einen einzelnen Auth-Richtlinienfaktor (LDAP wird als Beispiel für diese Konfiguration verwendet)

add authentication loginSchema lschema_singleauth_Employee -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuth.xml"

add authentication policylabel plabel_singleauth_Employee -loginSchema lschema_singleauth_Employee

add authentication ldapAction aaa_local_pwd_act -serverIP 90.196.17.40 -ldapBase "OU=ABSOU,dc=aaa,dc=local" -ldapBindDn administrator@aaa.local -ldapBindDnPassword xxxx -ldapLoginName samAccountName -groupAttrName memberOf -subAttributeName CN -secType TLS -ssoNameAttribute userPrincipalName -passwdChange ENABLED -nestedGroupExtraction ON -maxNestingLevel 7 -groupNameIdentifier sAMAccountName -groupSearchAttribute memberOf -groupSearchSubAttribute CN -defaultAuthenticationGroup ldapDefaultAuthGroup -Attribute1 userPrincipalName -Attribute2 mail

add authentication Policy aaa_local_pwd_pol -rule true -action aaa_local_pwd_act

bind authentication policylabel plabel_singleauth_Employee -policyName aaa_local_pwd_pol -priority 100 -gotoPriorityExpression NEXT

Erstellen Sie OAuth-Richtlinie für die Weiterleitung zu OAuth IdP

add authentication policylabel plabel_oauth_Partner

add authentication OAuthAction oauth_sp_act -authorizationEndpoint <authorization-endpoint> -tokenEndpoint <token-endpoint> -clientID <client-id> -clientSecret <client-secret> -CertEndpoint <cert-endpoint> -userNameField <user-name>

add authentication Policy oauth_sp_pol -rule true -action oauth_sp_act

bind authentication policylabel plabel_oauth_Partner -policyName oauth_sp_pol -priority 100 -gotoPriorityExpression NEXT

Erstellen Sie eine SAML-Richtlinie für die Weiterleitung zum SAML IdP

add authentication policylabel plabel_saml_Vendor

add authentication samlAction saml_sp_act -samlIdPCertName <IDP-CertKeyName> -samlRedirectUrl <Redirect-url> -samlIssuerName <Issuer-Name>

add authentication Policy saml_sp_pol -rule true -action saml_sp_act

bind authentication policylabel plabel_saml_Vendor -policyName saml_sp_pol -priority 100 -gotoPriorityExpression NEXT

Binden Sie alle drei Richtlinienfaktoren an plabel_NoAuth_Employee_Partner_Vendor

bind authentication policylabel plabel_noauth_Employee_Partner_Vendor -policyName noauth_Employee_pol -priority 100 -gotoPriorityExpression NEXT -nextFactor plabel_singleauth_Employee

bind authentication policylabel plabel_noauth_Employee_Partner_Vendor -policyName noauth_Partner_pol -priority 110 -gotoPriorityExpression NEXT -nextFactor plabel_oauth_Partner

bind authentication policylabel plabel_noauth_Employee_Partner_Vendor -policyName noauth_Vendor_pol -priority 120 -gotoPriorityExpression NEXT -nextFactor plabel_saml_Vendor

Gruppenbasierte Policy Label als NextFactor für die Authentifizierungsrichtlinie für Gruppenextraktion binden

bind authentication vserver abs_sp_auth_vs -policy aaa_local_grp_extraction_pol -priority 100 -nextFactor plabel_noauth_Employee_Partner_Vendor -gotoPriorityExpression NEXT

Konfigurieren Sie die eingabebasierte Gruppenextraktion der E-Mail-ID (oder des Benutzernamens) im ersten Faktor, um die Authentifizierung des nächsten Faktors mithilfe des nFactor Visualizer zu entscheiden

- Navigieren Sie zu Sicherheit > AAA-Application Traffic > nFactor Visualizer > nFactor Flow und klicken Sie auf Hinzufügen.

-

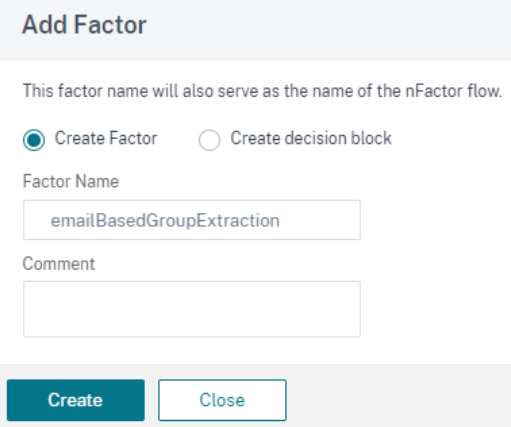

Klicken Sie auf +, um den nFactor-Flow hinzuzufügen.

-

Fügen Sie einen Faktor für die Gruppenextraktion mit einer LDAP-Gruppenextraktionsrichtlinie mit EmailOnlyLoginSchemahinzu. Der eingegebene Name ist der Name des nFactor-Flows. Klicken Sie auf Erstellen.

-

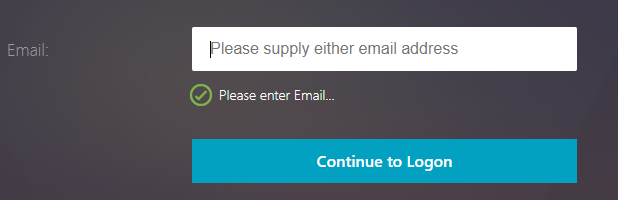

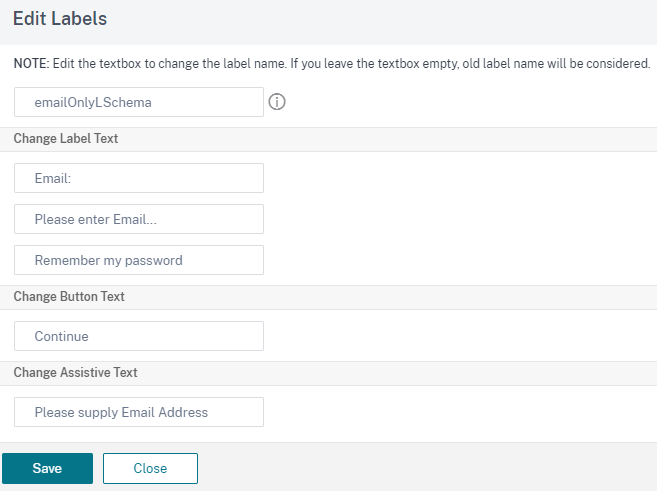

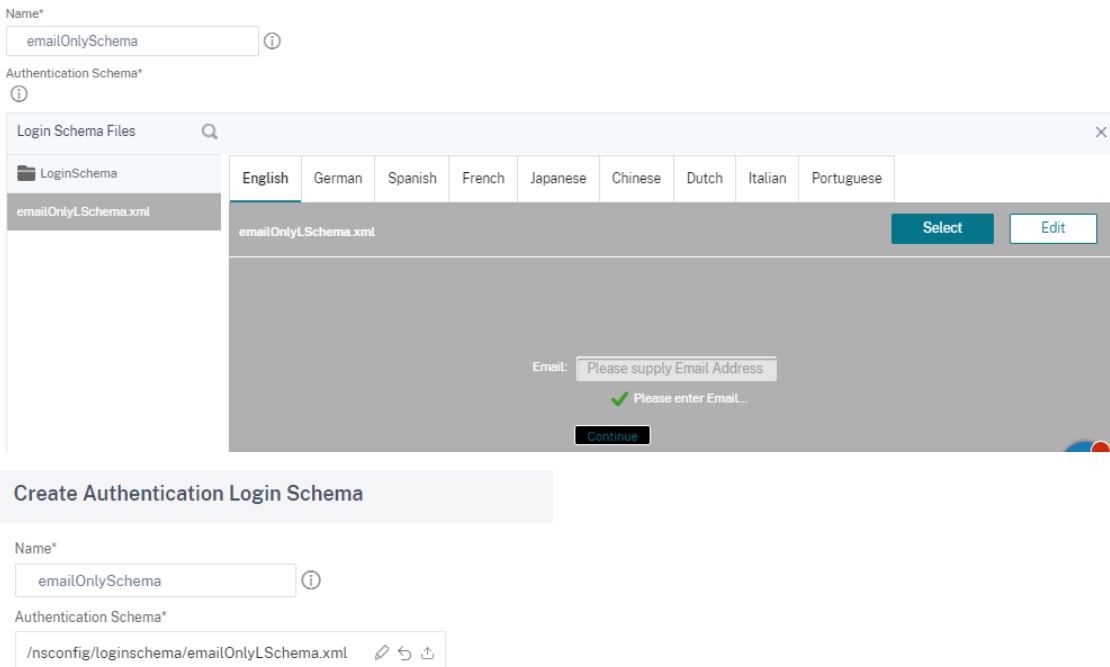

Klicken Sie im nFactor-Block auf Schema hinzufügen . Um ein benutzerdefiniertes Login-Schema (in diesem Fall EmailOnlylSchema) zu erstellen, können Sie das integrierte Schema OnlyUsername.xml bearbeiten.

-

Erstellen Sie ein Authentifizierungs-Login-Schema mit der erstellten Login-Schemadatei.

-

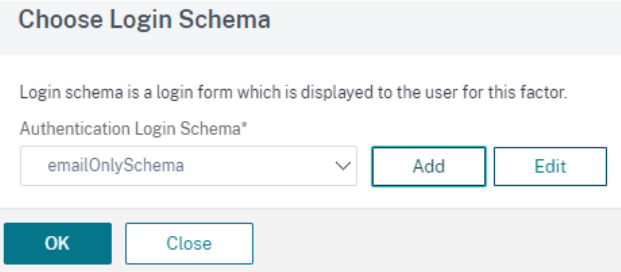

Wählen Sie ein Login-Schema aus der Liste Authentifizierungsanmeldeschema aus und klicken Sie auf OK.

-

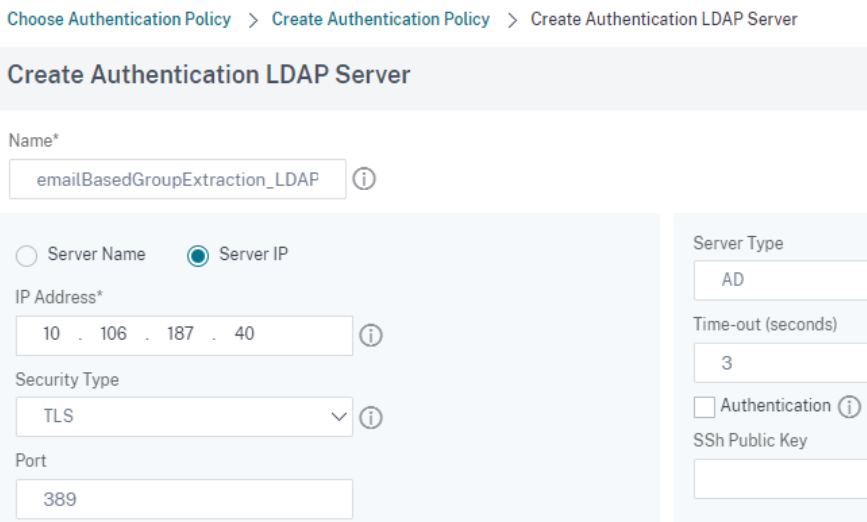

Erstellen Sie einen LDAP-Server für die Gruppenextraktion mit deaktivierter Authentifizierung, um für die Erstellung von Authentifizierungsrichtlinien verwendet zu werden. Weitere Informationen zum Erstellen der LDAP-Authentifizierung finden Sie unter Konfigurieren der LDAP-Authentifizierung.

-

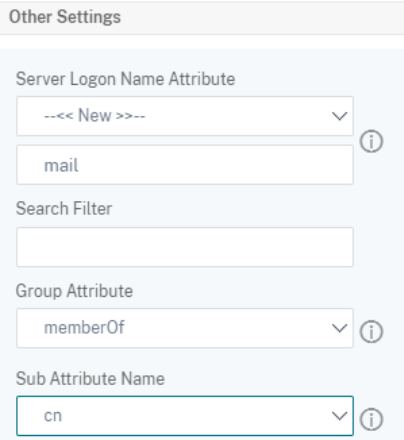

Klicken Sie auf Andere Einstellungen, um die folgenden Werte für den LDAP-Server anzugeben. LDAP-Anmeldename — E-Mail; Gruppenattribut - MemberOf; Unterattributname - cn.

-

Klicken Sie auf Richtlinie hinzufügen und dann auf Hinzufügen, um eine Authentifizierungsrichtlinie für Gruppenextraktion zu erstellen.

-

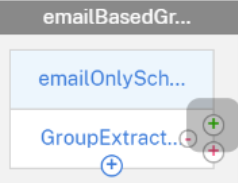

Klicken Sie auf das grüne + Zeichen im EmailBasedGroupExtraction Block, um Entscheidungsblöcke für die nächsten Faktoren zu erstellen.

-

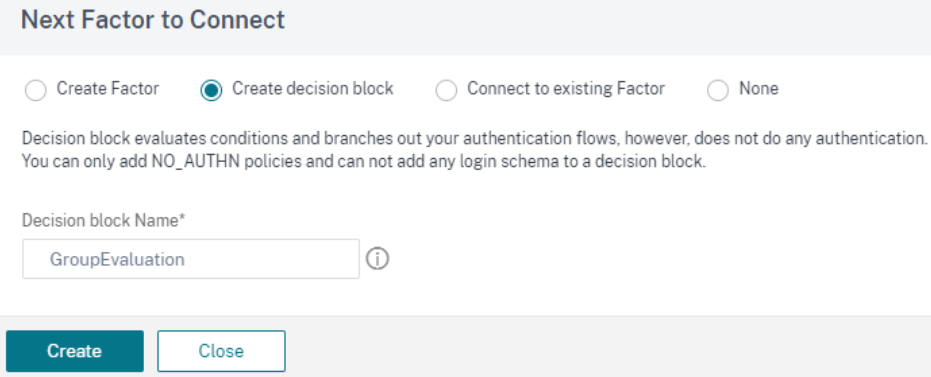

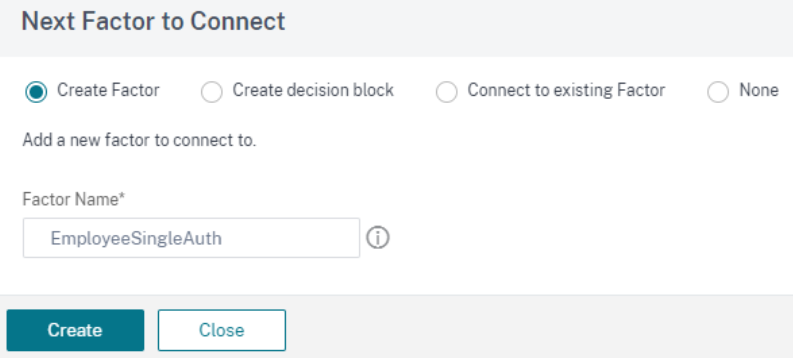

Wählen Sie im Bildschirm Next Factor to Connect die Option Entscheidungsblock erstellenaus, geben Sie einen Namen für den Entscheidungsblock ein und klicken Sie auf Erstellen.

-

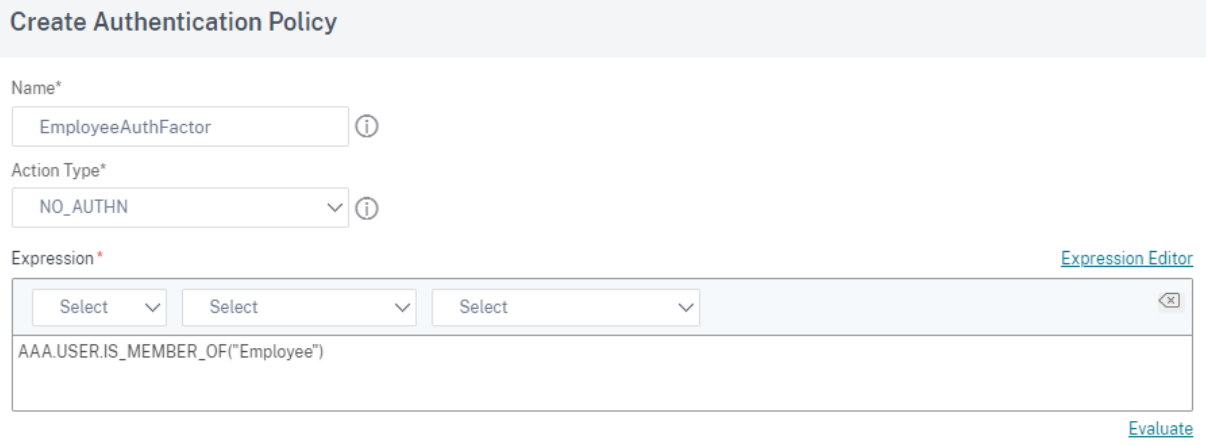

Erstellen Sie für jede Zielgruppe eine Authentifizierungsrichtlinie für die jeweiligen Entscheidungsblöcke. Zum Beispiel gruppenbasierter Authentifizierungsfaktor für die AD-Gruppe “Employee”.

-

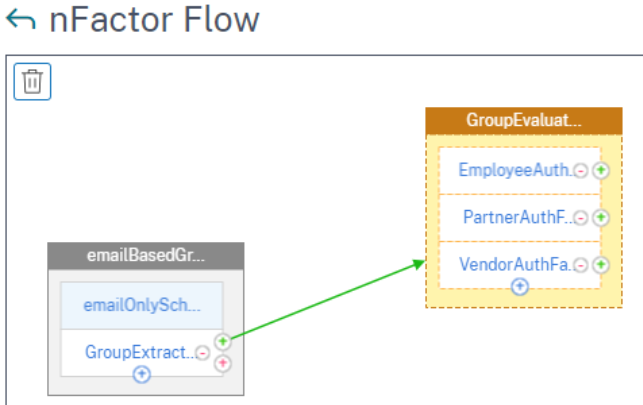

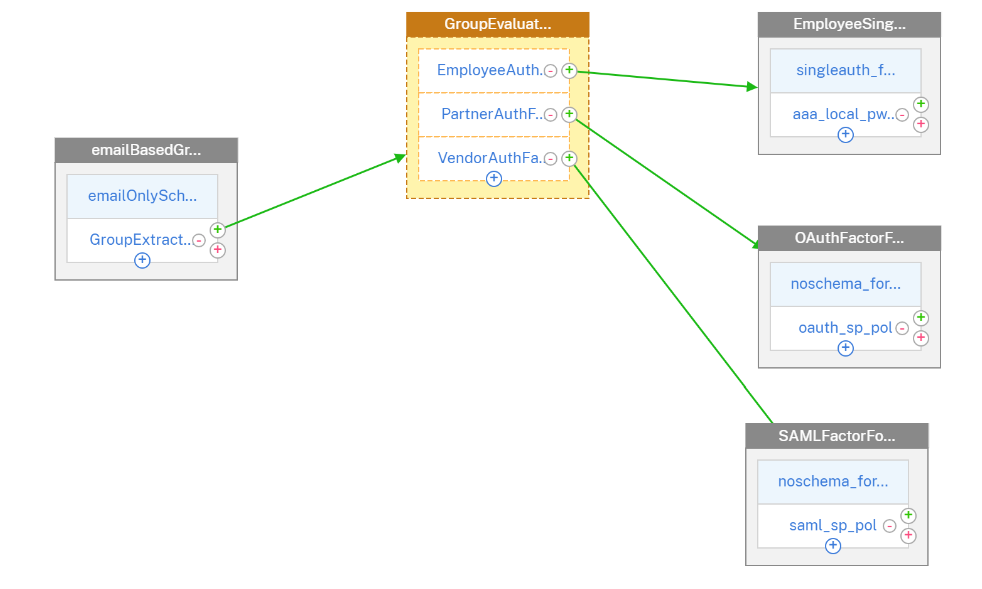

Das folgende Diagramm zeigt den nFactor-Flow, nachdem alle Entscheidungsblöcke erstellt wurden.

-

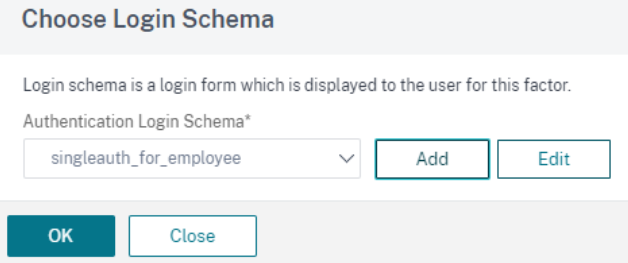

Wenn alle Entscheidungsblöcke erstellt wurden, binden Sie alle gruppenbasierten Entscheidungsblöcke an die jeweiligen Authentifizierungsfaktoren. Beispielsweise kann die Mitarbeitergruppe einen Benutzernamen und einen Kennwortauthentifizierungsfaktor haben.

-

Wählen Sie im Dropdownmenü Authentifizierungsanmeldeschema die Option Login-Schema und klicken Sieauf

-

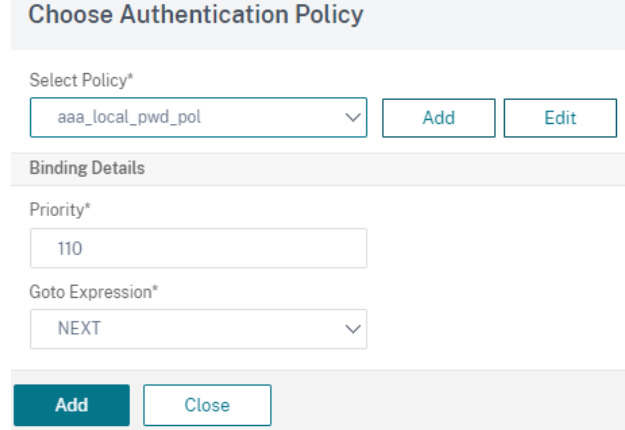

Wählen Sie die Authentifizierungsrichtlinie aus und klicken Sie auf Hinzufügen.

-

Sobald alle gruppenbasierten Entscheidungsblöcke mit Authentifizierungsrichtlinien als Faktoren konfiguriert sind, sieht der nFactor-Flow wie das folgende Diagramm aus.

-

Klicken Sie auf An Authentifizierungsserver binden und dann auf Erstellen.

-

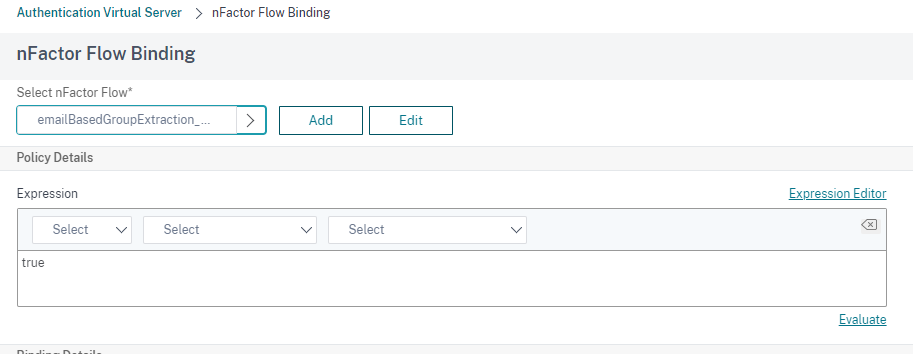

Wählen Sie den virtuellen Authentifizierungsserver aus und klicken Sie auf nFactor Flow.

-

Wählen Sie unter Feld NFactor Flow auswählen den nFactor Flow aus und klicken Sie auf Hinzufügen.

- Binden Sie diesen Ablauf an den virtuellen Authentifizierungs-, Autorisierungs- und Auditing-Server.

Binden Sie den nFactor

- Wählen Sie den nFactor-Flow aus und klicken Sie auf Bindungen anzeigen.

- Wählen Sie den virtuellen Authentifizierungsserver aus und klicken Sie auf Unbind.

In diesem Artikel

- Konfigurieren Sie die eingabebasierte Gruppenextraktion der E-Mail-ID (oder des Benutzernamens) auf den ersten Faktor, um die Authentifizierung des nächsten Faktors mit CLI zu entscheiden

- Konfigurieren Sie die eingabebasierte Gruppenextraktion der E-Mail-ID (oder des Benutzernamens) im ersten Faktor, um die Authentifizierung des nächsten Faktors mithilfe des nFactor Visualizer zu entscheiden

- Binden Sie den nFactor