-

Schutzmaßnahmen auf höchster Ebene

-

Grammatikbasierter Schutz vor Befehlseinschleusung für HTML-Payload

-

Regeln zur Entspannung und Ablehnung von HTML-SQL-Einschleusungsangriffen

-

Unterstützung benutzerdefinierter Keywords für HTML-Nutzlast

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Regeln zur Entspannung und Ablehnung von HTML-SQL-Einschleusungsangriffen

Wenn ein eingehender Datenverkehr vorliegt, prüft die Logik zur Erkennung von Verstößen auf Verkehrsverstöße. Wenn keine HTML-SQL-Injection-Angriffe erkannt werden, darf der Datenverkehr bestehen. Wenn jedoch ein Verstoß festgestellt wird, definieren die Regeln für Entspannung (Zulassen) und Verweigern, wie mit den Verstößen umzugehen sind. Wenn die Sicherheitsprüfung im Zulassungsmodus (Standardmodus) konfiguriert ist, wird der erkannte Verstoß blockiert, es sei denn, der Benutzer hat explizit eine Entspannungs- oder Zulassungsregel konfiguriert.

Neben dem Zulassungsmodus kann die Sicherheitsprüfung auch im Ablehnmodus konfiguriert werden und Verweigerregeln für die Behandlung von Verstößen verwenden. Wenn die Sicherheitsprüfung in diesem Modus konfiguriert ist, werden die erkannten Verstöße blockiert, wenn ein Benutzer explizit eine Ablehnregel konfiguriert hat. Wenn keine Ablehnungsregeln konfiguriert sind, wird die vom Benutzer konfigurierte Aktion angewendet.

Hinweis:

Standardmäßig ist die URL ein regulärer Ausdruck.

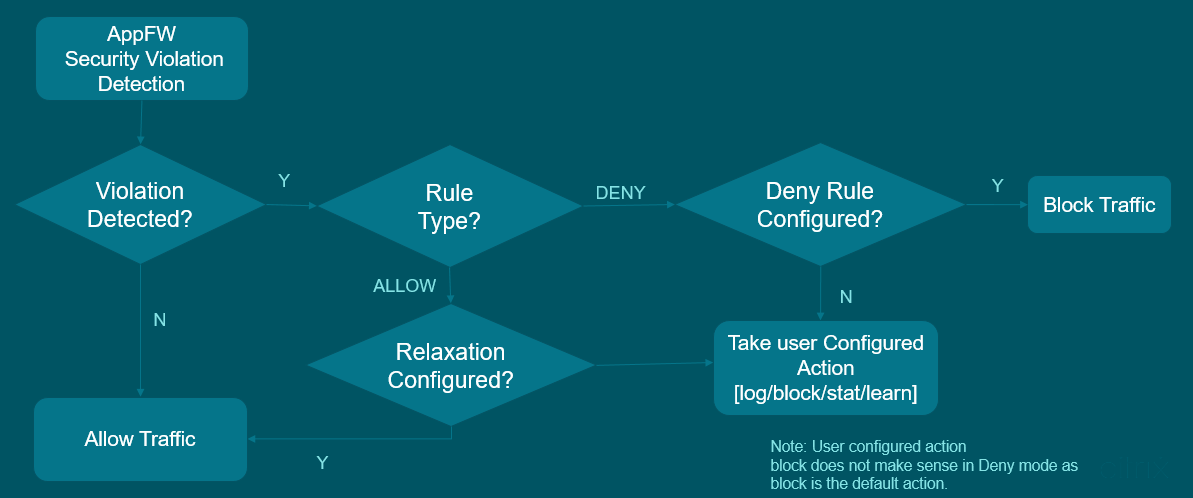

In der folgenden Abbildung wird erläutert, wie Betriebsmodi zugelassen und verweigert werden:

- Wenn ein Verstoß festgestellt wird, definieren die Regeln für Entspannung (Zulassen) und Verweigern, wie mit den Verstößen umzugehen sind.

- Wenn die Sicherheitsprüfung im Verweigerungsmodus konfiguriert ist (falls sie im Zulassungsmodus konfiguriert ist, springen Sie zu Schritt 5), wird der Verstoß blockiert, es sei denn, Sie haben explizit eine Ablehnungsregel konfiguriert.

- Wenn der Verstoß mit einer Ablehnregel übereinstimmt, blockiert die Appliance den Datenverkehr.

- Wenn der Verkehrsverstoß nicht mit einer Regel übereinstimmt, wendet die Appliance eine benutzerdefinierte Aktion an (blockieren, zurücksetzen oder löschen).

- Wenn die Sicherheitsprüfung im Zulassungsmodus konfiguriert ist, prüft das Web App Firewall-Modul, ob eine Zulassungsregel konfiguriert ist.

- Wenn der Verstoß mit einer Zulassungsregel übereinstimmt, lässt die Appliance den Datenverkehr andernfalls Bypass, er wird blockiert.

Konfigurieren Sie den Entspannungs- und Erzwingungsmodus für den Sicherheits-Check-in mithilfe

Geben Sie an der Befehlszeile Folgendes ein:

set appfw profile <name> –SQLInjectionAction [block stats learn] – SQLInjectionRuleType [ALLOW DENY]

<!--NeedCopy-->

Beispiel:

set appfw profile prof1 sqlInjectionAction block -sqlInjectionRuleType ALLOW DENY

Konfigurieren Sie den Entspannungs- und Erzwingungsmodus für den Sicherheits-Check-in mithilfe

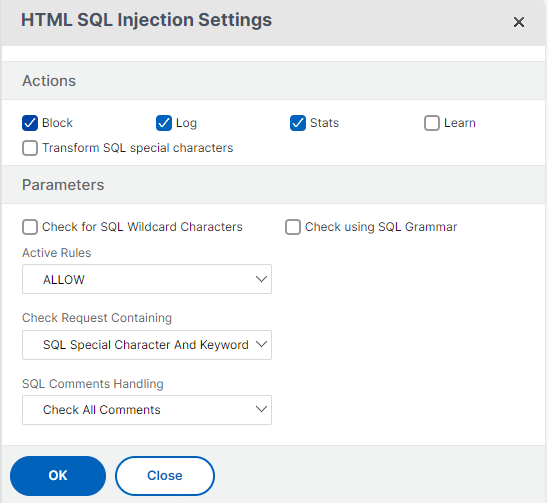

- Navigieren Sie zu Sicherheit > NetScaler Web App Firewall und Profile.

- Wählen Sie auf der Seite Profile ein Profil aus, und klicken Sie auf Bearbeiten.

- Wechseln Sie auf der NetScaler Web App Firewall Profilseite zum Abschnitt Erweiterte Einstellungen und klicken Sie auf Sicherheitsprüfungen.

- Wählen Sie im Abschnitt Sicherheitsprüfungen die Option HTML SQL Injection-Einstellungen aus und klicken Sie auf Aktionseinstellungen.

- Wählen Sie auf der Seite Einstellungen für die HTML-Befehlseinschleusung die Aktionen aus, die im Rahmen der Sicherheitsüberprüfung für die HTML-Befehlseinschleusung ausgeführt werden sollen, und aktualisieren Sie die Parameter.

- Klicken Sie auf OK.

Binden Sie Relaxations- und Erzwingungsregeln mithilfe der CLI an das Web Application Firewall-Profil

Geben Sie an der Befehlszeile Folgendes ein:

bind appfw profile <name> -SQLInjection <string> <formActionURL>

<!--NeedCopy-->

Beispiel:

bind appfw profile p1 -SQLInjection field_f1 "/login.php" –RuleType ALLOW

bind appfw profile p2 -SQLInjection field_f1 "/login.php" –RuleType ALLOW

Binden Sie Relaxations- und Erzwingungsregeln mithilfe der GUI an das Web Application Firewall-Profil

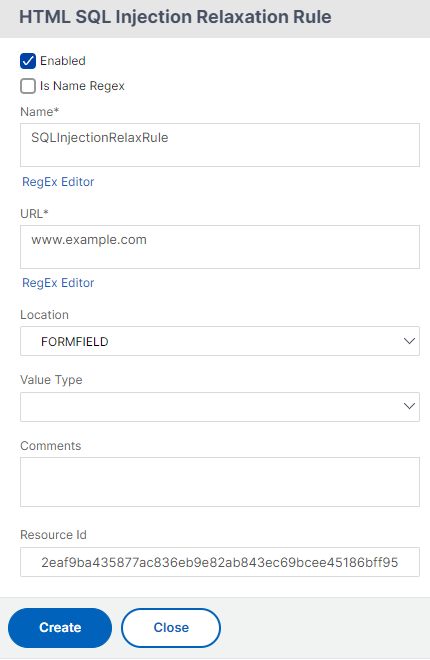

- Navigieren Sie zu Sicherheit > NetScaler Web App Firewall und Profile.

- Wählen Sie auf der Seite Profile ein Profil aus, und klicken Sie auf Bearbeiten.

- Gehen Sie auf der Seite NetScaler Web App Firewall Profile zum Abschnitt Erweiterte Einstellungen und klicken Sie auf RelaxationRules.

- Wählen Sie im Abschnitt Relaxationsregel die Option HTML SQL Injection-Einstellungen aus und klicken Sie auf Bearbeiten.

- Klicken Sie auf der Seite HTML SQL Injection Relaxation Rules auf Hinzufügen.

- Geben Sie die erforderlichen Details an.

- Klicken Sie auf Erstellen.

Teilen

Teilen

In diesem Artikel

- Konfigurieren Sie den Entspannungs- und Erzwingungsmodus für den Sicherheits-Check-in mithilfe

- Konfigurieren Sie den Entspannungs- und Erzwingungsmodus für den Sicherheits-Check-in mithilfe

- Binden Sie Relaxations- und Erzwingungsregeln mithilfe der CLI an das Web Application Firewall-Profil

- Binden Sie Relaxations- und Erzwingungsregeln mithilfe der GUI an das Web Application Firewall-Profil

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.