Web Services Federation Protokoll

Web Services Federation (WS-Federation) ist ein Identitätsprotokoll, das es einem Security Token Service (STS) in einer Vertrauensdomäne ermöglicht, Authentifizierungsinformationen für einen STS in einer anderen Vertrauensdomäne bereitzustellen, wenn zwischen den beiden Domänen eine Vertrauensbeziehung besteht.

Vorteile von WS-Federation

WS-Federation unterstützt sowohl aktive als auch passive Clients, während SAML IdP nur passive Clients unterstützt.

- Aktive Kunden sind native Microsoft-Clients wie Outlook- und Office-Clients (Word, PowerPoint, Excel und OneNote).

- Passive Clients sind browserbasierte Clients wie Google Chrome, Mozilla Firefox und Internet Explorer.

Voraussetzungen für die Verwendung von Citrix ADC als WS-Federation

Bevor Sie die Citrix ADC Appliance als ADFS-Proxy konfigurieren, überprüfen Sie Folgendes:

- Active Directory

- Domain-SSL-Zertifikat.

- Das Citrix ADC SSL-Zertifikat und das ADFS-Tokensignaturzertifikat auf dem ADFS-Server müssen identisch sein.

- Wichtig

SAML-IdP ist jetzt in der Lage, das WS-Federation-Protokoll zu verarbeiten. Um den WS-Federation-IdP zu konfigurieren, müssen Sie daher den SAML-IdP tatsächlich konfigurieren. Sie sehen keine Benutzeroberfläche, in der WS-Federation ausdrücklich erwähnt wird.

Funktionen, die von Citrix ADC unterstützt werden, wenn sie als ADFS-Proxy und WS-Federation IdP konfiguriert sind

In der folgenden Tabelle sind die Funktionen aufgeführt, die von der Citrix ADC Appliance unterstützt werden, wenn sie als ADFS-Proxy und WS-Federation IdP konfiguriert ist.

| Features | Konfigurieren Sie die NetScaler ADC-Appliance als ADFS-Proxy | Citrix ADC als WS-Federation IdP | Citrix ADC als ADFSPIP |

|---|---|---|---|

| Lastausgleich | Ja | Ja | Ja |

| SSL-Kündigung | Ja | Ja | Ja |

| Ratenbegrenzung | Ja | Ja | Ja |

| Konsolidierung (reduziert den Platzbedarf des DMZ-Servers und spart öffentliches IP) | Ja | Ja | Ja |

| Firewall für Webanwendungen (WAF) | Ja | Ja | Ja |

| Authentifizierungs-Offload auf die Citrix ADC Appliance | Ja | Ja (aktive und passive Kunden) | Ja |

| Single Sign-On (SSO) | Ja | Ja (aktive und passive Kunden) | Ja |

| Mehrstufige Authentifizierung (nFactor) | Nein | Ja (aktive und passive Kunden) | Ja |

| Azure-Multifaktor-Authentifizierung | Nein | Ja (aktive und passive Kunden) | Ja |

| ADFS-Serverfarm kann vermieden werden | Nein | Ja | Ja |

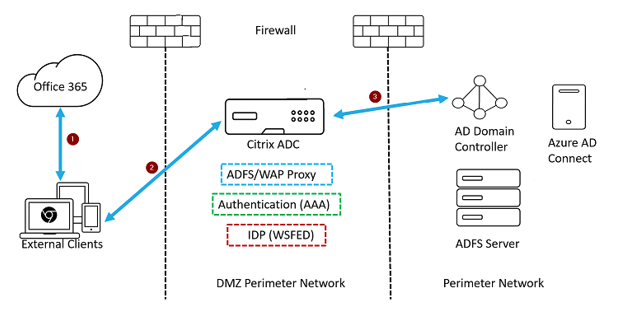

Konfigurieren Sie die Citrix ADC Appliance als WS-Federation IdP

Konfigurieren Sie Citrix ADC als WS-Federation IdP (SAML IdP) in einer DMZ-Zone. Der ADFS-Server wird zusammen mit dem AD-Domänencontroller im Back-End konfiguriert.

- Die Client-Anfrage an Microsoft Office365 wird an die Citrix ADC Appliance umgeleitet.

- Der Benutzer gibt die Anmeldeinformationen für die Multifaktor-Authentifizierung ein.

- Citrix ADC validiert die Anmeldeinformationen mit AD und generiert ein Token nativ auf der Citrix ADC Appliance. Die Anmeldeinformationen werden für den Zugriff an Office365 übergeben.

Hinweis

Die WS-Federation IdP-Unterstützung erfolgt im Vergleich zum F5 Networks Load Balancer nativ über die Citrix ADC Appliance.

Konfigurieren Sie die Citrix ADC Appliance als WS-Federation IdP (SAML IdP) mithilfe der CLI

Die folgenden Abschnitte sind nach den Anforderungen zum Abschluss der Konfigurationsschritte kategorisiert.

So konfigurieren Sie die LDAP-Authentifizierung und fügen eine Richtlinie hinzu

Wichtig

Damit sich Domänenbenutzer mit ihren Unternehmens-E-Mail-Adressen an der Citrix ADC Appliance anmelden können, müssen Sie Folgendes konfigurieren:

- Konfigurieren Sie den LDAP-Authentifizierungsserver und die Richtlinie auf der Citrix ADC Appliance.

- Binden Sie es an Ihre virtuelle Authentifizierungs-, Autorisierungs- und Auditing-IP-Adresse (die Verwendung einer vorhandenen LDAP-Konfiguration wird ebenfalls unterstützt).

add authentication ldapAction <Domain_LDAP_Action> -serverIP <Active Directory IP> -serverPort 636 -ldapBase "cn=Users,dc=domain,dc=com" -ldapBindDn "cn=administrator,cn=Users,dc=domain,dc=com" -ldapBindDnPassword <administrator password> -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName sAMAccountName -groupAttrName memberOf -subAttributeName cn -secType SSL -ssoNameAttribute UserPrincipalName -followReferrals ON -Attribute1 mail -Attribute2 objectGUID

add authentication Policy <Domain_LDAP_Policy> -rule true -action <Domain_LDAP_Action>

<!--NeedCopy-->

Beispiel

add authentication ldapAction CTXTEST_LDAP_Action -serverIP 3.3.3.3 -serverPort 636 -ldapBase "cn=Users,dc=ctxtest,dc=com" -ldapBindDn "cn=administrator,cn=Users,dc=ctxtest,dc=com" -ldapBindDnPassword xxxxxxxxxxx -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName sAMAccountName -groupAttrName memberOf -subAttributeName cn -secType SSL -ssoNameAttribute UserPrincipalName -followReferrals ON -Attribute1 mail -Attribute2 objectGUID

add authentication Policy CTXTEST_LDAP_Policy -rule true -action CTXTEST_LDAP_Action

<!--NeedCopy-->

So konfigurieren Sie Citrix ADC als WS-Federation IdP oder SAML IdP

Erstellen Sie eine WS-Federation IdP (SAML IdP) -Aktion und -Richtlinie für die Tokengenerierung. Binden Sie es später an den virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver.

add authentication samlIdPProfile <Domain_SAMLIDP_Profile> -samlIdPCertName <SSL_CERT> -assertionConsumerServiceURL "https://login.microsoftonline.com/login.srf" -samlIssuerName <Issuer Name for Office 365 in ADFS Server> -rejectUnsignedRequests OFF -audience urn:federation:MicrosoftOnline -NameIDFormat persistent -NameIDExpr "HTTP.REQ.USER.ATTRIBUTE(2).B64ENCODE" -Attribute1 IDPEmail -Attribute1Expr "HTTP.REQ.USER.ATTRIBUTE(1)"

add authentication samlIdPPolicy <Domain_SAMLIDP_Policy> -rule "HTTP.REQ.HEADER("referer").CONTAINS("microsoft") || true" -action <Domain_SAMLIDP_Profile>

<!--NeedCopy-->

Beispiel

add authentication samlIdPProfile CTXTEST_SAMLIDP_Profile -samlIdPCertName ctxtest_newcert_2019 -assertionConsumerServiceURL "https://login.microsoftonline.com/login.srf" -samlIssuerName "http://ctxtest.com/adfs/services/trust/" -rejectUnsignedRequests OFF -audience urn:federation:MicrosoftOnline -NameIDFormat persistent -NameIDExpr "HTTP.REQ.USER.ATTRIBUTE(2).B64ENCODE" -Attribute1 IDPEmail -Attribute1Expr "HTTP.REQ.USER.ATTRIBUTE(1)"

add authentication samlIdPPolicy CTXTEST_SAMLIDP_Policy -rule "HTTP.REQ.HEADER("referer").CONTAINS("microsoft") || true" -action CTXTEST_SAMLIDP_Profile

<!--NeedCopy-->

Um einen virtuellen Server für Authentifizierung, Autorisierung und Überwachung zu konfigurieren, um die Mitarbeiter zu authentifizieren, die sich mit Unternehmensanmeldeinformationen bei Office365 anmelden

add authentication vserver <Domain_AAA_VS> SSL <IP_address>`

<!--NeedCopy-->

Beispiel

add authentication vserver CTXTEST_AAA_VS SSL 192.168.1.0

bind authentication vserver CTXTEST_AAA_VS -portaltheme RfWebUI

<!--NeedCopy-->

Um den virtuellen Authentifizierungsserver und die Richtlinie zu binden

bind authentication vserver <Domain_AAA_VS> -policy <Domain_SAMLIDP_Policy> -priority 100 -gotoPriorityExpression NEXT

bind authentication vserver <Domain_AAA_VS> -policy <Domain_LDAP_Policy> -priority 100 -gotoPriorityExpression NEXT

<!--NeedCopy-->

Beispiel

bind authentication vserver CTXTEST_AAA_VS -policy CTXTEST_SAMLIDP_Policy -priority 100 -gotoPriorityExpression NEXT

bind authentication vserver CTXTEST_AAA_VS -policy CTXTEST_LDAP_Policy -priority 100 -gotoPriorityExpression NEXT

bind ssl vserver CTXTEST_AAA_VS -certkeyName ctxtest_newcert_2019

<!--NeedCopy-->

So konfigurieren Sie Content Switching

add cs action <Domain_CS_Action> -targetVserver <Domain_AAA_VS>

add cs policy <Domain_CS_Policy> -rule "is_vpn_url || http.req.url.contains("/adfs/ls") || http.req.url.contains("/adfs/services/trust") || -action <Domain_CS_Action>

<!--NeedCopy-->

Beispiel

add cs action CTXTEST_CS_Action -targetVserver CTXTEST_AAA_VS

add cs policy CTXTEST_CS_Policy -rule "is_vpn_url || http.req.url.contains("/adfs/ls") || http.req.url.contains("/adfs/services/trust") || -action CTXTEST_CS_Action

<!--NeedCopy-->

Um den virtuellen Content Switching-Server an die Richtlinie zu binden

bind cs vserver CTXTEST_CSVS -policyName CTXTEST_CS_Policy -priority 100

<!--NeedCopy-->

In diesem Artikel

- Vorteile von WS-Federation

- Voraussetzungen für die Verwendung von Citrix ADC als WS-Federation

- Funktionen, die von Citrix ADC unterstützt werden, wenn sie als ADFS-Proxy und WS-Federation IdP konfiguriert sind

- Konfigurieren Sie die Citrix ADC Appliance als WS-Federation IdP

- Konfigurieren Sie die Citrix ADC Appliance als WS-Federation IdP (SAML IdP) mithilfe der CLI