Benutzerseitige Kennwortzurücksetzung

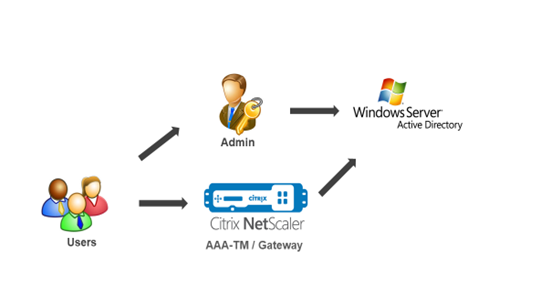

Das Self-Service-Kennwort-Zurücksetzen ist eine webbasierte Kennwortverwaltungslösung. Es ist sowohl in der Authentifizierungs-, Autorisierungs- und Überwachungsfunktion der Citrix ADC-Appliance als auch in Citrix Gateway verfügbar. Dadurch entfällt die Abhängigkeit des Benutzers von der Unterstützung des Administrators beim Ändern des Kennworts.

Das Self-Service-Kennwort-Reset bietet dem Endbenutzer die Möglichkeit, ein Kennwort in den folgenden Szenarien sicher zurückzusetzen oder zu erstellen:

- Der Benutzer hat das Kennwort vergessen.

- Der Benutzer kann sich nicht anmelden.

Wenn ein Endbenutzer ein AD-Kennwort vergisst, musste sich der Endbenutzer an den AD-Administrator wenden, um das Kennwort zurückzusetzen. Mit der Self-Service-Funktion zum Zurücksetzen des Kennworts kann ein Endbenutzer das Kennwort ohne Eingreifen eines Administrators zurücksetzen.

Im Folgenden sind einige der Vorteile der Verwendung des Self-Service-Kennwort-Resets aufgeführt:

- Erhöhte Produktivität durch den automatischen Mechanismus zur Kennwortänderung, wodurch die Vorlaufzeit für Benutzer zum Zurücksetzen des Kennworts entfällt.

- Mit dem automatischen Kennwortänderungsmechanismus können sich Administratoren auf andere wichtige Aufgaben konzentrieren.

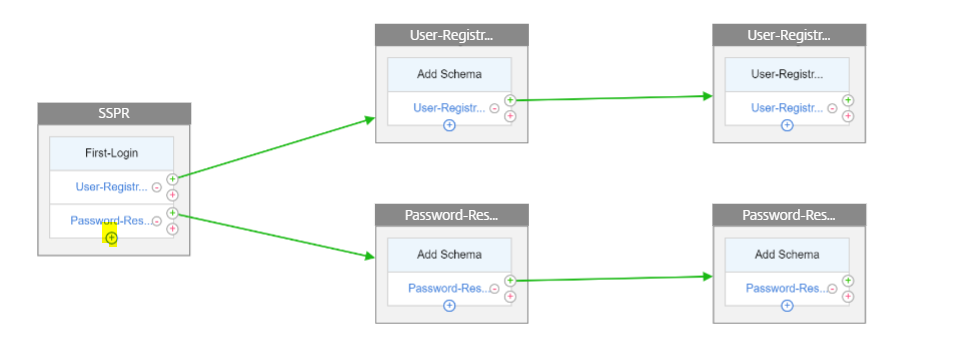

Die folgende Abbildung zeigt den Ablauf des Self-Service-Kennwortrücksetzens zum Zurücksetzen des Kennworts

Um das Self-Service-Kennwortrücksetzen verwenden zu können, muss ein Benutzer entweder bei der Citrix Authentifizierung, Autorisierung und Überwachung oder beim virtuellen Citrix Gateway-Server registriert sein.

Das Self-Service-Kennwort-Reset bietet folgende Funktionen:

- Selbstregistrierung neuer Benutzer. Sie können sich selbst als neuer Benutzer registrieren.

- Konfigurieren Sie wissensbasierte Fragen. Als Administrator können Sie eine Reihe von Fragen für Benutzer konfigurieren.

-

Alternative E-Mail-ID-Registrierung. Sie müssen bei der Registrierung eine alternative E-Mail-ID angeben. Das OTP wird an die alternative E-Mail-ID gesendet, da der Benutzer das primäre E-Mail-ID-Kennwort vergessen hat.

Hinweis:

Ab Version 12.1 Build 51.xx kann eine alternative E-Mail-ID-Registrierung als eigenständige Registrierung durchgeführt werden. Ein neues Anmeldeschema, AltEmailRegister.xml, wurde eingeführt, um nur eine alternative E-Mail-ID-Registrierung durchzuführen. Bisher konnte eine alternative E-Mail-ID-Registrierung nur während der KBA-Registrierung durchgeführt werden.

- Kennwort vergessen zurücksetzen. Der Benutzer kann das Kennwort zurücksetzen, indem er die wissensbasierten Fragen beantwortet. Als Administrator können Sie die Fragen konfigurieren und speichern.

Das Self-Service-Kennwort-Reset bietet die folgenden zwei neuen Authentifizierungsmechanismen:

-

Wissensbasierte Frage und Antwort. Sie müssen sich bei der Authentifizierung, Autorisierung und Überwachung von Citrix oder bei einem Citrix Gateway registrieren, bevor Sie das wissensbasierte Frage- und Antwortschema auswählen.

-

E-Mail-OTP-Authentifizierung. Ein OTP wird an die alternative E-Mail-ID gesendet, die der Benutzer bei der Self-Service-Registrierung zum Zurücksetzen des Kennworts registriert hat.

Hinweis

Diese Authentifizierungsmechanismen können für die Self-Service-Anwendungsfälle zum Zurücksetzen des Kennworts und für beliebige Authentifizierungszwecke verwendet werden, die einem der vorhandenen Authentifizierungsmechanismen ähneln.

Voraussetzungen

Bevor Sie das Self-Service-Zurücksetzen des Kennworts konfigurieren, sollten Sie die folgenden Voraussetzungen prüfen:

- Citrix ADC Feature Release 12.1, Build 50.28.

- Die unterstützte Version ist die AD-Domänenfunktionsebene 2016, 2012 und 2008.

- Der an den Citrix ADC gebundene ldapBind-Benutzername muss Schreibzugriff auf den AD-Pfad des Benutzers haben.

Hinweis

Self-Service-Kennwortrücksetzung wird nur im nFactor-Authentifizierungsfluss unterstützt. Weitere Informationen finden Sie unter nFactor-Authentifizierung über Citrix ADC.

Einschränkungen

Im Folgenden sind einige Einschränkungen beim Zurücksetzen des Self-Service-Kennworts aufgeführt:

- Self-Service-Kennwortrücksetzung wird auf LDAPS unterstützt. Self-Service-Kennwortrücksetzung ist nur verfügbar, wenn das Authentifizierungs-Backend LDAP (LDAP-Protokoll) ist.

- Der Benutzer kann die bereits registrierte alternative E-Mail-ID nicht sehen.

- Wissensbasierte Fragen und Antworten sowie die E-Mail-OTP-Authentifizierung und -Registrierung können nicht der erste Faktor im Authentifizierungsablauf sein.

- Für Native Plug-in und Receiver wird die Registrierung nur über den Browser unterstützt.

- Die Mindestzertifikatgröße, die für das Zurücksetzen von Self-Service-Kennwörtern verwendet wird, beträgt 1024 Byte und muss dem x.509-Standard entsprechen.

- Nur ein RSA-Zertifikat wird für das Self-Service-Kennwortrücksetzen unterstützt.

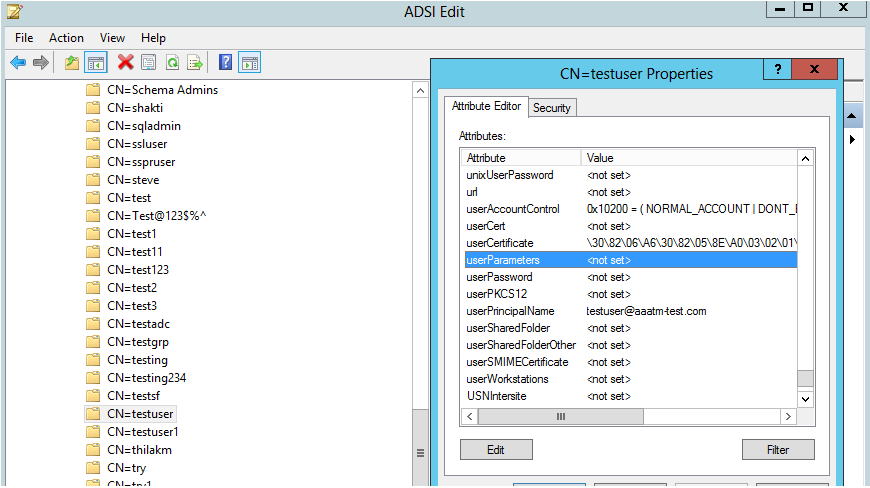

Active Directory-Einstellung

Die wissensbasierte Frage und Antwort von Citrix ADC sowie das E-Mail-OTP verwenden ein AD-Attribut zum Speichern von Benutzerdaten. Sie müssen ein AD-Attribut konfigurieren, um die Fragen und Antworten zusammen mit der alternativen E-Mail-ID zu speichern. Die Citrix ADC-Appliance speichert es im konfigurierten KB-Attribut im AD-Benutzerobjekt. Beachten Sie beim Konfigurieren eines AD-Attributs Folgendes:

- Das AD-Attribut muss eine maximale Länge von 32k unterstützen.

- Der Attributtyp muss ein ‘DirectoryString’ sein.

- Ein einzelnes AD-Attribut kann für wissensbasierte Fragen und Antworten sowie eine alternative E-Mail-ID verwendet werden.

- Ein einzelnes AD-Attribut kann nicht für Native OTP und wissensbasierte Fragen und Antworten oder alternative E-Mail-ID-Registrierung verwendet werden.

- Der Citrix ADC LDAP-Administrator muss Schreibzugriff auf das ausgewählte AD-Attribut haben.

Sie können auch ein vorhandenes AD-Attribut verwenden. Stellen Sie jedoch sicher, dass das Attribut, das Sie verwenden möchten, nicht für andere Fälle verwendet wird. UserParameters ist beispielsweise ein vorhandenes Attribut innerhalb des AD-Benutzers, das Sie verwenden können. Um dieses Attribut zu überprüfen, führen Sie die folgenden Schritte aus:

- Navigieren Sie zu ADSI > Benutzer auswählen.

- Rechtsklicken Sie und scrollen Sie nach unten zur Attributliste.

- Im Fensterbereich cn=TestUser Properties können Sie sehen, dass das UserParameters-Attribut nicht festgelegt ist.

Self-Service-Kennwort-Reset-

Um die Self-Service-Lösung zum Zurücksetzen des Kennworts auf einer Citrix ADC-Appliance zu implementieren, müssen Sie Folgendes ausführen:

- Self-Service-Kennwortrücksetzung (wissensbasierte Frage und Antwort/E-Mail-ID).

- Benutzeranmeldeseite (zum Zurücksetzen des Kennworts, einschließlich wissensbasierter Frage und Antwort sowie OTP-Validierung per E-Mail und endgültigem Kennwortrücksetzfaktor).

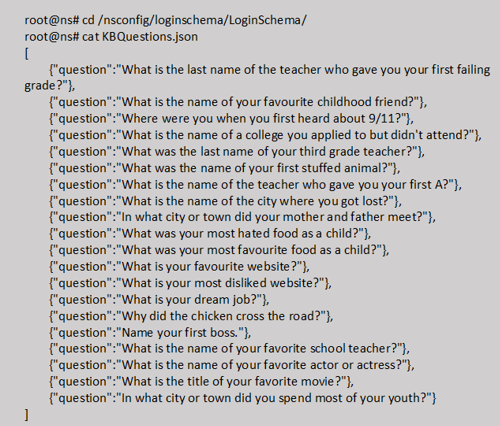

Ein Satz vordefinierter Fragenkatalog wird als JSON-Datei bereitgestellt. Als Administrator können Sie die Fragen auswählen und das Anmeldeschema zum Zurücksetzen des Self-Service-Kennwortrücksetzens über die Citrix ADC GUI erstellen. Sie können eine der folgenden Optionen wählen:

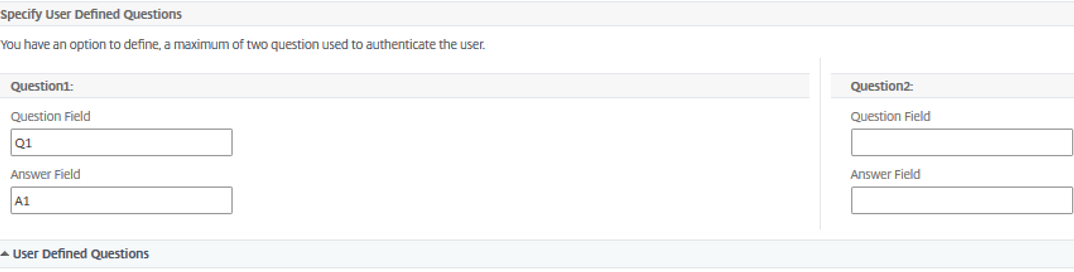

- Wählen Sie maximal vier systemdefinierte Fragen aus.

- Bieten Sie Benutzern die Möglichkeit, zwei Fragen und Antworten anzupassen.

So zeigen Sie die standardmäßige JSON-Datei für wissensbasierte Fragen von CLI an

Hinweis

Citrix Gateway enthält standardmäßig den Satz systemdefinierter Fragen. Der Administrator kann die Datei “KbQuestions.json” bearbeiten, um die gewünschten Fragen aufzunehmen.

Systemdefinierte Fragen werden nur auf Englisch angezeigt, und für diese Fragen ist keine Sprachlokalisierung verfügbar.

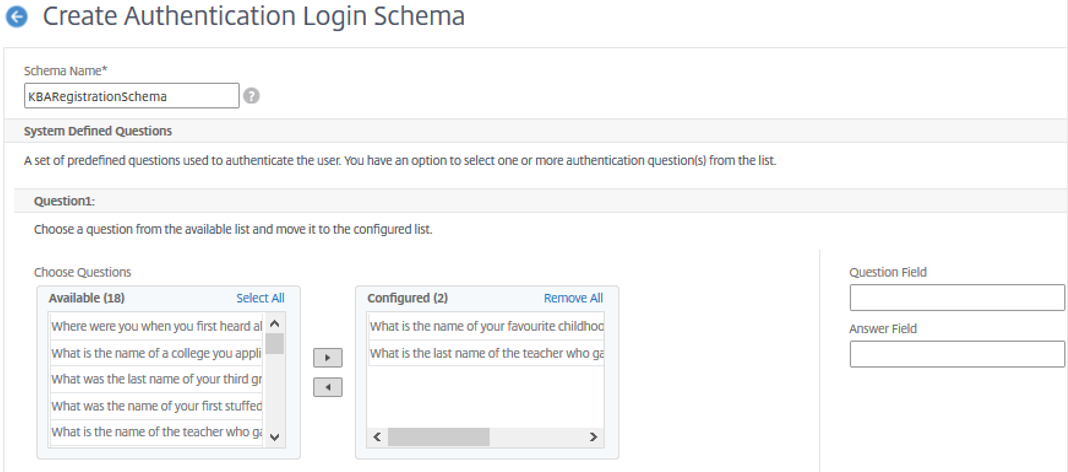

Um das wissensbasierte Frage-und-Antwort-Registrierungsschema über die GUI abzuschließen

-

Navigieren Sie zu Sicherheit > AAA — Anwendungsverkehr > Anmeldeschema.

- Klicken Sie auf der Seite Anmeldeschema auf Profile.

- Klicken Sie auf Anmeldeschema für die KBA-Registrierung hinzufügen.

-

Geben Sie auf der Seite Anmeldeschema für die Authentifizierung erstellen einen Namen in das Feld Schemaname ein.

-

Wählen Sie die Fragen Ihrer Wahl aus und verschieben Sie sie in die Liste Konfiguriert .

-

Im Abschnitt Benutzerdefinierte Fragen können Sie Fragen und Antworten in den Feldern Q1 und A1 angeben.

-

Aktivieren Sie im Abschnitt E-Mail-Registrierung die Option Alternative E-Mail registrieren . Sie können die alternative E-Mail-ID auf der Anmeldeseite der Benutzerregistrierung registrieren, um das OTP zu erhalten.

-

Klicken Sie auf Erstellen. Das einmal generierte Anmeldeschema zeigt dem Endbenutzer während des Registrierungsvorgangs alle konfigurierten Fragen an.

Workflow für die Benutzerregistrierung und -verwaltung über die CLI erstellen

Folgendes ist erforderlich, bevor Sie mit der Konfiguration beginnen:

- Dem virtuellen Authentifizierungsserver zugewiesene IP-Adresse

- FQDN entspricht der zugewiesenen IP-Adresse

- Serverzertifikat für den virtuellen Authentifizierungsserver

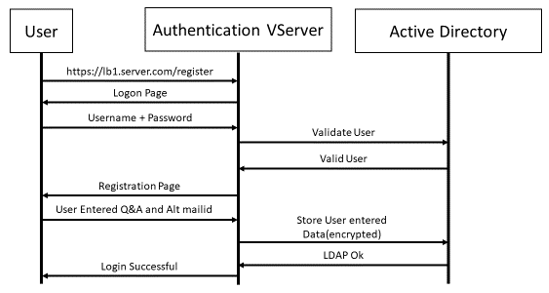

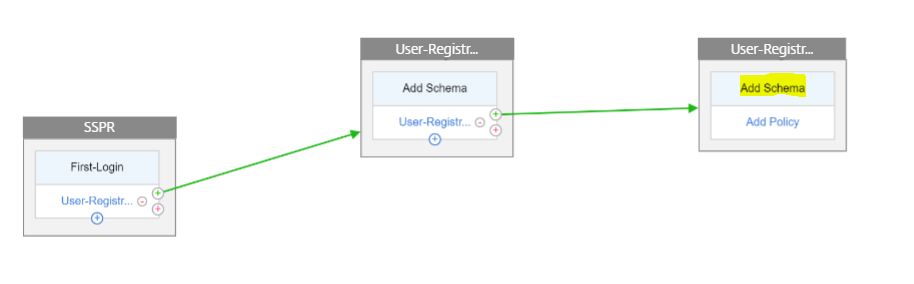

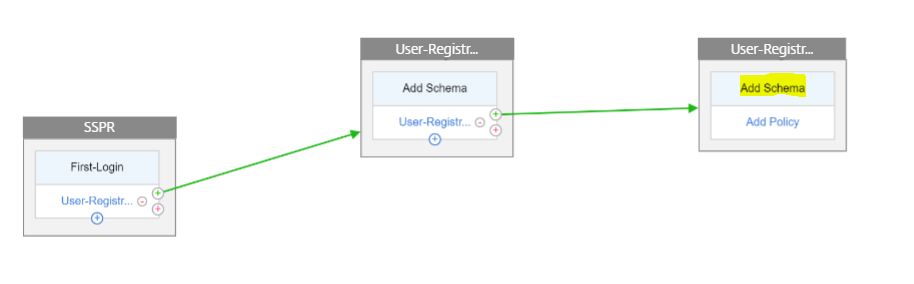

Um die Geräteregistrierungs- und Verwaltungsseite einzurichten, benötigen Sie einen virtuellen Authentifizierungsserver. Die folgende Abbildung veranschaulicht die Benutzerregistrierung.

So erstellen Sie einen virtuellen Authentifizierungsserver

-

Konfigurieren Sie einen virtuellen Authentifizierungsserver. Es muss vom Typ SSL sein und stellen Sie sicher, dass Authentifizierungsserver mit Portalthema zu binden.

> add authentication vserver <vServerName> SSL <ipaddress> <port> > bind authentication vserver <vServerName> [-portaltheme<string>] -

Binden Sie SSL Virtual Server Certificate-Key-Paar.

> bind ssl vserver <vServerName> certkeyName <string>Beispiel:

> add authentication vserver authvs SSL 1.2.3.4 443 > bind authentication vserver authvs -portaltheme RFWebUI > bind ssl vserver authvs -certkeyname c1

So erstellen Sie eine LDAP-Anmeldeaktion

> add authentication ldapAction <name> {-serverIP <ipaddr|ipv6\_addr|> \[-serverPort <port>] \[-ldapBase <BASE> ] \[-ldapBindDn <AD USER>] \[-ldapBindDnPassword <PASSWORD>] \[-ldapLoginName <USER FORMAT>]

Hinweis

Sie können jede Authentifizierungsrichtlinie als ersten Faktor konfigurieren.

Beispiel:

> add authentication ldapAction ldap_logon_action -serverIP 1.2.3.4 -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD -ldapLoginName samAccountName -serverport 636 -sectype SSL -KBAttribute userParameters

So erstellen Sie eine Authentifizierungsrichtlinie für die LDAP-Anmeldung

> add authentication policy <name> <rule> [<reqAction]

Beispiel:

> add authentication policy ldap_logon -rule true -action ldap_logon_action

So erstellen Sie eine wissensbasierte Frage- und Antwortregistrierungsaktion

Zwei neue Parameter werden in ldapAction eingeführt. KBAttribute für die KBA-Authentifizierung (Registrierung und Validierung) und alternateEmailAttr für die Registrierung der alternativen E-Mail-ID des Benutzers.

> add authentication ldapAction <name> {-serverIP <ipaddr|ipv6\_addr|> \[-serverPort <port>] \[-ldapBase <BASE> ] \[-ldapBindDn <AD USER>] \[-ldapBindDnPassword <PASSWORD>] \[-ldapLoginName <USER FORMAT>] \[-KBAttribute <LDAP ATTRIBUTE>] \[-alternateEmailAttr <LDAP ATTRIBUTE>]

Beispiel:

> add authentication ldapAction ldap1 -serverIP 1.2.3.4 -sectype ssl -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD -ldapLoginName samAccountName -KBAttribute userParameters -alternateEmailAttr userParameters

Anzeige der Benutzerregistrierung und -verwaltung

Das Anmeldeschema “KBARegistrationSchema.xml” wird verwendet, um dem Endbenutzer die Benutzerregistrierungsseite anzuzeigen. Verwenden Sie die folgende Befehlszeilenschnittstelle, um das Anmeldeschema anzuzeigen.

> add authentication loginSchema <name> -authenticationSchema <string>

Beispiel:

> add authentication loginSchema kba_register -authenticationSchema /nsconfig/loginschema/LoginSchema/KBARegistrationSchema.xml

Citrix empfiehlt zwei Möglichkeiten zur Anzeige der Benutzerregistrierung und -verwaltung: URL oder LDAP-Attribut.

Verwenden von URL

Wenn der URL-Pfad “/register” enthält (z. B. https://lb1.server.com/register), wird die Benutzerregistrierungsseite unter Verwendung der URL angezeigt.

So erstellen und binden Sie Registrierungsrichtlinien

> add authentication policylabel user_registration -loginSchema kba_register

> add authentication policy ldap1 -rule true -action ldap1

> bind authentication policylabel user_registration -policy ldap1 -priority 1

So binden Sie die Authentifizierungsrichtlinie an Authentifizierungs-, Autorisierungs- und Überwachungsserver, wenn die URL ‘/register’ enthält

> add authentication policy ldap_logon -rule "http.req.cookie.value(\"NSC_TASS\").contains(\"register\")" -action ldap_logon

> bind authentication vserver authvs -policy ldap_logon -nextfactor user_registration -priority 1

So binden Sie Zertifikat an VPN global

bind vpn global -userDataEncryptionKey c1

Hinweis

Sie müssen das Zertifikat binden, um die Benutzerdaten (KB Q&A und registrierte alternative E-Mail-ID) zu verschlüsseln, die im AD-Attribut gespeichert sind.

Wenn das Zertifikat abläuft, müssen Sie ein neues Zertifikat binden und die Registrierung erneut durchführen.

Verwenden des Attributs

Sie können eine Authentifizierungsrichtlinie an den virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver binden, um zu überprüfen, ob der Benutzer bereits registriert ist oder nicht. In diesem Ablauf muss jede der vorhergehenden Richtlinien vor dem wissensbasierten Frage- und Antwortregistrierungsfaktor LDAP mit dem konfigurierten KBA-Attribut sein. Hiermit wird überprüft, ob der AD-Benutzer registriert ist oder nicht ein AD-Attribut verwendet.

Wichtig

Die Regel “AAA.USER.ATTRIBUTE(“kba_registered”).EQ(“0”)” zwingt neue Benutzer, sich für wissensbasierte Fragen zu registrieren und alternative E-Mails zu beantworten.

So erstellen Sie eine Authentifizierungsrichtlinie, um zu überprüfen, ob der Benutzer noch nicht registriert ist

> add authentication policy switch_to_kba_register -rule "AAA.USER.ATTRIBUTE(\"kba_registered\").EQ(\"0\")" -action NO_AUTHN

> add authentication policy first_time_login_forced_kba_registration -rule true -action ldap1

So erstellen Sie ein Registrierungsrichtlinienlabel und binden es an die LDAP-Registrierungsrichtlinie

> add authentication policylabel auth_or_switch_register -loginSchema LSCHEMA_INT

> add authentication policylabel kba_registration -loginSchema kba_register

> bind authentication policylabel auth_or_switch_register -policy switch_to_kba_register -priority 1 -nextFactor kba_registration

> bind authentication policylabel kba_registration -policy first_time_login_forced_kba_registration -priority 1

So binden Sie die Authentifizierungsrichtlinie an Authentifizierungs-, Autorisierungs- und Überwachungsserver des virtuellen Servers

bind authentication vserver authvs -policy ldap_logon -nextfactor auth_or_switch_register -priority 2

Benutzerregistrierung und Management-Validierung

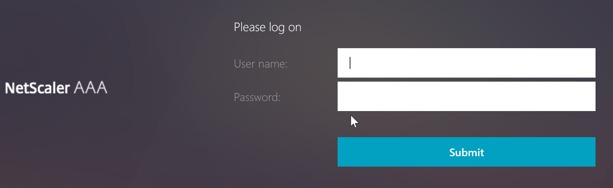

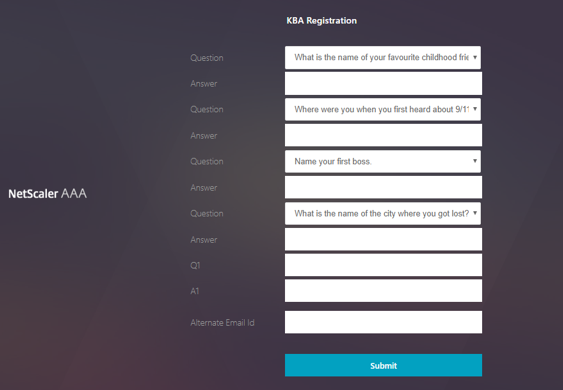

Nachdem Sie alle in den vorherigen Abschnitten genannten Schritte konfiguriert haben, muss der folgende UI-Bildschirm angezeigt werden.

-

Geben Sie die URL des virtuellen Servers lb ein, z. B. https://lb1.server.com. Der Anmeldebildschirm wird angezeigt.

-

Geben Sie den Benutzernamen und das Kennwort ein. Klicken Sie auf Submit. Der Bildschirm Benutzerregistrierung wird angezeigt.

- Wählen Sie die bevorzugte Frage aus der Dropdown-Liste aus und geben Sie die Antwort ein.

- Klicken Sie auf Submit. Der Bildschirm mit der erfolgreichen Benutzerregistrierung wird angezeigt.

Benutzeranmeldeseite konfigurieren

In diesem Beispiel geht der Administrator davon aus, dass der erste Faktor die LDAP-Anmeldung ist (für die der Endbenutzer das Kennwort vergessen hat). Der Benutzer folgt dann der wissensbasierten Frage- und Antwortregistrierung und der OTP-Validierung der E-Mail-ID und setzt das Kennwort schließlich mithilfe des Self-Service-Kennwortrücksetzens zurück.

Sie können jeden der Authentifizierungsmechanismen für das Zurücksetzen des Self-Service-Kennworts verwenden. Citrix empfiehlt, entweder eine wissensbasierte Frage und Antwort zu haben und OTP per E-Mail oder beides zu senden, um einen starken Datenschutz zu gewährleisten und unrechtmäßige Rücksetzungen von Benutzerkennwörtern zu vermeiden.

Folgendes ist erforderlich, bevor Sie mit der Konfiguration der Benutzeranmeldeseite beginnen:

- IP für virtuellen Load-Balancer-Server

- Entsprechender FQDN für den virtuellen Load Balancer-Server

- Serverzertifikat für den Load Balancer

Erstellen eines virtuellen Load Balancer-Servers über die CLI

Um auf die interne Website zuzugreifen, müssen Sie einen virtuellen LB-Server erstellen, um den Back-End-Dienst zu starten und die Authentifizierungslogik an den virtuellen Authentifizierungsserver zu delegieren.

> add lb vserver lb1 SSL 1.2.3.162 443 -persistenceType NONE -cltTimeout 180 -AuthenticationHost otpauth.server.com -Authentication ON -authnVsName authvs

> bind ssl vserver lb1 -certkeyname c1

So stellen Sie den Back-End-Dienst beim Lastausgleich dar:

> add service iis_backendsso_server_com 1.2.3.4 HTTP 80

> bind lb vserver lb1 iis_backendsso_server_com

LDAP-Aktion mit deaktivierter Authentifizierung als erste Richtlinie erstellen

> add authentication ldapAction ldap3 -serverIP 1.2.3.4 -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD -ldapLoginName samAccountName -authentication disabled

> add authentication policy ldap3 -rule aaa.LOGIN.VALUE("passwdreset").EQ("1") -action ldap3

Erstellen einer wissensbasierten Frage- und Antwortvalidierungsaktion

Für die wissensbasierte Frage- und Antwortvalidierung im Self-Service-Ablauf zum Zurücksetzen des Kennworts müssen Sie den LDAP-Server mit deaktivierter Authentifizierung konfigurieren.

> add authentication ldapAction <LDAP ACTION NAME> -serverIP <SERVER IP> -serverPort <SERVER PORT> -ldapBase <BASE> -ldapBindDn <AD USER> -ldapBindDnPassword <PASSWORD> -ldapLoginName <USER FORMAT> -KBAttribute <LDAP ATTRIBUTE> - alternateEmailAttr <LDAP ATTRIBUTE> -authentication DISABLED

Beispiel:

> add authentication ldapAction ldap2 -serverIP 1.2.3.4 -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD -ldapLoginName samAccountName -KBAttribute userParameters -alternateEmailAttr userParameters -authentication disabled

So erstellen Sie eine Authentifizierungsrichtlinie für die wissensbasierte Frage- und Antwortvalidierung mit CLI

add authentication policy kba_validation -rule true -action ldap2

Erstellen einer E-Mail-Validierungsaktion

LDAP muss ein wichtiger Faktor für den E-Mail-Validierungsfaktor sein, da Sie die E-Mail-ID oder die alternative E-Mail-ID des Benutzers als Teil der Registrierung zum Zurücksetzen des Kennworts im Self-Service benötigen.

Hinweis:

Damit die E-Mail-OTP-Lösung funktioniert, stellen Sie sicher, dass die anmeldungsbasierte Authentifizierung auf dem SMTP-Server aktiviert ist.

Um sicherzustellen, dass die anmeldungsbasierte Authentifizierung aktiviert ist, geben Sie den folgenden Befehl auf dem SMTP-Server ein. Wenn die anmeldebasierte Authentifizierung aktiviert ist, stellen Sie fest, dass der Text AUTH LOGIN in der Ausgabe fett angezeigt wird.

root@ns# telnet <IP address of the SMTP server><Port number of the server>

ehlo

Beispiel:

root@ns# telnet 10.106.3.66 25

Trying 10.106.3.66...

Connected to 10.106.3.66.

Escape character is '^]'.

220 E2K13.NSGSanity.com Microsoft ESMTP MAIL Service ready at Fri, 22 Nov 2019 16:24:17 +0530

ehlo

250-E2K13.NSGSanity.com Hello [10.221.41.151]

250-SIZE 37748736

250-PIPELINING

250-DSN

250-ENHANCEDSTATUSCODES

250-STARTTLS

250-X-ANONYMOUSTLS

250-AUTH LOGIN

250-X-EXPS GSSAPI NTLM

250-8BITMIME

250-BINARYMIME

250-CHUNKING

250 XRDST

Weitere Informationen zum Aktivieren der anmeldungsbasierten Authentifizierung finden Sie unter https://support.microfocus.com/kb/doc.php?id=7020367.

So konfigurieren Sie E-Mail-Aktion mit CLI

add authentication emailAction emailact -userName sender@example.com -password <Password> -serverURL "smtps://smtp.example.com:25" -content "OTP is $code"

Beispiel:

add authentication emailAction email -userName testmail@gmail.com -password 298a34b1a1b7626cd5902bbb416d04076e5ac4f357532e949db94c0534832670 -encrypted -encryptmethod ENCMTHD_3 -serverURL "smtps://10.19.164.57:25" -content "OTP is $code" -emailAddress "aaa.user.attribute(\"alternate_mail\")"

Hinweis

Der Parameter “EmailAddress” in der Konfiguration ist ein PI-Ausdruck. Daher ist dies so konfiguriert, dass entweder die standardmäßige Benutzer-E-Mail-ID aus der Sitzung oder die bereits registrierte alternative E-Mail-ID übernommen wird.

Konfigurieren der E-Mail-ID über die GUI

- Navigieren Sie zu Sicherheit > AAA — Anwendungsdatenverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien > Aktionen > E-Mail-Aktion für Authentifizierung. Klicken Sie auf Hinzufügen.

- Füllen Sie auf der Seite Authentifizierungs-E-Mail-Aktion erstellen die Details aus und klicken Sie auf Erstellen.

So erstellen Sie über die CLI eine Authentifizierungsrichtlinie für die E-Mail-Validierung

add authentication policy email_validation -rule true -action email

Erstellen einer Authentifizierungsrichtlinie für den Kennwortrücksetzfaktor

add authentication policy ldap_pwd -rule true -action ldap_logon_action

Präsentieren der Benutzeroberfläche über das Anmeldeschema

Es gibt drei LoginSchemas zum Zurücksetzen des Kennworts im Self-Service, um das Kennwort zurückzusetzen. Verwenden Sie die folgenden CLI-Befehle, um die drei Login-Schema anzuzeigen:

root@ns# cd /nsconfig/loginschema/LoginSchema/

root@ns# ls -ltr | grep -i password

-r--r--r-- 1 nobody wheel 2088 Nov 13 08:38 SingleAuthPasswordResetRem.xml

-r--r--r-- 1 nobody wheel 1541 Nov 13 08:38 OnlyUsernamePasswordReset.xml

-r--r--r-- 1 nobody wheel 1391 Nov 13 08:38 OnlyPassword.xml

So erstellen Sie das Zurücksetzen einzelner Authentifizierungskennworte mit der CLI

> add authentication loginSchema lschema_password_reset -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuthPasswordResetRem.xml"

> add authentication loginSchemaPolicy lpol_password_reset -rule true -action lschema_password_reset

Erstellen eines wissensbasierten Frage-, Antwort- und E-Mail-OTP-Validierungsfaktors über Richtlinienlabel

Wenn der erste Faktor die LDAP-Anmeldung ist, können Sie mit der folgenden Befehle eine wissensbasierte Frage erstellen und OTP-Richtlinienbeschriftungen für den nächsten Faktor senden.

> add authentication loginSchema lschema_noschema -authenticationSchema noschema

> add authentication policylabel kba_validation -loginSchema lschema_noschema

> add authentication policylabel email_validation -loginSchema lschema_noschema

Kennwortrücksetzungsfaktor über Richtlinienbezeichnung erstellen

Sie können den Kennwortrücksetzfaktor mithilfe der folgenden Befehle über die Policy Label erstellen.

> add authentication loginSchema lschema_noschema -authenticationSchema noschema

> add authentication policylabel password_reset -loginSchema lschema_noschema

> bind authentication policylabel password_reset -policyName ldap_pwd -priority 10 -gotoPriorityExpression NEXT

Binden Sie die wissensbasierte Frage-, Antwort- und E-Mail-Richtlinie mit den vorherigen erstellten Richtlinien mit den folgenden Befehlen.

> bind authentication policylabel email_validation -policyName email_validation -nextfactor password_reset -priority 10 -gotoPriorityExpression NEXT

> bind authentication policylabel kba_validation -policyName kba_validation -nextfactor email_validation -priority 10 -gotoPriorityExpression NEXT

Flow binden

Sie müssen den LDAP-Anmeldeablauf gemäß der Authentifizierungsrichtlinie für die LDAP-Anmeldung erstellt haben. In diesem Ablauf klickt der Benutzer auf den Link Kennwort vergessen, der auf der ersten LDAP-Anmeldeseite angezeigt wird, dann auf die KBA-Validierung, gefolgt von der OTP-Validierung und schließlich auf die Seite zum Zurücksetzen des Kennworts.

bind authentication vserver authvs -policy ldap3 -nextfactor kba_validation -priority 10 -gotoPriorityExpression NEXT

So binden Sie den gesamten UI-Flow

bind authentication vserver authvs -policy lpol_password_reset -priority 20 -gotoPriorityExpression END

Workflow für Benutzeranmeldung zum Zurücksetzen des Kennworts

Es folgt ein Workflow für die Benutzeranmeldung, wenn der Benutzer das Kennwort zurücksetzen muss:

-

Geben Sie die URL des virtuellen Servers lb ein, z. B. https://lb1.server.com. Der Anmeldebildschirm wird angezeigt.

-

Klicken Sie auf Kennwort vergessen. Auf einem Validierungsbildschirm werden zwei Fragen von maximal sechs Fragen und Antworten angezeigt, die für einen AD-Benutzer registriert wurden.

-

Beantworten Sie die Fragen und klicken Sie auf Anmelden. Ein E-Mail-OTP-Validierungsbildschirm, in dem Sie das OTP eingeben müssen, das Sie mit der registrierten alternativen E-Mail-ID erhalten haben, wird angezeigt.

-

Geben Sie die E-Mail OTP ein. Sobald die E-Mail-OTP-Validierung erfolgreich war, wird die Seite zum Zurücksetzen des Kennworts angezeigt.

-

Gib ein neues Kennwort ein und bestätige das neue Kennwort. Klicken Sie auf Submit. Nachdem das Zurücksetzen des Kennworts erfolgreich war, wird der Bildschirm zum erfolgreichen Zurücksetzen des Kennworts angezeigt.

Sie können sich jetzt mit dem Kennwort zum Zurücksetzen anmelden.

Problembehandlung

Citrix bietet eine Option zur Behebung einiger grundlegender Probleme, die bei der Verwendung des Self-Service-Kennwortrücksetzens auftreten können. Der folgende Abschnitt hilft Ihnen bei der Behebung einiger Probleme, die in bestimmten Bereichen auftreten können.

NS-Protokoll

Bevor Sie die Protokolle analysieren, empfehlen wir Ihnen, die Protokollebene mithilfe des Befehls set syslogparams -loglevel DEBUG auf Debugging einzustellen. Wenn dieser Parameter aktiviert ist, werden die Protokolle in der Datei ns.log gedruckt.

Registrierung

Die folgende Meldung weist auf eine erfolgreiche Benutzerregistrierung hin.

"ns_aaa_insert_hash_keyValue_entry key:kba_registered value:1"

Nov 14 23:35:51 <local0.debug> 10.102.229.76 11/14/2018:18:05:51 GMT 0-PPE-1 : default SSLVPN Message 1588 0 : "ns_aaa_insert_hash_keyValue_entry key:alternate_mail value:eyJ2ZXJzaW9uIjoiMSIsICJraWQiOiIxbk1oWjN0T2NjLVVvZUx6NDRwZFhxdS01dTA9IiwgImtleSI6IlNiYW9OVlhKNFhUQThKV2dDcmJSV3pxQzRES3QzMWxINUYxQ0tySUpXd0h4SFRIdVlWZjBRRTJtM0ZiYy1RZmlQc0tMeVN2UHpleGlJc2hmVHZBcGVMZjY5dU5iYkYtYXplQzJMTFF1M3JINFVEbzJaSjdhN1pXUFhqbUVrWGdsbjdUYzZ0QWtqWHdQVUI3bE1FYVNpeXhNN1dsRkZXeWtNOVVnOGpPQVdxaz0iLCAiaXYiOiI4RmY3bGRQVzVKLVVEbHV4IiwgImFsZyI6IkFFUzI1Nl9HQ00ifQ==.oKmvOalaOJ3a9z7BcGCSegNPMw=="

Wissensbasierte Frage- und Antwortvalidierung

Die folgende Meldung zeigt eine erfolgreiche wissensbasierte Frage- und Antwortvalidierung an.

"NFactor: Successfully completed KBA Validation, nextfactor is email"

E-Mail-ID-Validierung

Die folgende Meldung zeigt an, dass das Kennwort erfolgreich zurückgesetzt wurde.

"NFactor: Successfully completed email auth, nextfactor is pwd_reset"

Konfigurieren von SSPR mit nFactor Visualizer

Bevor wir mit der SSPR-Konfiguration mit dem nFactor Visualizer beginnen, müssen wir die folgenden LDAP-Server hinzufügen:

-

Standard-LDAP-Server mit aktivierter Authentifizierung für Benutzerauthentifizierung und angegebenem AD-Attribut.

-

LDAP-Server für die Extraktion von Benutzerparametern ohne Authentifizierung.

-

LDAP-Server zum Zurücksetzen des Kennworts auf SSL ohne Auth. Außerdem muss das AD-Attribut, das zum Speichern der Benutzerdetails verwendet werden soll, in diesem Server definiert werden.

-

LDAP-Server für die Benutzerregistrierung mit aktivierter Authentifizierung und spezifiziertem AD-Attribut.

-

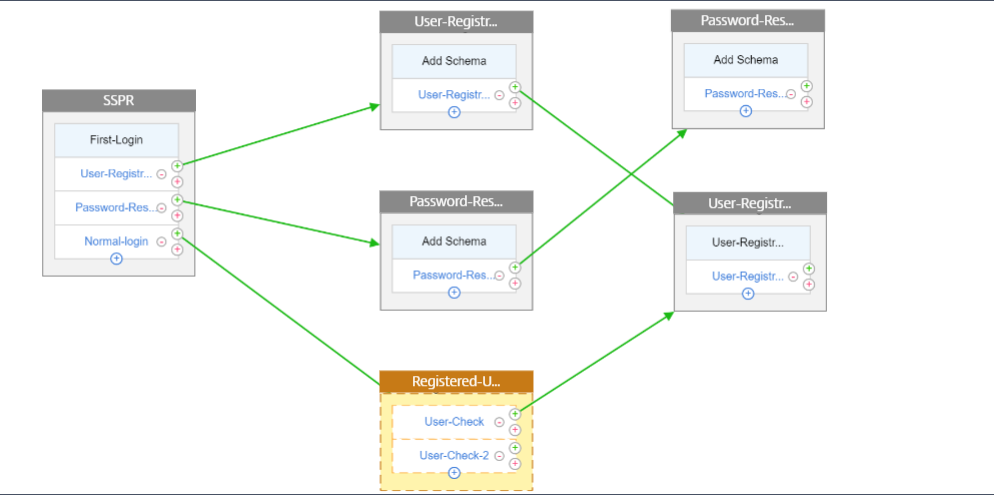

Die folgende Abbildung zeigt den vollständigen Ablauf:

-

Binden Sie das Zertifikat global mithilfe des folgenden CLI-Befehls:

bind vpn global -userDataEncryptionKey Wildcard

Nachdem die LDAP-Server hinzugefügt wurden, fahren Sie mit der nFactor-Konfiguration mit dem Visualizer fort

-

Navigieren Sie zu, Sicherheit > AAA > Anwendungsdatenverkehr > nFactor Visualizer > nFactor Flows, klicken Sie auf Hinzufügen und klicken Sie auf das Plus-Symbol im Feld.

-

Gib dem Flow einen Namen.

-

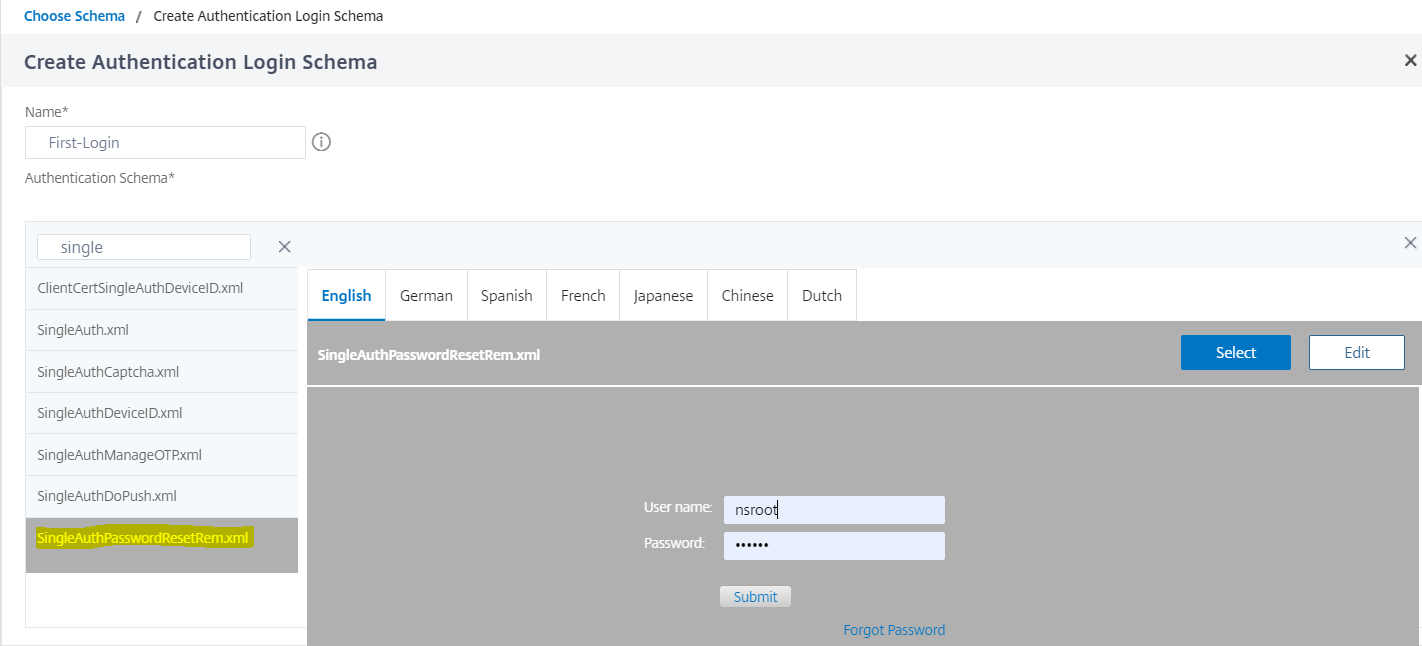

Klicken Sie auf Schema hinzufügen, das als Standardschema dient. Klicken Sie auf der Anmeldeschemaseite auf Hinzufügen .

-

Nachdem Sie dem Schema einen Namen gegeben haben, wählen Sie das Schema aus. Klicken Sie in der oberen rechten Ecke auf Auswählen, um das Schema auszuwählen.

-

Klicken Sie auf Erstellen und dann auf OK.

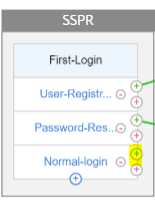

Sobald das Standardschema hinzugefügt wurde, müssen wir die folgenden drei Abläufe konfigurieren:

- Benutzerregistrierung: Für explizite Benutzerregistrierung

- Kennwort zurücksetzen: Zum Zurücksetzen des Kennworts

- Normale Anmeldung + Prüfung registrierter Benutzer: Falls der Benutzer registriert ist und das richtige Kennwort eingibt, ist der Benutzer angemeldet. Falls der Benutzer nicht registriert ist, wird der Benutzer zur Registrierungsseite weitergeleitet.

Registrierung von Benutzern

Lassen Sie uns dort weitermachen, wo wir nach dem Hinzufügen des Schemas gegangen sind.

-

Klicken Sie auf Richtlinie hinzufügen, um zu überprüfen, ob der Benutzer versucht, sich explizit zu registrieren.

-

Klicken Sie auf Erstellen und dann auf Hinzufügen.

-

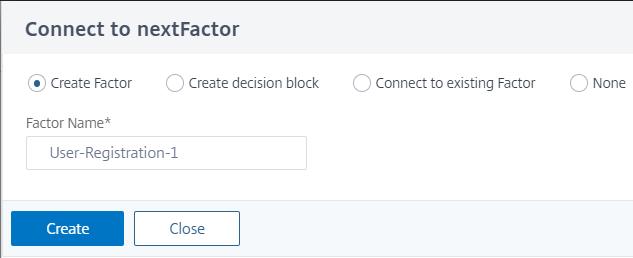

Klicken Sie auf das grüne „+“ -Symbol, um den nächsten Authentifizierungsfaktor zur Benutzerregistrierung hinzuzufügen.

-

Klicken Sie auf Erstellen.

-

Klicken Sie auf Richtlinie für den Faktor Benutzerregistrierung hinzufügen-1 .

-

Erstellen Sie die Authentifizierungsrichtlinie. Diese Richtlinie extrahiert die Benutzerinformationen und validiert sie, bevor sie auf die Registrierungsseite umgeleitet werden.

-

Klicken Sie auf Erstellen und dann auf Hinzufügen.

-

Klicken Sie nun auf das grüne “+” -Symbol, um einen weiteren Faktor für die Benutzerregistrierung zu erstellen, und klicken Sie auf Erstellen. Klicken Sie auf Schema hinzufügen.

-

Erstellen Sie das Authentifizierungs-Anmeldeschema für die Benutzerregistrierung.

-

Klicken Sie auf Richtlinie hinzufügen und erstellen Sie die Authentifizierungsrichtlinie.

-

Klicken Sie auf Erstellen und dann auf Hinzufügen.

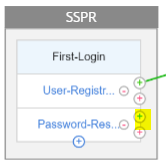

Kennwort zurücksetzen

-

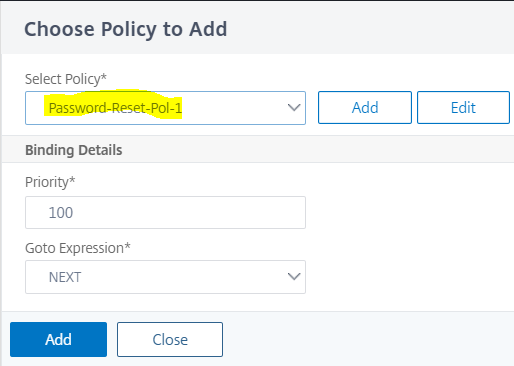

Klicken Sie auf das blaue “+” -Symbol, um eine weitere Richtlinie (Password Reset Flow) für den übergeordneten SSPR-Faktor hinzuzufügen.

-

Klicken Sie auf der Seite Authentifizierungsrichtlinie auswählen auf Hinzufügen, um eine Authentifizierungsrichtlinie zu erstellen, oder wählen Sie eine vorhandene Richtlinie in der Dropdownliste aus. Diese Richtlinie wird ausgelöst, wenn der Benutzer auf der Anmeldeseite auf “Kennwort vergessen” klickt.

-

Klicken Sie auf Hinzufügen.

-

Klicken Sie auf das grüne „+“ -Symbol für die Authentifizierungsrichtlinie zum Zurücksetzen des Kennworts, um den nächsten Faktor hinzuzufügen.

-

Klicken Sie auf Erstellen.

-

Klicken Sie auf Richtlinie hinzufügen, um eine Authentifizierungsrichtlinie für den zuvor erstellten Faktor zu erstellen. Dieser Faktor dient zur Validierung des Benutzers.

-

Klicken Sie auf Hinzufügen.

-

Klicken Sie auf das grüne „+“ -Symbol, um den nächsten Faktor für den Kennwortfaktorfluss hinzuzufügen. Dadurch werden die Antworten zum Zurücksetzen des Kennworts validiert. Klicken Sie auf Erstellen.

-

Klicken Sie auf Richtlinie hinzufügen, um eine Authentifizierungsrichtlinie für den Faktor hinzuzufügen.

-

Wählen Sie dieselbe Authentifizierungsrichtlinie aus der Dropdownliste aus und klicken Sie auf Hinzufügen.

Normale Anmeldung + Überprüfung durch registrierte Benutzer

-

Klicken Sie auf das blaue “+” -Symbol, um dem übergeordneten SSPR-Faktor eine weitere Authentifizierungsrichtlinie (normaler Anmeldeablauf) hinzuzufügen.

-

Klicken Sie auf Hinzufügen, um eine Authentifizierungsrichtlinie für die normale Benutzeranmeldung zu erstellen.

-

Klicken Sie auf Erstellen und dann auf Hinzufügen.

-

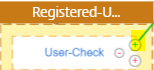

Klicken Sie auf das grüne „+“ -Symbol für die zuvor erstellte Richtlinie, um den nächsten Faktor hinzuzufügen, wählen Sie die Option Entscheidungsblock erstellen aus und geben Sie dem Entscheidungsblock einen Namen.

-

Klicken Sie auf Erstellen.

-

Klicken Sie auf Richtlinie hinzufügen, um eine Authentifizierungsrichtlinie für diesen Entscheidungsfaktor zu erstellen.

-

Klicken Sie auf Erstellen und dann auf Hinzufügen. Dadurch wird geprüft, ob der Benutzer registriert ist oder nicht.

-

Klicken Sie auf das grüne „+“ -Symbol auf der Kachel des Entscheidungsblocks, um den Benutzer auf die Registrierungsrichtlinie zu verweisen, und wählen Sie die Option Mit vorhandenem Faktor verbinden aus.

-

Wählen Sie den Registrierungsfaktor aus der Dropdownliste Verbinden mit aus und klicken Sie auf Erstellen.

-

Klicken Sie nun auf das blaue „+“ -Symbol auf der Entscheidungsblock-Kachel, um dem Entscheidungsblock eine weitere Richtlinie hinzuzufügen. Mit dieser Richtlinie muss der registrierte Benutzer die Authentifizierung abschließen.

-

Klicke auf Richtlinie hinzufügen, um eine Authentifizierungsrichtlinie zu erstellen.

-

Klicken Sie auf Erstellen und dann auf Hinzufügen.

In diesem Artikel

- Voraussetzungen

- Einschränkungen

- Active Directory-Einstellung

- Self-Service-Kennwort-Reset-

- Workflow für die Benutzerregistrierung und -verwaltung über die CLI erstellen

- Anzeige der Benutzerregistrierung und -verwaltung

- Benutzerregistrierung und Management-Validierung

- Benutzeranmeldeseite konfigurieren

- Problembehandlung

- Konfigurieren von SSPR mit nFactor Visualizer