LDAP-Authentifizierung auf der NetScaler ADC-Appliance für Verwaltungszwecke konfigurieren

Sie können die Benutzeranmeldung bei der NetScaler ADC Appliance mithilfe der Active Directory-Anmeldeinformationen (Benutzername und Kennwort) für Verwaltungszwecke (Superuser, schreibgeschützt, Netzwerkberechtigungen und alle anderen) konfigurieren.

Voraussetzungen

- Windows Active Directory-Domänencontroller

- Eine dedizierte Domänengruppe für NetScaler-Administratoren

- NetScaler Gateway 10.1 und höhere Versionen

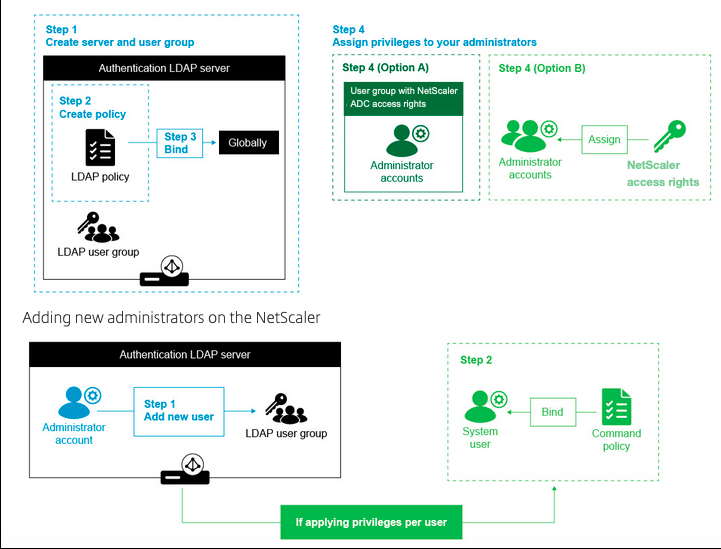

Die folgenden Abbildungen veranschaulichen die LDAP-Authentifizierung auf der NetScaler ADC Appliance.

Konfigurationsschritte auf hoher Ebene

- Erstellen Sie einen LDAP-Server

- Erstellen einer LDAP-Richtlinie

- Binden Sie die LDAP-Richtlinie

- Weisen Sie Ihren Administratoren auf eine der folgenden Arten Berechtigungen zu

- Berechtigungen auf Gruppe anwenden

- Wenden Sie Berechtigungen für jeden Benutzer einzeln an

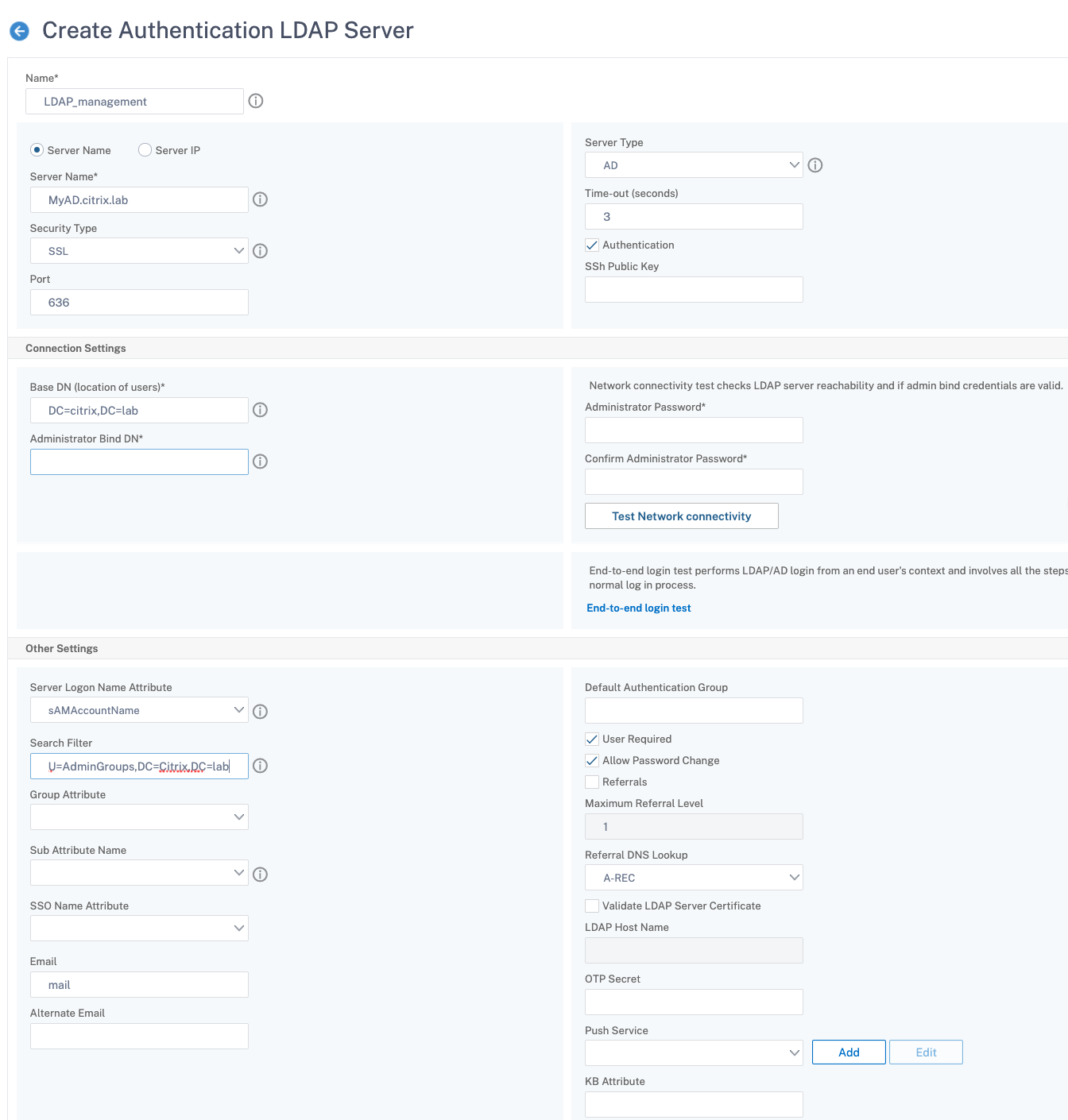

Erstellen eines Authentifizierungs-LDAP-Servers

- Navigieren Sie zu System > Authentifizierung > LDAP.

- Klicken Sie auf die Registerkarte Server und dann auf Hinzufügen.

- Schließen Sie die Konfiguration ab, und klicken Sie dann auf Erstellen.

Hinweis:

In diesem Beispiel ist der Zugriff auf die NetScaler ADC Appliance beschränkt, indem die Authentifizierung für die Benutzergruppenmitgliedschaft durch Festlegen des Suchfilters gefiltert wird. Der für dieses Beispiel verwendete Wert ist - & (memberof=CN=NSG_Admin, OU=AdminGroup, dc=Citrix, dc=Lab)

Erstellen einer LDAP-Richtlinie

- Navigieren Sie zu System > Authentifizierung > Erweiterte Richtlinien > Richtlinie.

- Klicken Sie auf Hinzufügen.

- Geben Sie einen Namen für die Richtlinie ein und wählen Sie den Server aus, den Sie in den vorherigen Schritten erstellt haben.

- Geben Sie im Feld Ausdruckstext den entsprechenden Ausdruck ein, und klicken Sie dann auf Erstellen.

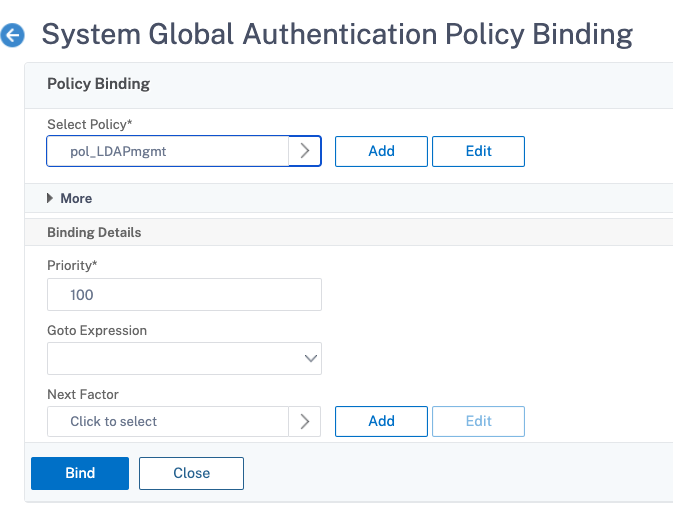

Binden Sie die LDAP-Richtlinie global

- Navigieren Sie zu System > Authentifizierung > Erweiterte Richtlinien > Richtlinie.

- Klicken Sie auf der Seite Authentifizierungsrichtlinien auf Globale Bindungen.

- Wählen Sie die Richtlinie aus, die Sie erstellt haben (in diesem Beispiel pol_LDAPmgmt).

- Wählen Sie entsprechend eine Priorität (je niedriger die Zahl, desto höher die Priorität)

- Klicken Sie auf Binden und dann auf Fertig. In der Spalte Global gebunden wird ein grünes Häkchen angezeigt.

Weisen Sie Ihren Administratoren Berechtigungen zu

Sie können eine der beiden folgenden Optionen wählen.

- Berechtigungen auf eine Gruppe anwenden: Fügen Sie eine Gruppe in der NetScaler ADC Appliance hinzu und weisen Sie jedem Benutzer, der Mitglied dieser Gruppe ist, dieselben Zugriffsrechte zu.

- Wenden Sie Berechtigungen individuell für jeden Benutzer an: Erstellen Sie jedes Benutzeradministratorkonto und weisen Sie jedem Benutzer Rechte zu.

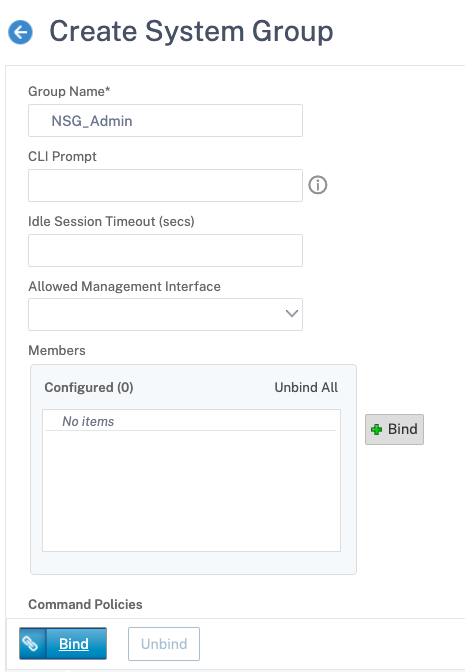

Berechtigungen auf eine Gruppe anwenden

Wenn Sie Berechtigungen auf eine Gruppe anwenden, können Benutzer, die Mitglied der im Suchfilter konfigurierten Active Directory-Gruppe sind (in diesem Beispiel NSG_Admin), eine Verbindung zur NetScaler ADC Management-Schnittstelle herstellen und über eine Superuser-Befehlsrichtlinie verfügen.

- Navigieren Sie zu System > Benutzerverwaltung > Gruppen.

- Geben Sie die Details gemäß der Anforderung ein und klicken Sie dann auf Erstellen.

Sie haben die Active Directory-Gruppe definiert, zu der die Benutzer gehören, und auch die Befehlsrichtlinienebene, die dem Konto bei der Anmeldung zugeordnet werden muss. Sie können der LDAP-Gruppe, die Sie im Suchfilter konfiguriert haben, neue Administratorbenutzer hinzufügen.

Hinweis:

Der Gruppenname muss mit dem Active Directory-Datensatz übereinstimmen.

Wenden Sie Berechtigungen für jeden Benutzer einzeln an

In diesem Szenario können Benutzer, die Mitglied Ihrer im Suchfilter konfigurierten Active Directory-Gruppe sind (in diesem Beispiel NSG_Admin), eine Verbindung zur NetScaler ADC-Verwaltungsschnittstelle herstellen, haben jedoch keine Berechtigungen, bis Sie den bestimmten Benutzer auf der NetScaler ADC Appliance erstellen und die Befehlsrichtlinie daran binden.

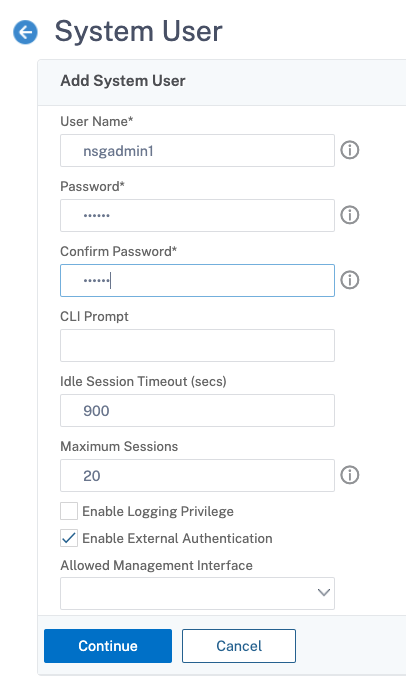

- Navigieren Sie zu System > Benutzeradministration > Benutzer.

- Klicken Sie auf Hinzufügen.

-

Geben Sie die Details gemäß der Anforderung ein.

Hinweis: Achten Sie darauf, Externe Authentifizierung aktivierenauszuwählen.

- Klicken Sie auf Weiter.

Sie haben den Active Directory-Benutzer und die Befehlsrichtlinienebene definiert, die beim Anmelden mit dem Konto verknüpft werden müssen.

Hinweis:

- Der Benutzername muss mit dem Active Directory-Datensatz des vorhandenen Benutzers übereinstimmen.

- Wenn Sie dem NetScaler ADC einen Benutzer für die externe Authentifizierung hinzufügen, müssen Sie ein Kennwort angeben, falls die externe Authentifizierung nicht verfügbar ist. Damit die externe Authentifizierung ordnungsgemäß funktioniert, darf das interne Kennwort nicht mit dem LDAP-Kennwort des Benutzerkontos übereinstimmen.

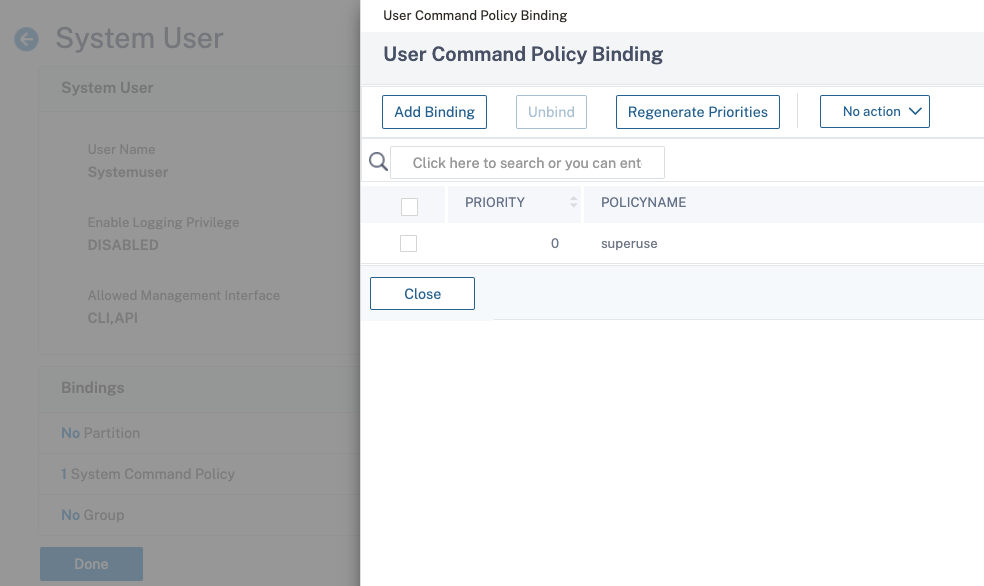

Befehlsrichtlinie zum Benutzer hinzufügen

- Navigieren Sie zu System > Benutzeradministration > Benutzer.

- Wählen Sie den Benutzer aus, den Sie erstellt haben, und klicken Sie dann auf Bearbeiten.

- Klicken Sie unter Bindungen auf Systembefehlsrichtlinie.

- Wählen Sie die richtige Befehlsrichtlinie für Ihren Benutzer aus.

- Klicken Sie auf Binden und dann auf Schließen.

Um weitere Administratoren hinzuzufügen;

- Fügen Sie die Administratorbenutzer der LDAP-Gruppe hinzu, die Sie im Suchfilter konfiguriert haben.

- Erstellen Sie den Systembenutzer in NetScaler ADC und weisen Sie die richtige Befehlsrichtlinie zu.

So konfigurieren Sie die LDAP-Authentifizierung auf der NetScaler ADC Appliance für Verwaltungszwecke mithilfe der CLI

Verwenden Sie die folgenden Befehle als Referenz, um die Anmeldung für eine Gruppe mit Superuser-Rechten auf der CLI der NetScaler ADC Appliance zu konfigurieren.

-

Erstellen Sie einen LDAP-Server

add authentication ldapAction LDAP_mgmt -serverIP myAD.citrix.lab -serverPort 636 -ldapBase "DC=citrix,DC=lab" -ldapBindDn readonly@citrix.lab -ldapBindDnPassword -ldapLoginName sAMAccountName -searchFilter "&(memberof=CN=NSG_Admin,OU=AdminGroups,DC=citrix,DC=lab)" -groupAttrName memberOf <!--NeedCopy--> -

Richtlinie erstellen und LDAP

add authentication policy pol_LDAPmgmt -rule true -action LDAP_mgmt <!--NeedCopy--> -

Bindung der LDAP-Richtlinie

bind system global pol_LDAPmgmt -priority 110 <!--NeedCopy--> -

Weisen Sie Ihren Administratoren Berechtigungen zu

- So wenden Sie Berechtigungen auf die Gruppe an

add system group NSG_Admin bind system group NSG_Admin -policyName superuser 100 <!--NeedCopy-->- So wenden Sie Berechtigungen für jeden Benutzer einzeln an

add system user admyoa bind system user admyoa superuser 100 <!--NeedCopy-->

In diesem Artikel

- Voraussetzungen

- Konfigurationsschritte auf hoher Ebene

- Erstellen eines Authentifizierungs-LDAP-Servers

- Erstellen einer LDAP-Richtlinie

- Binden Sie die LDAP-Richtlinie global

- Weisen Sie Ihren Administratoren Berechtigungen zu

- So konfigurieren Sie die LDAP-Authentifizierung auf der NetScaler ADC Appliance für Verwaltungszwecke mithilfe der CLI