Konfigurieren Sie die Zwei-Faktor-Authentifizierung mit einem Anmeldeschema und einem Passthrough-Schema in der NetScaler ADC nFactor-Authentifizierung

Im folgenden Abschnitt wird der Anwendungsfall der Zwei-Faktor-Authentifizierung mit einem Anmeldeschema und einem Passthrough-Schema beschrieben.

Zwei-Faktor-Authentifizierung mit einem Login-Schema und einem Passthrough-Schema

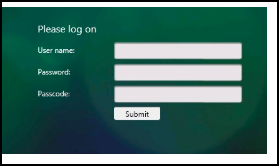

Nehmen wir einen Anwendungsfall an, bei dem Administratoren die Zwei-Faktor-Authentifizierung mit einem Anmeldeschema und einem Passthrough-Schema konfigurieren. Der Kunde gibt einen Benutzernamen und zwei Kennwörter ein. Der erste Satz von Benutzernamen und Kennwort wird durch eine LDAP-Richtlinie als erster Faktor ausgewertet, und das zweite Kennwort wird durch eine RADIUS-Richtlinie als zweiter Faktor ausgewertet.

-

Sobald Sie auf den virtuellen Traffic Management-Server zugreifen, werden Sie zur Authentifizierung auf die Anmeldeseite weitergeleitet.

-

Der Client gibt einen Benutzernamen und zwei Kennwörter ein, zum Beispiel Benutzer1, Pass1 und Pass2.

-

Der erste Faktor wird anhand einer LDAP-Aktion für Benutzer1 und Pass1 bewertet. Die Bewertung ist erfolgreich und wird an den nächsten Faktor weitergegeben, die Richtlinie “label1”; in diesem Fall.

-

Das Policy Label gibt an, dass der zweite Faktor Passthrough mit einer RADIUS-Richtlinie ist. Ein Passthrough-Schema bedeutet, dass die NetScaler ADC-Appliance nicht zur weiteren Eingabe zum Client zurückkehrt. NetScaler ADC verwendet einfach die Informationen, die es bereits hat. In diesem Fall sind es Benutzer1 und Pass2. Der zweite Faktor wird dann implizit bewertet.

-

Der Authentifizierungsserver gibt Cookies und eine Antwort zurück, die den Browser des Clients zurück zum virtuellen Verkehrsverwaltungsserver umleitet, wo der angeforderte Inhalt verfügbar ist. Wenn die Anmeldung fehlschlägt, wird dem Client-Browser die ursprüngliche Anmeldeseite angezeigt, damit der Client es erneut versuchen kann.

Führen Sie Folgendes mit der CLI aus

-

Konfigurieren Sie den virtuellen Server für Verkehrsmanagement und Authentifizierung.

add lb vserver lbvs55 HTTP 1.217.193.55 80 -AuthenticationHost auth56.aaatm.com -Authentication ONadd authentication vserver auth56 SSL 1.217.193.56 443 -AuthenticationDomain aaatm.com

-

Konfigurieren Sie einen zweiten Faktor.

add authentication loginSchema login1 -authenticationSchema login-2passwd.xml -userCredentialIndex 1 -passwordCredentialIndex 2add authentication loginSchemaPolicy login1 -rule true -action login1add authentication loginSchema login2 -authenticationSchema noschemaadd authentication loginSchemaPolicy login2 -rule true -action login2add authentication policylabel label1 -loginSchema login2

-

Konfigurieren Sie LDAP und RADIUS-Faktor.

add authentication ldapAction ldapAct1 -serverIP 1.217.28.180 -ldapBase "dc=aaatm, dc=com" -ldapBindDn administrator@aaatm.com -ldapBindDnPassword 71ca2b11ad800ce2787fb7deb54842875b8f3c360d7d46e3d49ae65c41550519 -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName samAccountName -groupAttrName memberOf -subAttributeName CNadd authentication Policy ldap -rule true -action ldapAct1add authentication radiusAction radius -serverIP 1.217.22.20 -radKey a740d6a0aeb3288fa0a6fbe932d329acddd8f448ecb4a3038daa87b36599fd16 -encrypted -encryptmethod ENCMTHD_3 -radNASip ENABLED -radNASid NS28.50 -radAttributeType 11 -ipAttributeType 8add authentication Policy radius -rule true -action radius

-

Binden Sie die Richtlinien.

bind authentication vserver auth56 -policy login1 -priority 1 -gotoPriorityExpression ENDbind authentication vserver auth56 -policy ldap -priority 1 -nextFactor label1 -gotoPriorityExpression nextbind authentication policylabel label1 -policyName radius -priority 2 -gotoPriorityExpression end

Hinweis

Das Setup kann auch über den nFactor Visualizer erstellt werden, der in NetScaler ADC Version 13.0 und höher verfügbar ist.

Konfigurieren mit dem nFactor Visualizer

-

Navigieren Sie zu Sicherheit > AAA-Application Traffic > nFactor Visualizer > nFactor Flows und klicken Sie auf Hinzufügen.

-

Klicken Sie auf +, um den nFactor-Flow hinzuzufügen.

-

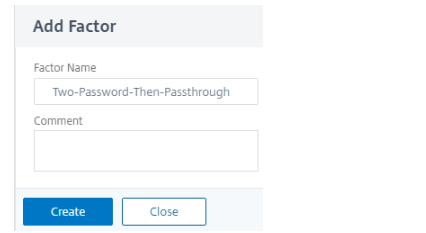

Fügen Sie einen Faktor hinzu. Der eingegebene Name ist der Name des nFactor-Flows. Klicken Sie auf Erstellen.

-

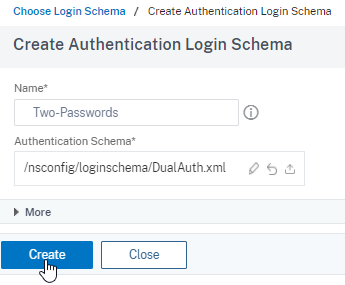

Um das Zwei-Kennwort-Schema für den ersten Faktor hinzuzufügen, klicken Sie auf Schema hinzufügen.

-

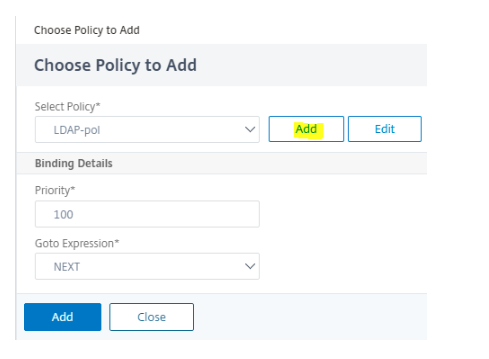

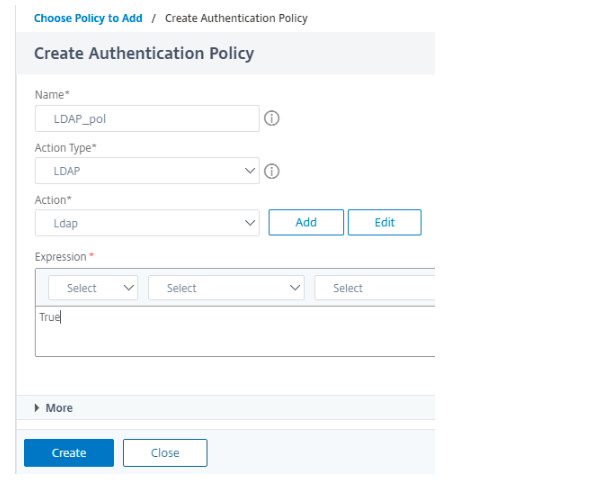

Klicken Sie auf Richtlinie hinzufügen, um die LDAP-Richtlinie hinzuzufügen. Sie können eine Authentifizierungsrichtlinie erstellen oder eine vorhandene Authentifizierungsrichtlinie aus der Liste auswählen.

-

Wählen Sie auf der Registerkarte Aktion LDAP-Server aus.

Hinweis

Wenn kein LDAP-Server hinzugefügt wird, finden Sie weitere Informationen zum Hinzufügen eines LDAP-Servers unter LDAP-Authentifizierungsrichtlinien

-

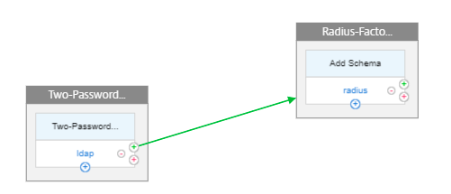

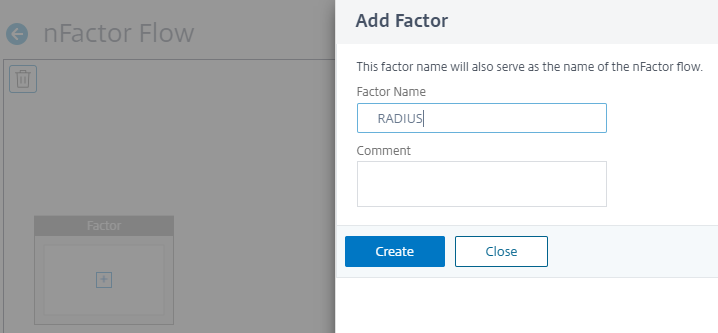

Klicken Sie auf grün +, um den RADIUS-Faktor hinzuzufügen, und klicken Sie auf Erstellen .

-

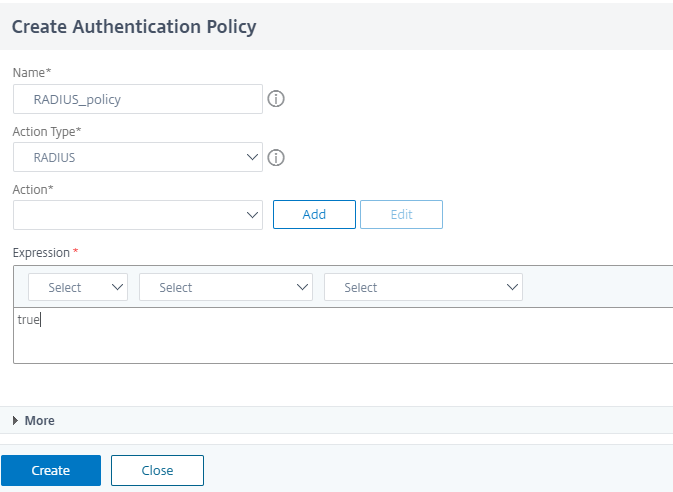

Fügen Sie kein Schema für diesen Faktor hinzu, da es standardmäßig kein Schema benötigt. Um eine RADIUS-Authentifizierungsrichtlinie hinzuzufügen, klicken Sie auf Richtlinie hinzufügen.

Hinweis

Wenn der RADIUS-Server nicht hinzugefügt wird, finden Sie weitere Informationen zum Hinzufügen eines RADIUS-Servers unter So konfigurieren Sie die RADIUS-Authentifizierung

-

Klicken Sie auf Fertig, um die Konfiguration zu speichern.

-

Um den erstellten nFactor-Flow an einen virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver zu binden, klicken Sie auf An Authentifizierungsserver binden und dann auf Erstellen.