Telco-Teilnehmerverwaltung

Die Zahl der Abonnenten in einem Telekommunikationsnetz nimmt zu einem beispiellosen Tempo zu, und die Verwaltung dieser Abonnenten wird zu einer Herausforderung für Dienstleister. Neuere, schnellere und intelligentere Geräte stellen hohe Anforderungen an das Netzwerk und die Teilnehmerverwaltungssysteme. Es ist nicht mehr möglich, jedem Abonnenten den gleichen Servicestandard zu bieten, und die Notwendigkeit einer Datenverarbeitung auf Teilnehmerbasis ist unerlässlich.

Die Citrix ADC Appliance bietet den Profilabonnenten auf der Grundlage ihrer Informationen, die in der Policy and Charging Rules Function (PCRF) gespeichert sind. Wenn ein mobiler Teilnehmer eine Verbindung zum Internet herstellt, ordnet das Paketgateway dem Abonnenten eine IP-Adresse zu und leitet das Datenpaket an die Appliance weiter. Die Appliance empfängt die Teilnehmerinformationen dynamisch, oder Sie können statische Abonnenten konfigurieren. Diese Informationen ermöglichen es der Appliance, ihre umfassenden Traffic-Management-Funktionen wie Content Switching, integriertes Caching, Rewrite und Responder auf Teilnehmerbasis anzuwenden, um den Datenverkehr zu verwalten.

Bevor Sie die Citrix ADC Appliance zum Verwalten von Abonnenten konfigurieren, müssen Sie dem Modul, in dem Abonnentensitzungen gespeichert sind, Speicher zuweisen. Für dynamische Abonnenten müssen Sie eine Schnittstelle konfigurieren, über die die Appliance Sitzungsinformationen erhält. Statischen Abonnenten müssen IDs zugewiesen werden, und Sie können sie Richtlinien zuordnen.

Sie können auch Folgendes tun:

- Durchsetzung und Verwaltung der Abonnentenrichtlinien.

- Konfigurieren Sie die Appliance, um einen Abonnenten eindeutig zu identifizieren, indem Sie nur das IPv6-Präfix anstelle der vollständigen IPv6-Adresse verwenden.

- Verwenden Sie Richtlinien, um TCP-Datenverkehr sowohl für dynamische als auch für statische Abonnenten zu optimieren. Diese Richtlinien verknüpfen unterschiedliche TCP-Profile mit unterschiedlichen Benutzertypen.

- Verwalten von Leerlaufsitzungen auf einer Citrix ADC Appliance.

- Aktivieren Sie die Protokollierung auf einem Protokollserver.

- Entfernen Sie LSN-Sitzungen für gelöschte Teilnehmersitzungen.

Zuweisen von Speicher für das Teilnehmersitzungsspeichermodul

Jeder Teilnehmersitzungseintrag verbraucht 1 KB Arbeitsspeicher. Die Speicherung von 500.000 Teilnehmersitzungen zu einem beliebigen Zeitpunkt erfordert 500 MB Arbeitsspeicher. Dieser Wert muss der minimalen Speicheranforderungen hinzugefügt werden, die als Teil der Ausgabe des Befehls show extendedmemoryparam angezeigt wird. Im folgenden Beispiel ist die Ausgabe für eine Citrix ADC VPX Instanz mit 3 Paket-Engines und 8 GB Arbeitsspeicher.

Um 500.000 Teilnehmersitzungen auf dieser Appliance zu speichern, muss der konfigurierte Arbeitsspeicher 2058+500 MB betragen (500.000 x 1 KB = 500 MB).

Hinweis:

Der konfigurierte Speicher muss ein Vielfaches von 2 MB aufweisen und darf die maximale Speicherauslastung nicht überschreiten. Die Appliance muss neu gestartet werden, damit die Änderungen wirksam werden.

Beispiel

show extendedmemoryparam

Extended Memory Global Configuration. This memory is utilized by LSN and Subscriber Session Store Modules:

Active Memory Usage: 0 MBytes

Configured Memory Limit: 0 MBytes

Minimum Memory Required: 2058 MBytes

Maximum Memory Usage Limit: 2606 MBytes

Done

set extendedmemoryparam -memLimit 2558

Done

show extendedmemoryparam

Extended Memory Global Configuration. This memory is utilized by LSN and Subscriber Session Store Modules:

Active Memory Usage: 2558 MBytes

Configured Memory Limit: 2558 MBytes

Minimum Memory Required: 2058 MBytes

Maximum Memory Usage Limit: 2606 MBytes

Done

<!--NeedCopy-->

Konfigurieren einer Schnittstelle für dynamische Abonnenten

Die Citrix ADC Appliance empfängt die Teilnehmerinformationen dynamisch über einen der folgenden Schnittstellentypen:

Hinweis:

Ab NetScaler Version 12.0 Build 57.19 wird die Gx-Schnittstelle für eine Clusterbereitstellung unterstützt. Weitere Informationen finden Sie unter Gx-Schnittstelle in einer Cluster-Topologie.

In einem HA-Setup werden die Teilnehmersitzungen kontinuierlich auf dem sekundären Knoten synchronisiert. Im Falle eines Failovers stehen die Teilnehmerinformationen auf dem sekundären Knoten weiterhin zur Verfügung.

GX-Schnittstelle

Eine GX-Schnittstelle (gemäß 3GPP 29.212) ist eine Standardschnittstelle, die auf dem Durchmesserprotokoll basiert, die den Austausch von Richtlinienkontroll- und Gebührenregeln zwischen einer PCRF und einer PCEF-Entität (Policy and Charging Enforcement Function, Policy and Charging Enforcement Function, PCEF) in einem Telco-Netzwerk ermöglicht.

Wenn eine IP-CAN-Sitzung eingerichtet wird, leitet das Paket-Gateway die Teilnehmer-ID, z. B. den MSISDN, und die Framed-IP-Adressinformationen über den Abonnenten an den PCRF als Durchmesser-Nachricht weiter. Wenn das Datenpaket vom Paketgateway (PGW) an die Appliance ankommt, verwendet die Appliance die Teilnehmer-IP-Adresse, um die PCRF abzufragen, um die Teilnehmerinformationen abzurufen. Dies wird auch als sekundäre PCEF-Funktionalität bezeichnet.

Die von der Appliance über die GX-Schnittstelle empfangenen Policy and Charging Control (PCC) -Regeln werden während der Teilnehmersitzung auf der Appliance gespeichert, d. h., bis der PCRF eine Re-Auth-Request (RAR-Nachricht) mit einem Session-Release-Cause-AVP sendet oder die Teilnehmersitzung von der CLI oder der -Konfigurationsdienstprogramm. Wenn Updates für einen vorhandenen Abonnenten vorhanden sind, sendet der PCRF die Aktualisierungen in einer RAR-Nachricht. Eine Abonnentensitzung wird initiiert, wenn sich ein Abonnent am Netzwerk anmeldet, und beendet, wenn sich der Abonnent abmeldet.

Hinweis: Wenn der PCRF-Server ausgefallen ist, erstellt die Citrix ADC Appliance negative Sitzungen für die ausstehenden oder eingehenden GX-Abonnentenanforderungen. Wenn der PCRF-Server erneut erstellt wird, verhindert die Citrix ADC Appliance einen Sturm von Anforderungen, indem sie darauf wartet, dass die negativen Sitzungen abgelaufen sind, bevor die spezifischen Teilnehmeranforderungen ausgeführt werden.

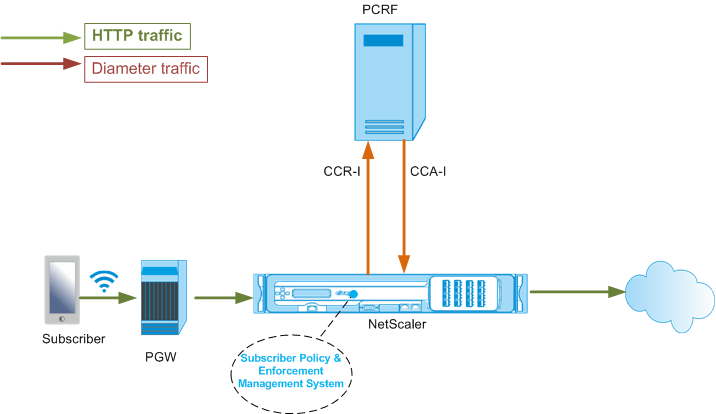

Die folgende Abbildung zeigt den Datenfluss auf hoher Ebene. Es geht davon aus, dass der Datenebenenverkehr HTTP ist. Die Appliance sendet eine Credit Control Request (CCR) über eine Gx-Schnittstelle an den PCRF-Server und empfängt in der Credit Control Antwort (CCA) die PCC-Regeln und optional andere Informationen, wie z. B. den RAT (Radio Access Technology) Typ, die für den jeweiligen Teilnehmer gelten. PCC-Regeln enthalten einen oder mehrere Richtliniennamen (Regel) und andere Parameter. Die Appliance verwendet diese Informationen, um die auf der Appliance gespeicherten vordefinierten Regeln abzurufen und den Datenfluss zu lenken. Außerdem werden diese Informationen während der Teilnehmersitzung im Abonnentenrichtlinien- und Erzwingungsverwaltungssystem gespeichert. Nachdem eine Abonnentensitzung beendet wurde, verwirft die Appliance alle Informationen über den Abonnenten.

Das folgende Beispiel zeigt die Befehle zum Konfigurieren einer GX-Schnittstelle. Die Befehle sind fett.

Führen Sie die folgenden Aufgaben aus, um eine GX-Schnittstelle einzurichten

Fügen Sie für jede Gx-Schnittstelle einen DIAMETER-Dienst hinzu. Beispiel:

add service pcrf-svc1 203.0.113.1 DIAMETER 3868

add service pcrf-svc2 203.0.113.2 DIAMETER 3868

<!--NeedCopy-->

Fügen Sie einen nicht adressierbaren DIAMETER Load Balancing virtuellen Server hinzu, und binden Sie die in Schritt 1 erstellten Dienste an diesen virtuellen Server. Geben Sie für mehr als einen Dienst einen persistenceType und persistAVPno an, damit bestimmte Sitzungen vom gleichen PCRF-Server verarbeitet werden. Beispiel:

add lb vserver vdiam DIAMETER 0.0.0.0 0 -persistenceType DIAMETER -persistAVPno 263

bind lb vserver vdiam pcrf-svc1

bind lb vserver vdiam pcrf-svc2

<!--NeedCopy-->

Konfigurieren Sie Citrix ADC-Diameter-Identität und -Realm. Identität und Realm werden als Origin-Host- und Origin-Realm-AVPs in Durchmessermeldungen verwendet, die vom Gx-Client gesendet werden. Beispiel:

set ns diameter –identity netscaler.com –realm com

<!--NeedCopy-->

Konfigurieren Sie die GX-Schnittstelle, um den in Schritt 2 erstellten virtuellen Server als virtuellen PCRF-Server zu verwenden. Geben Sie den PCRF-Bereich an, der als Ziel-Realm-AVP in Durchmessermeldungen verwendet werden soll, die vom Gx-Client gesendet werden. Beispiel:

set subscriber gxInterface -vServer vdiam -pcrfRealm pcrf.com

<!--NeedCopy-->

Legen Sie den Abonnentenschnittstellentyp auf GXOnly fest. Beispiel:

set subscriber param -interfaceType GxOnly

<!--NeedCopy-->

Geben Sie Folgendes ein, um die Konfiguration und den Status der GX-Schnittstelle anzuzeigen:

show subscriber gxinterface

<!--NeedCopy-->

Beispiel

show subscriber gxinterface

Gx Interface parameters:

PCRF Vserver: vdiam (DOWN)

Gx Client Identity...: netscaler1.com

Gx Client Realm ..........: com

PCRF Realm: epc.mnc030.mcc234.3gppnetwork.org

Hold Packets On Subscriber Absence: YES

CCR Request Timeout: 4 Seconds

CCR Request Retry Attempts: 1

Gx HealthCheck enabled: NO

Gx HealthCheck TTL : 30 Seconds

CER Request Timeout: 10 Seconds

RevalidationTimeout: 30 Seconds

NegativeTTL: 60 Seconds

NegativeTTL Limited Success: NO

Purge SDB on Gx Failure: YES

ServicePath AVP code: 262099 ServicePath AVP VendorID: 3845

PCRF Connection State: PCRF is not ready

Done

<!--NeedCopy-->

ARGUMENTS

vServer

Name des virtuellen Lastausgleichs- oder Content Switching-Server, zu dem die GX-Verbindungen hergestellt werden. Der Diensttyp des virtuellen Servers muss DIAMETER oder SSL_DIAMETER sein. Dieser Parameter schließt sich mit dem Service-Parameter gegenseitig aus. Daher können Sie nicht sowohl den Dienst als auch den virtuellen Server in der GX-Schnittstelle festlegen.

Service

Name des DIAMETER oder SSL_DIAMETER Dienstes, der PCRF entspricht, zu dem die Gx-Verbindung hergestellt wird. Dieser Parameter schließt sich mit dem vserver-Parameter gegenseitig aus. Daher können Sie nicht sowohl den Dienst als auch den virtuellen Server in der GX-Schnittstelle festlegen.

pcrfRealm

Der Bereich von PCRF, an den die Nachricht weitergeleitet werden soll. Dies ist der Bereich, der in Destination-Realm AVP vom Citrix ADC Gx-Client (als Diameter Knoten) verwendet wird.

holdOnSubscriberAbsence

Setzen Sie auf Ja, um Pakete zu speichern, bis die Teilnehmersitzungsinformationen vom PCRF-Server abgerufen werden. Wenn dieser Wert auf Nein gesetzt ist, wird das Standardabonnentenprofil angewendet, bis die Teilnehmersitzungsinformationen vom PCRF-Server abgerufen werden. Wenn kein Standardabonnentenprofil konfiguriert ist, wird ein UNDEF für Ausdrücke ausgelöst, die Abonnentenattribute verwenden.

requestTimeout

Zeit in Sekunden, innerhalb der die Gx CCR-Anforderung abgeschlossen werden muss. Wenn die Anforderung nicht innerhalb dieses Zeitraums abgeschlossen wird, wird die Anforderung für die Anzahl der im Parameter RequestRetryAttempts angegebenen Zeiten erneut übertragen. Wenn die Anforderung auch nach der erneuten Übertragung nicht abgeschlossen ist, wird das Standardabonnentenprofil auf diesen Abonnenten angewendet. Wenn kein Standardabonnentenprofil konfiguriert ist, wird ein UNDEF für Ausdrücke ausgelöst, die Abonnentenattribute verwenden. Null deaktiviert das Timeout. Standardwert: 10

requestRetryAttempts

Geben Sie an, wie oft eine Anforderung erneut übertragen werden muss, wenn die Anforderung nicht innerhalb des im Parameter RequestTimeout angegebenen Werts abgeschlossen wird. Standardwert: 3.

healthCheck

Setzen Sie auf Ja, um die Inline-Integritätsprüfung des Gx-Peers zu aktivieren. Wenn diese Option aktiviert ist, sendet Citrix ADC DWR-Pakete an den PCRF-Server. Wenn die Gx-Sitzung im Leerlauf ist, läuft der HealthCheck Timer ab und DWR-Pakete werden initiiert, um zu überprüfen, ob der PCRF-Server aktiv ist. Standardwert: Nein. Hinweis: Dieser Parameter wird in Citrix ADC 12.1 Build 51.xx und höher unterstützt.

healthCheckTTL

Zeit in Sekunden für Watchdog Überwachung definiert. Nach Ablauf der TTL-Zeit für die Zustandsprüfung wird DWR gesendet, um den Status des PCRF-Servers zu überprüfen. Jede CCR-, CCA-, RAR- oder RAA-Nachricht setzt den Timer zurück. Mindestwert: 6 Sekunden. Standardwert: 30 Sekunden. Hinweis: Dieser Parameter wird in Citrix ADC 12.1 Build 51.xx und höher unterstützt.

cerRequestTimeout

Zeit in Sekunden für die Weiterübertragung des Capabilities Exchange Request definiert. Citrix ADC initiiert eine neue CER-Meldung, wenn innerhalb dieser konfigurierten Zeit kein CEA vom PCRF empfangen wird. Wenn keine Antwort vom PCRF-Server empfangen wird, versucht die Appliance, die CER-Nachricht fünfmal zu senden. Wenn auch nach 5 CER-Nachrichten keine Antwort auftritt, schließt die Appliance die TCP-Verbindung und meldet einen Fehler. Wenn der Zeitüberschreitungswert auf 0 festgelegt ist, ist die Integritätsprüfung der Anwendung deaktiviert. Mindestwert: 0 Sekunden. Standardwert: 0 Sekunden. Hinweis: Dieser Parameter wird in Citrix ADC 12.1 Build 51.xx und höher unterstützt.

revalidationTimeout

Zeit, in Sekunden, nach der die Gx CCR-U-Anforderung nach einer PCRF-Aktivität in einer Sitzung gesendet wird. Jede RAR- oder CCA-Nachricht setzt den Timer zurück. Null-Wert deaktiviert das Leerlauf-Timeout.

negativeTTL

Zeit in Sekunden, nach der die Gx CCR-I-Anforderung für Sitzungen erneut gesendet wird, die nicht von PCRF aufgelöst wurden, weil der Server heruntergefahren ist oder keine Antwort vorliegt oder eine fehlgeschlagene Antwort empfangen wird. Anstatt den PCRF-Server ständig abzufragen, hält eine Negativ-TTL die Appliance an einer ungelösten Sitzung fest. Bei negativen Sitzungen erbt die Appliance die Attribute vom Standardabonnentenprofil, sofern eines konfiguriert ist, und von der RADIUS-Kontoführungsmeldung, sofern eines empfangen wird. Nullwert deaktiviert die negativen Sitzungen. Die Appliance installiert keine negativen Sitzungen, selbst wenn eine Teilnehmersitzung nicht abgerufen werden konnte. Standardwert: 600

negativeTTLLimitedSuccess

Setzen Sie auf Ja, um eine negative Sitzung für den Teilerfolgs-Antwortcode zu erstellen (2002). Wenn dieser Wert auf Nein gesetzt ist, wird eine reguläre Sitzung erstellt. Standardwert: Nein.

Dieser Parameter wird in Citrix ADC 12.1 Build 49.xx und höher unterstützt.

purgeSDBonGxFailure

Setzen Sie auf Ja, um die Teilnehmerdatenbank zu leeren, wenn die GX-Schnittstelle fehlschlägt. Der GX-Schnittstellenfehler umfasst sowohl DWR-Überwachung (falls aktiviert) als auch Netzwerk-HealthCheck (falls aktiviert). Wenn diese Option auf Ja festgelegt ist, werden alle Teilnehmersitzungen gelöscht. Standardwert: Nein. Hinweis: Dieser Parameter wird in Citrix ADC 12.1 Build 51.xx und höher unterstützt.

servicePathAVP

Der AVP-Code, in dem PCRF den für einen Abonnenten geltenden Dienstpfad sendet.

servicePathVendorid

Die Lieferanten-ID des AVP, in dem PCRF den für einen Abonnenten geltenden Dienstpfad sendet.

So konfigurieren Sie die GX-Schnittstelle mit der GUI

- Navigieren Sie zu Traffic Management > Abonnent > Parameter.

- Klicken Sie auf Abonnentenparameter konfigurieren.

- Wählen Sie unter Interface-Typ GxOnlyaus.

- Geben Sie die Werte für alle erforderlichen Parameter an.

- Klicken Sie auf OK.

Erkennung von Transportfehlern über etablierte Gx-Verbindungen

Hinweis: Diese Funktion wird in Citrix ADC 12.1 Build 51.xx und höher unterstützt.

Eine Citrix ADC Appliance kann so konfiguriert werden, dass Transportfehler über etablierte Gx-Verbindungen mithilfe von DWR-Meldungen (Device Watchdog Request) und DWA (Device Watchdog answer) erkannt werden.

Nachdem eine Gx-Sitzung eingerichtet wurde, wird ein vordefinierter Timer ausgelöst, um festzustellen, ob eine Sitzung im Leerlauf ist. Eine DWR-Nachricht wird gesendet, nachdem der Leerlaufzeittimer abgelaufen ist. Der Leerlaufzeittimer wird jedes Mal zurückgesetzt, wenn die Citrix ADC Appliance eine Nachricht über eine etablierte Gx-Sitzung empfängt. Die Verfügbarkeit des Peers wird basierend auf der DWA-Nachricht bestätigt, nachdem eine DWR-Nachricht gesendet wurde.

- Wenn der DWA empfangen wird, wird die Verfügbarkeit eines Peers bestätigt und der Watchdog-Timer wird zurückgesetzt.

- Wenn der DWA nicht empfangen wird und der Watchdog-Zeitgeber zweimal hintereinander abläuft, wird die Sitzung als heruntergefahren und Peer nicht verfügbar angesehen. Die Appliance schließt die Sitzung und versucht, eine neue Sitzung mit dem Gx-Peer einzurichten.

Wenn der Watchdog-Zeitgeber zweimal ohne Antwort abläuft, betrachtet die Citrix ADC Appliance die GX-Verbindung als fehlerhaft und löst einen Verbindungsabschluss aus. Sobald die Verbindung geschlossen ist, wird keine andere Watchdog-Anfrage an den Gx-Peer gesendet. Citrix ADC Appliance verwendet die nächste verfügbare Gx-Sitzung für alle PCRF-Anforderungen.

So erkennen Sie Transportfehler über etablierte Gx-Verbindungen mit der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

set subscriber gxInterface [-vServer <string>] [-service <string>] [-healthCheck ( YES | NO )] [-healthCheckTTL<positive_integer>][-cerRequestTimeout <positive_integer>] [-purgeSDBonGxFailure ( YES | NO )]

<!--NeedCopy-->

Beispiel:

set subscriber gxInterface set subscriber gxInterface -vServer vdiam -healthCheck YES -healthCheckTTL 31 -cerRequestTimeout 15 purgeSDBonGxFailure YES

<!--NeedCopy-->

So erkennen Sie Transportfehler über etablierte Gx-Verbindungen mit der GUI

- Navigieren Sie zu Traffic Management > Abonnent > Parameter.

- Klicken Sie auf Abonnentenparameter konfigurieren.

- Wählen Sie unter Interfacetyp GxOnlyaus.

- Geben Sie die Werte für alle erforderlichen Parameter an.

- Wählen Sie Integritätsprüfung und geben Sie Werte für Integritätsprüfung TTL und CER Request Timeout an.

- Klicken Sie auf OK.

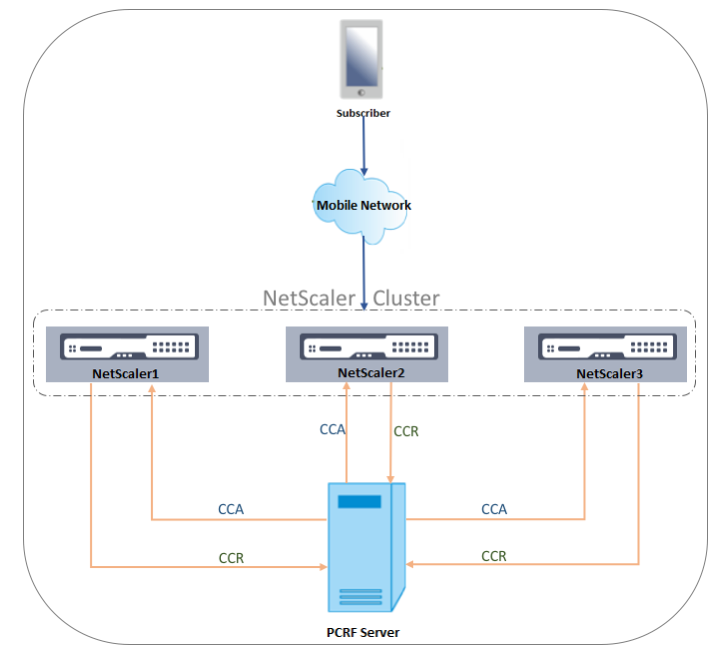

GX-Schnittstelle in einer Cluster-Topologie

Die Citrix ADC Appliance unterstützt die Gx-Schnittstelle in einer Cluster-Topologie.

Die Citrix ADC Knoten im Cluster kommunizieren über die Gx-Schnittstelle mit einem externen PCRF-Server. Wenn ein Knoten Clientdatenverkehr empfängt, führt die Appliance Folgendes aus:

- Sendet eine CCR-I-Anforderung an den PCRF-Server, um Teilnehmerinformationen abzurufen.

- Der PCRF-Server antwortet mit einem CCR-A.

- Der Citrix ADC Knoten speichert dann die empfangenen Abonnenteninformationen in seinem Abonnentenspeicher und wendet die Regeln auf den Clientdatenverkehr an.

Jeder Knoten verwaltet einen unabhängigen Abonnentenspeicher, und Abonnentensitzungen werden nicht mit anderen Knoten synchronisiert.

Gemäß dem Diameter Base Protocol RFC 6733 muss jeder Peer mit einer eindeutigen Diameter-Identität konfiguriert werden, um mit anderen Peers über das Diameter-Protokoll zu kommunizieren. Daher wird in einer Clusterbereitstellung die Konfiguration der Diameter-Identität entdeckt. Die Diameter-Parameter (Identität, Realm, Server Close Propagation) für jeden Knoten können individuell über die GUI oder die CLI konfiguriert werden.

Wenn ein Knoten zu einem Cluster hinzugefügt wird, nimmt er die Standard-Diameter-Parameter an (identity=netscaler.com, realm=com, serverClosePropogation=NO). Nachdem die Knoten hinzugefügt wurden, müssen die Diameter-Parameter für jeden Knoten konfiguriert werden.

So konfigurieren Sie die Diameter-Parameter mit der GUI

- Navigieren Sie zu System > Einstellungen.

- Klicken Sie im Detailbereich auf Diameter-Parameter ändern.

- Wählen Sie auf der Seite Diameter-Parameter den Citrix ADC Knoten aus, für den Sie die Diameter-Parameter konfigurieren möchten, und klicken Sie dann auf Konfigurieren.

- Konfigurieren Sie auf der Seite “Diameter-Parameter konfigurieren” den Durchmesser Identität, den Diameter-Bereich und den Server Close Propagation für den ausgewählten Knoten.

- Klicken Sie auf OK.

So konfigurieren Sie die Diameter-Parameter mit der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

set ns diameter [-identity <string>] [-ownerNode <positive_integer>]

<!--NeedCopy-->

ARGUMENTS

Identität

Diameter Identity wird verwendet, um einen Diameter Knoten eindeutig zu identifizieren. Bevor Sie die Durchmesserkonfiguration einrichten, muss der Citrix ADC Appliance (als Diameter Knoten) eine eindeutige Durchmesseridentität zugewiesen werden.

Legen Sie beispielsweise ns diameter -identity netscaler.com -ownerNode 1 fest. Also, wenn Citrix ADC-System Identität in Durchmessermeldungen verwenden muss, verwendet es ‘netscaler.com’ als Origin-Host AVP, wie in RFC3588 definiert.

Maximale Länge: 255

OwnerNode

OwnerNode stellt die ID des Clusterknotens dar, für den die Durchmesser-ID festgelegt ist. OwnerNode kann nur über CLIP konfiguriert werden.

Mindestwert: 0

Maximalwert: 31

Beispiel:

set ns diameter -identity netscaler1.com -ownerNode 1

Hinweis:

Die Option OwnerNode wird auch dem Befehl show ns diameter hinzugefügt.

Beispiel:

show diameter -ownerNode <0-31>

<!--NeedCopy-->

Wenn der Befehl show ns diameter ausgeführt wird, zeigt er die Diameter-Parameter für einen bestimmten Knoten an.

So konfigurieren Sie eine GX-Schnittstelle für die Clusterbereitstellung

Führen Sie die folgenden Aufgaben aus, um eine GX-Schnittstelle einzurichten:

Fügen Sie für jede Gx-Schnittstelle einen DIAMETER-Dienst hinzu.

Beispiel:

add service pcrf-svc1 203.0.113.1 DIAMETER 3868

add service pcrf-svc2 203.0.113.2 DIAMETER 3868

<!--NeedCopy-->

Fügen Sie einen virtuellen DIAMETER-Load Balancing Server hinzu, und binden Sie die in Schritt 1 erstellten Dienste an diesen virtuellen Server.

Beispiel:

add lb vserver vdiam DIAMETER 0.0.0.0 0 -persistenceType DIAMETER -persistAVPno 263

bind lb vserver vdiam pcrf-svc1

bind lb vserver vdiam pcrf-svc2

<!--NeedCopy-->

Konfigurieren Sie Citrix ADC Durchmesseridentität und Realm auf allen Clusterknoten. Identität und Realm werden als Origin-Host- und Origin-Realm-AVPs in Durchmessermeldungen verwendet, die vom Gx-Client gesendet werden.

Beispiel:

set ns diameter -identity node0.netscaler.com -realm netscaler.com -ownerNode 0

set ns diameter -identity node1.netscaler.com -realm netscaler.com -ownerNode 1

<!--NeedCopy-->

Konfigurieren Sie die GX-Schnittstelle, um den in Schritt 2 erstellten virtuellen Server als virtuellen PCRF-Server zu verwenden, und legen Sie auch den PCRF-Realm fest.

Beispiel:

set subscriber gxInterface -vServer vdiam -pcrfRealm pcrf.com

Set the subscriber interface type to GxOnly.

<!--NeedCopy-->

Beispiel:

set subscriber param -interfaceType GxOnly

<!--NeedCopy-->

Geben Sie Folgendes ein, um die Konfiguration und den Status der GX-Schnittstelle anzuzeigen:

show subscriber gxinterface

<!--NeedCopy-->

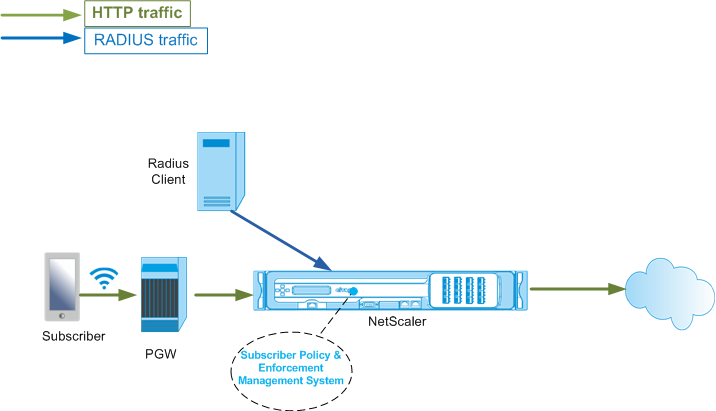

RADIUS-Schnittstelle

Bei einer RADIUS-Schnittstelle leitet das Paketgateway die Teilnehmerinformationen in einer RADIUS-Accounting Start-Nachricht über die RADIUS-Schnittstelle an die Appliance weiter, wenn eine IP-CAN-Sitzung eingerichtet wird. Ein Dienst vom Typ RadiusListener verarbeitet RADIUS-Buchhaltungsnachrichten. Fügen Sie einen gemeinsamen Schlüssel für den RADIUS-Client hinzu. Wenn ein freigegebener Schlüssel nicht konfiguriert ist, wird die RADIUS-Nachricht im Hintergrund gelöscht. Das folgende Beispiel zeigt die Befehle zum Konfigurieren einer RADIUS-Schnittstelle. Die Befehle sind fett.

So richten Sie eine RADIUS-Schnittstelle ein:

Erstellen Sie einen RADIUS-Listener-Dienst an der SNIP-Adresse, an der die RADIUS-Nachrichten empfangen werden. Beispiel:

add service srad1 192.0.0.206 RADIUSLISTENER 1813

<!--NeedCopy-->

Konfigurieren Sie die RADIUS-Schnittstelle des Abonnenten für die Verwendung dieses Dienstes. Beispiel:

set subscriber radiusInterface -listeningService srad1

<!--NeedCopy-->

Legen Sie den Abonnentenschnittstellentyp auf RadiusOnly fest. Beispiel:

set subscriber param -interfaceType RadiusOnly

<!--NeedCopy-->

Fügen Sie einen RADIUS-Client hinzu, der ein Subnetz und einen gemeinsamen Schlüssel angibt. Beispiel:

add radius client 192.0.2.0/24 -radkey client123

<!--NeedCopy-->

Ein Subnetz von 0.0.0.0/0 bedeutet, dass es der Standardgeheimnis für alle Clients ist. Geben Sie Folgendes ein, um die Konfiguration und den Status der RADIUS-Schnittstelle anzuzeigen:

show subscriber radiusInterface

<!--NeedCopy-->

RADIUS-Schnittstellenparameter:

Radius-Listener-Dienst: srad1 (UP)

Fertig

Beispiel:

add service pcrf-svc1 203.0.113.1 DIAMETER 3868

add service pcrf-svc2 203.0.113.2 DIAMETER 3868

<!--NeedCopy-->

ARGUMENTS

ListeningService

Name des RADIUS-Listening-Dienstes, der die RADIUS-Kontoführungsanforderungen verarbeitet.

SVRState

Der Status des RADIUS-Listening-Dienstes.

Die folgende Abbildung zeigt den Datenfluss auf hoher Ebene.

So konfigurieren Sie die RadiusOnly-Schnittstelle mit der GUI

- Navigieren Sie zu Traffic Management > Abonnent > Parameter.

- Klicken Sie auf Abonnentenparameter konfigurieren.

- Wählen Sie unter Schnittstellentyp die Option RadiusOnlyaus.

- Geben Sie die Werte für alle erforderlichen Parameter an.

- Klicken Sie auf OK.

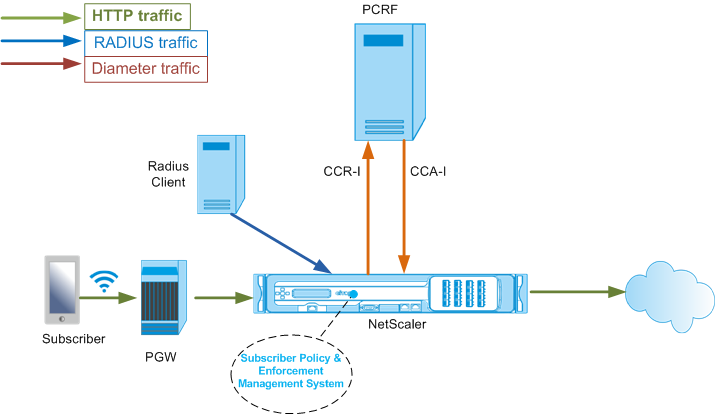

RADIUS- und GX-Schnittstelle

Bei einer RADIUS- und GX-Schnittstelle leitet das Paketgateway bei der Einrichtung einer IP-CAN-Sitzung die Teilnehmer-ID wie MSISDN und Framed-IP-Adressinformationen über den Abonnenten der Appliance über die RADIUS-Schnittstelle weiter. Die Appliance verwendet diese Teilnehmer-ID, um die PCRF auf der Gx-Schnittstelle abzufragen, um die Teilnehmerinformationen abzurufen. Dies wird als primäre PCEF-Funktionalität bezeichnet. Das folgende Beispiel zeigt die Befehle zum Konfigurieren einer RADIUS- und GX-Schnittstelle.

set subscriber param -interfaceType RadiusandGx

add service pcrf-svc 203.0.113.1 DIAMETER 3868

add lb vserver vdiam DIAMETER 0.0.0.0 0 -persistenceType DIAMETER -persistAVPno 263

bind lb vserver vdiam pcrf-svc

set subscriber gxInterface -vServer vdiam -pcrfRealm testrealm1.net -holdOnSubscriberAbsence YES -revalidationTimeout 60 -negativeTTL 120

add service srad1 192.0.0.206 RADIUSLISTENER 1813 set subscriber radiusInterface -listeningService srad1

<!--NeedCopy-->

Die folgende Abbildung zeigt den Datenfluss auf hoher Ebene.

So konfigurieren Sie die RadiusAndGX-Schnittstelle mit der GUI

- Navigieren Sie zu Traffic Management > Abonnent > Parameter.

- Klicken Sie auf Abonnentenparameter konfigurieren.

- Wählen Sie unter Schnittstellentyp die Option RadiusAndGX aus.

- Geben Sie die Werte für alle erforderlichen Parameter an.

- Klicken Sie auf OK.

Statische Abonnenten konfigurieren

Sie können die Abonnenten manuell auf der Citrix ADC Appliance mit der Befehlszeile oder des Konfigurationsdienstprogramms konfigurieren. Sie erstellen statische Abonnenten, indem Sie eine eindeutige Abonnenten-ID zuweisen und optional jedem Abonnenten eine Richtlinie zuweisen. Die folgenden Beispiele zeigen die Befehle zum Konfigurieren eines statischen Teilnehmers.

In den folgenden Beispielen gibt SubscriptionIdValue die internationale Telefonnummer an, und SubscriptionIdType (in diesem Beispiel E164) gibt das allgemeine Format für internationale Telefonnummern an.

add subscriber profile 203.0.113.6 -subscriberRules policy1 policy2 -subscriptionIdType E164 -subscriptionIdvalue 98767543211

add subscriber profile 2002::a66:e8d3/64 -subscriberRules policy1 policy3 -subscriptionIdtype E164 -subscriptionIdvalue 98767543212

add subscriber profile 203.0.24.2 10 -subscriberRules policy2 policy3 -subscriptionIdtype E164 -subscriptionIdvalue 98767543213

<!--NeedCopy-->

Um die konfigurierten Abonnentenprofile anzuzeigen, geben Sie Folgendes ein:

Abonnentenprofil anzeigen

> show subscriber profile

1) Subscriber IP: 203.0.24.2 VLAN:10

Profile Attributes:

Active Rules: policy2, policy3

Subscriber Id Type: E164

Subscriber Id Value: 98767543213

2) Subscriber IP: 2002::/64

Profile Attributes:

Active Rules: policy1, policy3

Subscriber Id Type: E164

Subscriber Id Value: 98767543212

3) Subscriber IP: 203.0.113.6

Profile Attributes:

Active Rules: policy1, policy2

Subscriber Id Type: E164

Subscriber Id Value: 98767543211

Done

<!--NeedCopy-->

Standardabonnentenprofil

Ein Standardabonnentenprofil wird verwendet, wenn die AbonnentenIP-Adresse nicht im Abonnentensitzungsspeicher auf der Appliance gefunden wird. Im folgenden Beispiel wird ein Standardabonnentenprofil mit der Abonnentenregelrichtlinien1 hinzugefügt.

> add subscriber profile * -subscriberRules policy1

<!--NeedCopy-->

Abonnentensitzungen anzeigen und löschen

Verwenden Sie den folgenden Befehl, um alle statischen und dynamischen Teilnehmersitzungen anzuzeigen.

show subscriber sessions

> show subscriber sessions

1) Subscriber IP: 2002::/64

Session Attributes:

Active Rules: policy1, policy3

Subscriber Id Type: E164

Subscriber Id Value: 98767543212

2) Subscriber IP: *

Session Attributes:

Active Rules: policy1

3) Subscriber IP: 203.0.24.2 VLAN:10

Session Attributes:

Active Rules: policy2, policy3

Subscriber Id Type: E164

Subscriber Id Value: 98767543213

4) Subscriber IP: 203.0.113.6

Session Attributes:

Active Rules: policy1, policy2

Subscriber Id Type: E164

Subscriber Id Value: 98767543211

5) Subscriber IP: 192.168.0.11

Session Attributes:

Idle TTL remaining: 361 Seconds

Active Rules: policy1

Subscriber Id Type: E164

Subscriber Id Value: 1234567811

Service Path: policy1

AVP(44): 34 44 32 42 42 38 41 43 2D 30 30 30 30 30 30 31 31

AVP(257): 00 01 C0 A8 0A 02

PCRF-Host: host.pcrf.com

AVP(280): 74 65 73 74 2E 63 6F 6D

Done

<!--NeedCopy-->

Verwenden Sie den folgenden Befehl, um eine einzelne Sitzung oder den gesamten Sitzungsspeicher zu löschen. Wenn Sie keine IP-Adresse angeben, wird der vollständige Abonnenten-Sitzungsspeicher gelöscht.

clear subscriber sessions <ip>

<!--NeedCopy-->

Durchsetzung von Abonnentenrichtlinien und -verwaltungssystem

Die Citrix ADC Appliance verwendet die IP-Adresse des Abonnenten als Schlüssel für das Durchsetzungs- und Verwaltungssystem der Abonnentenrichtlinien.

Sie können Abonnentenausdrücke hinzufügen, um die Abonnenteninformationen zu lesen, die im Erzwingungs- und Verwaltungssystem für Abonnentenrichtlinien verfügbar sind. Diese Ausdrücke können mit Richtlinienregeln und -aktionen verwendet werden, die für Citrix ADC Features konfiguriert sind, z. B. integriertes Caching, Rewrite, Responder und Content Switching.

Die folgenden Befehle sind ein Beispiel für das Hinzufügen einer abonnentenbasierten Responderaktion und -richtlinie. Die Richtlinie wird auf true ausgewertet, wenn der Abonnentenregelwert pol1 lautet.

add responder action error_msg respondwith '"HTTP/1.1 403 OKrnrn" + " You are not authorized to access Internet"'

add responder policy no_internet_access "SUBSCRIBER.RULE_ACTIVE("pol1")" error_msg

<!--NeedCopy-->

Das folgende Beispiel zeigt die Befehle zum Hinzufügen einer abonnentenbasierten Umschreibaktion und -richtlinie. Die Aktion fügt einen HTTP-Header X-nokia-msisdn ein, indem der Wert von AVP (45) in der Teilnehmersitzung verwendet wird.

> add rewrite action AddHDR-act insert_http_header X-Nokia-MSISDN "SUBSCRIBER.AVP(45).VALUE"

> add rewrite policy AddHDR-pol "HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).EQUALS_ANY("patset-test")" AddHDR-act

<!--NeedCopy-->

Im folgenden Beispiel werden zwei Richtlinien auf der Appliance konfiguriert. Wenn die Appliance die Abonnenteninformationen überprüft und die Abonnentenregel cache_enable lautet, führt sie Zwischenspeicherung durch. Wenn die Abonnentenregel cache_disable lautet, führt die Appliance kein Zwischenspeichern durch.

> add cache policy nocachepol -rule "SUBSCRIBER.RULE_ACTIVE("cache_disable")" - action NOCACHE

> add cache policy cachepol -rule "SUBSCRIBER.RULE_ACTIVE("cache_enable")" - action CACHE -storeInGroup cg1

<!--NeedCopy-->

Eine vollständige Liste der Ausdrücke, die mit SUBSCRIBER beginnen, finden Sie im Richtlinienkonfigurationshandbuch.

Wichtige

Citrix ADC-Softwareversion 12.1 unterstützt die IPANDVLAN-Schlüsselsuchmethode, wenn die Abonnentenschnittstelle auf GXOnly festgelegt ist. Weitere Informationen finden Sie unter Nachschlagmethode für IP-Adresse und VLAN-ID-Schlüssel.

IPv6-Präfix-basierte Teilnehmersitzungen

Ein Telco-Benutzer wird durch das IPv6-Präfix und nicht durch die vollständige IPv6-Adresse identifiziert. Die Citrix ADC Appliance verwendet nun das Präfix anstelle der vollständigen IPv6-Adresse (/128), um einen Abonnenten in der Datenbank (Abonnentenspeicher) zu identifizieren. Für die Kommunikation mit dem PCRF-Server (z. B. in einer CCR-I-Nachricht) verwendet die Appliance nun das Framed-IPv6-Präfix AVP anstelle der vollständigen IPv6-Adresse. Die Standardlänge des Präfix ist /64, Sie können die Appliance jedoch so konfigurieren, dass sie einen anderen Wert verwendet.

So konfigurieren Sie das IPv6-Präfix mit der Befehlszeile

set subscriber param [-ipv6PrefixLookupList <positive_integer> ...]

Der erste Beispielbefehl unten setzt ein einzelnes Präfix und der zweite Beispielbefehl setzt mehrere Präfixe.

set subscriber param -ipv6PrefixLookupList 64

set subscriber param -ipv6PrefixLookupList 64 72 96

<!--NeedCopy-->

So konfigurieren Sie das IPv6-Präfix mit dem Konfigurationsdienstprogramm

- Navigieren Sie zu Traffic Management > Abonnent > Parameter.

- Klicken Sie im Detailbereich unter Einstellungen auf Subscriber Parameter konfigurieren, und geben Sie in der IPv6-Präfix Lookuplisteein oder mehrere Präfixe an.

IP-Adresse und VLAN-ID-Schlüssel-Suchmethode

Die Citrix ADC Appliance verwendet die IP-Adresse des Abonnenten als Schlüsselsuchmethode für das Durchsetzungs- und Verwaltungssystem der Abonnentenrichtlinien. Diese Methode ist nicht wirksam, wenn sich die IP-Adressen überlappen. In solchen Fällen können Sie die VLAN-ID als zusätzlichen Subscriber Lookup-Typ verwenden. Die IPANDVLAN-Schlüsselsuchmethode wird nur unterstützt, wenn die Teilnehmerschnittstelle auf GXOnly festgelegt ist. Wenn IPANDVLAN als Suchmethode konfiguriert ist, führt die Citrix ADC Appliance Folgendes aus:

- Schließt die ursprüngliche VLAN-ID in die GX-Abfrage für IPv4-Abonnenten ein.

- Enthält den Gx VLAN AVP in allen Gx-Antworten. Wenn jedoch eine VLAN-ID nicht übereinstimmt, ignoriert die Appliance die Antworten.

Wenn die Appliance beispielsweise ein CCR-I mit GXSessionid-a:IPv4-b:vlan-c sendet und die Antwort GXSessionid-a:IPv4-b:vlan-d enthält, wird die Antwort gelöscht, und ein Standardabonnenteneintrag wird erstellt.

Hinweis:

- Schnittstellentyp RadiusAndGX und RadiusOnly können nicht zusammen mit dem Schlüsseltyp IPANDVLAN konfiguriert werden.

- Wenn der Datenverkehr von einer IPv6-Adresse stammt, verwendet die Citrix ADC Appliance die IP-Lookup-Methode.

So konfigurieren Sie IP oder IPANDVLAN als Schlüsselsuchmethode mit der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

set subscriber param [-keytype ( IP | IPANDVLAN )] [-interfaceType <interfaceType>]

<!--NeedCopy-->

Beispiel:

set subscriber param -keytype IPANDVLAN -interfaceType GxOnly

set subscriber param -keytype IP -interfaceType GxOnly

<!--NeedCopy-->

Hinweis:

Ändern des Schlüsseltype-Parameters von IP in IPANDVLAN und umgekehrt löscht alle Teilnehmerdaten.

VLAN-Parameter

Der VLAN-Parameter wird auch für die folgenden Befehle hinzugefügt.

add subscriber profile <ip>@ [-vlan]

set subscriber profile <ip>@ [-vlan] [-subscriptionIdType <subscriptionIdType>]

show subscriber profile [<ip>@] [-vlan]

rm subscriber profile <ip>@ [-vlan <positive_integer>]

<!--NeedCopy-->

Argumente

IP

Stellt die IP-Adresse des Teilnehmers dar. Dies ist ein obligatorisches Argument und kann nicht geändert werden, nachdem das Abonnentenprofil hinzugefügt wurde.

Vlan

Stellt die VLAN-Nummer dar, auf der sich der Abonnent befindet. Die VLAN-Nummer kann nicht geändert werden, nachdem das Teilnehmerprofil hinzugefügt wurde.

Mindestwert: 1

Maximalwert: 4096

add subscriber profile 192.0.2.23 10

set subscriber profile 192.0.2.23 10 -subscriptionIdtype E164

show subscriber profile 192.0.2.23 10

rm subscriber profile 192.0.2.23 10

<!--NeedCopy-->

So konfigurieren Sie IP oder IPANDVLAN als Schlüsselsuchmethode über die GUI

- Navigieren Sie zu Traffic Management > Abonnent > Parameter.

- Klicken Sie auf Abonnentenparameter konfigurieren.

- Wählen Sie unter Schlüsseltyp die Option IP oder IPANDVLAN entsprechend Ihren Anforderungen aus.

- Schließen Sie die Konfiguration ab, und klicken Sie auf OK.

Leerlaufsitzungsverwaltung von Teilnehmersitzungen in einem Telco-Netzwerk

Die Abonnentensitzung auf einer Citrix ADC Appliance basiert auf Ereignissen der Steuerungsebene, wie z. B. einer RADIUS-Accounting Stop Nachricht, einer Durchmesser-RAR-Meldung (Session Release) oder einem Befehl Abonnentensitzung löschen. In einigen Bereitstellungen erreichen die Nachrichten von einem RADIUS-Client oder einem PCRF-Server möglicherweise nicht die Appliance. Außerdem können die Nachrichten bei starkem Datenverkehr verloren gehen. Eine lange Zeit im Leerlauf befindlichen Teilnehmersitzung verbraucht weiterhin Arbeitsspeicher und IP-Ressourcen auf der Citrix ADC Appliance. Die Leerlaufsitzungsverwaltungsfunktion stellt konfigurierbare Zeitgeber zur Identifizierung von Leerlaufsitzungen bereit und bereinigt diese Sitzungen basierend auf der angegebenen Aktion.

Eine Sitzung gilt als Leerlauf, wenn kein Datenverkehr von diesem Teilnehmer auf der Datenebene oder der Steuerebene empfangen wird. Sie können eine Aktualisierung angeben, beenden (PCRF informieren und dann die Sitzung löschen) oder löschen (ohne PCRF zu informieren) Aktion. Die Aktion wird erst ausgeführt, nachdem die Sitzung für die im Leerlaufzeitparameter angegebene Zeit inaktiv ist.

So konfigurieren Sie das Zeitlimit für Leerlaufsitzungen und die zugehörige Aktion mit der Befehlszeile

set subscriber param [-idleTTL <positive_integer>] [-idleAction <idleAction>]

<!--NeedCopy-->

Beispiele:

set subscriber param -idleTTL 3600 -idleAction ccrTerminate

set subscriber param -idleTTL 3600 -idleAction ccrUpdate

set subscriber param -idleTTL 3600 -idleAction delete

<!--NeedCopy-->

Um das Timeout für Leerlaufsitzungen zu deaktivieren, setzen Sie das Leerlaufzeitlimit auf Null.

set subscriber param –idleTTL 0

So konfigurieren Sie das Zeitlimit für Leerlaufsitzungen und die zugehörige Aktion mit dem Konfigurationsdienstprogramm

- Navigieren Sie zu Traffic Management > Abonnent > Parameter.

- Klicken Sie im Detailbereich unter Einstellungen auf Subscriber Parameters konfigurieren, und geben Sie eine Leerlaufzeit und Leerlaufaktion an.

Protokollierung von Abonnentensitzungsereignissen

Wenn Sie die Abonnentenprotokollierung aktivieren, können Sie die für einen Abonnenten spezifischen RADIUS- und Gx-Steuerebenenmeldungen verfolgen und die historischen Daten verwenden, um Teilnehmeraktivitäten zu analysieren. Einige der wichtigsten Attribute sind MSISDN und Zeitstempel. Folgende Attribute werden ebenfalls protokolliert:

- Sitzungsereignis (Installieren, Aktualisieren, Löschen, Fehler)

- GX-Meldungstyp (CCR-I, CCR-U, CCR-T, RAR)

- Radius-Meldungstyp (Start, Stop)

- Teilnehmer-IP

- SubscriberID-Typ (MSISDN(E164), IMSI)

- SubscriberID-Wert

Mithilfe dieser Protokolle können Sie Benutzer nach IP-Adresse und, falls verfügbar, MSISDN verfolgen.

Sie können die Protokollierung der Abonnentensitzungen auf einem lokalen oder entfernten Syslog- oder Nslog-Server aktivieren. Das folgende Beispiel zeigt, wie Sie die Abonnentenprotokollierung auf einem Remote-Syslog-Server aktivieren.

> add syslogAction sysact1 192.0.2.0 -loglevel EMERGENCY ALERT CRITICAL ERROR WARNING NOTICE INFORMATIONAL -subscriberlog enabled

<!--NeedCopy-->

Aus diesen Protokollen können Sie Informationen zu allen Aktivitäten im Zusammenhang mit einem Benutzer erhalten, z. B. zu dem Zeitpunkt, zu dem eine Sitzung aktualisiert, gelöscht oder erstellt (installiert) wurde. Darüber hinaus werden Fehlermeldungen protokolliert.

Beispiele:

-

Die folgenden Protokolleinträge sind Beispiele für die Erstellung von RadiusAndGX-Sitzungen, die Sitzungsaktualisierung und das Löschen von Sitzungen.

09/30/2015:16:29:18 GMT Informational 0-PPE-0 : default SUBSCRIBER SESSION_EVENT 147 0 : Session Install, GX MsgType: CCR-I, RADIUS MsgType: Start, IP: 100.10.1.1, ID: E164 - 30000000001

09/30/2015:16:30:18 GMT Informational 0-PPE-0 : default SUBSCRIBER SESSION_EVENT 148 0 : Session Update, GX MsgType: CCR-U, IP: 100.10.1.1, ID: E164 - 30000000001

09/30/2015:17:27:56 GMT Informational 0-PPE-0 : default SUBSCRIBER SESSION_EVENT 185 0 : Session Delete, GX MsgType: CCR-T, RADIUS MsgType: Stop, IP: 100.10.1.1, ID: E164 - 30000000001

-

Die folgenden Protokolleinträge sind Beispiele für Fehlermeldungen, z. B. wenn ein Abonnent auf dem PCRF-Server nicht gefunden wird und wenn die Appliance keine Verbindung mit dem PCRF-Server herstellen kann.

09/30/2015:16:44:15 GMT Error 0-PPE-0 : default SUBSCRIBER SESSION_FAILURE 169 0 : Failure Reason: PCRF failure response, GX MsgType: CCR-I, IP: 100.10.1.1

Sep 30 13:03:01 09/30/2015:16:49:08 GMT 0-PPE-0 : default SUBSCRIBER SESSION_FAILURE 176 0 : Failure Reason: Unable to connect to PCRF, GX MsgType: CCR-I, RADIUS MsgType: Start, IP: 100.10.1.1, ID: E164 - 30000000001#000#000#000#000#000#000#000#000#000#000#000#000#000#000#000#000

Abonnentenbewusste LSN-Sitzungsbeendigung

Wenn in früheren Versionen eine Abonnentensitzung gelöscht wird, wenn eine RADIUS-Buchhaltungs-STOP oder eine PCRF-RAR-Nachricht empfangen wird, oder als Ergebnis eines anderen Ereignisses, wie TTL-Ablauf oder Leerung, werden die entsprechenden LSN-Sitzungen des Abonnenten erst nach dem konfigurierten LSN-Zeitüberschreitungszeitraum entfernt. LSN-Sitzungen, die bis zum Ablauf dieser Zeitüberschreitung geöffnet bleiben, verbrauchen weiterhin Ressourcen auf der Appliance.

Ab Release 11.1 wird ein neuer Parameter (subscrSessionRemoval) hinzugefügt. Wenn dieser Parameter aktiviert ist und die Abonnenteninformationen aus der Abonnentendatenbank gelöscht werden, werden LSN-Sitzungen, die diesem Abonnenten entsprechen, ebenfalls entfernt. Wenn dieser Parameter deaktiviert ist, wird die Zeitüberschreitung für die Teilnehmersitzungen gemäß den LSN-Zeitüberschreitungseinstellungen festgelegt.

So konfigurieren Sie die abonnentenunterstützende LSN-Sitzungsbeendigung mit der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

| set lsn parameter -subscrSessionRemoval ( ENABLED | DISABLED ) |

> set lsn parameter -subscrSessionRemoval ENABLED

Done

> sh lsn parameter

LSN Global Configuration:

Active Memory Usage: 0 MBytes

Configured Memory Limit: 0 MBytes

Maximum Memory Usage Limit: 912 MBytes

Session synchronization: ENABLED

Subscriber aware session removal: ENABLED

<!--NeedCopy-->

So konfigurieren Sie die abonnentenunterstützende LSN-Sitzungsbeendigung mit der GUI

- Navigieren Sie zu System > Large Scale NAT.

- Klicken Sie unter Erste Schritteauf LSN-Parameter festlegen.

- Legen Sie den Parameter Abonnentenunterstützung fest.

Problembehandlung

Wenn Ihre Bereitstellung nicht wie erwartet funktioniert, verwenden Sie die folgenden Befehle zur Fehlerbehebung:

- show subscriber gxinterface Die Ausgabe

dieses Befehls kann folgende Fehlermeldungen enthalten (hier mit vorgeschlagenen Antworten):

- Gx Interface Not Configured-Verwenden Sie set subscriber param Befehl, um den richtigen Schnittstellentyp zu konfigurieren.

- PCRF nicht konfiguriert-Konfigurieren eines Diameter vServer oder Service auf GxInterface-Verwenden Sie den Befehl set subscriber gx interface, um dieser Schnittstelle einen virtuellen Diameter Server oder Dienst zuzuweisen.

- PCRF ist nicht bereit, den entsprechenden vserver/service für weitere Details zu überprüfen. Verwenden Sie den Befehl show LB vserver oder show service, um den Status des Dienstes zu überprüfen.

- Citrix ADC wartet auf CEA von PCRF-fähigkeitsaushandlungen zwischen PCRF und Citrix ADC möglicherweise fehlschlägt. Dies könnte ein intermittierender Zustand sein. Wenn es weiterhin besteht, überprüfen Sie die DIAMETER-Einstellungen auf Ihrem PCRF-Server.

- Speicher ist nicht zum Speichern von Teilnehmersitzungen konfiguriert. Bitte verwenden Sie ‘set extendedmemoryparam -memlimit <>’-Verwenden Sie den Befehl set extendedmemoryparam, um erweiterten Speicher zu konfigurieren.

- show subscriber radiusinterface Wenn “Nicht konfiguriert” die Ausgabe dieses Befehls ist, verwenden Sie den Befehl set subscriber radiusinterface, um einen RadiusListener Dienst anzugeben.

Wenn die Abonnentenprotokollierung aktiviert ist, können Sie detailliertere Informationen aus den Protokolldateien abrufen.

In diesem Artikel

- Zuweisen von Speicher für das Teilnehmersitzungsspeichermodul

- Konfigurieren einer Schnittstelle für dynamische Abonnenten

- Statische Abonnenten konfigurieren

- Standardabonnentenprofil

- Abonnentensitzungen anzeigen und löschen

- Durchsetzung von Abonnentenrichtlinien und -verwaltungssystem

- IPv6-Präfix-basierte Teilnehmersitzungen

- IP-Adresse und VLAN-ID-Schlüssel-Suchmethode

- Leerlaufsitzungsverwaltung von Teilnehmersitzungen in einem Telco-Netzwerk

- Protokollierung von Abonnentensitzungsereignissen

- Abonnentenbewusste LSN-Sitzungsbeendigung

- Problembehandlung