MPX 14000 FIPS-Geräte

Wichtig:

Die FIPS-Plattform MPX 9700/10500/12500/15500 hat das Lebensende erreicht.

Die Konfigurationsschritte für NetScaler MPX 14000 FIPS und NetScaler MPX 9700/10500/12500/15500 FIPS-Appliances sind unterschiedlich. MPX 14000 FIPS-Appliances verwenden keine Firmware v2.2. Ein FIPS-Schlüssel, der auf dem Hardware Security Module (HSM) der MPX 9700-Plattform erstellt wurde, kann nicht an das HSM der MPX 14000-Plattform übertragen werden. Umgekehrt wird auch nicht unterstützt. Wenn Sie jedoch einen RSA-Schlüssel als FIPS-Schlüssel importiert haben, können Sie den RSA-Schlüssel auf die MPX 14000-Plattform kopieren. Importiere es dann als FIPS-Schlüssel. Es werden nur 2048-Bit- und 3072-Bit-Schlüssel unterstützt.

Die Firmware-Versionen, die auf der Citrix ADC-Downloadseite unter “Citrix ADC Release 12.1-FIPS” und “Citrix ADC Release 12.1-ndcpp” aufgeführt sind, werden auf den MPX 14000 FIPS- oder SDX 14000 FIPS-Plattformen nicht unterstützt. Diese Plattformen können andere neueste Citrix ADC-Firmware-Versionen verwenden, die auf der Downloadseite verfügbar sind.

Eine FIPS-Appliance ist mit einem manipulationssicheren (manipulationssicheren) kryptografischen Modul - einem Cavium CNN3560-NFBE-G - ausgestattet, das den FIPS 140-2 Level-3-Spezifikationen entspricht (ab Release 12.0 Build 56.x). Die kritischen Sicherheitsparameter (CSPs), hauptsächlich der private Schlüssel des Servers, werden sicher gespeichert und innerhalb des kryptografischen Moduls, auch HSM genannt, gespeichert und generiert. Auf die CSPs wird niemals außerhalb der Grenzen des HSM zugegriffen. Nur der Superuser (nsroot) kann Operationen an den im HSM gespeicherten Schlüsseln ausführen.

Bevor Sie eine FIPS-Appliance konfigurieren, müssen Sie den Status der FIPS-Karte überprüfen und dann die Karte initialisieren. Erstellen Sie einen FIPS-Schlüssel und ein Serverzertifikat, und fügen Sie zusätzliche SSL-Konfiguration hinzu.

Informationen zu den unterstützten FIPS-Chiffern finden Sie unter FIPS-zugelassene Algorithmen und Chiffern.

Informationen zum Konfigurieren von FIPS-Appliances in einem HA-Setup finden Sie unter Konfigurieren von FIPS auf Appliances in einem HA-Setup.

Einschränkungen

- SSL-Neuverhandlungen mit dem SSLv3-Protokoll werden im Backend einer MPX-FIPS-Appliance nicht unterstützt.

- 1024-Bit- und 4096-Bit-Schlüssel und der Exponentwert von 3 werden nicht unterstützt.

- Das 4096-Bit-Serverzertifikat wird nicht unterstützt.

- Das 4096-Bit-Clientzertifikat wird nicht unterstützt (wenn die Clientauthentifizierung auf dem Back-End-Server aktiviert ist).

Konfigurieren des HSM

Bevor Sie das HSM auf einer MPX 14000 FIPS-Appliance konfigurieren, überprüfen Sie den Status Ihrer FIPS-Karte, um sicherzustellen, dass der Treiber korrekt geladen wurde. Initialisieren Sie dann die Karte.

Geben Sie an der Eingabeaufforderung Folgendes ein:

show fips

FIPS Card is not configured

<!--NeedCopy-->

Die Meldung “FEHLER: Betrieb nicht zulässig - keine FIPS-Karte im System vorhanden” wird angezeigt, wenn der Treiber nicht korrekt geladen wurde.

Initialisieren der FIPS-Karte

Die Appliance muss dreimal neu gestartet werden, um die FIPS-Karte ordnungsgemäß zu initialisieren.

Wichtig

- Stellen Sie sicher, dass das Verzeichnis

/nsconfig/fipserfolgreich auf der Appliance erstellt wurde.- Speichern Sie die Konfiguration nicht, bevor Sie die Appliance zum dritten Mal neu starten.

Führen Sie die folgenden Schritte aus, um die FIPS-Karte zu initialisieren:

- Setzen Sie die FIPS-Karte zurück (

reset fips). - Starten Sie das Gerät neu (

reboot). -

Legen Sie das Kennwort für den Sicherheitsbeauftragten für die Partitionen 0 und 1 und das Benutzerkennwort für die Partition (

set fips -initHSM Level-2 <soPassword> <oldsoPassword> <userPassword> -hsmLabel NSFIPS) fest.)Note: The set or reset command takes more than 60 seconds to run.

- Speichern Sie die Konfiguration (

saveconfig). - Stellen Sie sicher, dass der kennwortverschlüsselte Schlüssel für die Hauptpartition (master_pek.key) im Verzeichnis

/nsconfig/fips/erstellt wurde. - Starten Sie das Gerät neu (

reboot). - Stellen Sie sicher, dass der kennwortverschlüsselte Schlüssel für die Standardpartition (default_pek.key) im Verzeichnis

/nsconfig/fips/erstellt wurde. - Starten Sie das Gerät neu (

reboot). - Stellen Sie sicher, dass die FIPS-Karte UP (

show fips) ist.

Initialisieren Sie die FIPS-Karte über die CLI

Der Befehl set fips initialisiert das Hardware Security Module (HSM) auf der FIPS-Karte und legt ein neues Kennwort und ein neues Benutzerkennwort für den Sicherheitsbeauftragten fest.

Vorsicht: Dieser Befehl löscht alle Daten auf der FIPS-Karte. Sie werden aufgefordert, bevor Sie mit der Befehlsausführung fortfahren. Vor und nach dem Ausführen dieses Befehls ist ein Neustart erforderlich, damit die Änderungen übernommen werden. Speichern Sie die Konfiguration, nachdem Sie diesen Befehl ausgeführt haben und bevor Sie die Appliance neu starten.

Geben Sie an der Eingabeaufforderung die folgenden Befehle ein:

reset fips

reboot

set fips -initHSM Level-2 so12345 so12345 user123 -hsmLabel NSFIPS

This command will erase all data on the FIPS card. You must save the configuration (saveconfig) after executing this command. Do you want to continue?(Y/N)y

<!--NeedCopy-->

Hinweis: Die folgende Meldung wird angezeigt, wenn Sie den Befehl set fipsausführen:

This command will erase all data on the FIPS card. You must save the configuration (saveconfig) after executing this command. [Note: On MPX/SDX 14xxx FIPS platform, the FIPS security is at Level-3 by default, and the -initHSM Level-2 option is internally converted to Level-3] Do you want to continue?(Y/N)y

saveconfig

reboot

reboot

show fips

FIPS HSM Info:

HSM Label : NetScaler FIPS

Initialization : FIPS-140-2 Level-3

HSM Serial Number : 3.1G1836-ICM000136

HSM State : 2

HSM Model : NITROX-III CNN35XX-NFBE

Hardware Version : 0.0-G

Firmware Version : 1.0

Firmware Build : NFBE-FW-1.0-48

Max FIPS Key Memory : 102235

Free FIPS Key Memory : 102231

Total SRAM Memory : 557396

Free SRAM Memory : 262780

Total Crypto Cores : 63

Enabled Crypto Cores : 63

<!--NeedCopy-->

Erstellen eines FIPS-Schlüssels

Sie können einen FIPS-Schlüssel auf Ihrer MPX 14000 FIPS-Einheit erstellen oder einen vorhandenen FIPS-Schlüssel in die Appliance importieren. Die MPX 14000 FIPS-Appliance unterstützt nur 2048-Bit- und 3072-Bit-Schlüssel und einen Exponentenwert von F4 (dessen Wert 65537 ist). Für PEM-Schlüssel ist kein Exponent erforderlich. Stellen Sie sicher, dass der FIPS-Schlüssel korrekt erstellt wurde. Erstellen Sie eine Zertifikatsignieranforderung und ein Serverzertifikat. Fügen Sie abschließend das Zertifikatschlüsselpaar zu Ihrer Appliance hinzu.

Geben Sie den Schlüsseltyp an (RSA oder ECDSA). Geben Sie für ECDSA-Schlüssel nur die Kurve an. Die ECDSA-Schlüsselerstellung mit Kurve P_256 und P_384 wird unterstützt.

Hinweis:

1024-Bit- und 4096-Bit-Schlüssel und ein Exponentenwert von 3 werden nicht unterstützt.

Erstellen Sie über die CLI einen FIPS-Schlüssel

Geben Sie an der Eingabeaufforderung Folgendes ein:

create ssl fipsKey <fipsKeyName> -keytype ( RSA | ECDSA ) [-exponent ( 3 | F4 )] [-modulus <positive_integer>] [-curve ( P_256 | P_384 )]

<!--NeedCopy-->

Example1:

create fipsKey f1 -keytype RSA -modulus 2048 -exponent F4

show ssl fipskey f1

FIPS Key Name: f1 Key Type: RSA Modulus: 2048 Public Exponent: F4 (Hex: 0x10001)

<!--NeedCopy-->

Example2:

> create fipskey f2 -keytype ECDSA -curve P_256

> sh fipskey f2

FIPS Key Name: f2 Key Type: ECDSA Curve: P_256

<!--NeedCopy-->

Erstellen eines FIPS-Schlüssels mit der GUI

- Navigieren Sie zu Traffic Management > SSL > FIPS.

- Klicken Sie im Detailbereich auf der Registerkarte FIPS-Schlüssel auf Hinzufügen.

-

Geben Sie im Dialogfeld FIPS-Schlüssel erstellen Werte für die folgenden Parameter an:

- FIPS-Schlüsselname*—FIPSKeyname

- Modul*—Modul

- Exponent*—Exponent

* Ein erforderlicher Parameter

- Klicken Sie auf Erstellen, und klicken Sie dann auf Schließen.

- Vergewissern Sie sich auf der Registerkarte FIPS-Tasten, dass die für den von Ihnen erstellten FIPS-Schlüssel angezeigten Einstellungen korrekt sind.

Importieren eines FIPS-Schlüssels

Um einen vorhandenen FIPS-Schlüssel mit Ihrer FIPS-Appliance zu verwenden, müssen Sie den FIPS-Schlüssel von der Festplatte der Appliance in das HSM übertragen.

Hinweis: Um Fehler beim Importieren eines FIPS-Schlüssels zu vermeiden, stellen Sie sicher, dass der Name des importierten Schlüssels mit dem ursprünglichen Schlüsselnamen übereinstimmt, als er erstellt wurde.

Importieren eines FIPS-Schlüssels mit der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

import ssl fipsKey <fipsKeyName> -key <string> [-inform <inform>] [-wrapKeyName <string>] [-iv<string>] -exponent F4 ]

<!--NeedCopy-->

Beispiel:

import fipskey Key-FIPS-2 -key Key-FIPS-2.key -inform SIM -exponent F4

import fipskey Key-FIPS-2 -key Key-FIPS-2.key -inform PEM

<!--NeedCopy-->

Stellen Sie sicher, dass der FIPS-Schlüssel korrekt erstellt oder importiert wurde, indem Sie denshow fipskey Befehl ausführen.

show fipskey

1) FIPS Key Name: Key-FIPS-2

<!--NeedCopy-->

Importieren eines FIPS-Schlüssels mit der GUI

-

Navigieren Sie zu Traffic Management > SSL > FIPS.

-

Klicken Sie im Detailbereich auf der Registerkarte FIPS-Schlüssel auf Importieren.

-

Wählen Sie im Dialogfeld Als FIPS-Schlüssel importieren die FIPS-Schlüsseldatei aus und legen Sie Werte für die folgenden Parameter fest:

- FIPS-Schlüsselname*

- Schlüsseldateiname* — Um die Datei an einem anderen Speicherort als dem Standardwert zu platzieren, geben Sie den vollständigen Pfad an oder klicken Sie auf Durchsuchen und navigieren Sie zu einem Speicherort.

- Exponent*

* Ein erforderlicher Parameter

-

Klicken Sie auf Importierenund dann auf Schließen.

-

Vergewissern Sie sich auf der Registerkarte FIPS-Tasten, dass die für den importierten FIPS-Schlüssel angezeigten Einstellungen korrekt sind.

Exportieren eines FIPS-Schlüssels

Citrix empfiehlt, ein Backup eines Schlüssels zu erstellen, der im FIPS HSM erstellt wurde. Wenn ein Schlüssel im HSM gelöscht wird, können Sie den gleichen Schlüssel nicht erneut erstellen, und alle damit verbundenen Zertifikate werden nutzlos gemacht.

Zusätzlich zum Exportieren eines Schlüssels als Backup müssen Sie möglicherweise einen Schlüssel für die Übertragung auf eine andere Appliance exportieren.

Das folgende Verfahren enthält Anweisungen zum Exportieren eines FIPS-Schlüssels in den Ordner /nsconfig/ssl auf dem CompactFlash der Appliance und zum Sichern des exportierten Schlüssels mithilfe einer starken asymmetrischen Schlüsselverschlüsselungsmethode.

Exportieren Sie einen FIPS-Schlüssel über die CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

export ssl fipsKey <fipsKeyName> -key <string>

<!--NeedCopy-->

Beispiel:

export fipskey Key-FIPS-1 -key Key-FIPS-1.key

<!--NeedCopy-->

Exportieren Sie einen FIPS-Schlüssel über die GUI

-

Navigieren Sie zu Traffic Management > SSL > FIPS.

-

Klicken Sie im Detailbereich auf der Registerkarte FIPS-Schlüssel auf Exportieren.

-

Geben Sie im Dialogfeld FIPS-Schlüssel in eine Datei exportieren Werte für die folgenden Parameter an:

- FIPS-Schlüsselname*—FIPSKeyname

- Dateiname* — Schlüssel (Um die Datei an einem anderen als dem Standardspeicherort abzulegen, können Sie entweder den vollständigen Pfad angeben oder auf die Schaltfläche Durchsuchen klicken und zu einem Speicherort navigieren.)

* Ein erforderlicher Parameter

-

Klicken Sie auf Exportierenund dann auf Schließen.

Importieren eines externen Schlüssels

Sie können FIPS-Schlüssel übertragen, die im HSM der Citrix ADC-Appliance erstellt wurden. Sie können auch externe private Schlüssel (wie Schlüssel, die mit einem Standard-Citrix ADC, Apache oder IIS erstellt wurden) auf eine Citrix ADC FIPS-Appliance übertragen. Externe Schlüssel werden außerhalb des HSM mithilfe eines Tools wie OpenSSL erstellt. Bevor Sie einen externen Schlüssel in das HSM importieren, kopieren Sie ihn auf das Flash-Laufwerk der Appliance unter /nsconfig/ssl.

Auf den MPX 14000 FIPS-Appliances ist der Parameter -exponent im Befehl import ssl fipskey beim Importieren eines externen Schlüssels nicht erforderlich. Der richtige öffentliche Exponent wird automatisch erkannt, wenn der Schlüssel importiert wird, und der Wert des -exponent-Parameters wird ignoriert.

Die Citrix ADC FIPS-Appliance unterstützt keine externen Schlüssel mit einem anderen öffentlichen Exponenten als 3 oder F4.

Sie benötigen keinen Wrap Key auf den MPX 14000 FIPS-Appliances.

Sie können einen externen, verschlüsselten FIPS-Schlüssel nicht direkt in eine MPX 14000 FIPS-Appliance importieren. Um den Schlüssel zu importieren, müssen Sie zuerst den Schlüssel entschlüsseln und dann importieren. Um den Schlüssel zu entschlüsseln, geben Sie an der Shell-Eingabeaufforderung Folgendes ein:

openssl rsa -in <EncryptedKey.key> > <DecryptedKey.out>

<!--NeedCopy-->

Hinweis: Wenn Sie einen RSA-Schlüssel als FIPS-Schlüssel importieren, empfiehlt Citrix, den RSA-Schlüssel aus Sicherheitsgründen aus der Appliance zu löschen.

Importieren Sie einen externen Schlüssel als FIPS-Schlüssel über die Befehlszeilenschnittstelle

- Kopieren Sie den externen Schlüssel auf das Flash-Laufwerk der Appliance.

-

Wenn der Schlüssel im PFX-Format ist, müssen Sie ihn zuerst in das PEM-Format konvertieren. Geben Sie an der Eingabeaufforderung Folgendes ein:

convert ssl pkcs12 <output file> -import -pkcs12File <input .pfx file name> -password <password> <!--NeedCopy--> -

Geben Sie an der Eingabeaufforderung die folgenden Befehle ein, um den externen Schlüssel als FIPS-Schlüssel zu importieren und die Einstellungen zu überprüfen:

import ssl fipsKey <fipsKeyName> -key <string> -informPEM show ssl fipskey<fipsKeyName> <!--NeedCopy-->

Beispiel:

convert ssl pkcs12 iis.pem -password 123456 -import -pkcs12File iis.pfx

import fipskey Key-FIPS-2 -key iis.pem -inform PEM

show ssl fipskey key-FIPS-2

FIPS Key Name: Key-FIPS-2 Modulus: 0 Public Exponent: F4 (Hex value 0x10001)

<!--NeedCopy-->

Importieren Sie einen externen Schlüssel als FIPS-Schlüssel über die grafische Benutzeroberfläche

-

Wenn der Schlüssel im PFX-Format ist, müssen Sie ihn zuerst in das PEM-Format konvertieren.

- Navigieren Sie zu Traffic Management > SSL.

- Klicken Sie im Detailbereich unter Tools auf PKCS importieren #12.

- Stellen Sie im Dialogfeld PKCS12-Datei importieren die folgenden Parameter ein:

- Name der Ausgabedatei*

- PKCS12-Dateiname* — Geben Sie den Pfx-Dateinamen an.

- Kennwort importieren*

- Kodierungsformat *Ein erforderlicher Parameter

-

Navigieren Sie zu Traffic Management > SSL > FIPS.

-

Klicken Sie im Detailbereich auf der Registerkarte FIPS-Schlüssel auf Importieren.

-

Wählen Sie im Dialogfeld Als FIPS-Schlüssel importieren die PEM-Datei aus und legen Sie Werte für die folgenden Parameter fest:

- FIPS-Schlüsselname*

- Schlüsseldateiname* — Um die Datei an einem anderen als dem Standardspeicherort abzulegen, können Sie entweder den vollständigen Pfad angeben oder auf Durchsuchen klicken und zu einem Speicherort navigieren.

* Ein erforderlicher Parameter

-

Klicken Sie auf Importierenund dann auf Schließen.

-

Vergewissern Sie sich auf der Registerkarte FIPS-Tasten, dass die für den importierten FIPS-Schlüssel angezeigten Einstellungen korrekt sind.

Konfigurieren von FIPS auf Appliances in einem HA-Setup

Sie können zwei Appliances in einem HA-Paar als FIPS-Appliances konfigurieren.

Voraussetzungen

- Das Hardware Security Module (HSM) muss auf beiden Appliances konfiguriert sein. Weitere Informationen finden Sie unter Konfigurieren des HSM.

- Stellen Sie bei Verwendung der GUI sicher, dass sich die Appliances bereits in einem HA-Setup befinden. Weitere Informationen zum Konfigurieren eines HA-Setups finden Sie unter Hochverfügbarkeit.

Hinweis:

Citrix empfiehlt, das Konfigurationsdienstprogramm (GUI) für dieses Verfahren zu verwenden. Wenn Sie die Befehlszeile (CLI) verwenden, stellen Sie sicher, dass Sie die im Verfahren aufgeführten Schritte sorgfältig ausführen. Das Ändern der Reihenfolge der Schritte oder das Angeben einer falschen Eingabedatei kann zu Inkonsistenzen führen, die einen Neustart der Appliance erfordert. Wenn Sie die CLI verwenden, wird der Befehl

create ssl fipskeyaußerdem nicht an den sekundären Knoten weitergegeben. Wenn Sie den Befehl mit denselben Eingabewerten für Modulgröße und Exponent auf zwei verschiedenen FIPS-Appliances ausführen, sind die generierten Schlüssel nicht dieselben. Erstellen Sie den FIPS-Schlüssel auf einem der Knoten und übertragen Sie ihn dann auf den anderen Knoten. Wenn Sie jedoch das Konfigurationsdienstprogramm verwenden, um FIPS-Appliances in einem HA-Setup zu konfigurieren, wird der von Ihnen erstellte FIPS-Schlüssel automatisch an den sekundären Knoten übertragen. Das Verwalten und Übertragen der FIPS-Schlüssel wird als sicheres Informationsmanagement (SIM) bezeichnet.

Wichtig: Das HA-Setup muss innerhalb von sechs Minuten abgeschlossen sein. Wenn das Verfahren bei irgendeinem Schritt fehlschlägt, gehen Sie wie folgt vor:

- Starten Sie das Gerät neu oder warten Sie 10 Minuten.

- Entfernen Sie alle durch das Verfahren erstellten Dateien.

- Wiederholen Sie den HA-Setup-Vorgang.

Verwenden Sie keine vorhandenen Dateinamen wieder.

Im folgenden Verfahren ist Appliance A der primäre Knoten und Appliance B der sekundäre Knoten.

Konfigurieren Sie FIPS auf Appliances in einem HA-Setup über die Befehlszeilenschnittstelle

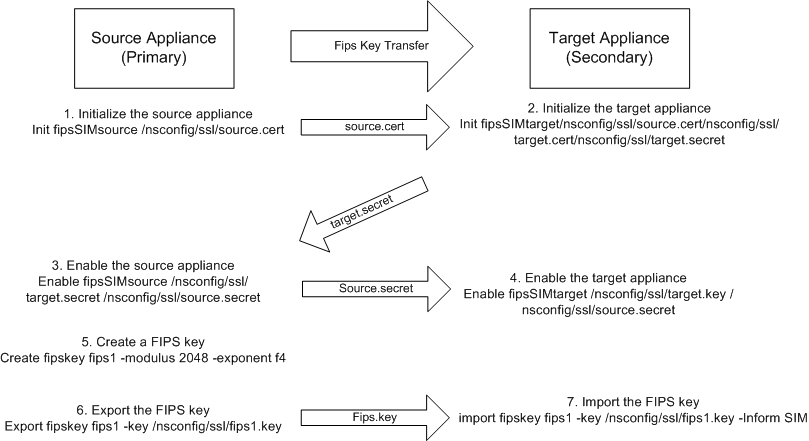

Das folgende Diagramm fasst den Übertragungsprozess auf der CLI zusammen.

Abbildung 1. Übertragen Sie die FIPS-Schlüsselzusammenfassung

-

Öffnen Sie auf Appliance A eine SSH-Verbindung zur Appliance mithilfe eines SSH-Clients, z. B. PuTTY.

-

Melden Sie sich mit den Administratoranmeldeinformationen bei der Appliance an.

-

Initialisieren Sie Appliance A als Quell-Appliance. Geben Sie an der Eingabeaufforderung Folgendes ein:

init ssl fipsSIMsource <certFile> <!--NeedCopy-->Beispiel:

init fipsSIMsource /nsconfig/ssl/nodeA.cert -

Kopieren Sie diese Datei

<certFile>auf Appliance B im Ordner /nconfig/ssl.Beispiel:

scp /nsconfig/ssl/nodeA.cert nsroot@198.51.100.10:/nsconfig/ssl -

Öffnen Sieauf Appliance Bmithilfe eines SSH-Clients wie PuTTY eine SSH-Verbindung zur Appliance.

-

Melden Sie sich mit den Administratoranmeldeinformationen bei der Appliance an.

-

Initialisieren Sie Appliance B als Ziel-Appliance. Geben Sie an der Eingabeaufforderung Folgendes ein:

init ssl fipsSIMtarget <certFile> <keyVector> <targetSecret> <!--NeedCopy-->Beispiel:

init fipsSIMtarget /nsconfig/ssl/nodeA.cert /nsconfig/ssl/nodeB.key /nsconfig/ssl/nodeB.secret -

Kopieren Sie diese Datei

<targetSecret>auf Appliance A.Beispiel:

scp /nsconfig/ssl/fipslbdal0801b.secret nsroot@198.51.100.20:/nsconfig/ssl -

Aktivieren Sieauf ApplianceA Appliance A als Quell-Appliance. Geben Sie an der Eingabeaufforderung Folgendes ein:

enable ssl fipsSIMSource <targetSecret> <sourceSecret> <!--NeedCopy-->Beispiel:

enable fipsSIMsource /nsconfig/ssl/nodeB.secret /nsconfig/ssl/nodeA.secret -

Kopieren Sie diese Datei

<sourceSecret>auf Appliance B.Beispiel:

scp /nsconfig/ssl/fipslbdal0801b.secret nsroot@198.51.100.10:/nsconfig/ssl -

Aktivieren Sieauf Einheit BEinheit B als Ziel-Appliance. Geben Sie an der Eingabeaufforderung Folgendes ein:

enable ssl fipsSIMtarget <keyVector> <sourceSecret> <!--NeedCopy-->Beispiel:

enable fipsSIMtarget /nsconfig/ssl/nodeB.key /nsconfig/ssl/nodeA.secret -

Erstellen Sieauf Appliance Aeinen FIPS-Schlüssel, wie unter Erstellen eines FIPS-Schlüsselsbeschrieben.

-

Exportieren Sie den FIPS-Schlüssel auf die Festplatte der Appliance, wie unter Einen FIPS-Schlüssel exportierenbeschrieben.

-

Kopieren Sie den FIPS-Schlüssel auf die Festplatte der sekundären Appliance mithilfe eines sicheren Dateiübertragungsdienstprogramms, z. B. SCP.

-

Importieren Sieauf Appliance Bden FIPS-Schlüssel von der Festplatte in das HSM der Appliance, wie unter Einen FIPS-Schlüssel importierenbeschrieben.

Konfigurieren Sie FIPS auf Appliances in einem HA-Setup über die grafische Benutzeroberfläche

- Navigieren Sie auf der Appliance, die als primäre Quell-Appliance konfiguriert werden soll, zu Traffic Management > SSL > FIPS.

- Klicken Sie im Detailbereich auf der Registerkarte FIPS-Info auf SIM aktivieren.

- Geben Sie im Dialogfeld SIM für HA-Paar aktivieren im Textfeld Zertifikatsdateiname den Dateinamen ein. Der Dateiname muss den Pfad zu dem Speicherort enthalten, an dem das FIPS-Zertifikat auf der Quell-Appliance gespeichert werden muss.

- Geben Sie im Textfeld Key Vector Dateiname den Dateinamen ein. Der Dateiname muss den Pfad zu dem Speicherort enthalten, an dem der FIPS-Schlüsselvektor auf der Quell-Appliance gespeichert werden muss.

- Geben Sie im Textfeld Target Secret File Name den Speicherort für die Speicherung der geheimen Daten auf der Ziel-Appliance ein.

- Geben Sie im Textfeld Source Secret File Name den Speicherort für die Speicherung der geheimen Daten auf der Quell-Appliance ein.

- Geben Sie unter Secondary System Login Credentialdie Werte für Benutzername und Kennwort ein.

- Klicken Sie auf OK. Die FIPS-Appliances sind jetzt im HA-Modus konfiguriert.

Hinweis: Erstellen Sie nach der Konfiguration der Appliances in HA einen FIPS-Schlüssel, wie unter Erstellen eines FIPS-Schlüsselsbeschrieben. Der FIPS-Schlüssel wird automatisch von der primären auf die sekundäre Appliance übertragen.

Erstellen einer Zertifikatsignaturanforderung mit der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

create ssl certReq <reqFile> (-keyFile <input_filename> | -fipsKeyName <string>) [-keyform ( DER | PEM ) {-PEMPassPhrase }] -countryName <string> -stateName <string> -organizationName<string> [-organizationUnitName <string>] [-localityName <string>] [-commonName <string>] [-emailAddress <string>] {-challengePassword } [-companyName <string>] [-digestMethod ( SHA1 | SHA256 )]

<!--NeedCopy-->

Beispiel:

>create certreq f1.req –fipsKeyName f1 -countryName US -stateName CA -organizationName Citrix -companyName Citrix -commonName ctx -emailAddress test@example.com

<!--NeedCopy-->

Erstellen eines Serverzertifikats über die CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

create ssl cert <certFile> <reqFile> <certType> [-keyFile <input_filename>] [-keyform ( DER | PEM ) {-PEMPassPhrase }] [-days <positive_integer>] [-certForm ( DER | PEM )] [-CAcert <input_filename>] [-CAcertForm ( DER | PEM )] [-CAkey <input_filename>][-CAkeyForm ( DER | PEM )] [-CAserial <output_filename>]

<!--NeedCopy-->

Beispiel:

create cert f1.cert f1.req SRVR_CERT -CAcert ns-root.cert -CAkey ns-root.key -CAserial ns-root.srl -days 1000

<!--NeedCopy-->

Im vorangegangenen Beispiel wird ein Serverzertifikat mithilfe einer lokalen Stammzertifizierungsstelle auf der Appliance erstellt.

Hinzufügen eines Zertifikatschlüsselpaars mit der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

add ssl certKey <certkeyName> (-cert <string> [-password]) [-key <string> | -fipsKey <string> | -hsmKey <string>] [-inform <inform>][-expiryMonitor ( ENABLED | DISABLED ) [-notificationPeriod <positive_integer>]] [-bundle ( YES | NO )]

<!--NeedCopy-->

Beispiel:

add certkey cert1 -cert f1.cert -fipsKey f1

<!--NeedCopy-->

Nachdem Sie den FIPS-Schlüssel und das Serverzertifikat erstellt haben, können Sie die generische SSL-Konfiguration hinzufügen. Aktivieren Sie die Funktionen, die für Ihre Bereitstellung erforderlich sind. Fügen Sie Server, Dienste und virtuelle SSL-Server hinzu. Binden Sie das Zertifikatschlüsselpaar und den Dienst an den virtuellen SSL-Server. Speichern Sie die Konfiguration.

enable ns feature SSL LB

add server s1 10.217.2.5

add service sr1 s1 HTTP 80

add lb vserver v1 SSL 10.217.2.172 443

bind ssl vserver v1 –certkeyName cert1

bind lb vserver v1 sr1

saveconfig

<!--NeedCopy-->

Die Grundkonfiguration Ihrer MPX 14000 FIPS Appliance ist nun abgeschlossen.

Weitere Informationen zum Konfigurieren von sicherem HTTPS erhalten Sie, indem Sie auf FIPS konfigurierenklicken.

Weitere Informationen zum Konfigurieren von sicherem RPC erhalten Sie, wenn Sie zum ersten Mal auf FIPS konfigurierenklicken.

Aktualisieren der Lizenz auf einer MPX 14000 FIPS-Appliance

Jedes Update der Lizenz auf dieser Plattform erfordert zwei Neustarts.

- Aktualisieren Sie die Lizenz im Ordner

/nsconfig/license. - Starten Sie die Appliance neu.

- Melden Sie sich bei der Einheit an.

- Starten Sie das Gerät erneut neu. Hinweis: Fügen Sie vor dem zweiten Neustart keine neuen Befehle hinzu, speichern Sie die Konfiguration oder überprüfen Sie den Systemstatus.

- Melden Sie sich bei der Appliance an und stellen Sie sicher, dass FIPS durch Ausführen des Befehls

show ssl fipsinitialisiert wird.

Unterstützung für den Hybrid-FIPS-Modus auf den Plattformen MPX 14000 FIPS und SDX 14000 FIPS

Hinweis:

Diese Funktion wird nur auf der neuen MPX/SDX 14000 FIPS-Plattform unterstützt, die eine primäre FIPS-Karte und eine oder mehrere Sekundärkarten enthält. Es wird nicht auf einer VPX-Plattform oder einer Plattform unterstützt, die nur einen Hardwarekartentyp enthält.

Auf einer FIPS-Plattform erfolgt die asymmetrische und symmetrische Verschlüsselung und Entschlüsselung aus Sicherheitsgründen auf der FIPS-Karte. Sie können jedoch einen Teil dieser Aktivität (asymmetrisch) auf einer FIPS-Karte ausführen und die Massenverschlüsselung und -entschlüsselung (symmetrisch) auf eine andere Karte übertragen, ohne die Sicherheit Ihrer Schlüssel zu beeinträchtigen.

Die neue MPX/SDX 14000 FIPS-Plattform enthält eine Primärkarte und eine oder mehrere Sekundärkarten. Wenn Sie den Hybrid-FIPS-Modus aktivieren, werden die geheimen Entschlüsselungsbefehle vor dem Master auf der Primärkarte ausgeführt, da der private Schlüssel auf dieser Karte gespeichert ist. Die Massenverschlüsselung und -entschlüsselung wird jedoch auf die Sekundärkarte abgeladen. Dieser Offload erhöht den Massenverschlüsselungsdurchsatz auf einer MPX/SDX 14000 FIPS-Plattform im Vergleich zum Nicht-Hybrid-FIPS-Modus und der vorhandenen MPX 9700/10500/12500/15000 FIPS-Plattform erheblich. Durch die Aktivierung des Hybrid-FIPS-Modus wird auch die SSL-Transaktion pro Sekunde auf dieser Plattform verbessert.

Hinweise:

Der hybride FIPS-Modus ist standardmäßig deaktiviert, um die strengen Zertifizierungsanforderungen zu erfüllen, bei denen die gesamte Kryptoberechnungen in einem FIPS-zertifizierten Modul durchgeführt werden müssen. Aktivieren Sie den Hybridmodus, um die Massenverschlüsselung und -entschlüsselung auf die sekundäre Karte zu übertragen.

Auf einer SDX 14000 FIPS-Plattform müssen Sie zuerst der VPX-Instanz einen SSL-Chip zuweisen, bevor Sie den Hybridmodus aktivieren.

Aktivieren Sie den Hybrid-FIPS-Modus über die CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

set SSL parameter -hybridFIPSMode {ENABLED|DISABLED}

Arguments

hybridFIPSMode

When this mode is enabled, system will use additional crypto hardware to accelerate symmetric crypto operations.

Possible values: ENABLED, DISABLED

Default value: DISABLED

<!--NeedCopy-->

Beispiel:

set SSL parameter -hybridFIPSMode ENABLED

show SSL parameter

Advanced SSL Parameters

-----------------------

. . . . . . . . . . . .

Hybrid FIPS Mode : ENABLED

. . . . . . . . . . . .

<!--NeedCopy-->

Aktivieren Sie den Hybrid-FIPS-Modus über die GUI

- Navigieren Sie zu Traffic Management > SSL.

- Klicken Sie im Detailbereich unter Einstellungenauf Erweiterte SSL-Einstellungen ändern.

- Wählen Sie im Dialogfeld Erweiterte SSL-Einstellungen ändern die Option Hybrid FIPS-Modusaus.

Einschränkungen:

-

Neuverhandlungen werden nicht unterstützt.

-

Der Befehl

stat ssl parameterauf einer SDX 14000-Plattform zeigt nicht den korrekten Prozentsatz der sekundären Kartenauslastung an. Es zeigt immer 0,00% Auslastung an.

stat ssl

SSL Summary

# SSL cards present 1

# SSL cards UP 1

# Secondary SSL cards present 4

# Secondary SSL cards UP 4

SSL engine status 1

SSL sessions (Rate) 963

Secondary card utilization (%) 0.00

<!--NeedCopy-->

In diesem Artikel

- Einschränkungen

- Konfigurieren des HSM

- Erstellen eines FIPS-Schlüssels

- Importieren eines FIPS-Schlüssels

- Exportieren eines FIPS-Schlüssels

- Konfigurieren von FIPS auf Appliances in einem HA-Setup

- Voraussetzungen

- Erstellen einer Zertifikatsignaturanforderung mit der CLI

- Erstellen eines Serverzertifikats über die CLI

- Hinzufügen eines Zertifikatschlüsselpaars mit der CLI

- Aktualisieren der Lizenz auf einer MPX 14000 FIPS-Appliance

- Unterstützung für den Hybrid-FIPS-Modus auf den Plattformen MPX 14000 FIPS und SDX 14000 FIPS