Konfigurieren der ADC-Enrust-Integration

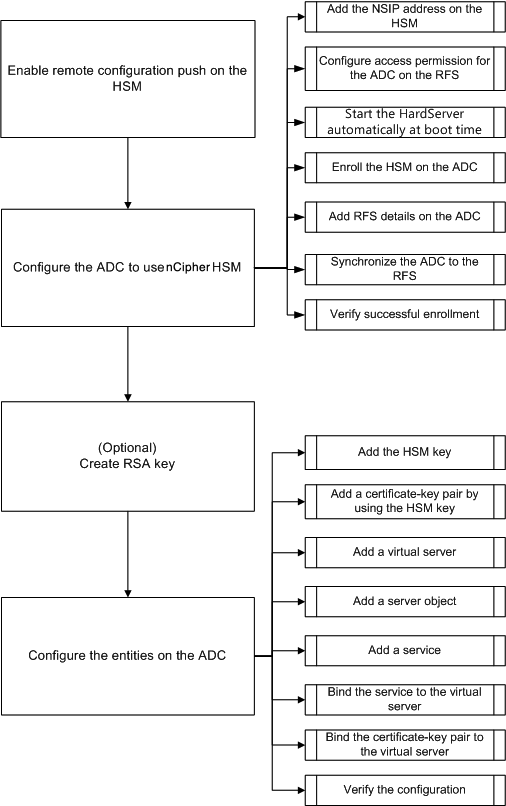

Das folgende Flussdiagramm zeigt die Aufgaben, die Sie ausführen müssen, um Entrust HSM mit einem Citrix ADC zu verwenden:

Wie im vorherigen Flussdiagramm gezeigt, führen Sie die folgenden Aufgaben aus:

- Aktivieren Sie Remote Configuration Push auf dem HSM.

- Konfigurieren Sie den ADC für die Verwendung des Entrust HSM.

- Fügen Sie die NSIP-Adresse im HSM hinzu.

- Konfigurieren Sie die Zugriffsberechtigung für den ADC auf dem RFS.

- Konfigurieren Sie den automatischen Start des

Hardserverbeim Booten. - Registrieren Sie den HSM auf dem ADC.

- Fügen Sie RFS-Details zum ADC hinzu.

- Synchronisieren Sie den ADC mit dem RFS.

- Stellen Sie sicher, dass Entrust HSM erfolgreich beim ADC registriert ist.

- (Optional) Erstellen Sie einen HSM-RSA-Schlüssel.

- Konfigurieren Sie die Entitäten auf dem Citrix ADC.

- Fügen Sie den HSM-Schlüssel hinzu.

- Fügen Sie mit dem HSM-Schlüssel ein Zertifikatschlüsselpaar hinzu.

- Fügen Sie einen virtuellen Server hinzu.

- Fügen Sie ein Serverobjekt hinzu.

- Fügen Sie einen Dienst hinzu.

- Binden Sie den Dienst an den virtuellen Server.

- Binden Sie das Zertifikatschlüsselpaar an den virtuellen Server.

- Überprüfen Sie die Konfiguration.

Konfigurieren Sie das Entrust HSM

Geben Sie die IP-Adresse des RFS im Entrust HSM an, damit es die Konfiguration akzeptiert, die der RFS an ihn schiebt. Verwenden Sie die NShield Connect-Frontplatte des Entrust HSM, um das folgende Verfahren auszuführen.

Geben Sie die IP-Adresse eines Remote-Computers auf dem Entrust HSM an

- Navigieren Sie zu Systemkonfiguration > Konfigurationsdateioptionen > Automatisches Push zulassen.

- Wählen Sie ON aus und geben Sie die IP-Adresse des Computers (RFS) an, von dem die Konfiguration akzeptiert werden soll.

Aktivieren Sie das Pushen der Remotekonfiguration auf dem HSM

Geben Sie die IP-Adresse des RFS im Entrust HSM an, damit es die Konfiguration akzeptiert, die der RFS an ihn schiebt. Verwenden Sie die NShield Connect-Frontplatte des Entrust HSM, um das folgende Verfahren auszuführen.

Geben Sie die IP-Adresse eines Remote-Computers auf dem Entrust HSM an

- Navigieren Sie zu Systemkonfiguration > Konfigurationsdateioptionen > Automatisches Push zulassen.

- Wählen Sie ON aus und geben Sie die IP-Adresse des Computers (RFS) an, von dem die Konfiguration akzeptiert werden soll.

Konfigurieren Sie den ADC für die Verwendung des Entrust HSM

Beispielwerte, die in dieser Dokumentation verwendet werden:

NSIP-Adresse=10.217.2.43

Vertrauen Sie HSM IP-Adresse=10.217.2.112 an

RFS-IP-Adresse=10.217.2.6

Fügen Sie die NSIP-Adresse auf dem HSM hinzu

Normalerweise verwenden Sie die NShield Connect-Frontplatte, um Clients zum HSM hinzuzufügen. Weitere Informationen finden Sie in der NShield Connect Quick Start Guide.

Alternativ können Sie mit dem RFS den ADC als Client zum HSM hinzufügen. Um den ADC hinzuzufügen, müssen Sie die NSIP-Adresse in der HSM-Konfiguration auf dem RFS hinzufügen und die Konfiguration dann an das HSM übertragen. Bevor Sie die Konfiguration pushen können, müssen Sie die elektronische Seriennummer (ESN) des HSM kennen.

Um den ESN Ihres HSM abzurufen, führen Sie den folgenden Befehl auf dem RFS aus:

root@ns# /opt/nfast/bin/anonkneti <Entrust HSM IP address>

<!--NeedCopy-->

Beispiel:

root@ns# /opt/nfast/bin/anonkneti 10.217.2.112

BD17-C807-58D9 5e30a698f7bab3b2068ca90a9488dc4e6c78d822

<!--NeedCopy-->

Die ESN-Nummer ist BD17-C807-58D9.

Nachdem Sie die ESN-Nummer haben, verwenden Sie einen Editor wie vi, um die HSM-Konfigurationsdatei auf dem RFS zu bearbeiten.

vi /opt/nfast/kmdata/hsm-BD17-C807-58D9/config/config

<!--NeedCopy-->

Fügen Sie in hs_clients diesem Abschnitt die folgenden Einträge hinzu:

# Amount of data in bytes to encrypt with a session key before session key# renegotiation, or 0 for unlimitied. (default=1024\*1024\*8b=8Mb).

# datalimit=INT

addr=10.217.2.43

clientperm=unpriv

keyhash=0000000000000000000000000000000000000000

esn=

timelimit=86400

datalimit=8388608

-----

<!--NeedCopy-->

Hinweis: Fügen Sie einen oder mehrere Bindestriche als Trennzeichen ein, um mehrere Einträge im selben Abschnitt hinzuzufügen.

Führen Sie den folgenden Befehl auf dem RFS aus, um die Konfiguration an den HSM zu übertragen:

/opt/nfast/bin/cfg-pushnethsm --address=<Entrust HSM IP address> --force /opt/nfast/kmdata/hsm-BD17-C807-58D9/config/config

<!--NeedCopy-->

Beispiel:

/opt/nfast/bin/cfg-pushnethsm --address=10.217.2.112 --force

/opt/nfast/kmdata/hsm-BD17-C807-58D9/config/config

<!--NeedCopy-->

Konfigurieren der Zugriffsberechtigung für den ADC auf dem RFS

Um die Zugriffsberechtigung für den ADC auf dem RFS zu konfigurieren, führen Sie den folgenden Befehl auf dem RFS aus:

/opt/nfast/bin/rfs-setup --force -g --write-noauth <NetScaler IP address>

<!--NeedCopy-->

Beispiel:

[root@localhost bin]# /opt/nfast/bin/rfs-setup --force -g --write-noauth 10.217.2.43

Adding read-only remote_file_system entries

Ensuring the directory /opt/nfast/kmdata/local exists

Adding new writable remote_file_system entries

Ensuring the directory /opt/nfast/kmdata/local/sync-store exists

Saving the new config file and configuring the hardserver

Done

<!--NeedCopy-->

Stellen Sie sicher, dass der ADC sowohl den RFS als auch den Entrust HSM erreichen kann, indem Sie Port 9004 verwenden.

Konfigurieren Sie den automatischen Start des hardserver beim Booten

Erstellen Sie eine Datei, und starten Sie die Appliance neu. Wenn Sie jetzt die Appliance neu starten und diese Datei gefunden wird, Hardserver wird die automatisch gestartet.

Geben Sie an der Shell-Eingabeaufforderung Folgendes ein:

touch /var/opt/nfast/bin/thales_hsm_is_enrolled

<!--NeedCopy-->

Geben Sie an der Eingabeaufforderung Folgendes ein:

reboot

<!--NeedCopy-->

HSM im ADC registrieren

Ändern Sie das Verzeichnis in /var/opt/nfast/bin.

Um HSM-Details zur ADC-Konfiguration hinzuzufügen, führen Sie den folgenden Befehl auf dem ADC aus:

nethsmenroll --force <Thales_nShield_Connect_ip_address> $(anonkneti <Thales_nShield_Connect_ip_address>)

Beispiel:

root@ns# ./nethsmenroll --force 10.217.2.112 $(anonkneti 10.217.2.112)

OK configuring hardserver's nethsm imports

<!--NeedCopy-->

Dieser Schritt fügt die folgenden Einträge nach der Zeile # ntoken_esn=ESN im nethsm_imports Abschnitt der Datei /var/opt/nfast/kmdata/config/config hinzu.

…

local_module=0

remote_ip=10.217.2.112

remote_port=9004

remote_esn=BD17-C807-58D9

keyhash=5e30a698f7bab3b2068ca90a9488dc4e6c78d822

timelimit=86400

datalimit=8388608

privileged=0

privileged_use_high_port=0

ntoken_esn=

<!--NeedCopy-->

Ändern Sie das Verzeichnis in /var/opt/nfast/bin und führen Sie den folgenden Befehl auf dem ADC aus:

touch "thales_hsm_is_enrolled"

<!--NeedCopy-->

Hinweis: Um einen HSM zu entfernen, der für den ADC registriert ist, geben Sie Folgendes ein:

./nethsmenroll –-remove <NETHSM-IP>

<!--NeedCopy-->

Hinzufügen von RFS-Details zum ADC

Um RFS-Details hinzuzufügen, ändern Sie das Verzeichnis in /var/opt/nfast/bin/ und führen Sie dann den folgenden Befehl aus:

./rfs-sync --no-authenticate --setup <rfs_ip_address>

<!--NeedCopy-->

Beispiel:

./rfs-sync --no-authenticate --setup 10.217.2.6

No current RFS synchronization configuration.

Configuration successfully written; new config details:

Using RFS at 10.217.2.6:9004: not authenticating.

<!--NeedCopy-->

Dieser Schritt fügt die folgenden Einträge nach der Zeile # local_esn=ESN im rfs_sync_client Abschnitt der Datei /var/opt/nfast/kmdata/config/config hinzu.

……

remote_ip=10.217.2.6

remote_port=9004

use_kneti=no

local_esn=

<!--NeedCopy-->

Hinweis: Um einen RFS zu entfernen, der für den ADC registriert ist, geben Sie Folgendes ein:

./rfs_sync –remove

<!--NeedCopy-->

Synchronisieren des ADC mit dem RFS

Um alle Dateien zu synchronisieren, ändern Sie das Verzeichnis in /var/opt/nfast/bin und führen Sie dann den folgenden Befehl auf dem ADC aus:

./rfs-sync –-update

<!--NeedCopy-->

Dieser Befehl ruft alle World-Dateien, Moduldateien und Schlüsseldateien aus dem Verzeichnis /opt/nfast/kmdata/local auf dem RFS ab und legt sie in das Verzeichnis /var/opt/nfast/kmdata/local auf dem ADC. Citrix empfiehlt, die World-Dateien, die Module_xx_xx_xxxx-Dateien, wobei XXXX_XXXX_XXXX der ESN des registrierten HSM ist, und nur die erforderlichen RSA-Schlüssel und Zertifikatdateien manuell zu kopieren.

Stellen Sie sicher, dass der Entrust HSM erfolgreich beim ADC registriert ist

Nachdem Sie den ADC mit dem RFS synchronisiert haben, gehen Sie folgendermaßen vor:

- Stellen Sie sicher, dass der lokale

HardserverBetrieb läuft. (Entvertrauen Sie Server läuft). - Rufen Sie den Status der konfigurierten HSMs ab, und überprüfen Sie, ob die Werte für das Feld n_modules (Anzahl der Module) und die Felder km Info ungleich Null sind.

- Stellen Sie sicher, dass der HSM korrekt registriert ist und vom ADC verwendbar ist (Status 0x2 Useable).

- Laden Sie Tests mit ordnungsgemäß

sigtestausführen.

Ändern Sie das Verzeichnis in /var/opt/nfast/bin, und führen Sie an der Shell-Eingabeaufforderung die folgenden Befehle aus:

root@ns# ./chkserv root@ns# ./nfkminfo root@ns# ./sigtest

<!--NeedCopy-->

Ein Beispiel finden Sie in Anhang .

Erstellen eines HSM-RSA-Schlüssels

Nur RSA-Schlüssel werden als HSM-Schlüssel unterstützt.

Hinweis: Überspringen Sie diesen Schritt, wenn Schlüssel bereits im /opt/nfast/kmdata/local Ordner auf dem RFS vorhanden sind.

Erstellen Sie einen RSA-Schlüssel, ein selbstsigniertes Zertifikat und eine Zertifikatsignieranforderung (Certificate Signing Request, CSR). Senden Sie die CSR an eine Zertifizierungsstelle, um ein Serverzertifikat abrufen zu können.

Die folgenden Dateien werden im folgenden Beispiel erstellt:

- RSA-Schlüssel einbetten: key_embed_2ed5428aaeae1e159bdbd63f25292c7113ec2c78

- Selbstsigniertes Zertifikat: beispiel_selfcert

- Zertifikatsignaturanforderung: beispiel_req

Hinweis: Der generatekey Befehl wird in der strikten FIPS 140-2 Level 3 Security World unterstützt. Ein Administratorkartenset (ACS) oder ein Operatorkarten-Set (OCS) wird benötigt, um viele Vorgänge zu steuern, einschließlich der Erstellung von Schlüsseln und OCSs. Wenn Sie den generatekey Befehl ausführen, werden Sie aufgefordert, eine ACS- oder OCS-Karte einzulegen. Weitere Informationen zur strikten FIPS 140-2 Level 3 Security World finden Sie im NShield Connect Benutzerhandbuch.

Im folgenden Beispiel wird Level 2 Security World verwendet. Im Beispiel sind die Befehle in Fettdruck dargestellt.

Beispiel:

[root@localhost bin]# ./generatekey embed

size: Key size? (bits, minimum 1024) [1024] > 2048

OPTIONAL: pubexp: Public exponent for RSA key (hex)? []

>

embedsavefile: Filename to write key to? []

> example

plainname: Key name? [] > example

x509country: Country code? [] > US

x509province: State or province? [] > CA

x509locality: City or locality? [] > Santa Clara

x509org: Organisation? [] > Citrix

x509orgunit: Organisation unit? [] > NS

x509dnscommon: Domain name? [] > www.citrix.com

x509email: Email address? [] > example@citrix.com

nvram: Blob in NVRAM (needs ACS)? (yes/no) [no] >

digest: Digest to sign cert req with? (md5, sha1, sha256, sha384, sha512)

[default sha1] > sha512

key generation parameters:

operation Operation to perform generate

application Application embed

verify Verify security of key yes

type Key type RSA

size Key size 2048

pubexp Public exponent for RSA key (hex)

embedsavefile Filename to write key to example

plainname Key name example

x509country Country code US

x509province State or province CA

x509locality City or locality Santa Clara

x509org Organisation Citrix

x509orgunit Organisation unit NS

x509dnscommon Domain name www.citrix.com

x509email Email address example@citrix.com

nvram Blob in NVRAM (needs ACS) no

digest Digest to sign cert req with sha512

Key successfully generated.

Path to key: /opt/nfast/kmdata/local/key_embed_2ed5428aaeae1e159bdbd63f25292c7113ec2c78

You have new mail in /var/spool/mail/root

<!--NeedCopy-->

Ergebnis:

Sie haben eine CSR (example_req), ein selbstsigniertes Zertifikat (example_selfcert) und eine Anwendungsschlüssel-Token im Einbettungsformat (/opt/nfast/kmdata/local/key_embed_2ed5428aaeae1e159bdbd63f25292c7113ec2c78) erstellt.

Da der ADC Schlüssel nur im einfachen Format unterstützt, müssen Sie den Einbettungsschlüssel in einen einfachen Schlüssel konvertieren.

Um den Einbettungsschlüssel in einen einfachen Schlüssel zu konvertieren, führen Sie den folgenden Befehl auf dem RFS aus:

[root@localhost bin]# ./generatekey -r simple

from-application: Source application? (embed, simple) [embed] > embed

from-ident: Source key identifier? (c6410ca00af7e394157518cb53b2db46ff18ce29,

2ed5428aaeae1e159bdbd63f25292c7113ec2c78)

[default c6410ca00af7e394157518cb53b2db46ff18ce29]

> 2ed5428aaeae1e159bdbd63f25292c7113ec2c78

ident: Key identifier? [] > examplersa2048key

plainname: Key name? [] > examplersa2048key

key generation parameters:

operation Operation to perform retarget

application Application simple

verify Verify security of key yes

from-application Source application embed

from-ident Source key identifier 2ed5428aaeae1e159bdbd63f25292c7113ec2c78

ident Key identifier examplersa2048key

plainname Key name examplersa2048key

Key successfully retargetted.

Path to key: /opt/nfast/kmdata/local/key_simple_examplersa2048key

<!--NeedCopy-->

Wichtig:

Wenn Sie zur Eingabe der Quellschlüsselkennung aufgefordert werden, geben Sie 2ed5428aaeae1e159bdbd63f25292c7113ec2c78 als Einbettungsschlüssel ein.

Ergebnis:

Ein Schlüssel mit dem Präfix key_simple (z.B. key_simple_examplersa2048key) wird erstellt.

Hinweis: examplersa2048key ist der Schlüsselbezeichner (Ident) und wird im ADC als HSM-Schlüsselname bezeichnet. Eine Schlüsselkennung ist eindeutig. Alle einfachen Dateien haben das Präfix key_simple.

Konfigurieren Sie die Entitäten im ADC

Bevor der ADC Datenverkehr verarbeiten kann, müssen Sie Folgendes tun:

- Funktionen aktivieren.

- Fügen Sie eine Subnetz-IP (SNIP) -Adresse hinzu.

- Fügen Sie dem ADC den HSM-Schlüssel hinzu.

- Fügen Sie mit dem HSM-Schlüssel ein Zertifikatschlüsselpaar hinzu.

- Fügen Sie einen virtuellen Server hinzu.

- Fügen Sie ein Serverobjekt hinzu.

- Fügen Sie einen Dienst hinzu.

- Binden Sie den Dienst an den virtuellen Server.

- Binden Sie das Zertifikatschlüsselpaar an den virtuellen Server.

- Überprüfen Sie die Konfiguration.

Aktivieren von Funktionen auf dem ADC

Lizenzen müssen auf dem ADC vorhanden sein, bevor Sie ein Feature aktivieren können.

Aktivieren eines Features mit der CLI

Führen Sie an der Eingabeaufforderung die folgenden Befehle aus:

enable feature lb

enable feature ssl

<!--NeedCopy-->

Aktivieren eines Features mit der GUI

Navigieren Sie zu System > Einstellungen und wählen Sie in der Gruppe Modi und Funktionen die Option Basisfunktionen konfigurierenaus und wählen Sie dann SSL-Offloadingaus.

Hinzufügen einer Subnetz-IP-Adresse

Weitere Informationen zu Subnetz-IP-Adressen finden Sie unter Konfigurieren von Subnetz-IP-Adressen.

Fügen Sie eine SNIP-Adresse hinzu und überprüfen Sie die Konfiguration mit der CLI

Führen Sie an der Eingabeaufforderung die folgenden Befehle aus:

add ns ip <IPAddress> <netmask> -type SNIP

show ns ip

<!--NeedCopy-->

Beispiel:

add ns ip 192.168.17.253 255.255.248.0 -type SNIP

Done

show ns ip

Ipaddress Traffic Domain Type Mode Arp Icmp Vserver State

--------- -------------- ---- ---- --- ---- ------- ------

1) 192.168.17.251 0 NetScaler IP Active Enabled Enabled NA Enabled

2) 192.168.17.252 0 VIP Active Enabled Enabled Enabled Enabled

3) 192.168.17.253 0 SNIP Active Enabled Enabled NA Enabled

Done

<!--NeedCopy-->

Fügen Sie eine SNIP-Adresse hinzu und überprüfen Sie die Konfiguration mit der GUI

Navigieren Sie zu System > Netzwerk > IPs, fügen Sie eine IP-Adresse hinzu und wählen Sie den IP-Typ als Subnetz-IPaus.

HSM-Schlüssel und -Zertifikat in den ADC kopieren

Verwenden Sie ein Dienstprogramm zur sicheren Dateiübertragung, um den Schlüssel (key_simple_examplersa2048key) sicher in den /var/opt/nfast/kmdata/local Ordner und das Zertifikat (example_selfcert) in den /nsconfig/ssl Ordner auf dem ADC zu kopieren.

Fügen Sie den Schlüssel auf dem ADC hinzu

Alle Schlüssel haben ein Schlüssel-einfaches Präfix. Wenn Sie den Schlüssel zum ADC hinzufügen, verwenden Sie die Ident als HSM-Schlüsselname. Wenn der hinzugefügte Schlüssel beispielsweise KEY_Simple_XXXX lautet, lautet der HSM-Schlüsselname XXXX.

Wichtig:

- Der HSM-Schlüsselname muss mit der Ident übereinstimmen, die Sie beim Konvertieren eines Einbettungsschlüssels in ein einfaches Schlüsselformat angegeben haben.

- Die Schlüssel müssen im

/var/opt/nfast/kmdata/local/Verzeichnis des ADC vorhanden sein.

Hinzufügen eines HSM-Schlüssels mit der CLI

Führen Sie an der Shell-Eingabeaufforderung den folgenden Befehl aus:

add ssl hsmKey <hsmKeyName> -key <string>

<!--NeedCopy-->

Beispiel:

add ssl hsmKey examplersa2048key –key key_simple_examplersa2048key

Done

<!--NeedCopy-->

Hinzufügen eines HSM-Schlüssels mit der GUI

Navigieren Sie zu Traffic Management > SSL > HSMund fügen Sie einen HSM-Schlüssel hinzu.

Hinzufügen eines Zertifikatschlüsselpaars auf dem ADC

Informationen zu Zertifikatschlüsselpaaren finden Sie unter Hinzufügen oder Aktualisieren eines Zertifikatschlüsselpaares.

Hinzufügen eines Zertifikatschlüsselpaars mit der CLI

Führen Sie an der Eingabeaufforderung den folgenden Befehl aus:

add ssl certKey <certkeyName> -cert <string> -hsmKey <string>

<!--NeedCopy-->

Beispiel:

add ssl certKey key22 -cert example_selfcert -hsmKey examplersa2048key

Done

<!--NeedCopy-->

Hinzufügen eines Zertifikatschlüsselpaars mit der GUI

Navigieren Sie zu Traffic Management > SSL > Certificates, und fügen Sie ein Zertifikatschlüsselpaar hinzu.

Hinzufügen eines virtuellen Servers

Informationen zu einem virtuellen Server finden Sie unter Konfiguration des virtuellen SSL-Servers.

Konfigurieren eines SSL-basierten virtuellen Servers mit der CLI

Führen Sie an der Eingabeaufforderung den folgenden Befehl aus:

add lb vserver <name> <serviceType> <IPAddress> <port>

<!--NeedCopy-->

Beispiel:

add lb vserver v1 SSL 192.168.17.252 443

<!--NeedCopy-->

Konfigurieren eines SSL-basierten virtuellen Servers mit der GUI

Navigieren Sie zu Traffic Management > Load Balancing > Virtuelle Server, erstellen Sie einen virtuellen Server und geben Sie das Protokoll als SSL an.

Hinzufügen eines Serverobjekts

Bevor Sie ein Serverobjekt zum ADC hinzufügen können, vergewissern Sie sich, dass Sie einen Backend-Server erstellt haben. Im folgenden Beispiel wird das integrierte Python-HTTP-Server-Modul auf einem Linux-System verwendet.

Beispiel:

%python –m SimpleHTTPServer 80

<!--NeedCopy-->

Hinzufügen eines Serverobjekts mit der CLI

Führen Sie an der Eingabeaufforderung den folgenden Befehl aus:

add server <name> <IPAddress>

<!--NeedCopy-->

Beispiel:

add server s1 192.168.17.246

<!--NeedCopy-->

Hinzufügen eines Serverobjekts mit der GUI

Navigieren Sie zu Traffic Management > Load Balancing > Server, und fügen Sie einen Server hinzu.

Hinzufügen eines Dienstes

Weitere Informationen finden Sie unter Konfigurieren von Diensten.

Konfigurieren eines Dienstes mit der CLI

Führen Sie an der Eingabeaufforderung den folgenden Befehl aus:

add service <name> <serverName> <serviceType> <port>

<!--NeedCopy-->

Beispiel:

add service sr1 s1 HTTP 80

<!--NeedCopy-->

Konfigurieren eines Dienstes mit der GUI

Navigieren Sie zu Traffic Management > Load Balancing > Dienste, und erstellen Sie einen Dienst.

Binden Sie den Dienst an den virtuellen Server

Weitere Informationen finden Sie unter Binden von Diensten an den virtuellen SSL-Server.

Binden eines Dienstes an einen virtuellen Server mit der CLI

Führen Sie an der Eingabeaufforderung den folgenden Befehl aus:

bind lb vserver <name> <serviceName>

<!--NeedCopy-->

Beispiel:

bind lb vserver v1 sr1

<!--NeedCopy-->

Binden eines Dienstes an einen virtuellen Server mit der GUI

- Navigieren Sie zu Traffic Management > Load Balancing > Virtuelle Server.

- Öffnen Sie einen virtuellen Server, und klicken Sie im Bereich Dienste auf, um einen Dienst an den virtuellen Server zu binden.

Binden Sie das Zertifikatschlüsselpaar an den virtuellen Server auf dem ADC

Weitere Informationen finden Sie unter Binden des Zertifikatschlüsselpaars an den virtuellen SSL-Server.

Binden Sie ein Zertifikatschlüsselpaar an einen virtuellen Server mit der CLI

Führen Sie an der Eingabeaufforderung den folgenden Befehl aus:

bind ssl vserver <vServerName> -certkeyName <string>

<!--NeedCopy-->

Beispiel:

bind ssl vserver v1 -certkeyName key22

Warning: Current certificate replaces the previous binding

<!--NeedCopy-->

Binden Sie ein Zertifikatschlüsselpaar an einen virtuellen Server mit der GUI

- Navigieren Sie zu Traffic Management > Load Balancing > Virtuelle Server.

- Öffnen Sie einen virtuellen SSL-Server, und klicken Sie unter Erweiterte Einstellungen auf SSL-Zertifikat.

- Binden Sie ein Serverzertifikat an den virtuellen Server.

Überprüfen der Konfiguration

So zeigen Sie die Konfiguration mit der CLI an:

Führen Sie an der Eingabeaufforderung die folgenden Befehle aus:

show lb vserver <name>

show ssl vserver <vServerName>

<!--NeedCopy-->

Beispiel:

show lb vserver v1

v1 (192.168.17.252:443) - SSL Type: ADDRESS

State: UP

Last state change was at Wed Oct 29 03:11:11 2014

Time since last state change: 0 days, 00:01:25.220

Effective State: UP

Client Idle Timeout: 180 sec

Down state flush: ENABLED

Disable Primary Vserver On Down : DISABLED

Appflow logging: ENABLED

No. of Bound Services : 1 (Total) 1 (Active)

Configured Method: LEASTCONNECTION

Current Method: Round Robin, Reason: Bound service's state changed to UP

Mode: IP

Persistence: NONE

Vserver IP and Port insertion: OFF

Push: DISABLED Push VServer:

Push Multi Clients: NO

Push Label Rule: none

L2Conn: OFF

Skip Persistency: None

IcmpResponse: PASSIVE

RHIstate: PASSIVE

New Service Startup Request Rate: 0 PER_SECOND, Increment Interval: 0

Mac mode Retain Vlan: DISABLED

DBS_LB: DISABLED

Process Local: DISABLED

Traffic Domain: 0

1) sr1 (192.168.17.246: 80) - HTTP State: UP Weight: 1

Done

<!--NeedCopy-->

sh ssl vserver v1

Advanced SSL configuration for VServer v1:

DH: DISABLED

Ephemeral RSA: ENABLED Refresh Count: 0

Session Reuse: ENABLED Timeout: 120 seconds

Cipher Redirect: DISABLED

SSLv2 Redirect: DISABLED

ClearText Port: 0

Client Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: DISABLED

SSLv2: DISABLED SSLv3: DISABLED TLSv1.0: ENABLED TLSv1.1: DISABLED TLSv1.2: DISABLED

Push Encryption Trigger: Always

Send Close-Notify: YES

ECC Curve: P_256, P_384, P_224, P_521

1) CertKey Name: key22 Server Certificate

1) Cipher Name: DEFAULT

Description: Predefined Cipher Alias

Done

<!--NeedCopy-->

So zeigen Sie die Konfiguration mit der GUI an:

Navigieren Sie zu Traffic Management > Load Balancing > Virtuelle Server, und doppelklicken Sie auf einen virtuellen SSL-Server, um ihn zu öffnen und die Konfiguration anzuzeigen.