Verwendung von Citrix SD-WAN™ zur Verbindung mit Microsoft Azure Virtual WAN

Für die Verbindung von lokalen Geräten mit Azure ist ein Controller erforderlich. Ein Controller nutzt Azure-APIs, um eine Site-to-Site-Konnektivität mit dem Azure WAN und einem Hub herzustellen.

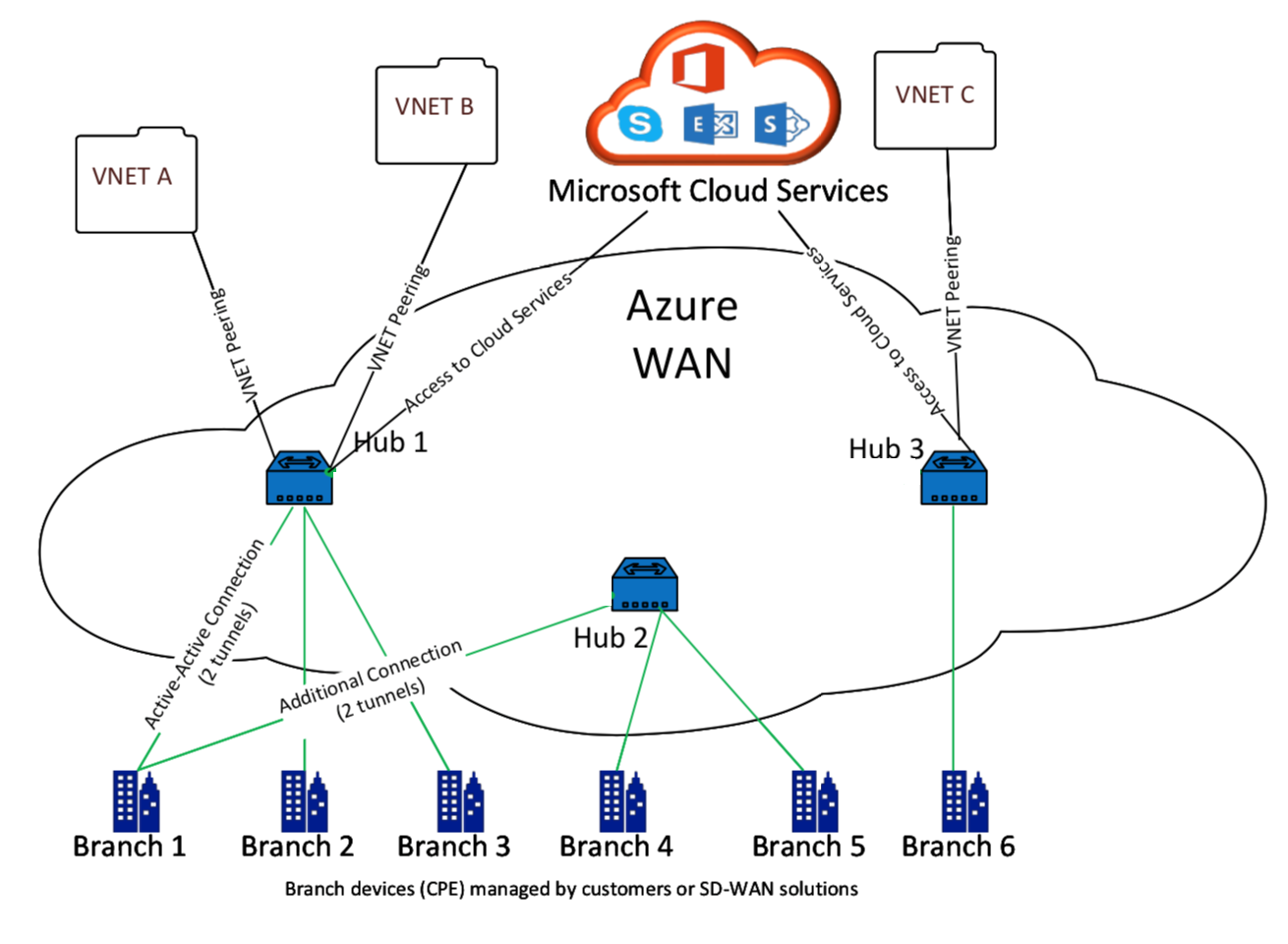

Microsoft Azure Virtual WAN umfasst die folgenden Komponenten und Ressourcen:

-

WAN: Stellt das gesamte Netzwerk in Microsoft Azure dar. Es enthält Links zu allen Hubs, die Sie in diesem WAN haben möchten. WANs sind voneinander isoliert und können keinen gemeinsamen Hub oder Verbindungen zwischen zwei Hubs in verschiedenen WANs enthalten.

-

Site: Stellt Ihr lokales VPN-Gerät und dessen Einstellungen dar. Eine Site kann sich mit mehreren Hubs verbinden. Mit Citrix SD-WAN erhalten Sie eine integrierte Lösung, um diese Informationen automatisch nach Azure zu exportieren.

-

Hub: Stellt den Kern Ihres Netzwerks in einer bestimmten Region dar. Der Hub enthält verschiedene Dienstendpunkte, um Konnektivität und andere Lösungen für Ihr lokales Netzwerk zu ermöglichen. Site-to-Site-Verbindungen werden zwischen den Sites und einem VPN-Endpunkt des Hubs hergestellt.

-

Hub-Verbindung für virtuelle Netzwerke: Das Hub-Netzwerk verbindet den Azure Virtual WAN Hub nahtlos mit Ihrem virtuellen Netzwerk. Derzeit ist die Konnektivität zu virtuellen Netzwerken verfügbar, die sich innerhalb derselben Virtual Hub-Region befinden.

-

Zweigstelle (Branch): Die Zweigstellen sind die lokalen Citrix SD-WAN Appliances, die sich an den Standorten der Kunden befinden. Ein SD-WAN Controller verwaltet die Zweigstellen zentral. Die Verbindung stammt von hinter diesen Zweigstellen und endet in Azure. Der SD-WAN Controller ist für die Anwendung der erforderlichen Konfiguration auf diese Zweigstellen und auf Azure Hubs verantwortlich.

Die folgende Abbildung beschreibt die Virtual WAN-Komponenten:

Funktionsweise von Microsoft Azure Virtual WAN

-

Das SD-WAN Center wird mithilfe der in der Azure-GUI aktivierten Funktionalität für Dienstprinzipale, Prinzipale oder rollenbasierte Zugriffe authentifiziert.

-

Das SD-WAN Center ruft die Azure-Konnektivitätskonfiguration ab und aktualisiert das lokale Gerät. Dies automatisiert den Download, die Bearbeitung und die Aktualisierung der Konfiguration des lokalen Geräts.

-

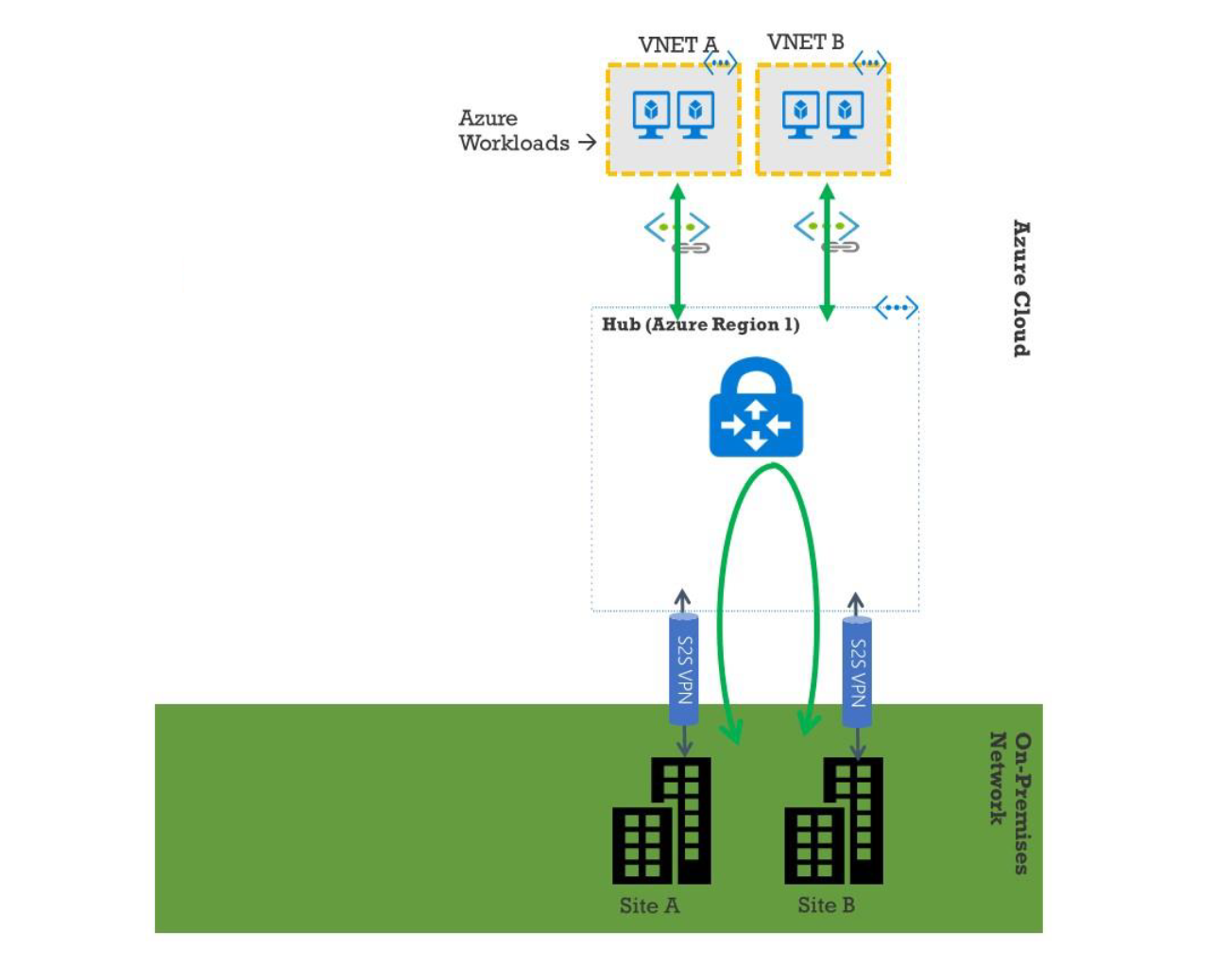

Nachdem das Gerät die korrekte Azure-Konfiguration erhalten hat, wird eine Site-to-Site-Verbindung (zwei aktive IPsec-Tunnel) zum Azure WAN hergestellt. Azure erfordert, dass der Branch-Geräte-Konnektor IKEv2-Einstellungen unterstützt. Die BGP-Konfiguration ist optional.

Hinweis: IPsec-Parameter für die Einrichtung von IPsec-Tunneln sind standardisiert.

IPsec-Eigenschaft Parameter Ike-Verschlüsselungsalgorithmus AES 256 Ike-Integritätsalgorithmus SHA 256 Dh-Gruppe DH2 IPsec-Verschlüsselungsalgorithmus GCM AES 256 IPsec-Integritätsalgorithmus GCM AES 256 PFS-Gruppe Keine

Azure Virtual WAN automatisiert die Konnektivität zwischen dem virtuellen Workload-Netzwerk und dem Hub. Wenn Sie eine Hub-Verbindung für virtuelle Netzwerke erstellen, wird die entsprechende Konfiguration zwischen dem bereitgestellten Hub und dem virtuellen Workload-Netzwerk (VNET) festgelegt.

Voraussetzungen und Anforderungen

Lesen Sie die folgenden Anforderungen, bevor Sie mit der Konfiguration von Azure und SD-WAN zur Verwaltung von Zweigstellen, die sich mit Azure-Hubs verbinden, fortfahren.

- Verfügen Sie über ein für Virtual WAN zugelassenes Azure-Abonnement.

- Verfügen Sie über eine lokale Appliance, z. B. eine SD-WAN Appliance, um IPsec-Verbindungen zu Azure-Ressourcen herzustellen.

- Verfügen Sie über Internetverbindungen mit öffentlichen IP-Adressen. Obwohl eine einzelne Internetverbindung ausreicht, um eine Verbindung zu Azure herzustellen, benötigen Sie zwei IPsec-Tunnel, um dieselbe WAN-Verbindung zu nutzen.

- SD-WAN Controller – ein Controller ist die Schnittstelle, die für die Konfiguration von SD-WAN Appliances zur Verbindung mit Azure verantwortlich ist.

- Ein VNET in Azure, das mindestens eine Workload enthält. Zum Beispiel eine VM, die einen Dienst hostet. Beachten Sie die folgenden Punkte:

- Das virtuelle Netzwerk darf kein Azure VPN- oder Express Route-Gateway oder eine virtuelle Netzwerk-Appliance besitzen.

- Das virtuelle Netzwerk darf keine benutzerdefinierte Route haben, die den Datenverkehr zu einem nicht-Virtual WAN virtuellen Netzwerk für die Workload leitet, auf die von der lokalen Zweigstelle aus zugegriffen wird.

- Entsprechende Berechtigungen für den Zugriff auf die Workload müssen konfiguriert werden. Zum Beispiel SSH-Zugriff über Port 22 für eine Ubuntu-VM.

Das folgende Diagramm veranschaulicht ein Netzwerk mit zwei Sites und zwei virtuellen Netzwerken in Microsoft Azure.

Einrichten von Microsoft Azure Virtual WAN

Damit lokale SD-WAN-Zweigstellen eine Verbindung zu Azure herstellen und über IPsec-Tunnel auf die Ressourcen zugreifen können, müssen die folgenden Schritte ausgeführt werden.

- Konfigurieren von WAN-Ressourcen.

- Aktivieren von SD-WAN-Zweigstellen zur Verbindung mit Azure über IPsec-Tunnel.

Konfigurieren Sie das Azure-Netzwerk, bevor Sie das SD-WAN-Netzwerk konfigurieren, da die für die Verbindung mit SD-WAN Appliances erforderlichen Azure-Ressourcen zuvor verfügbar sein müssen. Sie können die SD-WAN-Konfiguration jedoch auch vor der Konfiguration der Azure-Ressourcen vornehmen, wenn Sie dies bevorzugen. Dieses Thema behandelt die Einrichtung des Azure Virtual WAN-Netzwerks, bevor die SD-WAN Appliances konfiguriert werden. https://microsoft.com Azure virtual-wan.

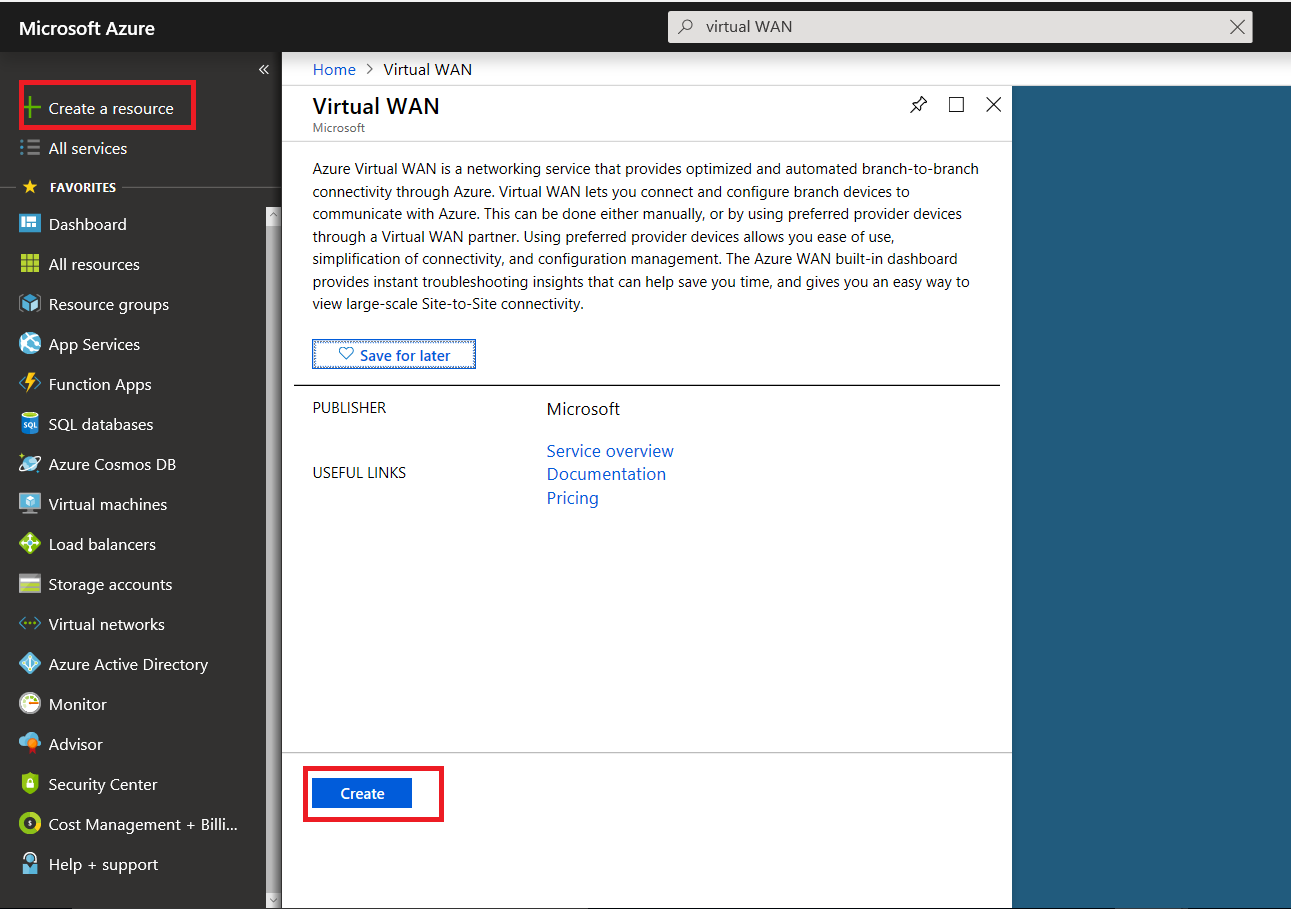

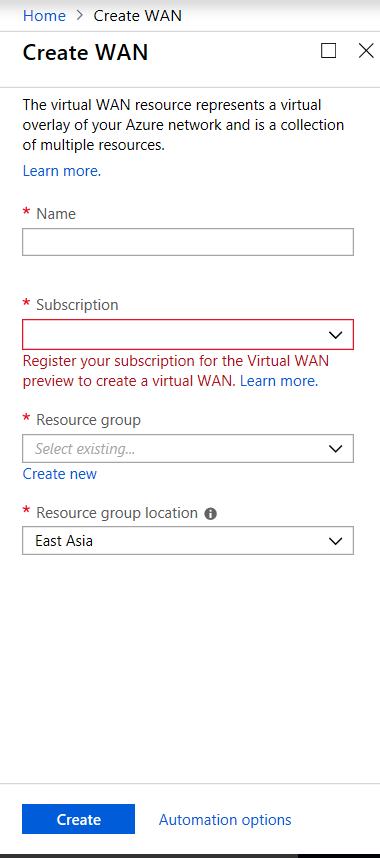

Erstellen einer WAN-Ressource

Um Virtual WAN-Funktionen zu nutzen und die lokale Branch-Appliance mit Azure zu verbinden:

-

Melden Sie sich beim Azure Marketplace an, navigieren Sie zur Virtual WAN-App und wählen Sie WAN erstellen.

-

Geben Sie einen Namen für das WAN ein und wählen Sie das Abonnement aus, das Sie für das WAN verwenden möchten.

- Wählen Sie eine vorhandene Ressourcengruppe aus oder erstellen Sie eine neue Ressourcengruppe. Ressourcengruppen sind logische Konstrukte, und der Datenaustausch über Ressourcengruppen hinweg ist immer möglich.

-

Wählen Sie den Speicherort aus, an dem sich Ihre Ressourcengruppe befinden soll. WAN ist eine globale Ressource, die keinen Standort hat. Sie müssen jedoch einen Standort für die Ressourcengruppe eingeben, die Metadaten für die WAN-Ressource enthält.

- Klicken Sie auf Erstellen. Dadurch wird der Prozess zur Validierung und Bereitstellung Ihrer Einstellungen gestartet.

Site erstellen

Sie können eine Site über einen bevorzugten Anbieter erstellen. Der bevorzugte Anbieter sendet die Informationen über Ihr Gerät und Ihre Site an Azure, oder Sie können das Gerät selbst verwalten. Wenn Sie das Gerät verwalten möchten, müssen Sie die Site im Azure-Portal erstellen.

SD-WAN-Netzwerk und Microsoft Azure Virtual WAN-Workflow

SD-WAN Appliance konfigurieren:

- Eine Citrix SD-WAN Appliance bereitstellen

- SD-WAN Branch Appliance mit der MCN Appliance verbinden.

- SD-WAN Appliance konfigurieren

- Intranet-Dienste für Active-Active-Verbindung konfigurieren.

SD-WAN Center konfigurieren:

- SD-WAN Center für die Verbindung mit Microsoft Azure konfigurieren.

Azure-Einstellungen konfigurieren:

- Mandanten-ID, Client-ID, sicheren Schlüssel, Abonnement-ID und Ressourcengruppe angeben.

Zweigstellen-Site-WAN-Zuordnung konfigurieren:

- Eine WAN-Ressource einer Zweigstelle zuordnen. Dieselbe Site kann nicht mit mehreren WANs verbunden werden.

- Klicken Sie auf Neu, um die Site-WAN-Zuordnung zu konfigurieren.

- Wählen Sie Azure WAN-Ressourcen aus.

- Wählen Sie Dienste (Intranet) für die Site aus. Wählen Sie zwei Dienste für die Active-Standby-Unterstützung aus.

- Wählen Sie die Site-Namen aus, die den WAN-Ressourcen zugeordnet werden sollen.

- Klicken Sie auf Bereitstellen, um die Zuordnung zu bestätigen.

- Warten Sie, bis sich der Status in Tunnel bereitgestellt ändert, um die IPsec-Tunnel-Einstellungen anzuzeigen.

- Verwenden Sie die Berichtsansicht des SD-WAN Centers, um den Status der jeweiligen IPsec-Tunnel zu überprüfen.

Citrix SD-WAN-Netzwerk konfigurieren

MCN:

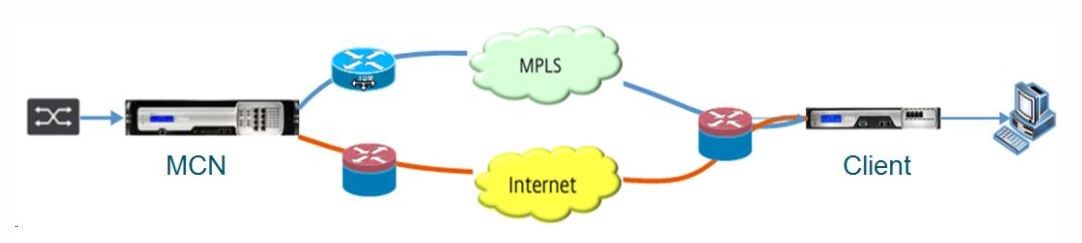

Das MCN dient als Verteilungspunkt für die anfängliche Systemkonfiguration und nachfolgende Konfigurationsänderungen. In einem Virtual WAN kann es nur ein aktives MCN geben. Standardmäßig haben Appliances die vordefinierte Rolle eines Clients. Um eine Appliance als MCN zu etablieren, müssen Sie die Site zuerst als MCN hinzufügen und konfigurieren. Die GUI für die Netzwerkkonfiguration wird verfügbar, nachdem eine Site als MCN konfiguriert wurde. Upgrades und Konfigurationsänderungen dürfen nur vom MCN oder SD-WAN Center aus durchgeführt werden.

Rolle des MCN:

Das MCN ist der zentrale Knoten, der als Controller eines SD-WAN-Netzwerks und als zentraler Verwaltungspunkt für die Client-Knoten fungiert. Alle Konfigurationsaktivitäten, zusätzlich zur Vorbereitung von Firmware-Paketen und deren Verteilung an die Clients, werden auf dem MCN konfiguriert. Darüber hinaus sind Überwachungsinformationen nur auf dem MCN verfügbar. Das MCN kann das gesamte SD-WAN-Netzwerk überwachen, während Client-Knoten nur die lokalen Intranets und einige Informationen für die Clients überwachen können, mit denen sie verbunden sind. Der Hauptzweck des MCN besteht darin, Overlay-Verbindungen (virtuelle Pfade) mit einem oder mehreren Client-Knoten im gesamten SD-WAN-Netzwerk für die Site-to-Site-Kommunikation im Unternehmen herzustellen. Ein MCN kann mehrere Client-Knoten verwalten und virtuelle Pfade zu diesen haben. Es kann mehr als ein MCN geben, aber nur eines kann zu einem bestimmten Zeitpunkt aktiv sein. Die folgende Abbildung veranschaulicht das grundlegende Diagramm der MCN- und Client- (Branch-Knoten-) Appliances für ein kleines Netzwerk mit zwei Sites.

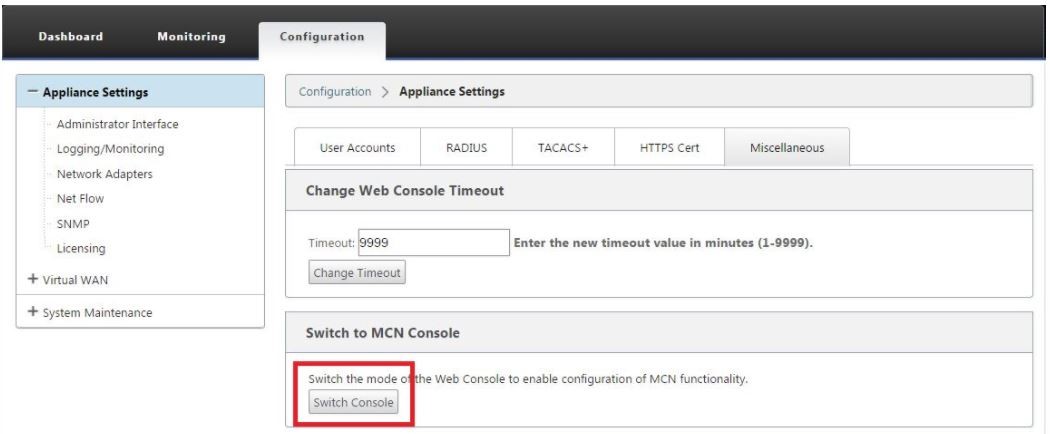

SD-WAN Appliance als MCN konfigurieren

Um das MCN hinzuzufügen und zu konfigurieren, müssen Sie sich zuerst in der Management-Weboberfläche der Appliance anmelden, die Sie als MCN festlegen, und die Management-Weboberfläche in den MCN-Konsolenmodus umschalten. Der MCN-Konsolenmodus ermöglicht den Zugriff auf den Konfigurationseditor in der Management-Weboberfläche, mit der Sie derzeit verbunden sind. Sie können dann den Konfigurationseditor verwenden, um die MCN-Site hinzuzufügen und zu konfigurieren.

Um die Management-Weboberfläche in den MCN-Konsolenmodus zu schalten, gehen Sie wie folgt vor:

- Melden Sie sich in der SD-WAN-Management-Weboberfläche der Appliance an, die Sie als MCN konfigurieren möchten.

- Klicken Sie auf Konfiguration in der Hauptmenüleiste des Hauptbildschirms der Management-Weboberfläche (blaue Leiste oben auf der Seite).

- Öffnen Sie im Navigationsbaum (linker Bereich) den Zweig Appliance-Einstellungen und klicken Sie auf Administrator-Schnittstelle.

-

Wählen Sie die Registerkarte Sonstiges aus. Die Seite mit den sonstigen administrativen Einstellungen wird geöffnet.

Am unteren Rand der Registerkarte Sonstiges befindet sich der Abschnitt Zur [Client-, MCN-] Konsole wechseln. Dieser Abschnitt enthält die Schaltfläche Konsole wechseln zum Umschalten zwischen den Appliance-Konsolenmodi.

Die Überschrift des Abschnitts zeigt den aktuellen Konsolenmodus an, wie folgt:

- Im Client-Konsolenmodus (Standard) lautet die Überschrift des Abschnitts “Zur MCN-Konsole wechseln”.

- Im MCN-Konsolenmodus lautet die Überschrift des Abschnitts “Zur Client-Konsole wechseln”.

Standardmäßig befindet sich eine neue Appliance im Client-Konsolenmodus. Der MCN-Konsolenmodus aktiviert die Ansicht des Konfigurationseditors im Navigationsbaum. Der Konfigurationseditor ist nur auf der MCN-Appliance verfügbar.

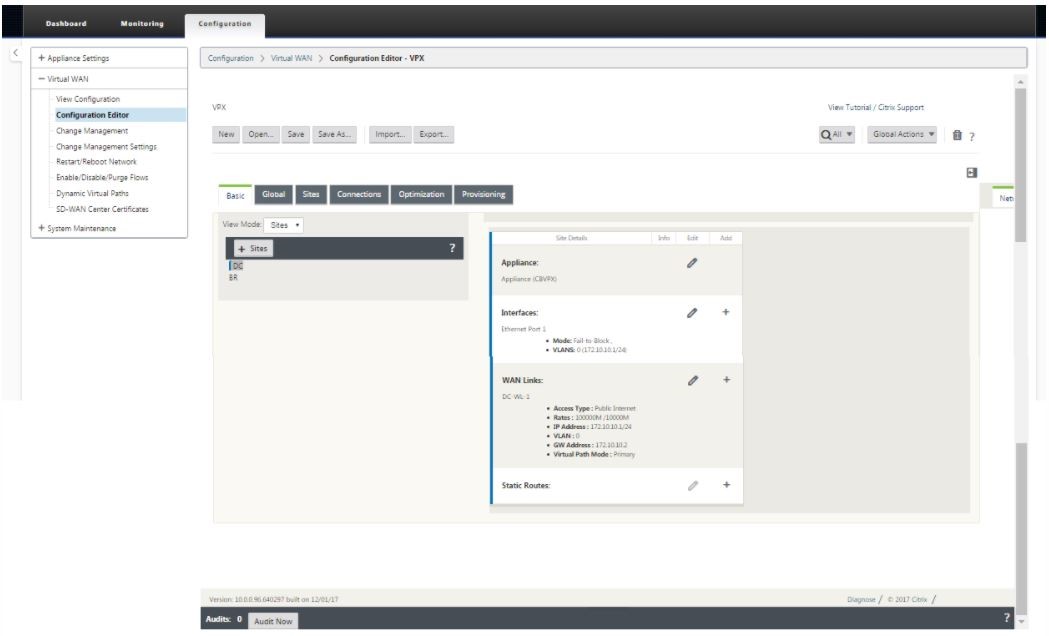

MCN konfigurieren

Um die MCN-Appliance-Site hinzuzufügen und mit der Konfiguration zu beginnen, gehen Sie wie folgt vor:

-

Navigieren Sie in der SD-WAN Appliance-GUI zu Virtual WAN > Konfigurationseditor.

-

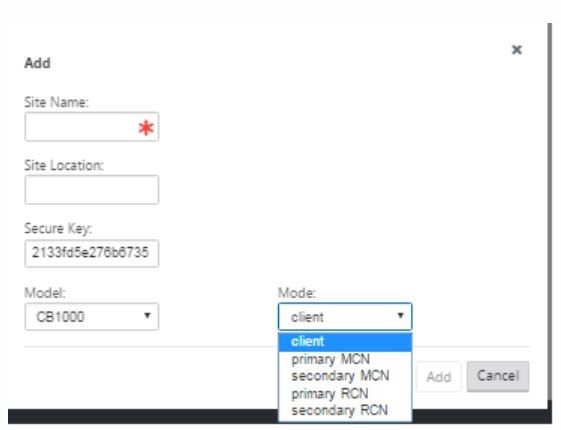

Klicken Sie in der Sites-Leiste auf + Sites, um mit dem Hinzufügen und Konfigurieren der MCN-Site zu beginnen. Das Dialogfeld Site hinzufügen wird angezeigt.

-

Geben Sie einen Site-Namen ein, der Ihnen die geografische Lage und die Rolle der Appliance (DC/sekundäres DC) erkennen lässt. Wählen Sie das korrekte Appliance-Modell aus. Die Auswahl der korrekten Appliance ist entscheidend, da sich die Hardwareplattformen hinsichtlich Verarbeitungsleistung und Lizenzierung voneinander unterscheiden. Da wir diese Appliance als primäre Head-End-Appliance konfigurieren, wählen Sie den Modus als primäres MCN und klicken Sie auf Hinzufügen.

-

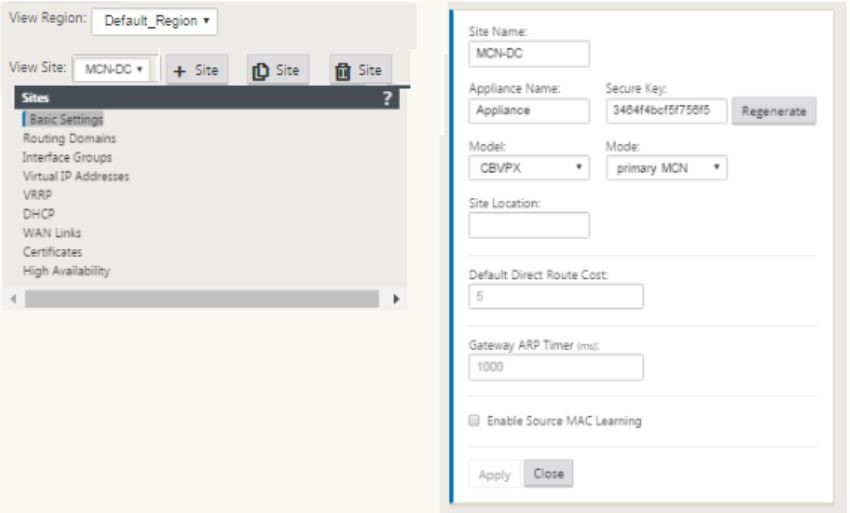

Dadurch wird die neue Site zum Site-Baum hinzugefügt, und die Standardansicht zeigt die Konfigurationsseite für die Basiseinstellungen, wie unten dargestellt:

-

Geben Sie die Basiseinstellungen wie Standort und Site-Namen ein.

- Konfigurieren Sie die Appliance so, dass sie Datenverkehr von Internet/MPLS/Breitband akzeptieren kann. Definieren Sie die Schnittstellen, an denen die Links terminiert werden. Dies hängt davon ab, ob sich die Appliance im Overlay- oder Underlay-Modus befindet.

-

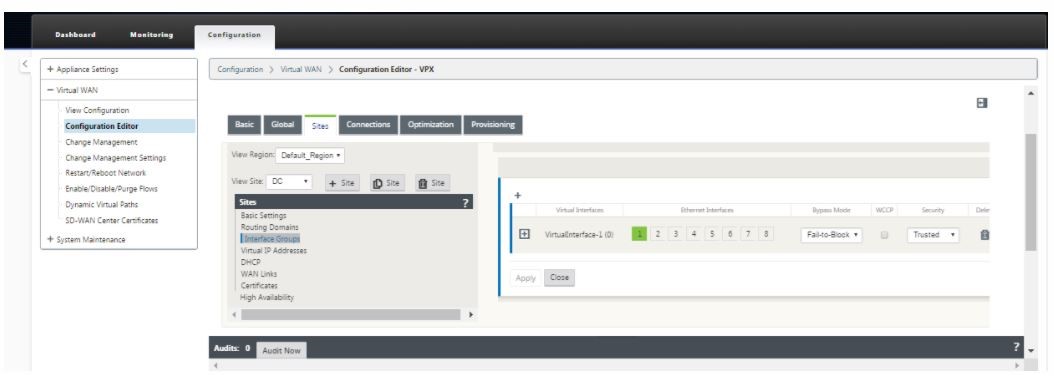

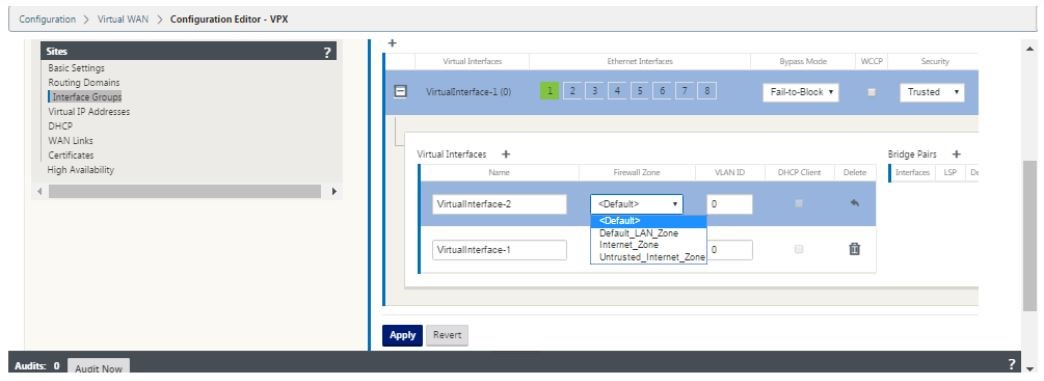

Klicken Sie auf Schnittstellengruppen, um die Schnittstellen zu definieren.

-

Klicken Sie auf +, um virtuelle Schnittstellengruppen hinzuzufügen. Dadurch wird eine neue virtuelle Schnittstellengruppe hinzugefügt. Die Anzahl der virtuellen Schnittstellen hängt von den Links ab, die die Appliance verarbeiten soll. Die Anzahl der Links, die eine Appliance verarbeiten kann, variiert von Appliance-Modell zu Appliance-Modell, und die maximale Anzahl von Links kann bis zu acht betragen.

-

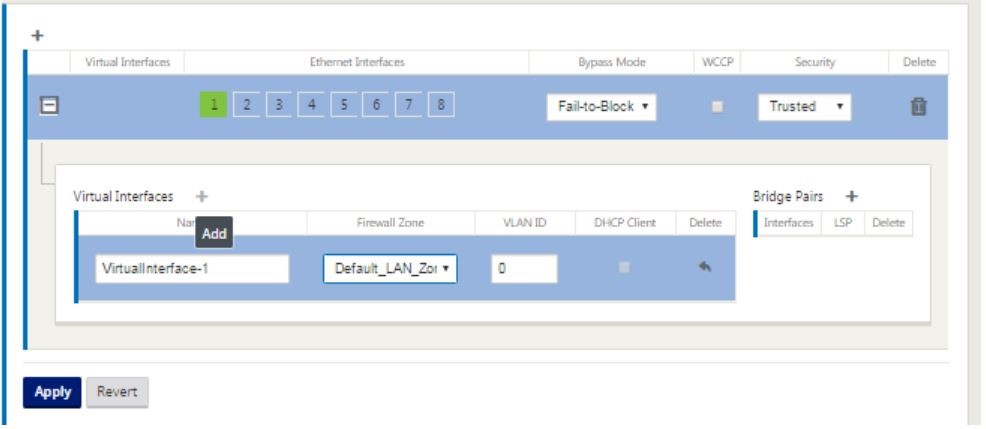

Klicken Sie auf + rechts neben den virtuellen Schnittstellen, um den Bildschirm wie unten gezeigt anzuzeigen.

- Wählen Sie die Ethernet-Schnittstellen aus, die Teil dieser virtuellen Schnittstelle sind. Je nach Plattformmodell verfügen Appliances über ein vorkonfiguriertes Paar von Fail-to-Wire-Schnittstellen. Wenn Sie Fail-to-Wire auf Appliances aktivieren möchten, stellen Sie sicher, dass Sie das richtige Schnittstellenpaar auswählen und unter der Spalte Bypass-Modus Fail-to-Wire auswählen.

- Wählen Sie die Sicherheitsstufe aus der Dropdown-Liste aus. Der vertrauenswürdige Modus wird gewählt, wenn die Schnittstelle MPLS-Links bedient, und der nicht vertrauenswürdige Modus wird gewählt, wenn Internet-Links auf den jeweiligen Schnittstellen verwendet werden.

-

Klicken Sie auf + rechts neben dem Label “virtuelle Schnittstellen”. Dies zeigt den Namen, die Firewall-Zone und die VLAN-IDs an. Geben Sie den Namen und die VLAN-ID für diese virtuelle Schnittstellengruppe ein. Die VLAN-ID wird zur Identifizierung und Markierung des Datenverkehrs zu und von der virtuellen Schnittstelle verwendet; verwenden Sie 0 (Null) für nativen/ungetaggten Datenverkehr.

- Um die Schnittstellen im Fail-to-Wire-Modus zu konfigurieren, klicken Sie auf Bridge-Paare. Dadurch wird ein neues Bridge-Paar hinzugefügt und die Bearbeitung ermöglicht. Klicken Sie auf Anwenden, um diese Einstellungen zu bestätigen.

- Um weitere virtuelle Schnittstellengruppen hinzuzufügen, klicken Sie auf + rechts neben dem Zweig der Schnittstellengruppen und verfahren Sie wie oben beschrieben.

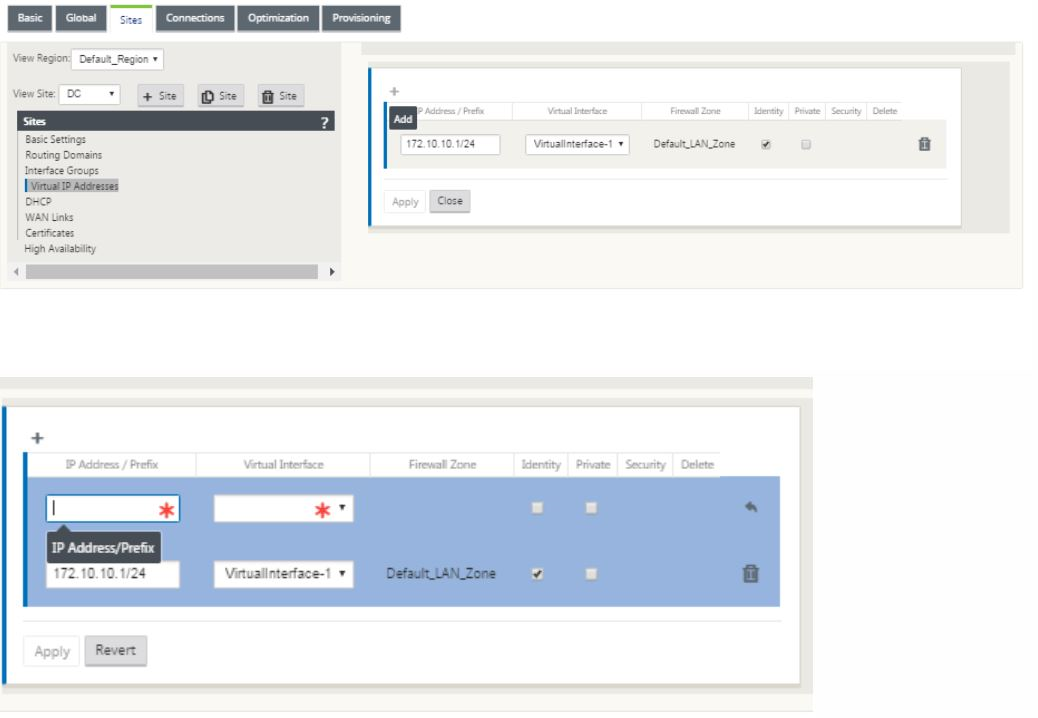

- Nachdem die Schnittstellen ausgewählt wurden, besteht der nächste Schritt darin, IP-Adressen auf diesen Schnittstellen zu konfigurieren. In der Citrix SD-WAN-Terminologie wird dies als VIP (Virtual IP) bezeichnet.

-

Fahren Sie in der Sites-Ansicht fort und klicken Sie auf die virtuelle IP-Adresse, um die Schnittstellen zur Konfiguration der VIP anzuzeigen.

-

Geben Sie die IP-Adresse / Präfix-Informationen ein und wählen Sie die virtuelle Schnittstelle aus, der die Adresse zugeordnet ist. Die virtuelle IP-Adresse muss die vollständige Hostadresse und Netzmaske enthalten. Wählen Sie die gewünschten Einstellungen für die virtuelle IP-Adresse aus, z. B. Firewall-Zone, Identität, Privat und Sicherheit. Klicken Sie auf Anwenden. Dadurch werden die Adressinformationen zur Site hinzugefügt und in die Tabelle der virtuellen IP-Adressen der Site aufgenommen. Um weitere virtuelle IP-Adressen hinzuzufügen, klicken Sie auf + rechts neben den virtuellen IP-Adressen und verfahren Sie wie oben beschrieben.

-

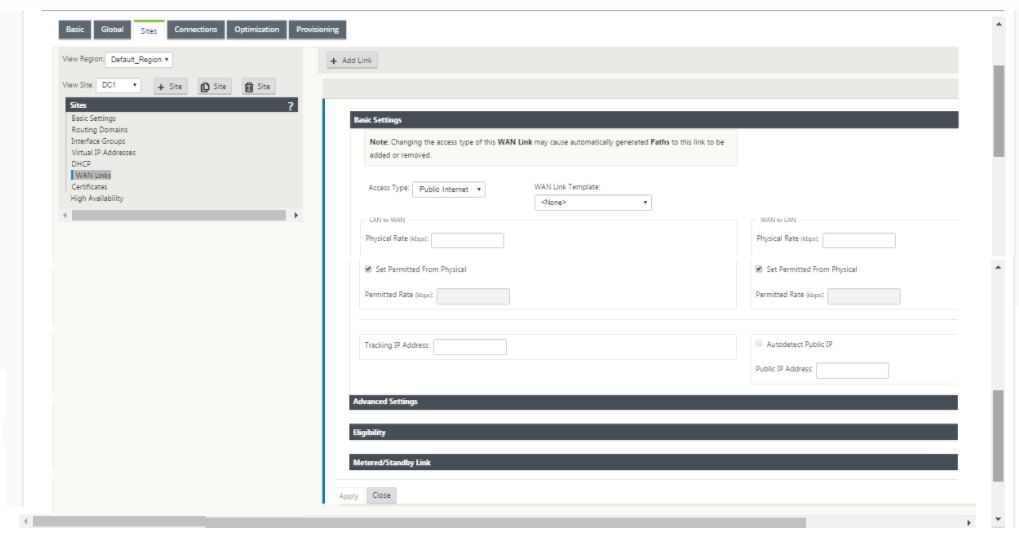

Fahren Sie im Abschnitt “Sites” fort, um WAN-Links für die Site zu konfigurieren.

-

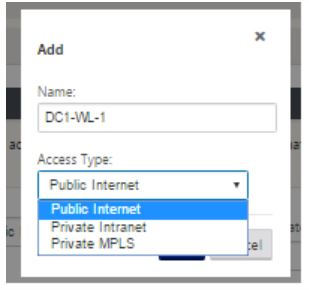

Klicken Sie auf Link hinzufügen oben im rechten Bereich. Es öffnet sich ein Dialogfeld, in dem Sie den Typ des zu konfigurierenden Links auswählen können.

- “Public Internet” ist für Internet-/Breitband-/DSL-/ADSL-Links, während “Private MPLS” für MPLS-Links ist. “Private Intranet” ist ebenfalls für MPLS-Links. Der Unterschied zwischen privaten MPLS- und privaten Intranet-Links besteht darin, dass private MPLS die QoS-Richtlinien von MPLS-Links beibehält.

- Wenn Sie “Public Internet” wählen und die IPs über DHCP zugewiesen werden, wählen Sie die Option “IP automatisch erkennen”.

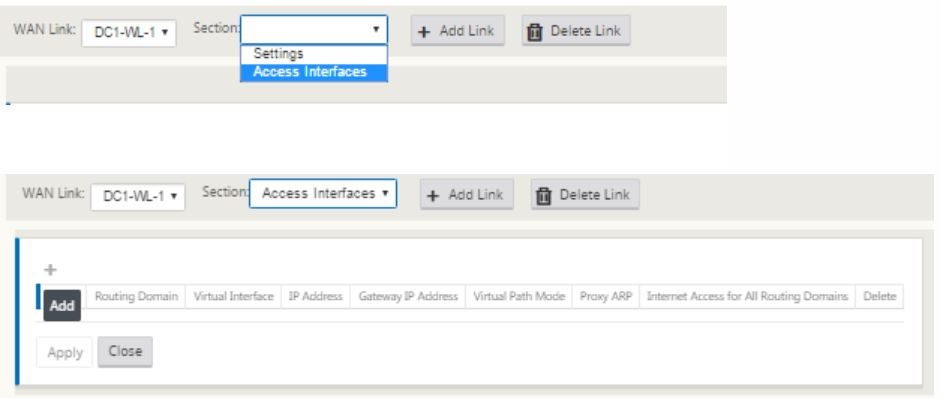

-

Wählen Sie Zugriffsschnittstellen auf der WAN-Link-Konfigurationsseite aus. Dies öffnet die Ansicht der Zugriffsschnittstellen für die Site. Fügen Sie die VIP und die Gateway-IP für jeden der Links hinzu und konfigurieren Sie sie wie unten gezeigt.

-

Klicken Sie auf +, um eine Schnittstelle hinzuzufügen. Dadurch wird ein leerer Eintrag zur Tabelle hinzugefügt und zur Bearbeitung geöffnet.

- Geben Sie den Namen ein, den Sie dieser Schnittstelle zuweisen möchten. Sie können den Namen basierend auf dem Link-Typ und dem Standort wählen. Behalten Sie die Routing-Domäne als Standard bei, wenn Sie Netzwerke nicht trennen und der Schnittstelle keine IP zuweisen möchten.

-

Stellen Sie sicher, dass Sie eine öffentlich erreichbare Gateway-IP-Adresse angeben, wenn es sich um einen Internet-Link handelt, oder eine private IP, wenn es sich um einen MPLS-Link handelt. Behalten Sie den virtuellen Pfadmodus als primär bei, da Sie diesen Link benötigen, um einen virtuellen Pfad zu bilden.

Hinweis: Aktivieren Sie Proxy-ARP, da die Appliance auf ARP-Anfragen für die Gateway-IP-Adresse antwortet, wenn das Gateway nicht erreichbar ist.

- Klicken Sie auf Anwenden, um die Konfiguration des WAN-Links abzuschließen. Wenn Sie weitere WAN-Links konfigurieren möchten, wiederholen Sie die Schritte für einen weiteren Link.

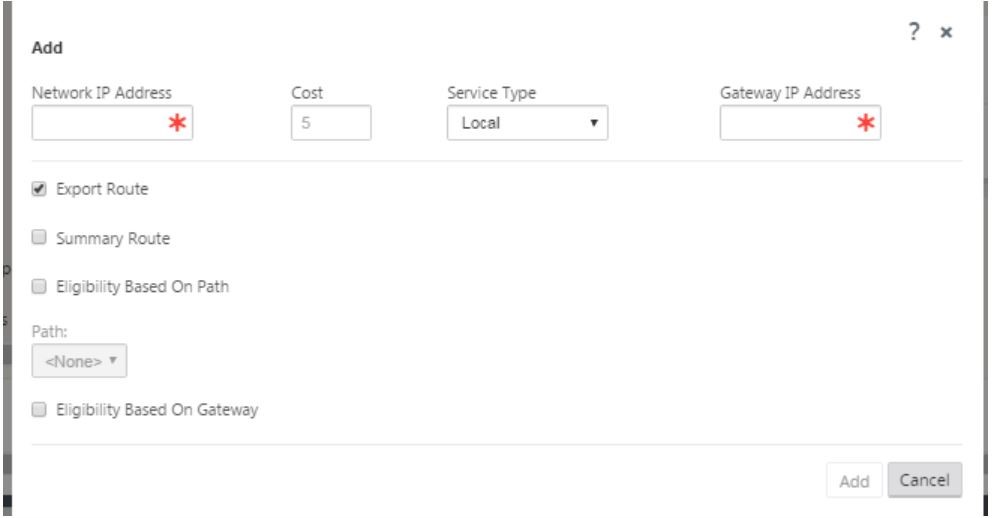

- Konfigurieren Sie Routen für die Site. Klicken Sie auf die Ansicht “Verbindungen” und wählen Sie “Routen” aus.

-

Klicken Sie auf +, um Routen hinzuzufügen. Es öffnet sich ein Dialogfeld wie unten gezeigt.

-

Die folgenden Informationen sind für die neue Route verfügbar:

- Netzwerk-IP-Adresse

- Kosten – Die Kosten bestimmen, welche Route Vorrang vor einer anderen hat. Pfade mit niedrigeren Kosten haben Vorrang vor Pfaden mit höheren Kosten. Der Standardwert ist fünf.

- Diensttyp – Wählen Sie den Dienst aus; ein Dienst kann einer der folgenden sein:

- Virtueller Pfad

- Intranet

- Internet

- Passthrough

- Lokal

- GRE-Tunnel

- LAN-IPsec-Tunnel

- Klicken Sie auf Anwenden.

Um weitere Routen für die Site hinzuzufügen, klicken Sie auf + rechts neben dem Routen-Zweig und verfahren Sie wie oben beschrieben. Weitere Informationen finden Sie unter MCN konfigurieren.

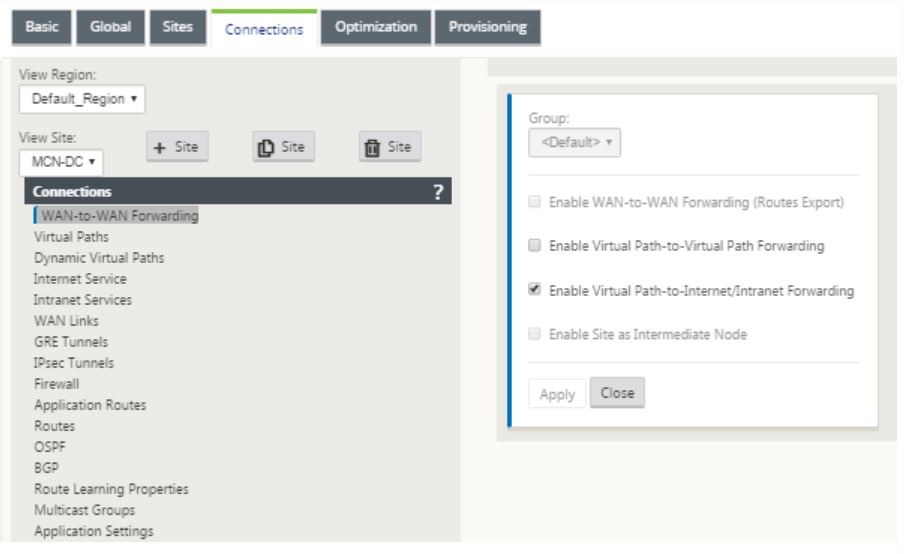

Virtuellen Pfad zwischen MCN und Zweigstellen konfigurieren

Stellen Sie eine Verbindung zwischen dem MCN und dem Zweigstellenknoten her. Dies können Sie tun, indem Sie einen virtuellen Pfad zwischen diesen beiden Sites konfigurieren. Navigieren Sie zur Registerkarte Verbindungen im Konfigurationsbaum des Konfigurationseditors.

- Klicken Sie auf die Registerkarte Verbindungen im Konfigurationsabschnitt. Dies zeigt den Verbindungsabschnitt des Konfigurationsbaums an.

-

Wählen Sie das MCN aus dem Dropdown-Menü “Site anzeigen” auf der Seite des Abschnitts Verbindungen aus.

-

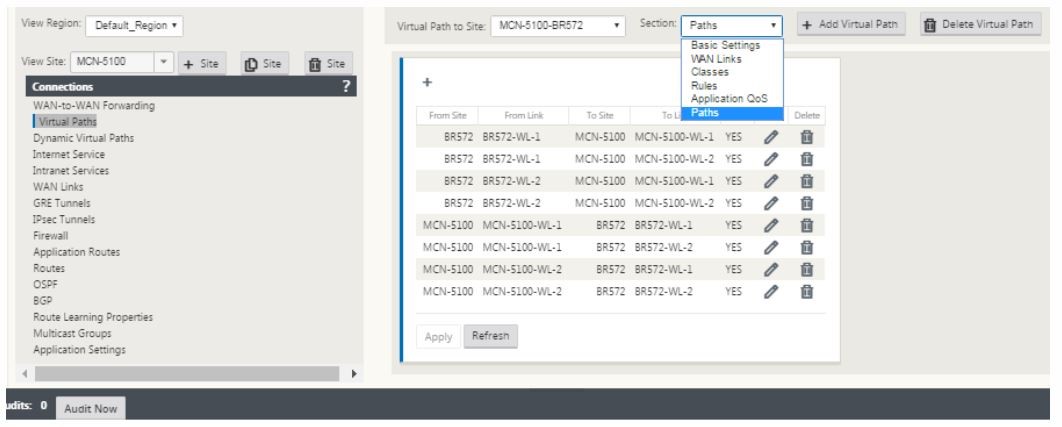

Wählen Sie unter der Registerkarte “Verbindungen” den virtuellen Pfad aus, um einen virtuellen Pfad zwischen dem MCN und den Zweigstellen zu erstellen.

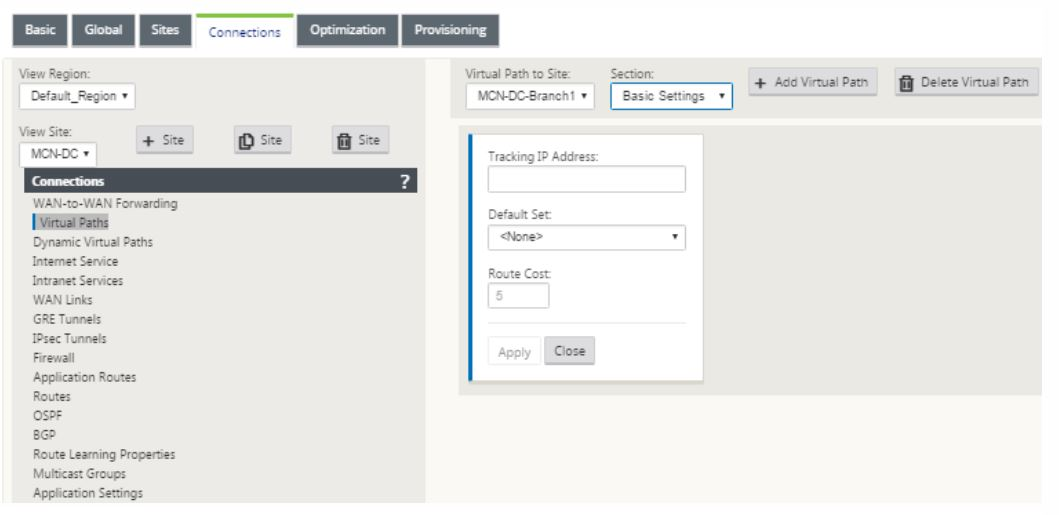

-

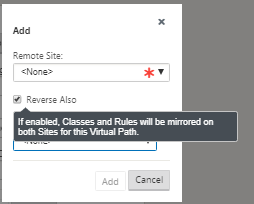

Klicken Sie auf Virtuellen Pfad hinzufügen neben dem Namen des statischen virtuellen Pfads im Abschnitt “Virtuelle Pfade”. Es öffnet sich ein Dialogfeld wie unten gezeigt. Wählen Sie die Zweigstelle aus, für die der virtuelle Pfad konfiguriert werden soll. Dies muss unter dem Label “Remote-Site” konfiguriert werden. Wählen Sie den Zweigstellenknoten aus dieser Dropdown-Liste aus und aktivieren Sie das Kontrollkästchen Auch umkehren.

Die Datenverkehrsklassifizierung und -steuerung werden auf beiden Seiten des virtuellen Pfads gespiegelt. Nachdem dies abgeschlossen ist, wählen Sie Pfade aus dem Dropdown-Menü unter dem Label “Abschnitt” aus, wie unten gezeigt.

-

Klicken Sie auf + Hinzufügen oberhalb der Pfadtabelle, wodurch das Dialogfeld “Pfad hinzufügen” angezeigt wird. Geben Sie die Endpunkte an, innerhalb derer der virtuelle Pfad konfiguriert werden muss. Klicken Sie nun auf Hinzufügen, um den Pfad zu erstellen, und aktivieren Sie das Kontrollkästchen Auch umkehren.

Hinweis: Citrix SD-WAN misst die Link-Qualität in beide Richtungen. Das bedeutet, Punkt A zu Punkt B ist ein Pfad und Punkt B zu Punkt A ist ein anderer Pfad. Mithilfe der unidirektionalen Messung der Link-Bedingungen kann das SD-WAN die beste Route für den Datenverkehr auswählen. Dies unterscheidet sich von Messungen wie RTT, einer bidirektionalen Metrik zur Messung der Latenz. Zum Beispiel wird eine Verbindung zwischen Punkt A und Punkt B als zwei Pfade angezeigt, und für jeden von ihnen werden die Link-Leistungsmetriken unabhängig voneinander berechnet.

Diese Einstellung reicht aus, um die virtuellen Pfade zwischen dem MCN und der Zweigstelle herzustellen; weitere Konfigurationsoptionen sind ebenfalls verfügbar. Weitere Informationen finden Sie unter Virtuellen Pfaddienst zwischen MCN- und Client-Sites konfigurieren.

MCN-Konfiguration bereitstellen

Der nächste Schritt ist die Bereitstellung der Konfiguration. Dies umfasst die folgenden zwei Schritte:

- Exportieren Sie das SD-WAN-Konfigurationspaket in das Änderungsmanagement.

- Bevor Sie die Appliance-Pakete generieren können, müssen Sie zuerst das abgeschlossene Konfigurationspaket aus dem Konfigurationseditor in den globalen Change Management Staging-Posteingang auf dem MCN exportieren. Beachten Sie die Schritte im Abschnitt Änderungsmanagement durchführen.

- Generieren und bereitstellen der Appliance-Pakete.

- Nachdem Sie das neue Konfigurationspaket zum Änderungsmanagement-Posteingang hinzugefügt haben, können Sie die Appliance-Pakete auf den Zweigstellen generieren und bereitstellen. Dazu verwenden Sie den Änderungsmanagement-Assistenten in der Management-Weboberfläche auf dem MCN. Beachten Sie die Schritte im Abschnitt Appliance-Pakete bereitstellen.

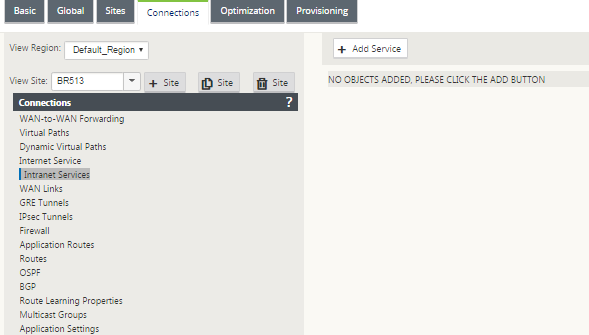

Intranet-Dienste zur Verbindung mit Azure WAN-Ressourcen konfigurieren

-

Navigieren Sie in der SD-WAN Appliance-GUI zum Konfigurationseditor. Navigieren Sie zur Kachel Verbindungen. Klicken Sie auf + Dienst hinzufügen, um einen Intranet-Dienst für diese Site hinzuzufügen.

-

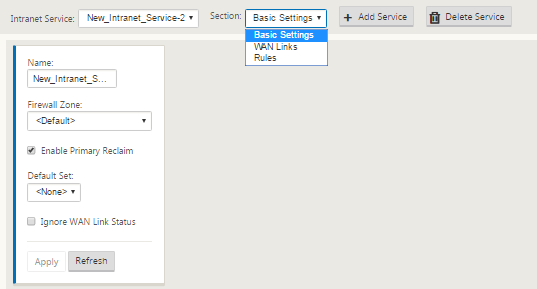

In den Basiseinstellungen für den Intranet-Dienst gibt es mehrere Optionen, wie sich der Intranet-Dienst bei Nichtverfügbarkeit von WAN-Links verhalten soll.

- Primäre Rückgewinnung aktivieren – Aktivieren Sie dieses Kontrollkästchen, wenn der gewählte primäre Link nach einem Failover wieder aktiv wird und die Übernahme erfolgen soll. Wenn Sie diese Option jedoch nicht aktivieren, sendet der sekundäre Link weiterhin Datenverkehr.

-

WAN-Link-Status ignorieren – Wenn diese Option aktiviert ist, verwenden Pakete, die für diesen Intranet-Dienst bestimmt sind, diesen Dienst weiterhin, auch wenn die zugehörigen WAN-Links nicht verfügbar sind.

-

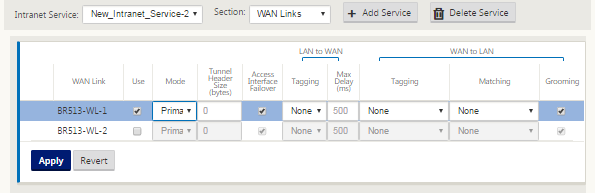

Nach der Konfiguration der Basiseinstellungen besteht der nächste Schritt darin, die zugehörigen WAN-Links für diesen Dienst auszuwählen. Maximal zwei Links werden für einen Intranet-Dienst ausgewählt. Um die WAN-Links auszuwählen, wählen Sie die Option “WAN-Links” aus der Dropdown-Liste mit der Bezeichnung “Abschnitt”. Die WAN-Links funktionieren im primären und sekundären Modus, und nur ein Link wird als primärer WAN-Link ausgewählt.

Hinweis: Wenn ein zweiter Intranet-Dienst erstellt wird, muss dieser die primäre und sekundäre WAN-Link-Zuordnung haben.

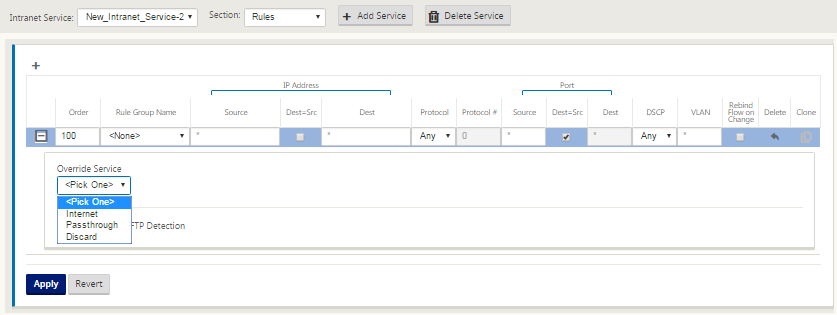

-

Es stehen zweigstellenspezifische Regeln zur Verfügung, die die individuelle Anpassung jeder Zweigstelle ermöglichen und alle in den globalen Standardeinstellungen konfigurierten allgemeinen Einstellungen überschreiben. Die Modi umfassen die gewünschte Zustellung über einen bestimmten WAN-Link oder als Override-Dienst, der das Durchleiten oder Verwerfen des gefilterten Datenverkehrs ermöglicht. Wenn Sie beispielsweise bestimmten Datenverkehr nicht über den Intranet-Dienst leiten möchten, können Sie eine Regel schreiben, um diesen Datenverkehr zu verwerfen oder über einen anderen Dienst (Internet oder Passthrough) zu senden.

-

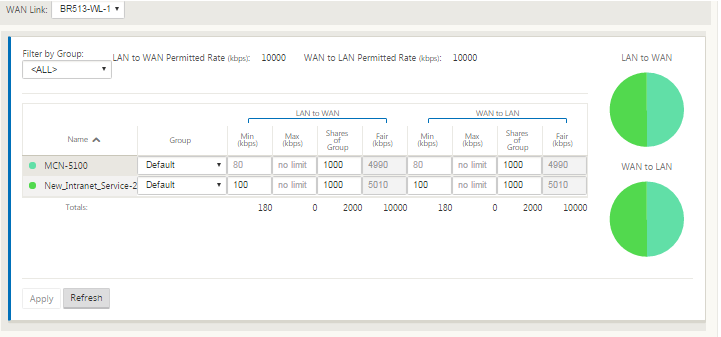

Wenn der Intranet-Dienst für eine Site aktiviert ist, wird die Kachel Bereitstellung verfügbar gemacht, um die bidirektionale (LAN zu WAN / WAN zu LAN) Bandbreitenverteilung für einen WAN-Link unter den verschiedenen Diensten, die den WAN-Link nutzen, zu ermöglichen. Der Abschnitt Dienste ermöglicht Ihnen eine weitere Feinabstimmung der Bandbreitenzuweisung. Darüber hinaus kann “Fair Share” aktiviert werden, wodurch Dienste ihre minimal reservierte Bandbreite erhalten, bevor eine faire Verteilung erfolgt.

SD-WAN Center konfigurieren

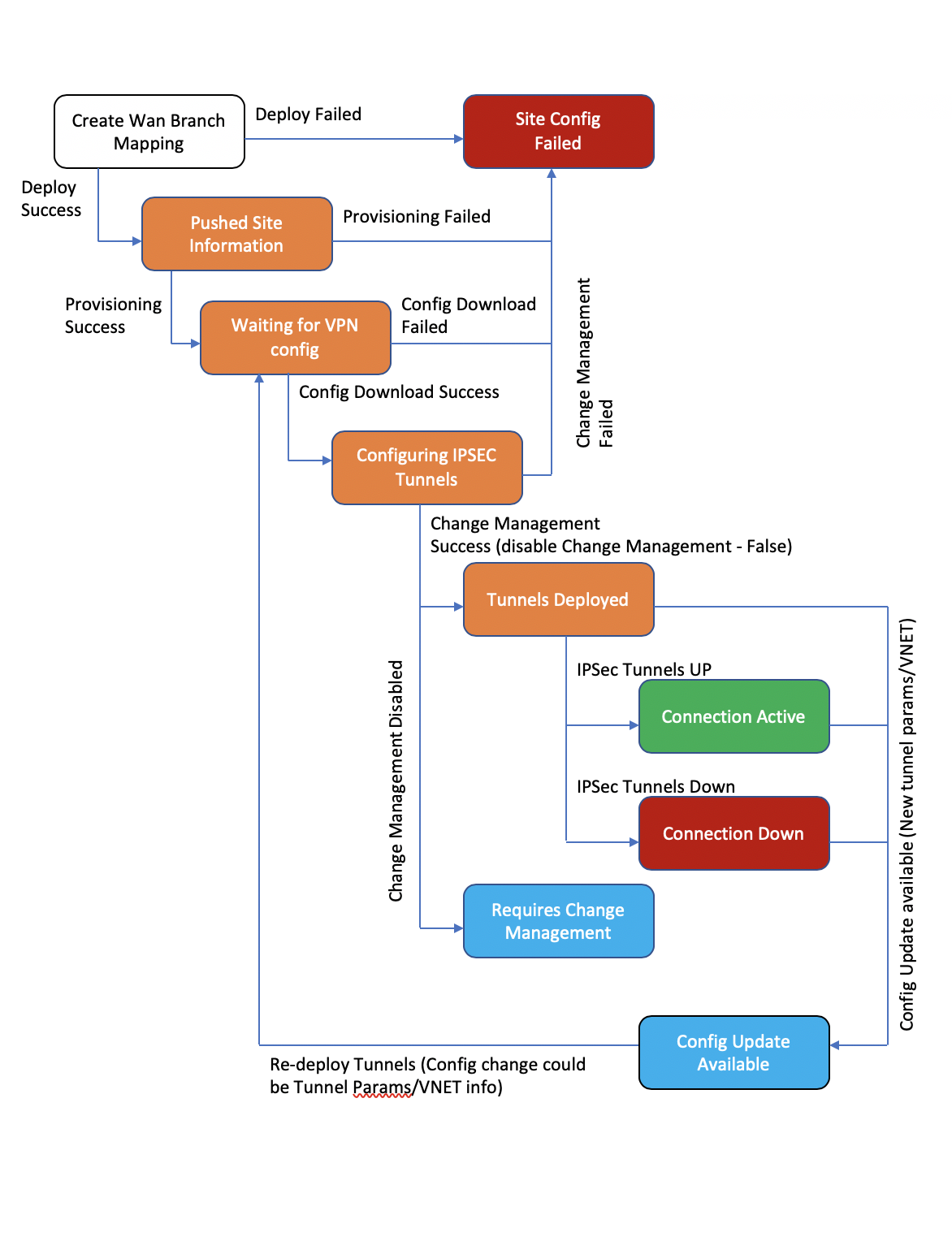

Das folgende Diagramm beschreibt den übergeordneten Workflow der SD-WAN Center- und Azure Virtual WAN-Verbindung sowie die entsprechenden Statusübergänge der Bereitstellung.

Azure-Einstellungen konfigurieren:

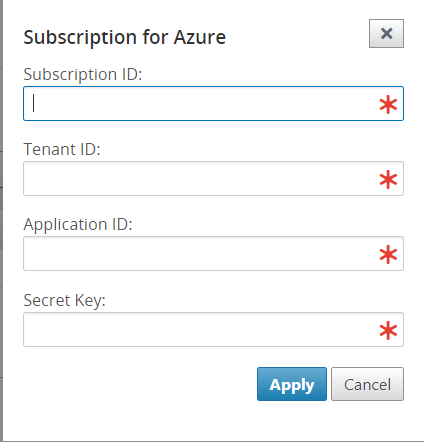

- Geben Sie die Azure-Mandanten-ID, Anwendungs-ID, den geheimen Schlüssel und die Abonnement-ID (auch als Dienstprinzipal bekannt) an.

Zweigstellen-Site-WAN-Zuordnung konfigurieren:

- Eine Zweigstellen-Site einer WAN-Ressource zuordnen. Dieselbe Site kann nicht mit mehreren WANs verbunden werden.

- Klicken Sie auf Neu, um die Site-WAN-Zuordnung zu konfigurieren.

- Wählen Sie Azure WAN-Ressourcen aus.

- Wählen Sie die Site-Namen aus, die den WAN-Ressourcen zugeordnet werden sollen.

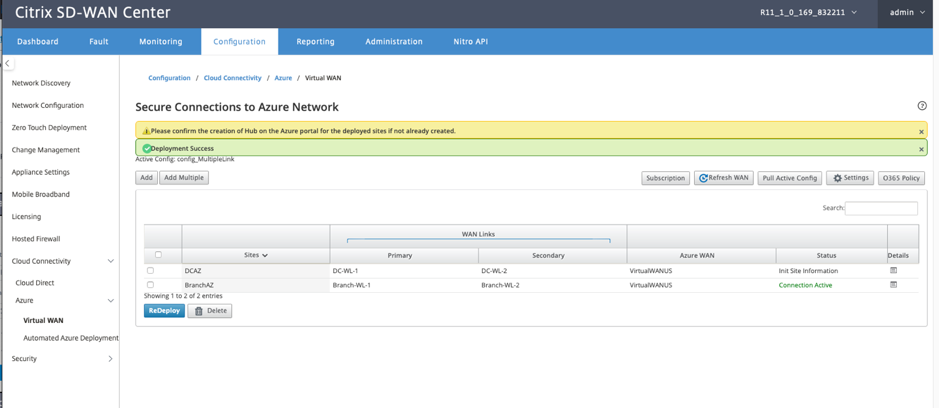

- Klicken Sie auf Bereitstellen, um die Zuordnung zu bestätigen. Die für die Tunnelbereitstellung zu verwendenden WAN-Links werden automatisch mit dem Link mit der besten Linkkapazität vorausgefüllt.

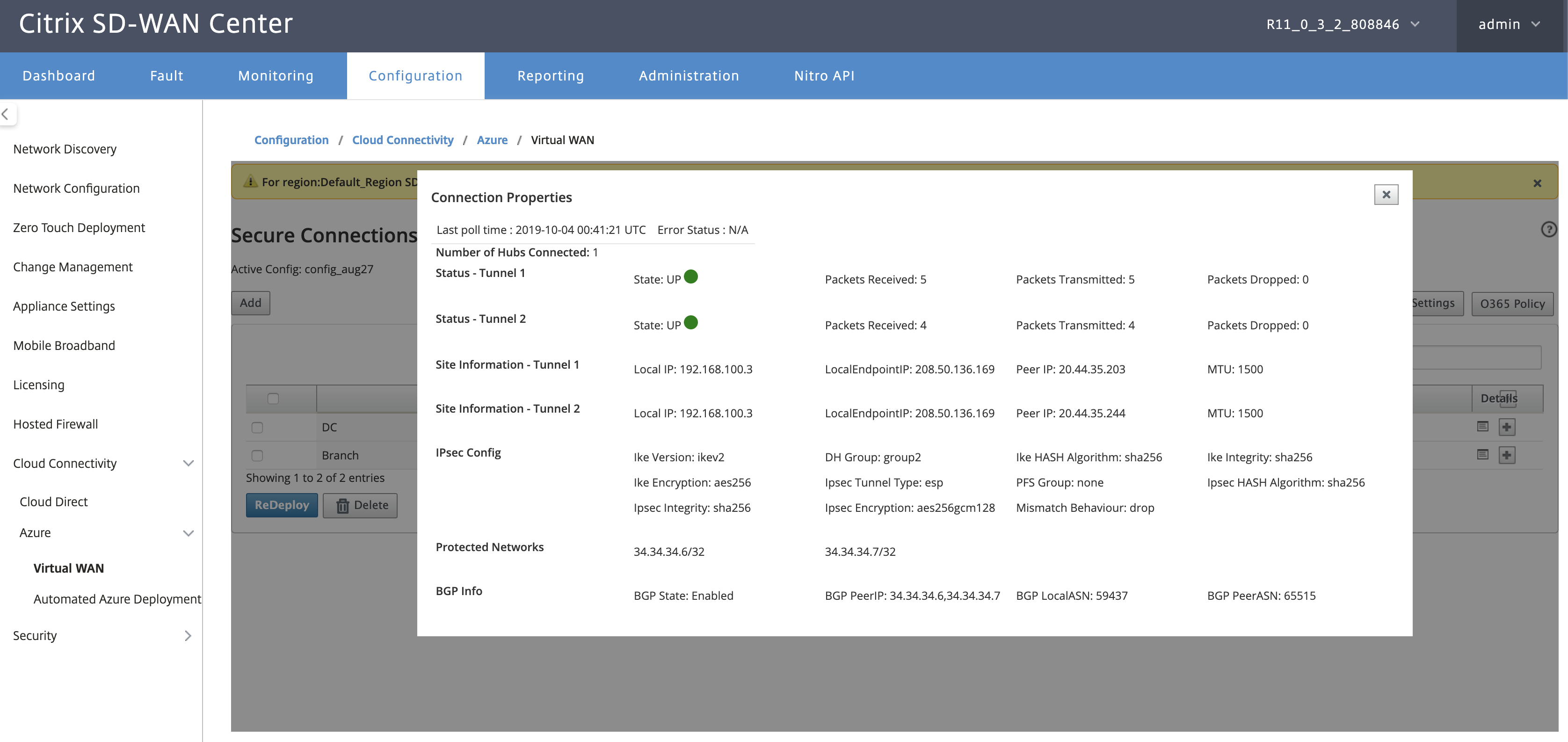

- Warten Sie, bis sich der Status in “Tunnel bereitgestellt” ändert, um die IPsec-Tunnel-Einstellungen anzuzeigen.

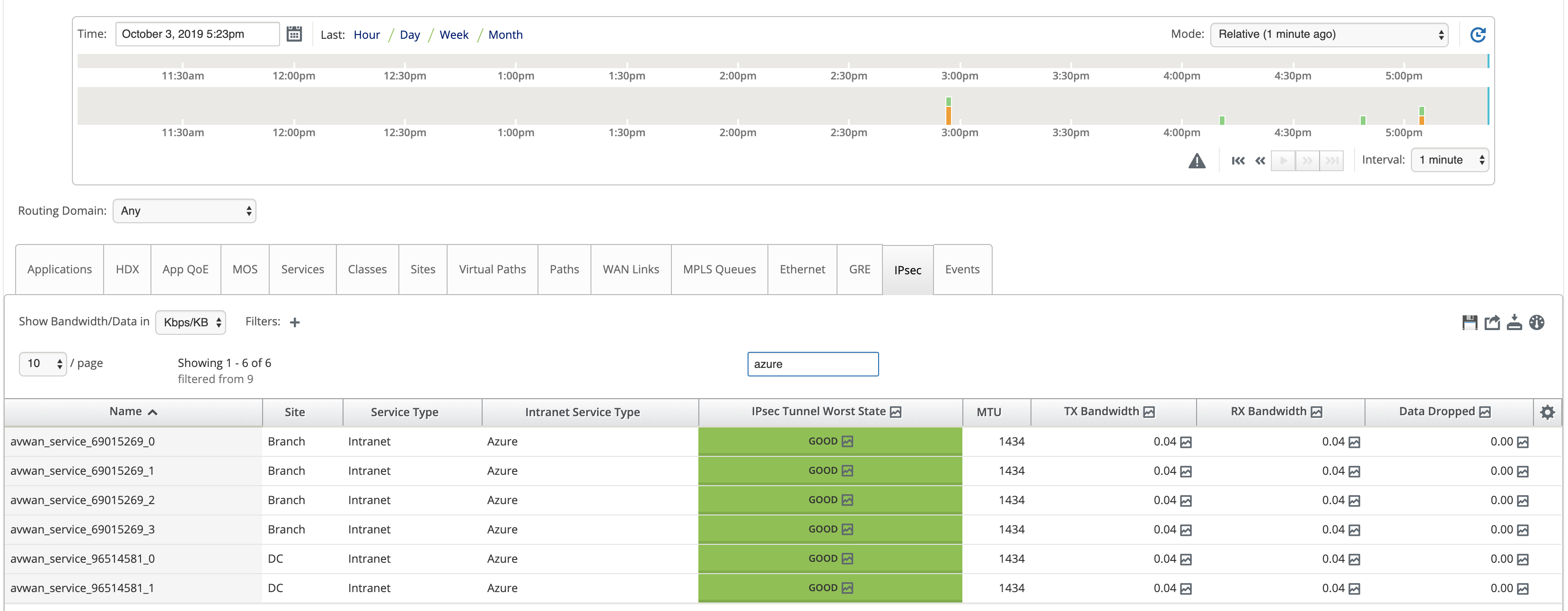

- Verwenden Sie die Berichtsansicht des SD-WAN Centers, um den Status der jeweiligen IPsec-Tunnel zu überprüfen. Der IPsec-Tunnelstatus muss GRÜN sein, damit der Datenverkehr fließen kann, was bedeutet, dass die Verbindung aktiv ist.

SD-WAN Center bereitstellen:

Das SD-WAN Center ist das Verwaltungs- und Berichtstool für Citrix SD-WAN. Die erforderliche Konfiguration für Virtual WAN wird im SD-WAN Center durchgeführt. Das SD-WAN Center ist nur als virtueller Formfaktor (VPX) verfügbar und muss auf einem VMware ESXi- oder einem XenServer-Hypervisor installiert werden. Die Mindestressourcen, die zur Konfiguration einer SD-WAN Center Appliance benötigt werden, sind 8 GB RAM und 4 CPU-Kerne. Hier sind die Schritte zur Installation und Konfiguration einer SD-WAN Center VM.

SD-WAN Center für Azure-Konnektivität konfigurieren

Lesen Sie einen Dienstprinzipal erstellen für weitere Informationen.

Um das SD-WAN Center erfolgreich bei Azure zu authentifizieren, müssen die folgenden Parameter verfügbar sein:

- Verzeichnis (Mandanten-ID)

- Anwendung (Client-ID)

- Sicherer Schlüssel (Client-Geheimnis)

- Abonnenten-ID

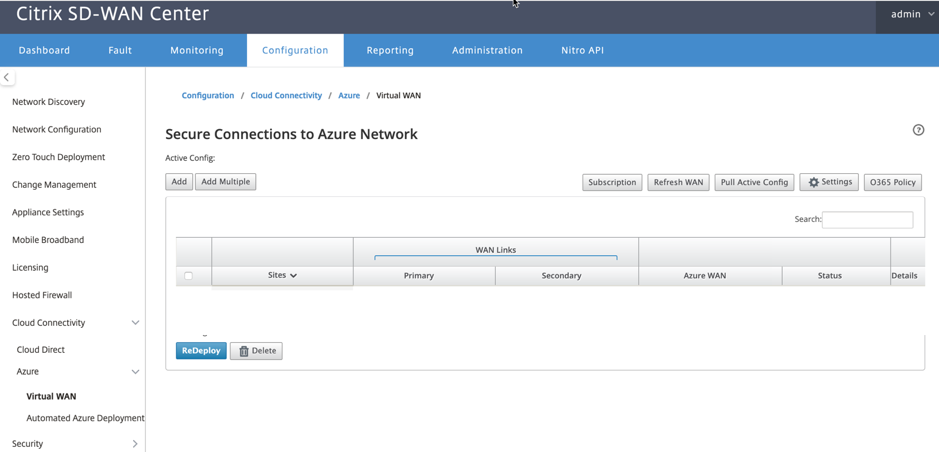

SD-WAN Center authentifizieren:

Navigieren Sie in der SD-WAN Center-Benutzeroberfläche zu Konfiguration > Cloud-Konnektivität > Azure > Virtual WAN. Konfigurieren Sie die Azure-Verbindungseinstellungen. Weitere Informationen zur Konfiguration der Azure VPN-Verbindung finden Sie unter dem folgenden Link: Azure Resource Manager.

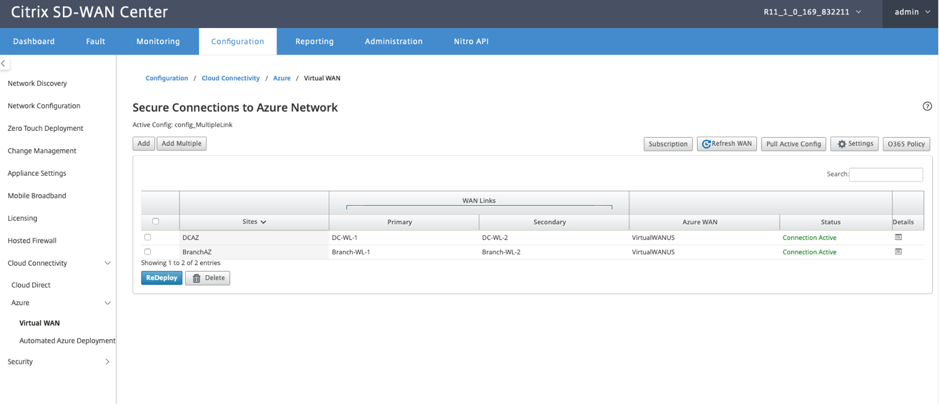

Ab Version 11.1.0 wird die Konfiguration von primären und sekundären WAN-Links für die Azure Virtual WAN-Integration unterstützt. Der Hauptgrund für das Hinzufügen eines sekundären WAN-Links ist die Redundanz von der Citrix SD-WAN-Site.

Bei der vorherigen Implementierung konnte ein Ausfall des WAN-Links zu Verkehrsunterbrechungen und Konnektivitätsverlust zum Azure Virtual WAN führen. Mit der aktuellen Implementierung bleibt die Site-zu-Azure Virtual WAN-Konnektivität auch dann bestehen, wenn der primäre WAN-Link ausgefallen ist.

Geben Sie die Abonnement-ID, Mandanten-ID, Anwendungs-ID und den sicheren Schlüssel ein. Dieser Schritt ist erforderlich, um das SD-WAN Center bei Azure zu authentifizieren. Wenn die oben eingegebenen Anmeldeinformationen nicht korrekt sind, schlägt die Authentifizierung fehl und weitere Aktionen sind nicht zulässig. Klicken Sie auf Anwenden.

Das Feld Speicherkonto bezieht sich auf das Speicherkonto, das Sie in Azure erstellt haben. Wenn Sie kein Speicherkonto erstellt haben, wird beim Klicken auf Anwenden automatisch ein neues Speicherkonto in Ihrem Abonnement erstellt.

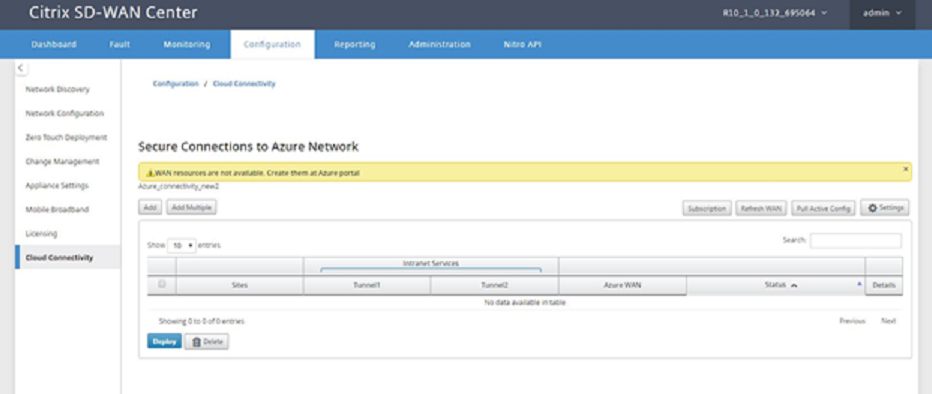

Azure Virtual WAN-Ressourcen abrufen:

Nach erfolgreicher Authentifizierung fragt Citrix SD-WAN Azure ab, um eine Liste der Azure Virtual WAN-Ressourcen zu erhalten, die Sie im ersten Schritt nach der Anmeldung im Azure-Portal erstellt haben. Die WAN-Ressourcen stellen Ihr gesamtes Netzwerk in Azure dar. Sie enthalten Links zu allen Hubs, die Sie in diesem WAN haben möchten. WANs sind voneinander isoliert und können keinen gemeinsamen Hub oder Verbindungen zwischen zwei verschiedenen Hubs in verschiedenen WAN-Ressourcen enthalten.

Zweigstellen-Sites und Azure WAN-Ressourcen zuordnen:

Eine Zweigstellen-Site muss mit Azure WAN-Ressourcen verknüpft werden, um IPsec-Tunnel einzurichten. Eine Zweigstelle kann mit mehreren Hubs innerhalb einer Azure Virtual WAN-Ressource verbunden werden, und eine Azure Virtual WAN-Ressource kann mit mehreren lokalen Zweigstellen-Sites verbunden werden. Erstellen Sie einzelne Zeilen für jede Bereitstellung von Zweigstellen zu Azure Virtual WAN-Ressourcen.

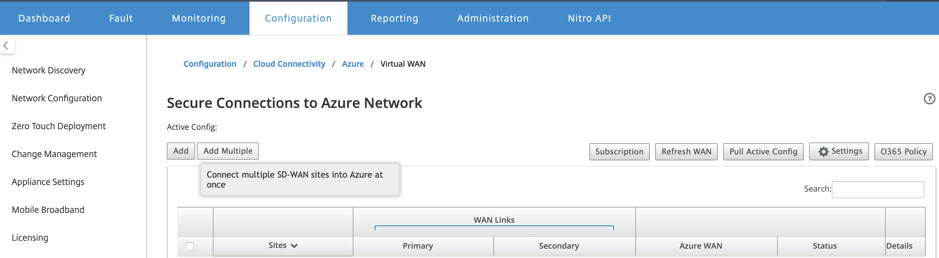

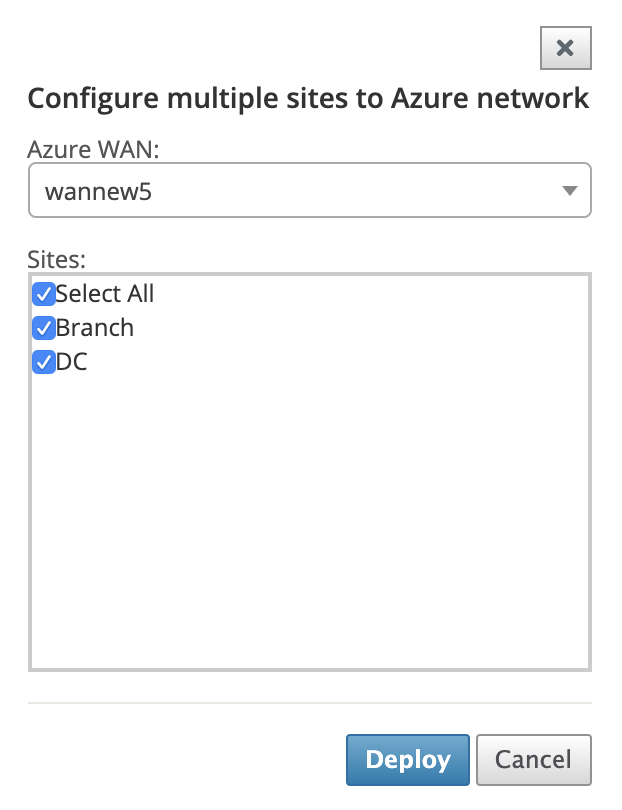

Mehrere Sites hinzufügen:

Sie können alle entsprechenden Sites hinzufügen und sie den ausgewählten einzelnen WAN-Ressourcen zuordnen.

-

Klicken Sie auf Mehrere hinzufügen, um alle Sites hinzuzufügen, die den ausgewählten WAN-Ressourcen zugeordnet werden müssen.

-

Die Dropdown-Liste der Azure WAN-Ressourcen (siehe unten) ist mit den Ressourcen Ihres Azure-Kontos vorab gefüllt. Wenn keine WAN-Ressourcen erstellt wurden, ist diese Liste leer, und Sie müssen zum Azure-Portal navigieren, um die Ressourcen zu erstellen. Wenn die Liste mit WAN-Ressourcen gefüllt ist, wählen Sie die Azure WAN-Ressource aus, mit der die Zweigstellen-Sites verbunden werden sollen.

-

Wählen Sie eine oder alle Zweigstellen-Sites aus, um den Prozess der IPsec-Tunnel-Einrichtung zu starten. Die WAN-Links mit der besten Kapazität für öffentliches Internet werden automatisch ausgewählt, um die IPsec-Tunnel zu den Azure VPN Gateways herzustellen.

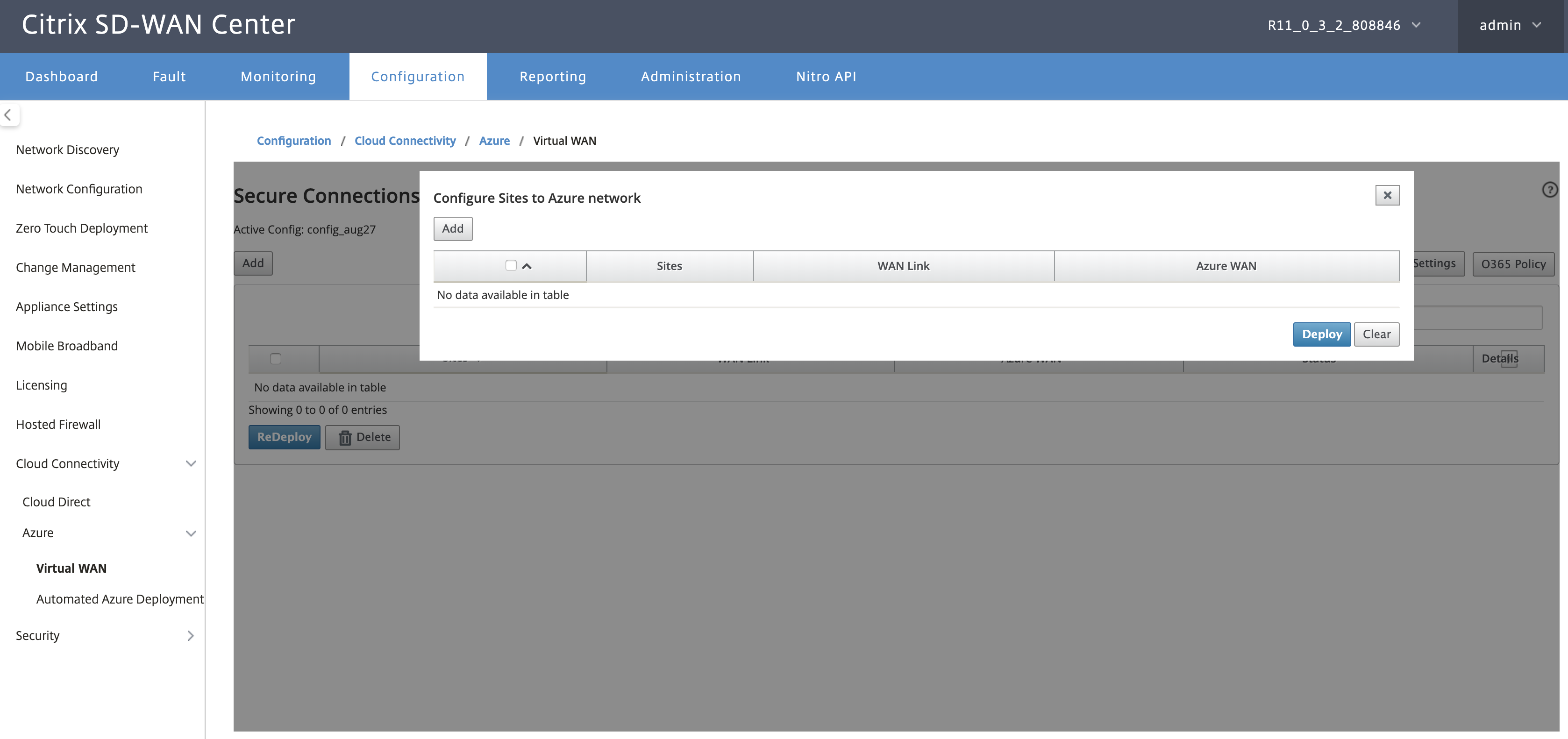

Einzelne Site hinzufügen:

Sie können Sites auch einzeln hinzufügen, und wenn Ihr Netzwerk wächst oder Sie eine Site-für-Site-Bereitstellung durchführen, können Sie mehrere Sites wie oben beschrieben hinzufügen.

-

Klicken Sie auf Neuen Eintrag hinzufügen, um einen Site-Namen für die Site-WAN-Zuordnung auszuwählen. Fügen Sie Sites im Dialogfeld “Sites zu Azure-Netzwerk konfigurieren” hinzu.

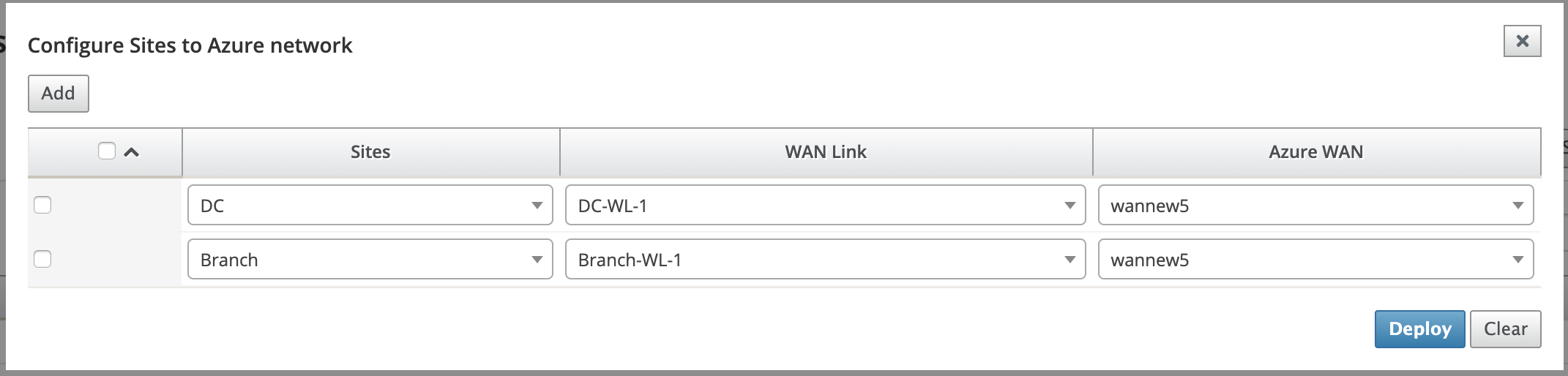

-

Wählen Sie die Zweigstellen-Site aus, die für das Azure Virtual WAN-Netzwerk konfiguriert werden soll.

-

Wählen Sie den mit der Site verbundenen WAN-Link aus (die Links vom Typ “Public Internet” werden in der Reihenfolge der besten physischen Linkkapazität aufgelistet).

-

Wählen Sie die WAN-Ressource, der die Site zugeordnet werden muss, aus dem Dropdown-Menü Azure Virtual WANs aus.

-

Klicken Sie auf Bereitstellen, um die Zuordnung zu bestätigen. Der Status (“Site-Informationen initialisieren”, “Site-Informationen übertragen” & “Warten auf VPN-Konfiguration”) wird aktualisiert, um Sie über den Prozess zu informieren.

Der Bereitstellungsprozess umfasst die folgenden Status:

- Site-Informationen übertragen

- Warten auf VPN-Konfiguration

- Tunnel bereitgestellt

-

Verbindung aktiv (IPsec-Tunnel ist aktiv) oder Verbindung inaktiv (IPsec-Tunnel ist inaktiv)

Site-WAN-Ressourcenzuordnungen verknüpfen (Azure-Portal):

Verknüpfen Sie die bereitgestellten Sites im Azure-Portal mit den unter der Azure Virtual WAN-Ressource erstellten Virtual Hubs. Eine oder mehrere Virtual Hubs können mit der Zweigstellen-Site verknüpft werden. Jeder Virtual Hub wird in einer bestimmten Region erstellt, und spezifische Workloads können mit den Virtual Hubs durch Erstellen von Virtual Network Connections verknüpft werden. Erst nach erfolgreicher Verknüpfung der Zweigstellen-Site mit dem Virtual Hub werden die VPN-Konfigurationen heruntergeladen und entsprechende IPsec-Tunnel von der Site zu den VPN-Gateways eingerichtet.

Warten Sie, bis sich der Status in “Tunnel bereitgestellt” oder “Verbindung aktiv” ändert, um die IPsec-Tunnel-Einstellungen anzuzeigen. Zeigen Sie die IPsec-Einstellungen an, die den ausgewählten Diensten zugeordnet sind.

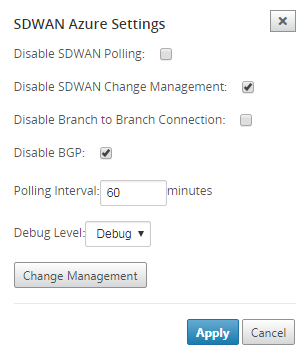

SD-WAN Azure-Einstellungen:

-

SD-WAN-Änderungsmanagement deaktivieren – Standardmäßig ist der Änderungsmanagementprozess automatisiert. Das bedeutet, dass das SD-WAN Center jedes Mal, wenn eine neue Konfiguration in der Azure Virtual WAN-Infrastruktur verfügbar ist, diese abruft und automatisch auf die Zweigstellen anwendet. Dieses Verhalten kann jedoch gesteuert werden, wenn Sie kontrollieren möchten, wann eine Konfiguration auf Zweigstellen angewendet werden muss. Ein Vorteil der Deaktivierung des automatischen Änderungsmanagements ist, dass die Konfiguration für diese Funktion und andere SD-WAN-Funktionen unabhängig verwaltet wird.

-

SDWAN-Abfrage deaktivieren – Deaktiviert alle neuen SD-WAN Azure-Bereitstellungen und die Abfrage bestehender Bereitstellungen.

-

Abfrageintervall – Die Option “Abfrageintervall” steuert das Intervall, in dem nach Konfigurationsaktualisierungen in der Azure Virtual WAN-Infrastruktur gesucht wird. Die empfohlene Zeit für das Abfrageintervall beträgt 1 Stunde.

-

Branch-to-Branch-Verbindung deaktivieren – Deaktiviert die Branch-to-Branch-Kommunikation über die Azure Virtual WAN-Infrastruktur. Standardmäßig ist diese Option deaktiviert. Sobald Sie diese aktivieren, bedeutet dies, dass lokale Zweigstellen über IPsec durch die Azure Virtual WAN-Infrastruktur miteinander und mit den Ressourcen hinter den Zweigstellen kommunizieren können. Dies hat keinen Einfluss auf die Branch-to-Branch-Kommunikation über den virtuellen SD-WAN-Pfad; Zweigstellen können auch dann miteinander und mit ihren jeweiligen Ressourcen/Endpunkten über den virtuellen Pfad kommunizieren, wenn diese Option deaktiviert ist.

-

BGP deaktivieren – Dies deaktiviert BGP über IP; standardmäßig ist es deaktiviert. Sobald aktiviert, werden die Site-Routen über BGP angekündigt.

-

Debug-Level – Ermöglicht das Erfassen von Protokollen zur Fehlerbehebung bei Konnektivitätsproblemen.

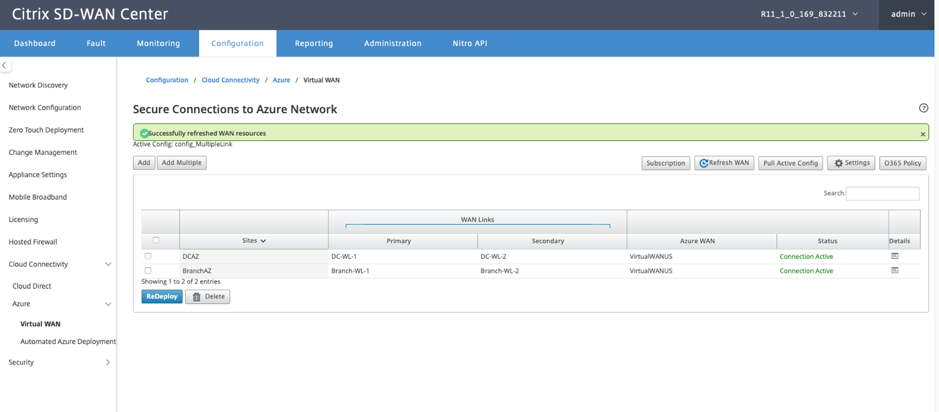

WAN-Ressourcen aktualisieren:

Klicken Sie auf das Symbol Aktualisieren, um die neuesten WAN-Ressourcen abzurufen, die Sie im Azure-Portal aktualisiert haben. Nach Abschluss des Aktualisierungsvorgangs wird eine Meldung angezeigt, die besagt: “WAN-Ressourcen erfolgreich aktualisiert”.

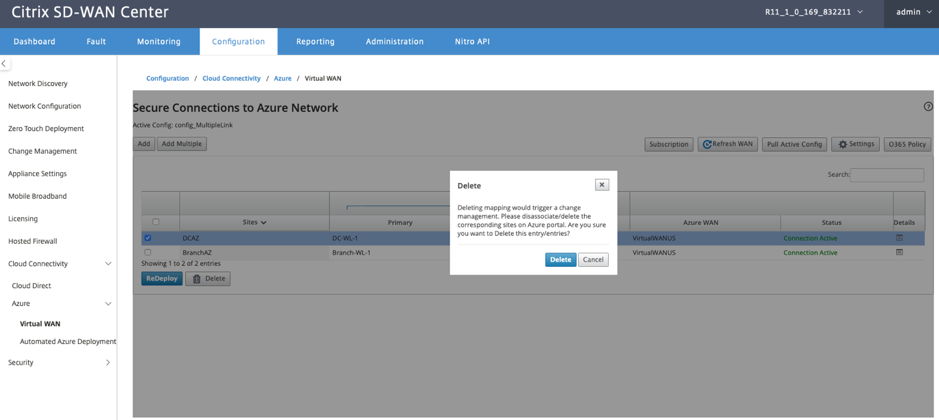

Site-WAN-Ressourcenzuordnung entfernen

Wählen Sie eine oder mehrere Zuordnungen zur Löschung aus. Intern wird der Änderungsmanagementprozess der SD-WAN Appliance ausgelöst, und bis dieser erfolgreich ist, ist die Option “Löschen” deaktiviert, um weitere Löschungen zu verhindern. Das Löschen einer Zuordnung erfordert, dass Sie die entsprechenden Sites im Azure-Portal trennen oder löschen. Der Benutzer muss diesen Vorgang manuell durchführen.

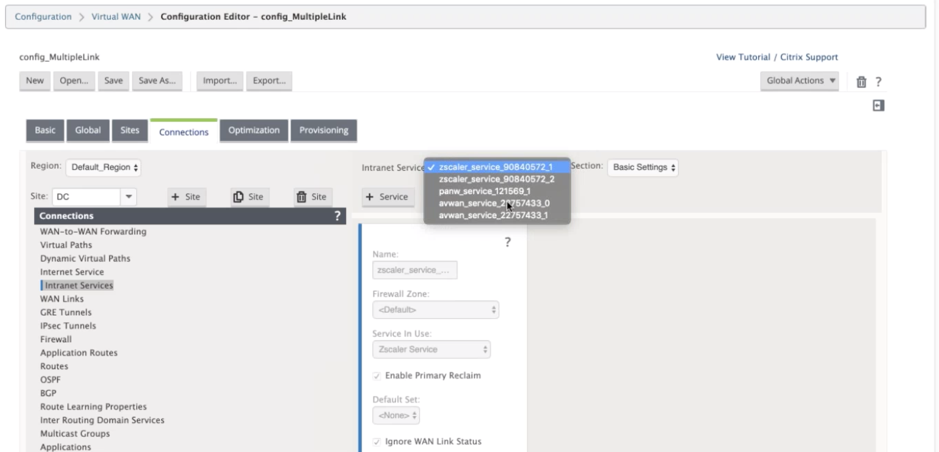

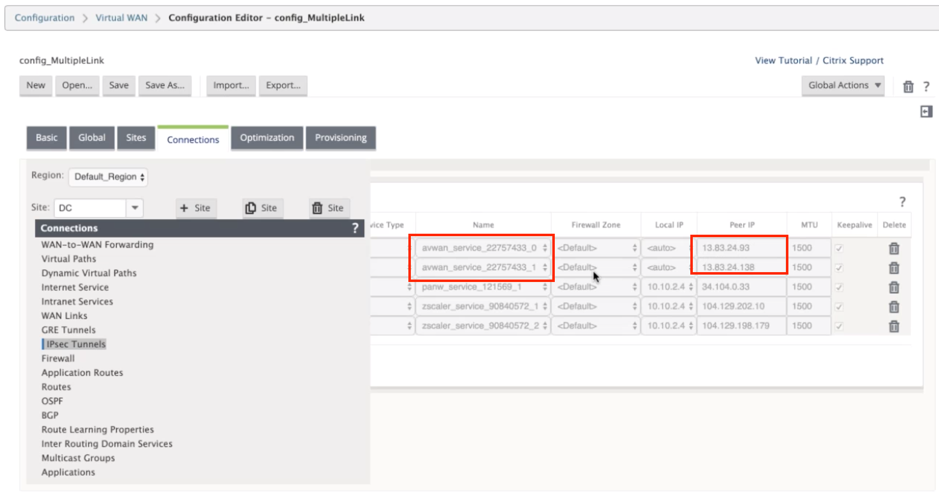

Sobald die Tunnel erstellt sind, sehen Sie zwei Intranet-Dienste in Ihrem MCN.

Jeder Intranet-Dienst entspricht IPsec-Tunneln, die mit Peer-IPs (Azure Virtual WAN-Endpunkt-IPs) erstellt werden.

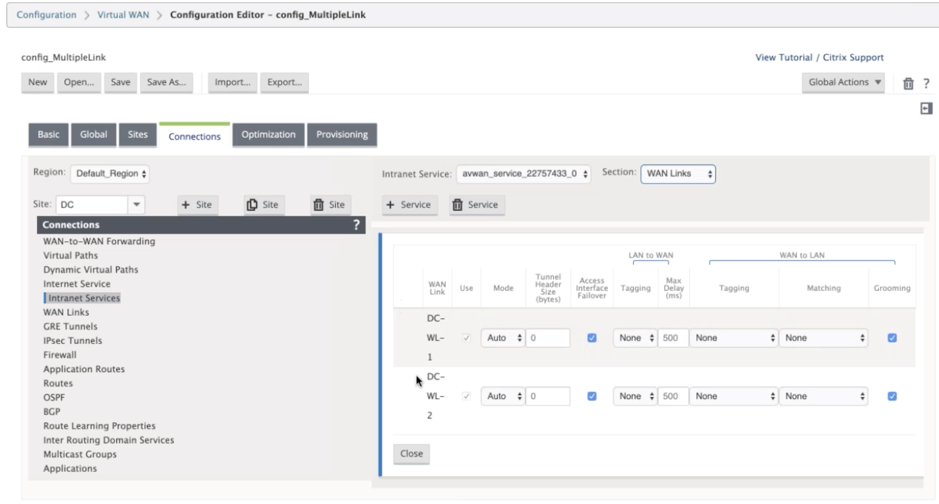

Wenn Sie unter Intranet-Dienste die Option WAN-Links aus der Dropdown-Liste Abschnitt auswählen, sehen Sie sowohl den primären als auch den sekundären WAN-Link, den Sie angegeben haben. Standardmäßig ist der Modus auf Auto eingestellt.

IPsec-Tunnel überwachen

Navigieren Sie in der SD-WAN Center-Benutzeroberfläche zu Berichterstellung > IPsec, um den Status der IPsec-Tunnel zu überprüfen. Der Tunnelstatus muss GRÜN sein, damit der Datenverkehr fließen kann.