Microsoft ADFS-Proxy-StyleBook

Der Microsoft ADFS-Proxy spielt eine wichtige Rolle, indem er Single Sign-On-Zugriff sowohl für interne föderationsfähige Ressourcen als auch für Cloud-Ressourcen ermöglicht. Ein solches Beispiel für Cloud-Ressourcen ist Office 365. Der Zweck des ADFS-Proxy-Servers besteht darin, Anfragen an ADFS-Server zu empfangen und weiterzuleiten, die nicht über das Internet zugänglich sind. Ein ADFS-Proxy ist ein Reverse-Proxy und befindet sich typischerweise im Perimeternetzwerk (DMZ) Ihrer Organisation. Der ADFS-Proxy spielt eine entscheidende Rolle bei der Remote-Benutzerkonnektivität und dem Anwendungszugriff.

NetScaler verfügt über die präzise Technologie, um sichere Konnektivität, Authentifizierung und die Handhabung föderierter Identitäten zu ermöglichen. Die Verwendung von NetScaler als ADFS-Proxy vermeidet die Notwendigkeit, eine zusätzliche Komponente in der DMZ bereitzustellen.

Das Microsoft ADFS-Proxy-StyleBook in der NetScaler Console ermöglicht Ihnen die Konfiguration eines ADFS-Proxy-Servers auf einer NetScaler-Instanz.

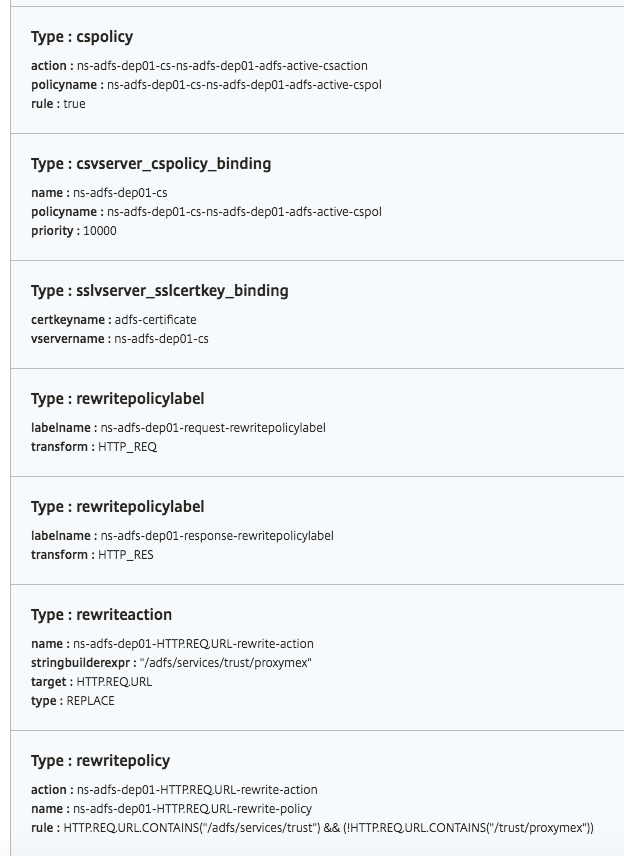

Die folgende Abbildung zeigt die Bereitstellung einer NetScaler-Instanz als ADFS-Proxy-Server in der Unternehmens-DMZ.

Vorteile der Verwendung von NetScaler als ADFS-Proxy

- Erfüllt sowohl die Anforderungen an Lastverteilung als auch an ADFS-Proxy

- Unterstützt sowohl interne als auch externe Benutzerzugriffsszenarien

- Unterstützt umfangreiche Methoden zur Vorauthentifizierung

- Bietet eine Single Sign-On-Erfahrung für Benutzer

- Unterstützt sowohl aktive als auch passive Protokolle

- Beispiele für Apps mit aktivem Protokoll sind – Microsoft Outlook, Microsoft Skype for Business

- Beispiele für Apps mit passivem Protokoll sind – Microsoft Outlook Web App, Webbrowser

- Gehärtetes Gerät für DMZ-basierte Bereitstellung

- Schafft Mehrwert durch die Nutzung zusätzlicher NetScaler-Kernfunktionen

- Content Switching

- SSL-Offload

- Rewrite

- Sicherheit (NetScaler AAA)

Für Szenarien, die auf aktiven Protokollen basieren, können Sie sich mit Office 365 verbinden und Ihre Anmeldeinformationen angeben. Das Microsoft Federation Gateway kontaktiert den ADFS-Dienst (über den ADFS-Proxy) im Auftrag des aktiven Protokoll-Clients. Das Gateway übermittelt dann die Anmeldeinformationen mithilfe der Standardauthentifizierung (401). NetScaler übernimmt die Client-Authentifizierung vor dem Zugriff auf den ADFS-Dienst. Nach der Authentifizierung stellt der ADFS-Dienst dem Federation Gateway ein SAML-Token zur Verfügung. Das Federation Gateway wiederum übermittelt das Token an Office 365, um den Client-Zugriff zu ermöglichen.

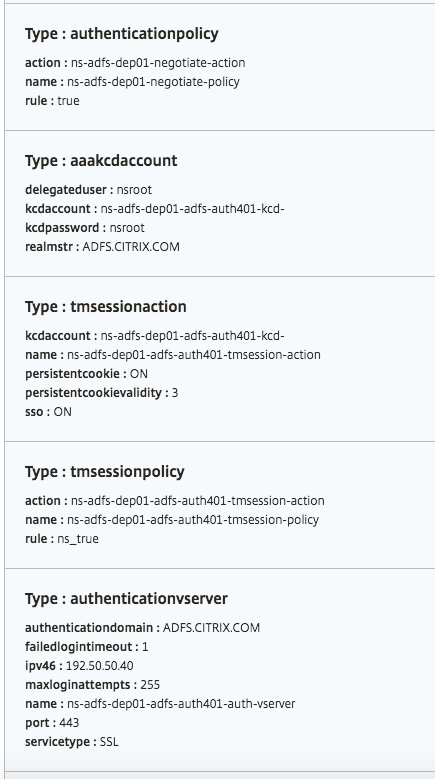

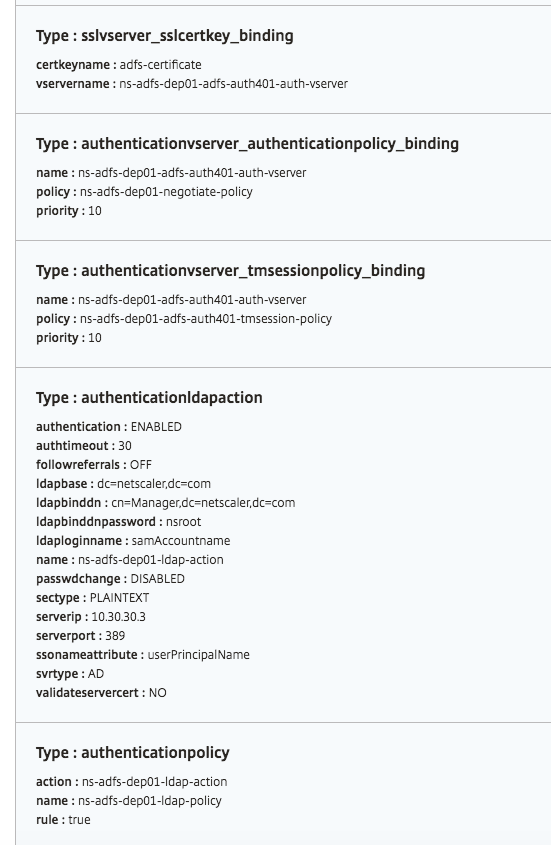

Für passive Clients erstellt das ADFS-Proxy-StyleBook ein Kerberos Constrained Delegation (KCD)-Benutzerkonto. Das KCD-Konto ist für die Kerberos SSO-Authentifizierung erforderlich, um eine Verbindung zu den ADFS-Servern herzustellen. Das StyleBook generiert außerdem eine LDAP-Richtlinie und eine Sitzungsrichtlinie. Diese Richtlinien werden später an den virtuellen NetScaler AAA-Server gebunden, der die Authentifizierung für passive Clients handhabt.

Das StyleBook kann auch sicherstellen, dass die DNS-Server auf dem NetScaler für ADFS konfiguriert sind.

Der folgende Konfigurationsabschnitt beschreibt, wie NetScaler für die Handhabung der aktiven und passiven protokollbasierten Client-Authentifizierung eingerichtet wird.

Konfigurationsdetails

Die folgende Tabelle listet die mindestens erforderlichen Softwareversionen auf, damit diese Integration erfolgreich bereitgestellt werden kann.

| Produkt | Mindestens erforderliche Version |

|---|---|

| NetScaler | 11.0, Advanced/Premium-Lizenz |

Die folgenden Anweisungen gehen davon aus, dass Sie die entsprechenden externen und internen DNS-Einträge bereits erstellt haben.

Bereitstellen von Microsoft ADFS-Proxy-StyleBook-Konfigurationen über die NetScaler Console

Die folgenden Anweisungen unterstützen Sie bei der Implementierung des Microsoft ADFS-Proxy-StyleBooks in Ihrem Unternehmensnetzwerk.

So stellen Sie das Microsoft ADFS-Proxy-StyleBook bereit

-

Navigieren Sie in der NetScaler Console zu Applications > StyleBooks. Die Seite StyleBooks zeigt alle StyleBooks an, die Ihnen in der NetScaler Console zur Verfügung stehen.

-

Scrollen Sie nach unten und suchen Sie das Microsoft ADFS-Proxy-StyleBook. Klicken Sie auf Create Configuration. Das StyleBook wird als Benutzeroberflächenseite geöffnet, auf der Sie die Werte für alle in diesem StyleBook definierten Parameter eingeben können.

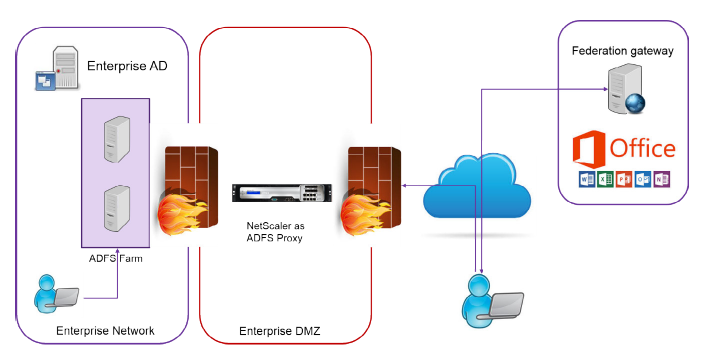

- Geben Sie Werte für die folgenden Parameter ein:

- ADFS Proxy Deployment Name. Wählen Sie einen Namen für die in Ihrem Netzwerk bereitgestellte ADFS-Proxy-Konfiguration.

- ADFS Servers FQDNs or IPs. Geben Sie die IP-Adressen oder FQDNs (Domänennamen) aller ADFS-Server im Netzwerk ein.

- ADFS Proxy Public VIP IP. Geben Sie die öffentliche virtuelle IP-Adresse auf dem NetScaler ein, der als ADFS-Proxy-Server fungiert.

-

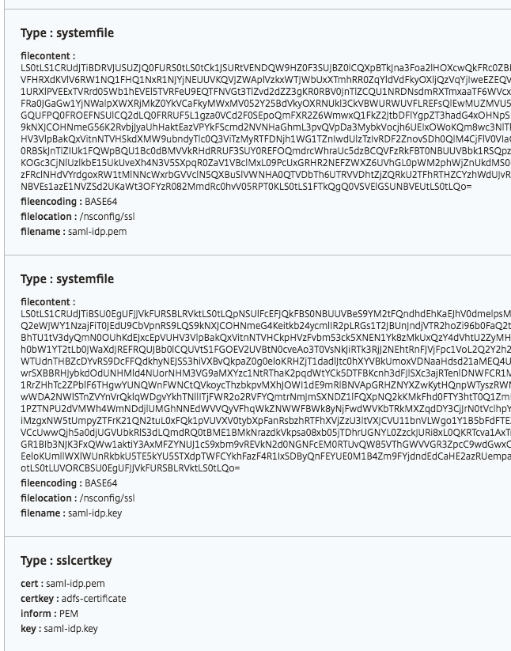

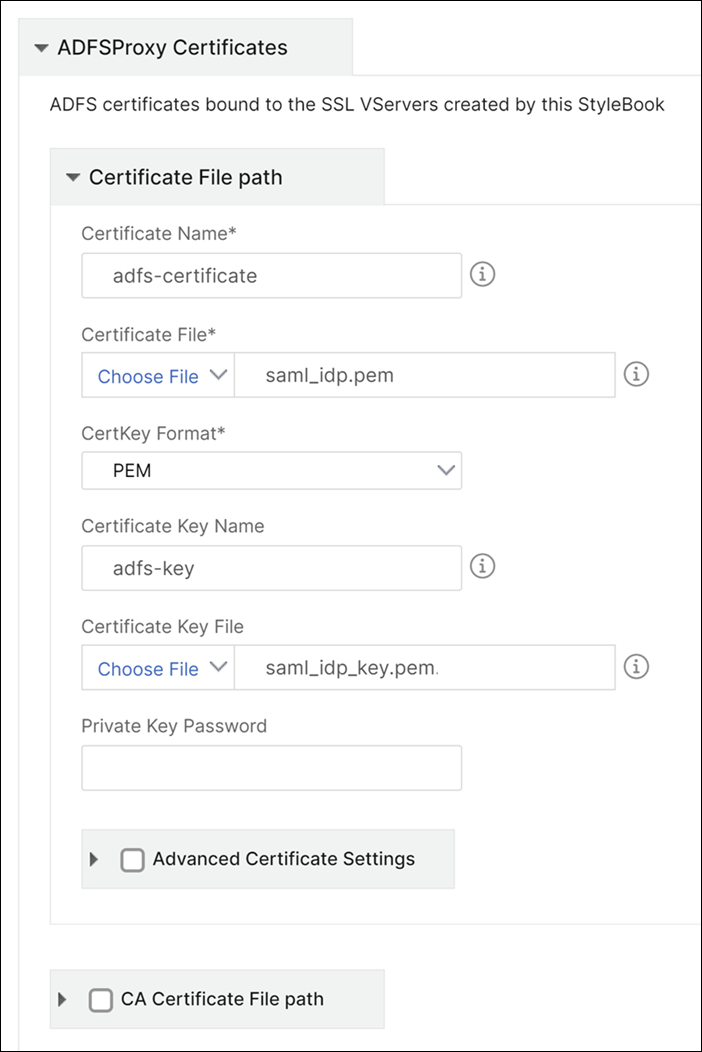

Geben Sie im Abschnitt ADFS Proxy Certificates die Details des SSL-Zertifikats und des Zertifikatsschlüssels ein.

Dieses SSL-Zertifikat ist an alle auf der NetScaler-Instanz erstellten virtuellen Server gebunden.

Wählen Sie die entsprechenden Dateien aus Ihrem lokalen Speicherordner aus. Sie können auch das Passwort des privaten Schlüssels eingeben, um verschlüsselte private Schlüssel im .pem-Format zu laden.

Sie können auch das Kontrollkästchen Advanced Certificate Settings aktivieren. Hier können Sie Details wie den Benachrichtigungszeitraum für den Zertifikatsablauf eingeben, den Zertifikatsablaufmonitor aktivieren oder deaktivieren.

-

Optional können Sie das Kontrollkästchen SSL CA Certificate auswählen, wenn das SSL-Zertifikat ein öffentliches CA-Zertifikat erfordert, das auf NetScaler installiert werden muss. Stellen Sie sicher, dass Sie im Abschnitt Advanced Certificate Settings die Option Is a CA Certificate auswählen.

-

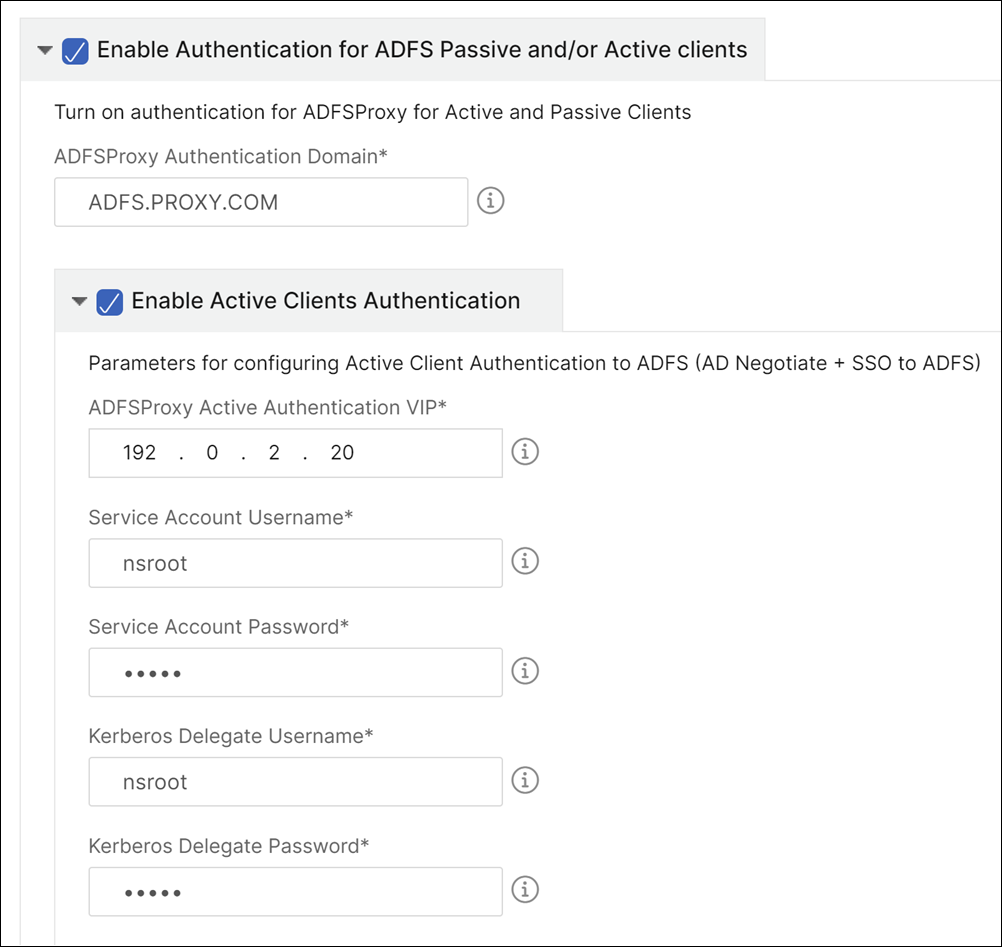

Aktivieren Sie die Authentifizierung für aktive und passive Clients. Geben Sie den DNS-Domänennamen ein, der in Active Directory für die Benutzerauthentifizierung verwendet wird. Sie können die Authentifizierung dann entweder für aktive oder passive Clients oder für beide konfigurieren.

-

Geben Sie die folgenden Details ein, um die Authentifizierung für aktive Clients zu aktivieren:

Hinweis

Die Konfiguration der Unterstützung für aktive Clients ist optional.

-

ADFS Proxy Active Authentication VIP. Geben Sie die virtuelle IP-Adresse des virtuellen Authentifizierungsservers auf der NetScaler-Instanz ein, an den die aktiven Clients zur Authentifizierung umgeleitet werden.

-

Service Account Username. Geben Sie den Benutzernamen des Dienstkontos ein, das NetScaler verwendet, um Ihre Benutzer gegenüber dem Active Directory zu authentifizieren.

-

Service Account Password. Geben Sie das Passwort ein, das NetScaler verwendet, um Ihre Benutzer gegenüber dem Active Directory zu authentifizieren.

-

-

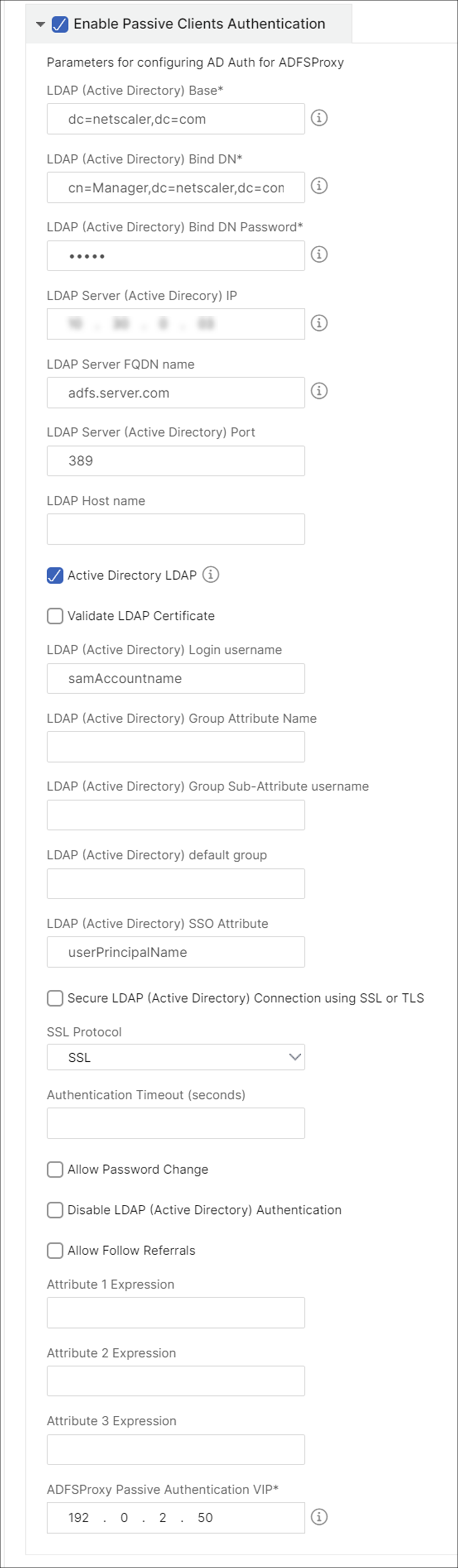

Konfigurieren Sie die Authentifizierung für passive Clients, indem Sie die entsprechende Option aktivieren und die LDAP-Einstellungen konfigurieren.

Hinweis

Die Konfiguration der Unterstützung für passive Clients ist optional.

Geben Sie die folgenden Details ein, um die Authentifizierung für passive Clients zu aktivieren:

-

LDAP (Active Directory) Base. Geben Sie den Basisdomänennamen für die Domäne ein, in der sich die Benutzerkonten innerhalb des Active Directory (AD) befinden, um die Authentifizierung zu ermöglichen. Zum Beispiel: dc=netscaler®,dc=com

-

LDAP (Active Directory) Bind DN. Fügen Sie ein Domänenkonto hinzu (verwenden Sie eine E-Mail-Adresse zur Vereinfachung der Konfiguration), das über Berechtigungen zum Durchsuchen des AD-Baums verfügt. Zum Beispiel: cn=Manager,dc=netscaler,dc=com

-

LDAP (Active Directory) Bind DN Password. Geben Sie das Passwort des Domänenkontos für die Authentifizierung ein.

Einige weitere Felder, in die Sie die Werte in diesem Abschnitt eingeben müssen, sind wie folgt:

-

LDAP Server (Active Directory) IP. Geben Sie die IP-Adresse des Active Directory-Servers ein, damit die AD-Authentifizierung korrekt funktioniert.

-

LDAP Server FQDN name. Geben Sie den FQDN-Namen des Active Directory-Servers ein. Der FQDN-Name ist optional. Geben Sie die IP-Adresse wie in Schritt 1 oder den FQDN-Namen an.

-

LDAP Server Active Directory port. Standardmäßig sind die TCP- und UDP-Ports für das LDAP-Protokoll 389, während der TCP-Port für Secure LDAP 636 ist.

-

LDAP (Active Directory) login username. Geben Sie den Benutzernamen als “sAMAccountName” ein.

-

ADFS Proxy Passive Authentication VIP. Geben Sie die IP-Adresse des virtuellen ADFS-Proxy-Servers für passive Clients ein.

Hinweis

Die mit “*” gekennzeichneten Felder sind obligatorisch.

-

-

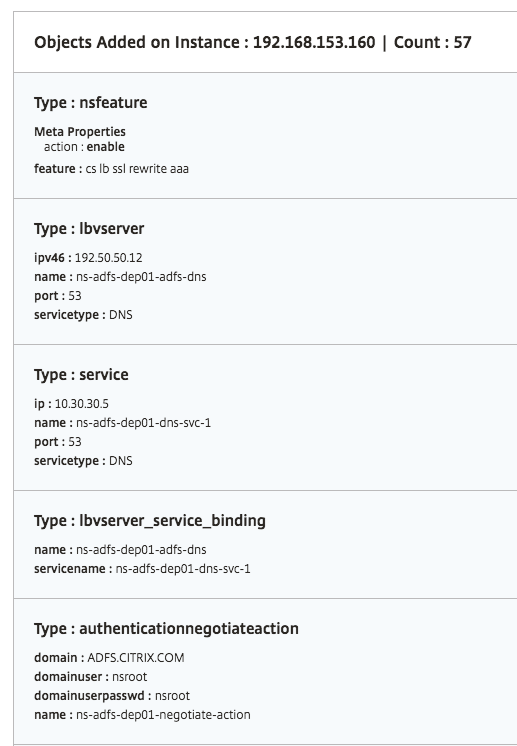

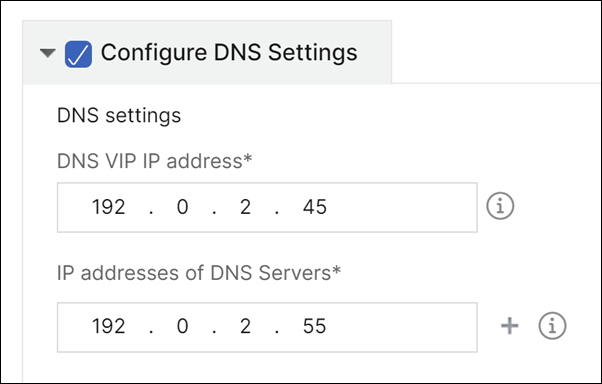

Optional können Sie auch eine DNS-VIP für Ihre DNS-Server konfigurieren.

-

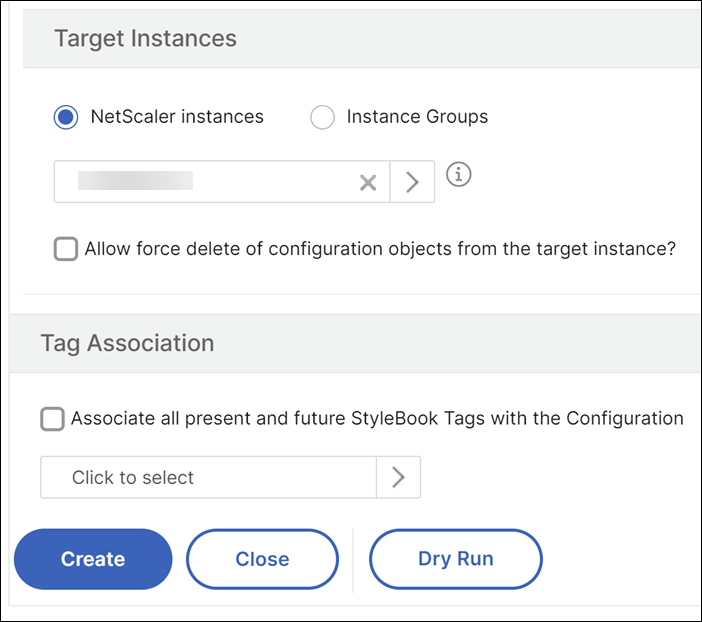

Klicken Sie auf Target Instances und wählen Sie die NetScaler-Instanzen aus, auf denen diese Microsoft ADFS-Proxy-Konfiguration bereitgestellt werden soll. Klicken Sie auf Create, um die Konfiguration zu erstellen und auf den ausgewählten NetScaler-Instanzen bereitzustellen.

Hinweis

Wir empfehlen, dass Sie vor dem Ausführen der eigentlichen Konfiguration Dry Run auswählen. Sie können zuerst die Konfigurationsobjekte anzeigen, die vom StyleBook auf den Ziel-NetScaler-Instanzen erstellt werden. Anschließend können Sie auf Create klicken, um die Konfiguration auf den ausgewählten Instanzen bereitzustellen.

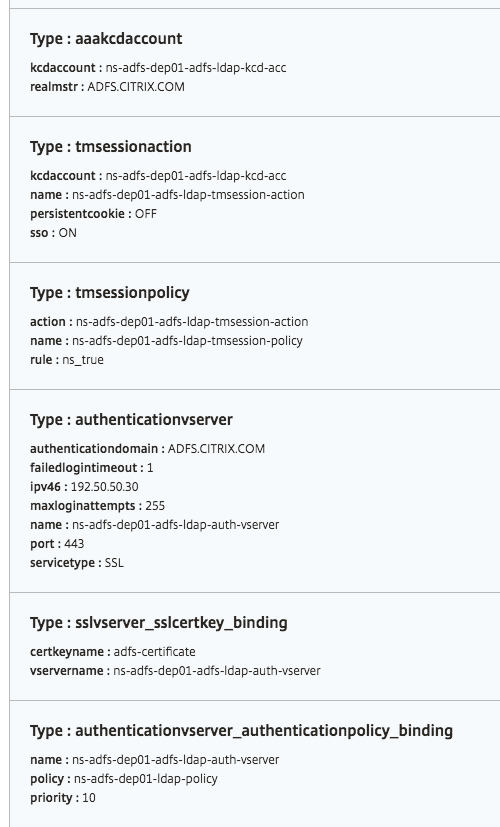

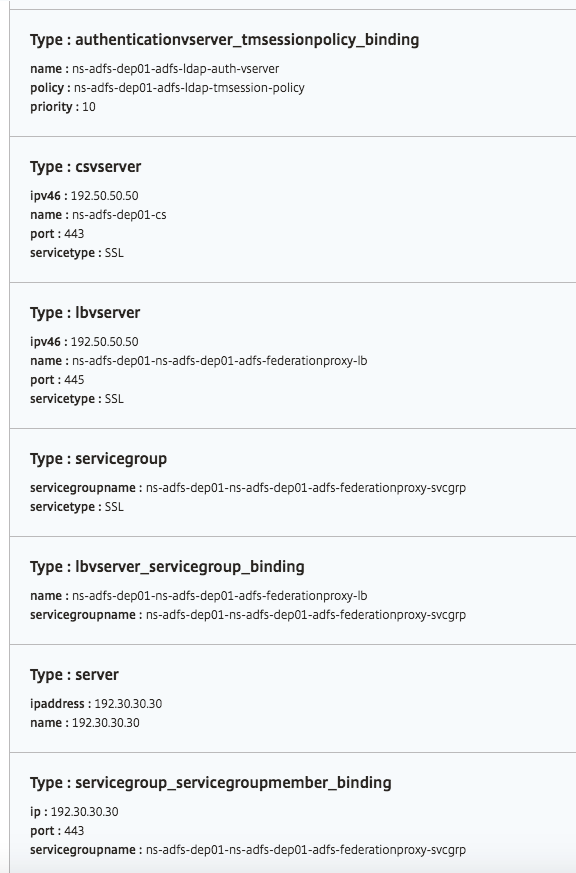

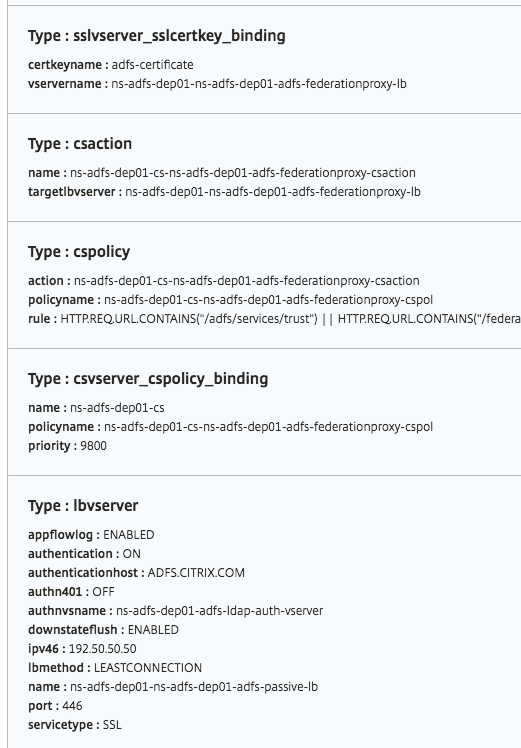

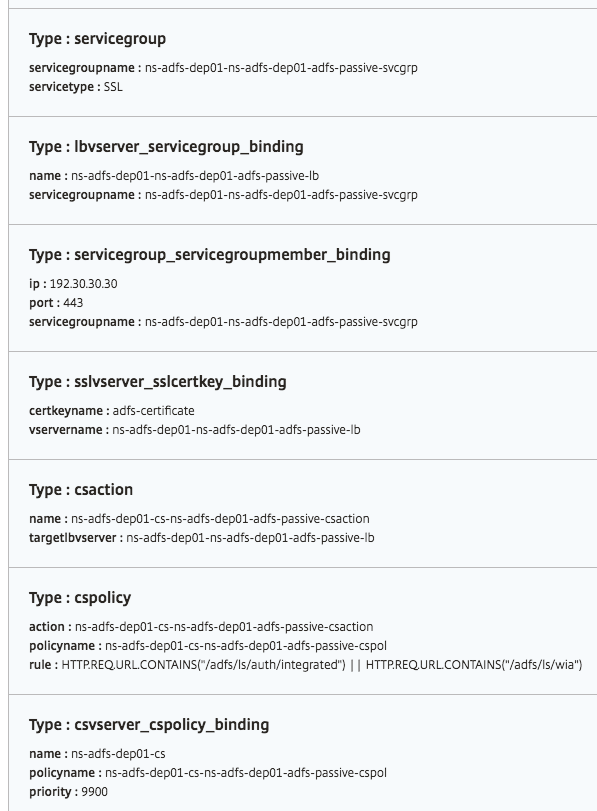

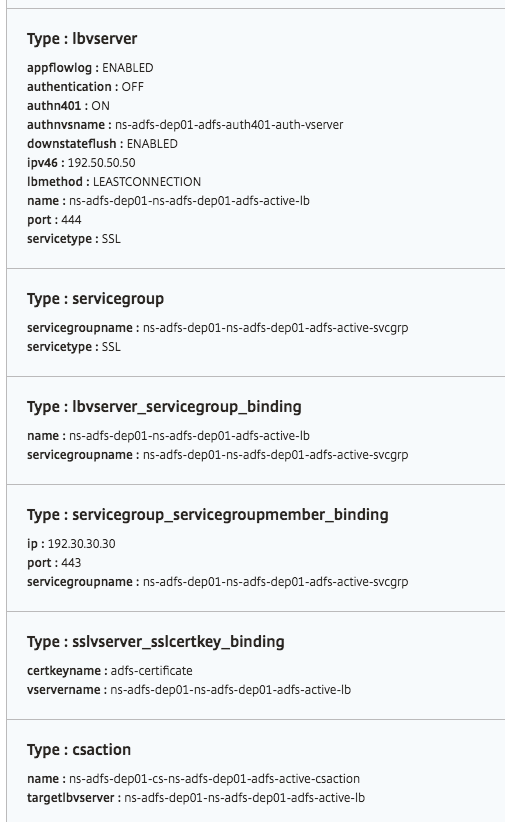

Erstellte Objekte

Mehrere Konfigurationsobjekte werden erstellt, wenn die ADFS-Proxy-Konfiguration auf der NetScaler-Instanz bereitgestellt wird. Die folgende Abbildung zeigt die Liste der erstellten Objekte.