Configurar nFactor para aplicaciones con diferentes requisitos de sitio de inicio de sesión, incluida la autenticación escalonada

Por lo general, un NetScaler Gateway permite el acceso a varias aplicaciones. Dependiendo de los requisitos de seguridad, pueden tener un mecanismo de autenticación diferente. Es posible que algunas aplicaciones solo necesiten un factor, como una intranet común. Otras aplicaciones, como las herramientas de SAP o RRHH con datos más críticos, deben tener al menos una autenticación multifactorial. Sin embargo, la mayoría de los usuarios solo acceden a la intranet, por lo que la opción multifactorial para todas las aplicaciones no es la opción correcta.

En este tema se describe cómo cambiar el mecanismo de inicio de sesión de forma dinámica en función de las necesidades del usuario que desea acceder a la aplicación. Además, describa los pasos para configurar la autenticación.

Requisitos previos

Antes de configurar NetScaler Gateway, revise los siguientes requisitos previos.

- Edición de licencia de NetScaler Advanced.

- La versión de la función NetScaler es 11.1 y posterior.

- Servidor LDAP.

- Servidor RADIUS.

- Dirección IP pública.

En el ejemplo de configuración, utiliza dos aplicaciones con los siguientes requisitos de autenticación.

- Aplicación web verde

- Requisito: nombre de usuario + contraseña de LDAP

- Aplicación web roja

- Requisito: nombre de usuario + contraseña LDAP + pin RADIUS

Nota

Además de LDAP y RADIUS, puede utilizar otros métodos de autenticación, como certificados de usuario, TACACS o SAML.

Instalación básica

-

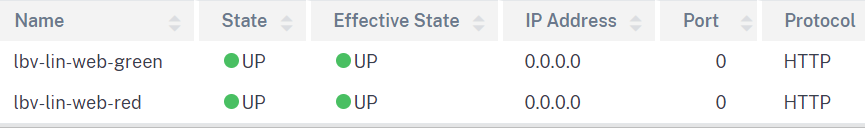

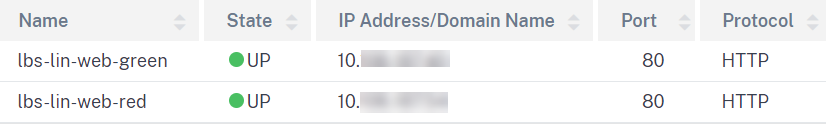

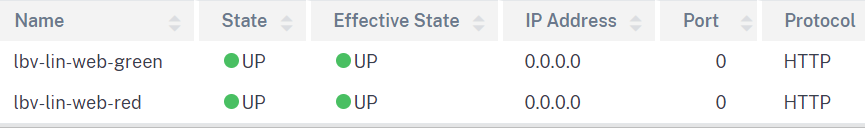

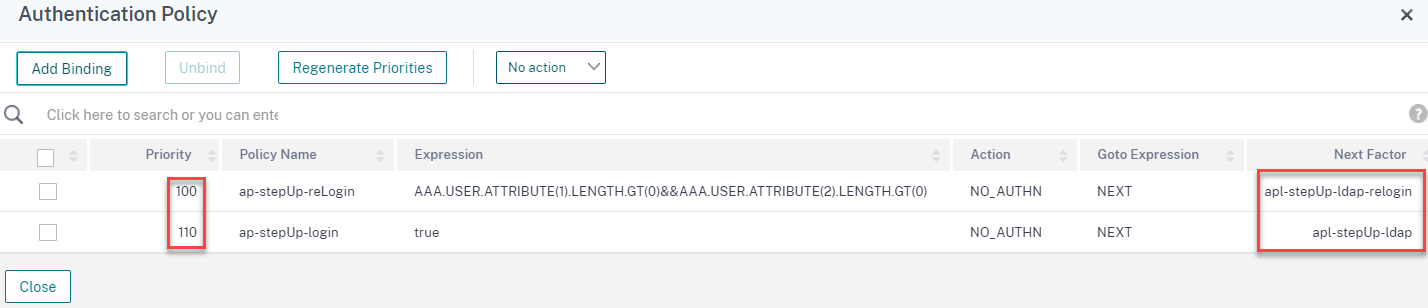

Agregue servidores y servicios virtuales de equilibrio de carga no direccionables para ambas aplicaciones web.

-

Servidores virtuales de equilibrio de carga

-

Servicios

-

-

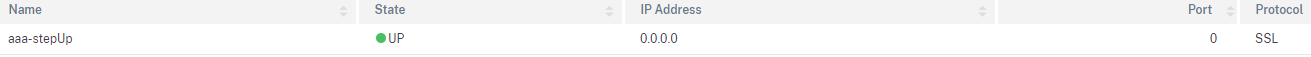

Agregue un servidor virtual básico de autenticación, autorización y auditoría sin direccionamiento para iniciar sesión. No hay necesidad de más configuración en este momento.

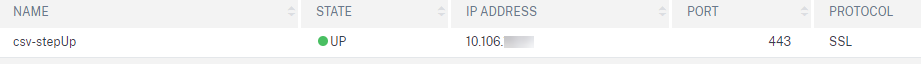

- Agregue un servidor virtual de conmutación de contenido de tipo SSL con IP pública. En esta dirección IP, necesita registros DNS para cada aplicación a la que desee acceder y también para la autenticación, la autorización y la auditoría del servidor virtual. En este ejemplo, utiliza los siguientes nombres DNS:

- green.lab.local - Aplicación verde

- red.lab.local -> Aplicación Red

- aaa.lab.local -> servidor virtual de autenticación, autorización y auditoría

- Enlaza un certificado SSL con CN o SAN coincidentes para todos los registros DNS.

-

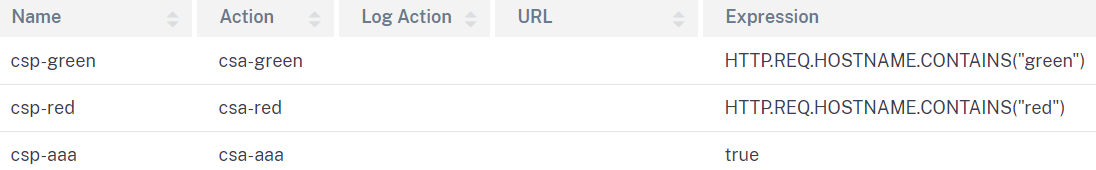

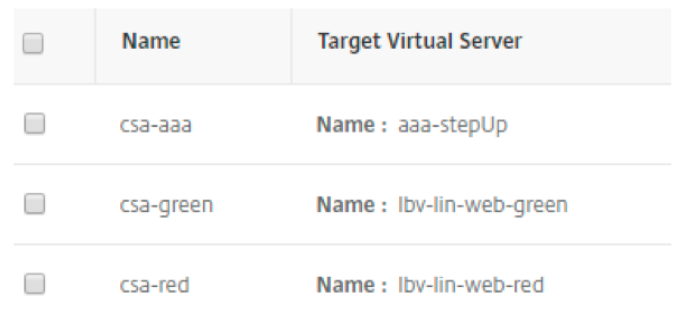

Agregue directivas de conmutación de contenido al servidor virtual. Uno para cada aplicación, que debe coincidir con el nombre de host individual. Así es como NetScaler determina a qué aplicación quiere acceder el usuario. Además, añada otra directiva de autenticación, autorización y auditoría con la expresión “true”.

-

Asegúrese de que la directiva de autenticación, autorización y auditoría tenga la máxima prioridad. De lo contrario, no sería posible acceder a las aplicaciones.

-

Agregue acciones de cambio de contenido para cada directiva que apunte al servidor virtual correspondiente. En este ejemplo, en cada servidor virtual de equilibrio de carga y un servidor virtual de autenticación.

Configuración del nivel de autenticación

Después de completar la configuración básica de servidores virtuales y conmutación de contenido, habilite la autenticación y defina las aplicaciones fuertes o débiles.

-

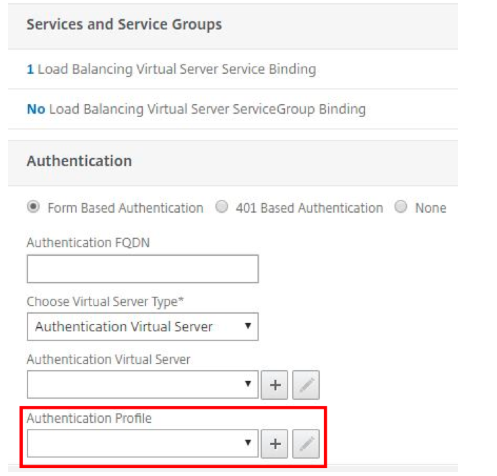

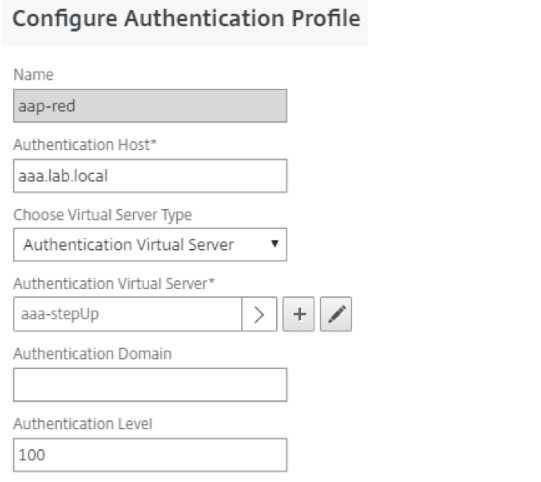

Vaya al servidor virtual de equilibrio de carga para ver la aplicación Red y active la “Autenticación basada en formularios”. Y añada un perfil de autenticación.

-

Introduzca el nombre de host del servidor virtual de autenticación, autorización y auditoría definido para la redirección cuando un usuario desee acceder a la aplicación y no tenga ninguna sesión existente.

-

Elija el servidor virtual de autenticación como tipo y enlace al servidor virtual de autenticación, autorización y auditoría.

-

Defina un nivel de autenticación para configurar si una aplicación es más fuerte o más débil que otra. Una sesión con el nivel 100 dado puede acceder a servidores virtuales con un nivel inferior sin necesidad de volver a autenticarse. Por otro lado, esta sesión se ve obligada a autenticarse una vez más si el usuario intenta acceder a un servidor virtual con un nivel superior.

-

Repita los pasos 1 a 4 con la aplicación Green.

-

Vaya a Seguridad > AAA - Tráfico de aplicaciones > Perfiles de autenticación para agregar el perfil de autenticación.

Un perfil para cada aplicación, ambos apuntando al nombre de host del servidor virtual de autenticación, autorización y auditoría. En el ejemplo, la aplicación Red es más fuerte (nivel 100) que la aplicación Verde (nivel 90). Significa que un usuario con una sesión de Red existente puede acceder a Green sin necesidad de volver a autenticarse. Al revés, un usuario que accedió a Green al principio debe volver a autenticarse para la aplicación Red.

Configuración de nFactor para autenticación multifactorial

-

Vaya a Seguridad > AAA - Tráfico de aplicaciones > Esquema de inicio de sesión > Perfiles para agregar tres esquemas de inicio de sesión y acceder a la página de inicio de sesión de NetScaler necesaria.

- Esquema para la autenticación LDAP normal

- Seleccione SingleAuth XML para mostrar los dos campos. Uno para el nombre de usuario y el segundo para la contraseña de LDAP.

- Asegúrese de guardar el nombre de usuario en el índice 1 y la contraseña en el índice 2. Esto es importante para realizar el reinicio de LDAP, cuando un usuario accede a la aplicación en rojo después de la aplicación en verde.

-

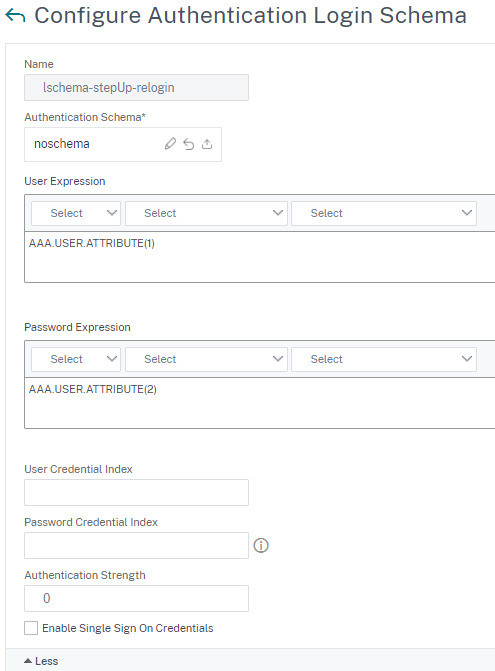

Esquema para la reautenticación de LDAP

- Seleccione “noschema” porque el usuario no ve el proceso de reautenticación de LDAP.

-

Rellene la expresión de usuario y contraseña con los campos de atributos que definió en el primer esquema.

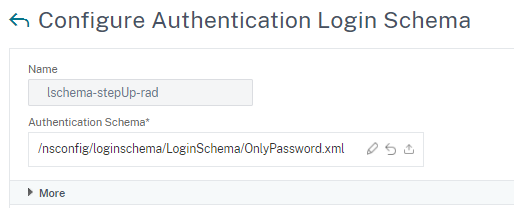

- Esquema de autenticación RADIUS

-

Seleccione “OnlyPassword XML” para mostrar solo un campo para el pin RADIUS. El nombre de usuario no es necesario debido al primer inicio de sesión en LDAP.

-

- Esquema para la autenticación LDAP normal

-

El siguiente paso es agregar todas las directivas de autenticación necesarias para controlar el comportamiento de nuestro mecanismo de inicio de sesión. Vaya a Seguridad > AAA: Tráfico de aplicaciones > Directivas > Autenticación > Directiva.

-

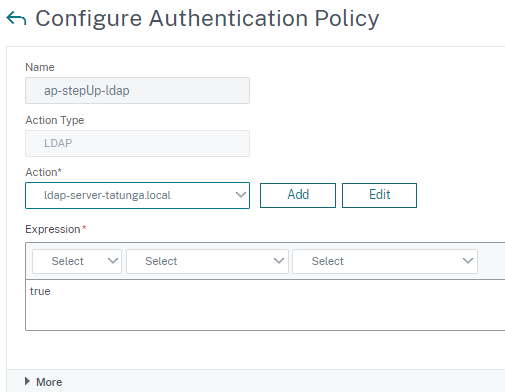

Agregue la directiva LDAP predeterminada con el servidor LDAP requerido.

-

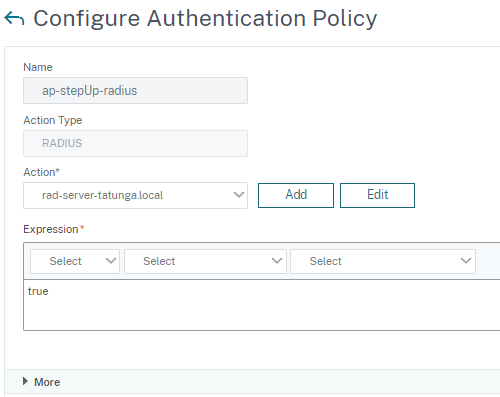

Agregue la directiva RADIUS predeterminada con el servidor RADIUS requerido.

-

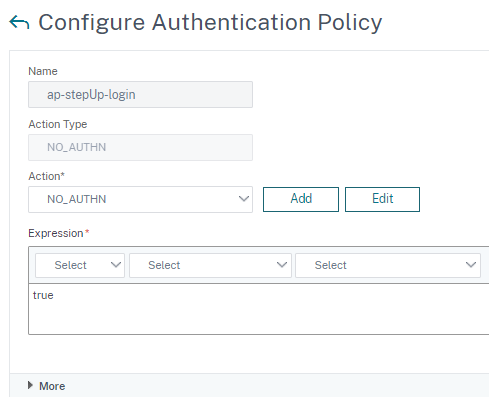

Añada una tercera directiva de autenticación con el tipo de acción “NO_AUTH” y la expresión “true”. Esta directiva no tendrá más efecto que pasar al siguiente factor.

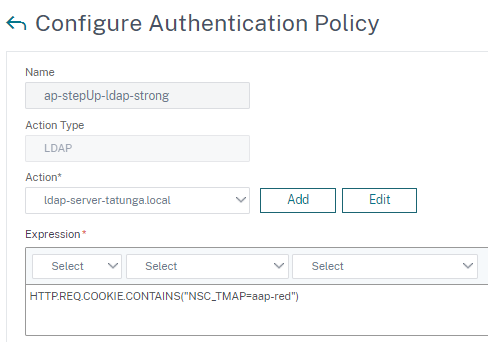

- La cuarta directiva evalúa si un usuario desea acceder a la aplicación más segura Red o no. Esto es importante para realizar una autenticación multifactorial para Red.

- Selecciona “LDAP” como tipo de acción y elige tu servidor LDAP.

-

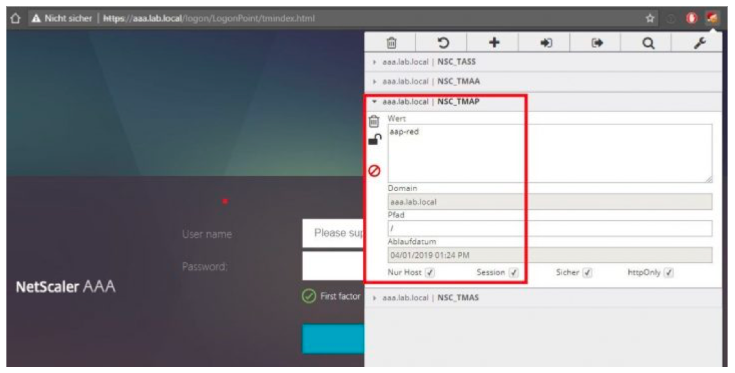

La expresión evalúa si la aplicación es roja comprobando la cookie NSC_TMAP. El usuario emite esta cookie accediendo al sitio de inicio de sesión de NetScaler y contiene el nombre del perfil de autenticación vinculado al servidor virtual de equilibrio de carga al que se ha accedido.

-

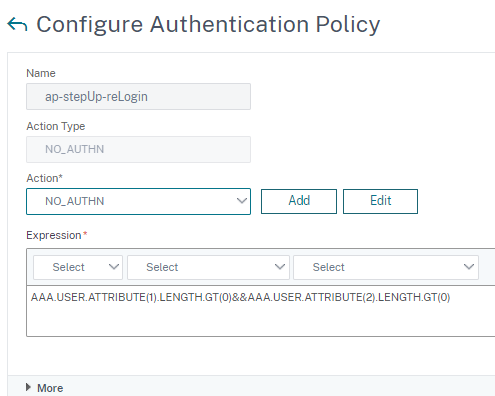

La última directiva comprueba si el usuario ha guardado las credenciales de un primer inicio de sesión más débil. Esto es importante para volver a iniciar sesión automáticamente en LDAP cuando un usuario accedió por primera vez a la aplicación más débil y ahora quiere iniciar la más segura.

-

-

Añada algunas etiquetas de directivas para vincular todas las directivas de autenticación y esquemas de inicio de sesión anteriores. Vaya a Seguridad > AAA: tráfico de aplicaciones > Directivas > Autenticación > PolicyLabel.

-

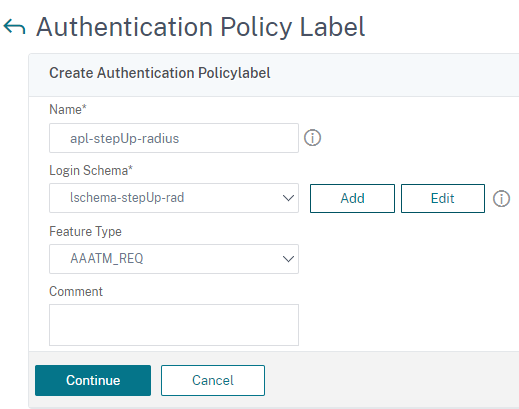

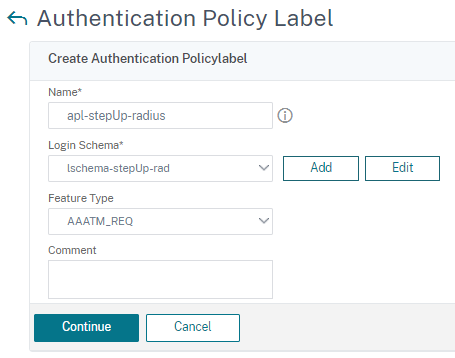

Al principio, comience con la etiqueta de autenticación RADIUS.

-

Introduzca un nombre apropiado para la etiqueta, seleccione el esquema anterior para RADIUS y haga clic en Continuar.

-

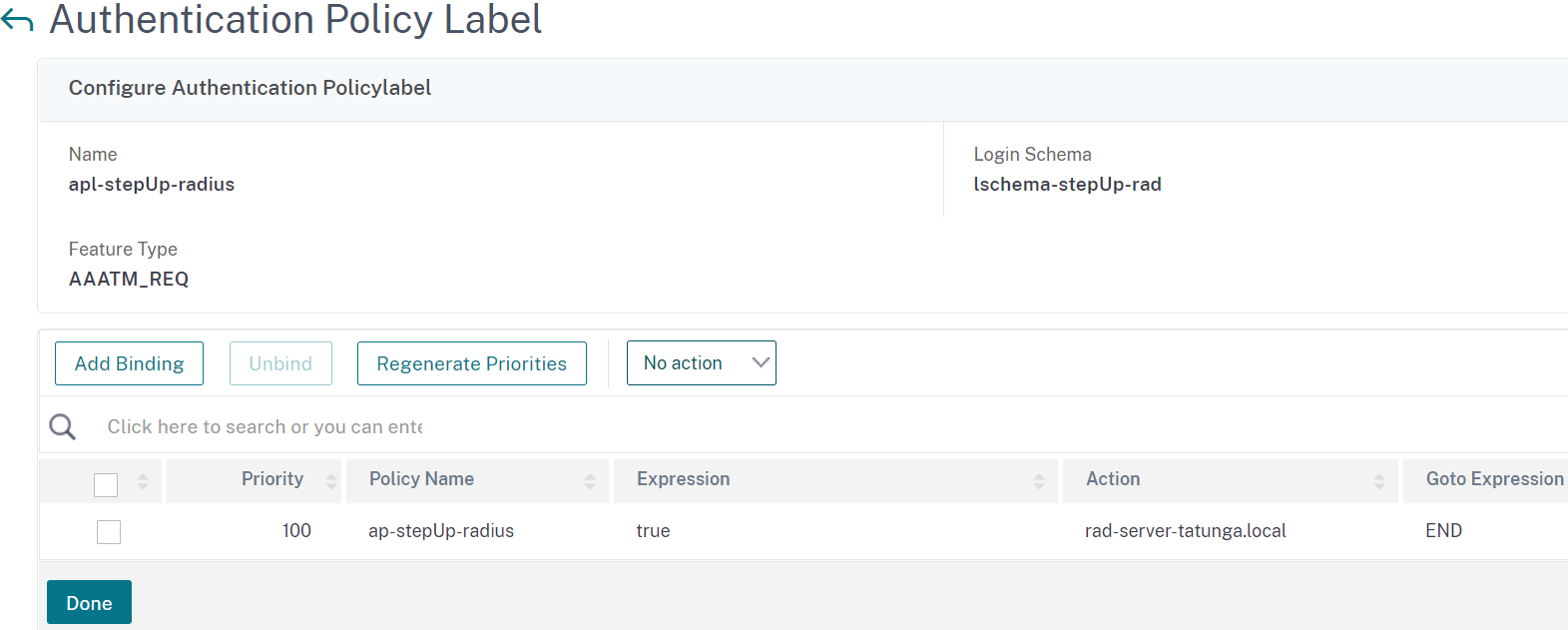

El último paso para esta etiqueta es vincular la directiva de autenticación RADIUS predeterminada.

-

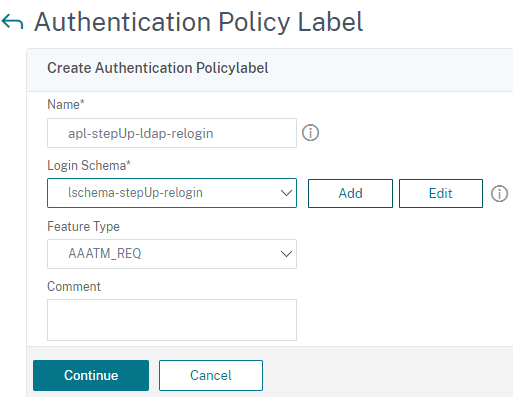

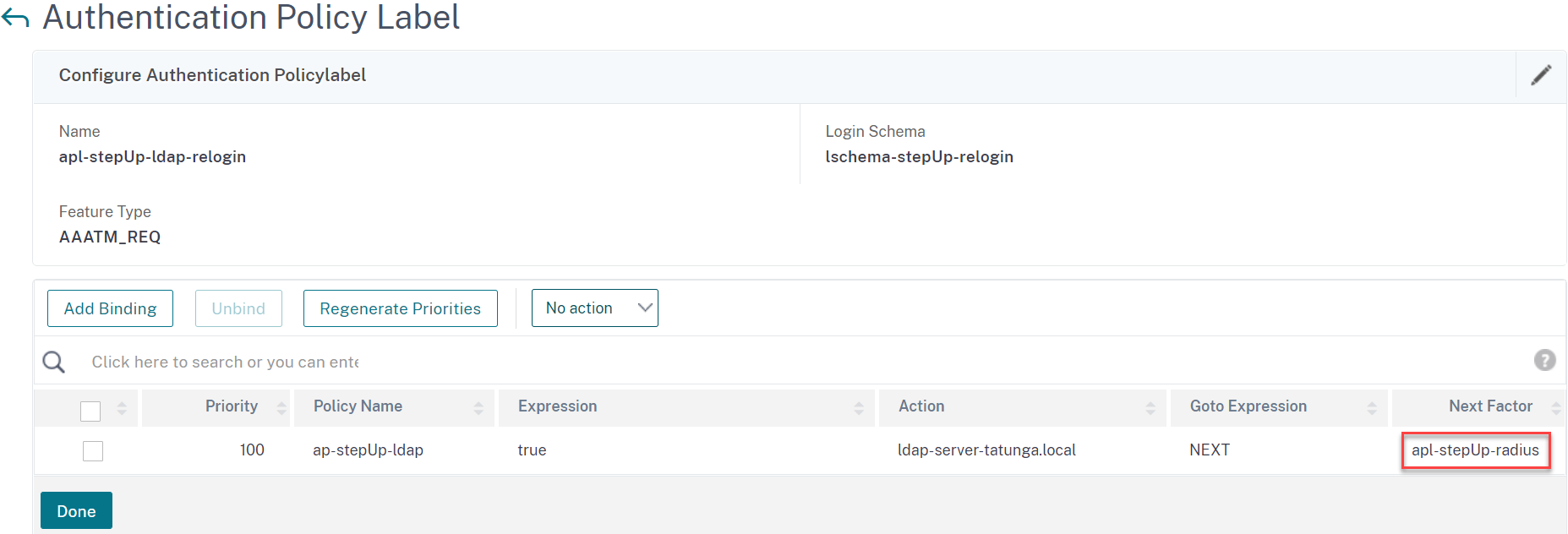

- La segunda etiqueta reinicia el inicio de sesión de LDAP.

-

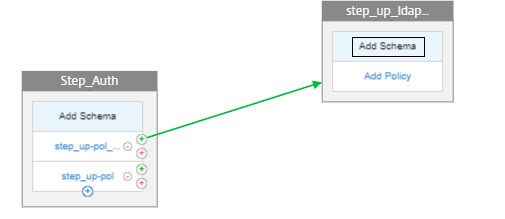

Añada la etiqueta y vincule el esquema de reinicio de sesión.

-

Enlazar la directiva de autenticación LDAP y establecer la etiqueta de directiva RADIUS como el siguiente factor.

-

- Añada la última etiqueta para la primera autenticación LDAP.

-

Seleccione el esquema apropiado y haga clic en Continuar.

-

Enlaza la primera directiva para una autenticación segura y establece Goto Expression en “End”. Seleccione la etiqueta de la directiva RADIUS como siguiente factor.

-

La segunda directiva es para una autenticación verde débil sin RADIUS.

-

Garantice la prioridad de la encuadernación.

-

-

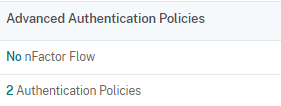

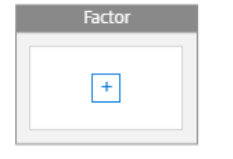

Configure la autenticación, la autenticación y la auditoría. Vaya a Seguridad > AAA - Tráfico de aplicaciones > Servidores virtuales.

-

Abra el servidor virtual agregado anteriormente y defina el tema del portalpreferido.

-

Enlazar las dos últimas directivas de autenticación restantes directamente en el servidor virtual.

- Enlaza la directiva de reinicio de sesión con “NO_AUTH” y la etiqueta de directiva de reinicio de sesión de LDAP como siguiente factor. Esto sirve para realizar el reinicio automático de LDAP con una sesión existente.

- Establezca una segunda directiva para pasar directamente al LDAP del siguiente factor cuando antes no haya existido ninguna sesión.

-

Como siempre, establece las prioridades correctas.

-

-

Nota

El escalón también se puede crear mediante el visualizador nFactor, disponible en la versión 13.0 y versiones posteriores de NetScaler.

Configuración de autenticación multifactorial mediante nFactor Visualizer

- Vaya aSeguridad > Tráfico de aplicaciones AAA > nFactor Visualizer > nFactor Flowy haga clic en Agregar.

-

Haga clic en el signo + para agregar el nFactor Flow.

-

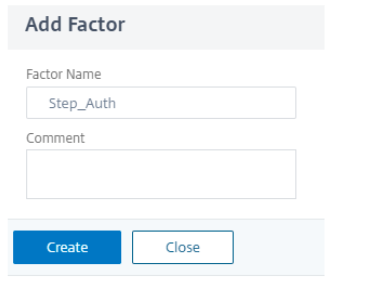

Introduzca el nombre del primer factor y haga clic en Crear.

-

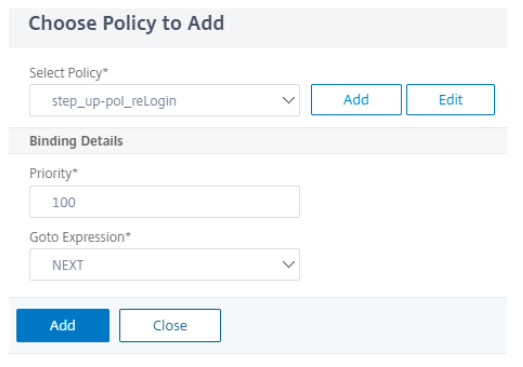

No se necesita ningún esquema para el primer factor. Haga clic en Agregar directiva para agregar la directiva NO_AUTH, como se muestra en el paso 2 de la configuración de autenticación multifactorial.

-

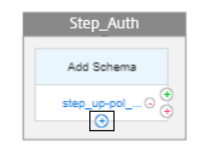

Haga clic en el signo azul + para agregar una segunda autenticación.

-

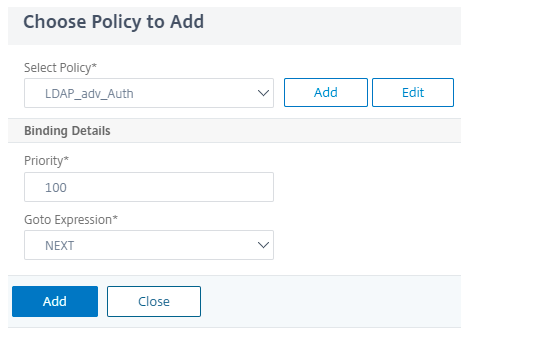

Elija la directiva de autenticación creada y haga clic en Agregar.

-

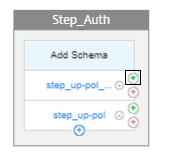

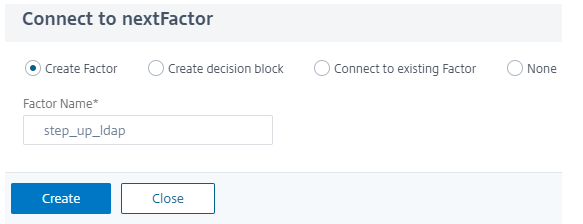

Haga clic en el signo verde + para agregar el siguiente factor.

-

Para agregar el siguiente factor de autenticación, seleccione Crear factor, introduzca el nombre del factor y haga clic en Crear.

-

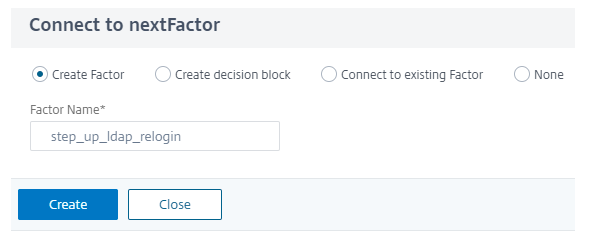

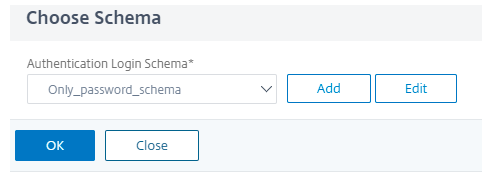

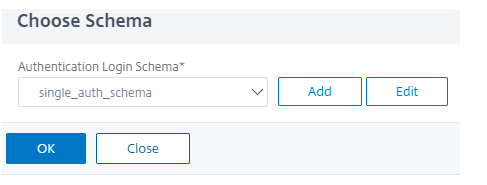

Para agregar un esquema, haga clic en Agregar esquema.

-

Elija el esquema creado en (configuración de autenticación multifactorial) y haga clic en Aceptar.

-

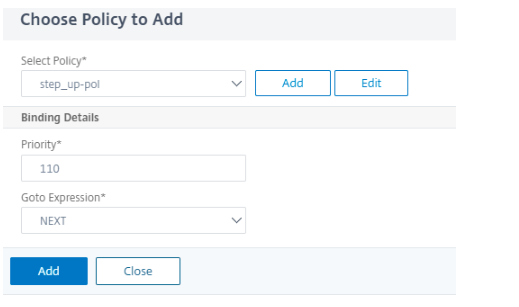

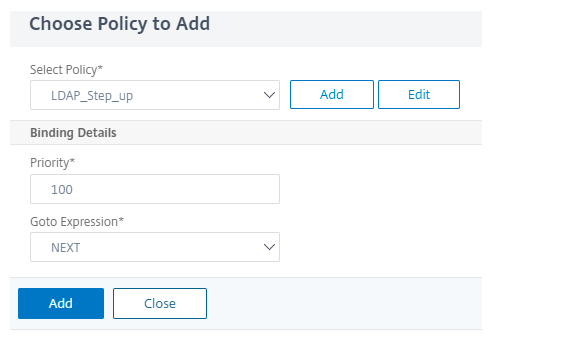

Haga clic en Agregar directiva y elija la directiva de autenticación.

-

Haga clic en el signo verde + para agregar otro factor de autenticación RADIUS.

-

Cree otro factor siguiendo el paso 8.

-

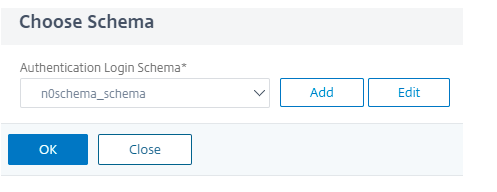

Haga clic en Agregar esquema y seleccione un esquema solo para la contraseña de la lista.

-

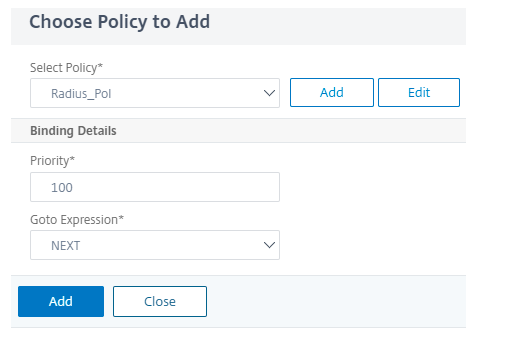

Haga clic en Agregar directiva para elegir la autenticación RADIUS y, a continuación, haga clic en Agregar.

-

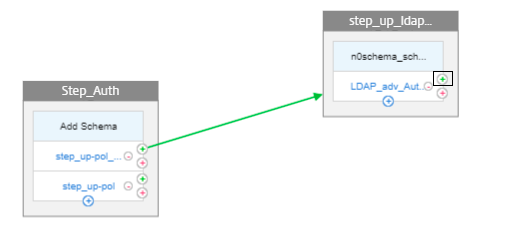

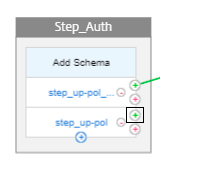

Haga clic en el signo verde + en el primer factor, junto a step_up-pol.

-

Cree otro factor siguiendo el paso 8.

-

Haga clic en Agregar esquema y elija el esquema.

-

Haga clic en Agregar directiva para elegir la directiva de autenticación.

-

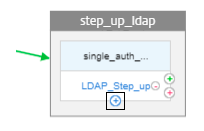

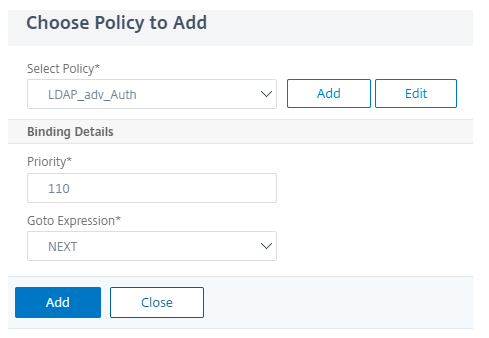

Haga clic en el signo azul + para agregar otra directiva de autenticación para la autenticación LDAP.

-

Elija la directiva de autenticación LDAP y haga clic en Agregar.

-

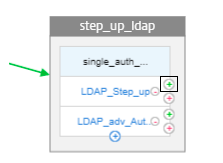

Haga clic en el signo verde + situado junto a LDAP_Step_Up para agregar la autenticación RADIUS.

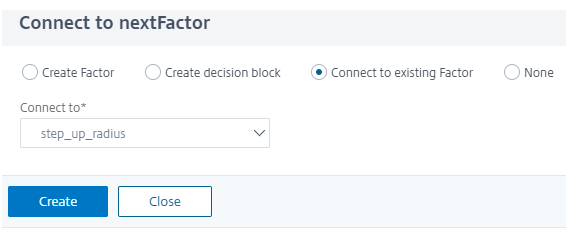

-

Como la autenticación RADIUS ya está presente, seleccione Conectar a un factor existentey seleccione step_up-radius de la lista.

-

Haga clic en Listo para guardar la configuración.

-

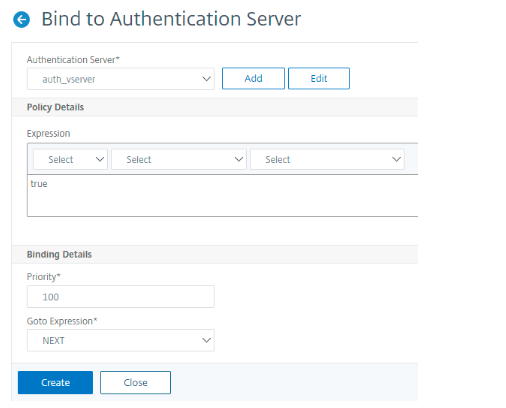

Para enlazar el nFactor Flow creado a un servidor virtual de autenticación, autorización y auditoría, haga clic en Vincular al servidor de autenticación y, a continuación, en Crear.

Nota

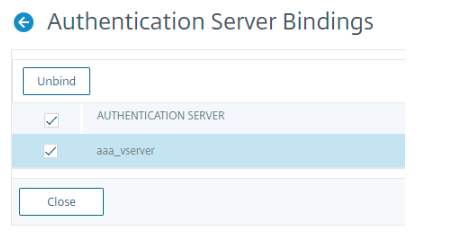

Enlaza y desvincula el flujo nFactor mediante la opción que aparece en nFactor Flow en Mostrar solo enlaces.

Desvincular el flujo nFactor

-

Seleccione el flujo nFactor y haga clic en Mostrar enlaces.

-

Seleccione el servidor virtual de autenticación y haga clic en Desvincular.

Resultado

Los siguientes pasos le ayudarán a acceder primero a la aplicación Red.

-

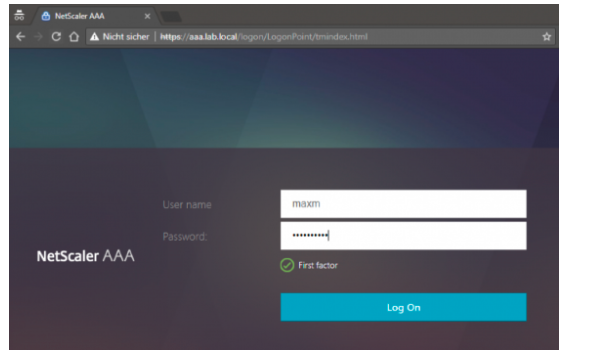

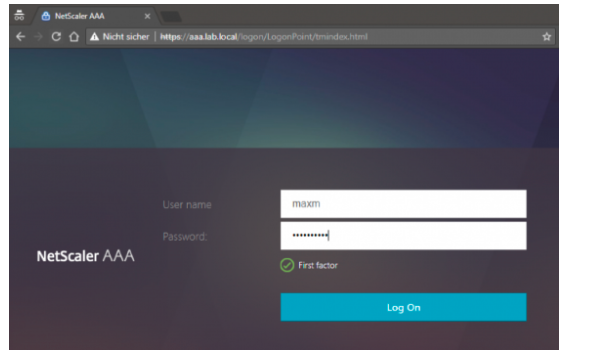

Redireccionar a la página de inicio de sesión del servidor virtual de autenticación, autorización y auditoría con un primer factor como LDAP, después de acceder a “red.lab.local”.

-

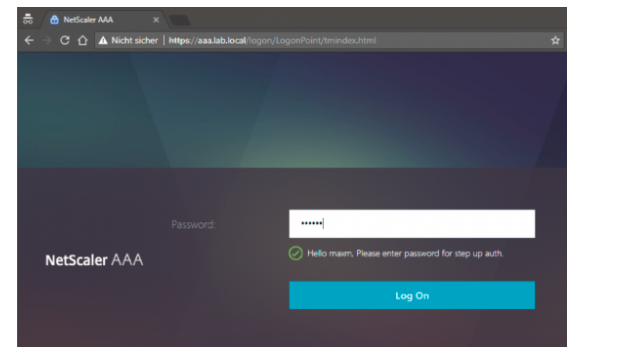

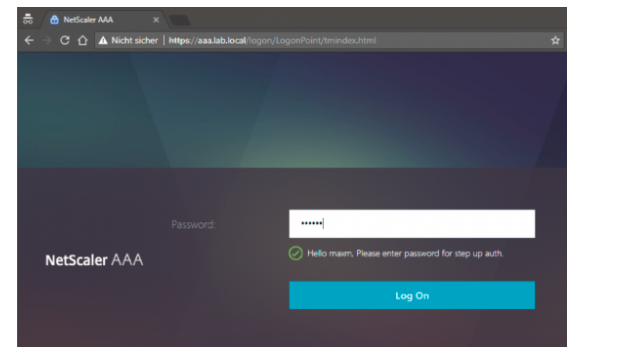

nFactor evalúa que el usuario desea acceder a la aplicación Red y muestra el RADIUS del segundo factor.

-

NetScaler otorga acceso a la aplicación Red.

-

Acceda a la aplicación Green de la siguiente manera. NetScaler otorga acceso inmediato debido a que la sesión de la aplicación más sólida es roja.

Los siguientes pasos le ayudan a acceder a la aplicación Green por primera vez.

-

Redirigir a la página de inicio de sesión del servidor virtual de autenticación, autorización y auditoría después de acceder a “green.lab.local”.

-

nFactor evalúa la aplicación Green y concede el acceso sin el segundo factor.

-

Accede a la aplicación Red a continuación. Un nivel de autenticación superior requiere volver a iniciar sesión y nFactor vuelve a iniciar sesión mediante LDAP automáticamente con las credenciales guardadas desde el primer inicio de sesión en la aplicación Green. Introduce únicamente la credencial RADIUS.

-

NetScaler otorga acceso a la aplicación Red.