Seguridad perimetral

Las capacidades de seguridad Citrix SD-WAN Edge permiten una seguridad avanzada en los dispositivos de sucursal Citrix SD-WAN. Simplifica la administración de la seguridad de la información para proteger la red de sucursales de las amenazas de Internet al proporcionar un único panel de administración y generación de informes para diversas funcionalidades de seguridad junto con SD-WAN. Elimina la necesidad de soluciones para varias sucursales al consolidar las capacidades de enrutamiento, SD-WAN y seguridad en un solo dispositivo y reduce la complejidad y los costes de la red.

La pila de seguridad perimetral incluye la siguiente funcionalidad de seguridad:

- Filtrado web

- Antimalware

- Prevención de intrusiones

- Inspección SSL

La funcionalidad de seguridad perimetral está disponible en los dispositivos Citrix SD-WAN Advanced Edition. Para obtener más información sobre las ediciones, consulte la compatibilidad con el software [Citrix SD-WAN Platform Editions](/es-es/citrix-sd-wan/11-2.html#citrix-sd-wan-platform-editions) y Citrix SD-WAN Platform. Para obtener más información sobre los dispositivos compatibles, consulte la hoja de datos de Citrix SD-WAN.

Nota

Los dispositivos Citrix SD-WAN 1100 SE, SD-WAN 210 SE, 210 SE LTE y 410 SE ahora admiten las capacidades de Advanced Edge Security con licencias complementarias de seguridad avanzada. La licencia del complemento de seguridad avanzada es compatible con 210 plataformas a partir de la versión 11.3.1.1000 de Citrix SD-WAN. El rendimiento de la seguridad avanzada depende de la licencia del complemento de seguridad avanzada. Se descarta la solicitud de rendimiento de seguridad avanzada que supere el rendimiento admitido por su licencia de complemento de seguridad.

Las funciones de Advanced Edge Security no se admiten en el modo de implementación de Fail-to-Wire. Se recomienda utilizar los modos de implementación Gateway o Fail-to-Block.

Dado que la función de seguridad perimetral es sensible al proceso, Citrix recomienda que utilice el dispositivo Advanced Edition solo en sitios de sucursales que no tengan una solución de firewall de próxima generación.

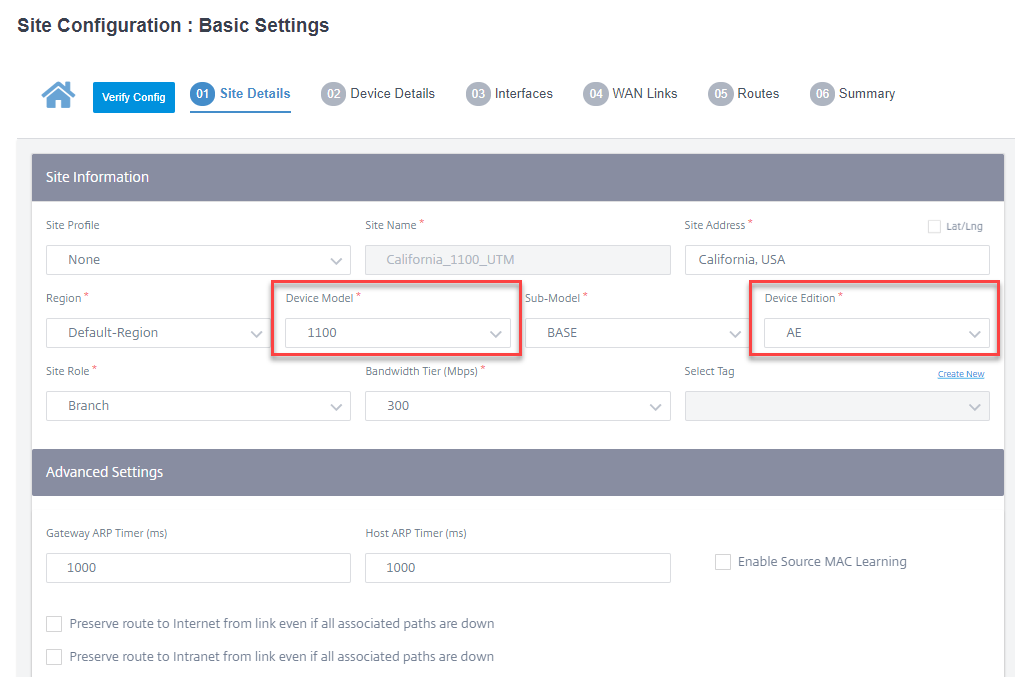

Al configurar una sucursal con capacidades de seguridad perimetral, asegúrese de seleccionar un modelo de dispositivo compatible con Advanced Edition y de que la edición de dispositivo sea AE. Para obtener más información sobre cómo agregar y configurar un sitio, consulte Configuración del sitio.

El servicio Citrix SD-WAN Orchestrator le permite definir perfiles de seguridad para las capacidades de Edge Security y asociar estos perfiles de seguridad a las directivas de firewall. Las directivas de firewall se han mejorado para aceptar parámetros de perfiles de seguridad que especifican las capacidades de seguridad avanzadas.

Nota

Puede crear perfiles de seguridad y configurar las funciones de Edge Security únicamente a través del servicio Citrix SD-WAN Orchestrator.

Perfiles de seguridad

Un perfil de seguridad es un conjunto de opciones de seguridad perimetral específicas que se aplica a un segmento específico de tráfico definido por una directiva de firewall. La intención es proteger el tráfico de amenazas a la seguridad. Por ejemplo, puede definir perfiles de seguridad con diferentes niveles de seguridad y derechos de acceso para diferentes segmentos de la red. Puede habilitar y configurar los ajustes de filtrado web, antimalware y prevención de intrusiones para cada perfil de seguridad.

A continuación, los perfiles de seguridad se asocian a las directivas de firewall para establecer los criterios para el tráfico que se va a inspeccionar. Por ejemplo, en una organización, puede crear diferentes perfiles de seguridad para subredes de empleados y zonas de firewall invitados. A continuación, puede asignar el perfil de seguridad a una directiva de firewall adecuada que coincida con el tráfico de empleados e invitados respectivamente.

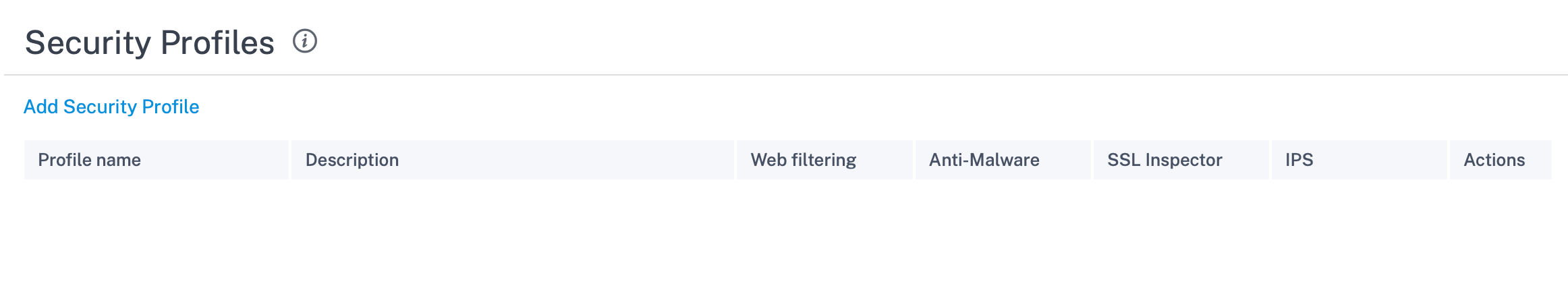

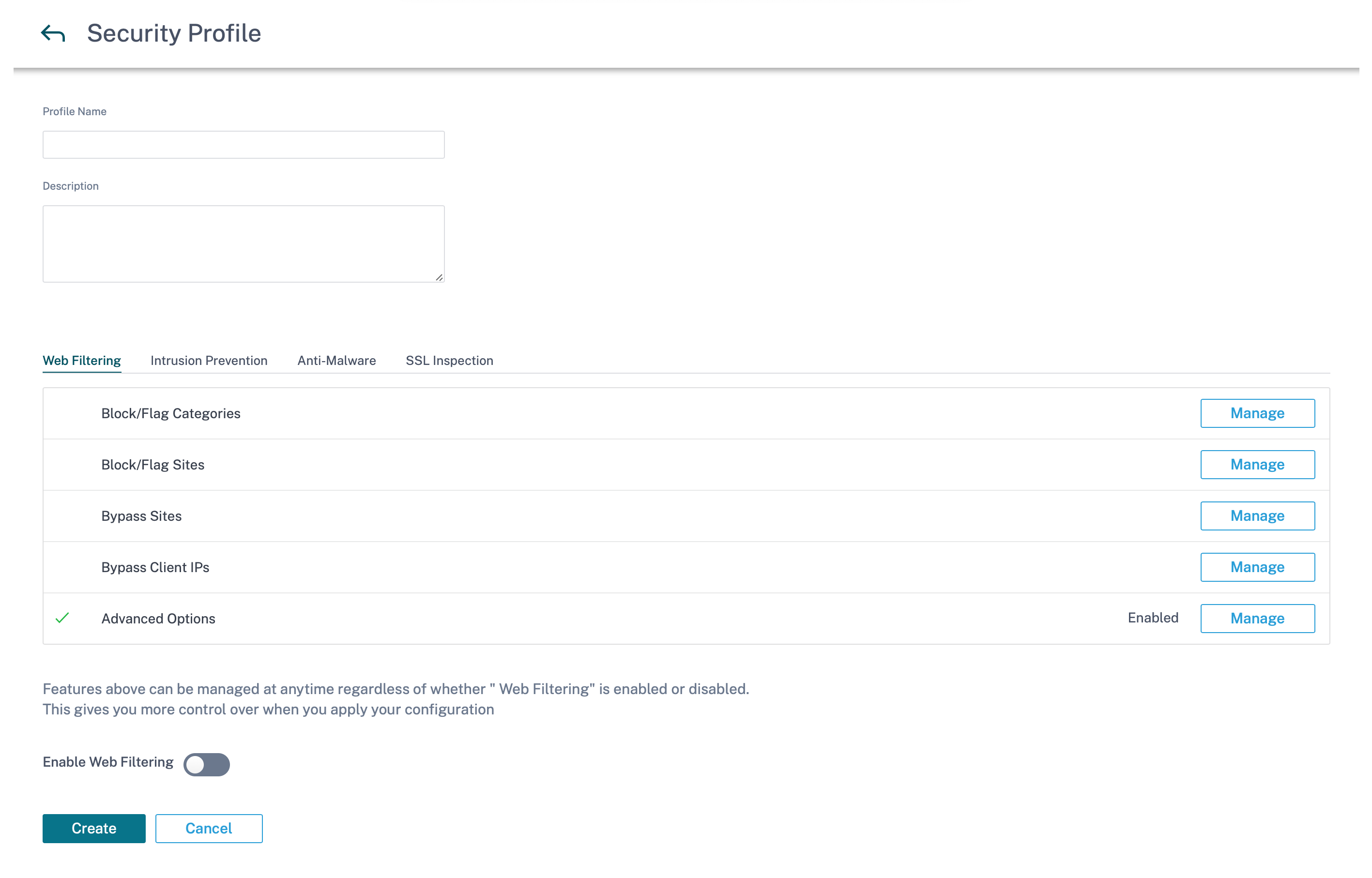

Para crear un perfil de seguridad, al nivel de red, vaya a Configuración > Seguridad > Perfil de seguridad y haga clic en Agregar perfil de seguridad.

Proporcione un nombre y una descripción para el perfil de seguridad. Habilite y configure las opciones de filtrado web, antimalware y prevención de intrusiones según sea necesario.

Filtrado web

El filtrado web le permite filtrar los sitios web a los que acceden los usuarios de la red a través de una base de datos de categorización que incluye alrededor de 32 mil millones de direcciones URL y 750 millones de dominios. Puede evitar la exposición a sitios inapropiados, spyware, phishing, farmacia, redirección de sitios web y otras amenazas de Internet. También puede hacer cumplir las directivas de Internet, impidiendo el acceso a las redes sociales, la comunicación entre pares, los juegos de azar y otros sitios que a menudo no están permitidos por las directivas corporativas. Filtro web supervisa el tráfico de Internet en la red y lo filtra registrando actividades web y marcando o bloqueando contenido inapropiado.

Cuando visita un sitio web y el filtrado web está habilitado, la URL se envía a una base de datos en la nube para su categorización.

Nota

Configure un servidor DNS válido y habilite el acceso HTTPS a Internet a través de la interfaz de administración SD-WAN. Esto hace que la base de datos en la nube sea accesible para que el filtrado web pueda funcionar.

A continuación, el resultado de la categorización se almacena en caché en el dispositivo SD-WAN para aumentar la velocidad de procesamiento de futuras solicitudes. El resultado se utiliza para marcar, bloquear o permitir sitios web sin aumentar el tiempo de carga. Puede agregar reglas para bloquear u omitir sitios que no están categorizados o mal clasificados, o para configurar excepciones. También puede omitir el filtrado web para direcciones IP o subredes de usuario específicas.

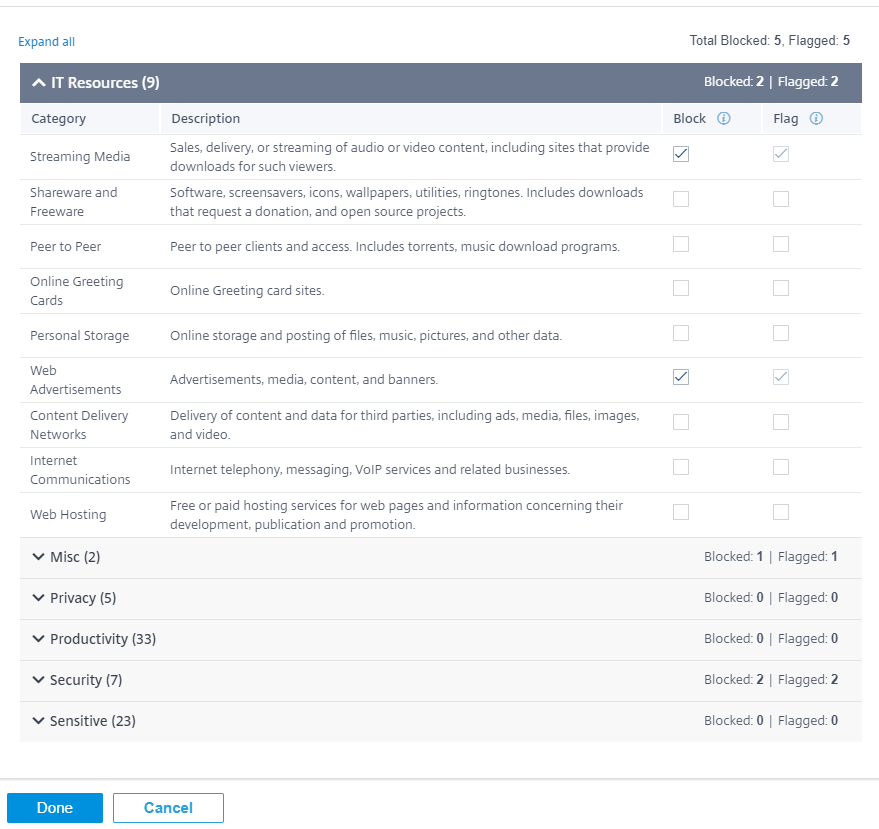

Categoría de bloqueo/bandera

Puede marcar o bloquear diferentes categorías de sitios web. El filtrado web clasifica las URL en seis grupos de categorías: Recursos de TI, varios, privacidad, productividad, seguridad y información confidencial. Cada uno de estos grupos tiene diferentes categorías de URL. Cuando elige la opción de bloqueo, marca implícitamente el sitio web también. Cuando intenta acceder a un sitio web de una categoría que está bloqueada, se marca como una infracción y el sitio web se bloquea. Las categorías marcadas le permiten acceder a los sitios web, pero el evento se marca como una infracción. Puede ver los detalles en los registros o [informes](/es-es/citrix-sd-wan-orchestrator/reporting/customer-network-reports.html#web-filtering) de seguridad.

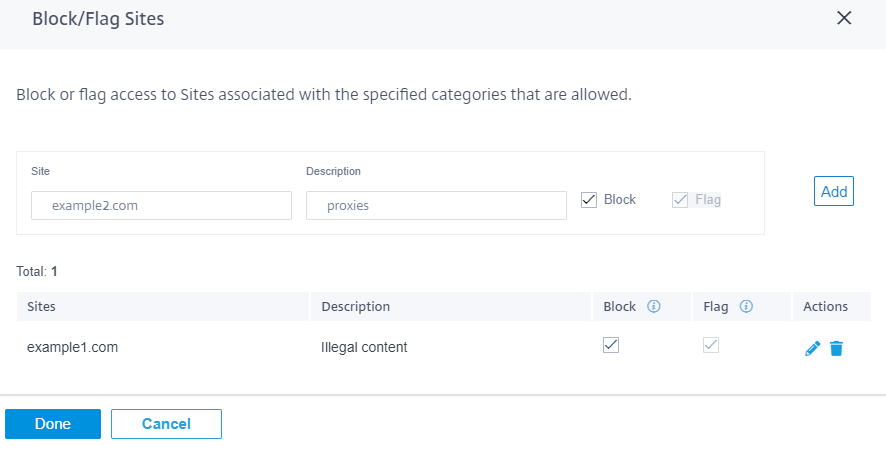

Bloquear/Bandera sitios

Puede agregar reglas para bloquear o marcar sitios específicos permitidos por la configuración de la sección de categorías. También puede bloquear/marcar sitios no clasificados o mal clasificados. Introduzca el nombre de dominio, proporcione una descripción y seleccione Bloquear o Marcar. Las decisiones sobre las URL de la lista Bloquear/Marcar sitios tienen prioridad sobre las decisiones basadas en la categoría del sitio.

Nota

- Solo puede agregar nombres de dominio completos (FQDN), por ejemplo, somedomain.com. No puede agregar rutas de URL, por ejemplo, somedomain.com/path/to/file.

- Cualquier dominio agregado a los sitios de bloqueo/bandera también incluye sus subdominios. Por ejemplo, agregar domain.com bloqueará o marcará subdomain1.domain.com, subdomain2.domain.comy subdomainlevel2.subdomainlevel1.domain.com.

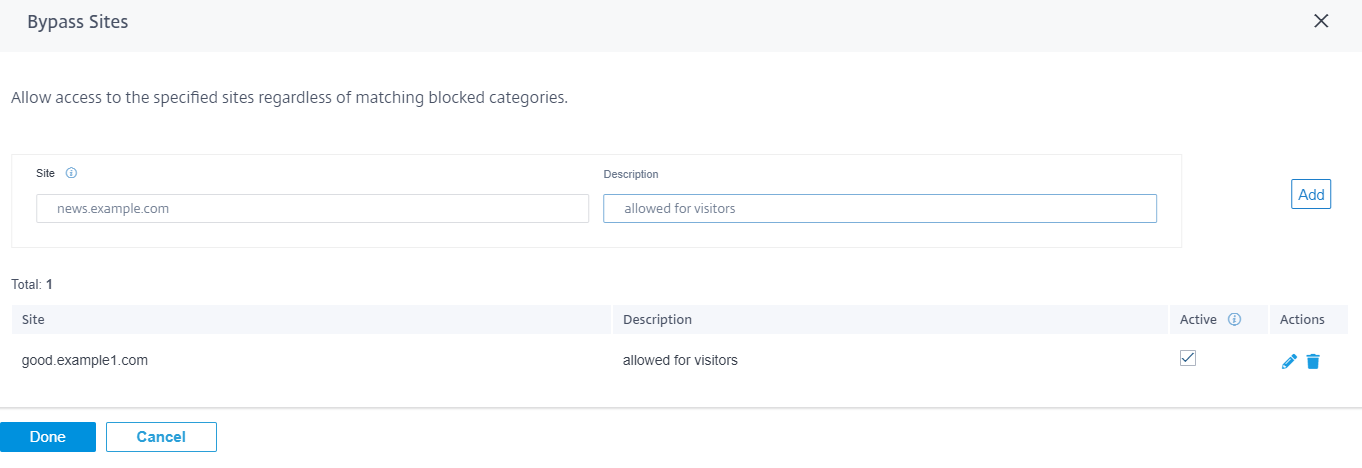

Omitir sitios

Puede agregar reglas para permitir sitios específicos dentro de categorías bloqueadas. Se permite cualquier dominio que se agregue a la lista Omitir sitios, incluso si está bloqueado por categoría o por una URL individual. Introduzca el nombre de dominio y proporcione una descripción. Selecciona Activa para permitir la URL.

Nota

- Solo puede agregar nombres de dominio completos (FQDN), por ejemplo, somedomain.com. No puede agregar rutas de URL, por ejemplo, somedomain.com/path/to/file.

- Cualquier dominio agregado para omitir sitios también incluye sus subdominios. Por ejemplo, al agregar domain.com se omite subdomain1.domain.com, subdomain2.domain.comy subdomainlevel2.subdomainlevel1.domain.com.

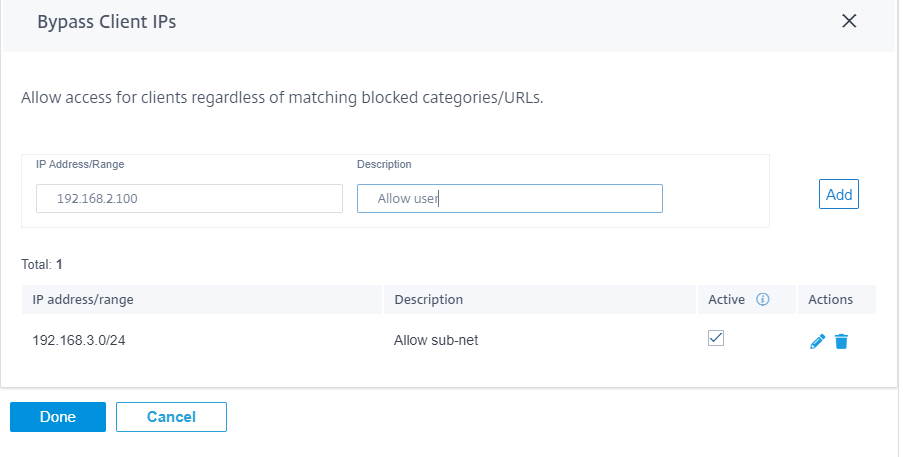

Omitir IP de cliente

Puede agregar reglas para omitir el filtrado web para direcciones IP o subredes específicas. Puede proporcionar una dirección IP o una notación CIDR de subred y una descripción significativa. El filtro web no bloquea ningún tráfico, independientemente de las categorías o sitios bloqueados. Seleccione Activo para permitir el tráfico de estas direcciones IP.

Nota

Dado que las IP de DHCP pueden cambiar, utilice esta función solo para clientes con subredes o direcciones IP estáticas.

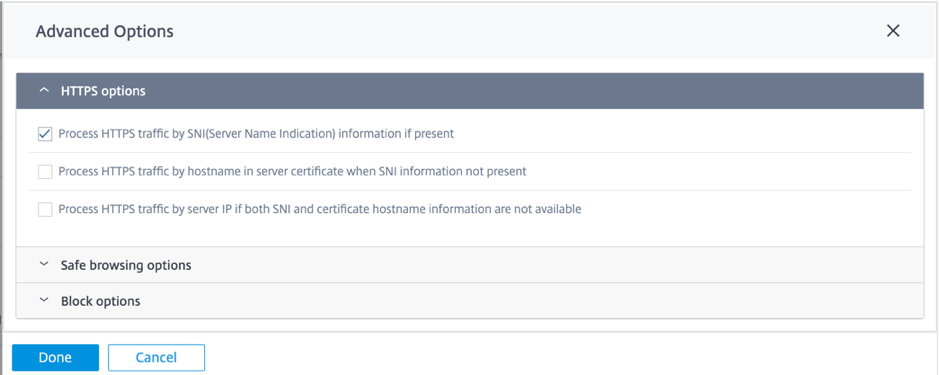

Opciones avanzadas

Opciones de HTTPS

Las opciones HTTPS se consideran para el filtrado web si la inspección SSL no está configurada o si el tráfico coincide con la regla de ignorar la inspección SSL. En estos casos, aunque la URL completa no esté visible, es posible que se siga realizando el filtrado web en función de la indicación del nombre del servidor (SNI), el certificado del servidor o la dirección IP:

-

Procese el tráfico HTTPS mediante la información de indicación del nombre del servidor (SNI), si está presente: El SNI es una extensión del protocolo de seguridad de la capa de transporte (TLS) mediante la cual un cliente indica el nombre del sitio web al que el usuario intenta conectarse al inicio del proceso de apretón de manos de conexión segura.

Esto no solo permite que el servidor proporcione el certificado correcto, sino que también el dispositivo SD-WAN identifique el sitio web de destino y determine su categoría de URL, incluso si la comunicación de extremo a extremo está cifrada. Si esta opción está habilitada, el tráfico HTTPS se clasifica mediante el SNI en el flujo de datos HTTPS, si existe.

Nota

La opción Procesar tráfico HTTPS mediante SNI está habilitada de forma predeterminada.

-

Procesar el tráfico HTTPS por nombre de host en el certificado del servidor cuando la información del SNI no está presente: Si esta opción está habilitada y la información del SNI no está presente, el certificado se obtiene del servidor HTTPS y el nombre del servidor del certificado se utiliza con fines de categorización y filtrado.

-

Procesar el tráfico HTTPS por IP del servidor si la información del nombre de host del certificado y el SNI no están disponibles: Si esta opción está habilitada y ninguna de las opciones anteriores funcionó, el tráfico HTTPS se clasifica mediante la dirección IP.

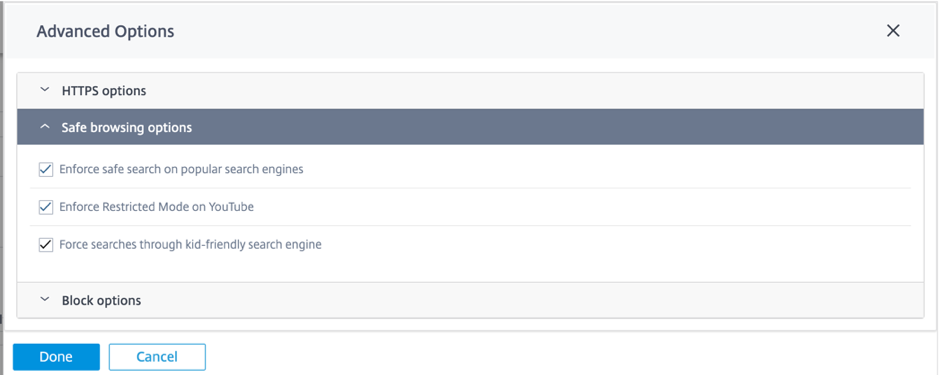

Opciones de navegación segura

En Opciones avanzadas, se agregan las siguientes opciones de navegación segura que puede seleccionar/deseleccionar según sea necesario:

-

Imponga una búsqueda segura en los motores de búsqueda populares: La búsqueda segura se aplica a todas las búsquedas que utilizan motores de búsqueda compatibles. Por ejemplo, Google, Yahoo!, Bing, Ask, etc.

-

Aplica el modo de restricción en YouTube: El modo de restricción se aplica a todo el contenido de YouTube. El modo de restricción es una opción para limitar intencionadamente tu experiencia en YouTube.

-

Forzar búsquedas a través de un motor de búsqueda apto para niños: Todas las búsquedas en los motores de búsqueda populares se redirigen a través de kidzsearch KidzSearch.com es un portal web desarrollado por Google Custom Search con autocompletado académico que enfatiza la seguridad de los niños.

Nota

La navegación segura solo surte efecto si el tráfico relacionado se somete a la inspección SSL. Para ello, asegúrese de que la inspección SSL esté activada para el perfil de seguridad correspondiente y de que las reglas de inspección para los motores de búsqueda y YouTube no estén inhabilitadas.

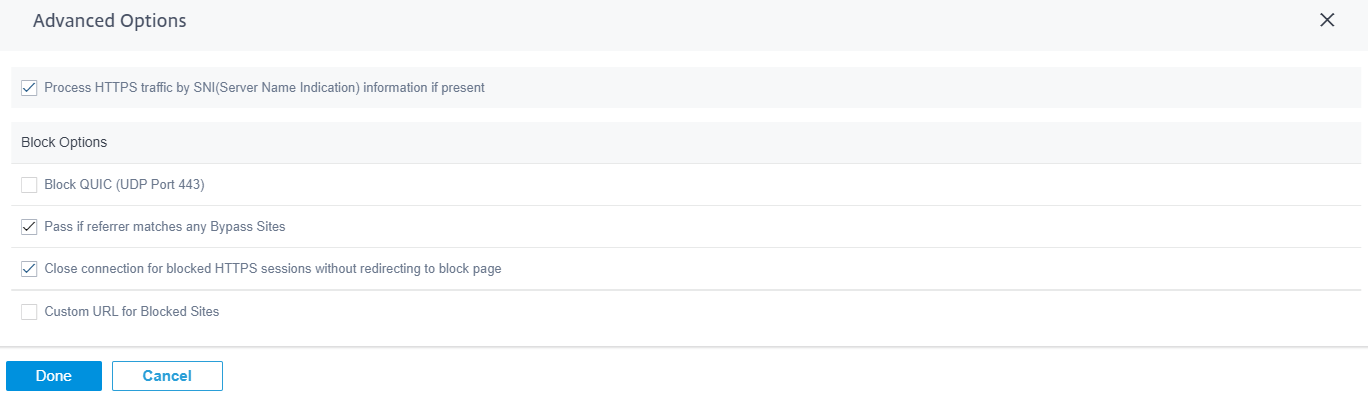

Opciones de bloque

-

Bloquear QUIC (puerto UDP 443): El firewall bloquea cualquier comunicación saliente en el puerto UDP 443, que normalmente se usa para el protocolo QUIC, que el módulo de filtrado web no puede procesar. Al bloquear QUIC, el navegador vuelve a la comunicación HTTP (S) basada en TCP.

-

Bloquear páginas de servidores únicamente con IP: Se bloquean los usuarios que introduzcan una dirección IP en lugar de un nombre de dominio.

-

Permitir si el remitente coincide con algún sitio de omisión: Si se permite omitir una página con contenido externo a través de la URLde omisión, el contenido externo se pasa independientemente de otras directivas de bloqueo.

Nota

Aunque esta opción le permite acceder a sitios web externos, expone un riesgo de seguridad. La opción de referencia del encabezado HTTP se puede sobrescribir con complementos y complementos del navegador. Citrix le aconseja usar esta opción juiciosamente.

-

Cerrar la conexión para las sesiones HTTPS bloqueadas sin redirigir a la página de bloqueo: E l dispositivo SD-WAN emite una redirección HTTP a una página de bloqueo personalizada en caso de que la URL esté bloqueada. Sin embargo, esta redirección no es posible para las sesiones de HTTPS sin provocar la finalización de la sesión de Intermediario (MiTM) y mostrar una página de advertencia del navegador de certificados no válida. Esta opción da como resultado que la sesión HTTPS se termine en su lugar, para evitar una advertencia falsa sobre un posible ataque en el sitio web de destino.

Nota

Esta opción está habilitada de forma predeterminada. Cuando se habilita, no todo el tráfico HTTPS recibe el tratamiento de inspección SSL.

-

URL personalizada para bloquear: D efina una ubicación de servidor externo para redirigir a los usuarios cuando el filtro web les deniegue el acceso a un sitio web. Si se configura una dirección URL personalizada, se pasan las siguientes variables de cadena de consulta para que el sistema receptor pueda personalizar su contenido.

-

motivo: El motivo por el que se denegó el acceso al usuario. Este es el nombre de la categoría Basado en la web+correo electrónicoy una descripción de la categoría más larga. Por ejemplo, los sitios que ofrecen clientes de correo electrónico y+correo electrónico+basados en la Web (los caracteres de espacio se sustituyen por “+”) en caso de que el sitio esté bloqueado debido a su categoría. De lo contrario, si se bloquea debido a un “bloqueo de URL”, está vacío.

-

appname: La aplicación responsable de la denegación (filtrado web).

-

appid: El identificador de la aplicación (un identificador interno para el filtrado web que se puede ignorar).

-

host: El nombre de dominio de la URL a la que se denegó el acceso al usuario final.

-

ClientAddress: La dirección IP del usuario final al que se denegó el acceso.

-

url: La URL solicitada a la que se denegó el acceso.

-

Nota

Si no utiliza su propia página web para procesar la denegación, la denegación integrada emite una redirección a una dirección IP no enrutable.

Puede ver informes detallados de filtrado web en el servicio Citrix SD-WAN Orchestrator. Para obtener más información, consulte Informes: filtrado web

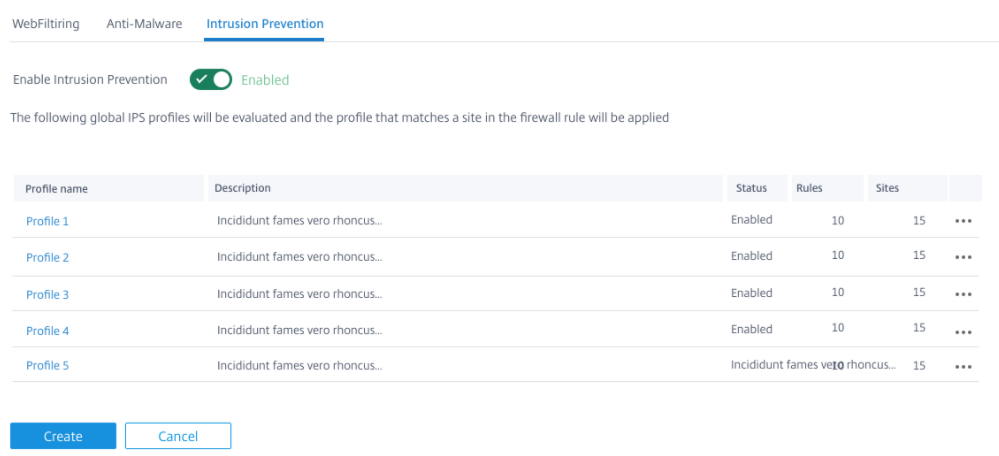

Prevención de intrusiones

Intrusion Prevention detecta y previene actividades maliciosas en la red. Incluye una base de datos de más de 34.000 detecciones de firmas y firmas heurísticas para escaneos de puertos, lo que le permite supervisar y bloquear eficazmente la mayoría de las solicitudes sospechosas. Puede optar por habilitar o inhabilitar el IPS al definir un perfil de seguridad. Al habilitar el IPS, inspecciona el tráfico de la red comparándolo con las firmas que dependen del sitio y están determinadas por el mapeo de sitios del perfil de IPS. Para obtener más información sobre la creación, administración y asociación de perfiles de IPS a sitios, consulte Prevención de intrusiones.

Nota

Intrusion Prevention solo detecta tráfico malintencionado sobre el tráfico capturado por las respectivas directivas de firewall.

Puede ver informes detallados de prevención de intrusiones en el servicio Citrix SD-WAN Orchestrator. Para obtener más información, consulte Informes: Prevención de intrusiones.

Antimalware

El antimalware de seguridad perimetral analiza y elimina virus, troyanos y otro tipo de malware. Antimalware puede analizar el tráfico HTTP, FTP y SMTP en la red y examinarlo con una base de datos de firmas conocidas y patrones de archivos para detectar infecciones. Si no se detecta ninguna infección, el tráfico se envía al destinatario. Si se detecta una infección, Antimalware elimina o pone en cuarentena el archivo infectado y lo notifica al usuario.

Anti-Malware utiliza el motor de Bitdefender para analizar los archivos descargados mediante una combinación de base de datos de firmas, heurística para detectar patrones sospechosos y análisis dinámico de emuladores. Los archivos de descarga se bloquean si alguna de estas pruebas falla.

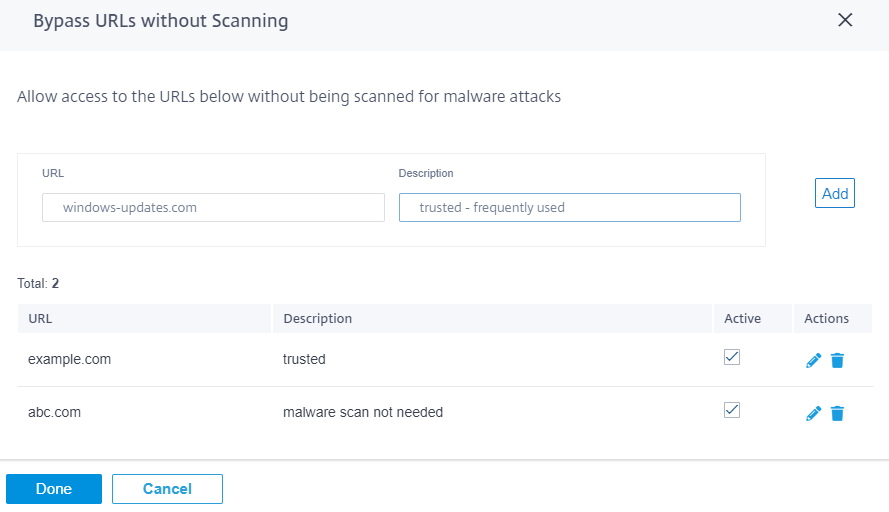

Omitir direcciones URL sin escanear

Puede omitir el análisis antimalware en busca de sitios internos de confianza o sitios externos que se utilizan para actualizaciones regulares, generan más tráfico y se consideran seguros. Al permitir que los sitios de confianza pasen sin análisis, puede reducir el recurso gastado en escanear estos sitios.

Introduzca la URL, proporcione una breve descripción y agréguela a la lista de URL de omisión.

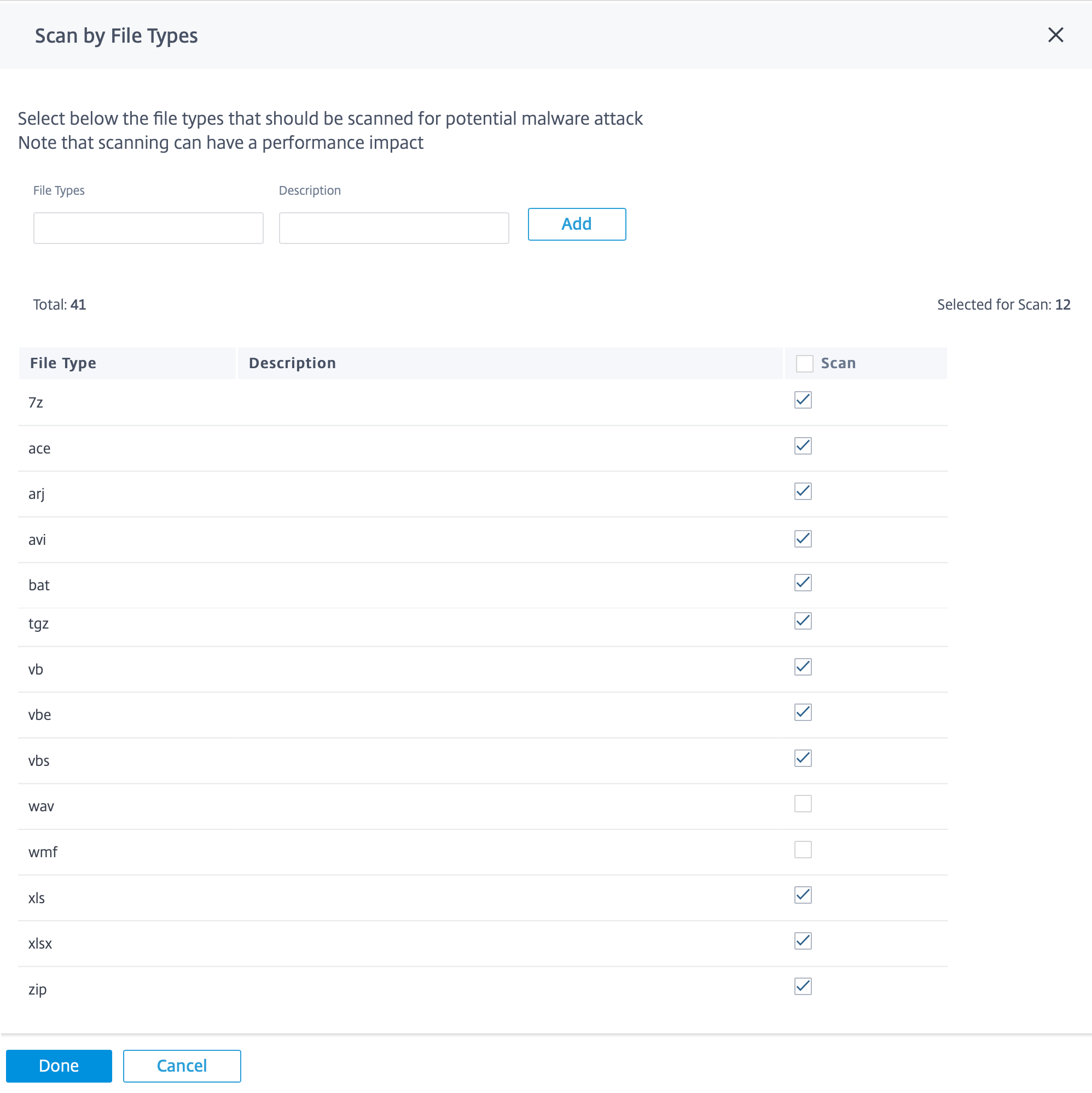

Analizar por tipos de archivo

El antimalware admite de forma predeterminada el análisis de 41 extensiones de tipo de archivo en el tráfico HTTP. El análisis antimalware implica un análisis en profundidad a través de firmas, heurísticas y emulación, lo que lo convierte en un proceso sensible a la computación.

También puede agregar un nuevo tipo de archivo. Para agregar un nuevo tipo de archivo, haga clic en Administrar > proporcione los tipos de archivo y la descripción > haga clic en Agregar. Seleccione la casilla de verificación Escanear para incluir el tipo de archivo para el análisis antimalware. Desactive la casilla de verificación Escanear para los tipos de archivos que no es necesario escanear. También puede modificar o eliminar los tipos de archivos si es necesario.

Nota

Los tipos de archivo que se seleccionan de forma predeterminada hacen un equilibrio entre la eficacia del antimalware y el rendimiento del sistema. Habilitar más tipos de archivos, aumentar la carga de procesamiento de seguridad perimetral y compromete la capacidad general del sistema.

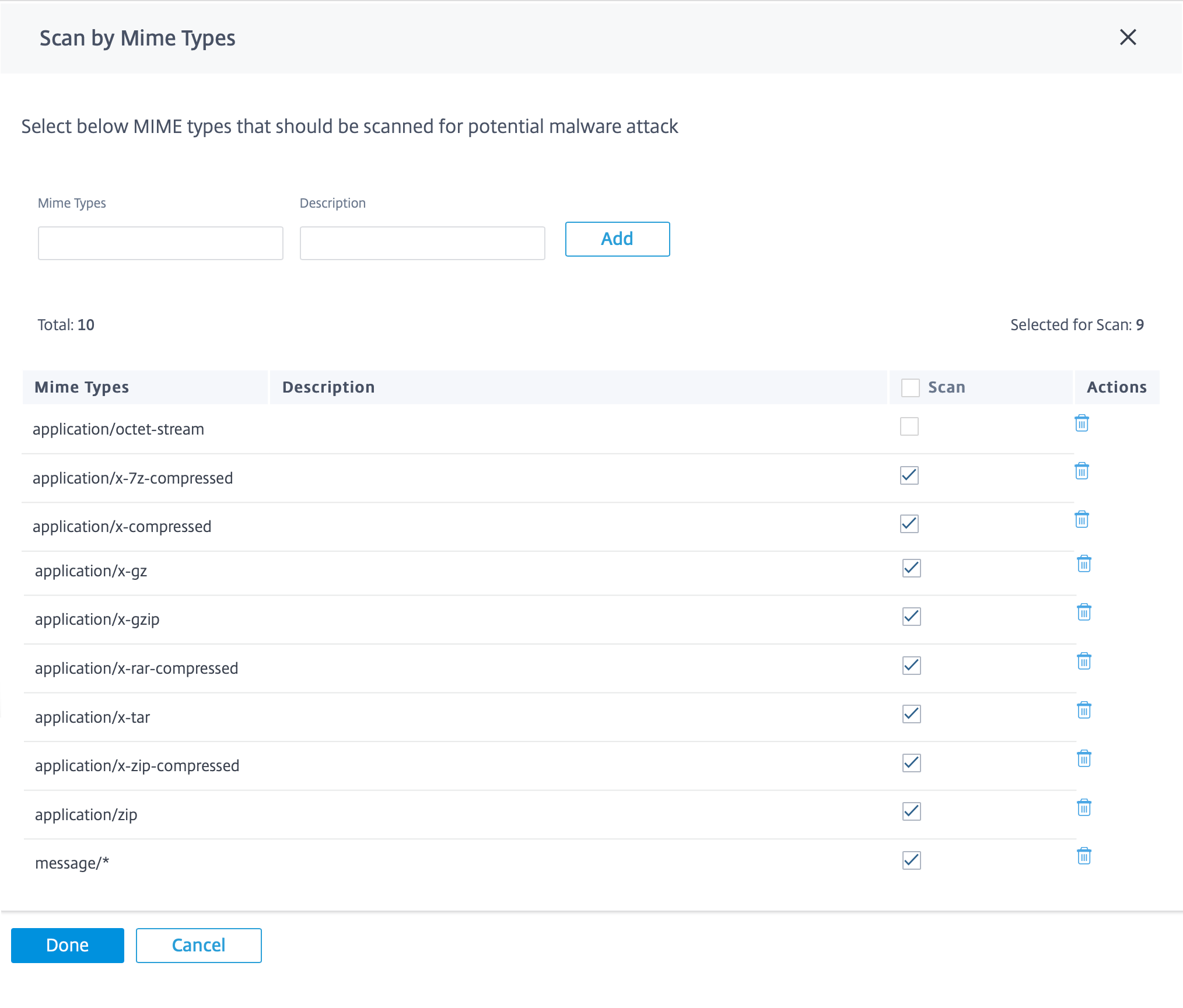

Análisis por tipos MIME

Un tipo de extensión de correo de Internet multipropósito (MIME) es un estándar de Internet que describe el contenido de un archivo de Internet basado en la naturaleza y el formato. Al igual que ocurre con los tipos de archivos, también puede agregar ciertos tipos MIME del análisis antimalware y elegir excluirlos.

Para agregar tipos MIME, haga clic en Administrar > agregar un tipo MIME en el campo Tipos de MIME y proporcione una descripción > haga clic en Agregar. Seleccione la casilla de verificación Escanear para incluir el tipo MIME para el análisis antimalware. Desactive la casilla de verificación Escanear del tipo MIME que no necesita escanearse. También puede modificar o eliminar los tipos MIME si es necesario.

Nota

Los tipos de MIME seleccionados de forma predeterminada se eligen para mantener un equilibrio entre la eficacia antimalware y la capacidad del sistema. Habilitar más tipos de archivo aumenta la carga de procesamiento de seguridad perimetral y compromete la capacidad general del sistema.

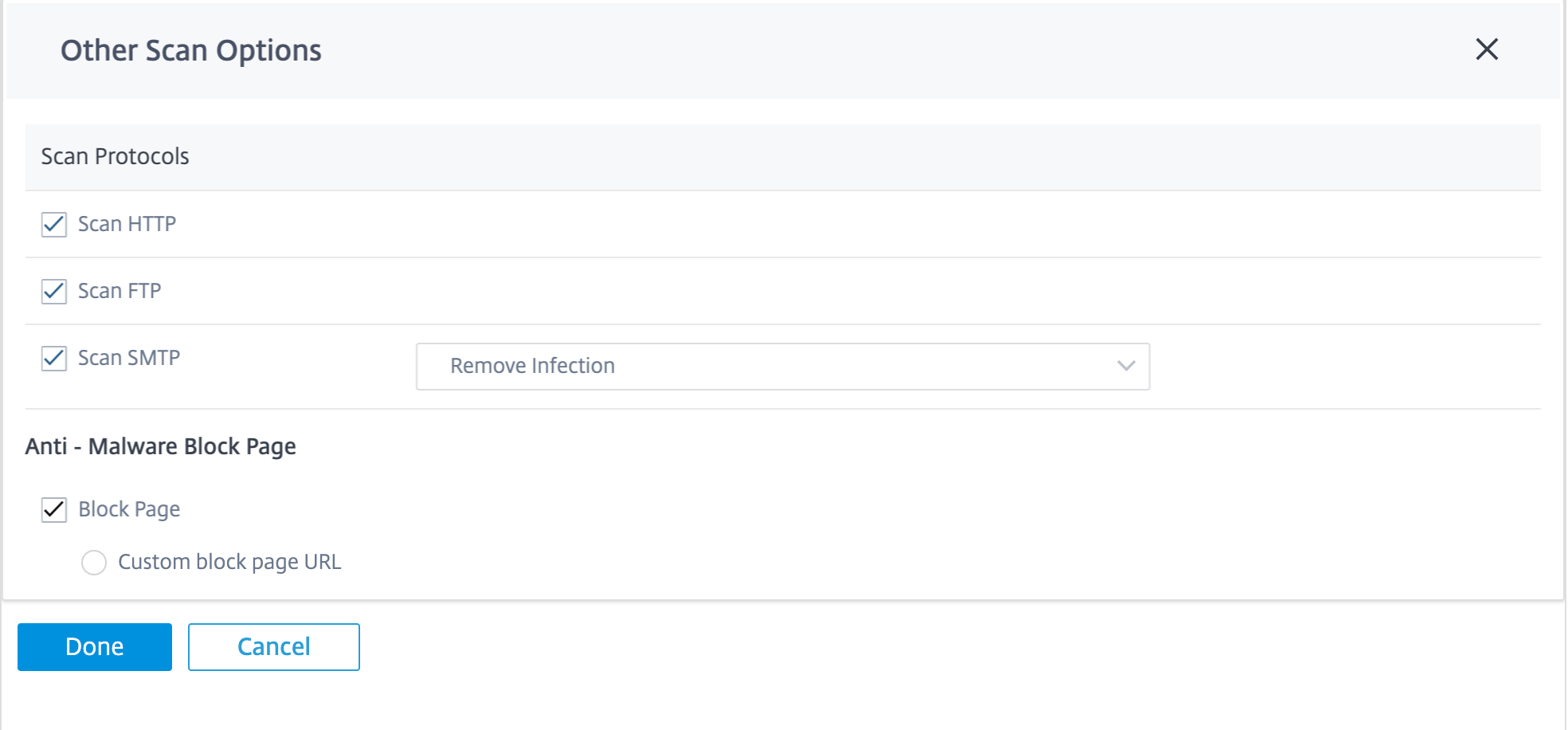

Otras opciones de análisis

Puede optar por habilitar o inhabilitar los escaneos antimalware en los siguientes protocolos de Internet:

-

Escanear HTTP: habilite el análisis antimalware en el tráfico HTTP.

-

Escanear FTP: habilite el análisis antimalware en las descargas de FTP.

-

Escanear SMTP: habilite el análisis antimalware en los archivos adjuntos de los mensajes SMTP y elija la acción que se va a realizar.

-

Eliminar la infección: El archivo adjunto infectado se elimina y el correo electrónico se entrega al destinatario.

-

Pasar mensaje: El correo electrónico se entrega al destinatario con el archivo adjunto intacto.

Nota

Para las acciones Eliminar infección y Pasar mensaje, el asunto del correo electrónico va precedido de “[ VIRUS ]”.

-

Bloquear mensaje: El correo electrónico está bloqueado y no se entrega al destinatario.

-

Puede configurar una ubicación de servidor externo para redirigir a los usuarios cuando Anti-Malware les deniegue el acceso a un sitio web. Seleccione la casilla Bloquear página.

-

URL de página de bloqueo personalizada: Crea una página de redireccionamiento personalizada. Si se configura una dirección URL personalizada, se pasan las siguientes variables de cadena de consulta para que el sistema receptor pueda personalizar su contenido.

- Host: El nombre de dominio de la URL a la que se denegó el acceso al usuario final.

- URL: La URL solicitada a la que se denegó el acceso.

NOTA:

Si no utiliza su propia página web para procesar la denegación, la denegación integrada emitirá una redirección a una dirección IP no enrutable.

Puede ver informes detallados de análisis antimalware en el servicio Citrix SD-WAN Orchestrator. Para obtener más información, consulte Informes — Anti-Malware.

Inspección SSL

La inspección de Secure Sockets Layer (SSL) es un proceso de interceptación, descifrado y análisis del tráfico HTTPS y SMTP seguro en busca de contenido malicioso. Puede realizar lo siguiente:

- Análisis en busca de malware

- Realice el filtrado de URL en la ruta URL completa en lugar de solo en el dominio de nivel superior

- Redirigir a los usuarios a una página de bloqueo personalizada para el tráfico HTTPS similar al del tráfico HTTP

NOTA

La inspección SSL se admite a partir de la versión 11.3.0 de Citrix SD-WAN.

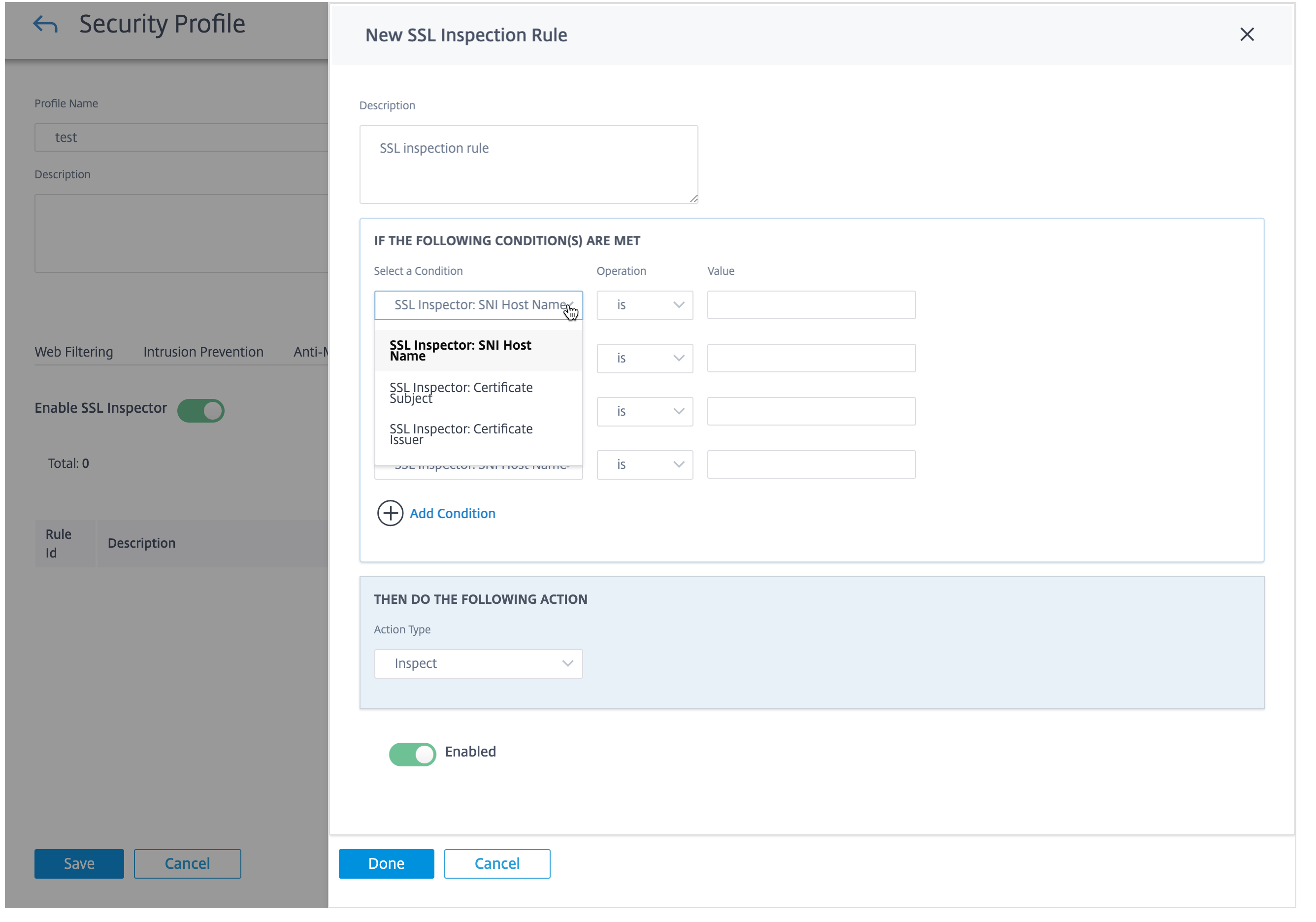

Puede habilitar la inspección SSL y crear reglas de SSL como parte de los perfiles de seguridad. Las reglas SSL permiten definir las condiciones para gestionar el tráfico HTTPS y el tráfico SMTP seguro. Antes de configurar las reglas de SSL, asegúrese de haber configurado la CA raíz de su organización e implementado la CA raíz en los dispositivos cliente. Para obtener información sobre la configuración de la CA raíz, consulte Seguridad.

En la ficha Inspección SSL, seleccione Activar el inspector SSL para habilitar la inspección SSL. Haga clic en Nueva regla y proporcione una descripción. Seleccione una de las siguientes condiciones:

- Inspector de SSL: Nombre de host de SNI: Define la regla SSL en función del nombre de host del indicador de nombre de servidor (SNI).

- Inspector SSL: Asunto del certificado: Define la regla SSL basada en el certificado SSL.

- Inspector de SSL: Emisor del certificado: Define la regla de SSL en función de quién es el emisor del certificado.

Seleccione la operación y proporcione un valor que coincida con la condición. Seleccione una de las siguientes acciones:

- Inspección: El tráfico que cumple con las condiciones de la regla seleccionadas se somete a una inspección SSL.

- Ignorar: El tráfico que cumple las condiciones de la regla seleccionadas no se somete a la inspección SSL y se permite que fluya sin obstáculos. Aún se puede realizar un filtrado web básico basado en el SNI.

Habilite la regla y haga clic en Listo.

Antes de completar la configuración de inspección SSL, tenga en cuenta lo siguiente:

- La inspección SSL es una operación sensible a la informática que puede reducir el rendimiento de Edge Security hasta en un 70%. Se recomienda inspeccionar selectivamente en lugar de ignorarlo de forma selectiva. La configuración predeterminada refleja la inspección selectiva al tener habilitada la opción Ignorar todo el tráfico como regla alternativa.

- Las opciones de navegación segura del filtrado web requieren una inspección SSL del tráfico de los motores de búsqueda y YouTube. No debe inhabilitar ni eliminar las reglas predeterminadas correspondientes si planea utilizar las opciones de navegación segura.

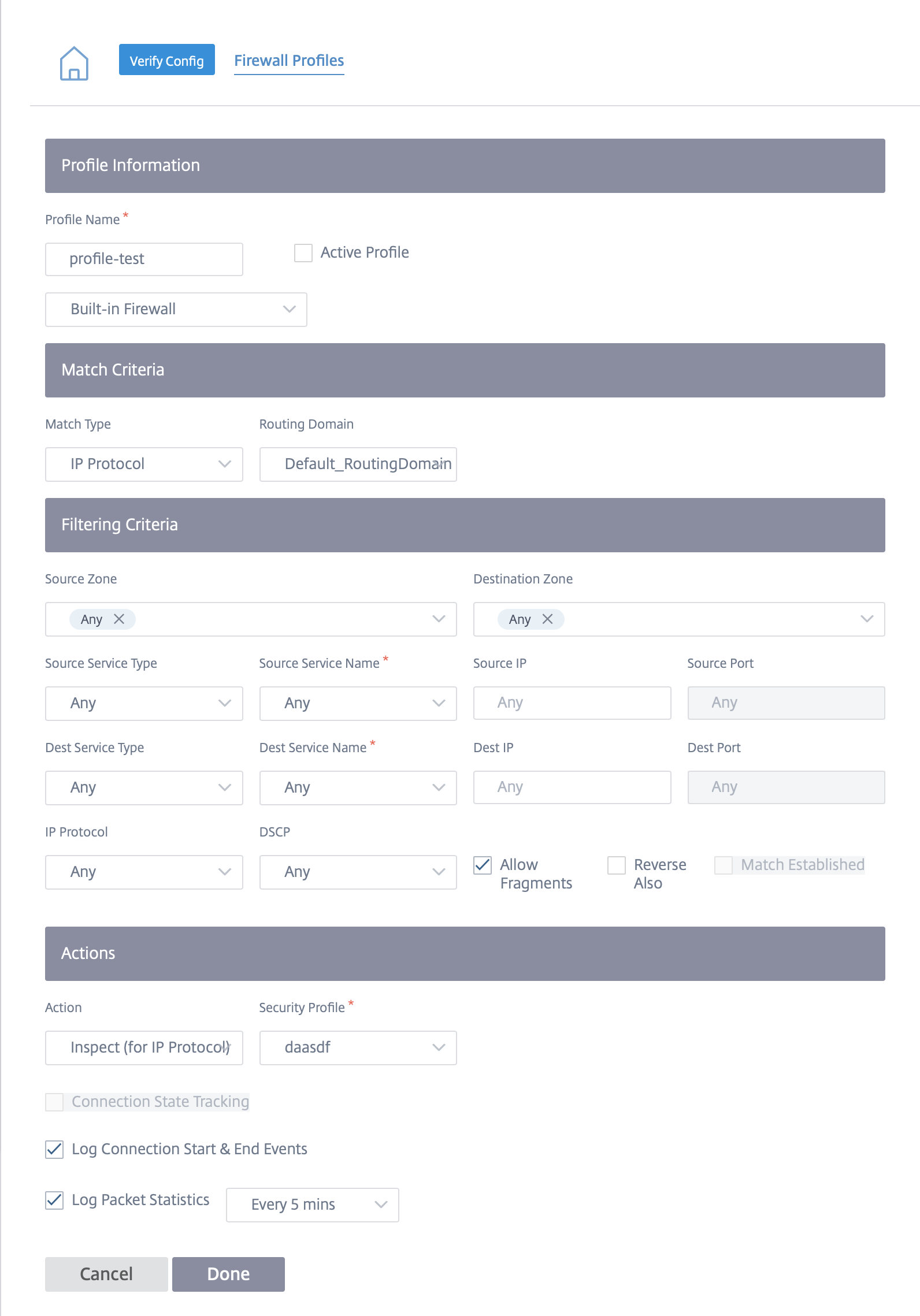

Directiva de firewall de seguridad perimetral

Las capacidades de seguridad perimetral se activan mediante directivas de firewall. Puede definir una directiva de firewall para el tipo de coincidencia IP Protocol y asignarla a un perfil de seguridad. Si el tráfico entrante coincide con los criterios de filtrado, se activa una acción de inspección y se aplican las capacidades de seguridad, configuradas según el perfil de seguridad seleccionado.

Citrix SD-WAN evalúa las directivas de firewall siguiendo un criterio de “primera coincidencia”, donde la primera directiva coincidente determina la acción. Las directivas de firewall deben configurarse en el orden siguiente:

- Protocolo IP, Office 365 y directivas de firewall de aplicaciones DNS con acción no inspeccionada

- Directivas de firewall de seguridad perimetral (directivas de firewall de protocolo IP con acción de inspección)

- Directivas de firewall de aplicaciones

Para configurar una directiva de firewall y habilitar la seguridad perimetral, vaya a Configuración > Seguridad > Perfiles de firewall y agregue un perfil según sus preferencias. Haga clic en Crear nueva regla. Seleccione el tipo de coincidencia como protocolo IP y configure los criterios de filtrado. Para obtener más información, consulte Perfiles de firewall. Seleccione la acción Inspeccionar (para el protocolo IP) y seleccione un perfil de seguridad.

Nota:

Si bien no hay límite en la cantidad de perfiles de seguridad que puede crear, solo puede asignar hasta 32 directivas de Inspect firewall a un sitio.

Limitaciones

- El software del dispositivo tarda más tiempo en descargarse para los dispositivos Citrix SD-WAN Standard Edition (SE) que se actualizan a Advanced Edition (AE). El subsistema Edge Security de los dispositivos AE se incluye por separado para evitar cualquier impacto en el tamaño de descarga de los dispositivos SE.

- El filtrado web de Citrix SD-WAN Edge Security solo puede comprobar la indicación de nombre del servidor (SNI) de los sitios HTTPS para decidir si bloquear, marcar o permitir el tráfico.

- La compatibilidad con servidores syslog externos no está disponible a través del servicio Citrix SD-WAN Orchestrator para Citrix SD-WAN Edge Security.