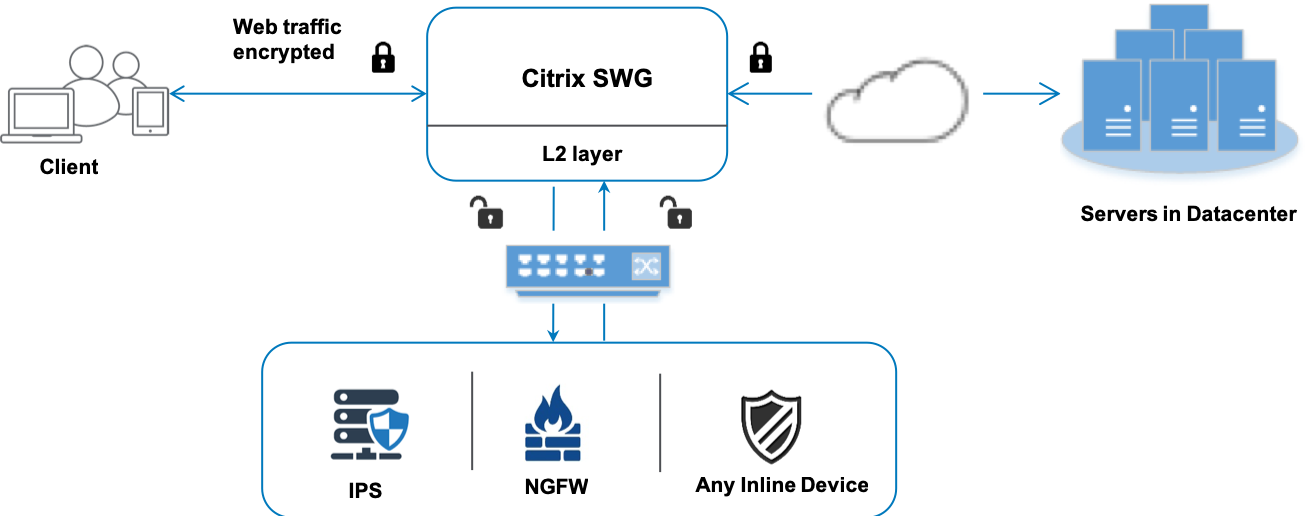

Integration mit IPS oder NGFW als Inline-Geräte

Sicherheitsgeräte wie Intrusion Prevention System (IPS) und Next Generation Firewall (NGFW) schützen Server vor Netzwerkangriffen. Diese Geräte können den Live-Datenverkehr überprüfen und werden typischerweise im Layer-2-Inline-Modus bereitgestellt. Citrix Secure Web Gateway™ (SWG) bietet Sicherheit für Benutzer und das Unternehmensnetzwerk beim Zugriff auf Ressourcen im Internet.

Eine Citrix® SWG Appliance kann mit einem oder mehreren Inline-Geräten integriert werden, um Bedrohungen zu verhindern und erweiterten Sicherheitsschutz zu bieten. Die Inline-Geräte können beliebige Sicherheitsgeräte sein, wie z. B. IPS und NGFW.

Einige Anwendungsfälle, bei denen Sie von der Verwendung der Citrix SWG Appliance und der Inline-Geräteintegration profitieren können, sind:

-

Inspektion von verschlüsseltem Datenverkehr: Die meisten IPS- und NGFW-Appliances umgehen verschlüsselten Datenverkehr, wodurch Server anfällig für Angriffe werden können. Eine Citrix SWG Appliance kann den Datenverkehr entschlüsseln und zur Inspektion an die Inline-Geräte senden. Diese Integration verbessert die Netzwerksicherheit des Kunden.

-

Entlastung von Inline-Geräten bei der TLS/SSL-Verarbeitung: Die TLS/SSL-Verarbeitung ist aufwendig, was zu einer hohen CPU-Auslastung in IPS- oder NGFW-Appliances führen kann, wenn diese den Datenverkehr ebenfalls entschlüsseln. Eine Citrix SWG Appliance hilft bei der Entlastung von Inline-Geräten bei der TLS/SSL-Verarbeitung. Dadurch können Inline-Geräte ein höheres Datenverkehrsvolumen inspizieren.

-

Lastausgleich von Inline-Geräten: Wenn Sie mehrere Inline-Geräte zur Verwaltung von hohem Datenverkehr konfiguriert haben, kann eine Citrix SWG Appliance den Datenverkehr auf diese Geräte verteilen und einen Lastausgleich durchführen.

-

Intelligente Auswahl des Datenverkehrs: Anstatt den gesamten Datenverkehr zur Inspektion an das Inline-Gerät zu senden, nimmt die Appliance eine intelligente Auswahl des Datenverkehrs vor. Zum Beispiel überspringt sie das Senden von Textdateien zur Inspektion an die Inline-Geräte.

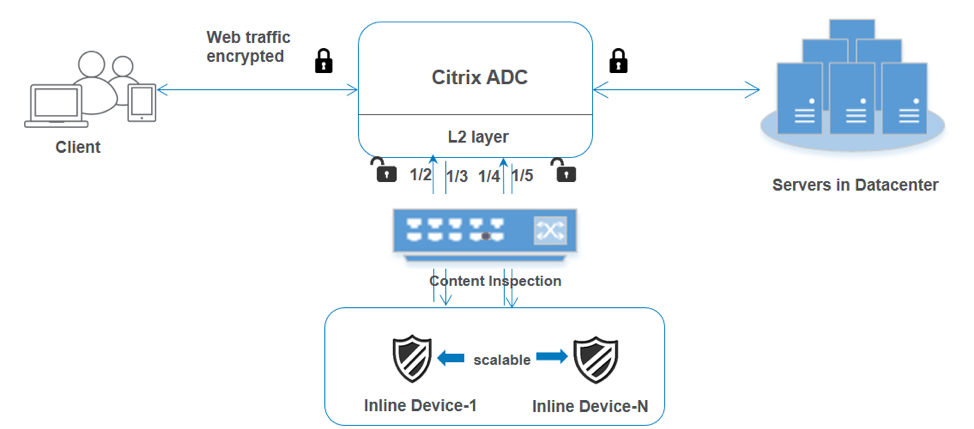

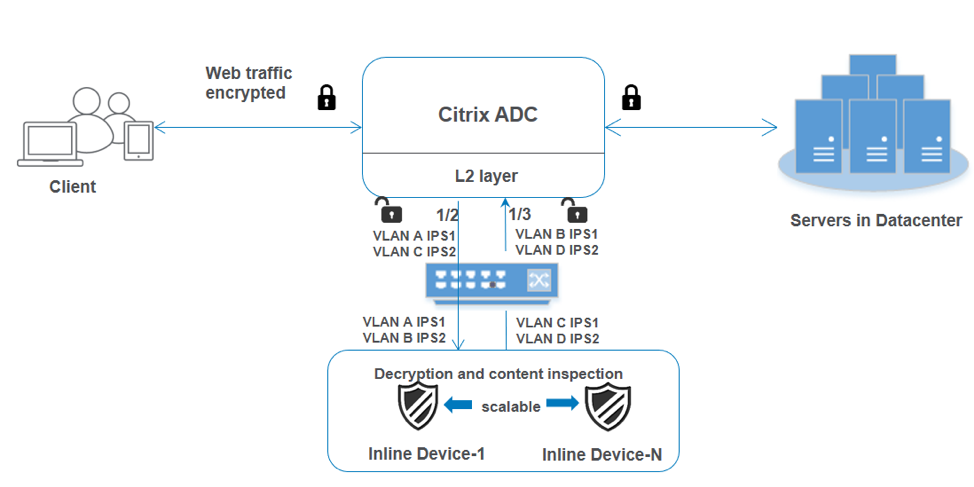

Citrix SWG-Integration mit Inline-Geräten

Das folgende Diagramm zeigt, wie ein Citrix SWG mit Inline-Sicherheitsgeräten integriert ist.

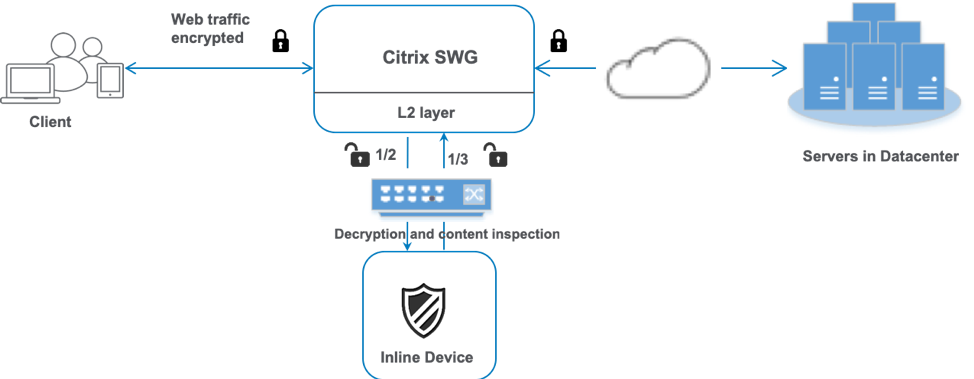

Wenn Sie Inline-Geräte in die Citrix SWG Appliance integrieren, interagieren die Komponenten wie folgt:

-

Ein Client sendet eine Anfrage an eine Citrix SWG Appliance.

-

Die Appliance sendet die Daten zur Inhaltsprüfung basierend auf der Richtlinienauswertung an das Inline-Gerät. Für HTTPS-Datenverkehr entschlüsselt die Appliance die Daten und sendet sie im Klartext zur Inhaltsprüfung an das Inline-Gerät.

Hinweis:

Wenn zwei oder mehr Inline-Geräte vorhanden sind, führt die Appliance einen Lastausgleich der Geräte durch und sendet den Datenverkehr.

-

Das Inline-Gerät prüft die Daten auf Bedrohungen und entscheidet, ob die Daten verworfen, zurückgesetzt oder an die Appliance zurückgesendet werden sollen.

-

Wenn Sicherheitsbedrohungen vorliegen, modifiziert das Gerät die Daten und sendet sie an die Appliance.

-

Für HTTPS-Datenverkehr verschlüsselt die Appliance die Daten erneut und leitet die Anfrage an den Backend-Server weiter.

-

Der Backend-Server sendet die Antwort an die Appliance.

-

Die Appliance entschlüsselt die Daten erneut und sendet sie zur Inspektion an das Inline-Gerät.

-

Das Inline-Gerät prüft die Daten. Wenn Sicherheitsbedrohungen vorliegen, modifiziert das Gerät die Daten und sendet sie an die Appliance.

-

Die Appliance verschlüsselt die Daten erneut und sendet die Antwort an den Client.

Konfigurieren der Inline-Geräteintegration

Sie können eine Citrix SWG Appliance auf drei verschiedene Arten mit einem Inline-Gerät konfigurieren:

Szenario 1: Verwendung eines einzelnen Inline-Geräts

Um ein Sicherheitsgerät (IPS oder NGFW) im Inline-Modus zu integrieren, müssen Sie die Inhaltsprüfung und MAC-basierte Weiterleitung (MBF) im globalen Modus auf der SWG Appliance aktivieren. Fügen Sie dann ein Inhaltsprüfungsprofil, einen TCP-Dienst und eine Inhaltsprüfungsaktion für Inline-Geräte hinzu, um den Datenverkehr basierend auf der Prüfung zurückzusetzen, zu blockieren oder zu verwerfen. Fügen Sie außerdem eine Inhaltsprüfungsrichtlinie hinzu, die die Appliance verwendet, um die Teilmenge des Datenverkehrs zu bestimmen, der an die Inline-Geräte gesendet werden soll. Konfigurieren Sie schließlich den Proxy-Virtual-Server mit aktivierter Layer-2-Verbindung auf dem Server und binden Sie die Inhaltsprüfungsrichtlinie an diesen Proxy-Virtual-Server.

Führen Sie die folgenden Schritte aus:

-

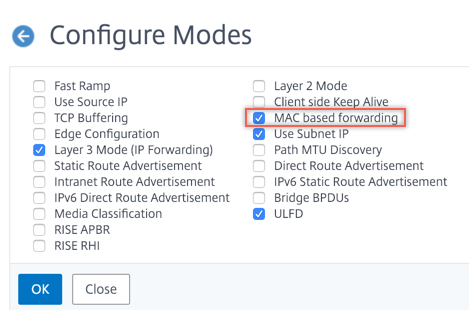

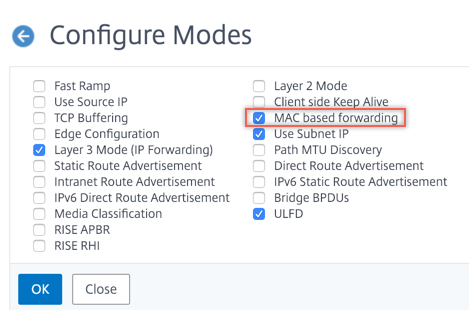

Aktivieren Sie den MAC-basierten Weiterleitungsmodus (MBF).

-

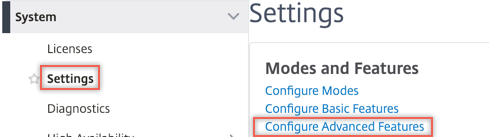

Aktivieren Sie die Funktion zur Inhaltsprüfung.

-

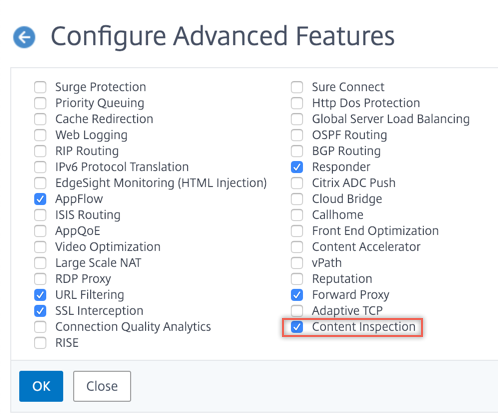

Fügen Sie ein Inhaltsprüfungsprofil für den Dienst hinzu. Das Inhaltsprüfungsprofil enthält die Inline-Geräteeinstellungen, die die SWG Appliance mit einem Inline-Gerät integrieren.

-

(Optional) Fügen Sie einen TCP-Monitor hinzu.

Hinweis:

Transparente Geräte haben keine IP-Adresse. Um Integritätsprüfungen durchzuführen, müssen Sie daher explizit einen Monitor binden.

-

Fügen Sie einen Dienst hinzu. Ein Dienst repräsentiert ein Inline-Gerät.

-

(Optional) Binden Sie den Dienst an den TCP-Monitor.

-

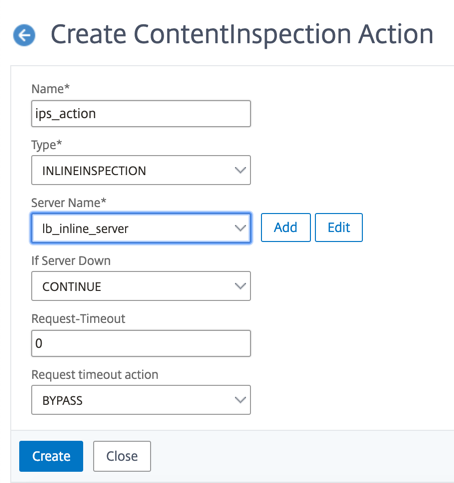

Fügen Sie eine Inhaltsprüfungsaktion für den Dienst hinzu.

-

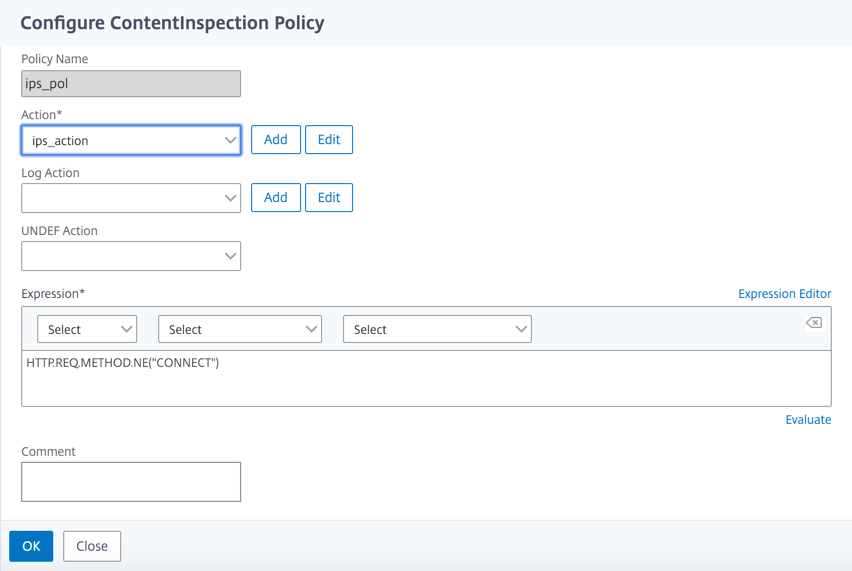

Fügen Sie eine Inhaltsprüfungsrichtlinie hinzu und geben Sie die Aktion an.

-

Fügen Sie einen HTTP- oder HTTPS-Proxy (Content Switching) Virtual Server hinzu.

-

Binden Sie die Inhaltsprüfungsrichtlinie an den Virtual Server.

Konfiguration über die CLI

Geben Sie die folgenden Befehle an der Eingabeaufforderung ein. Beispiele werden nach den meisten Befehlen gegeben.

-

MBF aktivieren.

enable ns mode mbf <!--NeedCopy--> -

Funktion aktivieren.

enable ns feature contentInspection <!--NeedCopy--> -

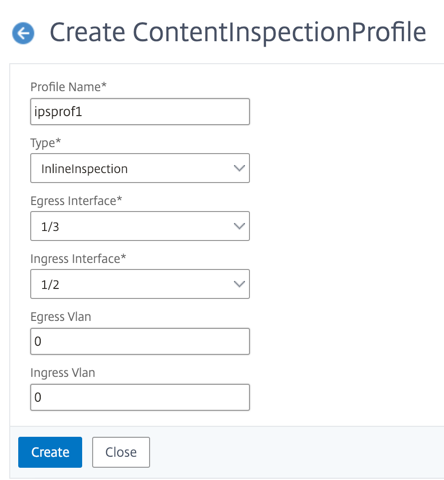

Ein Inhaltsprüfungsprofil hinzufügen.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>] <!--NeedCopy-->Beispiel:

add contentInspection profile ipsprof -type InlineInspection -ingressinterface "1/2" -egressInterface "1/3" <!--NeedCopy--> -

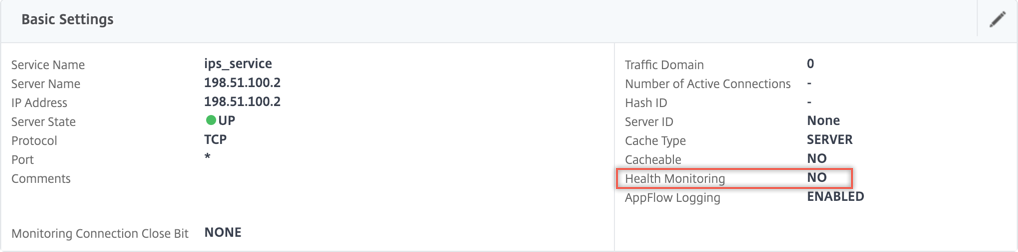

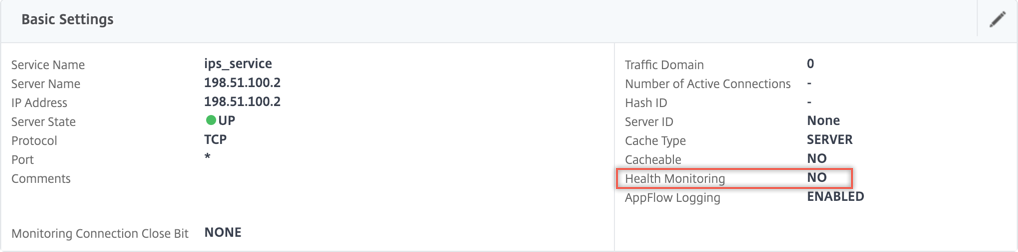

Einen Dienst hinzufügen. Geben Sie eine Dummy-IP-Adresse an, die keinem der Geräte gehört, einschließlich der Inline-Geräte. Setzen Sie

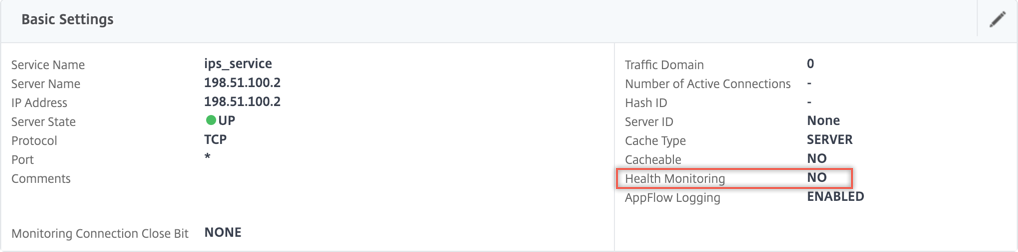

use source IP address(USIP) auf YES. Setzen Sieuseproxyportauf NO. Schalten Sie den Integritätsmonitor aus. Schalten Sie die Integritätsüberwachung nur ein, wenn Sie diesen Dienst an einen TCP-Monitor binden. Wenn Sie einen Monitor an einen Dienst binden, setzen Sie die Option TRANSPARENT im Monitor auf ON.add service <service_name> <IP> TCP <Port> - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO <!--NeedCopy-->Beispiel:

add service ips_service 198.51.100.2 TCP * -healthMonitor YES -usip YES -useproxyport NO -contentInspectionProfileName ipsprof <!--NeedCopy--> -

Eine Inhaltsprüfungsaktion hinzufügen.

add contentInspection action <name> -type INLINEINSPECTION -serverName <string> <!--NeedCopy-->Beispiel:

add contentInspection action ips_action -type INLINEINSPECTION -serverName ips_service <!--NeedCopy--> -

Eine Inhaltsprüfungsrichtlinie hinzufügen.

add contentInspection policy <name> -rule <expression> -action <string> <!--NeedCopy-->Beispiel:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action <!--NeedCopy--> -

Einen Proxy-Virtual-Server hinzufügen.

add cs vserver <name> PROXY <IPAddress> <port> -cltTimeout <secs> -Listenpolicy <expression> -authn401 ( ON | OFF ) -authnVsName <string> -l2Conn ON <!--NeedCopy-->Beispiel:

add cs vserver transparentcs PROXY * * -cltTimeout 180 -Listenpolicy exp1 -authn401 on -authnVsName swg-auth-vs-trans-http -l2Conn ON <!--NeedCopy--> -

Die Richtlinie an den Virtual Server binden.

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST <!--NeedCopy-->Beispiel:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST <!--NeedCopy-->

Konfiguration über die GUI

-

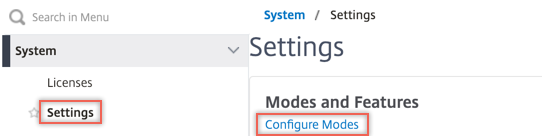

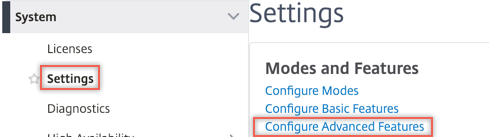

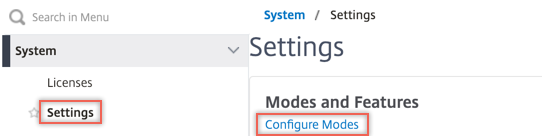

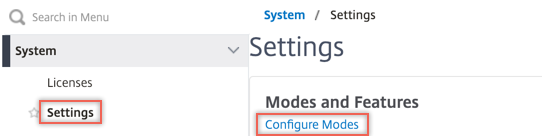

Navigieren Sie zu System > Settings. Klicken Sie unter Modes and Features auf Configure Modes.

-

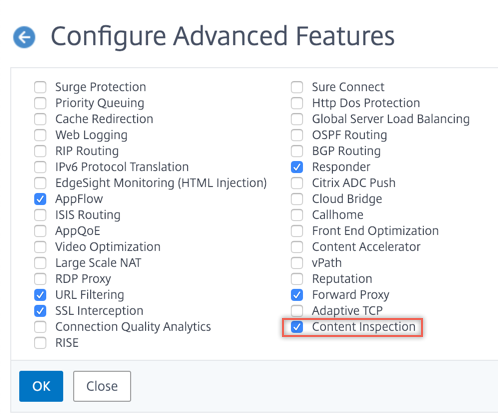

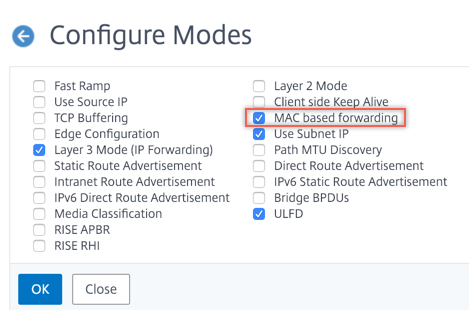

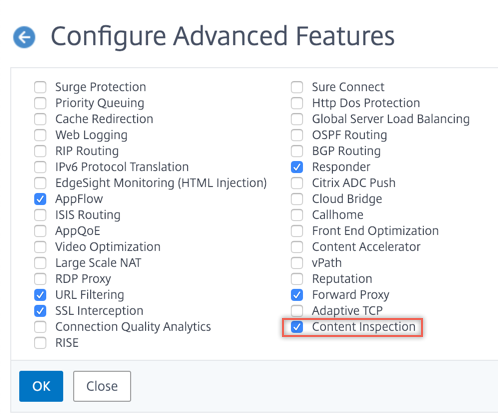

Navigieren Sie zu System > Settings. Klicken Sie unter Modes and Features auf Configure Advanced Features.

-

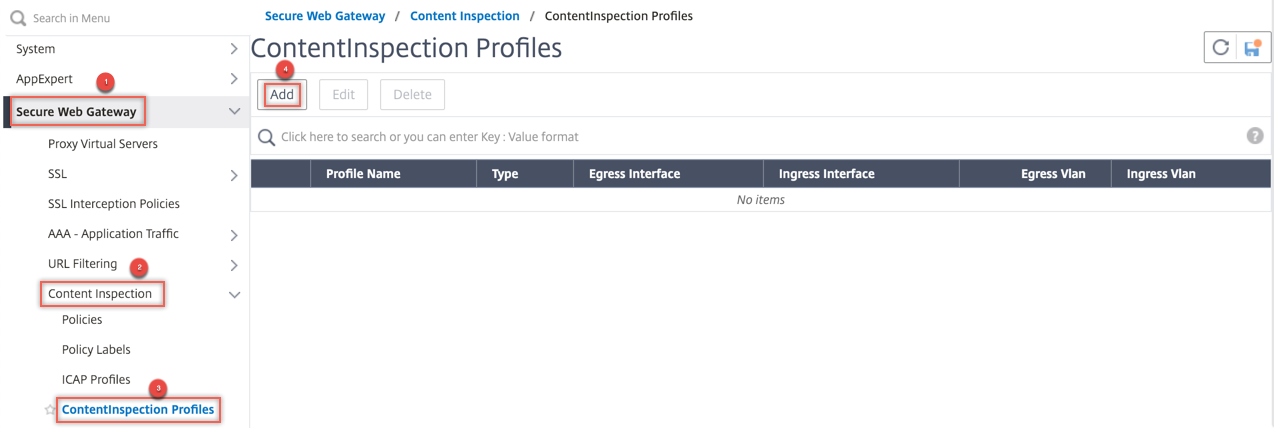

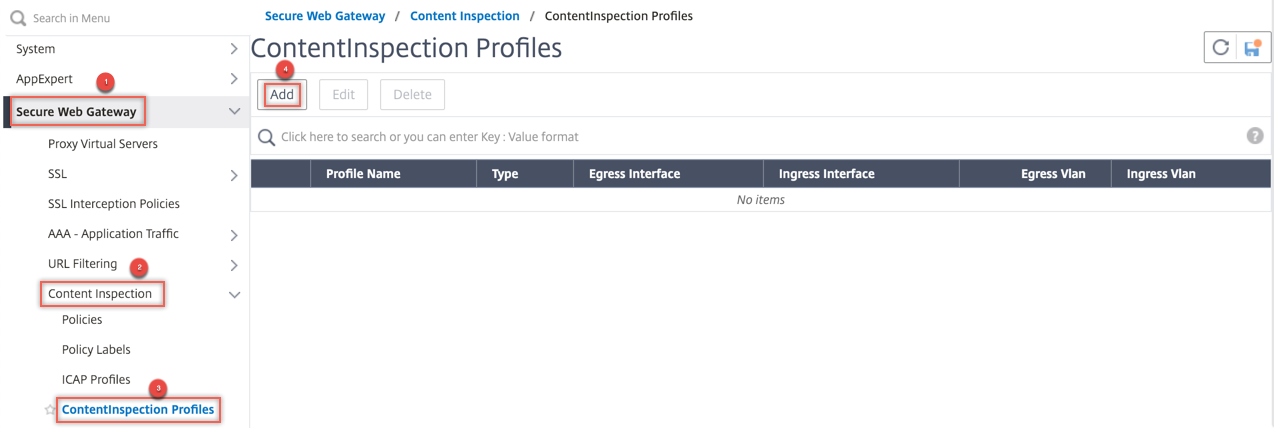

Navigieren Sie zu Secure Web Gateway > Content Inspection > Content Inspection Profiles. Klicken Sie auf Add.

-

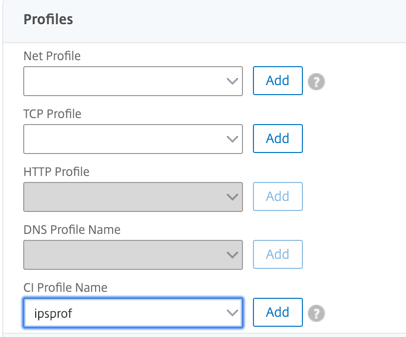

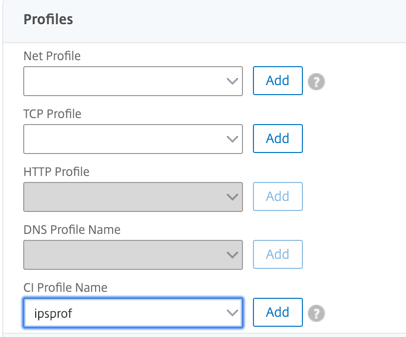

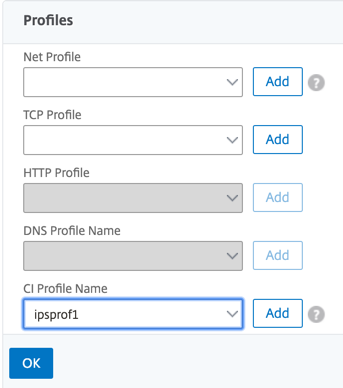

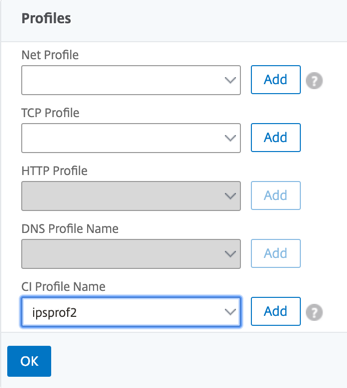

Navigieren Sie zu Load Balancing > Services > Add und fügen Sie einen Dienst hinzu. Klicken Sie unter Advanced Settings auf Profiles. Wählen Sie in der Liste CI Profile Name das zuvor erstellte Inhaltsprüfungsprofil aus. Legen Sie unter Service Settings die Option Use Source IP Address auf YES und Use Proxy Port auf No fest. Legen Sie unter Basic Settings die Option Health Monitoring auf NO fest. Aktivieren Sie die Integritätsüberwachung nur, wenn Sie diesen Dienst an einen TCP-Monitor binden. Wenn Sie einen Monitor an einen Dienst binden, setzen Sie die Option TRANSPARENT im Monitor auf ON.

-

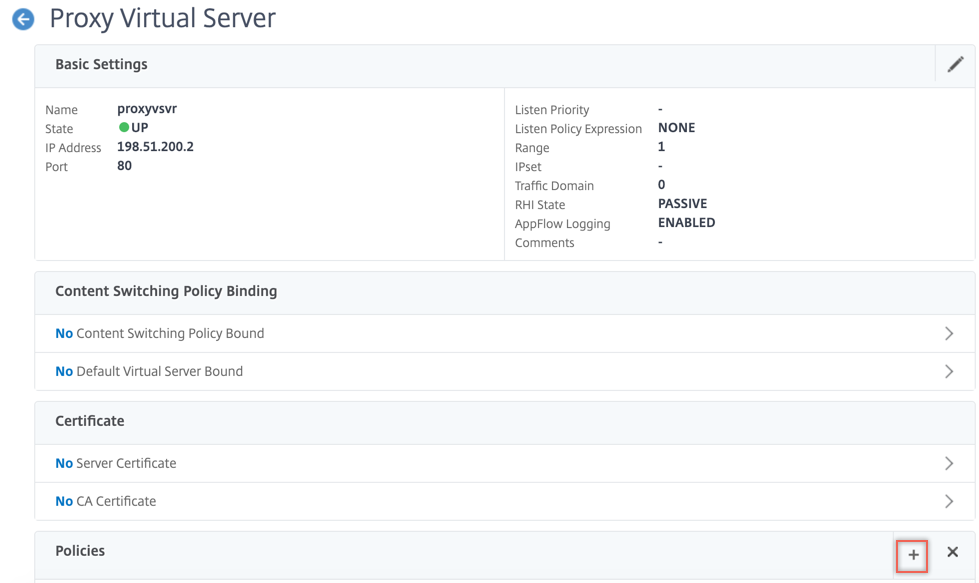

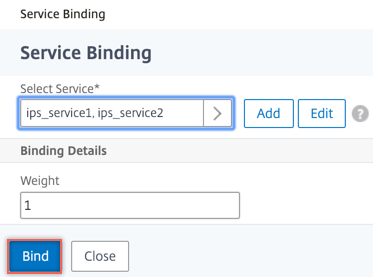

Navigieren Sie zu Secure Web Gateway > Proxy Virtual Servers > Add. Geben Sie einen Namen, eine IP-Adresse und einen Port an. Wählen Sie unter Advanced Settings die Option Policies aus. Klicken Sie auf das Pluszeichen “+”.

-

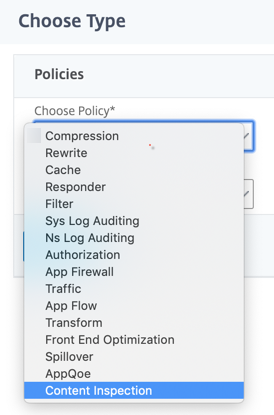

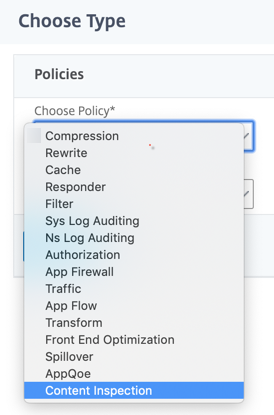

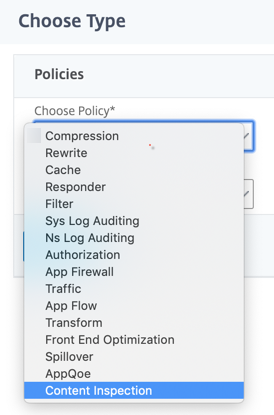

Wählen Sie unter Choose Policy die Option Content Inspection aus. Klicken Sie auf Continue.

-

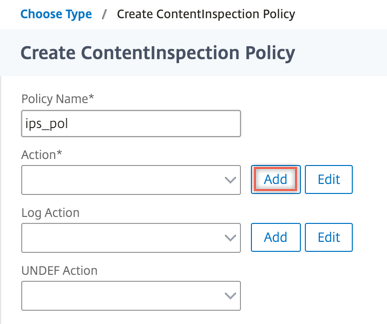

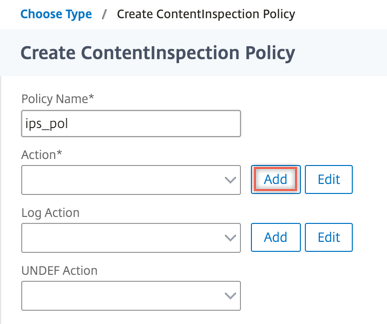

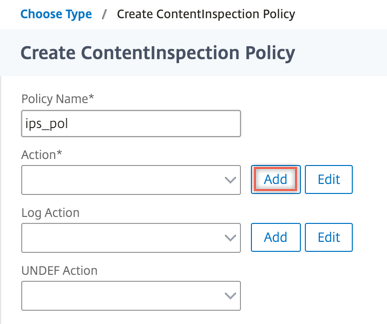

Klicken Sie auf Add. Geben Sie einen Namen an. Klicken Sie unter Action auf Add.

-

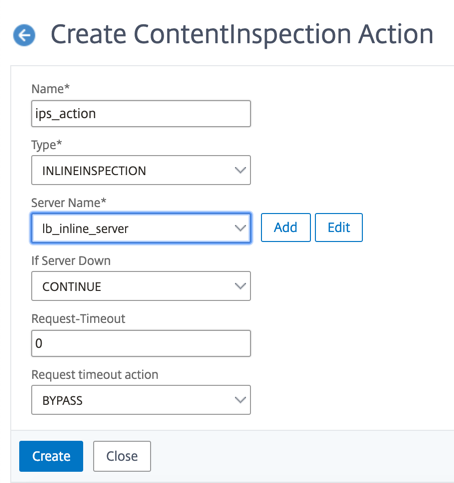

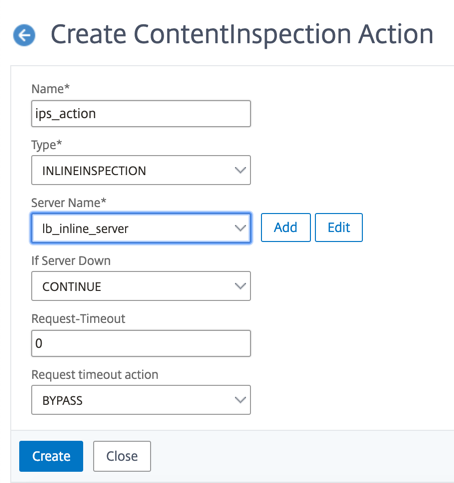

Geben Sie einen Namen an. Wählen Sie unter Type die Option INLINEINSPECTION aus. Wählen Sie unter Server Name den zuvor erstellten TCP-Dienst aus.

-

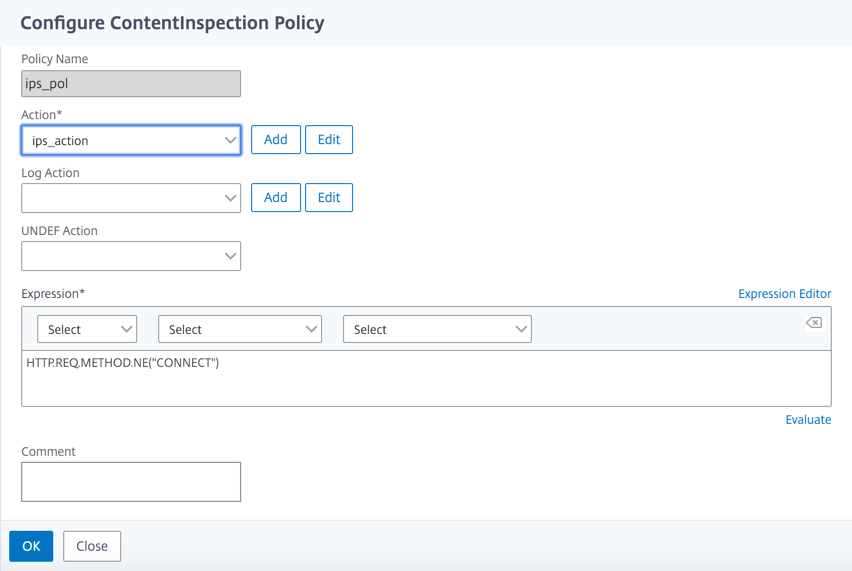

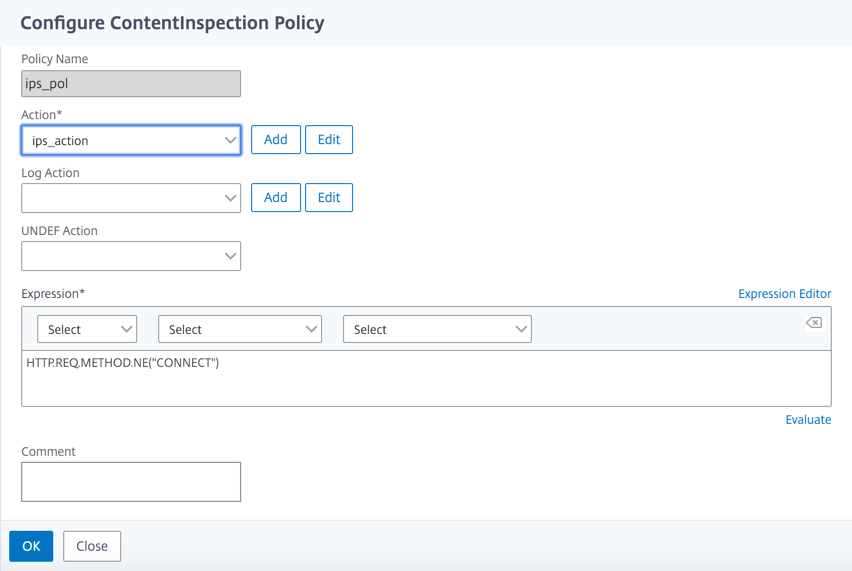

Klicken Sie auf Create. Geben Sie die Regel an und klicken Sie auf Create.

-

Klicken Sie auf Bind.

-

Klicken Sie auf Done.

Szenario 2: Lastausgleich mehrerer Inline-Geräte mit dedizierten Schnittstellen

Wenn Sie zwei oder mehr Inline-Geräte verwenden, können Sie den Lastausgleich der Geräte mithilfe verschiedener Inhaltsprüfungsdienste mit dedizierten Schnittstellen durchführen. In diesem Fall gleicht die Citrix SWG Appliance die Teilmenge des Datenverkehrs, der an jedes Gerät gesendet wird, über eine dedizierte Schnittstelle aus. Die Teilmenge wird basierend auf den konfigurierten Richtlinien bestimmt. Zum Beispiel werden TXT- oder Bilddateien möglicherweise nicht zur Inspektion an die Inline-Geräte gesendet.

Die Basiskonfiguration bleibt dieselbe wie in Szenario 1. Sie müssen jedoch für jedes Inline-Gerät ein Inhaltsprüfungsprofil erstellen und die Eingangs- und Ausgangsschnittstelle in jedem Profil angeben. Fügen Sie für jedes Inline-Gerät einen Dienst hinzu. Fügen Sie einen Lastausgleichs-Virtual-Server hinzu und geben Sie diesen in der Inhaltsprüfungsaktion an. Führen Sie die folgenden zusätzlichen Schritte aus:

-

Fügen Sie Inhaltsprüfungsprofile für jeden Dienst hinzu.

-

Fügen Sie einen Dienst für jedes Gerät hinzu.

-

Fügen Sie einen Lastausgleichs-Virtual-Server hinzu.

-

Geben Sie den Lastausgleichs-Virtual-Server in der Inhaltsprüfungsaktion an.

Konfiguration über die CLI

Geben Sie die folgenden Befehle an der Eingabeaufforderung ein. Beispiele werden nach jedem Befehl gegeben.

-

MBF aktivieren.

enable ns mode mbf <!--NeedCopy--> -

Funktion aktivieren.

enable ns feature contentInspection <!--NeedCopy--> -

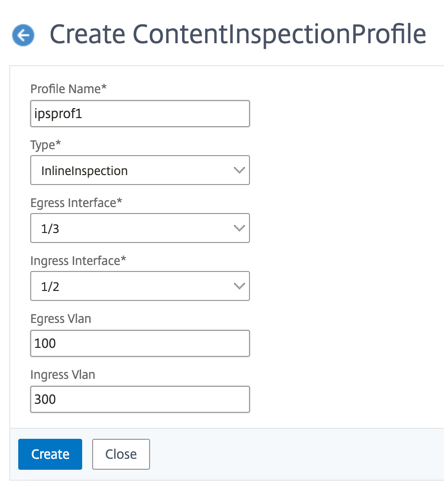

Profil 1 für Dienst 1 hinzufügen.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>] <!--NeedCopy-->Beispiel:

add contentInspection profile ipsprof1 -type InlineInspection -ingressInterface "1/2" -egressInterface "1/3" <!--NeedCopy--> -

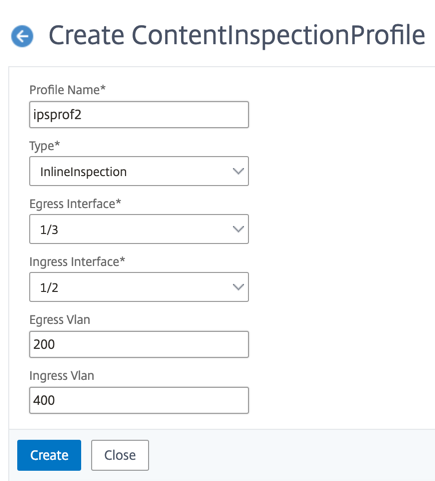

Profil 2 für Dienst 2 hinzufügen.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>] <!--NeedCopy-->Beispiel:

add contentInspection profile ipsprof2 -type InlineInspection -ingressInterface "1/4" -egressInterface "1/5" <!--NeedCopy--> -

Dienst 1 hinzufügen. Geben Sie eine Dummy-IP-Adresse an, die keinem der Geräte gehört, einschließlich der Inline-Geräte. Setzen Sie

use source IP address(USIP) auf YES. Setzen Sieuseproxyportauf NO. Schalten Sie den Integritätsmonitor aus. Schalten Sie die Integritätsüberwachung nur ein, wenn Sie diesen Dienst an einen TCP-Monitor binden. Wenn Sie einen Monitor an einen Dienst binden, setzen Sie die Option TRANSPARENT im Monitor auf ON.add service <service_name> <IP> TCP <Port> - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO <!--NeedCopy-->Beispiel:

add service ips_service1 192.168.10.2 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof1 <!--NeedCopy--> -

Dienst 2 hinzufügen. Geben Sie eine Dummy-IP-Adresse an, die keinem der Geräte gehört, einschließlich der Inline-Geräte. Setzen Sie

use source IP address(USIP) auf YES. Setzen Sieuseproxyportauf NO. Schalten Sie den Integritätsmonitor aus. Schalten Sie die Integritätsüberwachung nur ein, wenn Sie diesen Dienst an einen TCP-Monitor binden. Wenn Sie einen Monitor an einen Dienst binden, setzen Sie die Option TRANSPARENT im Monitor auf ON.add service <service_name> <IP> TCP <Port> - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO <!--NeedCopy-->Beispiel:

add service ips_service2 192.168.10.3 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof2 <!--NeedCopy--> -

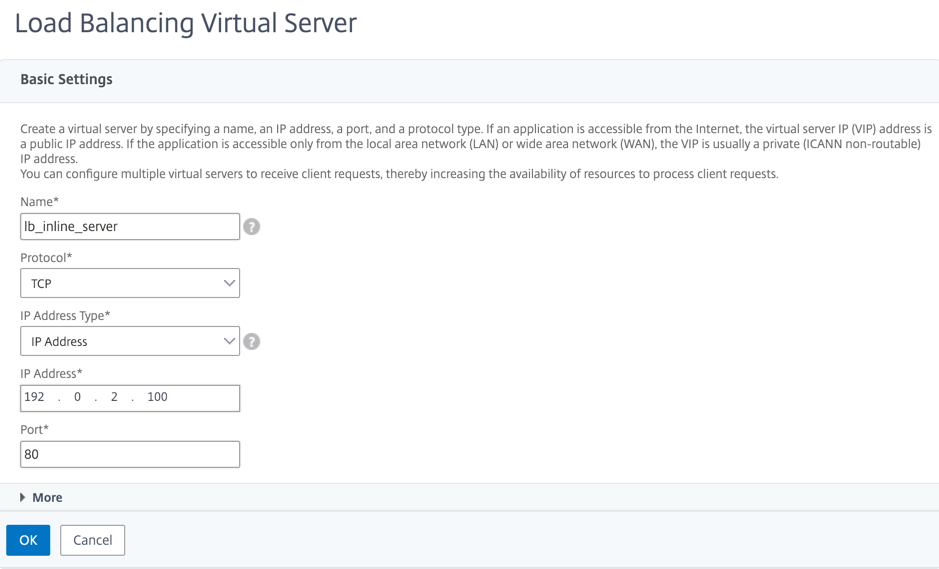

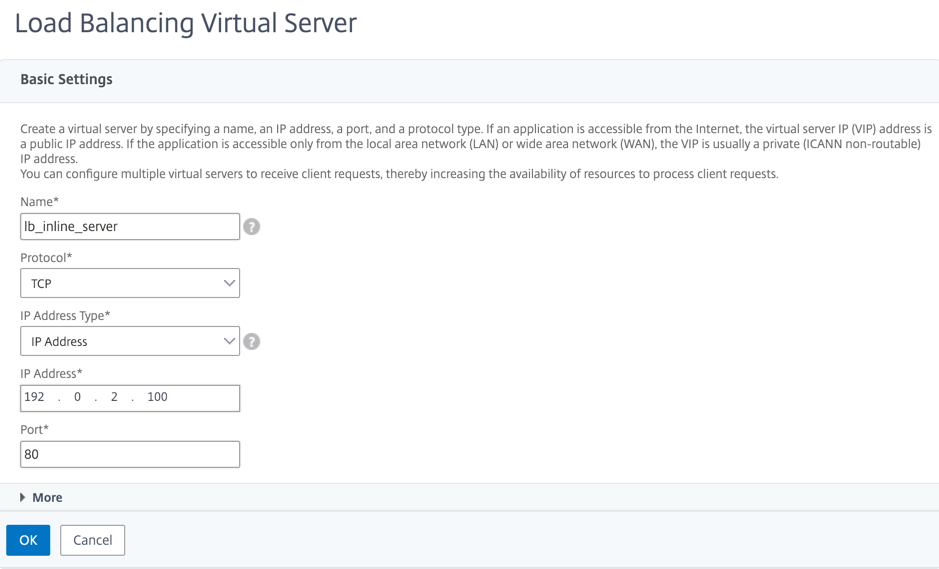

Einen Lastausgleichs-Virtual-Server hinzufügen.

add lb vserver <LB_VSERVER_NAME> TCP <IP> <port> <!--NeedCopy-->Beispiel:

add lb vserver lb_inline_vserver TCP 192.0.2.100 * <!--NeedCopy--> -

Die Dienste an den Lastausgleichs-Virtual-Server binden.

bind lb vserver <LB_VSERVER_NAME> <service_name> bind lb vserver <LB_VSERVER_NAME> <service_name> <!--NeedCopy-->Beispiel:

bind lb vserver lb_inline_vserver ips_service1 bind lb vserver lb_inline_vserver ips_service2 <!--NeedCopy--> -

Den Lastausgleichs-Virtual-Server in der Inhaltsprüfungsaktion angeben.

add contentInspection action <name> -type INLINEINSPECTION -serverName <string> <!--NeedCopy-->Beispiel:

add contentInspection action ips_action -type INLINEINSPECTION -serverName lb_inline_vserver <!--NeedCopy--> -

Eine Inhaltsprüfungsrichtlinie hinzufügen. Geben Sie die Inhaltsprüfungsaktion in der Richtlinie an.

add contentInspection policy <name> -rule <expression> -action <string> <!--NeedCopy-->Beispiel:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action <!--NeedCopy--> -

Einen Proxy-Virtual-Server hinzufügen.

add cs vserver <name> PROXY <IPAddress> <port> -l2Conn ON <!--NeedCopy-->Beispiel:

add cs vserver transparentcs PROXY * * -l2Conn ON <!--NeedCopy--> -

Die Inhaltsprüfungsrichtlinie an den Virtual Server binden.

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST <!--NeedCopy-->Beispiel:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST <!--NeedCopy-->

Konfiguration über die GUI

-

Navigieren Sie zu System > Settings. Klicken Sie unter Modes and Features auf Configure Modes.

-

Navigieren Sie zu System > Settings. Klicken Sie unter Modes and Features auf Configure Advanced Features.

-

Navigieren Sie zu Secure Web Gateway > Content Inspection > Content Inspection Profiles. Klicken Sie auf Add.

Geben Sie die Eingangs- und Ausgangsschnittstellen an.

Erstellen Sie zwei Profile. Geben Sie im zweiten Profil eine andere Eingangs- und Ausgangsschnittstelle an.

-

Navigieren Sie zu Load Balancing > Services > Add und fügen Sie einen Dienst hinzu. Klicken Sie unter Advanced Settings auf Profiles. Wählen Sie in der Liste CI Profile Name das zuvor erstellte Inhaltsprüfungsprofil aus. Legen Sie unter Service Settings die Option Use Source IP Address auf YES und Use Proxy Port auf No fest. Legen Sie unter Basic Settings die Option Health Monitoring auf NO fest. Aktivieren Sie die Integritätsüberwachung nur, wenn Sie diesen Dienst an einen TCP-Monitor binden. Wenn Sie einen Monitor an einen Dienst binden, setzen Sie die Option TRANSPARENT im Monitor auf ON.

Erstellen Sie zwei Dienste. Geben Sie Dummy-IP-Adressen an, die keinem der Geräte gehören, einschließlich der Inline-Geräte.

-

Navigieren Sie zu Load Balancing > Virtual Servers > Add. Erstellen Sie einen TCP-Lastausgleichs-Virtual-Server.

Klicken Sie auf OK.

-

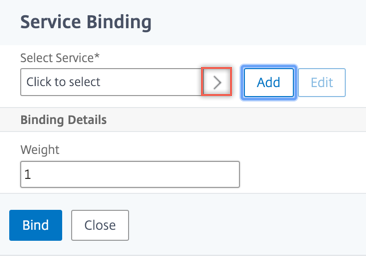

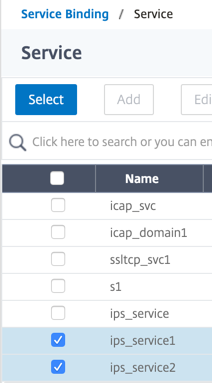

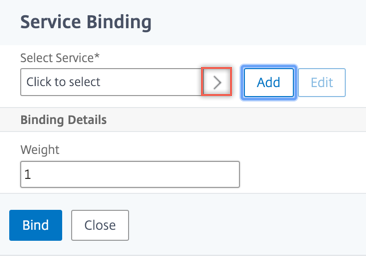

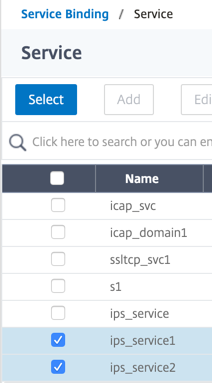

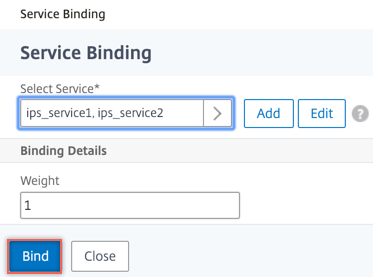

Klicken Sie in den Abschnitt Load Balancing Virtual Server Service Binding. Klicken Sie unter Service Binding auf den Pfeil bei Select Service. Wählen Sie die beiden zuvor erstellten Dienste aus und klicken Sie auf Select. Klicken Sie auf Bind.

-

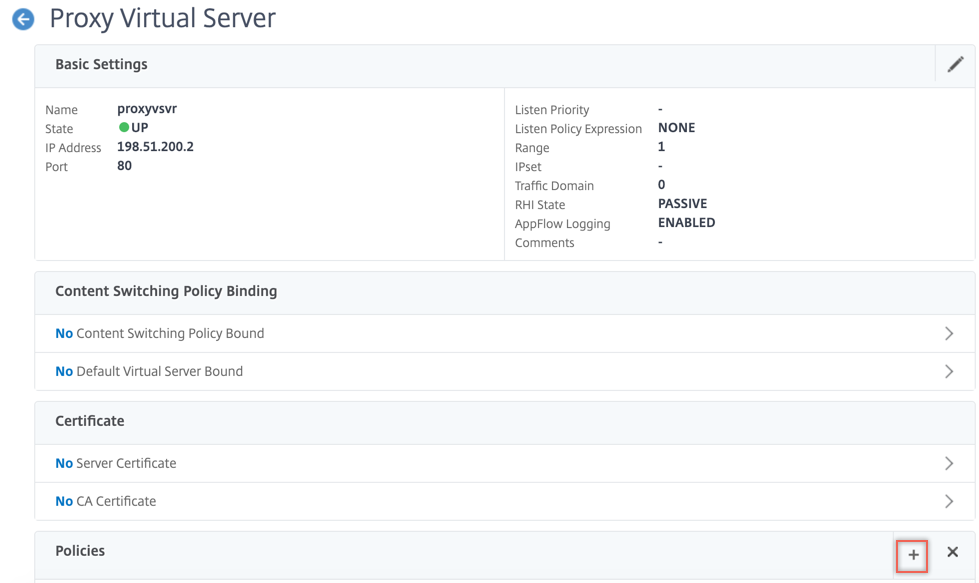

Navigieren Sie zu Secure Web Gateway > Proxy Virtual Servers > Add. Geben Sie einen Namen, eine IP-Adresse und einen Port an. Wählen Sie unter Advanced Settings die Option Policies aus. Klicken Sie auf das Pluszeichen “+”.

-

Wählen Sie unter Choose Policy die Option Content Inspection aus. Klicken Sie auf Continue.

-

Klicken Sie auf Add. Geben Sie einen Namen an. Klicken Sie unter Action auf Add.

-

Geben Sie einen Namen an. Wählen Sie unter Type die Option INLINEINSPECTION aus. Wählen Sie unter Server Name den zuvor erstellten Lastausgleichs-Virtual-Server aus.

-

Klicken Sie auf Create. Geben Sie die Regel an und klicken Sie auf Create.

-

Klicken Sie auf Bind.

-

Klicken Sie auf Done.

Szenario 3: Lastausgleich mehrerer Inline-Geräte mit gemeinsam genutzten Schnittstellen

Wenn Sie zwei oder mehr Inline-Geräte verwenden, können Sie den Lastausgleich der Geräte mithilfe verschiedener Inhaltsprüfungsdienste mit gemeinsam genutzten Schnittstellen durchführen. In diesem Fall gleicht die Citrix SWG Appliance die Teilmenge des Datenverkehrs, der an jedes Gerät gesendet wird, über eine gemeinsam genutzte Schnittstelle aus. Die Teilmenge wird basierend auf den konfigurierten Richtlinien bestimmt. Zum Beispiel werden TXT- oder Bilddateien möglicherweise nicht zur Inspektion an die Inline-Geräte gesendet.

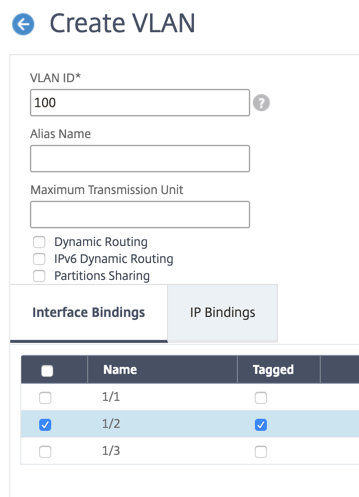

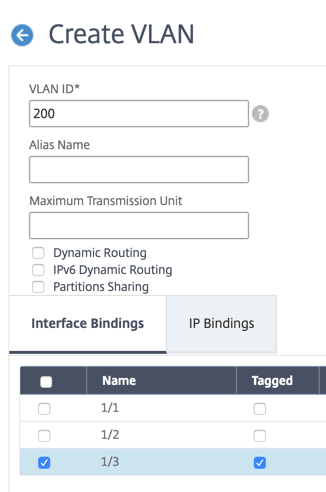

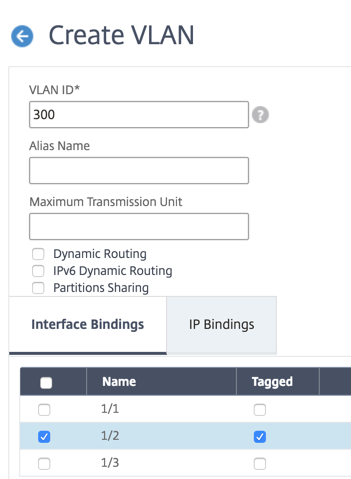

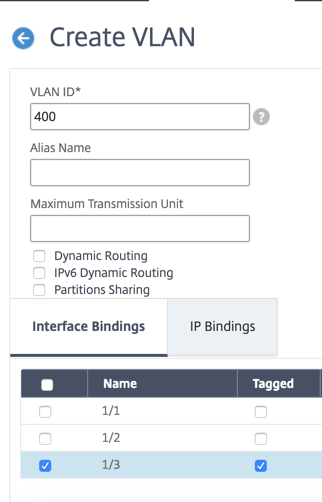

Die Basiskonfiguration bleibt dieselbe wie in Szenario 2. Für dieses Szenario binden Sie die Schnittstellen an verschiedene VLANs, um den Datenverkehr für jedes Inline-Gerät zu trennen. Geben Sie die VLANs in den Inhaltsprüfungsprofilen an. Führen Sie die folgenden zusätzlichen Schritte aus:

-

Binden Sie die gemeinsam genutzten Schnittstellen an verschiedene VLANs.

-

Geben Sie die Eingangs- und Ausgangs-VLANs in den Inhaltsprüfungsprofilen an.

Konfiguration über die CLI

Geben Sie die folgenden Befehle an der Eingabeaufforderung ein. Beispiele werden nach jedem Befehl gegeben.

-

MBF aktivieren.

enable ns mode mbf <!--NeedCopy--> -

Funktion aktivieren.

enable ns feature contentInspection <!--NeedCopy--> -

Die gemeinsam genutzten Schnittstellen an verschiedene VLANs binden.

bind vlan <id> -ifnum <interface> -tagged <!--NeedCopy-->Beispiel:

bind vlan 100 –ifnum 1/2 tagged bind vlan 200 –ifnum 1/3 tagged bind vlan 300 –ifnum 1/2 tagged bind vlan 400 –ifnum 1/3 tagged <!--NeedCopy--> -

Profil 1 für Dienst 1 hinzufügen. Geben Sie die Eingangs- und Ausgangs-VLANs im Profil an.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>] <!--NeedCopy-->Beispiel:

add contentInspection profile ipsprof1 -type InlineInspection -egressInterface "1/3" -ingressinterface "1/2" –egressVlan 100 -ingressVlan 300 <!--NeedCopy--> -

Profil 2 für Dienst 2 hinzufügen. Geben Sie die Eingangs- und Ausgangs-VLANs im Profil an.

add contentInspection profile <name> -type InlineInspection -egressInterface <interface_name> -ingressInterface <interface_name>[-egressVlan <positive_integer>] [-ingressVlan <positive_integer>] <!--NeedCopy-->Beispiel:

add contentInspection profile ipsprof2 -type InlineInspection -egressInterface "1/3" -ingressinterface "1/2" –egressVlan 200 -ingressVlan 400 <!--NeedCopy--> -

Dienst 1 hinzufügen.

add service <service_name> <IP> TCP <Port> - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO <!--NeedCopy-->Beispiel:

add service ips_service1 192.168.10.2 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof1 <!--NeedCopy--> -

Dienst 2 hinzufügen.

add service <service_name> <IP> TCP <Port> - contentinspectionProfileName <Name> -healthMonitor NO -usip YES –useproxyport NO <!--NeedCopy-->Beispiel:

add service ips_service2 192.168.10.3 TCP * -healthMonitor NO -usip YES -useproxyport NO -contentInspectionProfileName ipsprof2 <!--NeedCopy--> -

Einen Lastausgleichs-Virtual-Server hinzufügen.

add lb vserver <LB_VSERVER_NAME> TCP <IP> <port> <!--NeedCopy-->Beispiel:

add lb vserver lb_inline_vserver TCP 192.0.2.100 * <!--NeedCopy--> -

Die Dienste an den Lastausgleichs-Virtual-Server binden.

bind lb vserver <LB_VSERVER_NAME> <service_name> bind lb vserver <LB_VSERVER_NAME> <service_name> <!--NeedCopy-->Beispiel:

bind lb vserver lb_inline_vserver ips_service1 bind lb vserver lb_inline_vserver ips_service2 <!--NeedCopy--> -

Den Lastausgleichs-Virtual-Server in der Inhaltsprüfungsaktion angeben.

add contentInspection action <name> -type INLINEINSPECTION -serverName <string> <!--NeedCopy-->Beispiel:

add contentInspection action ips_action -type INLINEINSPECTION -serverName lb_inline_vserver <!--NeedCopy--> -

Eine Inhaltsprüfungsrichtlinie hinzufügen. Geben Sie die Inhaltsprüfungsaktion in der Richtlinie an.

add contentInspection policy <name> -rule <expression> -action <string> <!--NeedCopy-->Beispiel:

add contentInspection policy ips_pol -rule "HTTP.REQ.METHOD.NE(\"CONNECT\")" -action ips_action <!--NeedCopy--> -

Einen Proxy-Virtual-Server hinzufügen.

add cs vserver <name> PROXY <IPAddress> <port> -l2Conn ON <!--NeedCopy-->Beispiel:

add cs vserver transparentcs PROXY * * -l2Conn ON <!--NeedCopy--> -

Die Inhaltsprüfungsrichtlinie an den Virtual Server binden.

bind cs vserver <name> -policyName <string> -priority <positive_integer> -gotoPriorityExpression <expression> -type REQUEST <!--NeedCopy-->Beispiel:

bind cs vserver explicitcs -policyName ips_pol -priority 1 -gotoPriorityExpression END -type REQUEST <!--NeedCopy-->

Konfiguration über die GUI

-

Navigieren Sie zu System > Settings. Klicken Sie unter Modes and Features auf Configure Modes.

-

Navigieren Sie zu System > Settings. Klicken Sie unter Modes and Features auf Configure Advanced Features.

-

Navigieren Sie zu System > Network > VLANs > Add. Fügen Sie vier VLANs hinzu und taggen Sie diese an die Schnittstellen.

-

Navigieren Sie zu Secure Web Gateway > Content Inspection > Content Inspection Profiles. Klicken Sie auf Add.

Geben Sie die Eingangs- und Ausgangs-VLANs an.

Erstellen Sie ein weiteres Profil. Geben Sie im zweiten Profil ein anderes Eingangs- und Ausgangs-VLAN an.

-

Navigieren Sie zu Load Balancing > Services > Add und fügen Sie einen Dienst hinzu. Klicken Sie unter Advanced Settings auf Profiles. Wählen Sie in der Liste CI Profile Name das zuvor erstellte Inhaltsprüfungsprofil aus. Legen Sie unter Service Settings die Option Use Source IP Address auf YES und Use Proxy Port auf No fest. Legen Sie unter Basic Settings die Option Health Monitoring auf NO fest.

Erstellen Sie zwei Dienste. Geben Sie Dummy-IP-Adressen an, die keinem der Geräte gehören, einschließlich der Inline-Geräte. Geben Sie Profil 1 in Dienst 1 und Profil 2 in Dienst 2 an.

-

Navigieren Sie zu Load Balancing > Virtual Servers > Add. Erstellen Sie einen TCP-Lastausgleichs-Virtual-Server.

Klicken Sie auf OK.

-

Klicken Sie in den Abschnitt Load Balancing Virtual Server Service Binding. Klicken Sie unter Service Binding auf den Pfeil bei Select Service. Wählen Sie die beiden zuvor erstellten Dienste aus und klicken Sie auf Select. Klicken Sie auf Bind.

-

Navigieren Sie zu Secure Web Gateway > Proxy Virtual Servers > Add. Geben Sie einen Namen, eine IP-Adresse und einen Port an. Wählen Sie unter Advanced Settings die Option Policies aus. Klicken Sie auf das Pluszeichen “+”.

-

Wählen Sie unter Choose Policy die Option Content Inspection aus. Klicken Sie auf Continue.

-

Klicken Sie auf Add. Geben Sie einen Namen an. Klicken Sie unter Action auf Add.

-

Geben Sie einen Namen an. Wählen Sie unter Type die Option INLINEINSPECTION aus. Wählen Sie unter Server Name den zuvor erstellten Lastausgleichs-Virtual-Server aus.

-

Klicken Sie auf Create. Geben Sie die Regel an und klicken Sie auf Create.

-

Klicken Sie auf Bind.

-

Klicken Sie auf Done.