-

-

Vérifications de protection XML

-

-

Dépannage détaillé avec les journaux WAF

-

Statut et message d'erreur personnalisés pour l'objet d'erreur HTML, XML ou JSON

-

Articles sur les alertes de signatures

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Facilité de dépannage grâce aux journaux du Web Application Firewall

En cas d’attaque de sécurité, il est important de capturer la journalisation WAF détaillée sur l’appliance. Pour cela, vous pouvez configurer le paramètre « VerboseLogLevel » sur un profil de pare-feu d’application.

Prenons l’exemple d’une attaque de sécurité pour le trafic Web. Lorsque l’appliance reçoit le trafic, les détails de violation tels que les détails de l’en-tête HTTP, le modèle de journal et les informations de charge utile du modèle sont consignés et envoyés au serveur ADM. Le serveur ADM surveille les journaux détaillés et les affiche sur la page Security Insight à des fins de surveillance et de suivi.

Configuration du niveau de journalisation détaillé à l’aide de l’interface de commande

Pour capturer des journaux WAF détaillés, configurez la commande suivante. Dans l’interface de commande, tapez :

set appfw profile <profile_name> -VerboseLogLevel (pattern|patternPayload|patternPayloadHeader)

Exemple

set appfw profile profile1 –VerboseLogLevel patternPayloadHeader

Les niveaux de journalisation disponibles sont les suivants :

- Modèle. Consigne uniquement le modèle de violation.

- Charge utile du modèle. Consigne le modèle de violation et 150 octets de charge utile d’élément de champ supplémentaire.

- En-tête de charge utile du motif Patter de violation des journaux, 150 octets de charge utile d’élément de champ supplémentaire et informations d’en-tête HTTP.

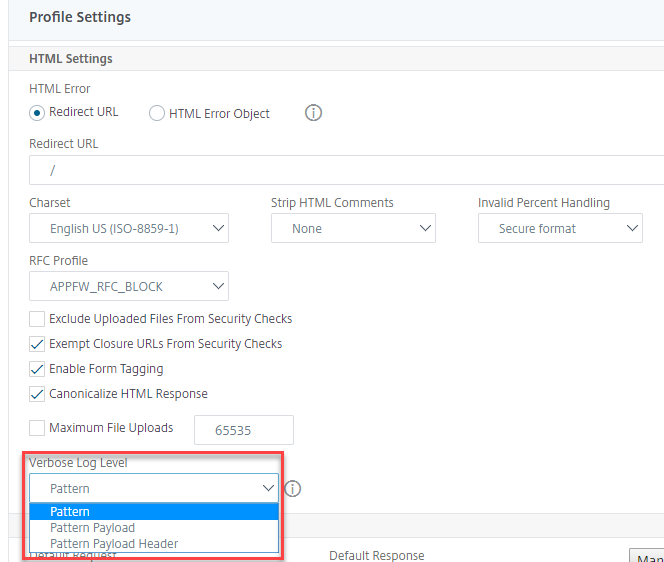

Configuration du niveau de journalisation détaillé à l’aide de l’interface graphique NetScaler

Suivez la procédure ci-dessous pour configurer le niveau de journalisation détaillé dans le profil WAF.

- Dans le volet de navigation, accédez à Sécurité > Profils.

- Dans la page Profils, cliquez sur Ajouter.

- Dans la page Profil de NetScaler Web App Firewall, cliquez sur Paramètres du profil sous Paramètres avancés.

- Dans la section Paramètres du profil, sélectionnez le niveau de journal WAF détaillé dans le champ Niveau de journal détaillé.

-

Cliquez sur OK et Terminé.

Journalisation détaillée pour les contrôles de sécurité JSON (SQL, CMD et script intersite)

Lorsqu’un type de demande entrante est JSON, vous pouvez configurer le paramètre de niveau de journal détaillé pour capturer des journaux de violation détaillés tels que le modèle, la charge utile du modèle et les informations d’en-tête HTTP. Les informations du journal sont ensuite envoyées au serveur de la console NetScaler pour surveiller et résoudre les violations JSON. Le message de consignation verbeux n’est pas stocké dans le fichier ns.log. La journalisation détaillée pour la protection de la sécurité des types de contenu JSON peut être configurée pour les types de violation suivants :

- Injection SQL

- Scriptage intersite

- Injection de commande

Configurer la journalisation détaillée pour la protection de sécurité JSON à l’aide de l’interface de ligne

Pour capturer des informations d’en-tête HTTP détaillées sous forme de journaux, vous pouvez configurer le paramètre de journalisation détaillé dans le profil Web App Firewall. À l’invite de commandes, tapez :

set appfw profile <profile_name> -VerboseLogLevel ( pattern | patternPayload | patternPayloadHeader )

<!--NeedCopy-->

Exemple :

set appfw profile profile1 -VerboseLogLevel patternPayloadHeader

Les niveaux de journalisation disponibles sont les suivants :

Modèle. Consigne uniquement le modèle de violation.

Charge utile du modèle. Modèle de violation des journaux et 150 octets de charge utile JSON supplémentaire.

En-tête de charge utile du motif Patter de violation des journaux, 150 octets de charge utile JSON supplémentaire et informations d’en-tête HTTP.

Configuration du niveau de journalisation détaillé à l’aide de l’interface graphique NetScaler

Suivez la procédure ci-dessous pour configurer le niveau de journalisation détaillé pour la protection de sécurité JSON.

- Dans le volet de navigation, accédez à Security > Profiles.

- Dans la page Profils, cliquez sur Ajouter.

- Sur la page Profil de NetScaler Web App Firewall, cliquez sur Contrôles de sécurité sous Paramètres avancés.

- Dans la section Contrôles de sécurité, sélectionnez JSON et cliquez sur Paramètres d’action.

- Sur la page Paramètres de sécurité JSON, définissez le paramètre de niveau de journalisation détaillé.

- Cliquez sur OK et Terminé.

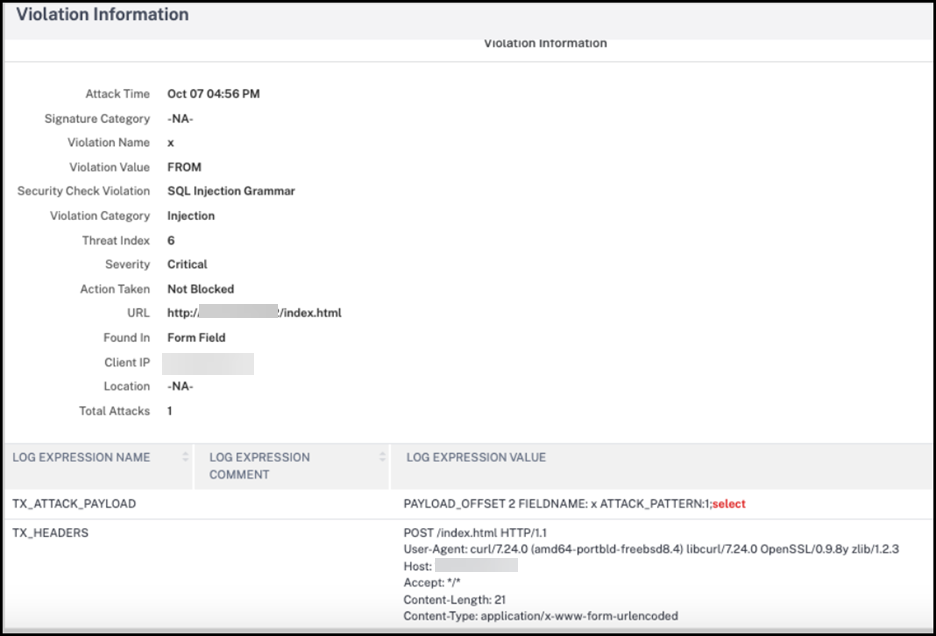

Sur la base des informations saisies par la journalisation détaillée de NetScaler WAF JSON, les informations de violation suivantes peuvent être inspectées sur le serveur NetScaler Console.

Partager

Partager

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.