-

-

-

Protection basée sur la grammaire SQL pour les charges utiles HTML et JSON

-

Règles de relaxation et de refus pour la gestion des attaques par injection HTML SQL

-

Vérifications de protection XML

-

Articles sur les alertes de signatures

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Règles de relaxation et de refus pour la gestion des attaques par injection HTML SQL

En cas de trafic entrant, la logique de détection des violations vérifie les violations de la circulation. Si aucune attaque par injection HTML SQL n’est détectée, le trafic est autorisé à passer. Mais si une violation est détectée, les règles de relaxation (autorisation) et de refus définissent comment gérer les violations. Si le contrôle de sécurité est configuré en mode Autoriser (mode par défaut), la violation détectée est bloquée à moins que l’utilisateur n’ait explicitement configuré une règle de relaxation ou d’autorisation.

En plus du mode Autoriser, le contrôle de sécurité peut également être configuré en mode Refuser et utiliser des règles de refus pour gérer les violations. Si le contrôle de sécurité est configuré dans ce mode, les violations détectées sont bloquées si un utilisateur a explicitement configuré une règle de refus. Si aucune règle de refus n’est configurée, l’action configurée par l’utilisateur est appliquée.

Remarque :

Par défaut, l’URL est une expression régulière.

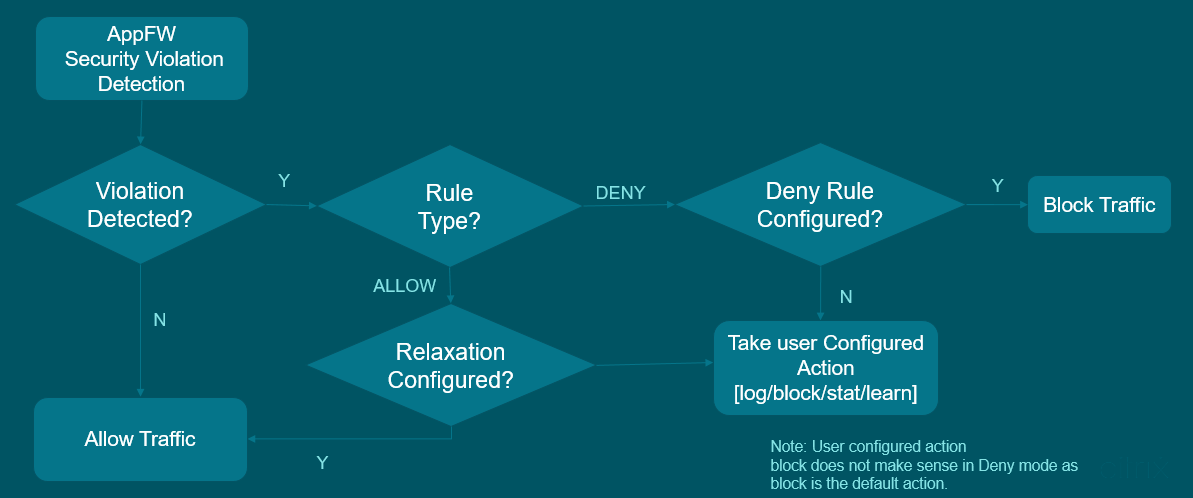

L’illustration suivante explique comment autoriser et refuser les modes de fonctionnement :

- Lorsqu’une violation est détectée, les règles de relaxation (autorisation) et de refus définissent la façon de gérer les violations.

- Si le contrôle de sécurité est configuré en mode Refuser (s’il est configuré en mode Autoriser, passez à l’étape 5), la violation est bloquée sauf si vous avez explicitement configuré une règle de refus.

- Si la violation correspond à une règle de refus, l’appliance bloque le trafic.

- Si la violation du trafic ne correspond pas à une règle, l’appliance applique une action définie par l’utilisateur (bloquer, réinitialiser ou supprimer).

- Si le contrôle de sécurité est configuré en mode autorisation, le module Web App Firewall vérifie si des règles d’autorisation sont configurées.

- Si la violation correspond à une règle d’autorisation, l’appliance autorise le trafic à contourner autrement, il est bloqué.

Configurer le mode d’assouplissement et d’application des contrôles de sécurité à l’aide de l’interface

À l’invite de commandes, tapez :

set appfw profile <name> –SQLInjectionAction [block stats learn] – SQLInjectionRuleType [ALLOW DENY]

<!--NeedCopy-->

Exemple :

set appfw profile prof1 sqlInjectionAction block -sqlInjectionRuleType ALLOW DENY

Configurer le mode d’assouplissement et d’application des contrôles de sécurité à l’aide de l’interface

- Accédez àSécurité > NetScaler Web App Firewall and Profiles.

- Sur la page Profils, sélectionnez un profil et cliquez sur Modifier.

- Sur la page Profil de NetScaler Web App Firewall, accédez à la section Paramètres avancés et cliquez sur Contrôles de sécurité.

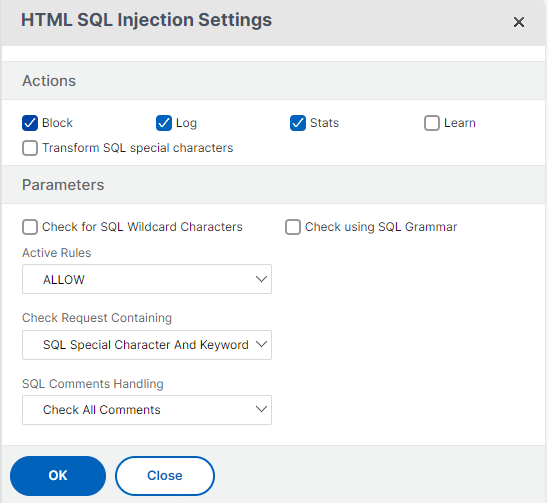

- Dans la section Contrôles de sécurité, sélectionnez Paramètres d’injection HTML SQL et cliquez sur Paramètres d’action.

- Sur la page Paramètres d’injection de commandes HTML, sélectionnez les actions à effectuer dans le cadre du contrôle de sécurité de l’injection de commandes HTML et mettez à jour les paramètres.

- Cliquez sur OK.

Liez les règles de relaxation et d’application au profil du Web Application Firewall à l’aide de la CLI

À l’invite de commandes, tapez :

bind appfw profile <name> -SQLInjection <string> <formActionURL>

<!--NeedCopy-->

Exemple :

bind appfw profile p1 -SQLInjection field_f1 "/login.php" –RuleType ALLOW

bind appfw profile p2 -SQLInjection field_f1 "/login.php" –RuleType ALLOW

Liez les règles de relaxation et d’application au profil du Web Application Firewall à l’aide de l’interface graphique

- Accédez àSécurité > NetScaler Web App Firewall and Profiles.

- Sur la page Profils, sélectionnez un profil et cliquez sur Modifier.

- Sur la page de profil deNetScaler Web App Firewall, accédezà la section Paramètres avancéset cliquez sur Règles de relaxation.

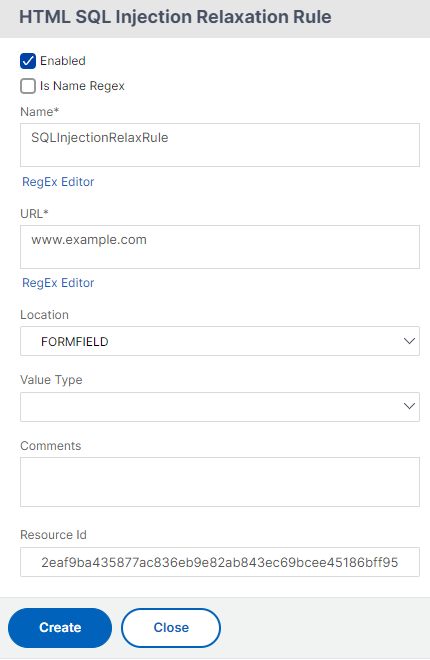

- Dans la section Règle de relaxation, sélectionnez Paramètres d’injection HTML SQL et cliquez sur Modifier.

- Sur la page Règles de relaxation des injections SQL HTML, cliquez sur Ajouter.

- Spécifiez les informations requises.

- Cliquez sur Créer.

Partager

Partager

Dans cet article

- Configurer le mode d’assouplissement et d’application des contrôles de sécurité à l’aide de l’interface

- Configurer le mode d’assouplissement et d’application des contrôles de sécurité à l’aide de l’interface

- Liez les règles de relaxation et d’application au profil du Web Application Firewall à l’aide de la CLI

- Liez les règles de relaxation et d’application au profil du Web Application Firewall à l’aide de l’interface graphique

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.