Configuration Re-captcha pour l’authentification NFactor

NetScaler Gateway prend en charge une nouvelle action de premier ordre captchaAction qui simplifie la configuration du re-CAPTCHA. Le re-captcha étant une action de première classe, il peut être un facteur à part entière. Vous pouvez injecter Re-captcha n’importe où dans le flux nFactor.

Auparavant, vous deviez également écrire des stratégies WebAuth personnalisées avec des modifications apportées à l’interface RFWebUI. Avec l’introduction de captchaAction, vous n’avez pas à modifier le code JavaScript.

Important :

Si Re-captcha est utilisé avec les champs de nom d’utilisateur ou de mot de passe dans le schéma, le bouton Soumettre est désactivé jusqu’à ce que le re-captcha soit atteint.

Configuration du re-captcha

La configuration du re-captcha comporte deux parties.

- Configuration sur Google pour l’enregistrement de re-CAPTCHA.

- Configuration sur l’appliance NetScaler pour utiliser re-Captcha dans le cadre du flux de connexion.

Configuration du re-captcha sur Google

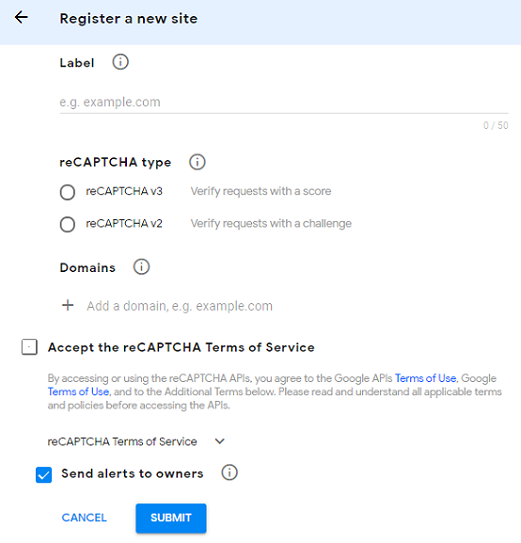

Enregistrez un domaine pour re-CAPTCHA sur https://www.google.com/recaptcha/admin#llist.

-

Lorsque vous accédez à cette page, l’écran suivant apparaît.

Remarque

Utilisez uniquement reCAPTCHA v2. Le re-captcha invisible est toujours en prévisualisation.

-

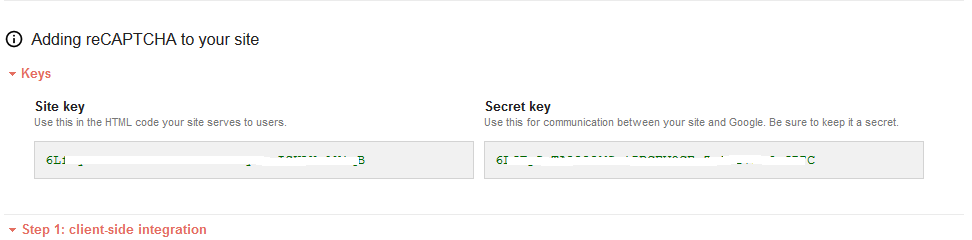

Une fois qu’un domaine est enregistré, la « SiteKey » et la « SecretKey » sont affichées.

Remarque

La « SiteKey » et la « SecretKey » sont grisées pour des raisons de sécurité. « SecretKey » doit être conservé en lieu sûr.

Configuration Re-Captcha sur une appliance NetScaler

La configuration Re-Captcha sur l’appliance NetScaler peut être divisée en trois parties :

- Afficher l’écran de re-captcha

- Publier la réponse Re-CAPTCHA sur le serveur Google

- La configuration LDAP est le deuxième facteur d’ouverture de session utilisateur (facultatif)

Afficher l’écran de re-captcha

La personnalisation du formulaire de connexion s’effectue via le schéma de connexion SingleAuthCaptcha.xml. Cette personnalisation est spécifiée au niveau du serveur virtuel d’authentification et est envoyée à l’interface utilisateur pour afficher le formulaire de connexion. Le schéma de connexion intégré, SingleAuthCaptcha.xml, se trouve dans le /nsconfig/loginSchema/LoginSchema répertoire de l’appliance NetScaler.

Important

- Le schéma de connexion SingleAuthCaptcha.xml peut être utilisé lorsque LDAP est configuré comme premier facteur.

- En fonction de votre cas d’utilisation et de différents schémas, vous pouvez modifier le schéma existant. Par exemple, si vous n’avez besoin que du facteur Re-captcha (sans nom d’utilisateur ni mot de passe) ou d’une double authentification avec Re-Captcha.

- Si des modifications personnalisées sont effectuées ou si le fichier est renommé, Citrix recommande de copier tous les loginSchemas du répertoire

/nsconfig/loginschema/LoginSchemavers le répertoire parent/nsconfig/loginschema.

Pour configurer l’affichage de re-captcha à l’aide de la CLI

add authentication loginSchema singleauthcaptcha -authenticationSchema /nsconfig/loginschema/SingleAuthCaptcha.xml

add authentication loginSchemaPolicy singleauthcaptcha -rule true -action singleauthcaptcha

add authentication vserver auth SSL <IP> <Port>

add ssl certkey vserver-cert -cert <path-to-cert-file> -key <path-to-key-file>

bind ssl vserver auth -certkey vserver-cert

bind authentication vserver auth -policy singleauthcaptcha -priority 5 -gotoPriorityExpression END

<!--NeedCopy-->

Publier la réponse Re-CAPTCHA sur le serveur Google

Après avoir configuré le re-captcha qui doit être affiché aux utilisateurs, les administrateurs ajoutent la configuration au serveur Google pour vérifier la réponse de re-captcha du navigateur.

Pour vérifier la réponse de re-captcha depuis le navigateur

add authentication captchaAction myrecaptcha -sitekey <sitekey-copied-from-google> -secretkey <secretkey-from-google>

add authentication policy myrecaptcha -rule true -action myrecaptcha

bind authentication vserver auth -policy myrecaptcha -priority 1

<!--NeedCopy-->

NetScaler contacte https://www.google.com/recaptcha/api/siteverify pour valider les informations du Captcha. Assurez-vous donc que le site est accessible depuis NetScaler.

Pour vérifier si le site de Google est accessible, exécutez le script curl -vvv https://www.google.com/recaptcha/api/siteverify.

Les commandes suivantes sont nécessaires pour configurer si l’authentification AD est souhaitée. Sinon, vous pouvez ignorer cette étape.

add authentication ldapAction ldap-new -serverIP x.x.x.x -serverPort 636 -ldapBase "cn=users,dc=aaatm,dc=com" -ldapBindDn adminuser@aaatm.com -ldapBindDnPassword <password> -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName sAMAccountName -groupAttrName memberof -subAttributeName CN -secType SSL -passwdChange ENABLED -defaultAuthenticationGroup ldapGroup

add authenticationpolicy ldap-new -rule true -action ldap-new

<!--NeedCopy-->

La configuration LDAP est le deuxième facteur d’ouverture de session utilisateur (facultatif)

L’authentification LDAP se produit après re-captcha, vous l’ajoutez au second facteur.

add authentication policylabel second-factor

bind authentication policylabel second-factor -policy ldap-new -priority 10

bind authentication vserver auth -policy myrecaptcha -priority 1 -nextFactor second-factor

<!--NeedCopy-->

L’administrateur doit ajouter des serveurs virtuels appropriés selon que le serveur virtuel d’équilibrage de charge ou l’appliance NetScaler Gateway est utilisé pour l’accès. L’administrateur doit configurer la commande suivante si un serveur virtuel d’équilibrage de charge est requis :

add lb vserver lbtest HTTP <IP> <Port> -authentication ON -authenticationHost nssp.aaatm.com

<!--NeedCopy-->

**nssp.aaatm.com** — Résolution en serveur virtuel d’authentification.

Validation utilisateur de re-CAPTCHA

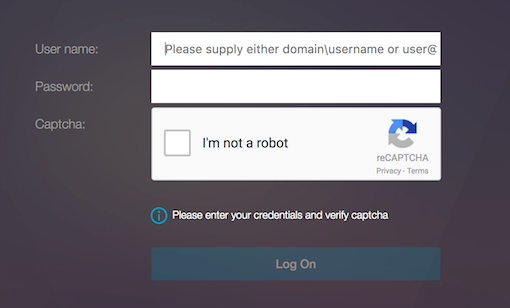

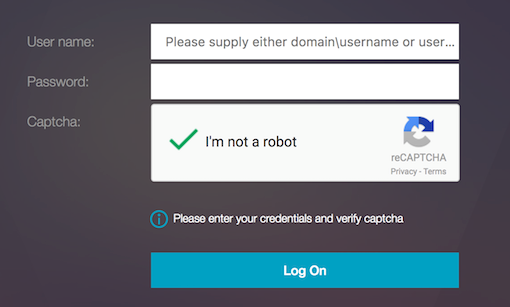

Une fois que vous avez configuré toutes les étapes mentionnées dans les sections précédentes, vous devez voir l’interface utilisateur suivante.

-

Une fois que le serveur virtuel d’authentification charge la page de connexion, l’écran de connexion s’affiche. La connexion est désactivée tant que le re-captcha n’est pas terminé.

-

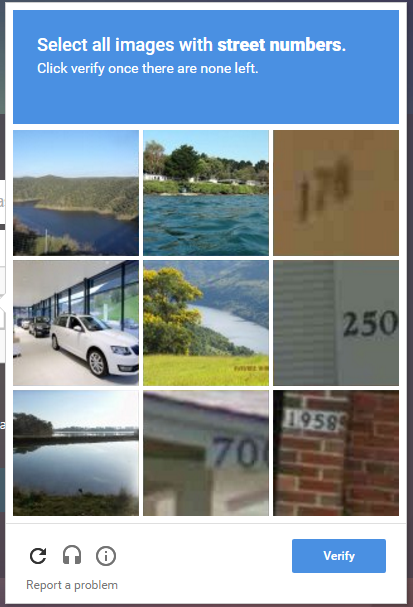

Sélectionnez l’option Je ne suis pas un robot. Le widget Re-captcha s’affiche.

- Vous parcourez une série d’images re-captcha, avant que la page de fin ne s’affiche.

-

Entrez les informations d’identification AD, activez la case à cocher Je ne suis pas un robot et cliquez sur Ouvrir une session. Si l’authentification réussit, vous êtes redirigé vers la ressource souhaitée.

Remarques :

- Si Re-captcha est utilisé avec l’authentification AD, le bouton Envoyer pour les informations d’identification est désactivé jusqu’à ce que le re-captcha soit terminé.

- Le re-captcha se produit dans un facteur qui lui est propre. Par conséquent, toutes les validations ultérieures telles que AD doivent avoir lieu dans le

nextfactordu Re-CAPTCHA.