Présentation de NetScaler Kerberos SSO

Pour utiliser la fonctionnalité SSO Kerberos de NetScaler, les utilisateurs doivent d’abord s’authentifier auprès de Kerberos ou d’un serveur d’authentification tiers compatible. Une fois authentifié, l’utilisateur demande l’accès à une application Web protégée. Le serveur Web répond en demandant la preuve que l’utilisateur est autorisé à accéder à cette application Web. Le navigateur de l’utilisateur contacte le serveur Kerberos, qui vérifie que l’utilisateur est autorisé à accéder à cette ressource, puis fournit au navigateur de l’utilisateur un ticket de service qui en fournit la preuve. Le navigateur renvoie la demande de l’utilisateur au serveur d’applications Web avec le ticket de service joint. Le serveur d’applications Web vérifie le ticket de service, puis autorise l’utilisateur à accéder à l’application.

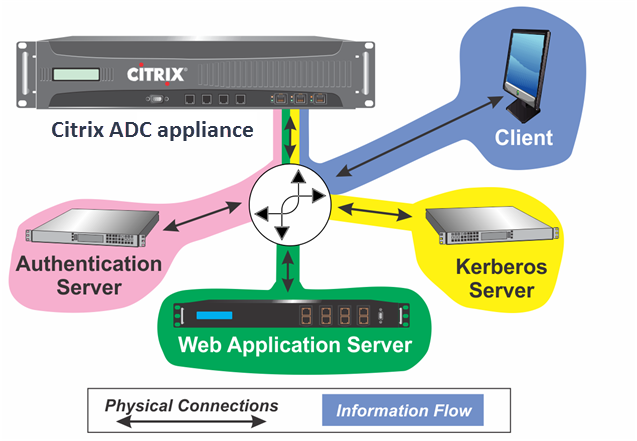

La gestion du trafic d’authentification, d’autorisation et d’audit met en œuvre ce processus comme indiqué dans le schéma suivant. Le diagramme illustre le flux d’informations via l’appliance NetScaler et la gestion du trafic d’authentification, d’autorisation et d’audit, sur un réseau sécurisé avec authentification LDAP et autorisation Kerberos. Les environnements de gestion du trafic d’authentification, d’autorisation et d’audit qui utilisent d’autres types d’authentification utilisent essentiellement le même flux d’informations, bien qu’ils puissent différer sur certains points.

Figure 1. Un réseau sécurisé avec LDAP et Kerberos

L’authentification, l’autorisation et l’audit de la gestion du trafic avec authentification et autorisation dans un environnement Kerberos nécessitent que les actions suivantes soient effectuées.

- Le client envoie une demande de ressource au serveur virtuel de gestion du trafic sur l’appliance NetScaler.

- Le serveur virtuel de gestion du trafic transmet la demande au serveur virtuel d’authentification, qui authentifie le client puis renvoie la demande au serveur virtuel de gestion du trafic.

- Le serveur virtuel de gestion du trafic envoie la demande du client au serveur d’applications Web.

- Le serveur d’applications Web répond au serveur virtuel de gestion du trafic par un message 401 non autorisé demandant l’authentification Kerberos, avec recours à l’authentification NTLM si le client ne prend pas en charge Kerberos.

- Le serveur virtuel de gestion du trafic contacte le démon SSO Kerberos.

- Le démon SSO Kerberos contacte le serveur Kerberos et obtient un ticket d’octroi de tickets (TGT) lui permettant de demander des tickets de service autorisant l’accès à des applications protégées.

- Le démon SSO Kerberos obtient un ticket de service pour l’utilisateur et envoie ce ticket au serveur virtuel de gestion du trafic.

- Le serveur virtuel de gestion du trafic joint le ticket à la demande initiale de l’utilisateur et renvoie la demande modifiée au serveur d’applications Web.

- Le serveur d’applications Web répond par un message 200 OK.

Ces étapes sont transparentes pour le client, qui envoie simplement une demande et reçoit la ressource demandée.

Intégration de NetScaler Kerberos SSO aux méthodes d’authentification

Tous les mécanismes d’authentification, d’autorisation et d’audit de la gestion du trafic prennent en charge le SSO NetScaler Kerberos. La gestion du trafic d’authentification, d’autorisation et d’audit prend en charge le mécanisme SSO Kerberos avec les mécanismes d’authentification Kerberos, CAC (carte à puce) et SAML avec toute forme d’authentification client auprès de l’appliance NetScaler. Il prend également en charge les mécanismes SSO HTTP-Basic, HTTP-Digest, basés sur Forms et NTLM (versions 1 et 2) si le client utilise l’authentification HTTP-Basic ou basée sur Forms pour se connecter à l’appliance NetScaler.

Le tableau suivant présente chaque méthode d’authentification côté client prise en charge, ainsi que la méthode d’authentification côté serveur prise en charge pour cette méthode côté client.

Tableau 1. Méthodes d’authentification prises en charge

| Basique/Digest/NTLM | Délégation Kerberos contrainte | Emprunt d’identité d’un utilisateur | |

|---|---|---|---|

| CAC (carte à puce) : au niveau de la couche SSL/T LS | X | X | |

| Basé sur des formulaires (LDAP/RADIUS/TACACS) | X | X | X |

| HTTP de base (LDAP/RADIUS/TACACS) | X | X | X |

| Kerberos | X | ||

| NT LM v1/v2 | X | X | |

| SAML | X | ||

| SAML à deux facteurs | X | X | X |

| Certificat à deux facteurs | X | X | X |