Sécurité

Vous pouvez configurer les paramètres de sécurité tels que la sécurité du réseau, le chemin virtuel IPsec, le pare-feu et les certificats applicables à toutes les appliances du réseau.

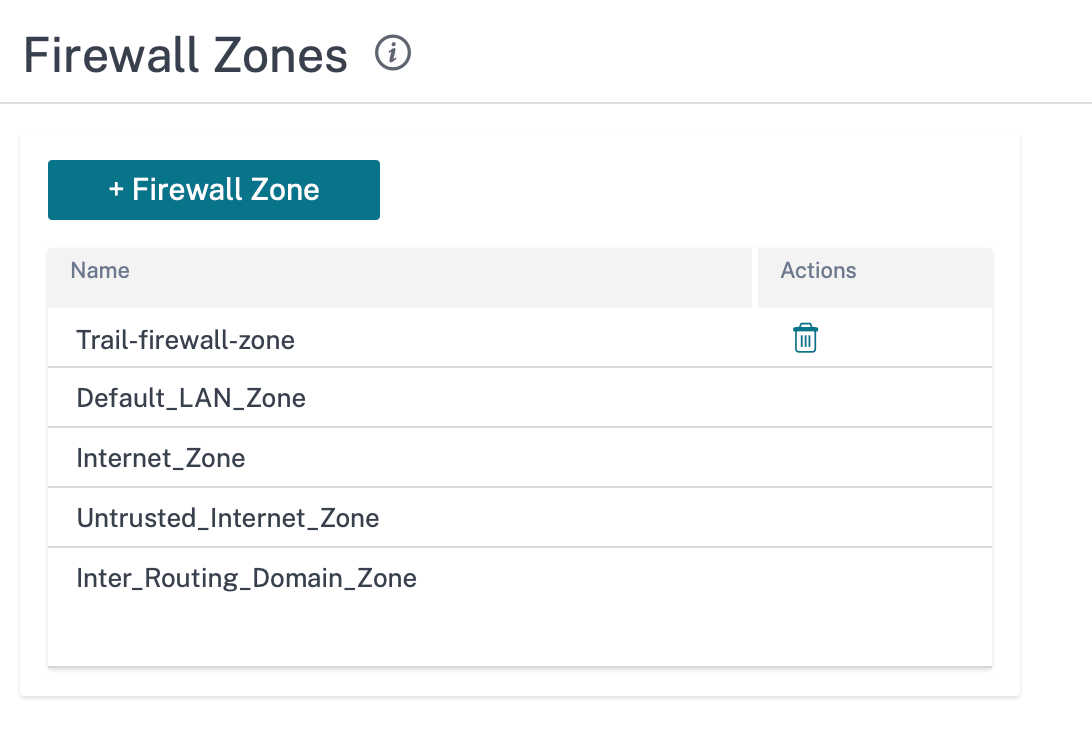

Zones pare-feu

Vous pouvez configurer des zones dans le réseau et définir des stratégies pour contrôler la manière dont le trafic entre et quitte les zones. Les zones suivantes sont disponibles par défaut :

- Default_LAN_ZONE : S’applique au trafic à destination ou en provenance d’un objet avec une zone configurable, lorsque la zone n’a pas été définie.

- Internet_Zone : s’applique au trafic à destination ou en provenance d’un service Internet via une interface sécurisée.

- Untrusted_Internet_Zone : s’applique au trafic à destination ou en provenance d’un service Internet via une interface non fiable.

Vous pouvez également créer vos propres zones et les affecter aux types d’objets suivants :

- Interfaces réseau virtuelles

- Services Intranet

- Tunnels GRE

- Tunnels IPSec LAN

Cliquez sur Vérifier la configuration pour valider toute erreur d’audit.

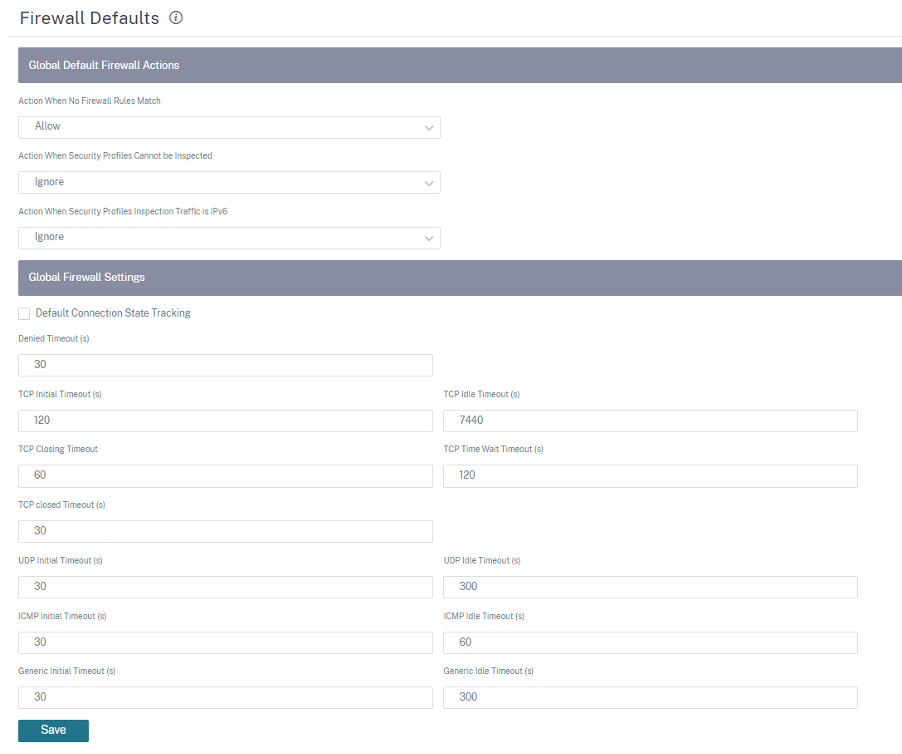

Paramètres par défaut du pare-feu

Vous pouvez configurer les actions de pare-feu par défaut globales et les paramètres de pare-feu globaux qui peuvent être appliqués à toutes les appliances du réseau SD-WAN. Les paramètres peuvent également être définis au niveau du site, ce qui remplace le paramètre global.

-

Action lorsqu’aucune règle de pare-feu ne correspond : Sélectionnez une action (Autoriser ou Supprimer) dans la liste pour les paquets qui ne correspondent pas à une politique de pare-feu.

-

Action lorsque les profils de sécurité ne peuvent pas être inspectés : Sélectionnez une action (Ignorer ou Supprimer) pour les paquets qui correspondent à une règle de pare-feu et qui engagent un profil de sécurité mais qui ne peuvent temporairement pas être inspectés par le sous-système Edge Security. Si vous sélectionnez Ignorer, la règle de pare-feu correspondante est traitée comme non appariée et la règle de pare-feu suivante dans l’ordre est évaluée. Si vous sélectionnez Drop, les paquets correspondant à la règle de pare-feu correspondante sont supprimés.

-

Action de pare-feu par défaut : sélectionnez une action (Autoriser/Supprimer) dans la liste pour les paquets qui ne correspondent pas à une politique.

-

Suivi de l’état de connexion par défaut : active le suivi directionnel de l’état de connexion pour les flux TCP, UDP et ICMP qui ne correspondent pas à une politique de filtrage ou à une règle NAT.

Remarque

Les flux asymétriques sont bloqués lorsque le suivi de l’état de connexion par défaut est activé, même lorsqu’aucune politique de pare-feu n’est définie. S’il existe une possibilité de flux asymétriques sur un site, il est recommandé de l’activer au niveau du site ou de la politique et non globalement.

-

Délai (s) refusé (s) : délai (en secondes) d’attente de nouveaux paquets avant de fermer les connexions refusées.

-

Délai (s) d’expiration initial (s) TCP : temps (en secondes) d’attente de nouveaux paquets avant de fermer une session TCP incomplète.

-

Délai (s) d’inactivité TCP : délai (en secondes) d’attente de nouveaux paquets avant de fermer une session TCP active.

-

Délai de fermeture du protocole TCP : délai (en secondes) nécessaire pour attendre de nouveaux paquets avant de fermer une session TCP après une demande de fin.

-

Délai (s) d’attente TCP : délai (en secondes) d’attente de nouveaux paquets avant de fermer une session TCP terminée.

-

Délai (s) de fermeture du protocole TCP : temps (en secondes) nécessaire pour attendre de nouveaux paquets avant de fermer une session TCP abandonnée.

-

Délai (s) d’expiration initial (s) UDP : temps (en secondes) nécessaire pour attendre de nouveaux paquets avant de fermer la session UDP qui n’a pas vu de trafic dans les deux sens.

-

Délai (s) d’inactivité UDP : durée (en secondes) d’attente de nouveaux paquets avant de fermer une session UDP active.

-

Délai d’expiration initial (s) ICMP : temps (en secondes) d’attente de nouveaux paquets avant de fermer une session ICMP qui n’a pas vu de trafic dans les deux sens

-

Délai (s) d’inactivité ICMP : temps (en secondes) d’attente de nouveaux paquets avant de fermer une session ICMP active.

-

Délai (s) d’expiration initial générique : temps (en secondes) nécessaire pour attendre de nouveaux paquets avant de fermer une session générique qui n’a pas vu de trafic dans les deux sens.

-

Délai (s) d’inactivité générique : temps (en secondes) nécessaire pour attendre de nouveaux paquets avant de fermer une session générique active.

Cliquez sur Vérifier la configuration pour valider toute erreur d’audit.

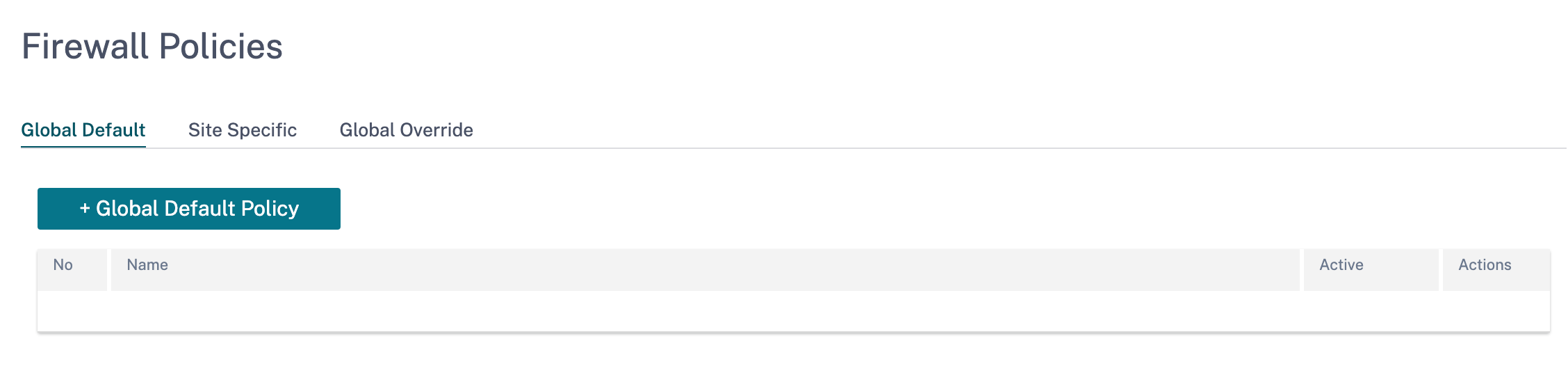

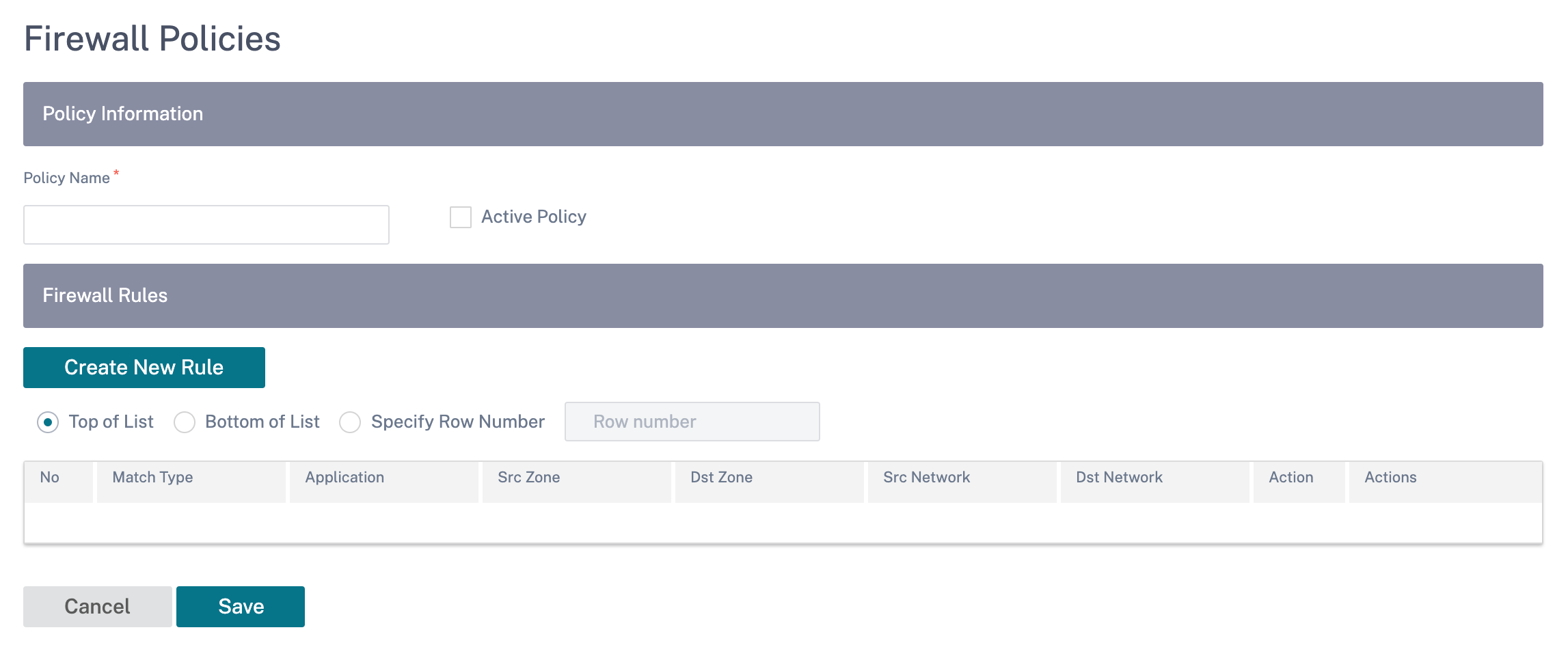

Stratégies pare-feu

Les profils de pare-feu assurent la sécurité en garantissant que le trafic réseau est limité uniquement à une règle de pare-feu spécifique en fonction des critères de correspondance et en appliquant des actions spécifiques. Les politiques de pare-feu contiennent trois sections.

- Valeur par défaut globale — La politique globale par défaut est une agrégation de quelques règles de pare-feu. La politique que vous créez dans la section Global Default est appliquée à tous les sites du réseau.

- Spécifique au site : vous pouvez appliquer les règles de pare-feu définies sur certains sites spécifiques.

- Remplacement global : vous pouvez annuler les politiques globales et spécifiques au site à l’aide de la politique de remplacement globale.

Vous pouvez définir des règles de pare-feu et les placer en fonction de la priorité. Vous pouvez choisir l’ordre de priorité à partir du haut de la liste, du bas de la liste ou d’une ligne spécifique.

Il est recommandé d’avoir des règles plus spécifiques pour les applications ou les sous-applications en haut, suivies de règles moins spécifiques pour celles qui représentent un trafic plus large.

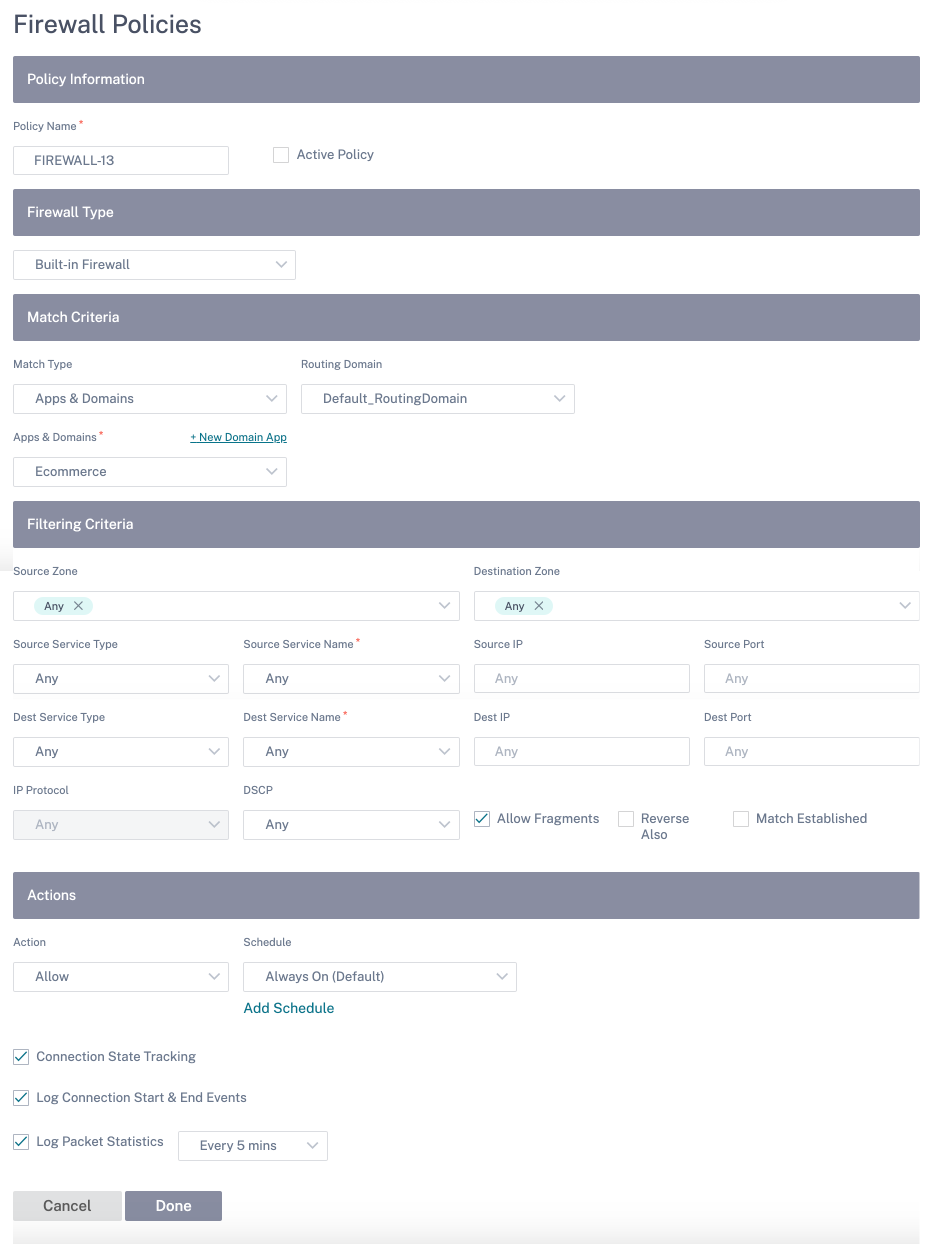

Pour créer une règle de pare-feu, cliquez sur Créer une nouvelle règle.

- Entrez un nom de stratégie et cochez la case Active Policy si vous souhaitez appliquer toutes les règles de pare-feu.

-

Les critères de correspondance définissent le trafic de la règle, par exemple, une application, une application définie personnalisée, un groupe d’applications, une famille d’applications ou un protocole IP.

-

Critères de filtrage :

-

Zone source : zonede pare-feu source.

-

Zone de destination : zonede pare-feu de destination.

-

Type de service source : Le type de service SD-WAN source (local, chemin virtuel, intranet, hôte IP ou Internet) sont des exemples de types de services.

-

Nom du service source : nom d’un service lié au type de service. Par exemple, si le chemin virtuel est sélectionné pour le type de service source, il s’agit du nom du chemin virtuel spécifique. Cela n’est pas toujours obligatoire et dépend du type de service sélectionné.

-

IP source : adresse IP et masque de sous-réseau que la règle utilise pour faire correspondre.

-

Port source : port source utilisé par l’application spécifique.

-

Type de service Dest : le type de service SD-WAN de destination (local, chemin virtuel, intranet, hôte IP ou Internet) sont des exemples de types de services.

-

Nom du service Dest : nom d’un service lié au type de service. Cela n’est pas toujours obligatoire et dépend du type de service sélectionné.

-

IP Dest : L’adresse IP et le sous-réseau masquent le filtre à utiliser pour faire correspondre.

-

Port Dest : port de destination utilisé par l’application spécifique (c’est-à-dire le port de destination HTTP 80 pour le protocole TCP).

-

Protocole IP : Si ce type de correspondance est sélectionné, sélectionnez le protocole IP auquel la règle correspond. Les options incluent ANY, TCP, UDP ICMP et ainsi de suite.

-

DSCP : autorise l’utilisateur à faire correspondre un paramètre de balise DSCP.

-

Autoriser les fragments : autorise les fragments IP qui correspondent à cette règle.

-

Inverser aussi : ajoutez automatiquement une copie de cette politique de filtrage en inversant les paramètres de source et de destination.

-

Correspondance établie : met en correspondance les paquets entrants pour une connexion à laquelle les paquets sortants étaient autorisés.

-

-

Les actions suivantes peuvent être exécutées sur un flux apparié :

-

Autoriser : autorisez le flux à travers le pare-feu.

-

Supprimer : empêchez le flux de traverser le pare-feu en supprimant les paquets.

-

Refuser : bloquez le flux à travers le pare-feu et envoyez une réponse spécifique au protocole. TCP envoie une réinitialisation, ICMP envoie un message d’erreur.

-

Compter et continuer : comptez le nombre de paquets et d’octets pour ce flux, puis continuez dans la liste des politiques.

-

Outre la définition de l’action à effectuer, vous pouvez également sélectionner les journaux à capturer.

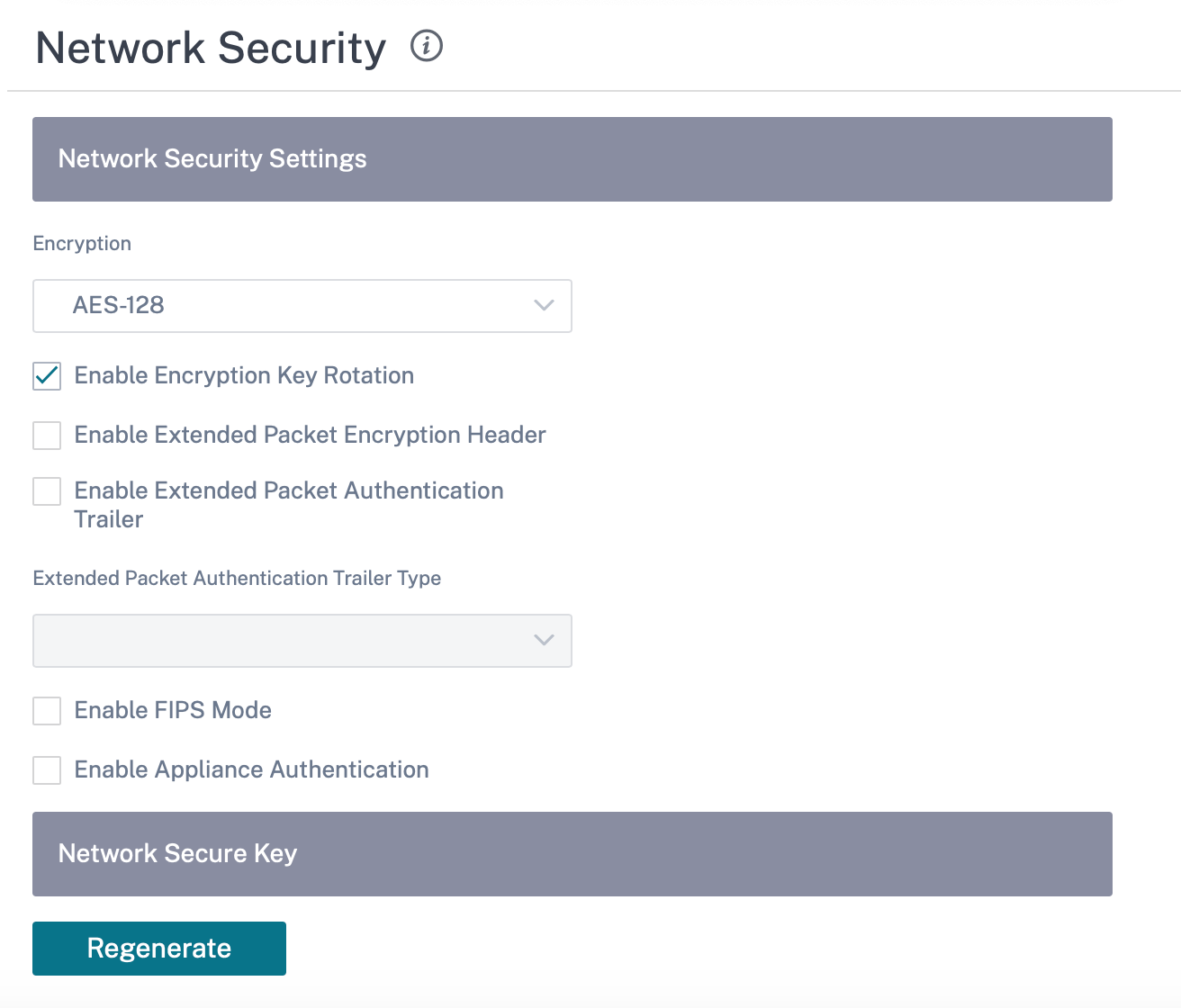

Sécurité du réseau

Sélectionnez le mécanisme de chiffrement à utiliser sur le réseau. Vous pouvez configurer les paramètres de sécurité globaux qui sécurisent l’ensemble du réseau SD-WAN.

Le mode de chiffrement réseau définit l’algorithme utilisé pour tous les chemins chiffrés du réseau SD-WAN. Elle ne s’applique pas aux chemins non chiffrés. Vous pouvez définir le chiffrement comme AES-128 ou AES-256.

Conformité FIPS

Le mode FIPS oblige les utilisateurs à configurer des paramètres conformes à la norme FIPS pour leurs tunnels IPSec et des paramètres IPsec pour les chemins virtuels.

L’activation du mode FIPS offre les fonctionnalités suivantes :

- Affiche le mode IKE conforme à la norme FIPS.

- Affiche un groupe IKE DH conforme à FIPS dans lequel les utilisateurs peuvent sélectionner les paramètres requis pour configurer l’appliance en mode FIPS (2,5,14 — 21).

- Affiche le type de tunnel IPSec conforme à FIPS dans les paramètres IPSec pour les chemins virtuels

- Mode Hash IKE et intégrité (IKEV2), mode Auth IPSec.

- Effectue des erreurs d’audit pour les paramètres de durée de vie basés sur la

Pour activer la conformité FIPS sur le service Citrix SD-WAN Orchestrator :

-

Accédez à Configuration > Sécurité > Sécurité réseau.

-

Dans la section Paramètres de sécurité réseau, cochez la case Activer le mode FIPS .

L’activation du mode FIPS permet d’appliquer des vérifications pendant la configuration afin de s’assurer que tous les paramètres de configuration liés à IPSec respectent les normes FIPS. Vous êtes invité par des erreurs d’audit et des avertissements à configurer IPSec.

Si la configuration IPsec n’est pas conforme aux normes FIPS lorsqu’elle est activée, une erreur d’audit peut se déclencher. Vous trouverez ci-dessous les types d’erreurs d’audit qui s’affichent lorsque vous cliquez sur Verify Config sur l’interface utilisateur Citrix SD-WAN Orchestrator for On-premises.

- Lorsque le mode FIPS est activé et que l’option non conforme à la norme FIPS est sélectionnée.

- Lorsque le mode FIPS est activé et qu’une valeur de durée de vie incorrecte est saisie.

- Lorsque le mode FIPS est activé et que les paramètres IPsec pour le chemin virtuel par défaut sont également activés, et que le mode Tunnel incorrect est sélectionné (ESP vs ESP_Auth/AH).

- Lorsque le mode FIPS est activé, les paramètres IPsec définis par défaut pour le chemin virtuel sont également activés et une valeur de durée de vie incorrecte est saisie.

Activer la rotation des clés de chiffrement : lorsque cette option est activée, les clés de chiffrement sont pivotées à des intervalles de 10 à 15 minutes.

Activer l’en-tête Extended Packet Encryption : Lorsque cette option est activée, un compteur chiffré de 16 octets est ajouté au début du trafic chiffré pour servir de vecteur d’initialisation, et le chiffrement des paquets est aléatoire.

Enable Extended Packet Authentication Trailer : Lorsque cette option est activée, un code d’authentification est ajouté au contenu du trafic chiffré pour vérifier que le message est livré sans modification.

Extended Packet Authentication Trailer Type : Il s’agit du type de fin utilisé pour valider le contenu des paquets. Sélectionnez l’une des options suivantes dans le menu déroulant : Somme de contrôle 32 bits ou SHA-256.

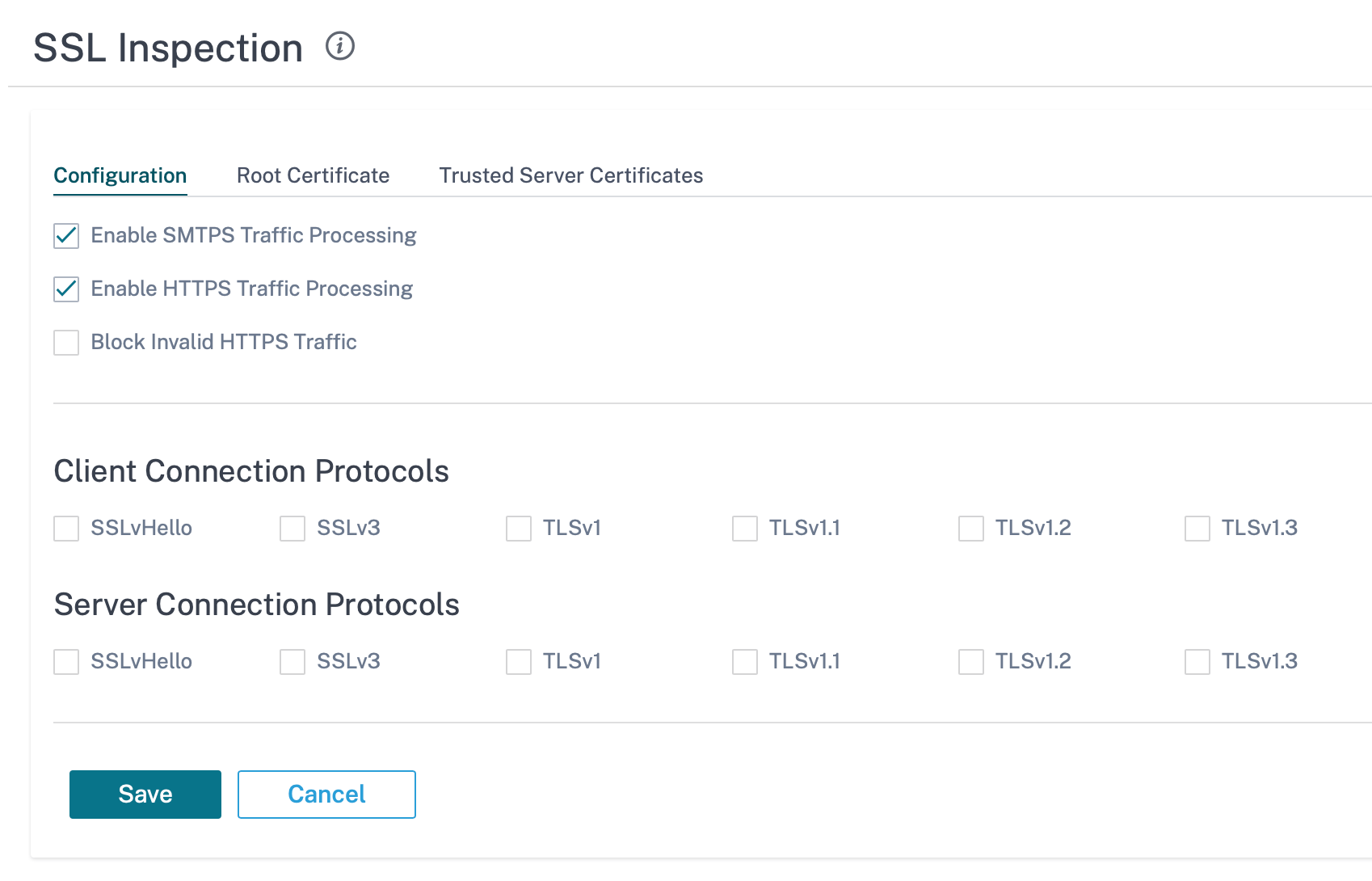

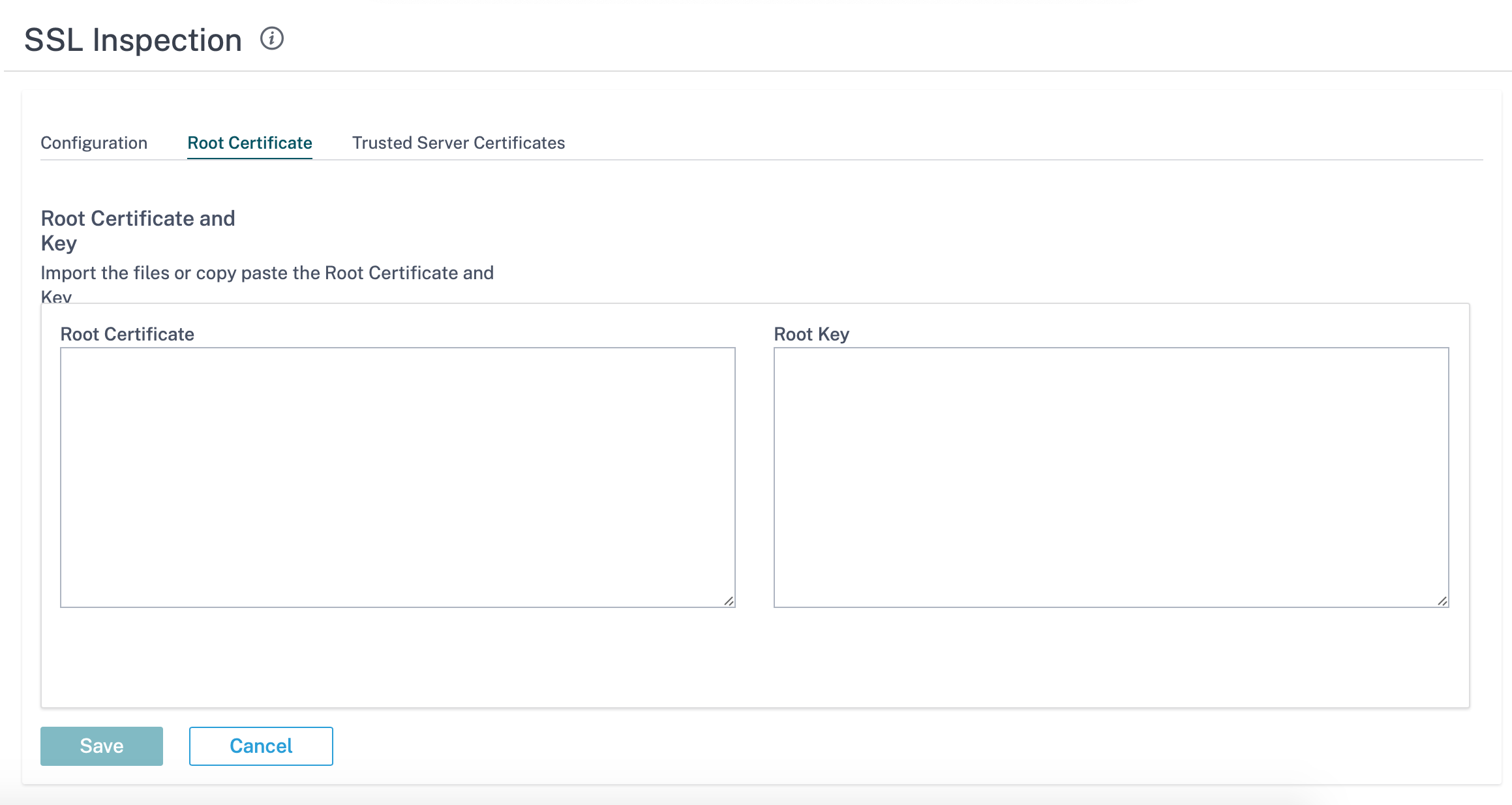

Inspection SSL

L’inspection SSL (Secure Sockets Layer) est un processus d’interception, de déchiffrement et d’analyse du trafic HTTPS et SMTP sécurisé pour détecter tout contenu malveillant. L’inspection SSL assure la sécurité du trafic entrant et sortant de votre organisation. Vous pouvez générer et télécharger le certificat de l’autorité de certification racine de votre organisation et effectuer l’inspection intermédiaire du trafic.

REMARQUE :

L’inspection SSL est prise en charge à partir de la version 11.3.0 de Citrix SD-WAN.

Pour activer l’inspection SSL, au niveau du réseau, accédez à Configuration > Sécurité > Inspection SSL > Configuration et définissez les paramètres de configuration SSL suivants.

- Activer le traitement du trafic SMTPS : Le trafic SMTP sécurisé est soumis à une inspection SSL.

- Activer le traitement du trafic HTTPS : Le trafic HTTPS est soumis à une inspection SSL.

- Bloquer le trafic HTTPS non valide : par défaut, lorsque la case Bloquer le trafic HTTPS non valide est décochée, le trafic non HTTPS sur le port 443 est ignoré et autorisé à circuler librement. Lorsque l’option Bloquer le trafic HTTPS non valide est sélectionnée, le trafic non HTTPS est bloqué pour inspection SSL. L’activation de cette option peut entraîner le blocage du trafic par ailleurs légitime, c’est-à-dire du trafic HTTP sur le port 443 ou du trafic HTTPS provenant de sites dont le certificat a expiré.

- Protocoles de connexion client : sélectionnez les protocoles clients requis. Les protocoles disponibles sont SSLvHello, SSLv3, TLSv1, TSLv1.1, TLSv1.2 et TLSv1.3.

- Protocoles de connexion au serveur : sélectionnez les protocoles de serveur requis. Les protocoles disponibles sont SSLvHello, SSLv3, TLSv1, TSLv1.1, TLSv1.2 et TLSv1.3.

REMARQUE

Les versions antérieures à TLSv1.2 sont considérées comme vulnérables et ne doivent pas être activées, sauf si la rétrocompatibilité est importante.

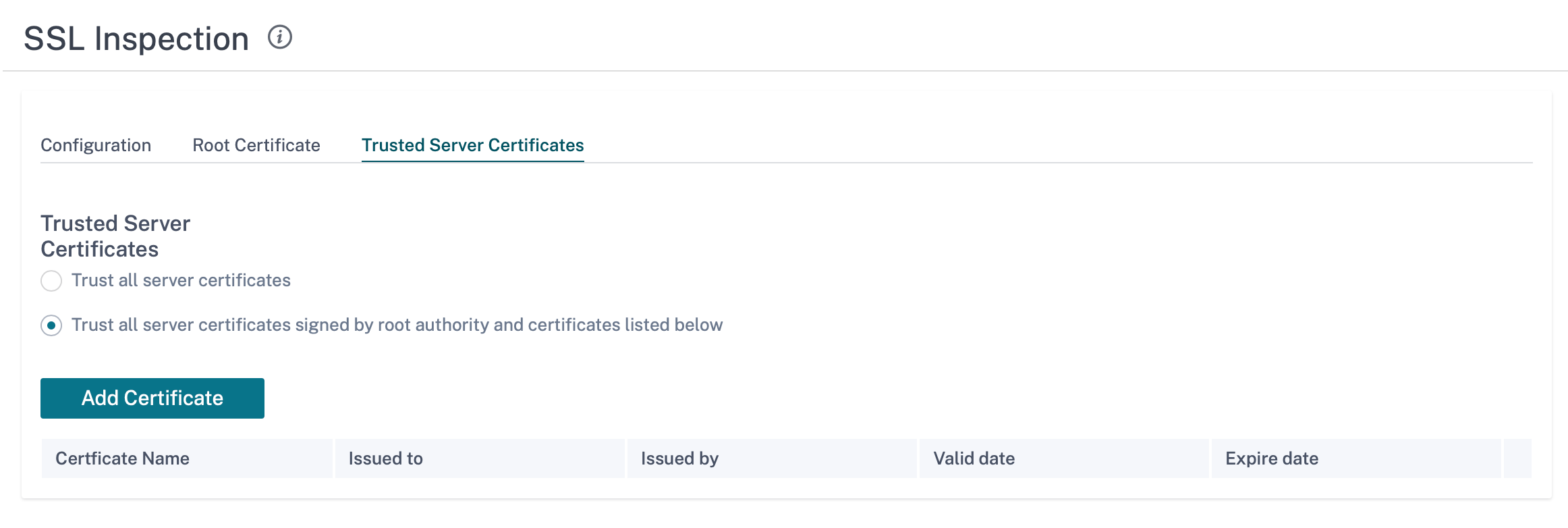

Dans l’onglet Certificat racine, copiez et collez le certificat racine et la clé de l’autorité de certification racine (CA) de votre organisation. L’autorité de certification racine est utilisée pour créer et signer une copie falsifiée des certificats des sites d’origine, afin que l’inspection SSL puisse être effectuée. Il est implicitement supposé que le certificat de l’autorité de certification racine est installé sur tous les postes de travail et appareils clients dont le trafic SSL peut être inspecté.

L’option par défaut, Faire confiance à tous les certificats de serveur signés par l’autorité racine et aux certificats répertoriés ci-dessous, permet au SD-WAN de valider tous les certificats de serveur par rapport à la liste standard des autorités de certification racines et à l’autorité de certification racine précédemment configurées. Il supprime également les serveurs dont le certificat n’est pas valide. Pour contourner ce comportement, téléchargez le certificat SSL auto-signé des serveurs internes dans l’onglet Certificats de serveur de confiance . Cliquez sur Ajouter un certificat et saisissez un nom, recherchez le certificat et téléchargez-le. Sinon, si vous sélectionnez Faire confiance à tous les certificats de serveur, tous les serveurs sont considérés comme approuvés par Citrix SD-WAN, quel que soit leur statut de validation des certificats.

Dans le cadre des profils de sécurité, vous pouvez créer des règles SSL et les activer pour l’inspection SSL. Pour plus d’informations sur la création de règles SSL pour un profil de sécurité, consultez la section Sécurité Edge.

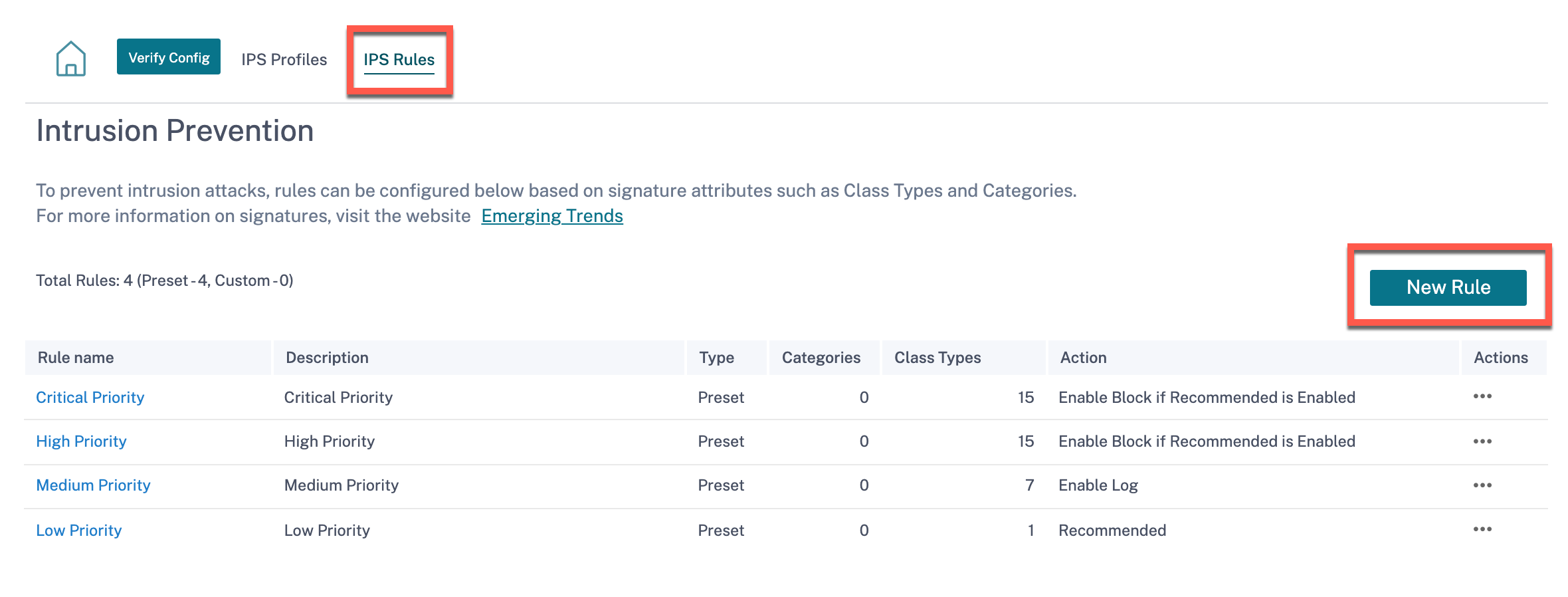

Prévention des intrusions

Le système de prévention des intrusions (IPS) détecte et empêche les activités malveillantes d’entrer sur votre réseau. L’IPS inspecte le trafic réseau et prend des mesures automatisées sur tous les flux de trafic entrants. Il inclut une base de données de plus de 34 000 détections de signatures et de signatures heuristiques pour les scans de ports, vous permettant de surveiller et de bloquer efficacement la plupart des requêtes suspectes.

IPS utilise la détection basée sur la signature, qui fait correspondre les paquets entrants à une base de données de modèles d’exploits et d’attaques identifiables de manière unique. La base de données des signatures est automatiquement mise à jour quotidiennement. Comme il y a des milliers de signatures, les signatures sont regroupées en types Catégorie et Classe.

Vous pouvez créer des règles IPS et activer uniquement les catégories de signatures ou les types de classes requis par votre réseau. La prévention des intrusions étant un processus sensible au calcul, utilisez uniquement l’ensemble minimal de catégories de signatures ou de types de classes pertinents pour votre réseau.

Vous pouvez créer un profil IPS et activer une combinaison de règles IPS. Ces profils IPS peuvent ensuite être associés globalement à l’ensemble du réseau ou uniquement à des sites spécifiques.

Chaque règle peut être associée à plusieurs profils IPS et chaque profil IPS peut être associé à plusieurs sites. Lorsqu’un profil IPS est activé, il inspecte le trafic réseau pour les sites auxquels le profil IPS est associé et pour les règles IPS activées dans ce profil.

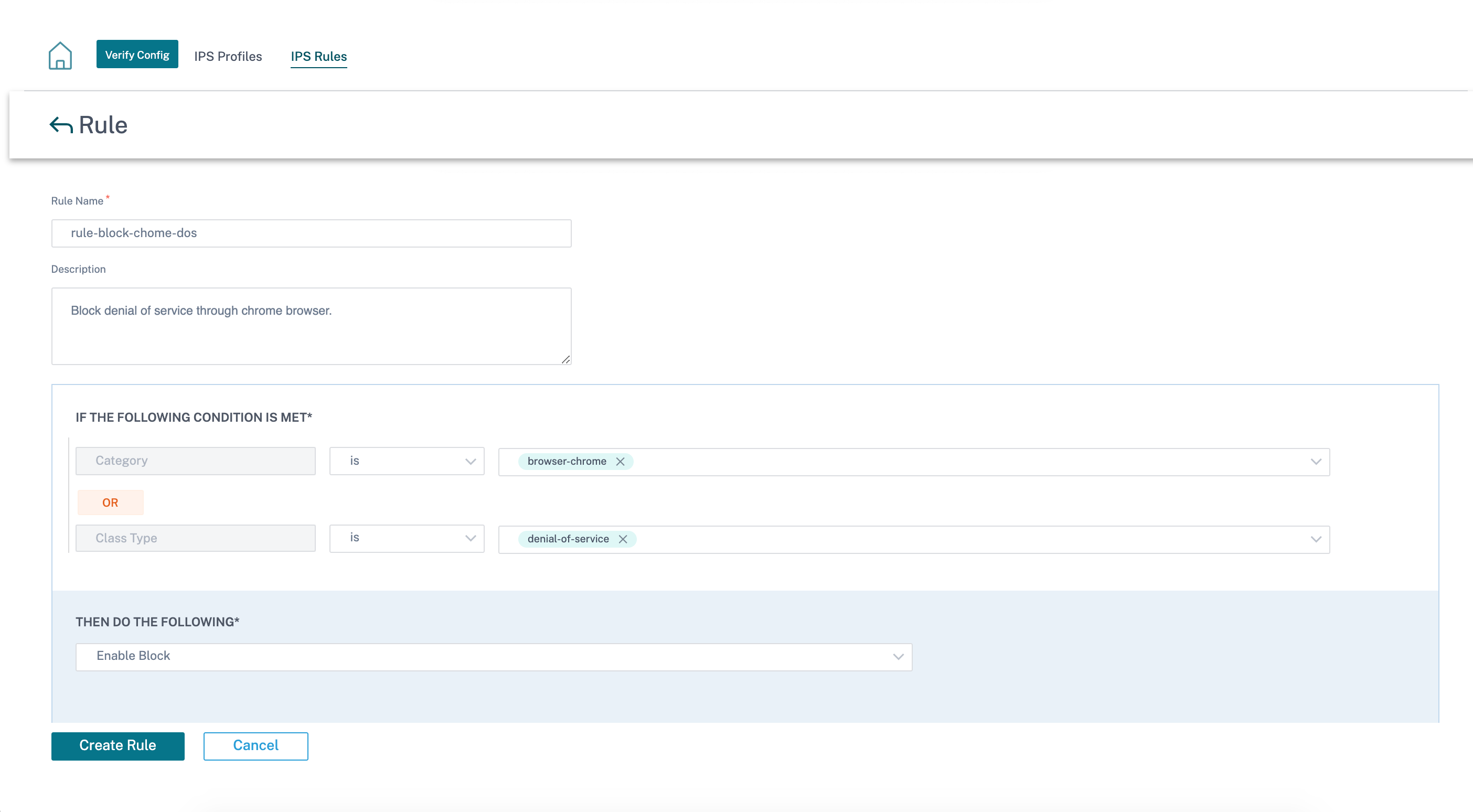

Pour créer des règles IPS, au niveau du réseau, accédez à Configuration > Sécurité > Prévention des intrusions > Règles IPS et cliquez sur Nouvelle règle.

Fournissez un nom et une description de la règle. Sélectionnez les attributs de signature de catégorie de correspondance ou de type de classe, sélectionnez une action pour la règle et activez-la. Vous pouvez choisir parmi les actions de règle suivantes :

| Action de règle | Fonction |

|---|---|

| Recommandé | Des actions recommandées sont définies pour chaque signature. Effectuez l’action recommandée pour les signatures. |

| Activer le journal | Autoriser et consigner le trafic correspondant à l’une des signatures de la règle. |

| Activer le bloc si recommandé est activé | Si l’action de la règle est Recommandée et que l’action recommandée pour la signature est Activer le journal, supprimez le trafic correspondant à l’une des signatures de la règle. |

| Activer le bloc | Suppriment le trafic correspondant à l’une des signatures de la règle. |

Remarque

- Étant donné que la prévention des intrusions est un processus sensible au calcul, utilisez uniquement l’ensemble minimal de catégories de signatures pertinentes pour vos déploiements de sécurité Edge.

- Le pare-feu SD-WAN supprime le trafic sur tous les ports WAN L4 qui ne sont pas transférés par port et ne sont pas visibles dans le moteur IPS. Cela fournit une couche de sécurité supplémentaire contre les attaques DOS et scan triviales.

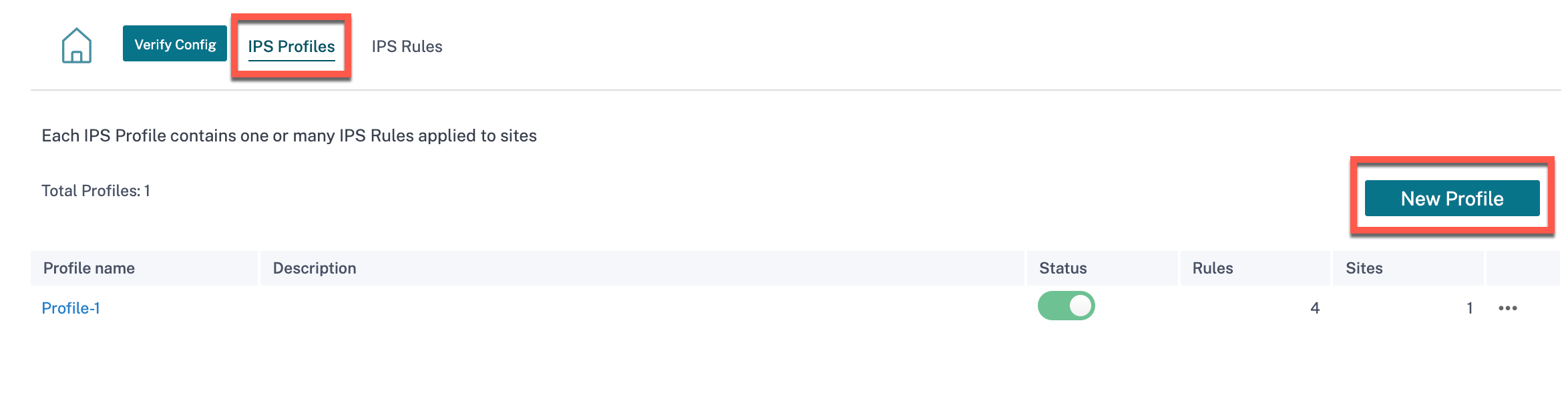

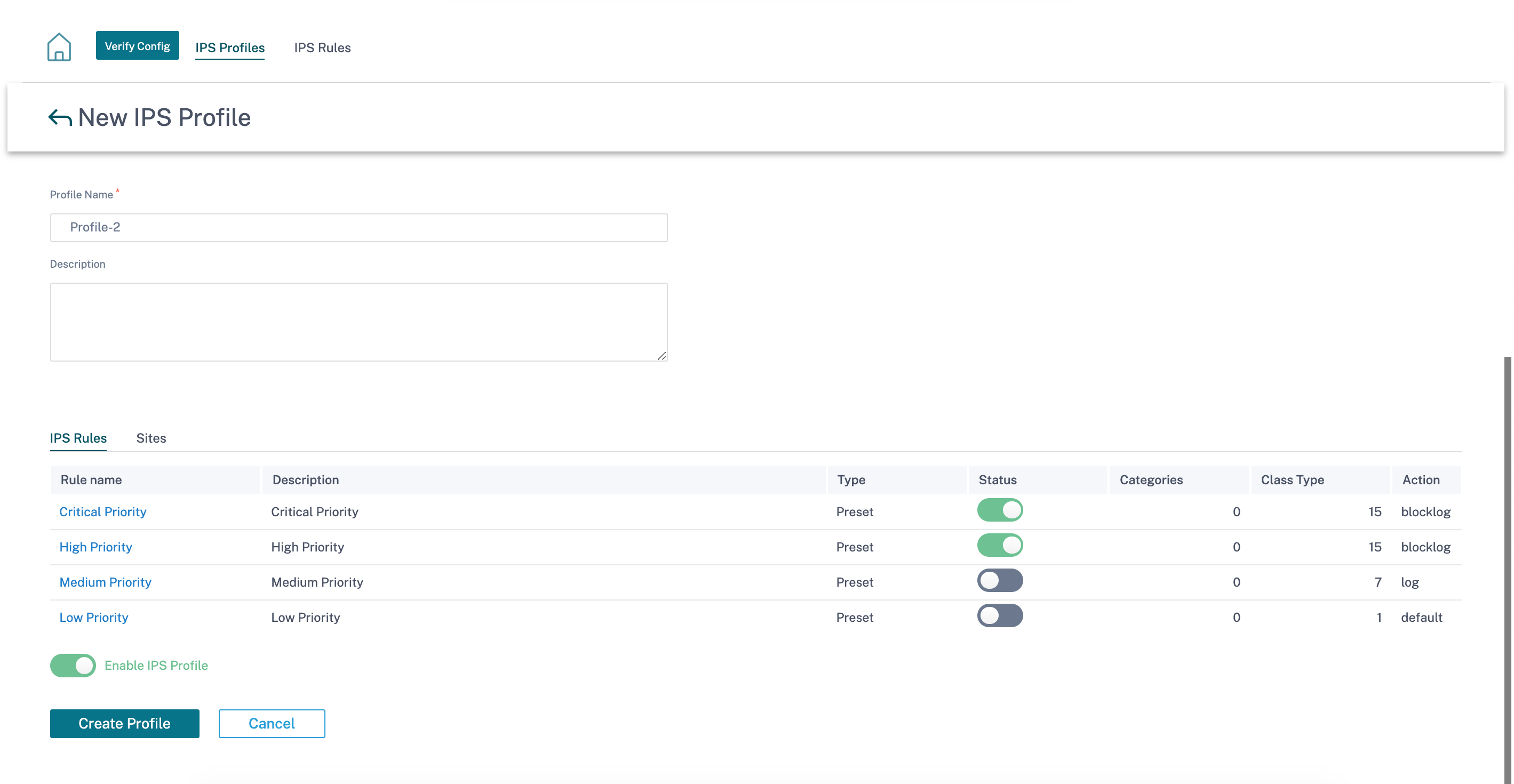

Pour créer des profils IPS, au niveau du réseau, accédez à Configuration > Sécurité > Prévention des intrusions > Profils IPS et cliquez sur Nouveau profil.

Fournissez un nom et une description pour le profil IPS. Dans l’onglet Règles IPS, activez les règles IPS requises et activez Activer les profils IPS.

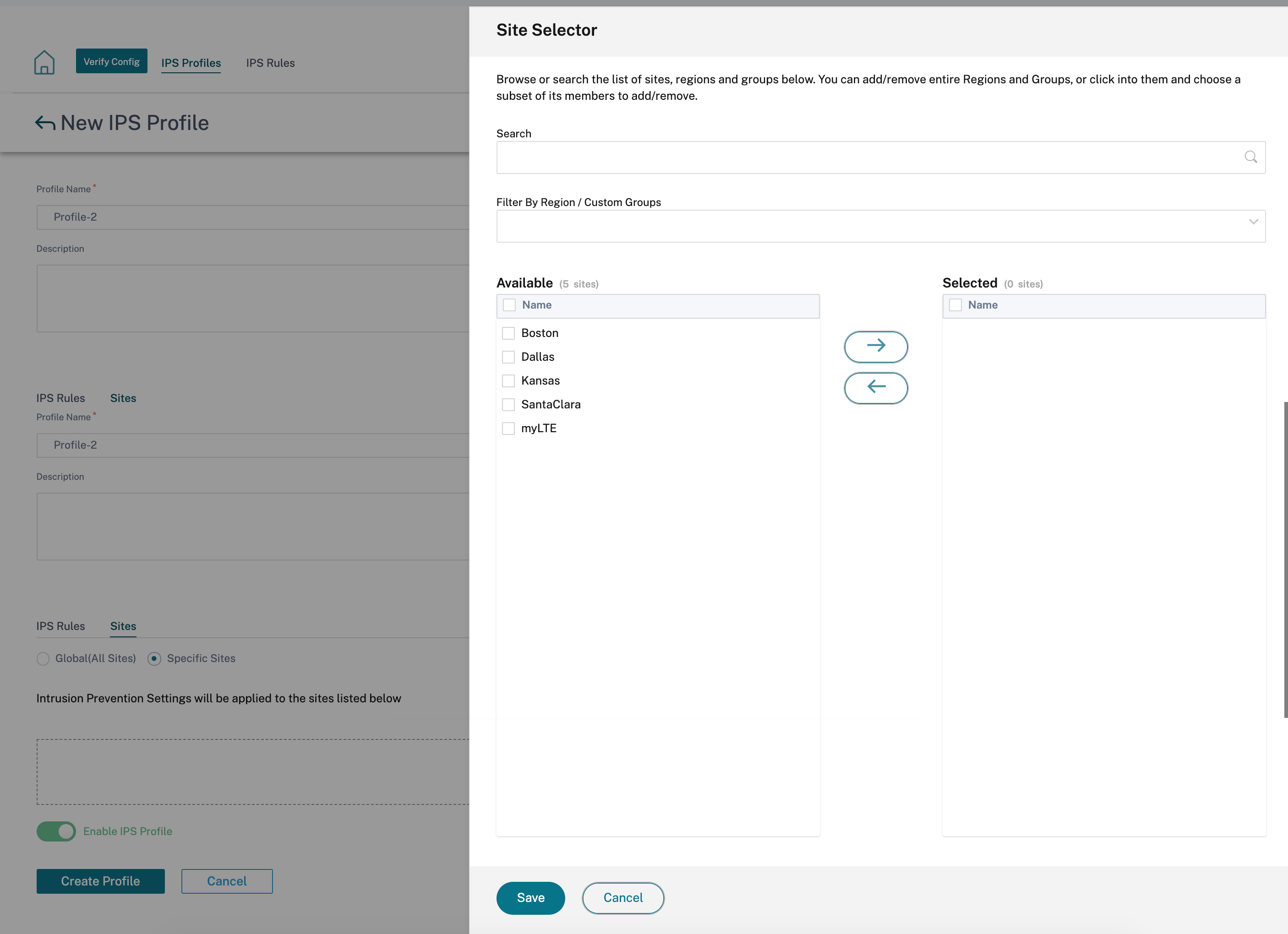

Dans l’onglet Sites, cliquez sur Sélectionner des sites. Sélectionnez les sites et cliquez sur Enregistrer. Cliquez sur Créer un profil.

Vous pouvez activer ou désactiver ces profils IPS lors de la création de profils de sécurité. Les profils de sécurité sont utilisés pour créer des règles de pare-feu. Pour plus d’informations, voir Profil de sécurité — Prévention des intrusions.

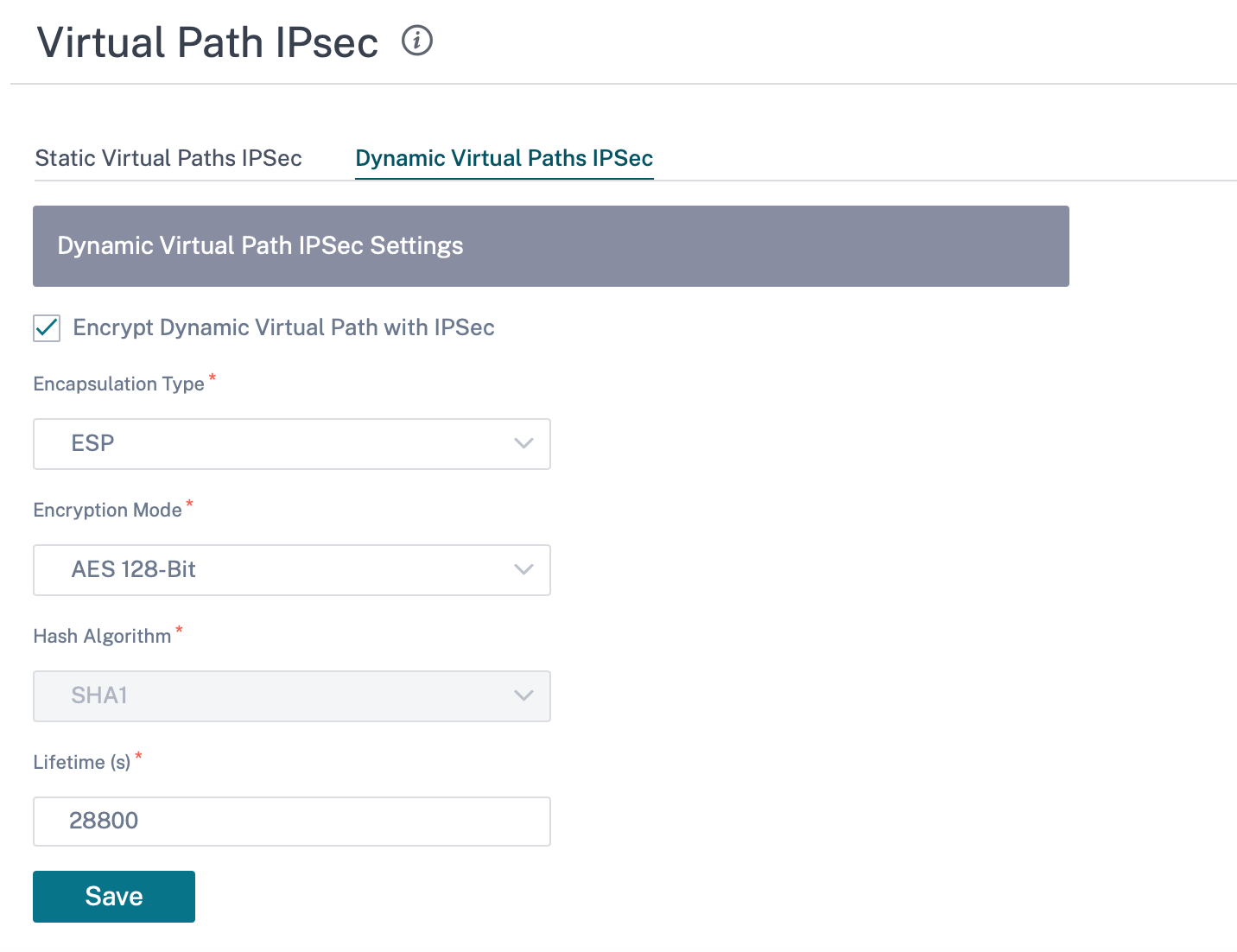

Chemin virtuel IPsec

Lechemin virtuel IPsec définit les paramètres du tunnel IPsec afin de garantir la transmission sécurisée des données via les chemins virtuels statiques et les chemins virtuels dynamiques. Sélectionnez l’onglet Chemins virtuels statiques IPsec ou Chemins virtuels dynamiques IPsec pour définir les paramètres du tunnel IPSec.

-

Type d’encapsulation : Choisissez l’un des types de sécurité suivants :

- ESP : Les données sont encapsulées et cryptées.

- ESP+Auth : les données sont encapsulées, cryptées et validées avec un HMAC.

- AH : Les données sont validées avec un HMAC.

- Mode de chiffrement : algorithme de chiffrement utilisé lorsque l’ESP est activé.

- Algorithmede hachage : algorithme de hachage utilisé pour générer un HMAC.

- Durée devie (s) : durée préférée, en secondes, pour qu’une association de sécurité IPsec existe. Entrez 0 pour illimité.

Pour plus d’informations sur la configuration du service IPsec, consultez la section Service IPSec.

Cliquez sur Vérifier la configuration pour valider toute erreur d’audit

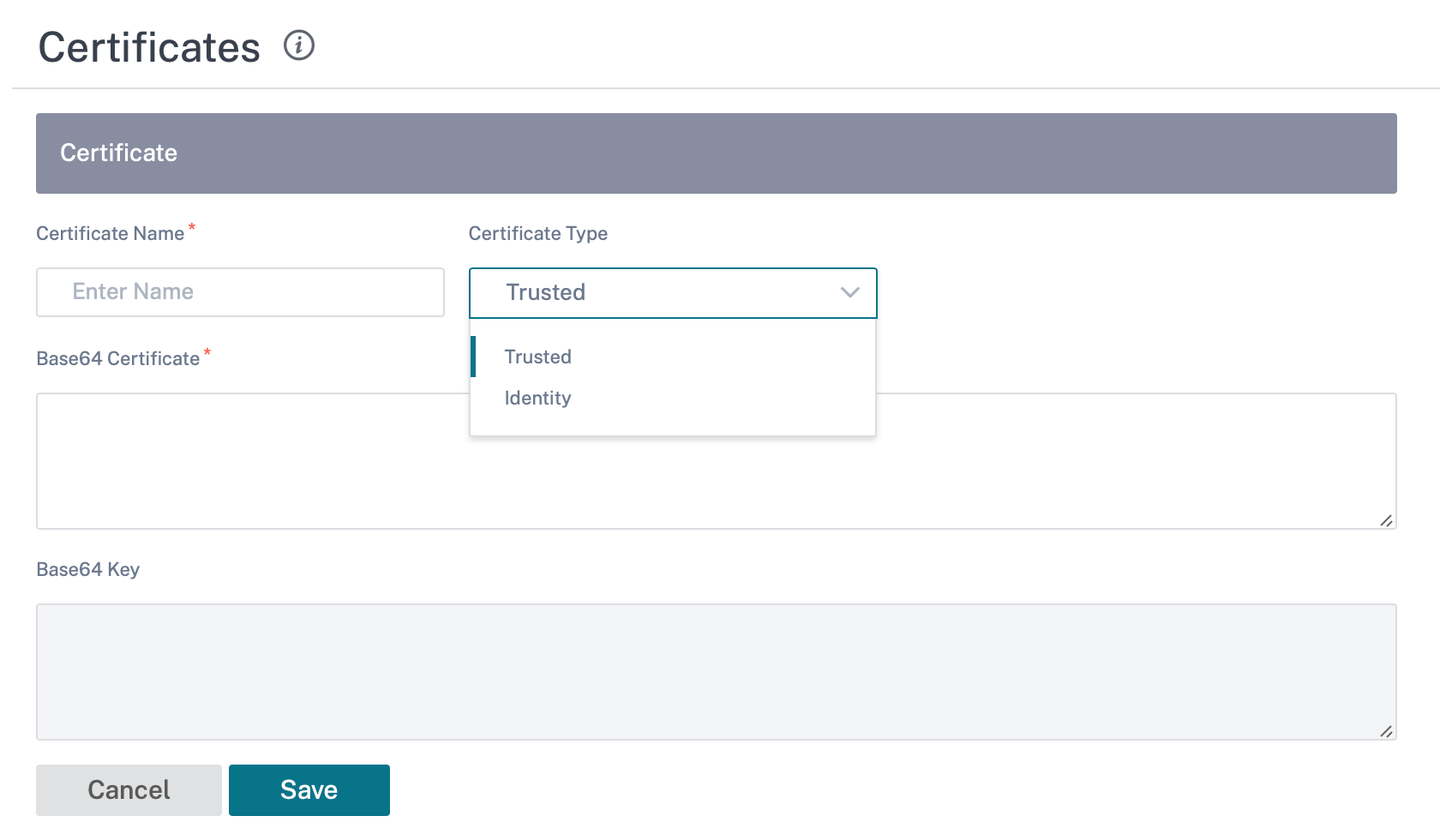

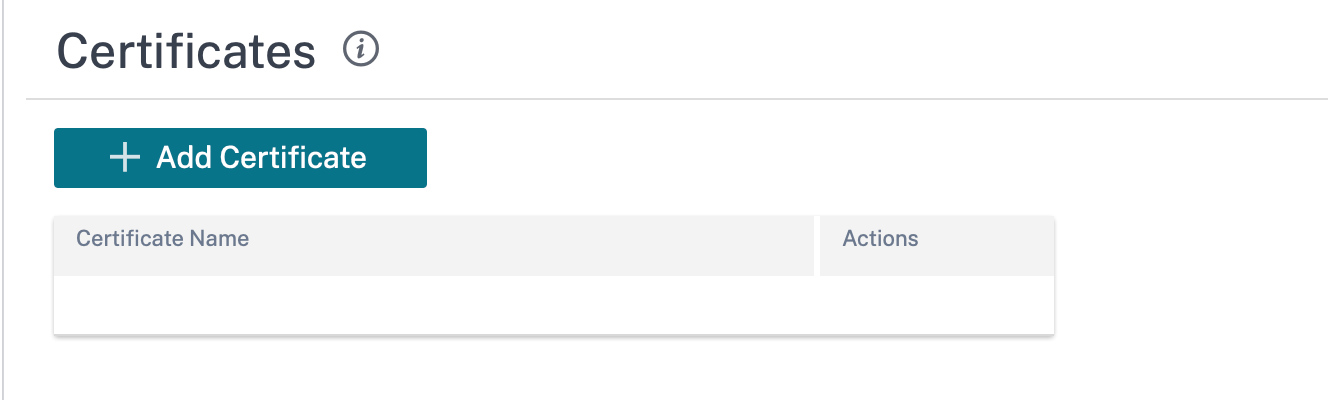

Certificats

Il existe deux types de certificats : Identité et Certificat de confiance. Les certificats d’identité sont utilisés pour signer ou chiffrer des données afin de valider le contenu d’un message et l’identité de l’expéditeur. Les certificats approuvés sont utilisés pour vérifier les signatures de message. Les appliances Citrix SD-WAN acceptent à la fois les certificats d’identité et les certificats approuvés. Les administrateurs peuvent gérer les certificats dans l’Éditeur de configuration.

Cliquez sur Vérifier la configuration pour valider toute erreur d’audit

Pour ajouter un certificat, cliquez sur Ajouter un certificat.

-

Nom du certificat : Entrez le nom du certificat.

-

Type de certificat : Sélectionnez le type de certificat dans la liste déroulante.

-

Certificats d’identité : les certificats d’identité nécessitent que la clé privée du certificat soit mise à la disposition du signataire. Certificats d’identité ou leurs chaînes de certificats qui sont approuvés par un homologue pour valider le contenu et l’identité de l’expéditeur. Les certificats d’identité configurés et leurs empreintes digitales respectives sont affichés dans l’éditeur de configuration.

-

Certificatsde confiance : Les certificats de confiance sont des certificats d’autorité de certification intermédiaire (CA) ou d’autorité de certification racine auto-signés utilisés pour valider l’identité d’un homologue. Aucune clé privée n’est requise pour un certificat de confiance. Les certificats approuvés configurés et leurs empreintes digitales respectives sont répertoriés ici.

-