Définitions des services

Les canaux de distribution sont généralement classés selon les définitions des services et l’allocation de bande passante.

Les services de diffusion sont des mécanismes de mise à disposition disponibles sur Citrix SD-WAN pour piloter différentes applications ou profils de trafic à l’aide des méthodes de diffusion appropriées en fonction des objectifs commerciaux. Vous pouvez configurer des services de diffusion tels qu’Internet, Intranet, Virtual Paths, IPsec et LAN GRE. Les services de livraison sont définis globalement et s’appliquent aux liaisons WAN sur des sites individuels, le cas échéant.

Chaque liaison WAN peut appliquer la totalité ou un sous-ensemble des services concernés et configurer des parts relatives de bande passante ( %) entre tous les services de distribution.

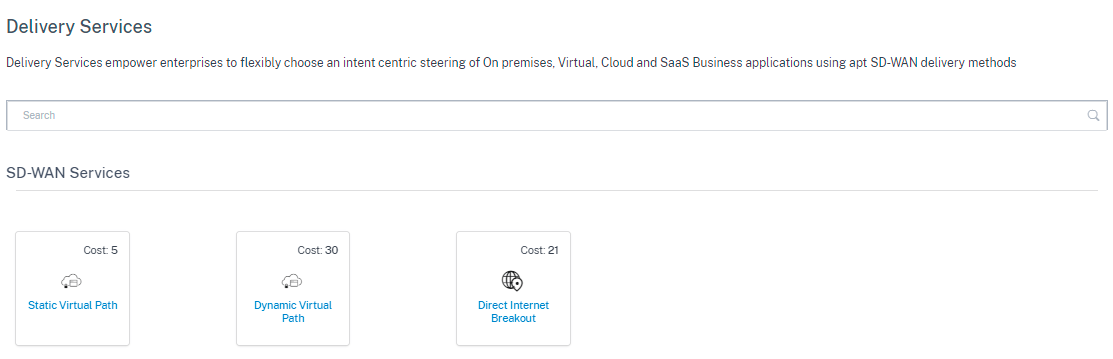

Le service Virtual Path est disponible sur tous les liens par défaut. Les autres services peuvent être ajoutés au besoin. Pour configurer les services de livraison, au niveau du client, accédez à Configuration > Canaux de distribution > Définitions des services.

Les services de prestation peuvent être classés de façon générale comme suit :

-

Service de chemin virtuel : tunnel SD-WAN superposé à double extrémité qui offre une connectivité sécurisée, fiable et de haute qualité entre deux sites hébergeant des appliances SD-WAN ou des instances virtuelles. Définissez la bande passante minimale réservée pour chaque chemin virtuel en Kbits/s. Ce paramètre est appliqué à toutes les liaisons WAN sur tous les sites du réseau.

- Service Internet : canal direct entre un site SD-WAN et Internet public, sans encapsulation SD-WAN. Citrix SD-WAN prend en charge la fonctionnalité d’équilibrage de charge de session pour le trafic Internet via plusieurs liens Internet.

- Service intranet : connectivité basée sur des liens sous-jacents entre un site SD-WAN et tout site non SD-WAN. Le trafic est non encapsulé ou peut utiliser n’importe quelle encapsulation de chemin non virtuel telle que IPSec, GRE. Vous pouvez configurer plusieurs services Intranet.

Service Internet

Leservice Internet est disponible par défaut dans le cadre des services de livraison. Pour configurer un service Internet, au niveau du client, accédez à Configuration > Canaux de distribution > Définitions des services. Dans la section Services SD-WAN, sélectionnez la vignette Direct Internet Breakout, puis cliquez sur Ajouter.

Vous pouvez configurer les services Internet suivants :

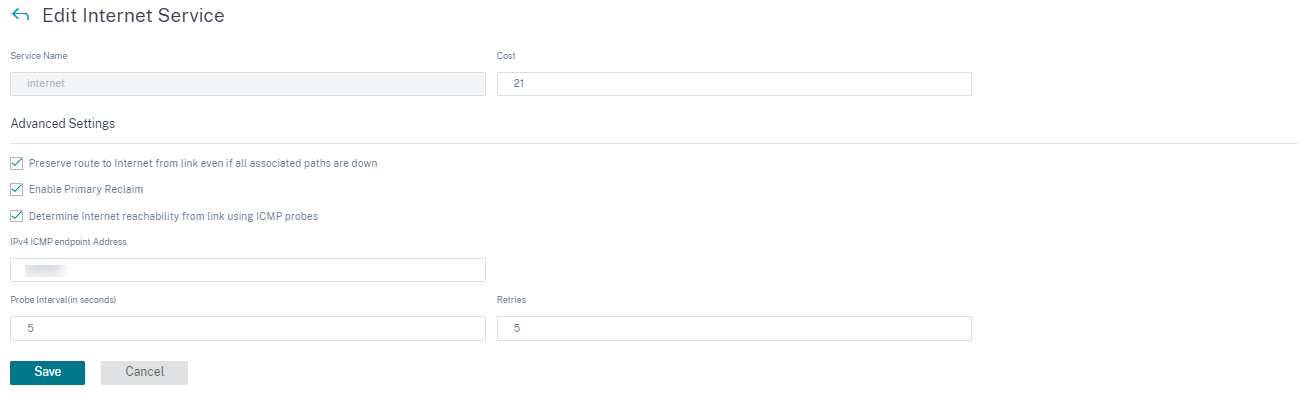

- Préserver l’itinéraire vers Internet à partir du lien même si tous les chemins associés sont inactifs : vous pouvez configurer le coût de l’itinéraire du service Internet par rapport à d’autres services de distribution. Avec ce service, vous pouvez conserver l’itinéraire vers Internet à partir du lien, même si tous les chemins associés sont inactifs. Si tous les chemins associés à une liaison WAN sont inactifs, l’appliance SD-WAN utilise cette route pour envoyer/recevoir du trafic Internet.

- Déterminez l’accessibilité à Internet à partir d’une liaison à l’aide de sondesICMP : vous pouvez activer les sondes ICMP pour des liens WAN Internet spécifiques vers un serveur explicite sur Internet. Avec le réglage de la sonde ICMP, l’appliance SD-WAN traite la liaison Internet comme étant active lorsque les chemins membres de la liaison sont actifs ou lorsque la réponse de la sonde ICMP est reçue du serveur.

- Adresse du point determinaison ICMP IPv4 : adresseIPv4 de destination ou adresse du serveur.

- Intervalle entre les sondes (en secondes) : intervalle de temps pendant lequel l’appliance SD-WAN envoie des sondes sur les liaisons WAN configurées sur Internet. Par défaut, l’appliance SD-WAN envoie des sondes sur les liaisons WAN configurées toutes les 5 secondes.

- Réessais : nombre de nouvelles tentatives que vous pouvez tenter avant de déterminer si la liaison WAN est active ou non. Après 3 pannes de sonde consécutives, la liaison WAN est considérée comme morte. Le nombre maximum de nouvelles tentatives autorisées est de 10.

Modes de déploiement pris en charge

Le service Internet peut être utilisé dans les modes de déploiement suivants :

- Mode de déploiement en ligne (superposition SD-WAN)

Citrix SD-WAN peut être déployé en tant que solution de superposition sur n’importe quel réseau. En tant que solution de superposition, le SD-WAN est généralement déployé derrière des routeurs périphériques et/ou des pare-feu existants. Si le SD-WAN est déployé derrière un pare-feu réseau, l’interface peut être configurée comme fiable et le trafic Internet peut être acheminé vers le pare-feu en tant que passerelle Internet.

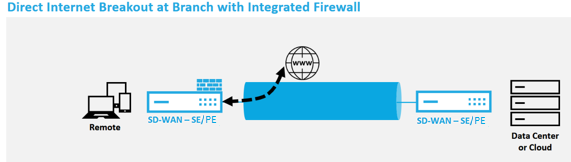

- Mode Edge ou passerelle

Citrix SD-WAN peut être déployé en tant que périphérique périphérique périphérique, en remplacement des périphériques de routeur Edge et/ou pare-feu existants. La fonctionnalité de pare-feu intégré permet au SD-WAN de protéger le réseau de la connectivité Internet directe. Dans ce mode, l’interface connectée à la liaison Internet publique est configurée comme non fiable, ce qui oblige le chiffrement à être activé, et les fonctionnalités de pare-feu et NAT dynamique sont activées pour sécuriser le réseau.

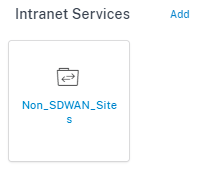

Service Intranet

Vous pouvez créer plusieurs services intranet. Pour ajouter un service Intranet, au niveau du client, accédez à Configuration > Canaux de distribution > Définitions des services. Dans la section Services intranet, cliquez sur Ajouter.

Une fois le service intranet créé au niveau global, vous pouvez le référencer au niveau WAN Link. Fournissez un nom de service, sélectionnez le domaine de routage et la zone de pare-feusouhaités. Ajoutez toutes les adresses IP intranet sur le réseau, que d’autres sites du réseau peuvent interagir. Vous pouvez également conserver l’itinéraire vers l’intranet à partir du lien même si tous les chemins associés sont en panne.

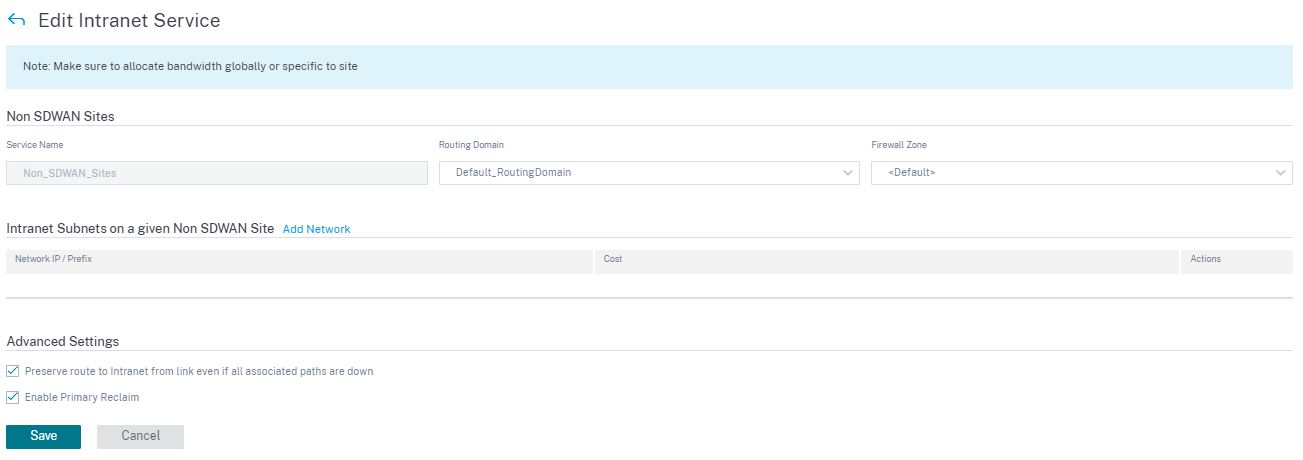

Service GRE

Vous pouvez configurer les appliances SD-WAN pour mettre fin aux tunnels GRE sur le réseau local.

Pour ajouter un service GRE, au niveau du client, accédez à Configuration > Canaux de distribution > Définitions des services. Vous pouvez également accéder à la page de configuration des services GRE depuis Configuration > Sécurité.

Dans la section IPsec et GRE, accédez aux services IPsec et cliquez sur Ajouter.

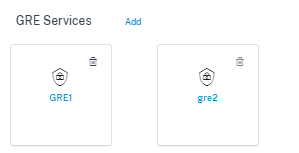

Détails du GRE :

- Type de service : Sélectionnez le service utilisé par le tunnel GRE.

- Nom : Nom du service LAN GRE.

- Domaine de routage : Domaine de routage pour le tunnel GRE.

- Zone de pare-feu : zone de pare-feu choisie pour le tunnel. Par défaut, le tunnel est placé dans Default_LAN_Zone.

- MTU : unité de transmission maximale : taille du plus grand datagramme IP pouvant être transféré via un lien spécifique. La gamme est de 576 à 1500. La valeur par défaut est 1500.

- Keep alive : Période entre l’envoi de messages de conservation de connexion active. S’il est configuré sur 0, aucun paquet « keep alive » n’est envoyé, mais le tunnel reste en place.

- Réessais Keep Alive : nombre de fois que l’appliance Citrix SD-WAN envoie des paquets Keep Alive sans réponse avant de fermer le tunnel.

- Checksum : active ou désactive Checksum pour l’en-tête GRE du tunnel.

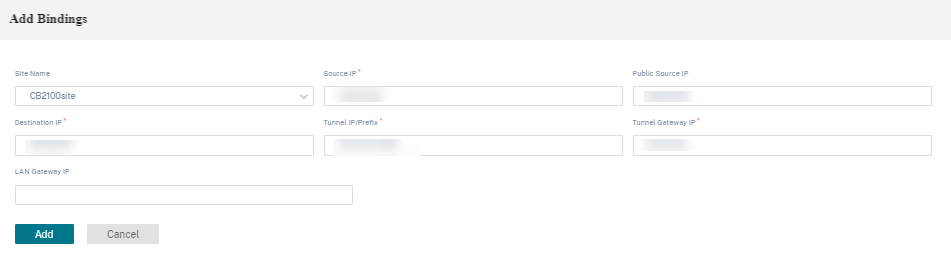

Liaisons du site :

- Nom du site : Site permettant de cartographier le tunnel du GRE.

- IP source : adresse IP source du tunnel. Il s’agit de l’une des interfaces virtuelles configurées sur ce site. Le domaine de routage sélectionné détermine les adresses IP source disponibles.

- IP source publique : IP source si le trafic du tunnel passe par NAT.

- IP de destination : adresse IP de destination du tunnel.

- IP/Préfixe du tunnel : adresse IP et préfixe du tunnel GRE.

- IP de la passerelle du tunnel : adresse IP du prochain saut pour acheminer le trafic du tunnel.

- IP de la passerelle LAN : Adresse IP du saut suivant pour acheminer le trafic LAN.

Service IPSec

Les appliances Citrix SD-WAN peuvent négocier des tunnels IPsec fixes avec des homologues tiers du côté LAN ou WAN. Vous pouvez définir les points d’extrémité du tunnel et mapper les sites aux points d’extrémité du tunnel.

Vous pouvez également sélectionner et appliquer un profil de sécurité IPSec qui définit le protocole de sécurité et les paramètres IPSec.

Pour configurer les paramètres IPSec du chemin virtuel :

- Activez les tunnels IPSec de chemin virtuel pour tous les chemins virtuels pour lesquels la conformité FIPS est requise.

- Configurez l’authentification des messages en changeant le mode IPsec en AH ou ESP+Auth et en utilisant une fonction de hachage approuvée FIPS. SHA1 est accepté par la FIPS, mais SHA256 est fortement recommandé.

- La durée de vie IPSec ne doit pas être configurée plus de 8 heures (28 800 secondes).

Citrix SD-WAN utilise la version 2 de l’IKE avec des clés pré-partagées pour négocier des tunnels IPsec via le chemin virtuel en utilisant les paramètres suivants :

- DH Group 19 : ECP256 (courbe elliptique de 256 bits) pour la négociation de clés

- Chiffrement AES-CBC 256 bits

- Hachage SHA256 pour l’authentification des messages

- Hachage SHA256 pour l’intégrité des messages

- DH Group 2 : MODP-1024 pour un secret direct parfait

Pour configurer le tunnel IPsec pour un tiers, procédez comme suit :

- Configurer le groupe DH approuvé FIPS. Les groupes 2 et 5 sont autorisés dans le cadre de la FIPS, mais les groupes 14 et plus sont fortement recommandés.

- Configurer la fonction de hachage approuvée FIPS. SHA1 est accepté par FIPS, mais SHA256 est fortement recommandé.

- Si vous utilisez iKev2, configurez une fonction d’intégrité approuvée par FIPS. SHA1 est accepté par FIPS, mais SHA256 est fortement recommandé.

- Configurez une durée de vie IKE et une durée de vie maximale ne dépassant pas 24 heures (86 400 secondes).

- Configurez l’authentification des messages IPsec en changeant le mode IPsec en AH ou ESP+Auth et en utilisant une fonction de hachage approuvée FIPS. SHA1 est accepté par la FIPS, mais SHA256 est fortement recommandé.

- Configurez une durée de vie IPSec et une durée de vie maximale de huit heures maximum (28 800 secondes).

Configuration d’un tunnel IPSec

Au niveau du client, accédez à Configuration > Canaux de distribution > Définitions des services. Vous pouvez également accéder à la page des services IPsec depuis Configuration > Sécurité.

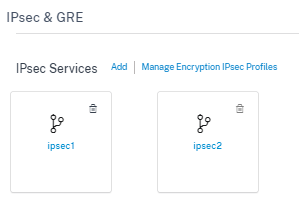

Dans la section IPsec et GRE > Services IPsec, cliquez sur Ajouter. La page Modifier le service IPSec s’affiche.

-

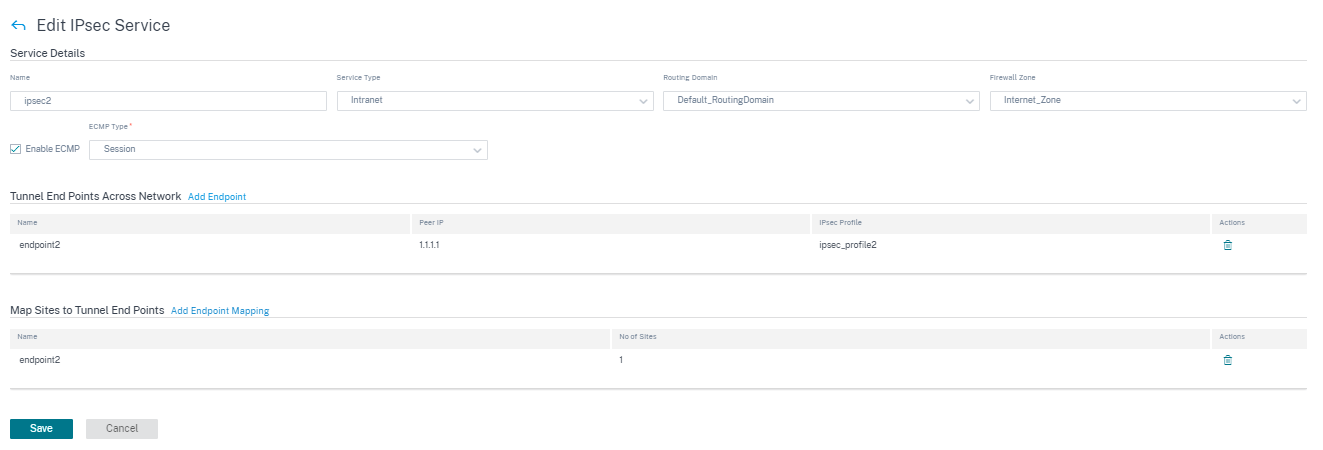

Spécifiez les détails du service.

- Nom du service : nom du service IPsec.

- Type de service : Sélectionnez le service utilisé par le tunnel IPsec.

- Domaine de routage : pour les tunnels IPsec via LAN, sélectionnez un domaine de routage. Si le tunnel IPsec utilise un service intranet, le service intranet détermine le domaine de routage.

- Zone de pare-feu : zone de pare-feu pour le tunnel. Par défaut, le tunnel est placé dans Default_LAN_Zone.

- Activer l’ECMP : lorsque la case Activer l’ECMP est cochée, l’équilibrage de charge ECMP est activé pour le tunnel IPSec.

- Type ECMP : Sélectionnez le type de mécanisme d’équilibrage de charge ECMP selon les besoins. Pour plus de détails sur les types d’ECMP, consultez la section Équilibrage de charge ECMP.

-

Ajoutez le point de terminaison du tunnel.

- Nom : Lorsque le type de service est Intranet, choisissez un service intranet que le tunnel protège. Sinon, entrez un nom pour le service.

- IP homologue : adresse IP de l’homologue distant.

- ProfilIPsec : profilde sécurité IPsec qui définit le protocole de sécurité et les paramètres IPsec.

- Clépré-partagée : clépré-partagée utilisée pour l’authentification IKE.

- Clé pré-partagée homologue : clépré-partagée utilisée pour l’authentification IKEv2.

- Données d’identité : données à utiliser comme identité locale, lors de l’utilisation d’une identité manuelle ou d’un type de nom de domaine complet utilisateur.

- Données d’identité homologue : données à utiliser comme identité homologue, lors de l’utilisation d’identité manuelle ou de type FQDN utilisateur.

- Certificat : Si vous choisissez Certificat comme authentification IKE, faites votre choix parmi les certificats configurés.

-

Mapper les sites aux points d’extrémité du tunnel.

- Choisissez Endpoint : point de terminaison à mapper sur un site.

- Nom du site : site à mapper au point de terminaison.

- Nom de l’interface virtuelle : Interface virtuelle sur le site à utiliser comme point de terminaison.

- IP locale : adresse IP virtuelle locale à utiliser comme point de terminaison du tunnel local.

- IP de la passerelle : adresse IP du saut suivant.

-

Créez le réseau protégé.

- IP du réseau source/préfixe : l’adresse IP source et le préfixe du trafic réseau que le tunnel IPsec protège.

- IP/préfixe du réseaude destination : adresse IP de destination et préfixe du trafic réseau que le tunnel IPsec protège.

-

Assurez-vous que les configurations IPSec sont mises en miroir sur l’appliance homologue.

Pour plus d’informations sur la conformité à la norme FIPS, voir Sécurité du réseau.

Remarque

Citrix SD-WAN Orchestrator pour locaux prend en charge la connectivité à Oracle Cloud Infrastructure (OCI) via IPsec.

Profils de chiffrement IPsec

Pour ajouter un profil de chiffrement IPSec, au niveau du client, accédez à Configuration > Canaux de distribution > Définitions des services. Vous pouvez également accéder à la page de configuration des profils de chiffrement IPSec depuis Configuration > Sécurité.

Dans la section IPsec et GRE, sélectionnez Gérer les profils IPsec de chiffrement.

IPsec fournit des tunnels sécurisés. Citrix SD-WAN prend en charge les chemins virtuels IPSec, permettant aux périphériques tiers de mettre fin aux tunnels VPN IPsec du côté LAN ou WAN d’une appliance Citrix SD-WAN. Vous pouvez sécuriser les tunnels IPSec de site à site se terminant sur une appliance SD-WAN à l’aide d’un binaire cryptographique IPsec certifié FIPS 140-2 Niveau 1.

Citrix SD-WAN prend également en charge le tunnel IPsec résilient à l’aide d’un mécanisme de tunnel de chemin virtuel différencié.

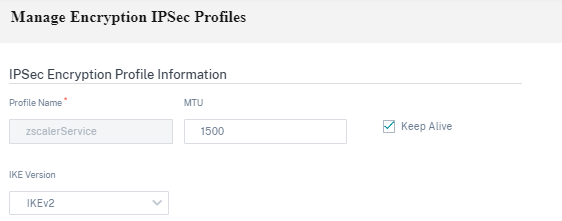

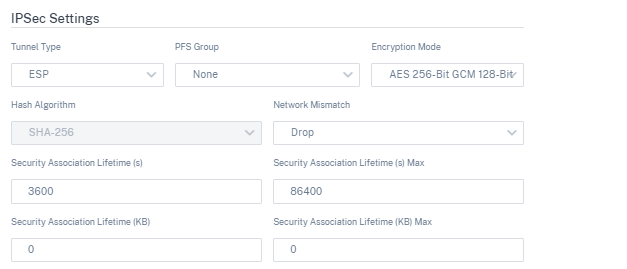

Les profils IPSec sont utilisés lors de la configuration des services IPSec en tant qu’ensembles de services de livraison. Sur la page du profil de sécurité IPsec, entrez les valeurs requises pour le profil de chiffrement IPSec, les paramètres IKE et les paramètres IPsecsuivants.

Cliquez sur Vérifier la configuration pour valider toute erreur d’audit.

Informations sur le profil de chiffrement IPSec :

- Nom du profil : Entrez un nom de profil.

- MTU : Entrez la taille maximale des paquets IKE ou IPSec en octets.

- Keep Alive : cochez la case pour maintenir le tunnel actif et activer l’éligibilité des itinéraires.

-

Version IKE : Sélectionnez une version du protocole IKE dans la liste déroulante.

Paramètres IKE

-

Mode : sélectionnez le mode principal ou le mode agressif dans la liste déroulante du mode de négociation IKE Phase 1.

- Main : Aucune information n’est exposée aux attaquants potentiels pendant la négociation, mais elle est plus lente que le mode agressif. Le mode principal est conforme à la norme FIPS.

- Agressive : Certaines informations (par exemple, l’identité des pairs qui négocient) sont exposées aux attaquants potentiels pendant la négociation, mais sont plus rapides que le mode principal. Le modeagressif n’est pas conforme à la norme FIPS.

- Authentification : Choisissez le type d’authentification comme certificat ou clé pré-partagée dans le menu déroulant.

- Authentification parles pairs : choisissez le type d’authentification par les pairs dans la liste déroulante.

- Identité : sélectionnez la méthode d’identité dans la liste déroulante.

- Identité homologue : sélectionnez la méthode d’identité homologue dans la liste déroulante.

- Groupe DH : sélectionnez le groupe Diffie-Hellman (DH) disponible pour la génération de clés IKE.

- Délai (s) d’expiration du DPD : Entrez le délai d’expiration de la détection des pairs morts (en secondes) pour les connexions VPN.

- Algorithme de hachage : choisissez un algorithme de hachage dans la liste déroulante pour authentifier les messages IKE.

- Algorithme d’intégrité : Choisissez l’algorithme de hachage IKEv2 à utiliser pour la vérification HMAC.

- Mode de cryptage : choisissez le mode de cryptage pour les messages IKE dans la liste déroulante.

- Durée (s) de vie des associations de sécurité : Entrez la durée, en secondes, pendant laquelle une association de sécurité IKE doit exister.

- Durée (s)maximale (s) de vie des associations de sécurité : Entrez la durée maximale, en secondes, pendant laquelle une association de sécurité IKE doit exister.

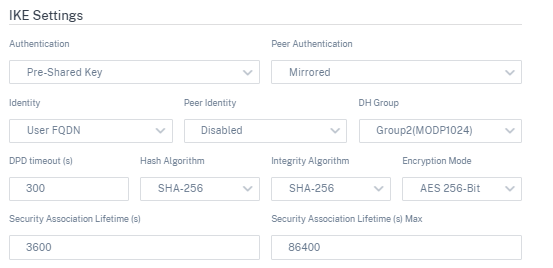

Paramètres IPsec

-

Type de tunnel : choisissez ESP, ESP+Auth, ESP+NULLou AH comme type d’encapsulation du tunnel dans la liste déroulante. Celles-ci sont regroupées dans des catégories conformes à la norme FIPS et non conformes au FIPS.

- ESP : chiffre uniquement les données utilisateur

- ESP+Auth : crypte les données utilisateur et inclut un HMAC

- ESP+NULL : Les paquets sont authentifiés mais non cryptés

- AH : Comprend uniquement un HMAC

- Groupe PFS : choisissez le groupe Diffie-Hellman à utiliser pour une génération de clés de confidentialité directe parfaite dans le menu déroulant.

- Mode de cryptage : choisissez le mode de cryptage pour les messages IPsec dans le menu déroulant.

- Algorithme de hachage : Les algorithmesde hachage MD5, SHA1 et SHA-256 sont disponibles pour la vérification HMAC.

- Incompatibilité réseau : choisissez une action à effectuer si un paquet ne correspond pas aux réseaux protégés du tunnel IPSec dans le menu déroulant.

- Durée (s) de vie des associations de sécurité : Entrez la durée (en secondes) d’existence d’une association de sécurité IPsec.

- Durée (s)maximale (s) de vie des associations de sécurité : Entrez la durée maximale (en secondes) pendant laquelle une association de sécurité IPsec doit exister.

- Durée devie de l’association de sécurité (Ko) : entrez la quantité de données (en kilo-octets) nécessaire à l’existence d’une association de sécurité IPsec.

- Durée devie maximale de l’association de sécurité (Ko) : Entrez la quantité maximale de données (en kilo-octets) pour autoriser l’existence d’une association de sécurité IPsec.

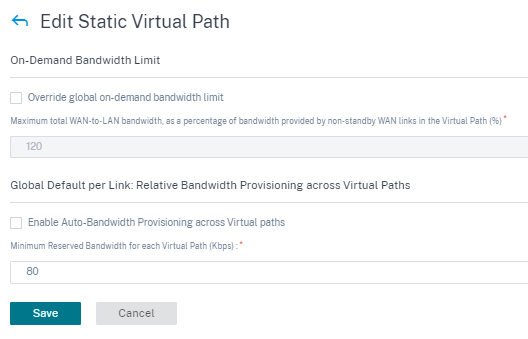

Chemin virtuel statique

Les paramètres de chemin virtuel sont hérités des paramètres de chemin automatique de liaison WAN global. Vous pouvez remplacer ces configurations et ajouter ou supprimer le chemin d’accès du membre. Vous pouvez également filtrer les chemins virtuels en fonction du site et du profil QoS appliqué. Spécifiez une adresse IP de suivi pour la liaison WAN qui peut être pingée pour déterminer l’état de la liaison WAN. Vous pouvez également spécifier une adresse IP de suivi inverse pour le chemin inverse qui peut être pingé pour déterminer l’état du chemin inverse.

Pour configurer des chemins virtuels statiques, au niveau du client, accédez à Configuration > Canaux de distribution, puis cliquez sur la vignette Chemin virtuel statique .

Voici quelques-uns des paramètres pris en charge :

-

Liste de bande passante sur demande :

- Annuler lalimite globale de bande passante à la demande : lorsque cette option est activée, les valeurs limites de bande passante globales sont remplacées par des valeurs spécifiques au site.

- Bande passante WAN-LAN totale maximale, en pourcentage de la bande passante fournie par les liaisons WAN non en veille dans le chemin virtuel (%) : mettez à jour la limite de bande passante maximale, en %.

-

Valeur par défaut globale par lien : Provisioning de bande passante relative sur des chemins virtuels :

- Activer le Provisioning automatique de la bande passante sur les chemins virtuels : lorsque cette option est activée, la bande passante de tous les services est automatiquement calculée et appliquée en fonction de l’ampleur de la bande passante consommée par les sites distants.

- Bande passante réservée minimale pour chaque chemin virtuel (Kbits/s) : bande passante maximale à réserver exclusivement pour chaque service sur chaque liaison WAN.

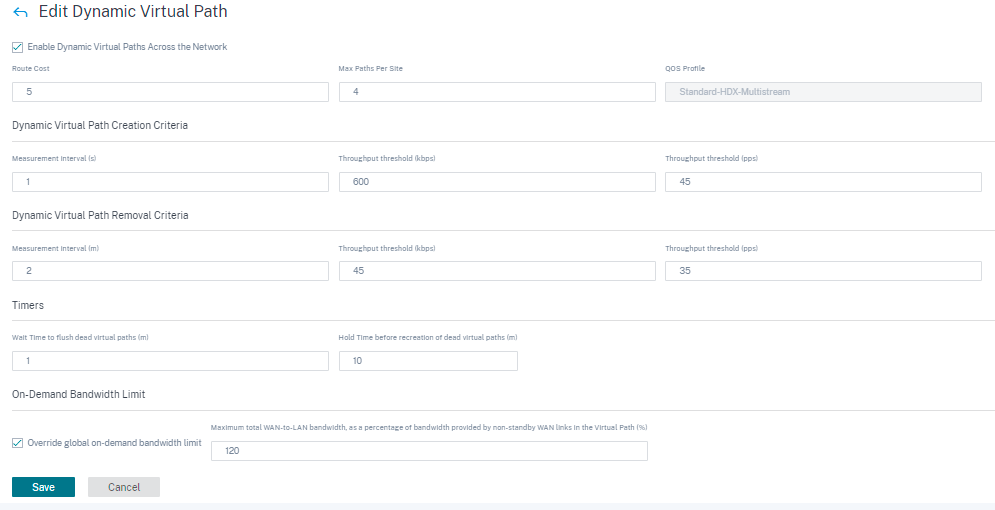

Paramètres du chemin virtuel dynamique

Les paramètres de chemin virtuel dynamique global permettent aux administrateurs de configurer les valeurs par défaut des chemins virtuels dynamiques sur l’ensemble du réseau.

Un chemin virtuel dynamique est instancié dynamiquement entre deux sites pour permettre une communication directe, sans sauts de noeuds SD-WAN intermédiaires. De même, la connexion de chemin virtuel dynamique est également supprimée dynamiquement. La création et la suppression de chemins virtuels dynamiques sont déclenchées en fonction des seuils de bande passante et des paramètres de temps.

Pour configurer des chemins virtuels dynamiques, au niveau du client, accédez à Configuration > Canaux de distribution > Définitions de services, puis cliquez sur la vignette Chemin virtuel dynamique .

Voici quelques-uns des paramètres pris en charge :

- Provisionnement pour activer ou désactiver les chemins virtuels dynamiques sur le réseau

- Le coût de l’itinéraire pour les chemins virtuels dynamiques

- Le profil QoS à utiliser — Standard par défaut.

-

Critères de création de chemins virtuels dynamiques :

- Intervalle de mesure (secondes) : durée pendant laquelle le nombre de paquets et la bande passante sont mesurés afin de déterminer si le chemin virtuel dynamique doit être créé entre deux sites, dans ce cas, entre une branche donnée et le nœud de contrôle.

- Seuil de débit (kbps) : seuil de débit total entre deux sites, mesuré sur l’ intervalle de mesure, auquel le chemin virtuel dynamique est déclenché. Dans ce cas, le seuil s’applique au nœud de contrôle.

- Seuil de débit (pps) : seuil de débit total entre deux sites, mesuré sur l’ intervalle de mesure, auquel le chemin virtuel dynamique est déclenché.

-

Critères de suppression de chemin virtuel dynamique :

- Intervalle de mesure (minutes) : durée pendant laquelle le nombre de paquets et la bande passante sont mesurés afin de déterminer si un chemin virtuel dynamique doit être supprimé entre deux sites, dans ce cas, entre une branche donnée et le nœud de contrôle.

- Seuil de débit (kbps) : seuil de débit total entre deux sites, mesuré sur l’ intervalle de mesure, auquel le chemin virtuel dynamique est supprimé.

- Seuil de débit (pps) : seuil de débit total entre deux sites, mesuré sur l’ intervalle de mesure, auquel le chemin virtuel dynamique est supprimé.

-

Minuteries

- Temps d’attente pour vider les chemins virtuels morts (m) : temps après lequel un chemin virtuel dynamique mort est supprimé.

- Temps de maintien avant la recréation de chemins virtuels morts (m) : temps après lequel un chemin virtuel dynamique supprimé parce qu’il était MORT peut être recréé.

- Liste de bande passante à

- Annuler lalimite globale de bande passante à la demande : lorsque cette option est activée, les valeurs limites de bande passante globales sont remplacées par des valeurs spécifiques au site.

- Bande passante WAN-LAN totale maximale, en pourcentage de la bande passante fournie par les liaisons WAN non en veille dans le chemin virtuel (%) : mettez à jour la limite de bande passante maximale, en %.

Cliquez sur Vérifier la configuration pour valider toute erreur d’audit.