Intégration de Citrix SD-WAN Orchestrator à Check Point CloudGuard Connect

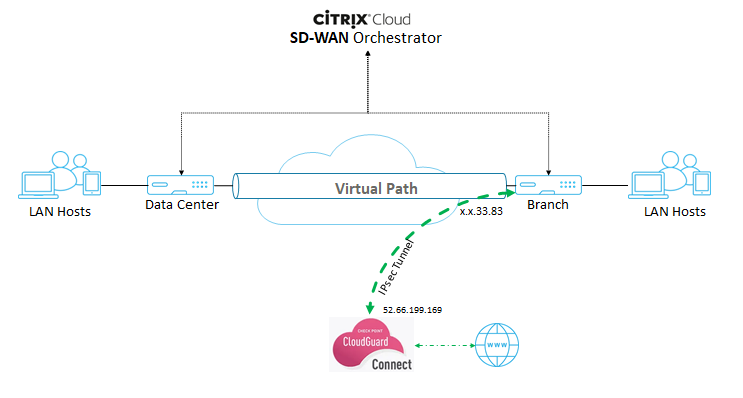

Topologie d’intégration

Configuration sur le portail Check Point

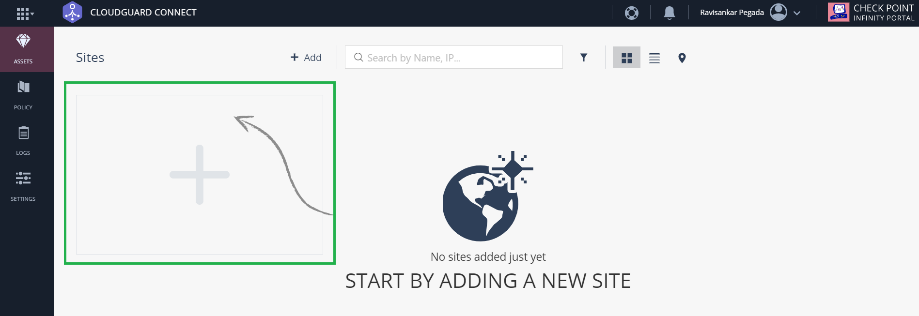

- Ajoutez un site sur le portail Point de contrôle.

-

Connectez-vous au portail Check Point et ajoutez un site.

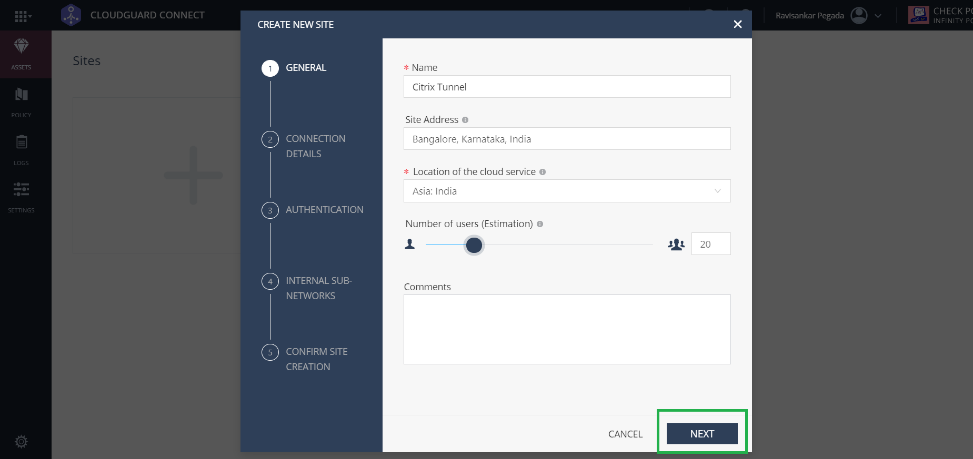

Une fenêtre contextuelle permettant de créer un site s’affiche. Fournissez les informations générales requises et cliquez sur Suivant

-

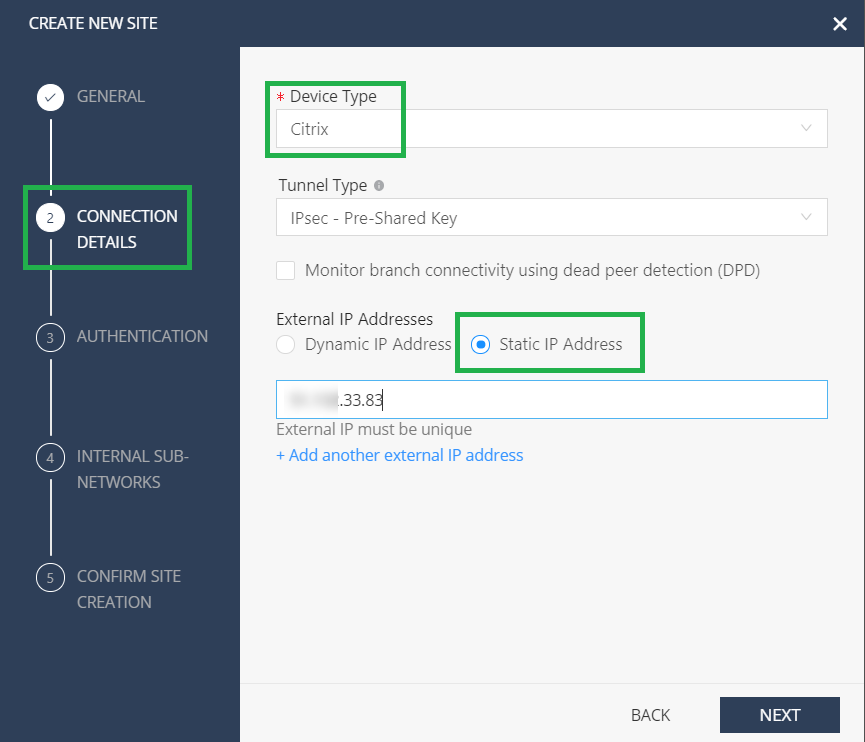

Fournissez les détails de connexion. Sélectionnez le type d’appareilCitrixet lesadresses IP externescommeadresse IP statique.

Remarque

Fournissez l’adresse IP publique du lien WAN de la succursale en tant qu’ adresse IP externe. Il s’agit de « x.x.33.83 » conformément à la topologie.

Si vous utilisez plusieurs liens WAN Internet, cliquez sur Ajouter une autre adresse IP externe pour spécifier l’adresse IP publique associée à ces liens WAN.

-

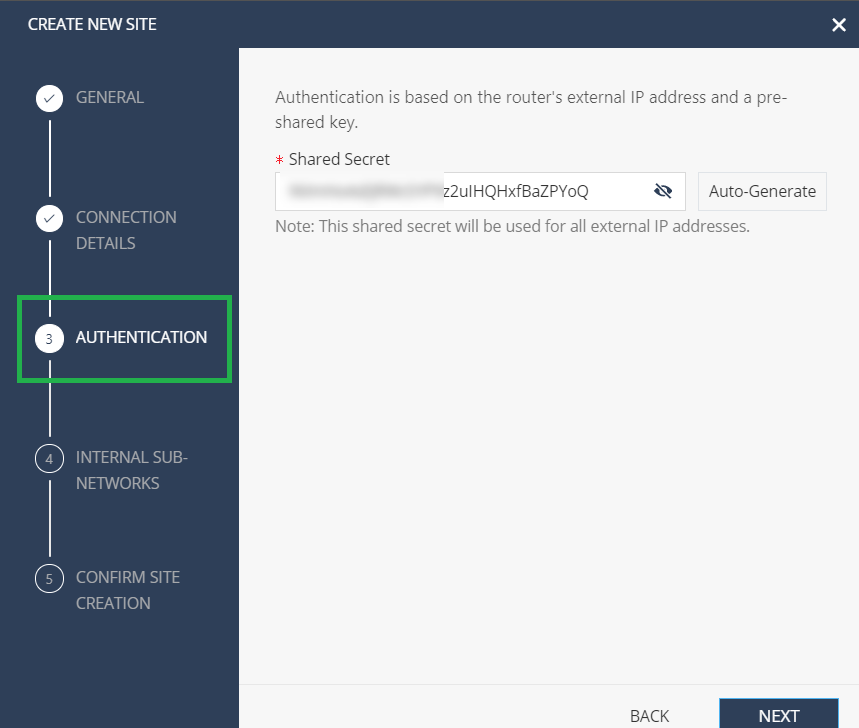

Dans la section Authentification, définissez la clé pré-partagée ou la clé générée automatiquement.

-

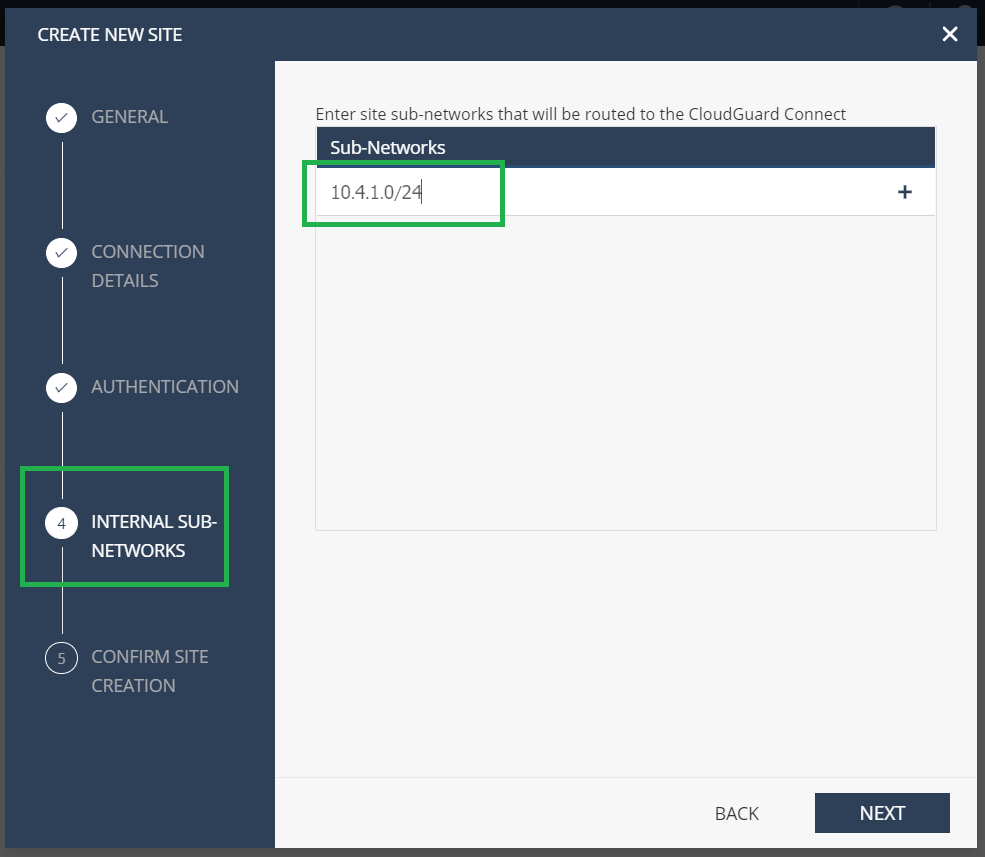

Fournissez le sous-réseau interne. Ce sont les sous-réseaux LAN derrière l’appliance SD-WAN, qui passent par le tunnel, appelés réseaux protégés dans le service Citrix SD-WAN Orchestrator. Il doit correspondre à la fois au service Citrix SD-WAN Orchestrator et à l’extrémité Check Point pour garantir l’établissement du tunnel.

-

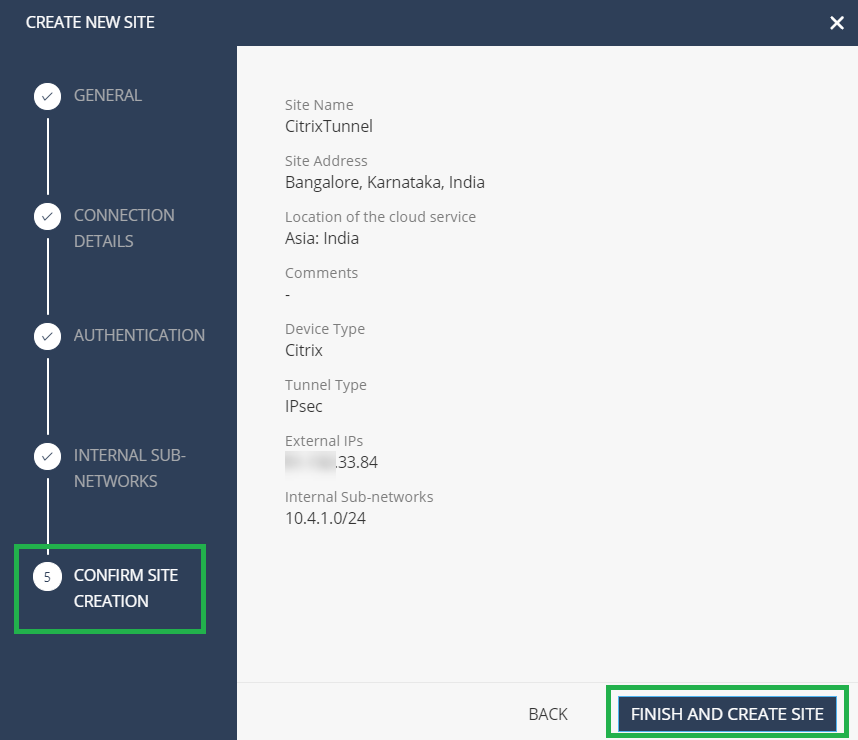

Validez la configuration et cliquez sur TERMINER ET CRÉER UN SITE.

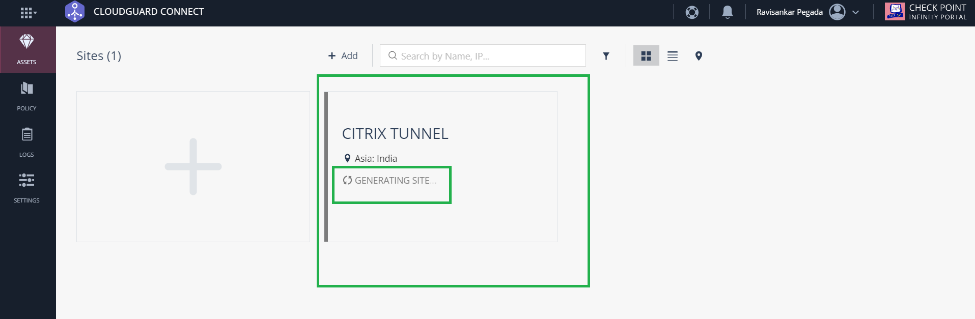

Une vignette de site est ajoutée avec l’état GENERATING SITE.

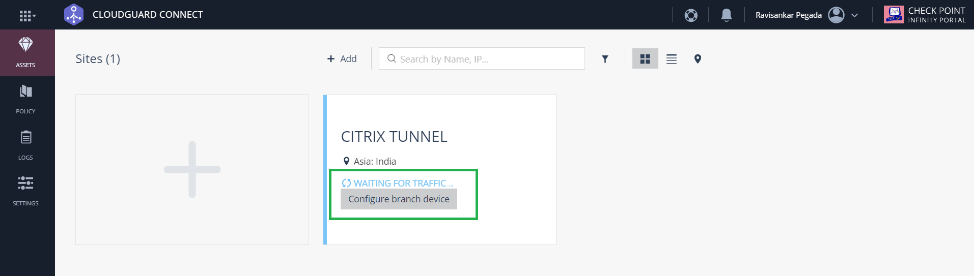

Check Point prend environ 20 minutes pour générer un site. Une fois le site généré, l’état de la vignette passe à WAITING FOR TRAFFIC.

-

-

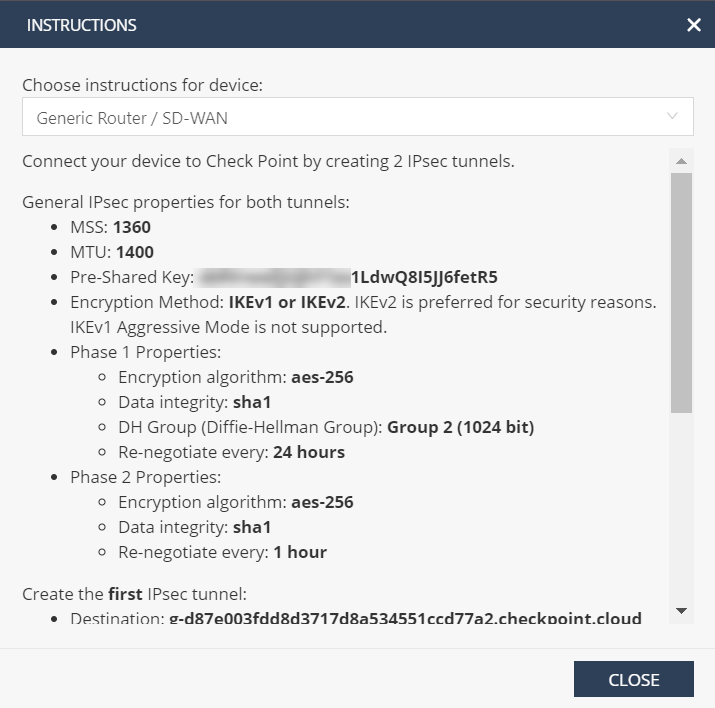

Cliquez sur Configurer l’appareil de succursale pour afficher les détails du tunnel. Il inclut des détails sur les deux tunnels IPSec vers Check Point Cloud.

Dans cet exemple, la destination du tunnel est mentionnée au format FQDN. Résolvez ce nom de domaine complet pour obtenir l’adresse IP de destination du tunnel qui peut être utilisée dans la configuration Citrix SD-WAN.

Par exemple : C:\Users\john >ns lookup g-d87e003fdd8d3717d8a534551ccd77a2.checkpoint.cloud Serveur : adresse du routeur : 192.168.0.1

Réponse ne faisant pas autorité : Nom : g-d87e003fdd8d3717d8a534551ccd77a2.checkpoint.cloud Adresse : 52.66.199.169

Configuration sur le service Citrix SD-WAN Orchestrator

Utilisez les paramètres de destination du tunnel et IPsec pour créer une configuration sur le service Citrix SD-WAN Orchestrator.

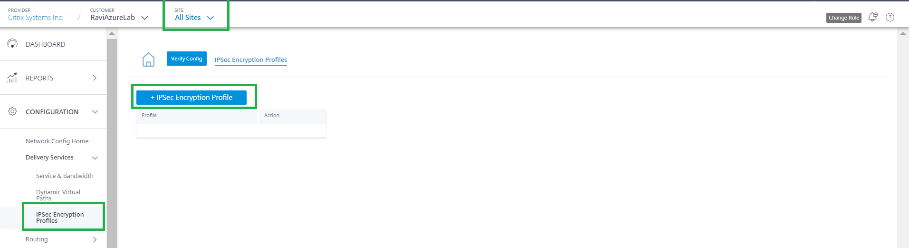

- Créez un profil de chiffrement IPsec.

-

Dans l’interface utilisateur du service Citrix SD-WAN Orchestrator, au niveau du réseau, accédez à Configuration > Profils de chiffrement IPSec et cliquez sur +Profil de chiffrement IPSec.

-

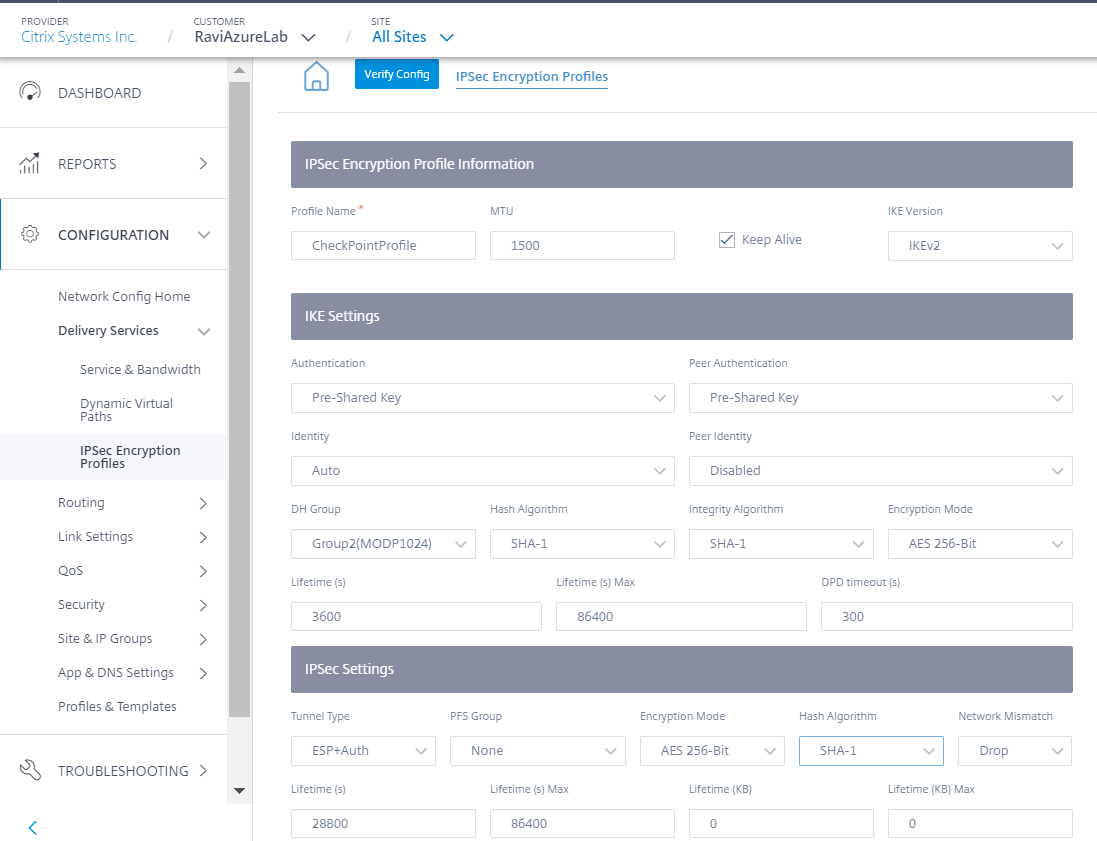

Configurez les paramètres IKE et IPsec conformément à la configuration du point de contrôle.

-

-

Ajoutez un tunnel IPSec vers Check Point Cloud.

-

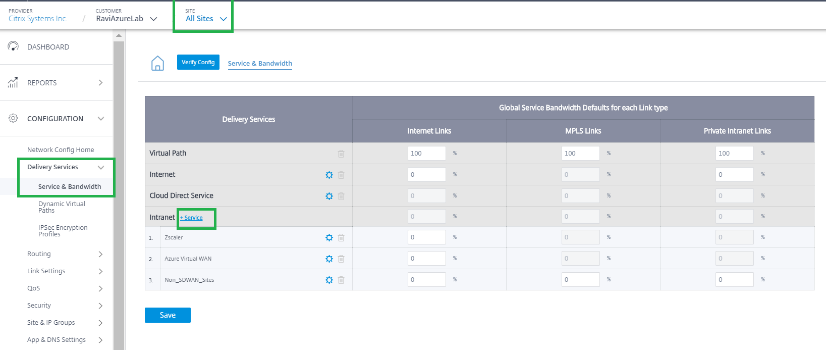

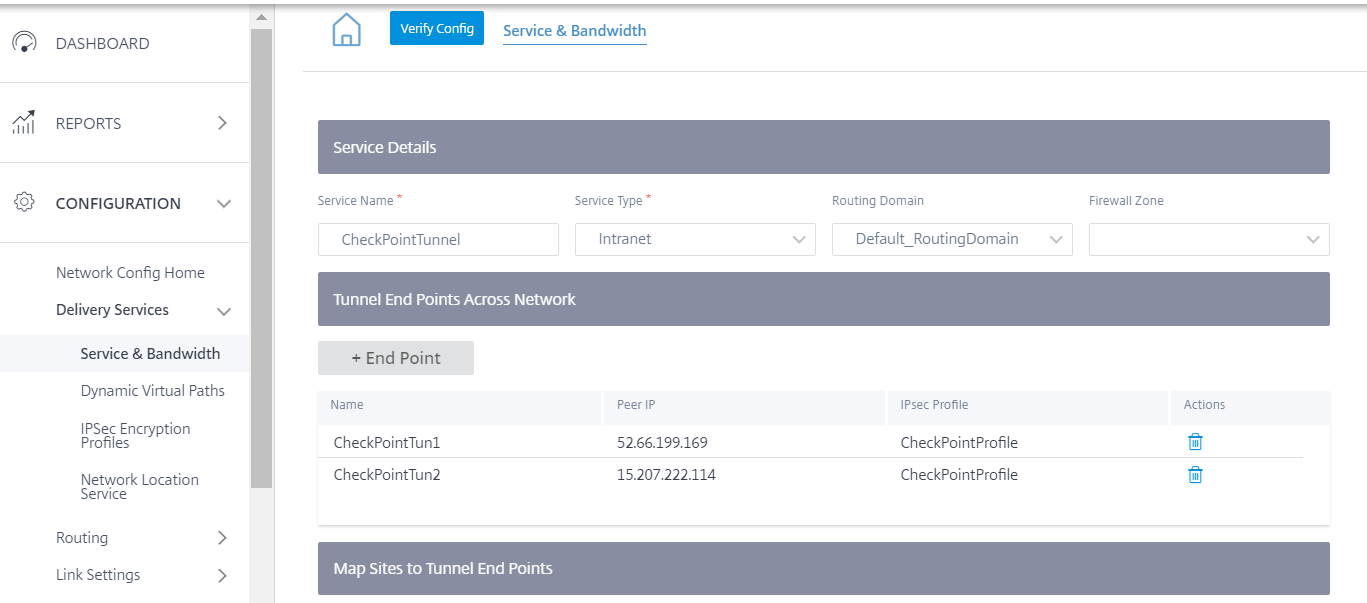

Accédez à Configuration > Services de livraison > Service et bande passante et ajoutez un service Intranet.

-

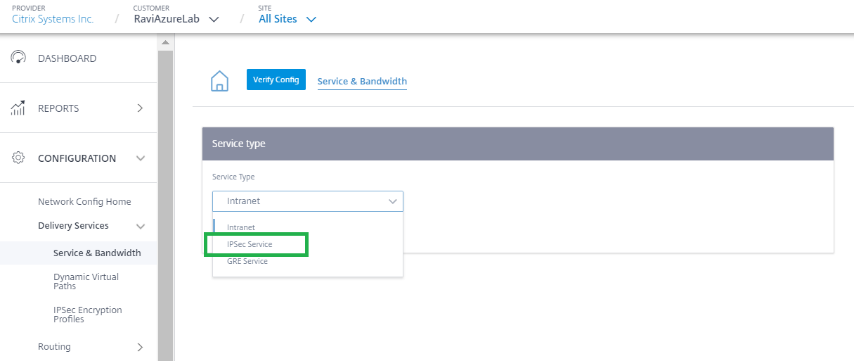

Sélectionnez le type de service en tant que service IPsec.

-

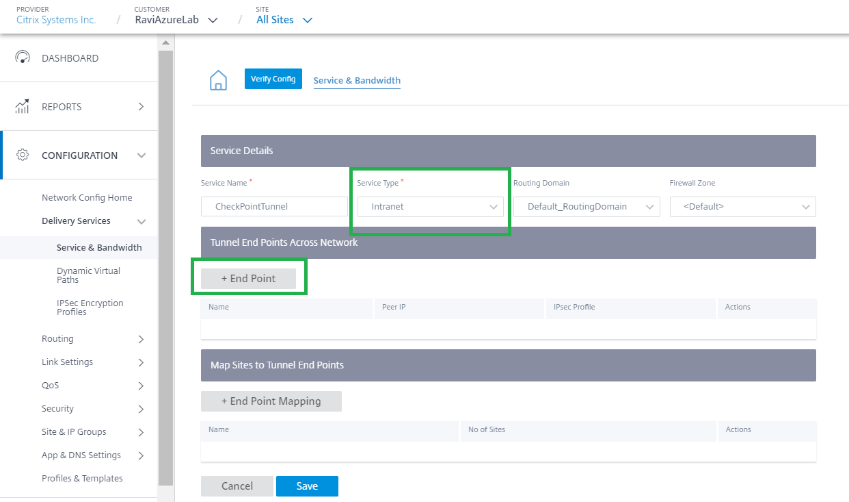

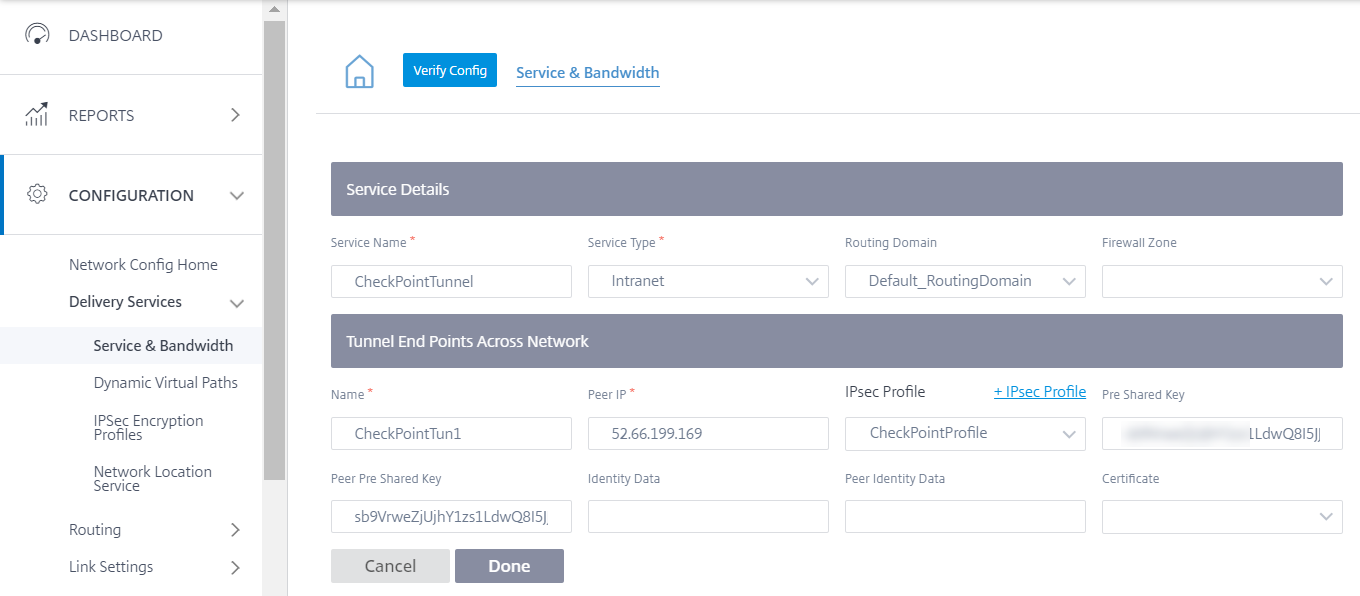

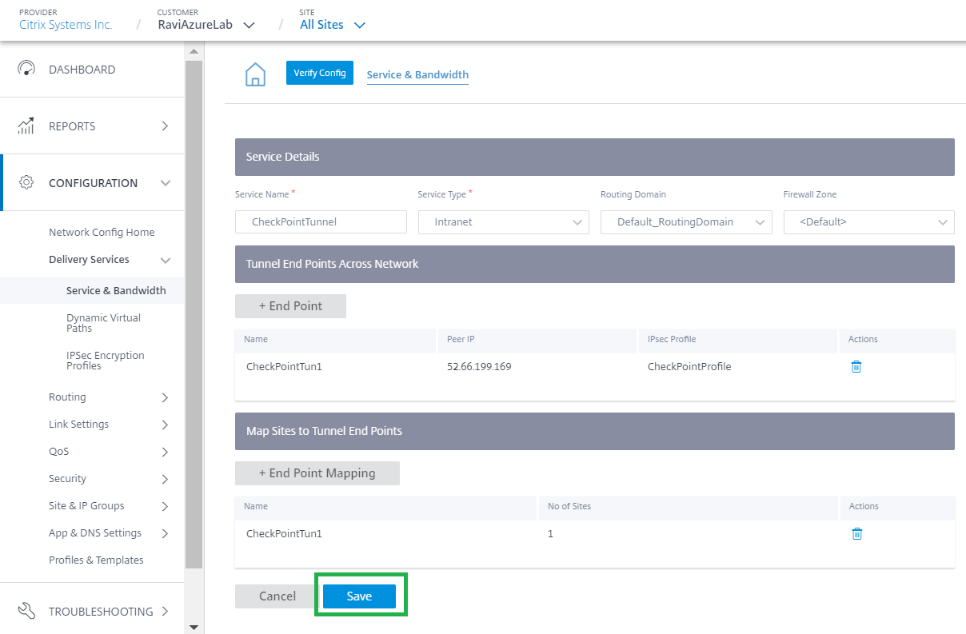

Configurez le tunnel IPSec vers Check Point Cloud. Cliquez sur +Point d’arrivée pour ajouter les informations relatives au point de terminaison Check Point.

- Fournissez les détails suivants :

- IP homologue (adresse IP de nom de domaine complet du point de contrôle qui a été résolue)

- Profil IPSec que nous avons créé à l’étape précédente

- Clé pré-partagée que vous avez obtenue de Check Point.

De même, ajoutez le deuxième point de terminaison du tunnel vers le cloud Check Point pour la redondance.

-

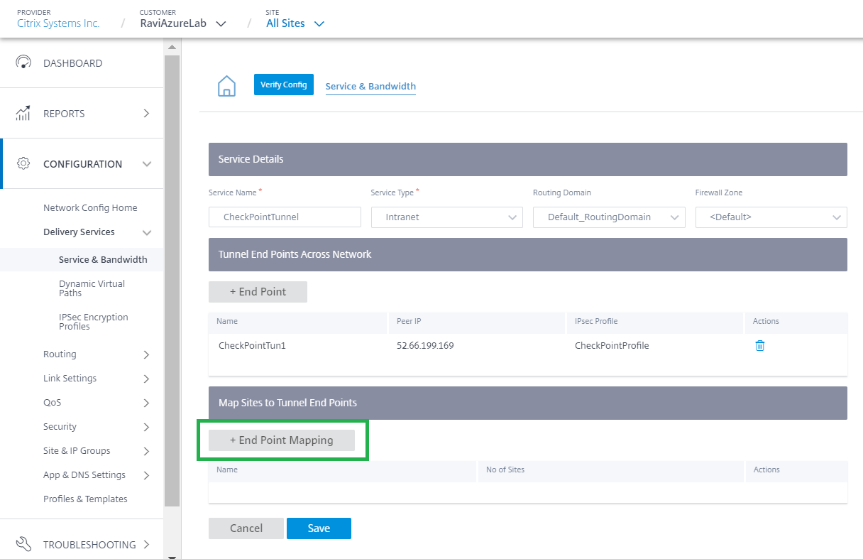

Cliquez sur + Mappage des points d’extrémité pour ajouter un mappage de point final.

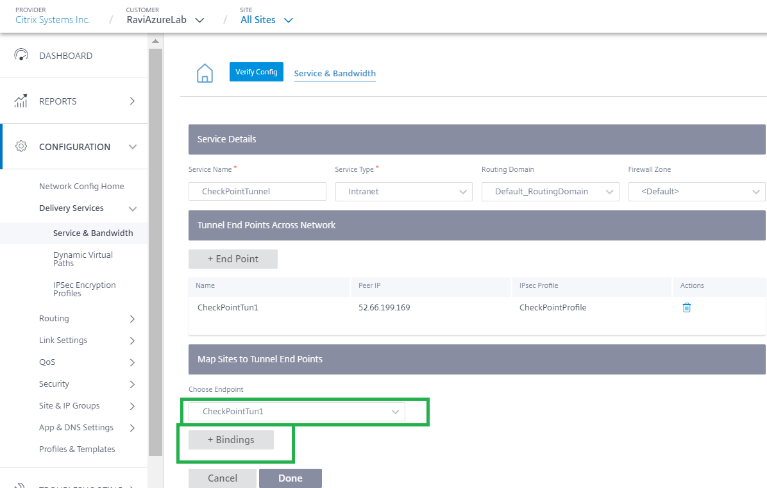

Choisissez le point final comme CheckPointTun1, celui créé à l’étape précédente et cliquez sur + Bindings pour lier un site. De même, ajoutez CheckPointTun2 comme deuxième point final.

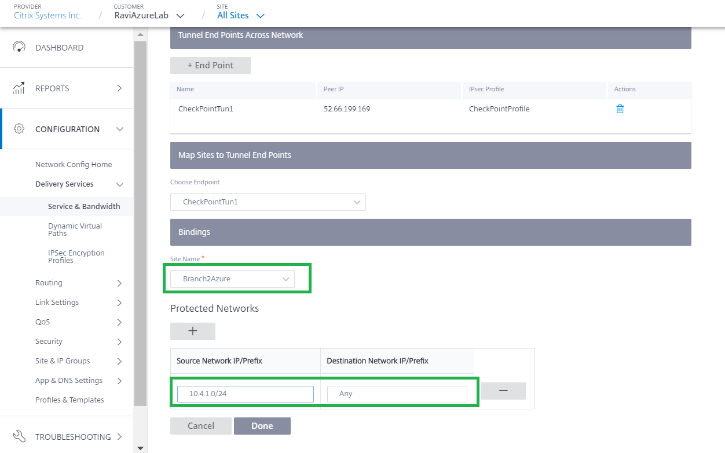

Liez le tunnel à un site de succursale (Par exemple, BranchAzure) et fournissez les détails du réseau protégé.

Remarque

Le réseau protégé doit être le site de succursale configuré dans le portail Point de contrôle. Les IP publiques doivent correspondre.

Dans ce cas, le réseau source du réseau protégé est le réseau LAN de la succursale et la destination comme tout. Le réseau source doit correspondre au réseau configuré dans le portail Point de contrôle. Cliquez sur Terminé.

Cliquez sur Enregistrer pour enregistrer la configuration du tunnel IPSec. check-point-generating-site.png

-

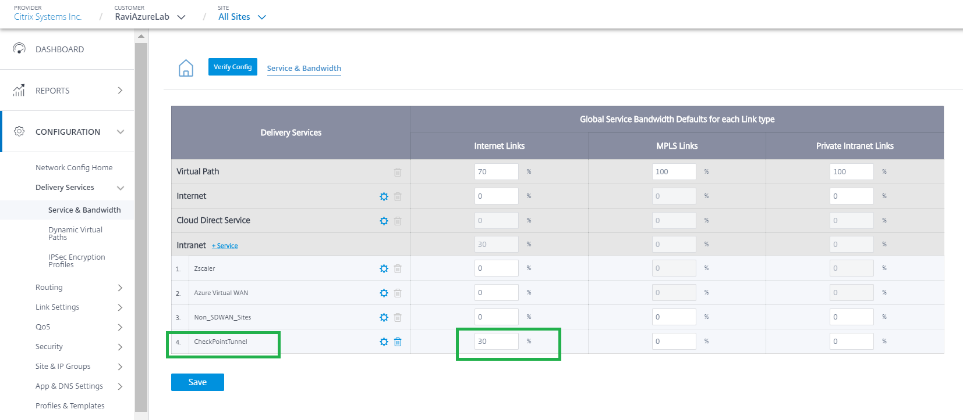

Une fois le service de distribution CheckpointTunnel ajouté, allouez la part de bande passante pour le service à appliquer au site sur lequel le point final est mappé.

Remarque

Le pourcentage de bande passante alloué ici est la part de bande passante garantie pour ce service de livraison de points de contrôle en cas de conflit.

-

-

Déployez la configuration sur le service Citrix SD-WAN Orchestrator via le transfert et l’activation.

-

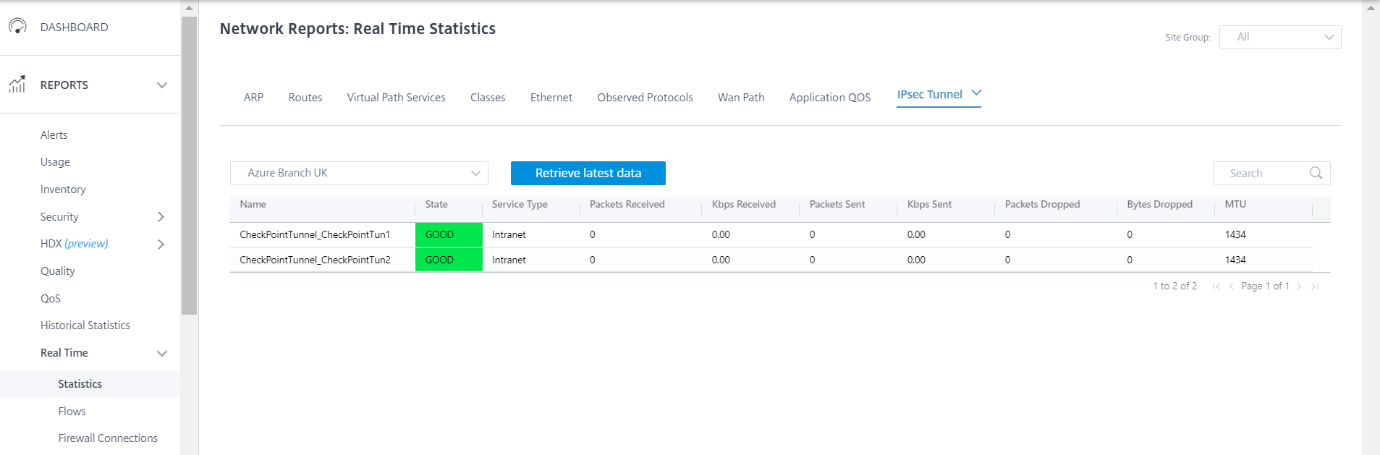

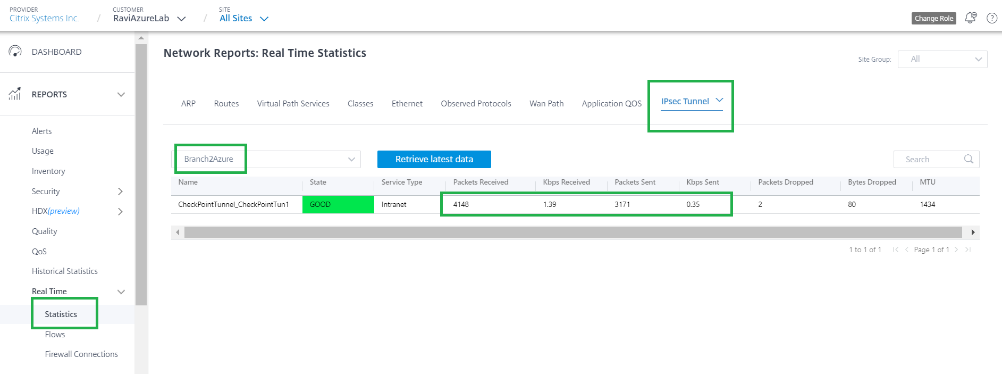

Vérifiez l’état du tunnel vers Check Point Cloud depuis le site de la succursale.

Surveillance

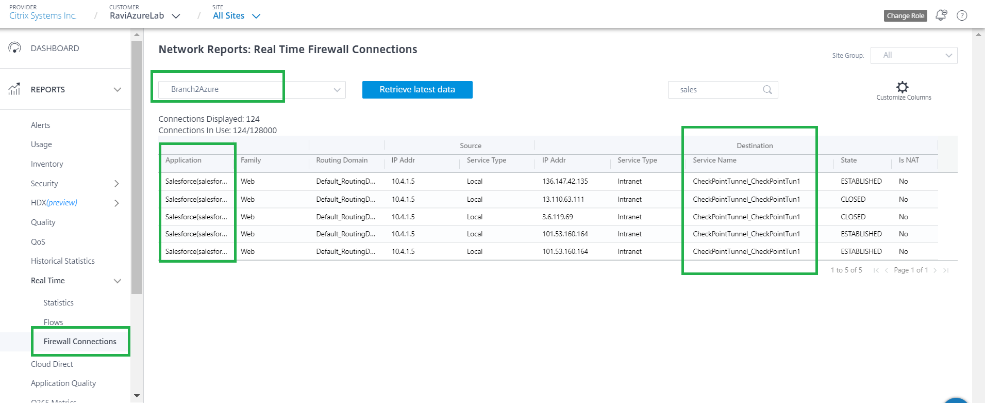

Accédez à Internet à partir d’un hôte de site de succursale via le Check Point Cloud via le tunnel IPSec. Par exemple, essayez d’accéder à salesforce.com.

Cette application est signalée dans les connexions de pare-feu avec le service de destination sous la forme CheckPointTunnel_CheckPointTun.

Ce trafic est mis à jour dans les statistiques du tunnel IPsec (Paquets envoyés et reçus).

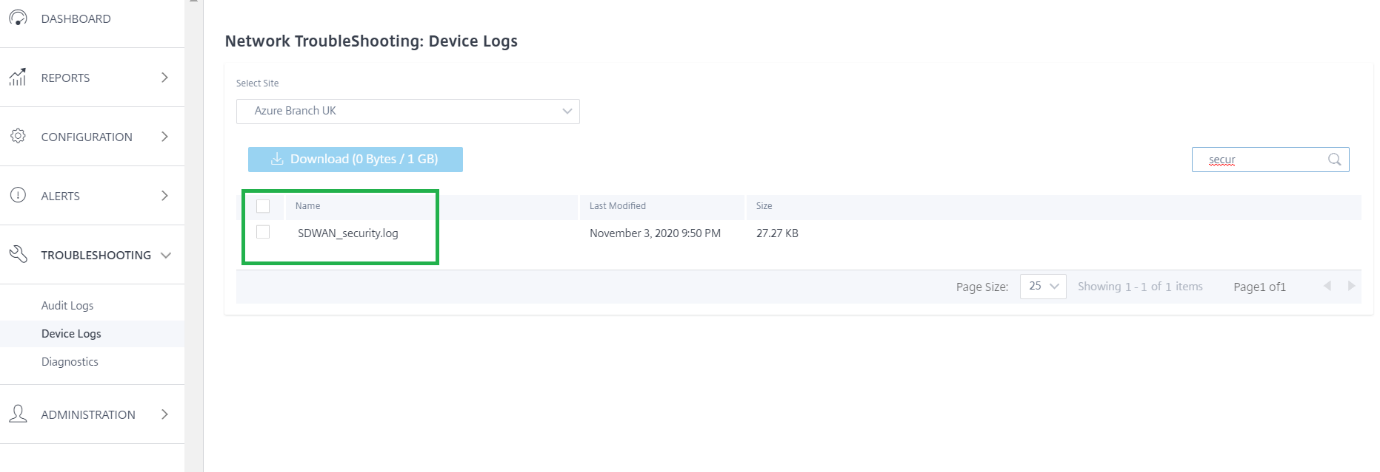

Journaux

Les journaux liés à la création du tunnel IPsec se trouvent dans le fichier SDWAN_security.log.

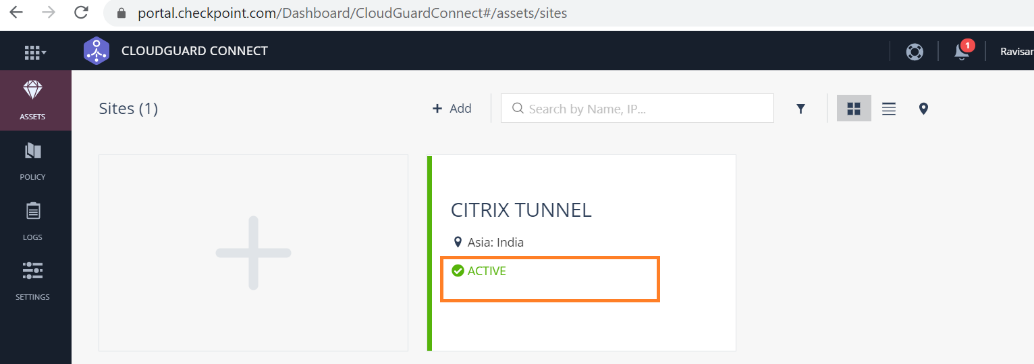

L’état du site sur le portail Check Point est mis à jour en tant qu’ actif.

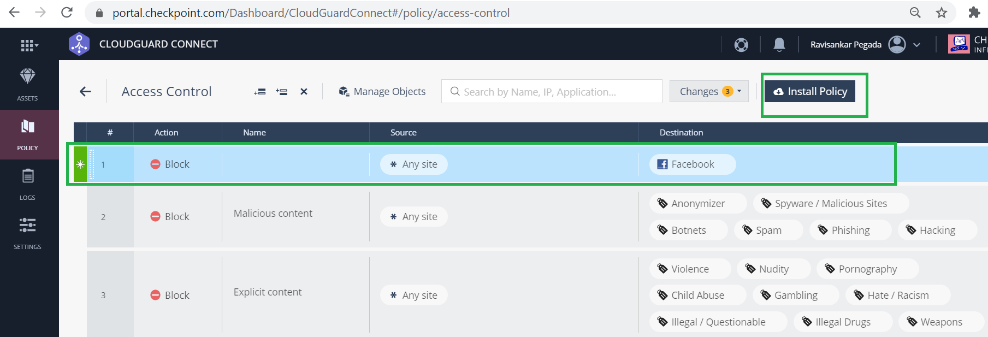

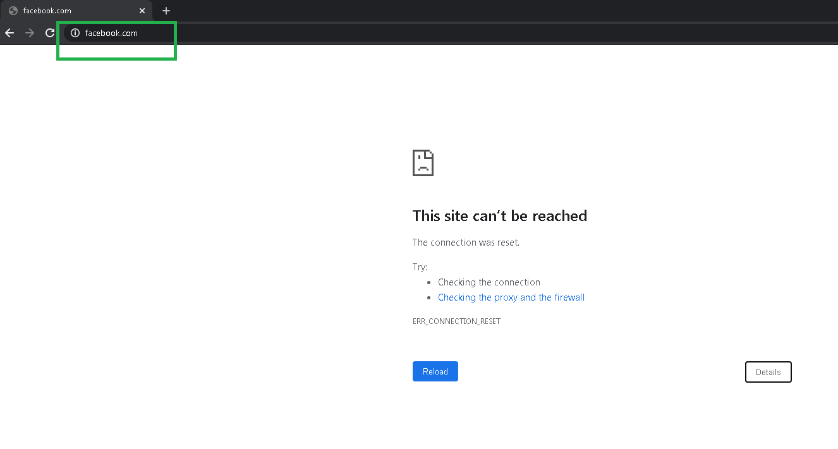

Essayez d’accéder à un site Web (par exemple - Facebook.com), vous pouvez accéder via Check Point Cloud. Vous pouvez maintenant modifier les stratégies de contrôle d’accès aux points de contrôle en ajoutant une stratégie pour bloquer l’application Facebook.

Une fois la stratégie installée, Facebook.com est bloqué.

Il montre que le trafic Internet est redirigé depuis SD-WAN vers le Check Point Cloud via le tunnel IPSec. L’action a été prise conformément à la définition de la stratégie sur le Check Point Cloud.