Intégration de Citrix SD-WAN à AWS Transit Gateway Connect

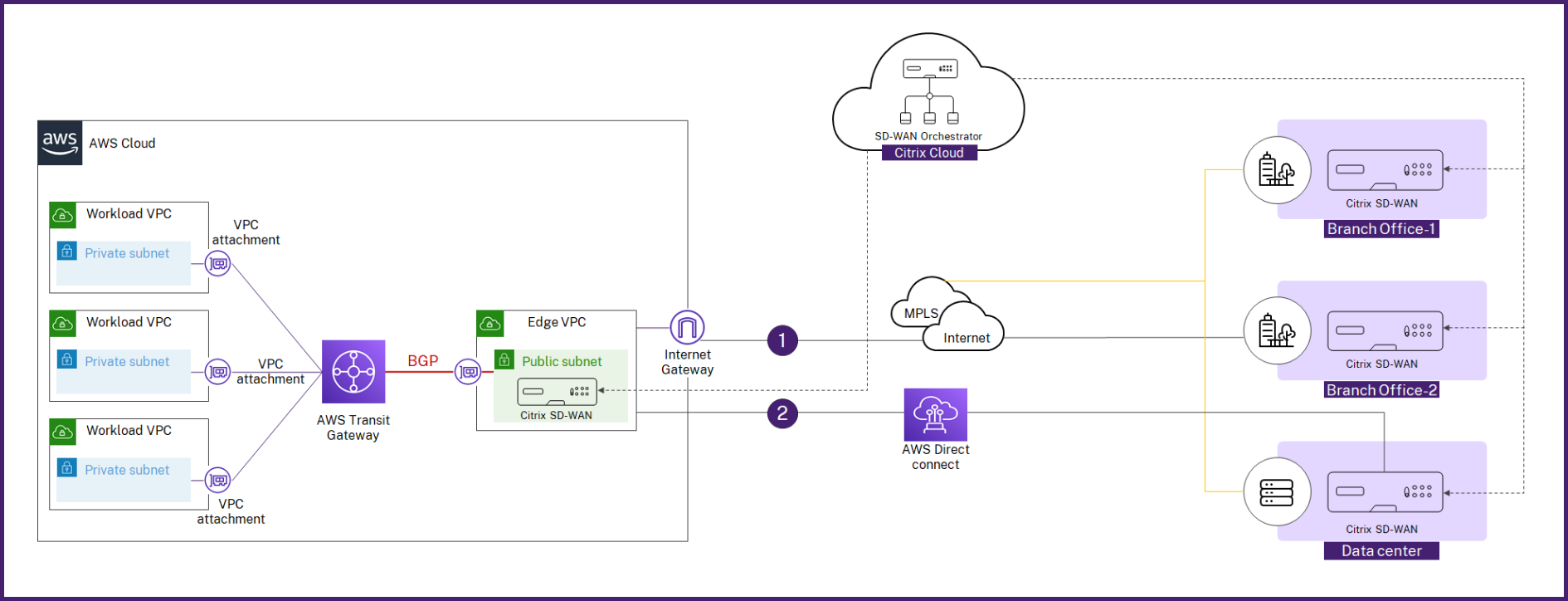

Citrix SD-WAN prend en charge l’intégration à AWS Transit Gateway Connect afin de fournir un réseau superposé cohérent, performant et sécurisé permettant aux utilisateurs des succursales et des bureaux à domicile d’accéder aux applications cloud.

AWS Transit Gateway vous permet de créer et de gérer des passerelles pour connecter vos déploiements Amazon Virtual Private Cloud (Amazon VPC) et vos réseaux sur site.

AWS Transit Gateway Connect intègre Citrix SD-WAN et AWS Transit Gateway et simplifie la création et la gestion de réseaux privés mondiaux.

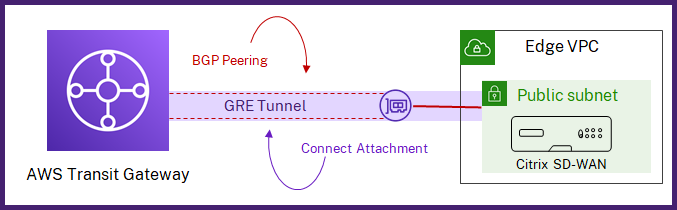

Avec AWS Transit Gateway Connect, vous pouvez créer une pièce jointe Connect qui établit un homologue Connect (tunnel GRE) entre Citrix SD-WAN VPX et AWS Transit Gateway. La pièce jointe Connect prend en charge le protocole de tunnel GRE (Generic Routing Encapsulation) pour des performances élevées, et le protocole Border Gateway (BGP) pour le routage dynamique.

Chaque homologue Connect de la pièce jointe Connect prend en charge une bande passante maximale de 5 Gbit/s. Pour obtenir un débit plus élevé, vous pouvez ajouter d’autres homologues Connect et augmenter jusqu’à 20 Gbit/s par pièce jointe Connect (maximum 4 tunnels GRE par pièce jointe Connect). Si une bande passante agrégée supérieure à 20 Gbit/s est nécessaire, vous pouvez effectuer une mise à l’échelle horizontale en créant davantage de pièces jointes Connect.

Vous pouvez configurer la connectivité entre Citrix SD-WAN et Transit Gateway connect à l’aide du flux de travail intégré dans Citrix SD-WAN Orchestrator.

Conditions préalables

- Compte AWS (ID d’abonnement AWS, clé d’accès secrète et identifiant de clé d’accès) avec les autorisations requises pour créer les ressources suivantes :

- Pièce jointe VPC et pièce jointe Transit Gateway Connect

- Bloc CIDR Transit Gateway

- Connect Peer sur la pièce jointe Connect

- Itinéraire dans la table de routage associée au sous-réseau LAN du site.

- Un site Citrix SD-WAN VPX configuré dans le service Citrix SD-WAN Orchestrator. Assurez-vous de configurer le même CIDR de sous-réseau AWS associé à l’interface LAN que l’adresse IPv4 sur l’interface virtuelle de l’interface LAN.

- Transit Gateway déployée Si ce n’est pas déjà fait, vous pouvez créer une passerelle de transit à partir de l’ AWS Management Console.

- N’utilisez aucun bloc d’adresse CIDR BGP réservé par AWS dans la configuration du site AWS, car ces blocs CIDR sont utilisés comme adresse IP/préfixe de tunnel pour créer un tunnel GRE LAN. Pour les blocs réservés AWS, consultez Connected Peers.

- La région AWS sélectionnée doit bénéficier du support AWS Transit Gateway Connect. Le support AWS Transit Gateway Connect n’est disponible que dans les régions AWS répertoriées dans la section Exigences et considérations.

- Le protocole GRE doit être autorisé dans le groupe de sécurité associé au sous-réseau local AWS du site.

Configuration

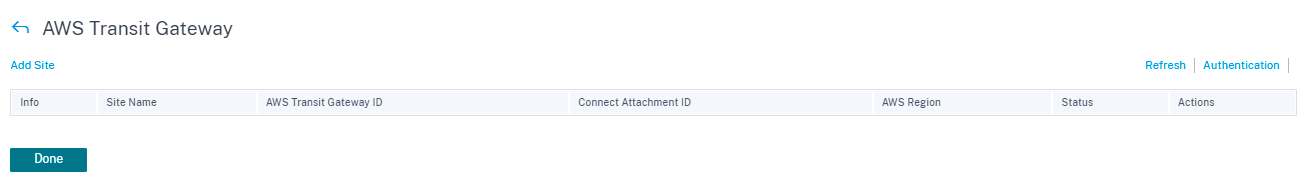

Au niveau du client, accédez à Configuration > Canaux de livraison > Services de livraison. Dans la section SaaS et services Cloud On-Ramp, sélectionnez la vignette AWS Transit Gateway . La page AWS Transit Gateway s’affiche.

Vous pouvez également accéder à la page AWS Transit Gateway depuis Configuration > SaaS et Cloud On Ramp > AWS Transit Gateway.

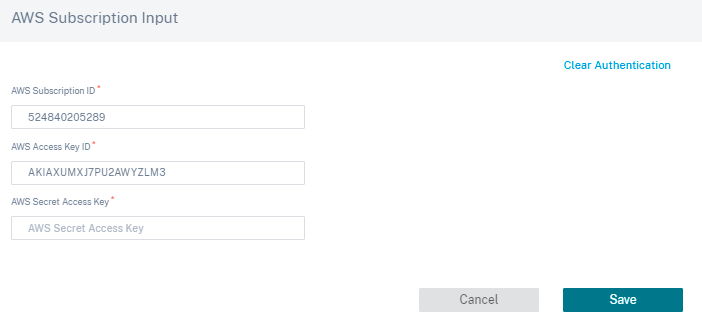

Dans le coin supérieur droit de la page, cliquez sur le lien Authentification .

Entrez l’ ID d’abonnement AWS, la clé d’accès secrèteAWS et l’ID de clé d’accès AWS.

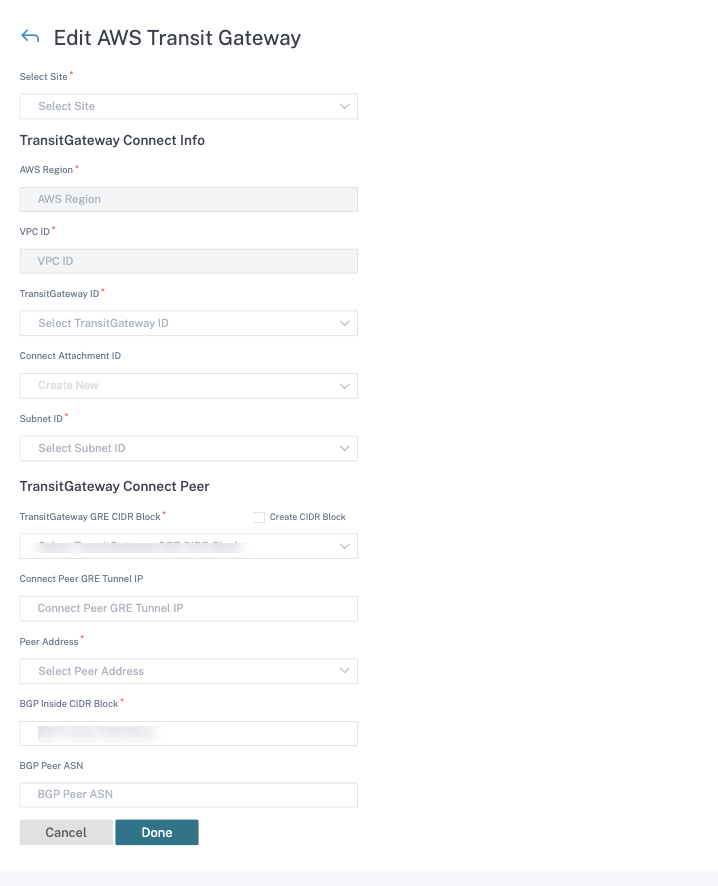

Sélectionnez un site déployé dans un VPC sur lequel vous souhaitez déployer une pièce jointe Transit Gateway Connect.

Remarque

Seuls les sites déployés dans AWS sont répertoriés.

En fonction du site sélectionné, la région AWS et l’ ID du VPC sont renseignés automatiquement.

- Transit Gateway ID : hub de transit réseau qui interconnecte les pièces jointes (VPC et VPN).

- ID de pièce jointe de connexion : identifiant unique pour la pièce jointe Transit Gateway Connect. Une pièce jointe de connexion vous permet d’établir la connectivité entre une Transit Gateway et des appliances tierces à l’aide de GRE et de BGP. Vous pouvez sélectionner un ID de pièce jointe Connect existant ou créer un identifiant selon vos besoins.

- ID de sous-réseau : l’adresse CIDR du sous-réseau AWS où l’interface LAN SD-WAN VPX est présente.

Cliquez sur + Connect Peer pour créer Transit Gateway Connect Peer. Un homologue Transit Gateway Connect crée un tunnel GRE entre le Citrix SD-WAN VPX dans une région AWS et le Transit Gateway. Le tunnel GRE est créé en sélectionnant les adresses IP du bloc CIDR Transit Gateway et l’adresse IP LAN du SD-WAN VPX.

- Bloc d’adresse CIDR GRE de Transit Gateway : adresses IP utilisées pour établir un tunnel GRE. Vous pouvez sélectionner un bloc d’adresse CIDR existant ou en créer un nouveau en cochant la case Créer un bloc d’adresse CIDR GRE de Transit Gateway .

- IP du tunnel GRE homologue de connexion : adresse IPhomologue du tunnel GRE du côté de la Transit Gateway.

- Adresse homologue : adresseIP du réseau local de Citrix SD-WAN VPX.

- Bloc d’adresse CIDR interne BGP : plage d’adresses IPv4 internes utilisées pour l’appairage BGP. Spécifiez un bloc d’adresse CIDR /29 dans la plage 169.254.0.0/16.

- ASN homologue BGP : numéro de système autonome (ASN) du protocole Border Gateway (BGP) du Citrix SD-WAN VPX. Vous pouvez utiliser un ASN existant attribué à votre réseau. Si vous n’en avez pas, vous pouvez utiliser un ASN privé compris entre 64512 et 65534.

Remarque

- AWS impose certaines restrictions au bloc CIDR de Transit Gateway et au code CIDR interne BGP. Pour plus de détails sur les restrictions, voir Transit Gateway CIDR Block et BGP Inside CIDR.

- Si l’adresse IP du tunnel Connect Peer GRE n’est pas spécifiée, AWS attribue automatiquement l’adresse IP en sélectionnant l’une des adresses IP dans le bloc CIDR Transit Gateway configuré. Si vous souhaitez spécifier une adresse IP particulière, assurez-vous qu’elle se trouve dans la plage de blocs CIDR de Transit Gateway.

Cliquez sur OK, puis sur Enregistrer.

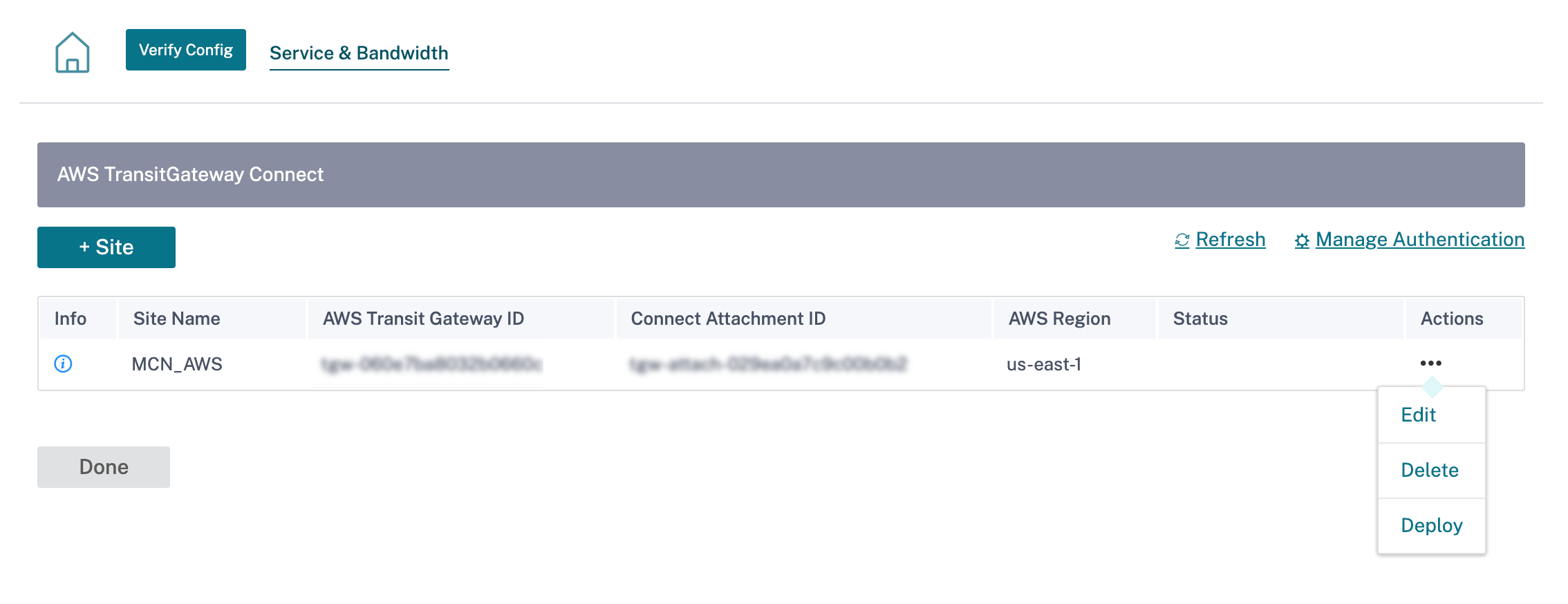

Cliquez sur Déployer dans la colonne Action . Le processus de déploiement prend environ 5 minutes et vous pouvez consulter l’état en cliquant sur le bouton Actualiser .

Remarque

- Le nom du tunnel LAN GRE créé automatiquement est au format suivant :

AWS_TGW_Connect-Tunnel-<number>

<number> is the number of GRE tunnels auto-created for the site, incremented by one.

- L’identité est désactivée sur toutes les adresses IP virtuelles existantes de l’interface virtuelle LAN qui est configurée dans le Connect Peer et n’est activée que sur la nouvelle adresse IP virtuelle (adresse IP homologue BGP attribuée au site par AWS).

Vous pouvez activer les modifications de configuration sur le réseau à l’aide de Deployment Tracker. Une fois l’activation réussie, les tunnels GRE sont établis entre le Citrix SD-WAN VPX et AWS Transit Gateway. Les configurations suivantes sont créées automatiquement pour le site lorsque vous cliquez sur Vérifier la configuration et que vous passez à l’étape et à l’activation :

- Tunnel LAN GRE

- BGP et BGP ASN

- Voisins BGP

- Filtre d’importation

- Filtres d’exportation

- Interface virtuelle IP sur réseau local supplémentaire

Surveillance et dépannage

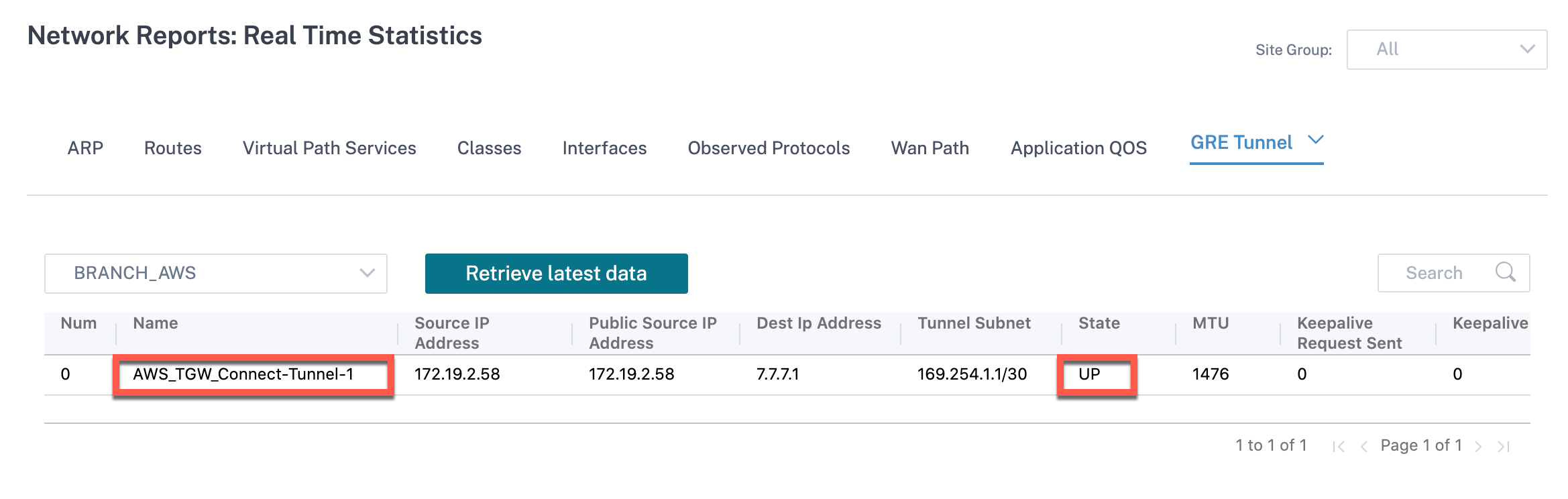

Pour vérifier l’état de l’établissement du tunnel GRE, accédez à Rapports > Temps réel > Statistiques > Autres statistiques > Tunnel GRE. Dans la capture d’écran suivante, vous pouvez voir que le tunnel GRE est établi depuis le SD-WAN vers AWS Transit Gateway et que l’état est UP.

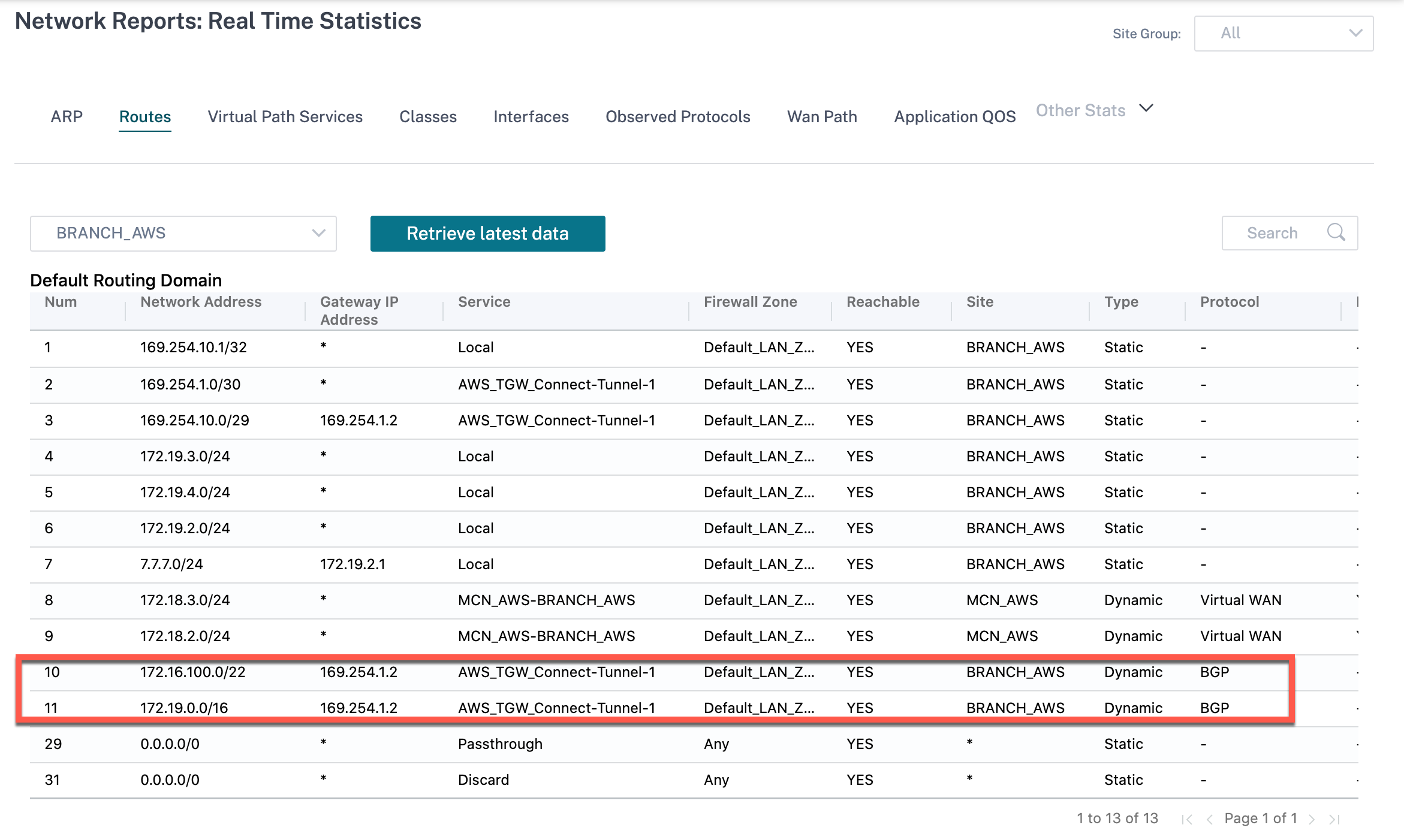

Pour vérifier l’installation de l’itinéraire BGP, accédez à Rapports > Temps réel > Itinéraires et vérifiez si le site possède un itinéraire BGP. Cela signifie que vous pouvez découvrir les réseaux connectés à AWS Transit Gateway Connect et communiquer avec ces réseaux via le tunnel GRE.

Questions fréquentes

-

Que faire lorsque l’état d’AWS Transit Gateway Connect indique Échec après le déploiement ?

Le statut peut passer à Échec dans l’un des cas suivants :

- En cas d’échec de la création de pièces jointes

- La création de la pièce jointe à

- Le déploiement Connect Peer a échoué

En cas d’échec du déploiement de Connect Peer, cliquez sur l’icône Info pour afficher des informations détaillées. Pour continuer, supprimez et redéployez le site.

-

Que faire lorsqu’une pièce jointe à un VPC est déjà créée ?

Nous vous recommandons de créer une pièce jointe Transit Gateway Connect à partir de la console AWS et de déployer Connect Peer à l’aide de la pièce jointe Connect existante pour le site à partir du service Citrix SD-WAN Orchestrator.

-

Que faire lorsque le déploiement de Connect Peer échoue lors de la création de la route LAN lors du déploiement d’AWS Transit Gateway Connect ?

Dans le cadre du déploiement, le service Citrix SD-WAN Orchestrator tente d’ajouter une route LAN dans la table de routage de l’interface LAN SD-WAN dans AWS. La création de route peut échouer si vous n’avez pas créé de table de routage secondaire pour le sous-réseau LAN. Pour éviter tout problème de sécurité, n’ajoutez pas de route LAN dans la table de routage principale du VPC.

-

Que faire lorsque le déploiement de Connect Peer échoue lors de la création de Connect Peer lors du déploiement d’AWS Transit Gateway Connect ?

À de nombreuses reprises, il est parfois observé qu’AWS Transit Gateway Connect Peer reste dans l’état En attente pendant des heures (ce peut être un comportement temporaire d’AWS Transit Gateway Connect). Le service Citrix SD-WAN Orchestrator ne procède au déploiement que lorsque chaque ressource est passée à l’état Disponible dans AWS.

-

Lorsque vous cliquez sur Supprimer dans la colonne Actions, le site est immédiatement supprimé d’AWS Transit Gateway. Mais les ressources sont toujours visibles sur la console AWS. Pourquoi ?

Lorsque vous cliquez sur Supprimer, leservice Citrix SD-WAN Orchestrator démarre une tâche de suppression pour supprimer toutes les ressources d’AWS. Toutefois, si vous êtes intervenu manuellement et que vous avez supprimé certaines ressources, la tâche de suppression de Citrix SD-WAN Orchestrator nettoie uniquement les entrées de base de données. Vous devez nettoyer manuellement le reste des ressources.

-

Combien de temps faut-il au service Citrix SD-WAN Orchestrator pour supprimer des ressources AWS ?

Une fois que vous avez cliqué sur Supprimer dans la colonne Actions, la suppression des ressources AWS prend au maximum 10 minutes. Attendez cet intervalle pour vous assurer que toutes les ressources sont correctement supprimées.

-

Quelle est la méthode préférée pour créer plusieurs sites Transit Gateway présents dans le même VPC avec un sous-réseau dans la même zone de disponibilité ?

La méthode préférée consiste à créer une seule pièce jointe de connexion et à utiliser la même pièce jointe pour les sites restants.