-

Installation et mise à niveau du logiciel

-

Mise à niveau du logiciel virtuel WAN vers la version 9.3.5 avec déploiement virtuel WAN

-

Mise à niveau vers la version 11.4 avec une configuration WAN virtuelle fonctionnelle

-

Mise à niveau vers la version 11.4 sans configuration WAN virtuelle fonctionnelle

-

Mise à niveau logicielle partielle à l'aide de la gestion des changements locaux

-

Guide de configuration des charges de travail Citrix Virtual Apps and Desktops

-

Configuration locale de Citrix SD-WAN Orchestrator sur une appliance Citrix SD-WAN

-

-

-

Passerelle Web sécurisée Citrix SD-WAN

-

Intégration de Zscaler en utilisant des tunnels GRE et des tunnels IPsec

-

Prise en charge de la redirection du trafic du pare-feu à l'aide de Forcepoint dans Citrix SD-WAN

-

-

-

Plug-in client d'optimisation de Citrix WAN

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Prise en charge de la redirection du trafic de pare-feu à l’aide de Forcepoint dans Citrix SD-WAN

Forcepoint prend en charge les fonctionnalités suivantes, bien que SD-WAN ne prenne en charge que la fonction de redirection du pare-feu :

- IPsec avec PKI

- IPsec avec PSK

- Chaîne proxy à l’aide de la configuration du fichier PAC

- Enchaînement proxy avec des en-têtes standard

- Enchaînement proxy avec des en-têtes propriétaires éliminant la nécessité de configurer la plage IP du client - partenariat/développement

- Redirection du pare-feu (proxy transparent par NAT de destination)

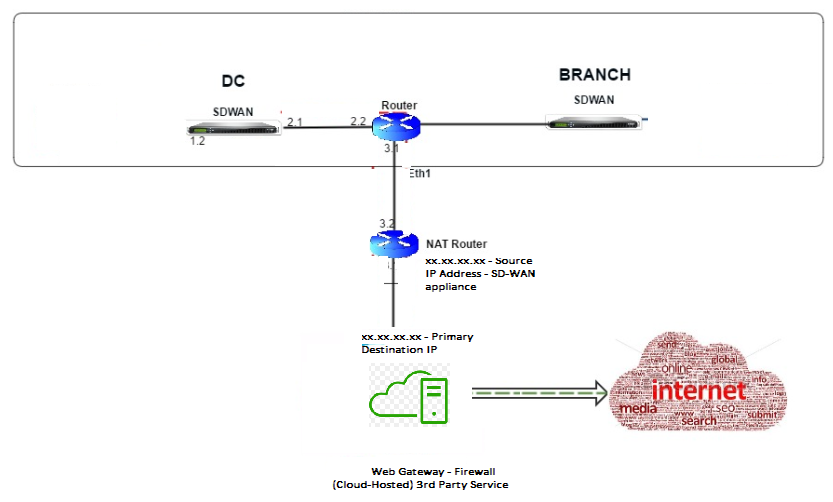

La stratégie NAT de destination permet aux entreprises d’acheminer le trafic Internet via un service de sécurité hébergé dans le cloud à l’aide de ForcePoint.

Consultez le cas d’utilisation suivant pour comprendre comment configurer le NAT de destination dans les appliances SD-WAN et rediriger le trafic Internet via un service de pare-feu sécurisé basé sur le cloud.

Conditions préalables :

-

Connectez-vous à laSite portail Forcepoint. Créez une stratégie en fournissant l’adresse IP publique d’entreprise via laquelle le trafic Internet doit être redirigé vers Forcepoint. Obtenez les adresses IP principales et secondaires vers lesquelles le trafic Internet doit être redirigé.

-

Dans l’interface graphique SD-WAN, sur une appliance SD-WAN sur le site DC, configurez le service Internet associé aux liaisons WAN.

-

Le NAT de destination est effectué à l’aide de l’adresse IP de destination du trafic Internet. Cette adresse de destination est remplacée par l’adresse IP publique Forcepoint.

-

Configurez la stratégie NAT de destination en fournissant l’adresse IP source et l’adresse IP principale. L’adresse IP source est l’adresse IP Internet de l’appliance SD-WAN à l’intérieur des ports 80 (http) et 443 (https) qui est redirigée/traduite en l’adresse IP de destination principale de la Gateway de pare-feu basée sur un cloud avec les ports extérieurs 8081 (http) et 8443 (https) respectivement.

-

Après avoir configuré la stratégie DNAT, assurez-vous que le type de service Internet est sélectionné pour l’adresse IP du réseau SD-WAN sur les routes configurées sur le contrôleur de domaine.

Pour plus d’informations sur la prise en charge NAT dans Citrix SD-WAN, consultez la rubrique suivante :Configurer NAT

Configuration du NAT de destination (DNAT)

Utilisez l’interface graphique Citrix SD-WAN pour configurer Destination NAT (DNAT). Dans la configuration, ajoutez une ou plusieurs stratégies DNAT qui redirigent le trafic correspondant à une adresse IP et un port de destination spécifiques.

Pour configurer le NAT de destination :

Dans l’interface graphique SD-WAN SE/VPX, accédez à Configuration -> Virtual WAN -> Configuration Editor. Cliquez sur Ouvrir pour ouvrir un package existant. Sélectionnez un package de configuration enregistré. Vous pouvez également créer des règles DNAT lors de la création de la configuration réseau.

-

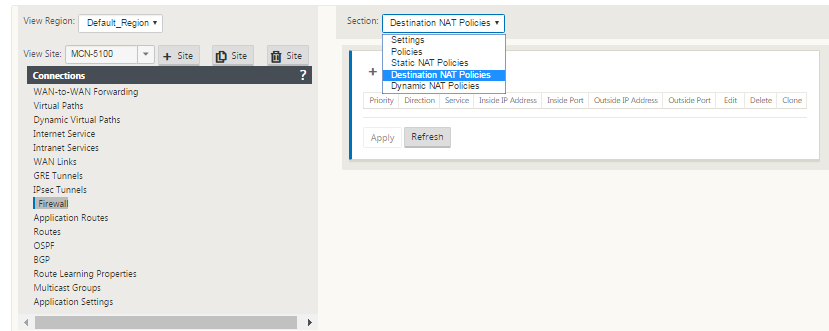

Sur le contrôleur de domaine (MCN), configurez le service Internet. Allez dans Connexions -> Pare-feu .

-

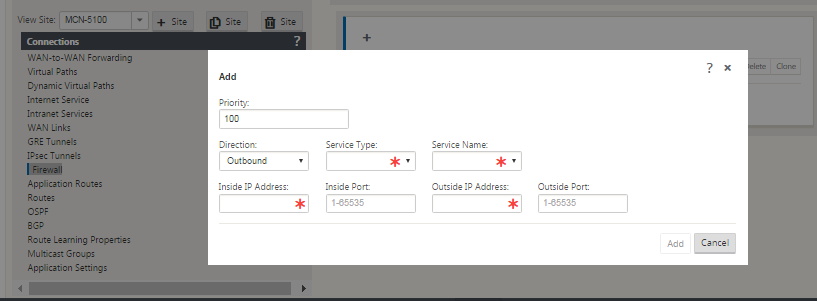

Cliquez sur + Ajouter pour ajouter une stratégie DNAT.

-

Dans la boîte de dialogue Ajouter une stratégie NAT de destination, fournissez les informations suivantes :

- Priority

- Sens

- Type de service

- Nom du service

- Adresse IP intérieure

- Port intérieur

- Adresse IP extérieure

- Port extérieur

-

Provisionner les règles NAT de destination pour la redirection du trafic du pare-feu, similaire à NAT statique.

-

Entrez les critères de correspondance et l’IP/port de destination à traduire.

-

Effectuer la correspondance de connexion de la règle DNAT avec les statistiques.

-

Supprimer ou mettre à jour les règles DNAT lors de la mise à jour de la configuration.

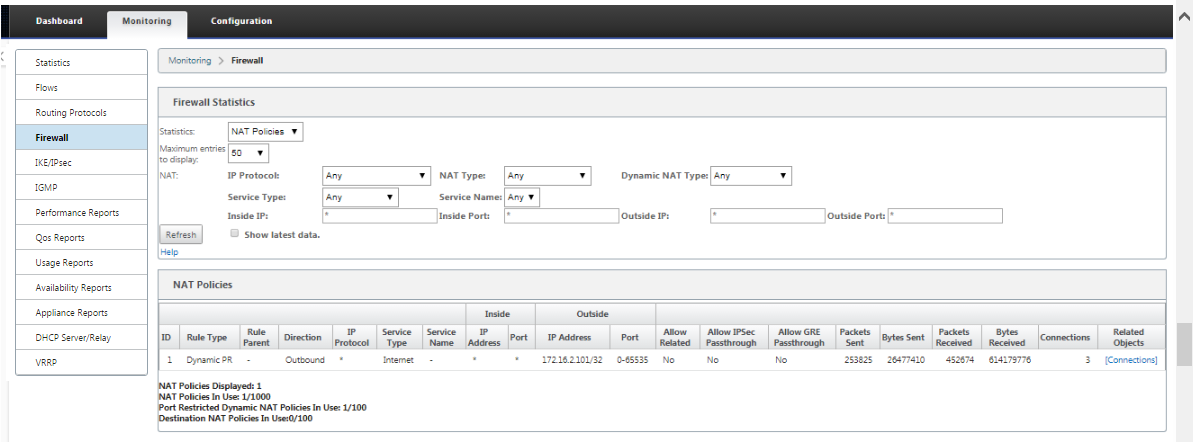

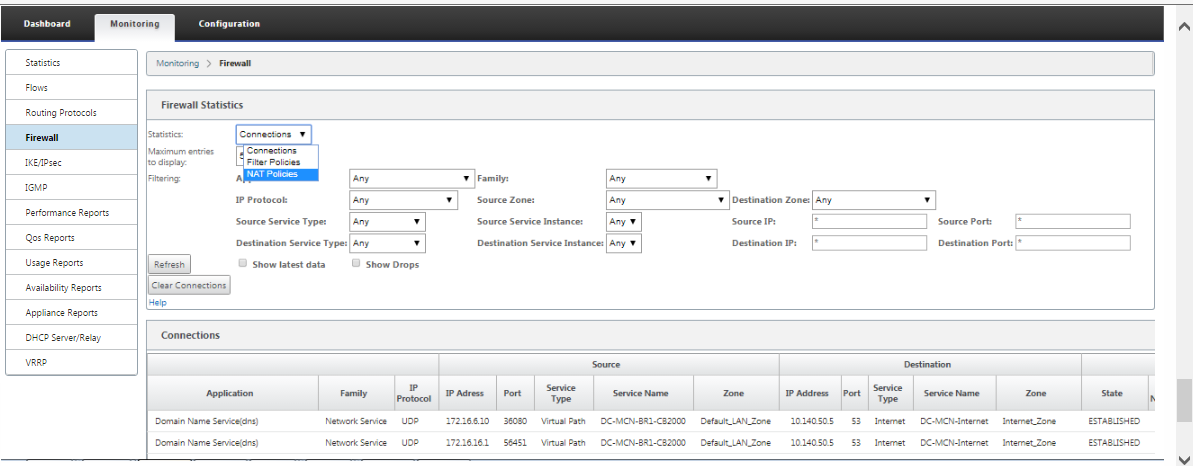

Surveillance d’une stratégie NAT de destination (pare-feu)

Vous pouvez également utiliser l’interface graphique Citrix SD-WAN pour surveiller la configuration de stratégie DNAT actuelle.

Pour surveiller la configuration actuelle de la stratégie NAT de destination :

-

Dans l’interface graphique Citrix SD-WAN, accédez à Surveillance > Pare-feu > Stratégies NAT .

-

Sélectionnez l’onglet qui inclut les statistiques que vous souhaitez surveiller.

Partager

Partager

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.