Intégration de Zscaler à l’aide des tunnels GRE et IPsec

Zscaler Cloud Security Platform agit comme une série de postes de contrôle de sécurité dans plus de 100 centres de données à travers le monde. En redirigeant simplement votre trafic Internet vers Zscaler, vous pouvez immédiatement sécuriser vos magasins, succursales et sites distants. Zscaler connecte les utilisateurs et Internet, inspectant chaque octet de trafic, même s’il est crypté ou compressé.

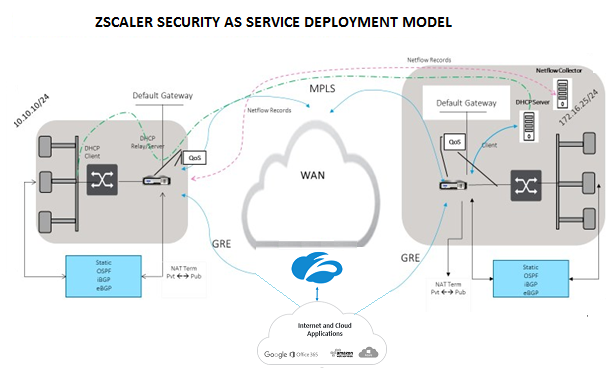

Les appliances Citrix SD-WAN peuvent se connecter à un réseau cloud Zscaler via des tunnels GRE sur le site du client. Un déploiement Zscaler utilisant des appliances SD-WAN prend en charge les fonctionnalités suivantes :

- Transférer tout le trafic GRE à Zscaler, ce qui permet une ventilation directe de l’Internet.

- Accès direct à Internet (DIA) utilisant Zscaler sur une base par site client.

- Sur certains sites, vous pouvez fournir à DIA un équipement de sécurité local et ne pas utiliser Zscaler.

- Sur certains sites, vous pouvez choisir de rediriger le trafic vers un autre site client pour accéder à Internet.

- Déploiements de routage et de transfert virtuels.

- Une liaison WAN dans le cadre des services Internet.

Zscaler est un service cloud. Vous devez le configurer en tant que service et définir les liens WAN sous-jacents :

- Configurez un service Internet dans le centre de données et la succursale via GRE.

- Configurez un lien Internet public approuvé au niveau du centre de données et des sites de succursale.

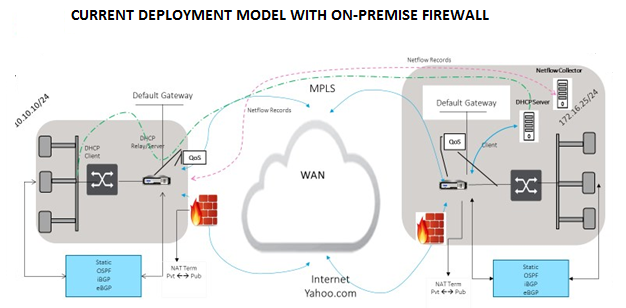

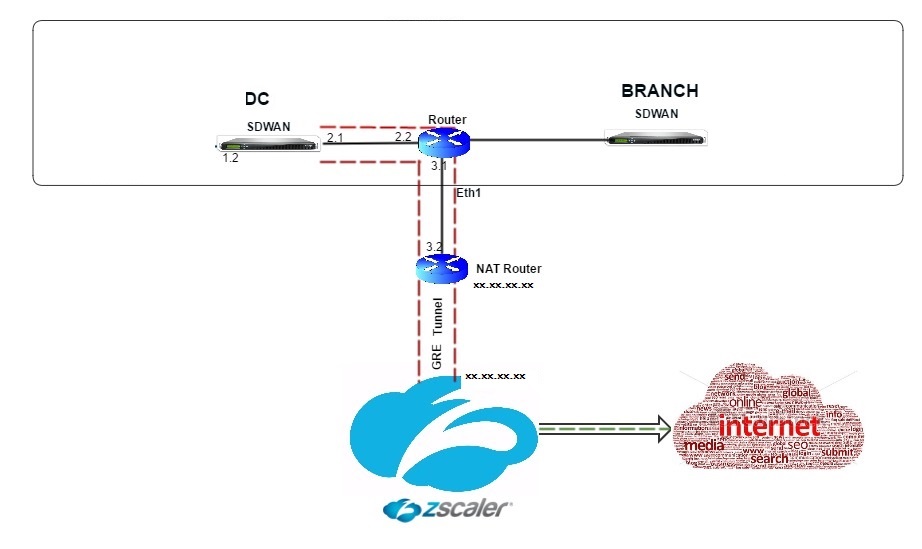

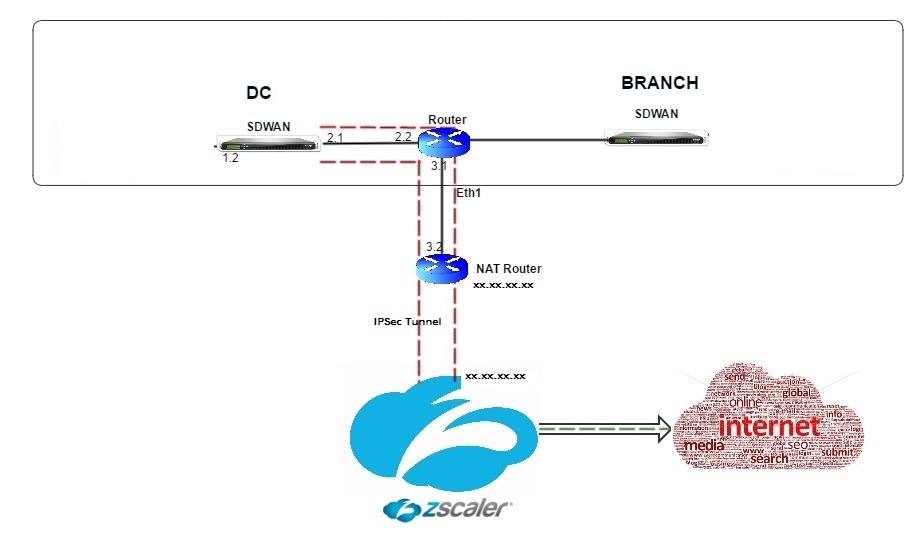

Topologie

Pour utiliser le transfert de trafic de tunnel GRE ou de tunnel IPsec :

-

Connectez-vous au portail d’aide Zscaler à l’adresse suivante : https://help.zscaler.com/submit-ticket.

-

Levez un ticket et fournissez l’adresse IP publique statique, qui est utilisée comme l’adresse IP source du tunnel GRE ou du tunnel IPsec.

Zscaler utilise l’adresse IP source pour identifier l’adresse IP du client. L’adresse IP source doit être une adresse IP publique statique. Zscaler répond avec deux adresses IP ZEN (primaire et secondaire) pour transmettre le trafic. Les messages de maintien en vie GRE peuvent être utilisés pour déterminer la santé des tunnels.

Zscaler utilise la valeur de l’adresse IP source pour identifier l’adresse IP du client. Cette valeur doit être une adresse IP publique statique. Zscaler répond avec deux adresses IP ZEN [DR1] vers lesquelles rediriger le trafic. Les messages de type « keep-alive » du GRE peuvent être utilisés pour déterminer la santé des tunnels.

Exemples d’adresses IP

Primary

Adresse IP du routeur interne : 172.17.6.241/30 Adresse IP interne ZEN : 172.17.6.242/30

Secondary

Adresse IP du routeur interne : 172.17.6.245/30 Adresse IP interne ZEN : 172.17.6.246/30

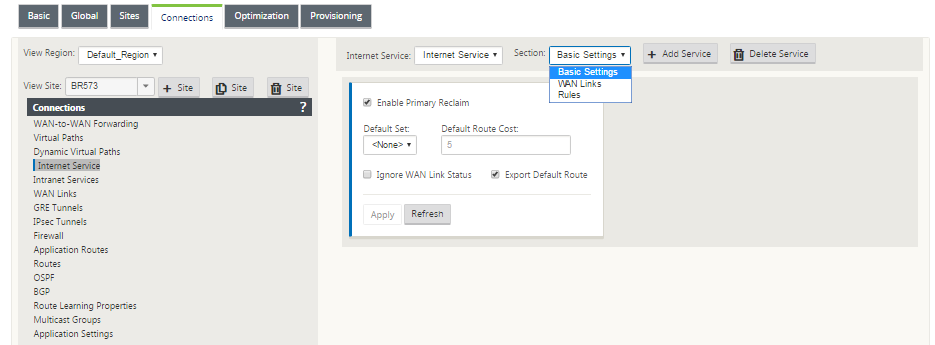

Configuration d’un service Internet

Pour configurer un service Internet :

-

Accédez à Connexions- Services Internet. Configurer le service Internet.

-

Sélectionnez + Service et activez les paramètres (paramètres de base, liens WAN et règles) si nécessaire.

-

Sélectionnez Appliquer.

Pour plus d’informations sur l’activation du service Internet pour un site, consultez la section Direct Internet Breakout at Branch with Integrated Firewall.

Vous pouvez configurer les paramètres suivants sur un service Internet :

Paramètres de base

Un paramètre de zone de pare-feu n’est pas configurable pour un service Internet. Si le service Internet est approuvé, il est affecté à Internet_Zone. Si le service Internet n’est pas approuvé, il est affecté à Untrusted_Internet_Zone.

Les paramètres de base configurables sont décrits ci-dessous :

-

Activer la récupération principale : si cette option est activée, l’utilisation (utilisation = principale) associée à ce service sur une liaison WAN réclame avec force le statut de service actif sur cette liaison WAN.

-

Jeu par défaut : nom du jeu par défaut Internet qui remplit les règles du service Internet sur le site.

-

Coût de l’itinéraire par défaut : coût de route associé à la route Internet par défaut (0.0.0.0/0).

-

Ignorer l’état de la liaison WAN : si cette option est activée, les paquets destinés à ce service choisissent toujours ce service même si toutes les liaisons WAN de ce service ne sont pas disponibles.

-

Exporter l’itinéraire par défaut : si cette option est activée, la route par défaut du service Internet, 0.0.0.0/0, est exportée vers d’autres sites si le transfert WAN vers WAN est activé.

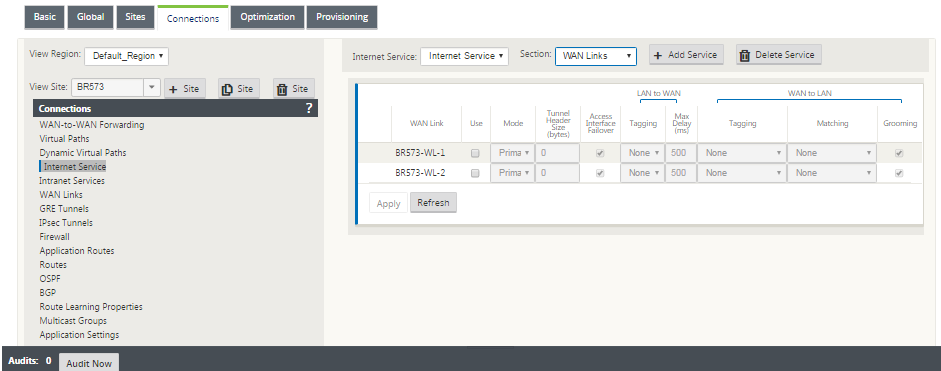

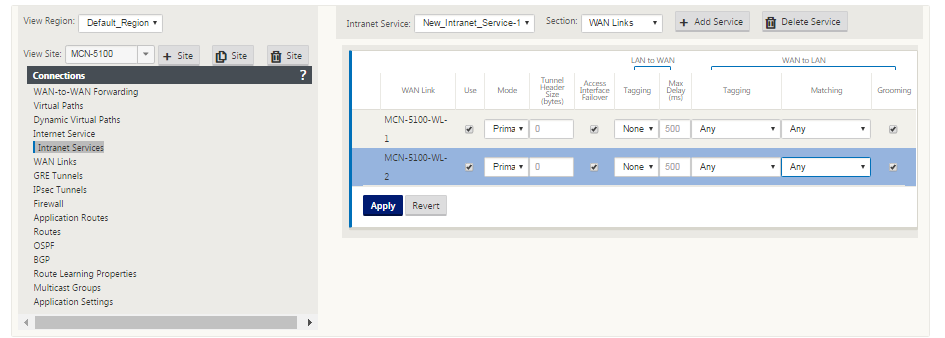

Liens WAN

Les paramètres de liaison WAN configurables sont décrits ci-dessous :

- Utilisation : autorise le service à utiliser cette liaison WAN. Lorsque l’option Utiliser est désactivée, toutes les autres options ne sont pas disponibles.

- Mode : mode de service (principal, secondaire ou équilibrage) pour la redondance du trafic ou l’équilibrage de charge.

- Taille de l’en-tête du tunnel (octets) : taille de l’en-tête du tunnel, en octets, le cas échéant.

- Basculement de l’interface d’accès : si cette option est activée, les paquets Internet ou Intranet dont les VLAN ne correspondent pas peuvent toujours utiliser le service.

LAN vers WAN

- Balisage : balise DSCP à appliquer aux paquets LAN vers WAN sur le service.

- Délai maximal (ms) : durée maximale, en millisecondes, de mise en mémoire tampon des paquets lorsque la bande passante des liaisons WAN est dépassée.

WAN vers LAN

-

Balisage : balise DSCP à appliquer aux paquets WAN vers LAN sur le service.

-

Correspondance : les paquets Internet WAN vers LAN correspondant à cette balise sont attribués au service.

-

Grooming : si cette option est activée, les paquets sont supprimés de manière aléatoire pour empêcher le trafic WAN vers LAN de dépasser la bande passante allouée du service.

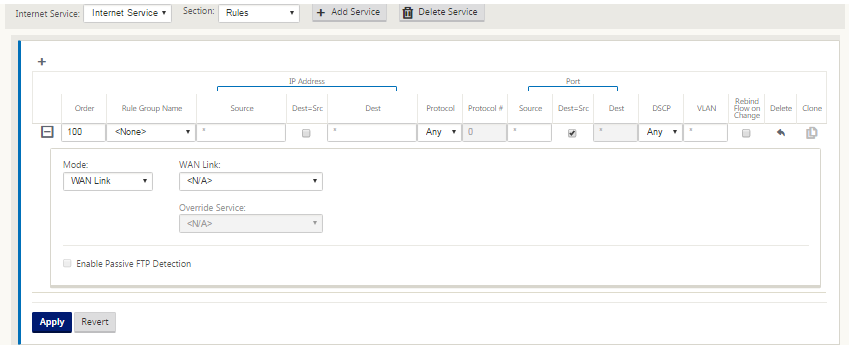

Règle

Le trafic Internet est identifié en fonction des règles définies. Une définition de règle est utilisée pour faire correspondre un flux de trafic spécifique. Une fois la correspondance effectuée, vous devez définir l’action à appliquer pour le flux de trafic.

La liste des règles disponibles est décrite ci-dessous :

- Ordre : séquence dans laquelle les règles sont appliquées et redistribuées automatiquement.

- Nom du groupe de règles : nom donné à une règle qui permet d’additionner les statistiques de règle en groupes lorsqu’elles sont affichées. Toutes les statistiques relatives aux règles portant le même nom de groupe de règles peuvent être consultées ensemble.

- Source : adresse IP source et masque de sous-réseau correspondant à la règle.

- Dest-Src : si cette option est activée, l’adresse IP source est également utilisée comme adresse IP de destination.

- Dest : adresse IP de destination et masque de sous-réseau qui correspondent à la règle.

- Protocole : nom du protocole qui correspond au filtre.

- Numérode protocole : numéro de protocole correspondant au filtre.

- DSCP : balise DSCP dans l’en-tête IP qui correspond à la règle.

La liste des actions disponibles est décrite ci-dessous :

-

Lien WAN : lien WAN à utiliser par les flux correspondant à la règle lorsque l’équilibrage de charge Internet est activé.

-

Override Service : service de destination des flux correspondant à la règle.

-

Discard : abandonnez le trafic.

-

Passthrough : Mappez le flux vers le relais et autorisez le trafic à passer par l’appliance sans modification.

-

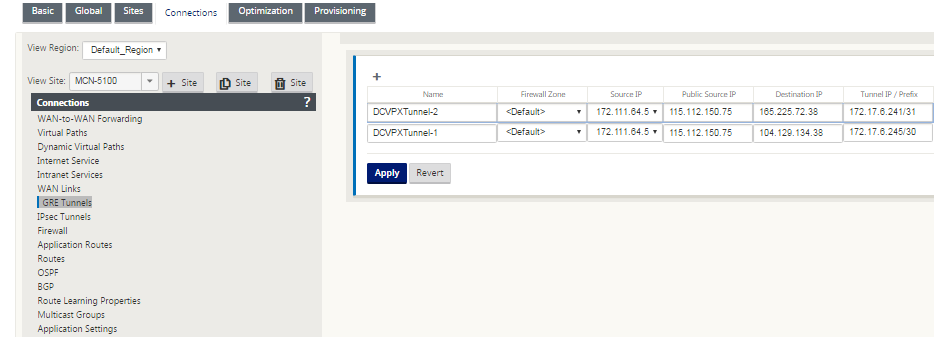

Configurer le tunnel GRE

-

L’adresse IP source est l’adresse IP de la source du tunnel. Si l’adresse IP de la source du tunnel est NATted, l’adresse IP de la source publique est l’adresse IP de la source de tunnel publique, même si elle est NATted sur un autre périphérique intermédiaire.

-

L’adresse IP de destination est l’adresse IP ZEN fournie par Zscaler.

-

L’adresse IP source et l’adresse IP de destination sont les en-têtes GRE du routeur lorsque la charge utile d’origine est encapsulée.

-

L’adresse IP du tunnel et le préfixe sont l’adresse IP du tunnel GRE lui-même. Ceci est utile pour acheminer le trafic sur le tunnel GRE. Le trafic a besoin de cette adresse IP comme adresse de passerelle.

Pour configurer GRE Tunnel :

-

Dans l’éditeur de configuration, accédez à Connexions > Site > Tunnels GREet configurez des routes pour transférer les services de préfixe Internet vers les tunnels GRE Zscaler.

L’adresse IP source ne peut être choisie que dans l’interface réseau virtuel sur les liens approuvés. Reportez-vous à la section Comment configurer le tunnel GRE.

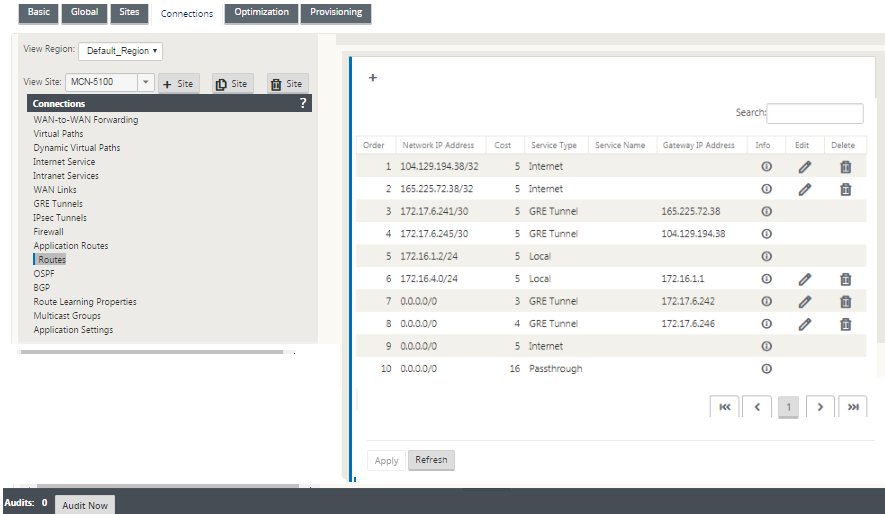

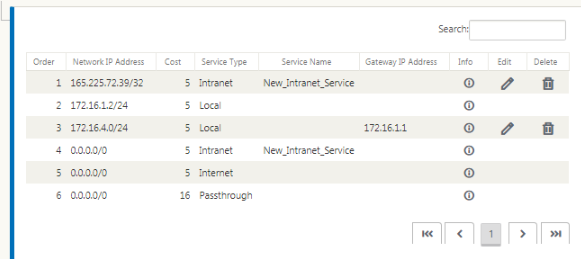

Configurer les itinéraires pour les tunnels GRE

Configurez des itinéraires pour transférer les services de préfixe Internet vers les tunnels GRE Zscaler.

- L’adresse IP ZEN (IP de destination Tunnel, illustrée par 104.129.194.38 dans la figure ci-dessus) doit être définie sur Internet de type service. Ceci est nécessaire pour que le trafic destiné à Zscaler soit comptabilisé à partir du service Internet.

- Tout le trafic destiné à Zscaler doit correspondre à la route par défaut 0/0 et être transmis via le tunnel GRE. Assurez-vous que l’itinéraire 0/0 utilisé pour [DR1] le tunnel GRE a un coût inférieur à celui du relais ou de tout autre type de service.

- De même, le tunnel GRE de sauvegarde vers Zscaler doit avoir un coût plus élevé que celui du tunnel GRE primaire.

- Assurez-vous qu’il existe des itinéraires non récursifs pour l’adresse IP ZEN.

Pour configurer des itinéraires pour GRE Tunnel :

-

Accédez à Connexions > Site > Itinéraires, puis suivez les procédures décrites dans Configuration des itinéraires pour obtenir des instructions sur la création d’itinéraires.

Remarque

Si vous n’avez pas de routes spécifiques pour l’adresse IP Zscaler, configurez le préfixe de route 0.0.0.0/0 pour qu’il corresponde à l’adresse IP ZEN et routez-le via une boucle d’encapsulation de tunnel GRE. Cette configuration utilise les tunnels en mode de sauvegarde active. Avec les valeurs indiquées dans la figure ci-dessus, le trafic passe automatiquement au tunnel avec l’adresse IP de la Gateway 172.17.6.242. Si vous le souhaitez, configurez une route de chemin virtuel de backhaul. Sinon, définissez l’intervalle keep-alive du tunnel de sauvegarde sur zéro. Cela permet un accès Internet sécurisé à un site même si les deux tunnels vers Zscaler échouent.

Les messages GRE keep-alive sont pris en charge. Un nouveau champ appelé IP source publique qui fournit l’adresse NAT de l’adresse source GRE est ajouté à l’interface graphique Citrix SD-WAN (dans le cas où la source du tunnel de l’appliance SD-WAN est NATted par un périphérique intermédiaire). L’interface graphique Citrix SD-WAN inclut un champ appelé IP source publique, qui fournit l’adresse NAT de l’adresse source GRE lorsque la source du tunnel de l’appliance Citrix SD-WAN est traduite par un périphérique intermédiaire.

Limitations

- Plusieurs déploiements VRF ne sont pas pris en charge.

- Les tunnels GRE de sauvegarde primaire sont pris en charge uniquement pour un mode de conception haute disponibilité.

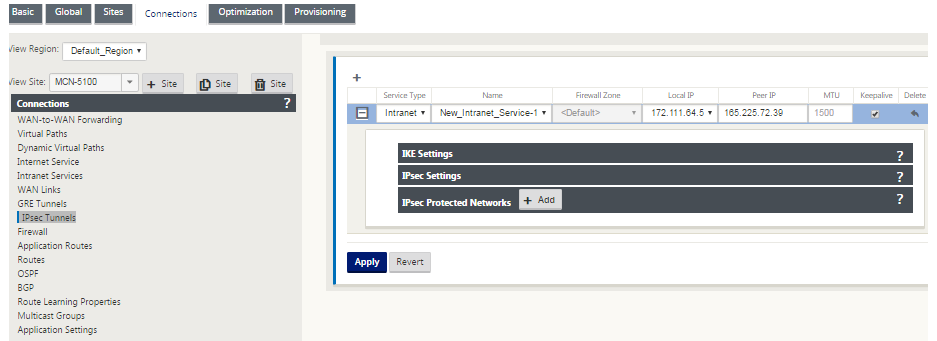

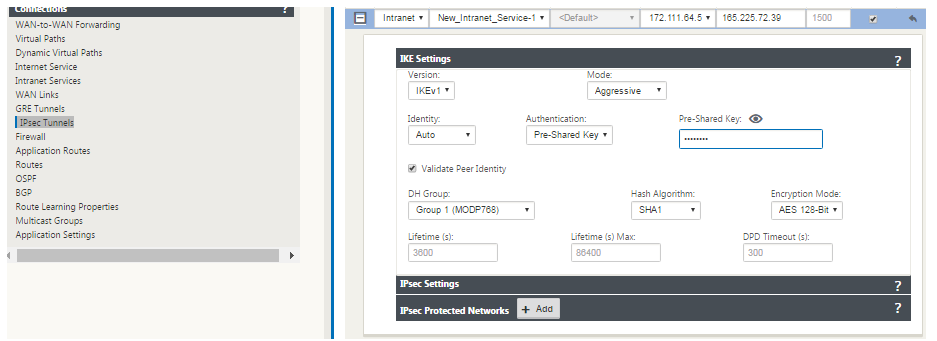

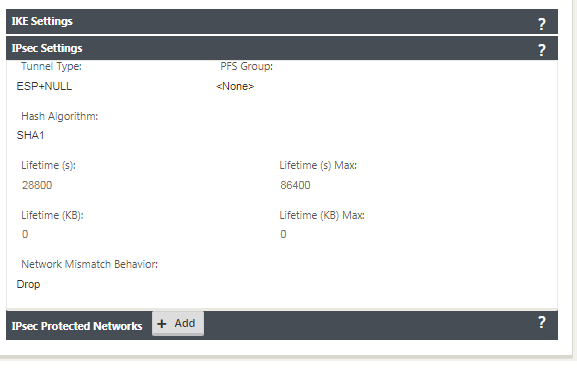

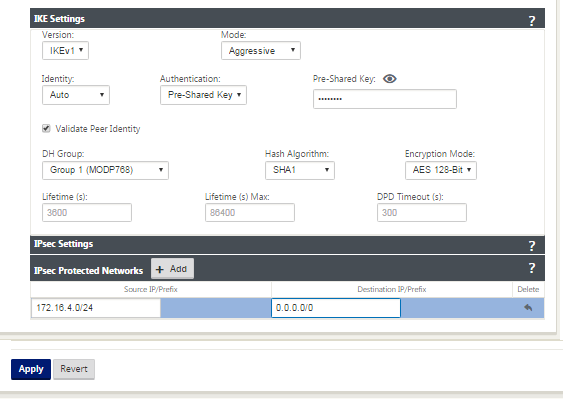

Configurer les tunnels IPSec

Pour configurer les tunnels IPSec pour les services intranet ou LAN dans l’interface graphique de l’appliance Citrix SD-WAN :

-

Dans l’éditeur de configuration, accédez à Connexions > <SiteName> > Tunnels IPsec et choisissez un type de service (LAN ou Intranet).

-

Entrez un nom pour le type de service. Pour le type de service Intranet, le serveur intranet configuré détermine les adresses IP locales disponibles.

-

Sélectionnez l’adresse IP locale disponible et entrez l’adresse IP homologue pour le chemin virtuel vers l’homologue distant.

-

Sélectionnez IKEv1 pour les paramètres IKE. Zscaler ne prend en charge que IKEV1.

-

Sous Paramètres IPsec, sélectionnez ESP-NULL pour le type de tunnel, pour rediriger le trafic vers Zscaler via le tunnel IPSec. Le tunnel IPsec ne chiffre pas le trafic.

-

Étant donné que le trafic Internet est redirigé, l’IP/préfixe de destination peut être n’importe quelle adresse IP.

Pour plus d’informations sur la configuration des tunnels IPsec à l’aide de l’interface Web Citrix SD-WAN, reportez-vous à la rubrique Tunnels IPSec .

Configurer les itinéraires pour les tunnels IPSec

Pour configurer des itinéraires IPSec :

- Accédez à Connexions > DC > Routes et suivez les procédures décrites dans Configuration des itinéraires pour obtenir des instructions sur la création d’itinéraires.

Pour surveiller les statistiques des tunnels GRE et IPsec :

| Dans l’interface Web SD-WAN, accédez à Surveillance > Statistiques > [Tunnel GRE] | Tunnel IPSec]. |

Pour plus d’informations, consultez la rubrique Surveillance des tunnels IPSec et des tunnels GRE .