管理目的でNetScalerアプライアンスでLDAP認証を構成する

管理目的(スーパーユーザー、読み取り専用、ネットワーク権限など)で、Active Directory資格情報(ユーザー名とパスワード)を使用して、NetScalerアプライアンスへのユーザーログオンを構成できます。

前提条件

- Windows Active Directory ドメインコントローラーサーバー

- NetScaler管理者専用のドメイングループ

- NetScaler Gateway 10.1以降のバージョン

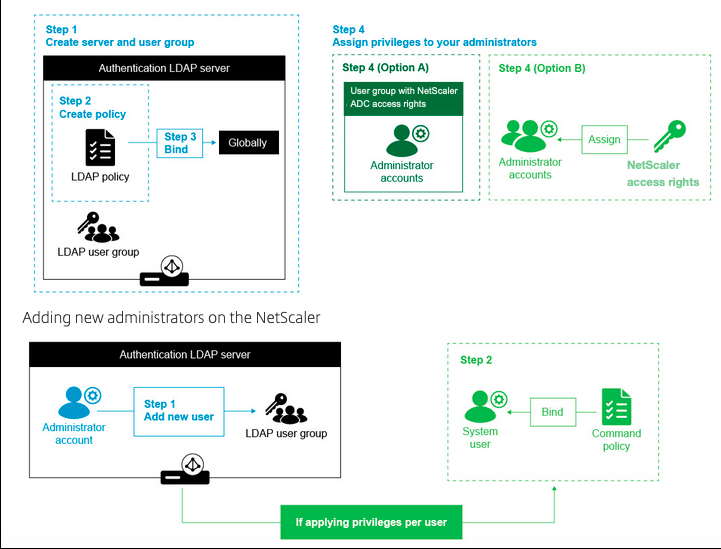

次の図は、NetScalerアプライアンスでのLDAP認証を示しています。

高レベルの設定手順

- LDAP サーバーを作成する

- LDAP ポリシーを作成する

- LDAP ポリシーをバインドする

- 次のいずれかの方法で、管理者に権限を割り当てます。

- グループに対する権限の適用

- ユーザーごとに権限を個別に適用する

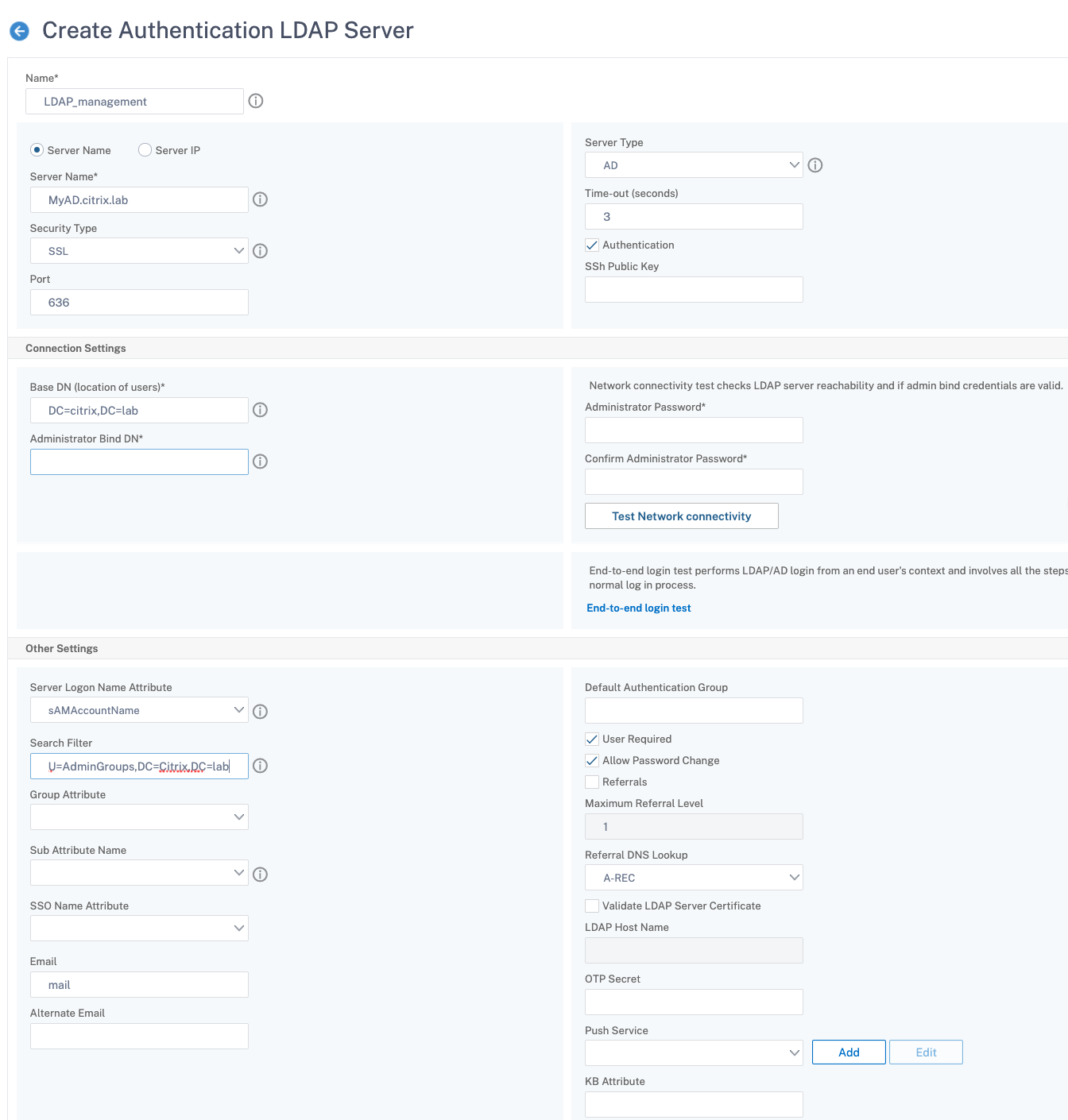

認証 LDAP サーバーを作成する

- [System]>[Authentication]>[LDAP]の順に選択します。

- [ サーバー ] タブをクリックし、[ 追加] をクリックします。

- 設定を完了し、[ Create] をクリックします。

注:

この例では、検索フィルターを設定してユーザーグループメンバーシップの認証をフィルタリングすることにより、アクセスはNetScalerアプライアンスに制限されます。この例で使用される値は、-& (memberOf=CN=NSG_admin、OU=AdminGroups、DC=Citrix、DC=lab) です。

LDAP ポリシーを作成する

- [ システム] > [認証] > [詳細ポリシー] > [ポリシー] に移動します。

- [追加] をクリックします。

- ポリシーの名前を入力し、前の手順で作成したサーバを選択します。

- [式] テキストフィールドに適切な式を入力し、[ 作成] をクリックします。

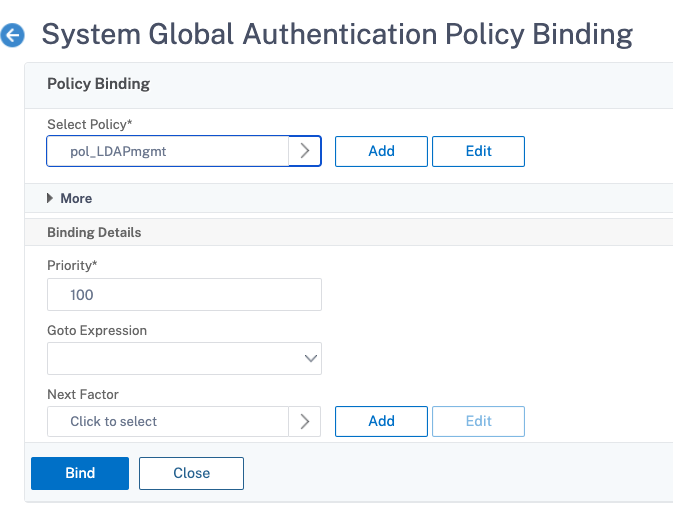

LDAPポリシーをグローバルにバインドする

- [ システム] > [認証] > [詳細ポリシー] > [ポリシー] に移動します。

- [認証ポリシー] ページで、[ グローバルバインディング] をクリックします。

- 作成したポリシー (この例では pol_ldapMgmt) を選択します。

- 優先順位を適宜選択してください(数字が小さいほど優先度が高くなります)。

- [ バインド]、 [ 完了] の順にクリックします。[ グローバル境界 ] 列に緑色のチェックマークが表示されます。

管理者に権限を割り当てる

次の 2 つのオプションのいずれかを選択できます。

- グループに権限を適用する: NetScalerアプライアンスにグループを追加し、このグループのメンバーである各ユーザーに同じアクセス権を割り当てます。

- ユーザーごとに権限を個別に適用する: 各ユーザー管理者アカウントを作成し、それぞれに権限を割り当てます。

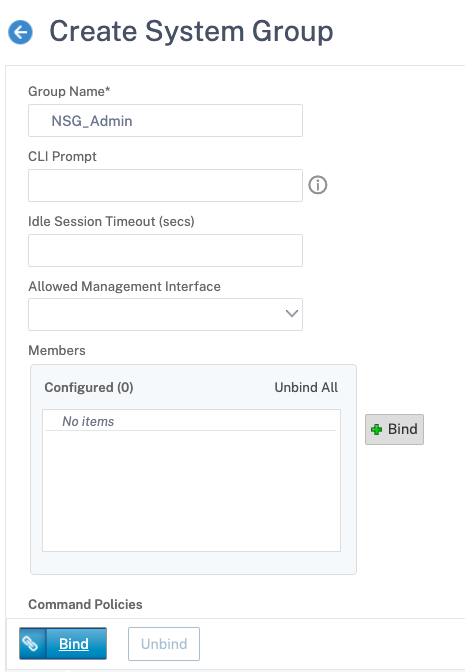

グループに対する権限の適用

グループに権限を適用すると、検索フィルターで構成されたActive Directory グループ(この例ではNSG_Admin)のメンバーであるユーザーは、NetScaler 管理インターフェイスに接続し、スーパーユーザーコマンドポリシーを持つことができます。

- [System]>[User Administration]>[Groups]の順に選択します。

- 要件に従って詳細を入力し、[ Create] をクリックします。

ユーザーが属する Active Directory グループと、ログイン時にアカウントに関連付ける必要があるコマンドポリシーレベルを定義しました。検索フィルタで設定した LDAP グループに、新しい管理者ユーザを追加できます。

注:

グループ名は Active Directory レコードと一致する必要があります。

ユーザーごとに権限を個別に適用する

このシナリオでは、検索フィルターで構成されたActive Directory グループ(この例では、NSG_Admin)のメンバーであるユーザーは、NetScaler管理インターフェイスに接続できますが、NetScalerアプライアンスで特定のユーザーを作成してコマンドポリシーをバインドするまで、権限を持ちません。

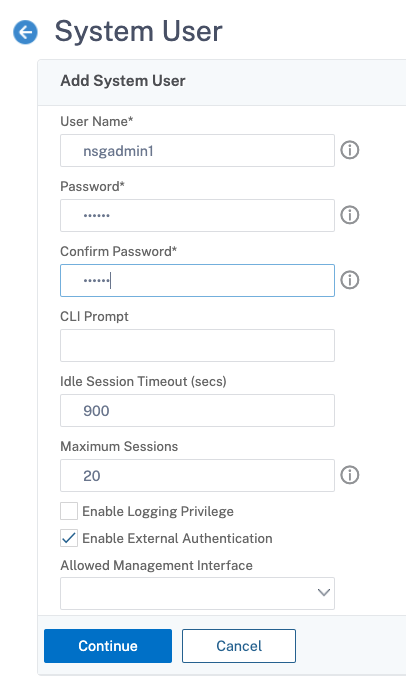

- [System]>[User Administration]>[Users]の順に選択します。

- [追加] をクリックします。

-

要件に従って詳細を入力します。

注: [ 外部認証を有効にする] を必ず選択してください。

- [続行] をクリックします。

ログイン時にアカウントに関連付ける必要がある Active Directory ユーザーとコマンドポリシーレベルを定義しました。

注:

- ユーザー名は、既存のユーザーの Active Directory レコードと一致する必要があります。

- 外部認証のためにユーザーをNetScalerに追加するときに、外部認証が利用できない場合はパスワードを入力する必要があります。外部認証を正しく機能させるには、内部パスワードをユーザーアカウントの LDAP パスワードと同じにしないでください。

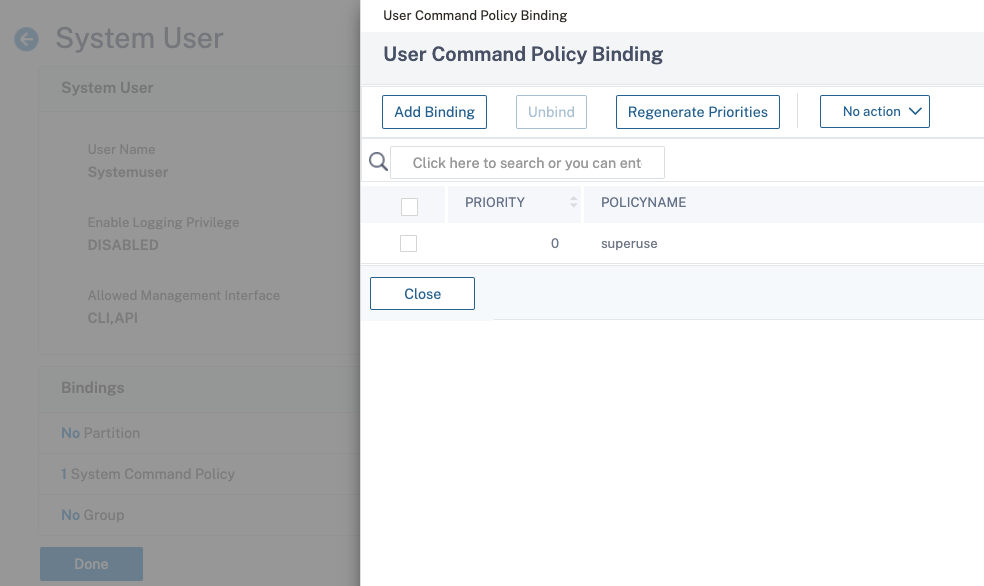

コマンドポリシーをユーザーに追加する

- [System]>[User Administration]>[Users]の順に選択します。

- 作成したユーザーを選択し、[ Edit] をクリックします。

- [バインディング] で、[ システムコマンドポリシー] をクリックします。

- ユーザーに適用する正しいコマンドポリシーを選択します。

- 「 バインド」をクリックし、「 閉じる」をクリックします。

管理者を追加するには

- 検索フィルタに設定した LDAP グループに管理者ユーザを追加します。

- NetScalerでシステムユーザーを作成し、正しいコマンドポリシーを割り当てます。

CLIを使用して管理目的でNetScalerアプライアンスでLDAP認証を構成するには

NetScalerアプライアンスCLIでスーパーユーザー権限を持つグループのログオンを構成するには、次のコマンドをリファレンスとして使用します。

-

LDAP サーバーを作成する

add authentication ldapAction LDAP_mgmt -serverIP myAD.citrix.lab -serverPort 636 -ldapBase "DC=citrix,DC=lab" -ldapBindDn readonly@citrix.lab -ldapBindDnPassword -ldapLoginName sAMAccountName -searchFilter "&(memberof=CN=NSG_Admin,OU=AdminGroups,DC=citrix,DC=lab)" -groupAttrName memberOf <!--NeedCopy--> -

作成および LDAP ポリシー

add authentication policy pol_LDAPmgmt -rule true -action LDAP_mgmt <!--NeedCopy--> -

LDAP ポリシーのバインド

bind system global pol_LDAPmgmt -priority 110 <!--NeedCopy--> -

管理者に権限を割り当てる

- グループに権限を適用するには

add system group NSG_Admin bind system group NSG_Admin -policyName superuser 100 <!--NeedCopy-->- ユーザーごとに個別に特権を適用するには

add system user admyoa bind system user admyoa superuser 100 <!--NeedCopy-->