-

-

認証中のポーリング

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

認証中のポーリング

Citrix ADCリリースビルド13.0.79.64から、多要素認証中にCitrix ADCアプライアンスをポーリングメカニズム用に構成できます。

Citrix ADCアプライアンスでポーリングを構成すると、エンドポイント(Webブラウザやアプリなど)は、構成された間隔で認証中にアプライアンスをポーリング(プローブ)して、送信された認証要求のステータスを取得できます。

Citrix ADCアプライアンスでの認証中にエンドポイントがTCP接続をドロップしたときに認証を処理するようにポーリングを構成できます。

注意事項

-

ポーリング設定は、LDAP、RADIUS、および TACACS 認証方式でサポートされています。

-

クライアントは、第 2 要素以降から認証要求をプローブできます。

ポーリングを設定する理由

認証中にアプリケーション(ログインアプリと認証アプリなど)を切り替えると、エンドポイントがCitrix ADCアプライアンスとの接続を失い、認証フローが中断することがあります。ポーリングを設定すると、この認証のブレークを回避できます。

ポーリングメカニズムを理解する

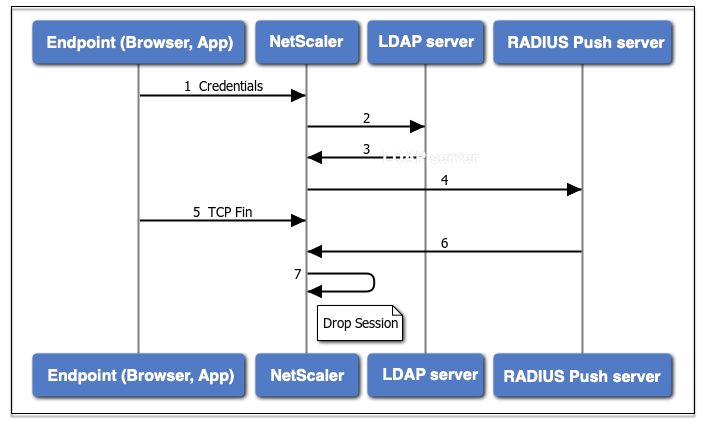

次に、ポーリングが設定されていない認証中のイベントのフローの例を示します。

ポーリングメカニズムを使用すると、Citrix ADCアプライアンスは、まれにエンドポイントでTCP接続がリセットされた場合に、認証プロセスを再起動することなく、エンドポイントでの継続的な認証を再開できます。

- エンドポイント (アプリまたは Web ブラウザ) は、認証情報を使用して認証します。

- ユーザー名とパスワードは、既存の第 1 要素ディレクトリ (LDAP/Active Directory) に対して検証されます。

- 正しいクレデンシャルが指定されている場合、認証は次の要素に移行します。

- この時点で、Citrix ADCアプライアンスはRADIUSプッシュサーバーに要求を送信します。

- Citrix ADCアプライアンスがRADIUSサーバーからの応答を待っている間、エンドポイントはTCP接続をドロップします。

- Citrix ADCは、RADIUSプッシュサーバーから応答を受信します。

- クライアントTCP接続が見つからない場合、Citrix ADCアプライアンスはセッションをドロップし、ログインに失敗します。

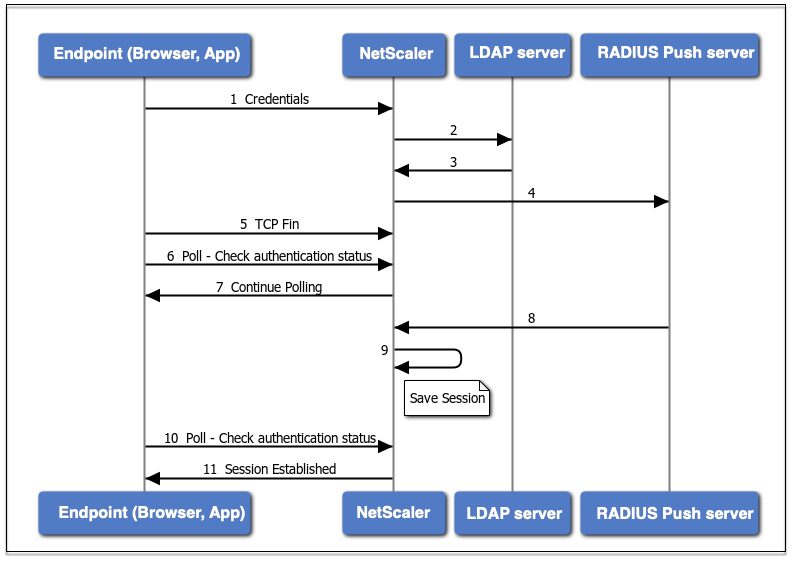

次に、ポーリングが設定された認証時のイベントのフローの例を示します。

- エンドポイント (アプリまたは Web ブラウザ) は、認証情報を使用して認証します。

- ユーザー名とパスワードは、既存の第 1 要素ディレクトリ (LDAP/Active Directory) に対して検証されます。

- 正しいクレデンシャルが指定されている場合、認証は次の要素に移行します。

- この時点で、Citrix ADCアプライアンスはRADIUSプッシュサーバーに要求を送信します。

- Citrix ADCアプライアンスがRADIUSサーバーからの応答を待っている間、エンドポイントはTCP接続をドロップします。

- エンドポイントはCitrix ADCアプライアンスにポーリング(プローブ)を送信し、認証ステータスを確認します。

- Citrix ADCアプライアンスはRADIUSサーバーから受信しないため、エンドポイントにポーリングの継続を要求します。

- Citrix ADCアプライアンスは、RADIUSプッシュサーバーから応答を受信します。

- クライアント TCP 接続が見つからない場合、ADC はセッション状態を保存します。

- エンドポイントは再びポーリングして、認証ステータスを確認します。

- Citrix ADCアプライアンスがセッションを確立し、ログインは成功します。

CLI を使用したポーリングの設定

次に、CLI 設定の例を示します。

第 1 要素を構成する

add authentication ldapAction ldap-new -serverIP 10.106.40.65 -serverPort 636 -ldapBase "dc=aaatm-test,dc=com" -ldapBindDn administrator@aaatm-test.com -ldapBindDnPassword 2f63d3659103464a4fad0ade65e2ccfd4e8440e36ddff941d29796af03e01139 -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName sAMAccountName -groupAttrName memberof -subAttributeName CN -secType SSL -alternateEmailAttr userParameters

add authentication Policy ldap-new -rule true -action ldap-new

bind authentication vserver avs -policy ldap-new -priority 1 -nextFactor rad_factor

<!--NeedCopy-->

第 2 要素を構成する

add authentication radiusAction rad1 -serverIP 10.102.229.120 -radKey 1b1613760143ce2371961e9a9eb5392c86a4954a62397f29a01b5d12b42ce232 -encrypted -encryptmethod ENCMTHD_3

add authentication Policy rad -rule true -action rad1

<!--NeedCopy-->

Poll.xml ログインスキーマを構成する

add authentication loginSchema polling_schema -authenticationSchema LoginSchema/Poll.xml

add authentication policylabel rad_factor -loginSchema polling_schema

bind authentication policylabel rad_factor -policyName rad -priority 1 -gotoPriorityExpression NEXT

<!--NeedCopy-->

GUI を使用したポーリングの設定

GUI を使用した多要素認証の設定手順の詳細については、 nFactor 認証の設定を参照してください。

次に、第2要素以降のポーリング用にCitrix ADCを構成するために必要な高レベル手順の例を示します。

- LDAP など、認証の最初の要素を作成します。

- RADIUS など、認証の 2 番目の要素を作成します。

- Citrix ADC(/NSCONFIG/loginSchema/loginSchema/)に存在する Poll.xml を2番目の要素のログインスキーマとして追加します。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.