-

-

-

NetScaler ADCでのKerberosによるシングルサインオン

-

NetScaler ADCでのKerberosによるSSOの概要

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Citrix ADC Kerberos SSO の概要

Citrix ADC Kerberos SSO機能を使用するには、まずKerberosまたはサポートされているサードパーティ認証サーバーを使用して認証します。認証されると、ユーザーは保護された Web アプリケーションへのアクセスを要求します。Web サーバーは、ユーザーがその Web アプリケーションへのアクセスを許可されていることを証明する要求で応答します。ユーザーのブラウザーは Kerberos サーバーに接続し、ユーザーがそのリソースにアクセスする権限があることを確認し、証明を提供するサービスチケットをユーザーのブラウザーに提供します。ブラウザは、サービスチケットが添付された状態でユーザーの要求を Web アプリケーションサーバーに再送信します。Web アプリケーションサーバーはサービスチケットを検証し、ユーザーがアプリケーションにアクセスできるようにします。

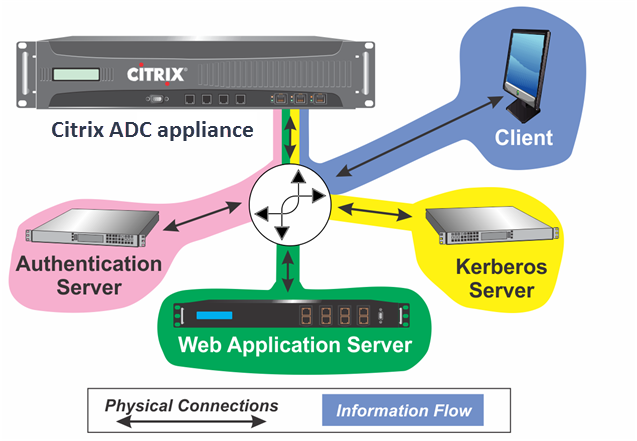

認証、認可、および監査トラフィック管理は、次の図に示すように、このプロセスを実装します。この図は、LDAP 認証と Kerberos 認証を使用するセキュアなネットワーク上で、Citrix ADC アプライアンスを介した情報のフローと、認証、承認、監査トラフィック管理を示しています。他のタイプの認証を使用する認証、認可、および監査トラフィック管理環境では、基本的に同じ情報フローがありますが、詳細が異なる場合があります。

図1:LDAPとKerberosを使用するセキュアなネットワーク

Kerberos 環境での認証と認可を使用した認証、認可、および監査トラフィック管理では、次のアクションを実行する必要があります。

- クライアントは、Citrix ADCアプライアンス上のトラフィック管理仮想サーバーにリソース要求を送信します。

- トラフィック管理仮想サーバは、要求を認証仮想サーバに渡します。この仮想サーバはクライアントを認証し、その要求をトラフィック管理仮想サーバに戻します。

- トラフィック管理仮想サーバは、クライアントの要求を Web アプリケーションサーバに送信します。

- Web アプリケーションサーバーは、Kerberos 認証を要求する 401 Unauthorized メッセージでトラフィック管理仮想サーバーに応答し、クライアントが Kerberos をサポートしていない場合は NTLM 認証にフォールバックします。

- トラフィック管理仮想サーバは Kerberos SSO デーモンに接続します。

- Kerberos SSO デーモンは Kerberos サーバーに接続し、チケット許可チケット (TGT) を取得します。これにより、保護されたアプリケーションへのアクセスを許可するサービスチケットを要求できます。

- Kerberos SSO デーモンは、ユーザのサービスチケットを取得し、そのチケットをトラフィック管理仮想サーバに送信します。

- トラフィック管理仮想サーバーは、チケットをユーザーの最初の要求にアタッチし、変更された要求をWebアプリケーション・サーバーに送信します。

- Web アプリケーションサーバーは 200 OK メッセージで応答します。

これらのステップはクライアントに対して透過的です。クライアントは要求を送信し、要求されたリソースを受信するだけです。

認証方法を使用したCitrix ADC Kerberos SSO の統合

すべての認証、承認、および監査トラフィック管理認証メカニズムは、Citrix ADC Kerberos SSOをサポートしています。認証、承認、監査のトラフィック管理では、Kerberos、CAC(スマートカード)、SAML認証メカニズムを使用したKerberos SSOメカニズムがサポートされ、Citrix ADCアプライアンスに対する任意の形式のクライアント認証がサポートされます。また、クライアントがHTTP基本認証またはフォームベースの認証を使用してCitrix ADCアプライアンスにログオンする場合、HTTPベーシック、HTTPダイジェスト、フォームベース、およびNTLM(バージョン1および2)のSSOメカニズムもサポートされます。

次の表に、サポートされている各クライアント側の認証方法と、そのクライアント側の認証方法でサポートされているサーバー側の認証方法を示します。

表1. サポートされている認証方法

| 基本/ダイジェスト/NTLM | Kerberos制約付き委任 | ユーザーなりすまし | |

|---|---|---|---|

| CAC(スマートカード):SSL/T LSレイヤ | ○ | ○ | |

| フォームベース(LDAP/RADIUS/ACACS) | ○ | ○ | ○ |

| HTTP 基本(LDAP/RADIUS/ACACS) | ○ | ○ | ○ |

| kerberos | ○ | ||

| NT LM v1/v2 | ○ | ○ | |

| SAML | ○ | ||

| SAML 2要素 | ○ | ○ | ○ |

| 証明書の 2 ファクタ | ○ | ○ | ○ |

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.