-

-

SameSite Cookie属性の構成サポート

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

SameSite Cookie属性の構成サポート

SameSite 属性は、Cookie をクロスサイトコンテキストに使用できるか、同一サイトコンテキストにのみ使用できるかをブラウザに示します。また、アプリケーションがクロスサイトコンテキストでアクセスされることを意図している場合は、HTTPS接続を介してのみアクセスできます。詳細については、 RFC6265を参照してください。

2020年2月まで、SameSite属性はNetScalerで明示的に設定されていませんでした。ブラウザはデフォルト値 (None) を使用しました。SameSite属性を設定しなくても、NetScaler Gateway、認証、承認、監査の展開には影響しませんでした。

Google Chrome 80 などの特定のブラウザのアップグレードでは、Cookie のデフォルトのクロスドメイン動作に変更があります。 SameSite 属性は、次のいずれかの値に設定できます。Google Chromeのデフォルト値はLaxに設定されています。他のブラウザの特定のバージョンでは、SameSite 属性のデフォルト値が None に設定されている場合があります。

- なし:安全な接続でのみクロスサイトコンテキストで Cookie を使用するようブラウザに指示します。

- Lax: ブラウザが同じドメイン上のリクエストやクロスサイトのリクエストにCookie を使用することを示します。クロスサイトでは、GET リクエストなどの安全な HTTP メソッドのみが Cookie を使用できます。たとえば、あるサブドメイン abc.example.com の GET リクエストは、GET を使用して別のサブドメイン xyz.example.com の Cookie を読み取ることができます。 クロスサイトの場合、安全なHTTPメソッドはサーバーの状態を変更しないため、安全なHTTPメソッドのみが使用されます。詳しくは、「https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/Set-Cookie/SameSite#lax」を参照してください

- 厳格:Cookie は同じサイトコンテキストでのみ使用します。

Cookie に SameSite 属性がない場合、Google Chrome は SameSite = Lax の機能を想定しています。 その結果、ブラウザによる Cookie の挿入を必要とするクロスサイトコンテキストを持つ iframe 内のデプロイでは、Google Chrome はクロスサイト Cookie を共有しません。その結果、Web サイト内の iframe が読み込まれないことがあります。

SameSite Cookie 属性を設定する

SameSite という名前の新しい Cookie 属性が VPN および認証、承認、および監査仮想サーバーに追加されます。この属性は、グローバルレベルおよび仮想サーバレベルで設定できます。

SameSite 属性を設定するには、次の操作を行う必要があります。

- 仮想サーバーの SameSite 属性を設定する

- クッキーをパッチセットにバインドする (ブラウザがクロスサイトクッキーをドロップした場合)

CLI を使用して SameSite 属性を設定する

仮想サーバーレベルでSameSite属性を設定するには、次のコマンドを使用します。

set vpn vserver VP1 -SameSite [STRICT | LAX | None]

set authentication vserver AV1 -SameSite [STRICT | LAX | None]

<!--NeedCopy-->

グローバルレベルで SameSite 属性を設定するには、次のコマンドを使用します。

set aaa parameter -SameSite [STRICT | LAX | None]

set vpn parameter -SameSite [STRICT | LAX | None]

<!--NeedCopy-->

注:仮想サーバーレベルの設定は、グローバルレベル設定よりも優先されます。Citrix では、仮想サーバーレベルでSameSiteCookie 属性を設定することをお勧めします。

CLI を使用してクッキーをパッチセットにバインドする

ブラウザがクロスサイトクッキーをドロップした場合、そのCookie 文字列を既存の NS_cookies_SameSite パッチセットにバインドして、SameSite 属性がCookie に追加されるようにすることができます。

例:

bind patset ns_cookies_SameSite "NSC_TASS"

bind patset ns_cookies_SameSite "NSC_TMAS"

<!--NeedCopy-->

GUI を使用して sameSite 属性を設定する

仮想サーバーレベルでSameSite属性を設定するには、次の手順を実行します。

- [ セキュリティ] > [AAA-アプリケーショントラフィック] > [仮想サーバ] に移動します

- 仮想サーバを選択し、[ 編集(Edit)] をクリックします。

- [ 基本設定] セクションの [編集] アイコンをクリックし、[ 詳細] をクリックします。

- SameSiteで、必要に応じてオプションを選択します。

![[SameSite を選択] チェックボックス](/en-us/citrix-adc/media/samesite-aaa-virtual-server-setting-22-citrix.png)

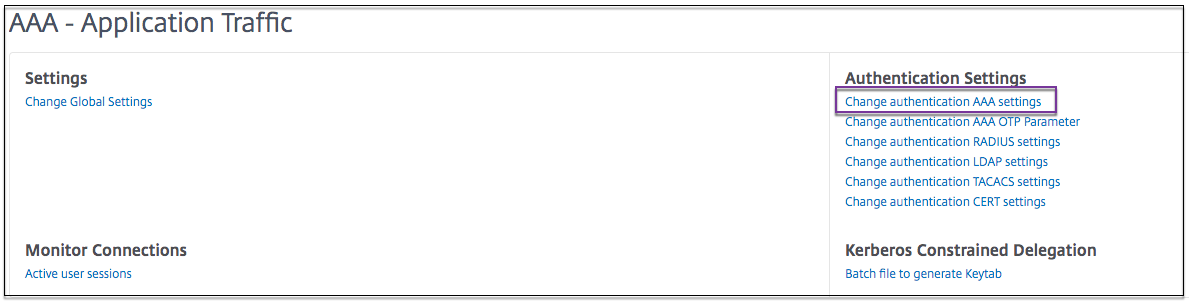

グローバルレベルで SameSite 属性を設定するには:

-

セキュリティ > AAA — アプリケーショントラフィック > 認証設定の変更に移動します。

-

[ AAA パラメータの設定 ] ページで、[ SameSite ] リストをクリックし、必要に応じてオプションを選択します。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.