物理サーバーからKerberos認証をオフロードします

Citrix ADCアプライアンスは、認証タスクをサーバーからオフロードできます。Citrix ADCは、クライアントからの要求を認証する物理サーバーではなく、すべてのクライアント要求を認証してから、バインドされた物理サーバーに転送します。ユーザー認証は、Active Directory トークンに基づいています。

Citrix ADCと物理サーバー間の認証は行われず、認証オフロードはエンドユーザーに対して透過的です。Windows コンピューターへの初回ログオン後、エンドユーザーは、ポップアップまたはログオンページに追加の認証情報を入力する必要はありません。

現在のCitrix ADCアプライアンスのリリースでは、Kerberos認証は、トラフィック管理仮想サーバーの認証、承認、監査にのみ使用できます。Kerberos認証は、Citrix Gateway アドバンスエディションアプライアンスでのSSL VPNまたはCitrix ADCアプライアンスの管理ではサポートされません。

Kerberos認証では、Citrix ADCアプライアンスおよびクライアントブラウザでの構成が必要です。

Citrix ADC アプライアンスで Kerberos 認証を構成するには

-

Active Directory にユーザー・アカウントを作成します。ユーザー・アカウントを作成するときは、「ユーザー・プロパティ」セクションで次のオプションを確認します。

- [次回ログオン時にパスワードを変更する] オプションを選択していないことを確認します。

- [パスワードの有効期限切れ] オプションを必ず選択してください。

-

AD サーバーで、CLI コマンドプロンプトで次のように入力します。

- ktpass-princ HTTP/ kerberos.crete.lab.net@crete.lab.net-ptype KRB5_NT_PRINCIPAL-マップユーザー-マップポップセット-<password>アウトC: kerbtabfile.txt kerbuser@crete.lab.net

注

上記のコマンドを 1 行で入力してください。kerbtabfile.txtファイル:上記のコマンドの出力は、Cに書き込まれます。

-

セキュアコピー(SCP)クライアントを使用して、kerbtabfile.txtファイルをCitrix ADCアプライアンスの /etcディレクトリにアップロードします。

-

次のコマンドを実行して、Citrix ADCアプライアンスにDNSサーバーを追加します。

- DNS ネームサーバーを追加する 1.2.3.4

Citrix ADCアプライアンスは、DNSサーバーがないとKerberos要求を処理できません。Microsoft Windows ドメインで使用されているものと同じ DNS サーバーを使用してください。

-

Citrix ADC コマンドラインインターフェイスに切り替えます。

-

次のコマンドを実行して、Kerberos 認証サーバーを作成します。

- 認証の追加ネゴシエーションアクション Kerberos サーバードメイン「crete.lab.net」-ドメインユーザーユーザーユーザーユーザーパスワード <password>-keytab /var/mykcd.keytab

注

キータブが使用できない場合は、ドメイン、ドメインユーザー、および-domainUserPasswd のパラメーターを指定できます。

-

次のコマンドを実行して、ネゴシエーション・ポリシーを作成します。

add authentication negotiatePolicy Kerberos-Policy "REQ.IP.DESTIP == 192.168.17.200" KerberosServer<!--NeedCopy-->

-

次のコマンドを実行して、認証仮想サーバーを作成します。

add authentication vserver Kerb-Auth SSL 192.168.17.201 443 -AuthenticationDomain crete.lab.net<!--NeedCopy-->

-

次のコマンドを実行して、Kerberos ポリシーを認証仮想サーバーにバインドします。

bind authentication vserver Kerb-Auth -policy Kerberos-Policy -priority 100<!--NeedCopy-->

-

次のコマンドを実行して、SSL 証明書を認証仮想サーバーにバインドします。GUIのCitrix ADCアプライアンスからインストールできるテスト証明書のいずれかを使用できます。次のコマンドを実行して、ServerTestCert サンプル証明書を使用します。

bind ssl vserver Kerb-Auth -certkeyName ServerTestCert<!--NeedCopy-->

-

IP アドレス 192.168.17.200 を使用して、HTTP ロードバランシング仮想サーバーを作成します。

NetScaler 9.3リリースが9.3.47.8より古い場合は、コマンドラインインターフェイスから仮想サーバーを作成してください。

-

次のコマンドを実行して、認証仮想サーバーを構成します。

set lb vserver <name>-authn401 ON -authnVsName Kerb-Auth<!--NeedCopy-->

-

Web ブラウザのアドレスバーにホスト名 Example を入力します。

Kerberos 認証がブラウザで設定されていないため、Web ブラウザに認証ダイアログボックスが表示されます。

注

Kerberos 認証には、クライアント上で特定の設定が必要です。クライアントがホスト名を解決できることを確認します。これにより、Web ブラウザが HTTP 仮想サーバに接続されます。

-

クライアントコンピュータの Web ブラウザで Kerberos を構成します。

- Internet Explorer での構成については、「 Kerberos 認証用のInternet Explorerの構成」を参照してください。

- Mozilla Firefox での設定については、Internet Explorerの Kerberos 認証の設定を参照してください。

-

認証なしでバックエンド物理サーバにアクセスできるかどうかを確認します。

Kerberos 認証用にInternet Explorerを構成するには

- [ツール]メニューの [インターネットオプション] を選択します。

- [セキュリティ] タブをアクティブにします。

- [セキュリティ設定の変更を表示するゾーンの選択] セクションで、[ローカルイントラネット] を選択します。

- [サイト] をクリックします。

- [詳細設定]をクリックします。

- URL、 例 ] を指定し、[ 追加] をクリックします。

- Internet Explorerを再起動します。

Kerberos 認証用に Mozilla Firefox を設定するには

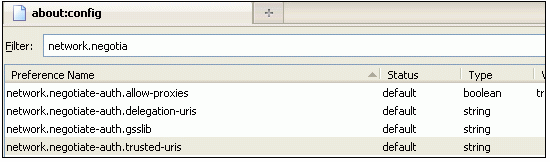

- ブラウザのアドレスバーに about: config と入力します。

- 警告免責事項をクリックします。

- [フィルタ] ボックスに「 ネットワーク 」と入力します。

-

[ネットワーク] をダブルクリックします。[ネゴシエート認証.信頼されたuris] をクリックします。画面の例を以下に示します。

- [文字列値の入力] ダイアログボックスで、www.crete.lab.net と指定します。

- Firefox を再起動します。