高可用性セットアップでの FIPS アプライアンスの構成

重要MPX 9700/10500/12500/15500 FIPSプラットフォームは終焉を迎えている。

高可用性 (HA) ペアの 2 つのアプライアンスを FIPS アプライアンスとして構成できます。

前提条件

- 両方のアプライアンスでHardware Security Module (HSM) を構成する必要があります。詳細については、「 HSM の設定」を参照してください。

- GUIを使用する場合、アプライアンスでHAセットアップ済みであることを確認します。HA セットアップの構成の詳細については、「 ハイアベイラビリティ」を参照してください。

注: この手順には構成ユーティリティ(GUI)を使用することをお勧めします。コマンドライン(CLI)を使用する場合は、手順に記載されている手順に注意深く従ってください。手順の順序を変更したり、誤った入力ファイルを指定したりすると、不整合が発生し、アプライアンスの再起動が必要になる場合があります。さらに、CLI を使用する場合、create ssl fipskeyコマンドはセカンダリノードに伝達されません。2 つの異なる FIPS アプライアンスで、モジュラスサイズと指数に対して同じ入力値を使用してコマンドを実行すると、生成されるキーは同一ではありません。一方のノードでFIPSキーを作成し、それをもう一方のノードに転送します。ただし、構成ユーティリティを使用して HA セットアップで FIPS アプライアンスを設定すると、作成した FIPS キーが自動的にセカンダリノードに転送されます。FIPS キーを管理および転送するプロセスは、セキュリティで保護された情報管理 (SIM) と呼ばれます。

重要:HAセットアップは6hunninaini ni いずれかのステップで手順が失敗した場合は、次のようにします。

- アプライアンスを再起動するか、10分間待ちます。

- 手順によって作成されたすべてのファイルを削除します。

- HAセットアップ手順を繰り返します。

既存のファイル名を再利用しないでください。

次の手順では、アプライアンス A がプライマリノード、アプライアンス B がセカンダリノードです。

CLI を使用して高可用性セットアップで FIPS アプライアンスを構成する

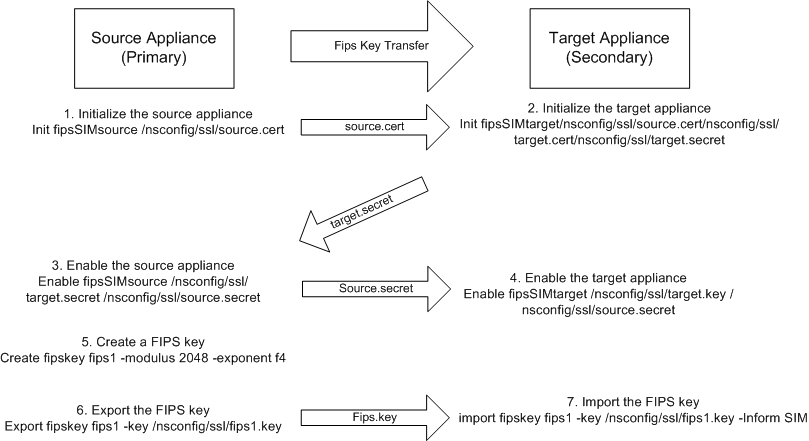

次の図は、CLIで転送プロセスをまとめたものです。

図1:FIPS キーサマリーを転送する

-

アプライアンス A で、PuTTY などの SSH クライアントを使用してアプライアンスへの SSH 接続を開きます。

-

管理者の資格情報を使用して、アプライアンスにログオンします。

-

アプライアンス A をソースアプライアンスとして初期化します。コマンドプロンプトで入力します。

init ssl fipsSIMsource <certFile> <!--NeedCopy-->例:

init fipsSIMsource /nsconfig/ssl/nodeA.cert -

この

<certFile>ファイルをアプライアンス B の /nconfig/ssl フォルダにコピーします。例:

scp /nsconfig/ssl/nodeA.cert nsroot@198.51.100.10:/nsconfig/ssl -

アプライアンス B で、PuTTY などの SSH クライアントを使用してアプライアンスへの SSH 接続を開きます。

-

管理者の資格情報を使用して、アプライアンスにログオンします。

-

アプライアンス B をターゲットアプライアンスとして初期化します。コマンドプロンプトで入力します。

init ssl fipsSIMtarget <certFile> <keyVector> <targetSecret> <!--NeedCopy-->例:

init fipsSIMtarget /nsconfig/ssl/nodeA.cert /nsconfig/ssl/nodeB.key /nsconfig/ssl/nodeB.secret -

この

<targetSecret>ファイルをアプライアンス A にコピーします。例:

scp /nsconfig/ssl/fipslbdal0801b.secret nsroot@198.51.100.20:/nsconfig/ssl -

アプライアンス A で、アプライアンス A をソースアプライアンスとして有効にします。コマンドプロンプトで入力します。

enable ssl fipsSIMSource <targetSecret> <sourceSecret> <!--NeedCopy-->例:

enable fipsSIMsource /nsconfig/ssl/nodeB.secret /nsconfig/ssl/nodeA.secret -

この

<sourceSecret>ファイルをアプライアンス B にコピーします。例:

scp /nsconfig/ssl/fipslbdal0801b.secret nsroot@198.51.100.10:/nsconfig/ssl -

アプライアンス B で、アプライアンス B をターゲットアプライアンスとして有効にします。コマンドプロンプトで入力します。

enable ssl fipsSIMtarget <keyVector> <sourceSecret> <!--NeedCopy-->例:

enable fipsSIMtarget /nsconfig/ssl/nodeB.key /nsconfig/ssl/nodeA.secret -

アプライアンス Aで、FIPS キーの作成の説明に従って FIPS キーを作成します。

-

FIPS キーのエクスポートの説明に従って、 FIPS キーをアプライアンスのハードディスクにエクスポートします。

-

SCP などの安全なファイル転送ユーティリティを使用して、セカンダリアプライアンスのハードディスクに FIPS キーをコピーします。

-

アプライアンス Bで、 既存の FIPS キーのインポートの説明に従って、ハードディスクからアプライアンスの HSM に FIPS キーをインポートします。

GUI を使用して高可用性セットアップで FIPS アプライアンスを構成する

- ソースアプライアンスとして設定するアプライアンスで、トラフィック管理 > SSL > FIPSに移動します。

- 詳細ウィンドウの [FIPS 情報] タブで、[SIM を有効にする] をクリックします。

- [ HAペアのSIMを有効にする ]ダイアログボックスの[ 証明書ファイル名] テキストボックスに、ファイル名を入力します。ファイル名には、FIPS証明書をソースアプライアンスに保存する必要がある場所へのパスが含まれている必要があります。

- [キーベクターファイル名] テキストボックスに、ファイル名を入力します。ファイル名には、FIPSキーベクトルをソースアプライアンスに保存する必要がある場所へのパスが含まれている必要があります。

- [ターゲットシークレットファイル名]テキストボックスに、ターゲットアプライアンス上のシークレットデータを保存する場所を入力します。

- [Source Secret File Name]テキスト・ボックスに、ソース・アプライアンス上のシークレット・データを保存する場所を入力します。

- [リモートシステムログイン資格情報] で、セカンダリノードのユーザー名とパスワードを入力します。

- [OK] をクリックします。これで、FIPS アプライアンスが HA モードに設定されます。

注: HA でアプライアンスを設定したら、FIPS キーの作成の説明に従って FIPS キーを作成します。FIPS キーは、プライマリからセカンダリアプライアンスに自動的に転送されます。