SD-WAN VPX Standard Edition AMI を AWS にインストールする

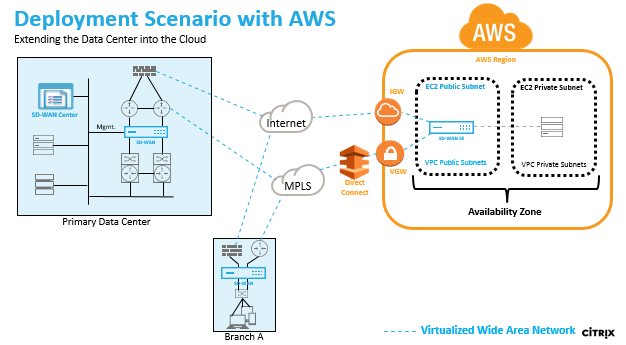

Citrix SD-WAN SEアプライアンスは、単一の仮想パスに複数のネットワークパスを結合します。仮想パスは監視されるため、重要なアプリケーション・パスは常に最適なパスを介してルーティングされます。このソリューションにより、お客様はアプリケーションをクラウドにデプロイし、複数のサービスプロバイダネットワークを活用して、エンドユーザーにアプリケーションをシームレスに配信できます。

Amazon Web Services(AWS)で SD-WAN SE-VPX を作成するには、他のインスタンスの作成と同じプロセスで、いくつかのインスタンスパラメータをデフォルト以外の設定に設定します。

AWS での SD-WAN 仮想アプライアンス(AMI)のインスタンス化:

AWS VPC に SD-WAN 仮想アプライアンスをインストールするには、AWS アカウントが必要です。AWS アカウントは、http://aws.amazon.com/で作成できます。SD-WAN は、AWS Marketplace で Amazon Machine Image(AMI)として利用できます。

注: Amazon は AWS ページに頻繁に変更を加えているため、以下の手順は最新ではない場合があります。

AWS で SD-WAN 仮想アプライアンス(AMI)をインスタンス化するには:

- Web ブラウザで、http://aws.amazon.com/と入力します。

- [ My Account /コンソール] をクリックし、[ My Account ] をクリックして、 Amazon Web Services サインインページを開きます 。

- AWSアカウントの認証情報を使用してサインインします。これにより、 Amazon Web Services ページに移動します。

Citrix SD-WAN SE アプライアンスは、次の AWS サービスインスタンスを提供します。

- VPC ダッシュボード — EC2 インスタンスなどの AWS オブジェクトによって移入された AWS クラウドの分離された部分

- AWS で VPC を作成することで有効になります。次の設定手順を参照してください。

- EC2ダッシュボード -エラスティックコンピューティングクラウド、サイズ変更可能な仮想サービス / インスタンス

- NetScaler SD-WAN AMI を作成することで有効になります。設定手順については、以下を参照してください。

- CIDR — 継続的な IP アドレス範囲で構成されるクラスレスドメイン間ルーティングブロック。VPC を指定するために使用されます(16 リージョンを超えることはできません)。

SD-WAN ウェブインターフェイス

- Citrix(旧NetScaler SD-WAN)のSD-WAN AMIを構成する

AWS で SD-WAN SE-VPX AMI をデプロイするための要件と制限を次に示します。

最小要件

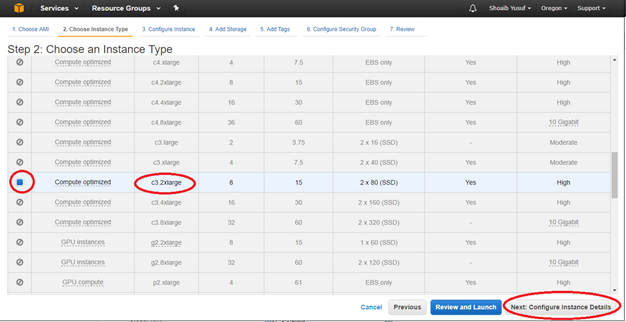

- AWS EC2 インスタンスタイプ: c4.2xlarge、c4.4xlarge、c5.xlarge、c5.2xlarge、c5.4xlarge、c5.4xlarge、c5.4xLarge、m5.4xLarge、m5.4xLarge

- 仮想 CPU: 8

- RAM:15ギガバイト

- ストレージ: 160 GB

- ネットワークインターフェイス: 最低 2 つ (管理が 1 つ、LAN/WAN に 1 つ)

- BYOL — 自分のライセンスとサブスクリプションの登録

11.3リリース以降、Citrix SD-WAN は、M5およびC5インスタンスのサポートを導入しました。香港やパリなどの新しい AWS リージョンは、M5 および C5 インスタンスのみをサポートします。

M5 および C5 インスタンスは、ハードウェアパフォーマンスが向上しており、要求の厳しいワークロード向けに設計されています。M5 および C5 インスタンスは、コアごとに M4 インスタンスよりも優れたコストパフォーマンスを提供します。

注:

M5 および C5 インスタンスは、11.3 以降のバージョンの新規プロビジョニングからのみサポートされます。M5 および C5 インスタンスを使用し続けるには、11.3 バージョンからダウングレードできません。M5 および C5 インスタンスは 11.3 より前のバージョンのファームウェアではサポートされていません。

制限事項

-

AWS はインターフェイスのブリッジングを許可していないため、Fail-to-Wire はインターフェイスグループを設定するためのオプションではありません。

-

10.2.4/11.2.1 バージョンでプロビジョニングされたインスタンスでは、AMI はインスタンスタイプを M5/C5 に変更できません。

Citrix(旧NetScaler SD-WAN)のSD-WAN(AWS)

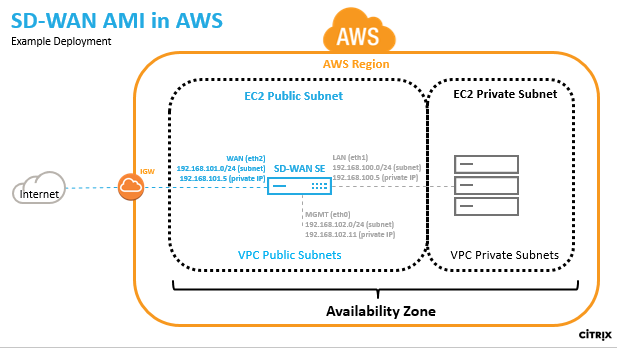

指定されたアベイラビリティーゾーンで AWS リージョンをデプロイする。仮想プライベートクラウド(VPC)インフラストラクチャ内では、SD-WAN Standard Edition AMI(Amazon マシンイメージ)が VPC ゲートウェイとしてデプロイされます。

- VPC プライベートには VPC ゲートウェイへのルートがあります。

- SD-WAN インスタンスには、直接接続用の AWS VGW(VPN ゲートウェイ)へのルートと、インターネット接続用の IGW(インターネットゲートウェイ)への別のルートがあります。

- 複数のWANパスを同時に利用する異なるトランスポートモードを適用する、データセンター、ブランチ、クラウド間の接続。

- OSPF および BGP による自動ルート学習

- リンク障害の発生時にセキュリティの再ネゴシエーションが不要な複数のパスにまたがる 1 つの IPSec トンネル。

AWS では、SD-WAN AMI インターフェイスごとにサブネットと IP アドレスを定義する必要があります。使用されるインターフェイスの数は、デプロイメントの使用例によって異なります。VPXのLAN側(同じリージョン内)にあるアプリケーション・リソースに確実にアクセスすることが目的である場合、VPXは、eth0の管理用、eth1上のLAN用、およびeth2上のWAN用の3つのイーサネットインタフェースを使用してVPXを構成できます。

また、VPXを経由するトラフィックを他のリージョンまたはパブリックインターネットにヘアピン接続することが目的である場合、VPXは、2つのイーサネットインターフェイス(eth0の管理用、もう1つはeth1上のLAN/WAN用)で構成できます。

AWS の SD-WAN SE AMI の概要

- VPC ダッシュボードを使用して AWS で VPC を作成する

Amazon 仮想プライベートクラウドの使用を開始するには、VPC を作成する必要があります。VPC は AWS アカウント専用の仮想ネットワークです。

- ネットワーク内のデバイスを識別するために、CIDR ブロック/サブネットを定義し、VPC に割り当てます。たとえば、WAN、LAN、および管理サブネットを含むネットワークダイアグラムの例では、VPC に 192.168.100.0/22 が選択されています。192.168.100.0 — 192.168.103.255)-192.168.100.0/22

- VPC のインターネットゲートウェイを定義する — クラウド環境外と通信するため

- 定義された各サブネットのルーティングの定義-サブネットとインターネット間の通信用

- ネットワーク ACL(アクセスコントロールリスト)の定義-セキュリティ上の目的でサブネットとの間のトラフィックの流入/流出を制御する

- セキュリティグループの定義-ネットワークデバイスの各インスタンスとの間のトラフィックの流入/流出を制御します。

Citrix SD-WAN AMI を作成します。

-

詳細については、 EBS のベストプラクティス およびを参照してください。 Amazon EBS 暗号化に関する知っておくべきベストプラクティス

-

セキュリティグループを定義するには、ポリシーが次のようになっている必要があります。

- アウトバウンド:すべてのトラフィックを許可する

- インバウンド:

- 管理 IP にアクセスするすべての IP アドレス/サブネットからの SSH。

- AWS VPC(プライベート IP)からのすべてのトラフィック

- PremまたはクラウドでホストされているCitrix SD-WANピアアプライアンスのWAN側のパブリックIPからのすべてのトラフィック。

- EC2 インスタンスのネットワークインターフェイスを定義する

- EC2 インスタンスの Elastic IP アドレスの作成

- EC2 インスタンスとネットワークインターフェイスのセキュリティを定義する

SD-WAN Web インターフェイスに接続します。

- ライセンス

- ローカル変更管理を使用して識別をインストールする

AWS で VPC を作成する-仮想プライベートクラウド(VPC)

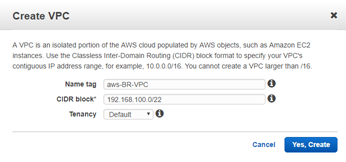

VPC を作成するには:

-

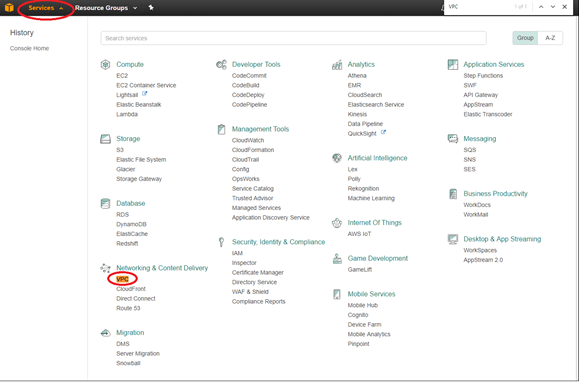

AWS マネジメントコンソールのツールバーから、[ サービス ] > [ VPC ] (ネットワーキングとコンテンツ配信) を選択します。

-

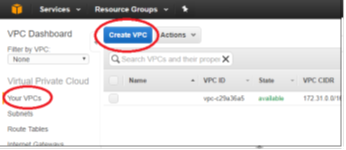

VPCを選択し、[ Create VPC ] ボタンをクリックします。

-

ネットワークダイアグラムに従って、 名前タグ 、CIDR ブロックを追加し、Tenancy = default、[ はい、作成] をクリックします。

VPC のインターネットゲートウェイを定義する

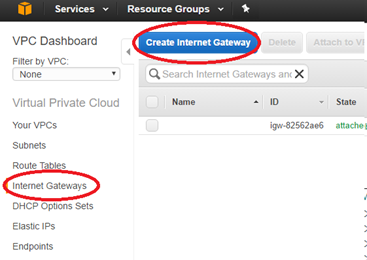

VPC のインターネットゲートウェイを定義するには:

-

AWS マネジメントコンソールから、[ インターネットゲートウェイ ] > [ インターネットゲートウェイの作成] を選択します。0.0.0.0/0 ルートに一致するインターネットゲートウェイトラフィックは、ルートテーブルで設定できます。また、追加の構成のために SD-WAN AMI ウェブインターフェイスへの外部アクセスにも必要です。

-

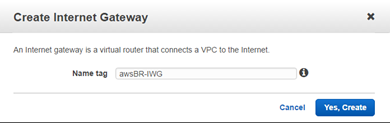

IGW に Name タグを付けて、[ はい、作成] をクリックします。

-

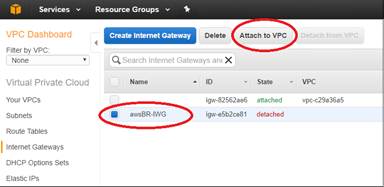

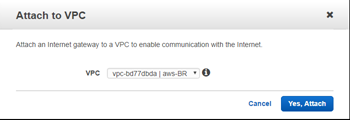

新しく作成した IGW を選択し、[ Attach to VPC] をクリックします。

-

以前に作成した VPC を選択し、[ Yes, Attach] をクリックします。

管理、LAN、および WAN を区別するために VPC のサブネットを定義します

VPC のサブネットを定義するには:

-

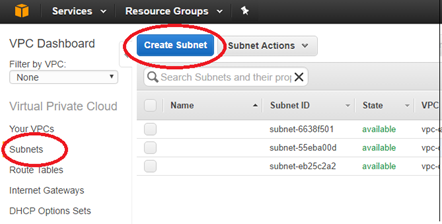

AWS マネジメントコンソールで、[ サブネット ] > [ サブネットの作成 ] の順に選択し、管理、LAN、および WAN サブネットを作成します。定義済みのサブネットを使用して、SD-WAN 設定で定義された LAN、WAN、管理サブネットを区別します。

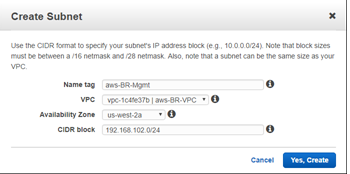

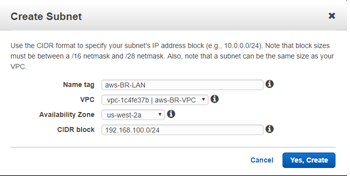

- VPXの管理サブネットに固有の詳細を入力し、[ Yes, Create] ボタンを使用して作成します 。

- 名前タグ:異なるサブネットを識別するための名前 (管理、LAN、または WAN)

- VPC: <the VPC previously created>

- アベイラビリティーゾーン:<set at discretion>

- CIDR ブロック:定義済みの名前 (管理、LAN、または WAN) に固有のサブネット。以前に定義された CIDR の小さいサブセットです。

-

Mgmt、LAN、および WAN ネットワークのサブネットを作成するまで、このプロセスを繰り返します。

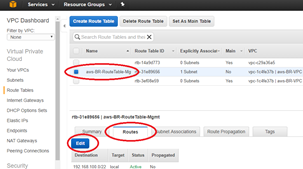

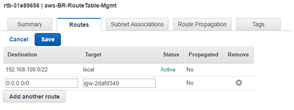

管理サブネットのルートテーブルの定義

ルートテーブルを定義する手順は、次のとおりです。

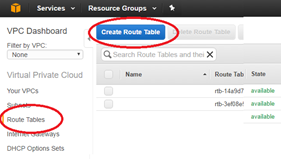

-

AWS マネジメントコンソールで、[ ルートテーブル ] > [ ルートテーブルの作成 ] を選択して、管理、LAN、および WAN サブネットのルートテーブルを作成します。

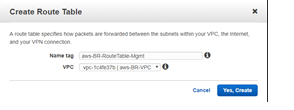

- 管理サブネットの詳細を入力します

- 名前タグ:異なるサブネットを識別するための名前 (管理、LAN、または WAN)

- VPC: 以前に作成された VPC

-

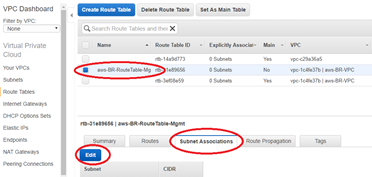

新しく作成したルートテーブルがハイライト表示された状態で、[ Subnet Association ] > [ Edit] を選択します。

-

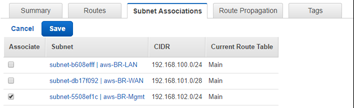

目的のサブネットとの関連付けを作成し、[ Save] をクリックします。

-

新しく作成したルートテーブルがハイライト表示された状態で、[ ルート ] > [ 編集] を選択します。

-

[ Add another route] ボタン(管理サブネットおよび WAN サブネットにのみ必要)をクリックし、[ 保存] をクリックします。

- 目的地:0.0.0.0/0

- 対象:インターネットゲートウェイ (以前に定義された igw-xxxxxxx)

注

AWS は EC2 インスタンスにグローバルルートテーブルを提供しますが、NetScaler SD-WAN AMI はローカルルートテーブルを使用して、ユーザーが仮想パスへのトラフィック転送を制御できるようにします。

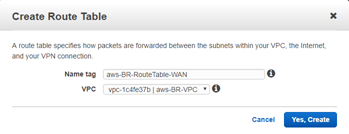

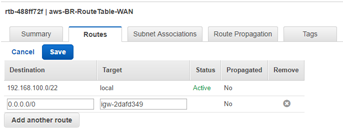

WAN サブネットのルートテーブルの定義

ルートテーブルを定義する手順は、次のとおりです。

-

AWS マネジメントコンソールで、[ ルートテーブル ] > [ ルートテーブルの作成 ] を選択して、管理、LAN、および WAN サブネットのルートテーブルを作成します。

-

WAN サブネットの詳細を入力します。

- 名前タグ:異なるサブネットを識別するための名前 (管理、LAN、または WAN)

- VPC: 以前に作成された VPC

-

新しく作成したルートテーブルがハイライト表示された状態で、[ Subnet Association ] > [ Edit] を選択します。

- 目的のサブネットとの関連付けを作成し、[ Save] をクリックします。

- 新しく作成したルートテーブルがハイライト表示された状態で、[ ルート ] > [ 編集] を選択します。

-

[ Add another route] ボタン(管理サブネットおよび WAN サブネットにのみ必要)をクリックし、[ 保存] をクリックします。

- 目的地:0.0.0.0/0

- ターゲット:<The Internet Gateway> (以前に定義された igw-xxxxxxx)

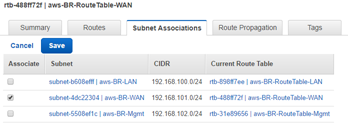

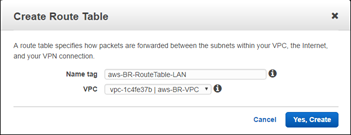

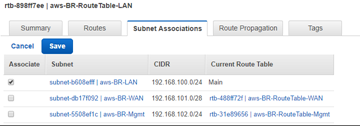

LAN サブネットのルートテーブルの定義

LAN サブネットのルートテーブルを定義するには、次の手順を実行します。

-

AWS マネジメントコンソールで、[ ルートテーブル ] > [ ルートテーブルの作成 ] を選択して、管理、LAN、および WAN サブネットのルートテーブルを作成します。

-

LAN サブネットの詳細を入力します。

- 名前タグ:異なるサブネットを識別するための名前 (管理、LAN、または WAN)

- VPC: 以前に作成された VPC

- 新しく作成したルートテーブルがハイライト表示された状態で、[ Subnet Association ] > [ Edit] を選択します。

-

目的のサブネットとの関連付けを作成し、[ Save] をクリックします。

注

SD-WAN を介して LAN 側のトラフィックをルーティングするには、SD-WAN LAN ルートテーブルで、ターゲット宛先を SD-WAN LAN インターフェイス ID として関連付けます。任意の宛先のターゲットをインターフェイス ID に設定できるのは、インスタンスを作成し、そのインスタンスにネットワークインターフェイスをアタッチした後だけです。

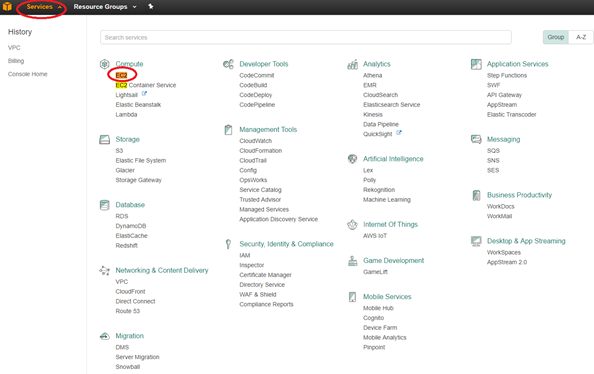

SD-WAN SE AMI の作成

EC2 インスタンスを作成するには:

-

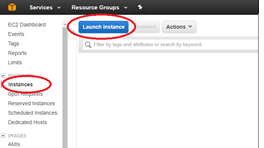

AWS マネジメントコンソールのツールバーから、[ サービス ] > [ EC2 (コンピュート)] を選択します。

-

EC2 ダッシュボードツールバーを選択し、[ インスタンス] > [ **インスタンスの起動**] を選択します。

-

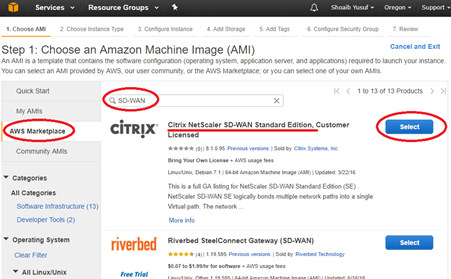

[ AWS Marketplace ] タブを使用して SD-WAN Amazon Machine Image (AMI) を検索するか、[ マイ AMI ] タブを使用して所有または共有の SD-WAN AMI を探し、 Citrix NetScaler SD-WAN スタンダードエディションを見つけて [ 選択] をクリックします。

- [ 続行] で選択を確定します。

-

[ インスタンスタイプの選択 ] 画面で、準備中に識別された EC2 インスタンスタイプを選択し 、[ 次へ:インスタンスの詳細の設定] を選択します。

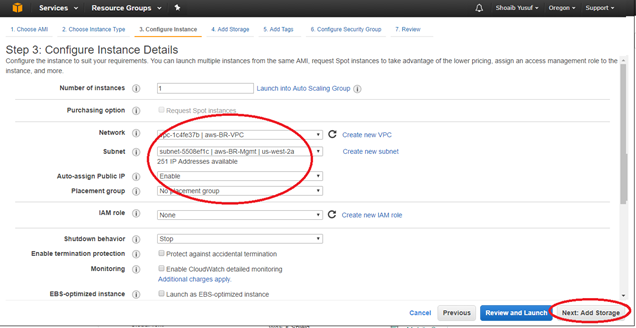

- インスタンスの詳細を入力します(指定されていないものは未設定/デフォルトのままにしておく必要があります)。

- インスタンス数:1

- ネットワーク:以前に作成した VPC を選択>

- サブネット:以前に定義した管理サブネットを選択

- パブリック IP の自動割り当て:有効

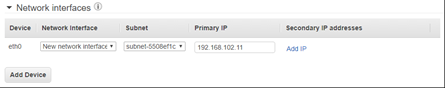

- [ネットワークインターフェイス] > [プライマリ IP]: 定義済みの管理 IP を入力します。

-

[ 次へ:ストレージの追加] をクリックします。

注

EC2 インスタンスを Mgmt サブネットに関連付けて、最初の EC2 インターフェイス(eth0)を SD-WAN 管理インターフェイスに関連付けます。eth0 が SD-WAN 管理インターフェイスに関連付けられていない場合、リブート後接続が失われます。1。

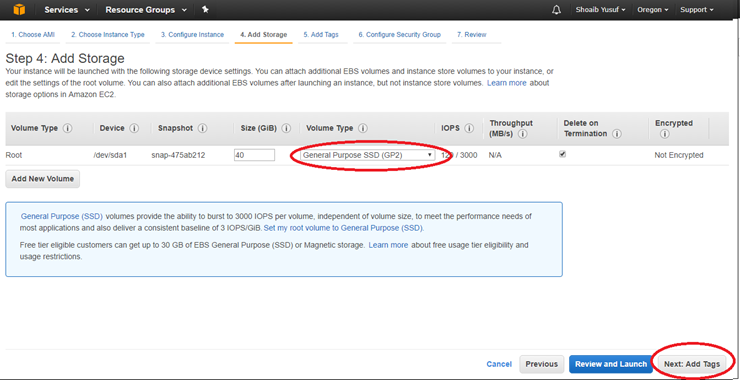

- ルートストレージについて次の情報を入力します。

- ボリュームタイプ:汎用 (SSD) GP2

-

次に、[ 次へ:タグインスタンス] を選択します。

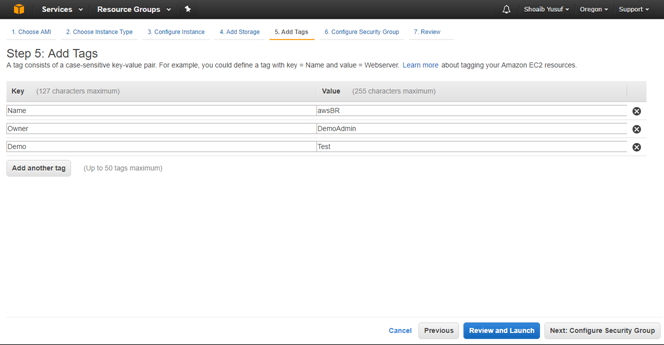

-

デフォルトの Name Tag に値を指定して、EC2 インスタンスに名前を付けます 。必要に応じて、他の必要なタグを作成します。

- 次に、[ 次へ:セキュリティグループの構成] を選択します。

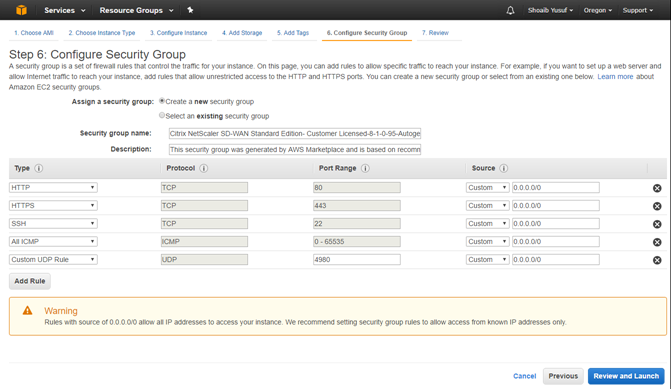

-

既存のセキュリティグループを選択するか 、セキュリティグループを作成します。

- 生成されるデフォルトのセキュリティグループには HTTP、HTTPS、SSH が含まれます。 [ Add Rule ] ボタンをクリックして、さらに 2 つを追加します。

- ソース付きすべての ICMP: カスタム 0.0.0.0/0

- ポート範囲:4980、ソース:カスタム UDP ルール <known IP addresses from partner SD-WAN>

-

[ **確認して起動**] を選択します。

- 確認を完了したら、[ Launch] を選択します。

-

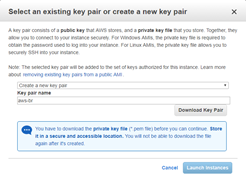

[ Key Pair ] ポップアップで、既存のキーペアを選択するか、新しいキーペアを作成し、[ Launch Instance] を選択します。

重要

新しいキーペアが作成された場合は、必ずダウンロードして安全な場所に保管してください。

-

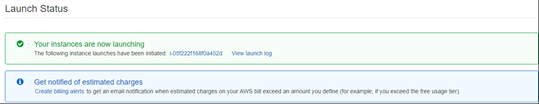

Citrix SD-WAN SE AMI を正常に起動する必要があります。

注

セキュリティグループは、EC2 インスタンスのトラフィックを制御する一連のファイアウォールルールです。インバウンドルールとアウトバウンドルールは、EC2 起動中および起動後に編集できます。各 EC2 インスタンスには、セキュリティグループが割り当てられている必要があります。また、各ネットワークインターフェイスには、セキュリティグループが割り当てられている必要があります。複数のセキュリティグループを使用して、個別のルールセットを個々のインターフェイスに適用できます。AWS によって追加されたデフォルトのセキュリティグループでは、VPC 内のトラフィックのみが許可されます。

NetScaler SD-WAN AMIとそのインターフェイスに割り当てられたセキュリティグループでは、SSH、ICMP、HTTP、およびHTTPSを受け入れる必要があります。WAN インターフェイスに割り当てられたセキュリティグループも、ポート 4980 で UDP を受け入れる必要があります(仮想パスサポートの場合)。セキュリティグループ設定情報の詳細については、AWS のヘルプを参照してください。 重要

新しいアカウントからプロビジョニングした場合は 2 時間待ってから再試行してください

-

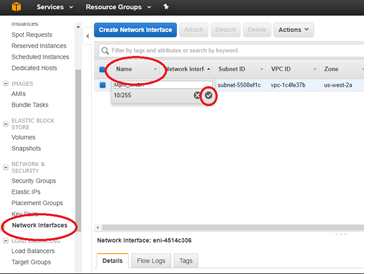

AWS コンソール:EC2 ダッシュボードに戻ります。

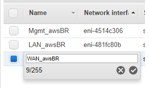

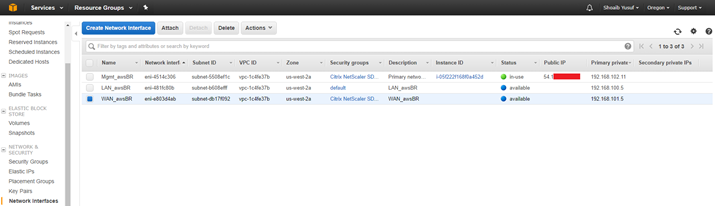

- ツールバーの [ ネットワークとセキュリティ] で [ **ネットワークインターフェイス**] を選択し、[管理] インターフェイスをハイライトし、[名前] タグを編集して、インターフェイスに便利な名前を付けます。

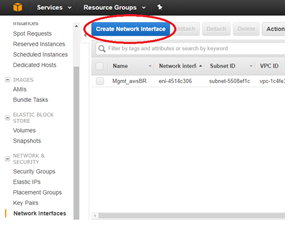

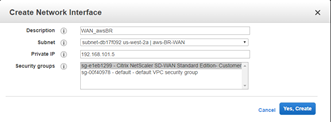

- 次に、[ ネットワークインターフェイスの作成 ] をクリックして LAN インターフェイスを作成します。

- 説明:<a user-defined description for the interface>

- サブネット:<the subnet previously defined for the interface>

- プライベート IP: <the private IP for the interface previously defined during preparation>

- セキュリティグループ:<the appropriate security group for the interface>

-

を繰り返して [ ネットワークインターフェイスの作成 ] をクリックして、WAN インターフェイスを作成します。

-

新しい各インターフェイスの Name タグを編集し、便利な名前を付けます。

-

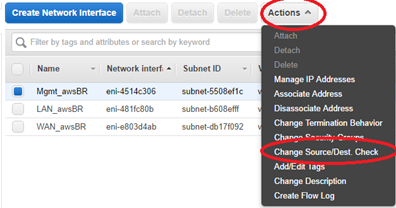

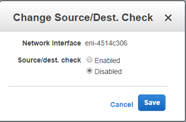

**管理インタフェースを強調表示し** 、[ アクション ] > [ ソース/宛先を変更] を選択します。オンにすると、 ソース/宛先が無効になります。チェックボックスをオンにし、[ 保存] を選択します。

-

LAN および WAN インターフェイスについても繰り返します。

-

この時点で、すべてのネットワークインターフェイス( 管理、 LAN、 WAN )には、 名前、 プライマリプライベート IPが設定され、 送信元/宛先に対して無効になります。 属性をチェックしてください。管理だけだネットワークインターフェイスには、パブリック IP が関連付けられています。

重要

ソース/宛先を無効にします。[Check] 属性を使用すると、インターフェイスが EC2 インスタンス宛ではないネットワークトラフィックを処理できます。NetScaler SD-WAN AMIは、ネットワークトラフィックの移動間として機能するため、ソース/宛先です。正しく動作するには、チェック属性を無効にする必要があります。

これらのネットワークインターフェイスに定義されたプライベート IP は、最終的には SD-WAN 設定の IP アドレスと一致する必要があります。このサイトノードの SD-WAN 構成で、そのインターフェイスが複数の WAN リンク IP に関連付けられている場合は、WAN ネットワークインターフェイスに対して複数のプライベート IP を定義する必要があります。これは、必要に応じて WAN インターフェイスのセカンダリプライベート IP を定義することで実現できます。

-

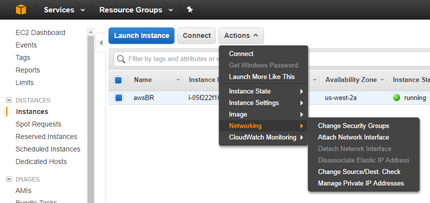

EC2 ダッシュボードツールバーから 、[ インスタンス] を選択します。

-

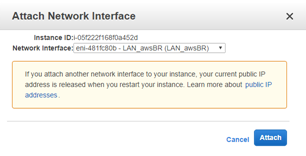

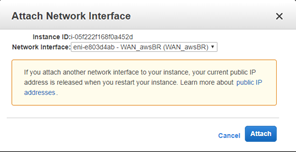

新しく作成したインスタンスを強調表示し、[ アクション ] > [ ネットワーク ] > [ ネットワークインターフェイスのアタッチ] の順に選択します。

-

最初に LAN ネットワークインターフェイスを接続し、次に WAN ネットワークインターフェイスを SD-WAN SE AMI に接続します。

注

管理、LAN、および WAN をこの順序でアタッチすると、SD-WAN AMI の eth0、eth1、eth2 に接続されます。これは、プロビジョニングされた AMI のマッピングと一致し、AMI の再起動時にインターフェイスが正しく再割り当てされないようにします。

-

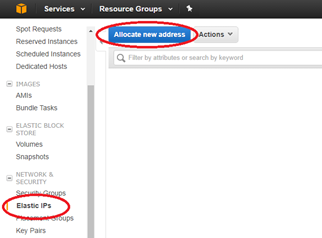

EC2 ダッシュボードツールバーから 、[ Elastic IP (EIP)] を選択し、[ 新しいアドレスを割り当て] をクリックします。

- [ Allocate ] をクリックして新しい IP アドレスを割り当てて、[新しいアドレス] 要求が成功したら [ Close ] をクリックします。

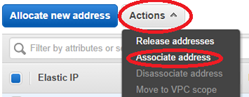

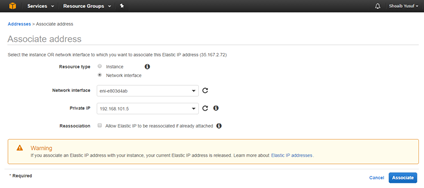

- 新しい EIP を強調表示し、[ アクション ] > [ アドレスの関連付け ] を選択して、EIP を Mgmt に関連付けます。インターフェイスを右クリックし、[ 関連付け] をクリックします。

- リソースタイプ:<network interface>

- ネットワークインタフェース:<以前に作成された Mgmt.="" ネットワークインターフェイス="">以前に作成された>

- プライベート IP: <previously defined private IP for Mgmt>

-

このプロセスを繰り返して、別の新しい EIP を WAN インターフェイスに関連付けます。

SD-WAN SE AMI の設定-SD-WAN ウェブ管理インターフェイス

SD-WAN SE AMI を設定するには、次の手順を実行します。

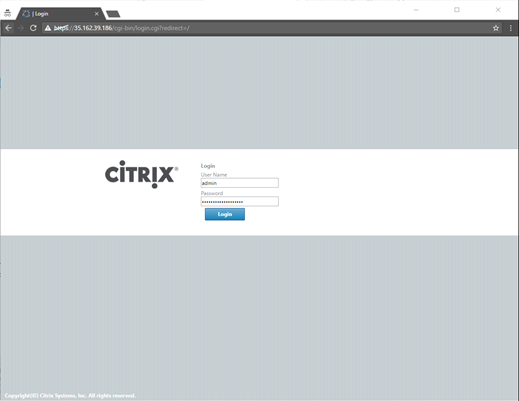

- この時点で、ウェブブラウザを使用して SD-WAN SE AMI の管理インターフェイスに接続できる必要があります。

- 管理に関連付けられた Elastic IP(EIP) を入力します。インターフェイス。セキュリティ証明書が認識されない場合は、セキュリティ例外を作成できます。

-

次の認証情報を使用して SD-WAN SE AMI にログインします。

- ユーザー名: admin

- パスワード: <aws-instance-id> (例; i-00ab111abc2222abcAbc22abcabcAbc22Abc

注

管理の場合インターフェイスに到達できません。次の点を確認してください。

- EIP が Mgmt. インターフェイスに正しく関連付けられていることを確認します。- EIP が ping に応答することを確認する

- 管理インターフェイスのルートテーブルにインターネットゲートウェイルート(0.0.0.0/0)が含まれていることを確認します

- 管理インターフェイスセキュリティグループが HTTP/HTTP/ICMP/SSH を許可するように設定されていることを確認してください。

リリース 9.1 SD-WAN AMI 以降、ユーザーは ssh admin@<mgmt を使用して SD-WAN AMI コンソールにログインすることもできます。EIP>。EC2 インスタンスのキーペアがユーザーの SSH キーチェーンに追加されていることを前提としています。

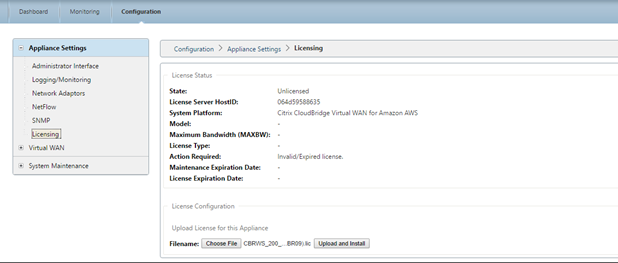

- SD-WAN SE 独自のライセンス(BYOL)AMIの場合、ソフトウェアライセンスをインストールする必要があります。

- SD-WAN Web インターフェイスで、[ 構成 ] > [ アプライアンスの設定 ] > [ ライセンス] に移動します。

- [ ライセンス設定: このアプライアンスのライセンスのアップロード] から、[ ファイルの選択] を選択し、 SD-WAN SE AWS ライセンスを参照して開き、[ アップロードとインストール] をクリックします。

- アップロードに成功すると、ライセンスステータスは状態:ライセンス済みと表示されます

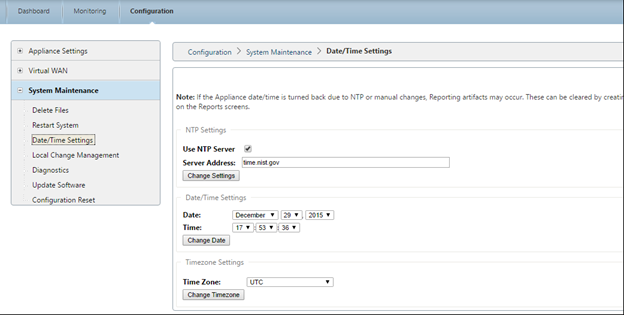

- 新しい AMI に適切なデータ/時刻を設定します 。

- SD-WAN Web インターフェイスで、[ 構成 ] > [ システムメンテナンス ] > [ 日付/時刻の設定]に移動します。

- NTP、 日付/時刻設定、またはタイムゾーンを使用して正しい日付と時刻を設定する**

注

SD-WAN SE AMI 仮想 WAN サービスは、アプライアンスパッケージ(ソフトウェア+構成)が AMI にインストールされるまで無効のままになります。

SD-WAN SE AMI を SD-WAN 環境に追加する

SD-WAN 環境に SD-WAN AMI を追加するには、次の手順を実行します。

- SD-WAN 環境の SD-WANセンターまたはマスターコントロールノードに移動します** 。

-

**構成エディタを使用して新しいサイトノードを追加します**。

- サイトの追加:モデル VPX、モード:クライアント

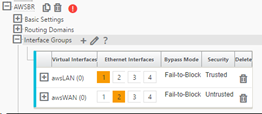

- インターフェイスグループ:AWSLAN = eth1、awSwan = eth2 (信頼できない)

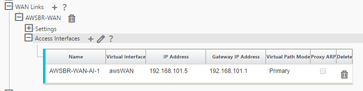

- 仮想 IP アドレス:192.168.100.5 = AWSLAN、192.168.101.5 = AWSLAN 仮想 IP アドレスが設定されている AWSWAN の場合、SD-WAN は、LAN サブネット 192.168.100.5/24 を SD-WAN 環境へのローカルルートとしてアドバタイズします([ 接続 ] > [AWSNode ] > [ ルート] を参照)。 WAN リンク:

- アクセスタイプパブリックインターネット AWSBR-WAN、クライアントノードの場合はパブリック IP を自動検出するか、MCN ノードの場合は WAN リンクの EIC を設定します。アクセスインターフェイス:AWSan 192.168.101.5 ゲートウェイ 192.168.101.1(#.#.#.1 は通常 AWS リザーブドゲートウェイです)。

-

設定エディタで、[ 接続 ] > [ DC] > [仮想パス] > [ **DC-AWS**] > [パス ] でパスの関連付けを確認します。

注

仮想パスは、管理インターフェイスに直接接続するのではなく、AMI WAN インターフェイス全体で使用され、ソフトウェアおよび設定の更新を SD-WAN AMI にプッシュします。

プライベート IP アドレスは、設定エディタのすべての WAN リンク IP の EC2 WAN ネットワークインターフェイスで定義する必要があります。これは、必要に応じて、ネットワークインターフェイスに 1 つ以上のセカンダリプライベート IP を定義することで実現できます。

重要

AWS EC2 ダッシュボードで割り当てられたマッピングを呼び出して、管理を eth0、LAN を eth1、WAN を eth2 として割り当てます。

Amazon は、各サブネット CIDR ブロック内の最初の 4 つの IP アドレスと最後の IP アドレスを再サービスし、インスタンスに割り当てることはできません。たとえば、 CIDR ブロック 192.168.100.0/24 のサブネットでは、次の 5 つの IP アドレスが予約されています。

- 192.168.100.0: ネットワークアドレス- 192.168.100.1: VPC ルーター用に AWS によって予約された

- 192.168.100.2: DNS サーバー用に AWS によって予約された

- 192.168.100.3: 将来の使用のために AWS によって予約済み

- 192.168.100.255: VPC でサポートされていないネットワークブロードキャストアドレス

-

新しく作成した SD-WAN 構成を保存 してエクスポートし、変更管理受信トレイにエクスポートします。

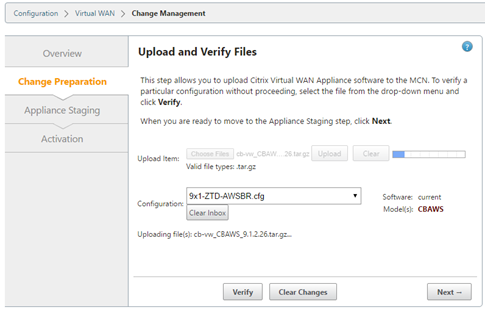

- MCN 変更管理に移動して変更管理プロセスを実行し 、最新の設定を SD-WAN 環境にプッシュし、新しく追加された AWS ノードとそれに関連付けられたサブネット(仮想インターフェイス)を既存のすべての SD-WAN ノードに通知します。既存のSD-WAN環境で使用されている現在のソフトウェアと一致する変更準備段階で、VPX固有のソフトウェアパッケージを必ずアップロードしてください。

- [ Change Management ] ページから、 アクティブリンクを使用して 、新しい AWS ノード用に特別に生成されたパッケージをダウンロードします。

- 管理インターフェイスに割り当てられた EIP を使用して、SD-WAN SE AMI の管理インターフェイスに戻ります。

- [ 構成 ] > [ システムメンテナンス ] > [ ローカル変更管理] に移動します。

- [ Choose File ] をクリックして、最近ダウンロードしたアクティブな AWS ソフトウェア/設定パッケージを参照してアップロードします 。

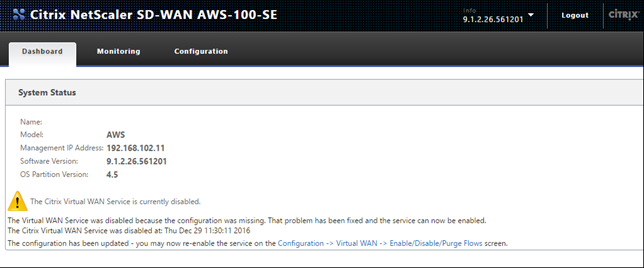

-

ローカル変更管理が正常に終了した後、Web インターフェイスは、 Virtual WAN サービスを無効にした状態で 、インストールされている最新のソフトウェアで自動更新する必要があります。

- [SD-WAN SE AMI] セクションで、[ 設定 ] > [ 仮想 WAN 有効/無効/パージフロー の順に移動し、[有効] ボタンを使用してサービスを 有効にします 。

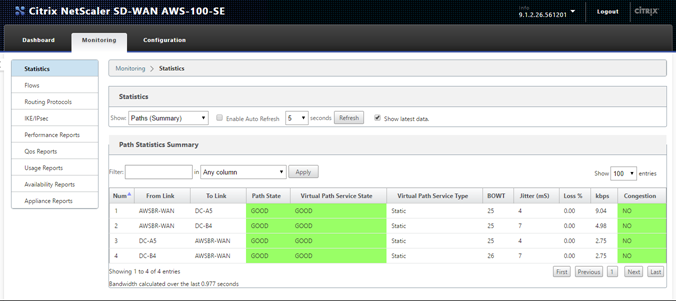

-

WAN インターフェイスでの接続に成功すると、SD-WAN は、[ モニタリング ] > [ 統計 ] > [パス] ページに [ 良好なパス状態 ] を報告します。

トラブルシューティング

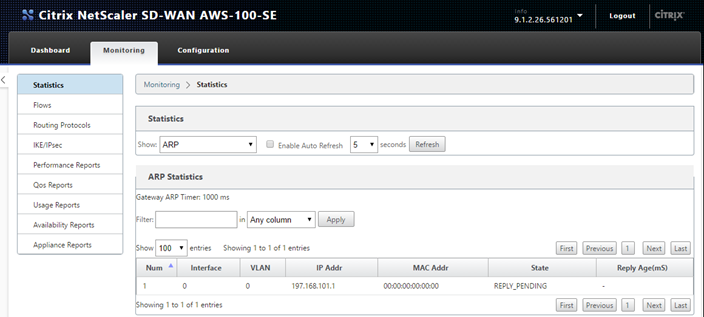

SD-WAN アクセスインターフェイス設定では、正しいプライベート Web ゲートウェイ(IWG)IP を使用する必要があります。

- 設定エディターで誤った IWG を使用して AWS サイト(仮想 IP アドレスと正しいゲートウェイ)の WAN リンクを定義すると、仮想パスの確立に失敗します。

- IWG が正しく設定されていないかどうかを確認する簡単な方法は、 SD-WAN ARP テーブルをチェックすることです。

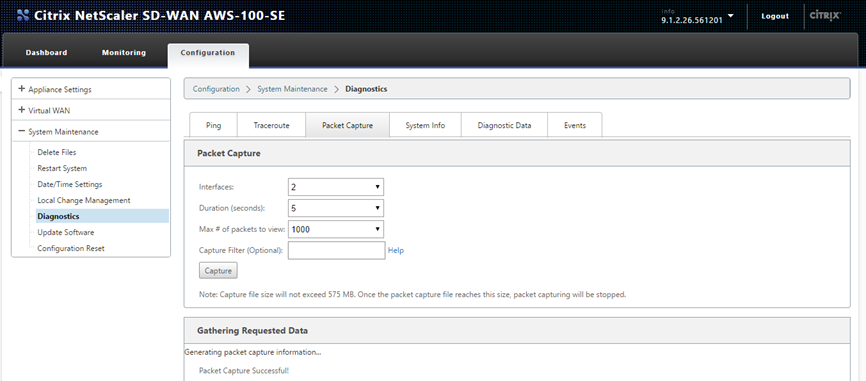

パケットキャプチャツールに組み込まれたSD-WANは、適切なパケットフローを確認するのに役立ちます

- SD-WMA AMI の [ 設定 ] > [ システムメンテナンス ] > [ 診断 ] ページに移動します。

- [ パケットキャプチャ ] タブを選択し、次の設定を行い、[ キャプチャ] をクリックします。

- インターフェイス:WAN インターフェイスに関連付けられた eth2 でキャプチャします。

- Web ページのキャプチャ出力には、WAN VIP /プライベート IP を送信元として SD-WAN SE AMI から出る UDP プローブパケット、MCN に使用されるスタティックパブリック IP の宛先、MCN スタティックパブリック IP の送信元とローカル VIP/ の宛先を含む UDP プローブパケットが示されている必要があります。プライベート IP(IWGがNATしたもの)

注

これは、通常、VPC に割り当てられた CIDR ブロックの外部に IP アドレスが作成された場合に発生します。

メモ

10.2.6 および 11.0.3 リリース以降では、SD-WAN アプライアンスのプロビジョニング時または新しい SD-WAN SE VPX の導入時に、デフォルトの管理者ユーザーアカウントパスワードを変更することが必須です。この変更は、CLI と UI の両方を使用して適用されます。

システムメンテナンスアカウント(CBVWSSH)は、開発およびデバッグ用に存在し、外部ログイン権限はありません。このアカウントには、通常の管理ユーザーの CLI セッションからのみアクセスできます。

この記事の概要

- SD-WAN ウェブインターフェイス

- 最小要件

- 制限事項

- Citrix(旧NetScaler SD-WAN)のSD-WAN(AWS)

- AWS の SD-WAN SE AMI の概要

- AWS で VPC を作成する-仮想プライベートクラウド(VPC)

- VPC のインターネットゲートウェイを定義する

- 管理、LAN、および WAN を区別するために VPC のサブネットを定義します

- 管理サブネットのルートテーブルの定義

- WAN サブネットのルートテーブルの定義

- LAN サブネットのルートテーブルの定義

- SD-WAN SE AMI の作成

- SD-WAN SE AMI の設定-SD-WAN ウェブ管理インターフェイス

- SD-WAN SE AMI を SD-WAN 環境に追加する

- トラブルシューティング