This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Citrix SD-WAN と AWS トランジットゲートウェイとの統合

Amazon Web Service (AWS) Transit Gateway サービスを使用すると、Amazon Virtual Private Clouds (VPC) とオンプレミスネットワークを単一のGatewayに接続できます。AWS で実行されるワークロードの数が増えるにつれて、複数のアカウントと Amazon VPC にまたがってネットワークを拡張し、その増加に対応できます。

ピアリングを使用して Amazon VPC のペアを接続できるようになりました。ただし、多くの Amazon VPC 間でポイントツーポイント接続を管理するには、接続ポリシーを一元管理する機能がないと、運用上のコストがかかり、煩雑になる可能性があります。オンプレミスの接続では、AWS VPN を個々の Amazon VPC にアタッチする必要があります。このソリューションは構築に時間がかかり、VPC の数が数百個に増えると、管理が難しい場合があります。

AWS Transit Gateway では、セントラルゲートウェイからネットワーク上の各Amazon VPC、オンプレミスデータセンター、またはリモートオフィスへの単一の接続を作成して管理するだけで済みます。Transit Gateway は、スポークのように動作するすべての接続ネットワーク間でトラフィックがどのようにルーティングされるかを制御するハブとして機能します。このハブアンドスポークモデルでは、管理が大幅に簡素化され、運用コストが削減されます。これは、各ネットワークはTransit Gatewayにのみ接続し、他のすべてのネットワークには接続しないためです。新しい VPC はTransit Gatewayに接続され、Transit Gatewayに接続されている他のすべてのネットワークで自動的に利用できるようになります。この接続性の容易さにより、成長に合わせてネットワークの拡張が容易になります。

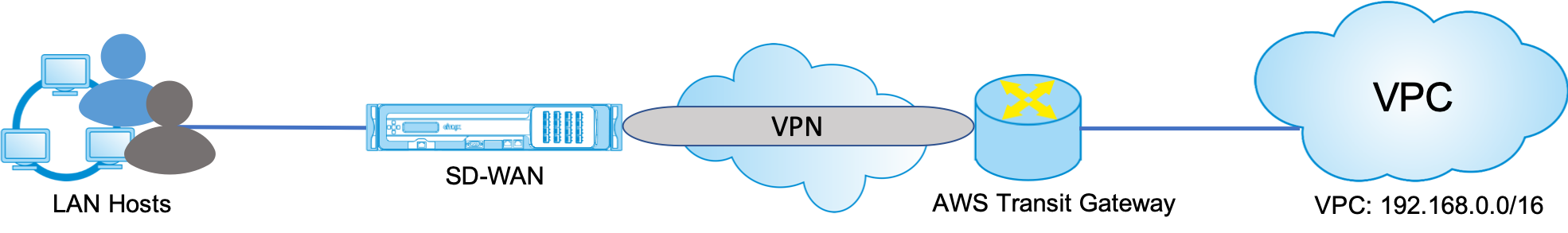

企業が増加するアプリケーション、サービス、インフラストラクチャをクラウドに移行するにつれ、SD-WAN を迅速に導入して、ブロードバンド接続のメリットを享受し、ブランチサイトのユーザーをクラウドリソースに直接接続します。インターネット転送サービスを使用してグローバルなプライベートネットワークを構築および管理し、地理的に分散した場所とユーザーを近位ベースのクラウドリソースで接続するという複雑さには、多くの課題があります。 AWS Transit Gateway ネットワークマネージャーはこのパラダイムを変えます 。現在、AWS を使用する Citrix SD-WAN のお客様は、Citrix SD-WAN ブランチアプライアンスの AWS Transit Gateway を統合することにより、Citrix SD-WAN を AWS Transit Gatewayとともに使用できるようになりました。これにより、Transit Gatewayに接続されたすべての VPC に手を差し伸べる機能を持つユーザーに最高品質のエクスペリエンスを提供できます。

次に、Citrix SD-WAN と AWS トランジットゲートウェイを統合する手順を示します。

-

AWS トランジットゲートウェイを作成します。

-

VPN をTransit Gateway(既存の VPN または新しい VPN のいずれか)に接続します。

-

オンプレミスまたは任意のクラウド(AWS、Azure、または GCP)にある SD-WAN サイトで VPN が設定されたTransit Gatewayに VPN を接続します。

-

Citrix SD-WAN から AWS Transit Gateway と IPsec トンネルを介したボーダーGatewayプロトコル(BGP)ピアリングを確立し、Transit Gatewayに接続されたネットワーク(VPC)を学習します。

使用例

ユースケースは、ブランチ環境から AWS 内(任意の VPC 内)にデプロイされたリソースに手を差し伸べます。AWS Transit Gateway を使用すると、トラフィックは BGP ルートを処理せずに、Transit Gateway に接続されたすべての VPC に到達できます。これを実現するには、次の方法を実行します。

-

ブランチの Citrix SD-WAN アプライアンスから AWS Transit Gatewayへの IPSec を確立します。この展開方法では、トラフィックが IPsec を通過するため、SD-WAN の利点をすべて得ることはありません。

-

AWS 内に Citrix SD-WAN アプライアンスをデプロイし、仮想パスを介してオンプレミスの Citrix SD-WAN アプライアンスに接続します。

どちらの方法を選択しても、トラフィックは、AWS インフラストラクチャ内のルーティングを手動で管理することなく、Transit Gateway に接続されている VPC に到達します。

AWS Transit Gatewayの設定

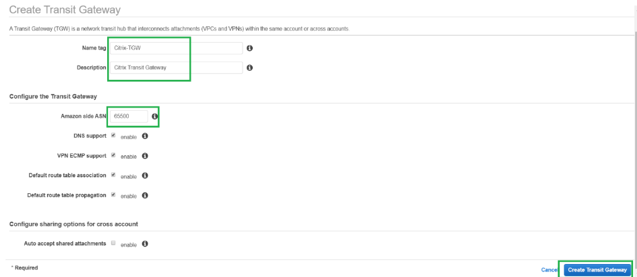

AWS Transit Gatewayを作成するには、VPC ダッシュボードに移動して、 Transit Gateway セクションに移動します。

-

次のスクリーンショットで強調表示されているように、Transit Gateway名、説明、および Amazon ASN 番号を入力し、[ Create Transit Gateway] をクリックします。

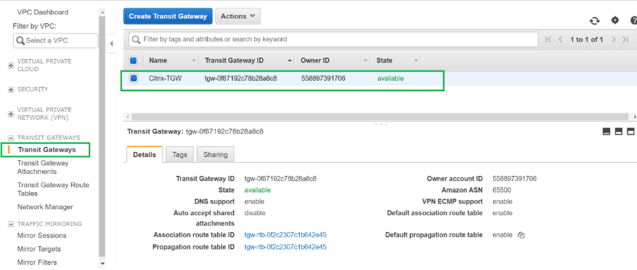

Transit Gateway の作成が完了すると、ステータスが [ 使用可能] として表示されます。

-

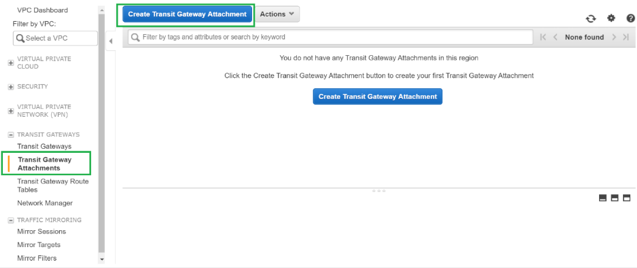

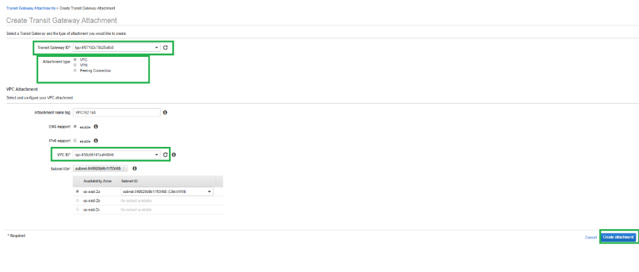

Transit Gateway添付ファイルを作成するには、[Transit Gateway] > [Transit Gateway 添付ファイル ] に移動し、[ Transit Gateway 添付ファイルの作成] をクリックします。

-

ドロップダウンリストで作成した Transit Gateway を選択し、アタッチメントタイプとして VPCを選択します。添付ファイル名タグを指定し、作成したTransit Gatewayにアタッチする VPC ID を選択します。選択した VPC のサブネットの 1 つが自動選択されます。[ アタッチメントの作成 ] をクリックして、VPC をTransit Gateway にアタッチします。

-

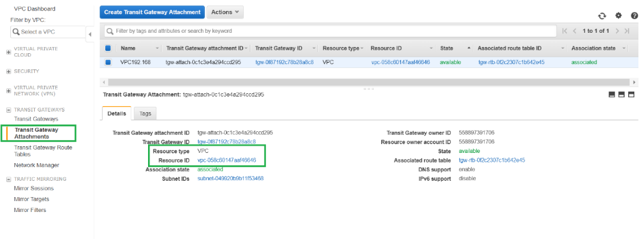

VPC をTransit Gateway にアタッチすると、 リソースタイプ VPC がトランジットゲートウェイに関連付けられていることがわかります。

-

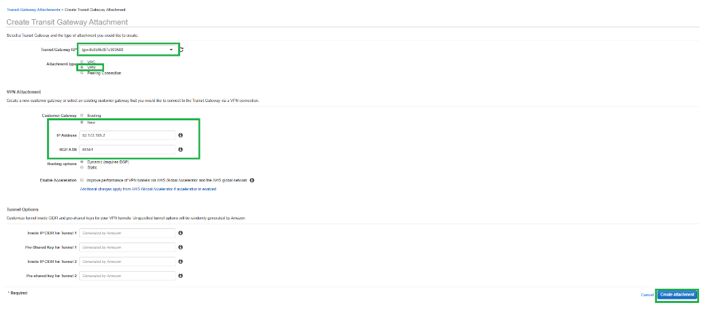

VPN を使用して SD-WAN をTransit Gateway に接続するには、ドロップダウンリストから [ Transit Gateway ID ] を選択し、[ アタッチメントタイプ ] として [ VPN] を選択します。正しいTransit Gateway ID を選択していることを確認します。

SD-WANリンクのパブリック IP アドレスと BGP ASN 番号を指定して、新しい VPN カスタマーGatewayを接続します。[ 添付ファイルの作成 ] をクリックして、Transit Gateway に VPN をアタッチします。

-

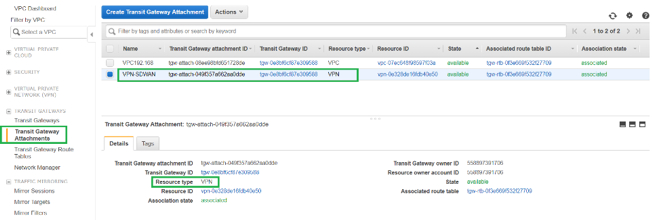

次のスクリーンショットに示すように、VPNは、トランジットゲートウェイに接続したら、あなたは詳細を表示することができます。

-

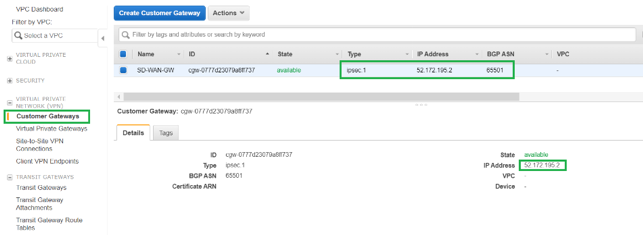

[ カスタマーGateway] では、SD-WAN カスタマーGatewayとサイト間 VPN 接続が、Transit Gateway への VPN アタッチメントの一部として作成されます。SD-WAN カスタマーGatewayが、SD-WAN の WAN リンクパブリック IP アドレスを表すこのカスタマーGatewayの IP アドレスとともに作成されていることがわかります。

-

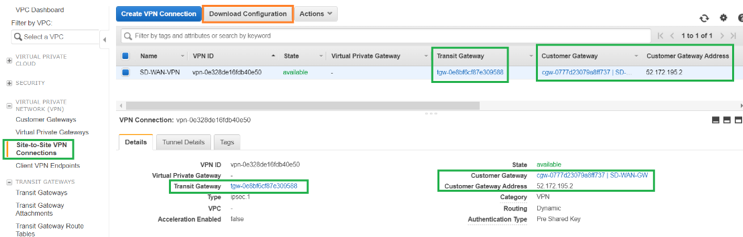

[ サイト間 VPN 接続 ] に移動して、 SD-WAN カスタマーGateway VPN 設定をダウンロードします。この構成ファイルには、BGP ピア情報とともに 2 つの IPsec トンネル詳細があります。冗長性のために、SD-WAN からTransit Gatewayへの 2 つのトンネルが作成されます。

SD-WANリンクのパブリック IP アドレスがカスタマーGatewayアドレスとして設定されていることがわかります。

-

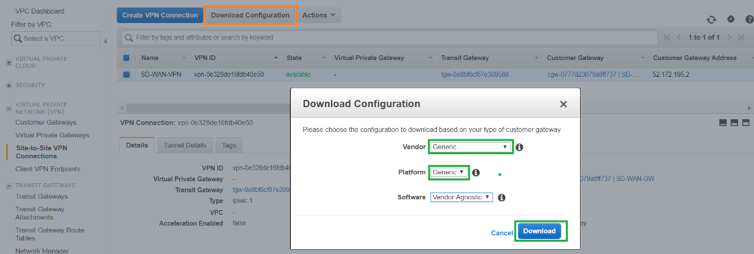

[ 設定のダウンロード ] をクリックし、VPN 設定ファイルをダウンロードします。[ ベンダー]、[ プラットフォーム ] を [ 汎用]、[ ソフトウェア ] を [ ベンダーに依存しない] として選択します。

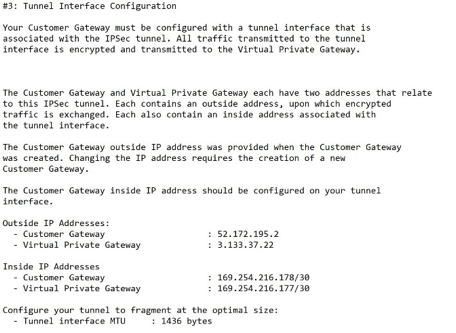

ダウンロードした構成ファイルには、次の情報が含まれています。

- IKE 設定

- AWS トランジットゲートウェイの IPsec 設定

- トンネルインターフェイス構成

- BGP 構成

この情報は、高可用性(HA)用の 2 つの IPsec トンネルで使用できます。SD-WAN で設定する場合は、両方のトンネルエンドポイントを設定してください。参考のために次のスクリーンショットを参照してください。

SD-WAN でイントラネットサービスを構成する

-

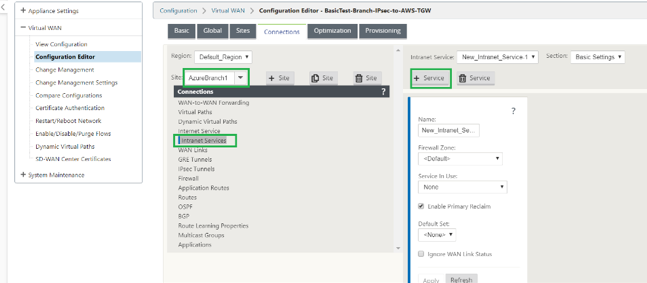

SD-WAN の IPsec トンネル構成で使用されるイントラネットサービスを構成するには、[ 構成エディタ] > [接続] に移動し、ドロップダウンリストからサイトを選択して、[ イントラネットサービス] を選択します。[ + サービス ] をクリックして、新しいイントラネットサービスを追加します。

-

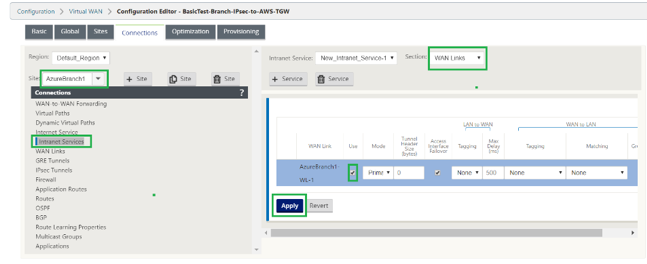

イントラネットサービスの追加後、このサービスに使用される WAN リンクを選択します (これを使用して、トランジットゲートウェイへのトンネルを確立します)。

-

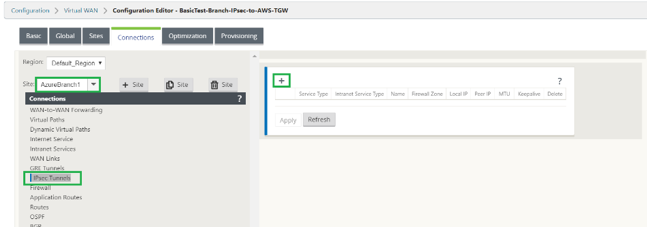

AWS Transit Gateway への IPsec トンネルを設定するには、[ 設定エディタ] > [接続 ] の順に移動し、ドロップダウンリストからサイトを選択し、[ IPsec トンネル] をクリックします。[ + ] オプションをクリックして、IPsec トンネルを追加します。

-

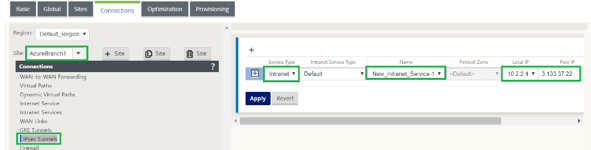

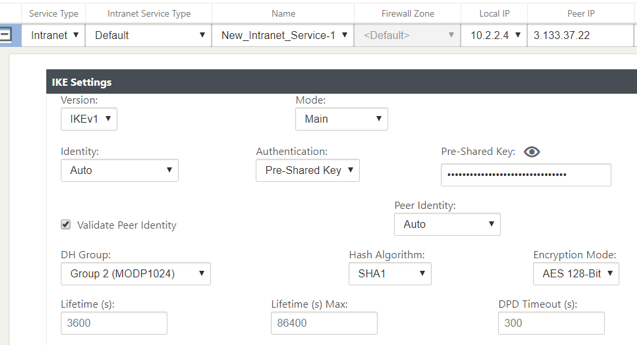

[ サービスの種類 ] として [ イントラネット ] を選択し、 追加したイントラネットサービス名を選択します 。WAN リンク IP アドレスとしてローカル IP アドレスを、Transit Gateway 仮想プライベートGateway IP アドレスとしてピアアドレスを選択します 。

設定のアクティブ化の直後に SD-WAN によってトンネルを開始するには、[ Keepalive ] チェックボックスをオンにします。

-

AWS からダウンロードした VPN 設定ファイルに基づいて IKE パラメータを設定します。

-

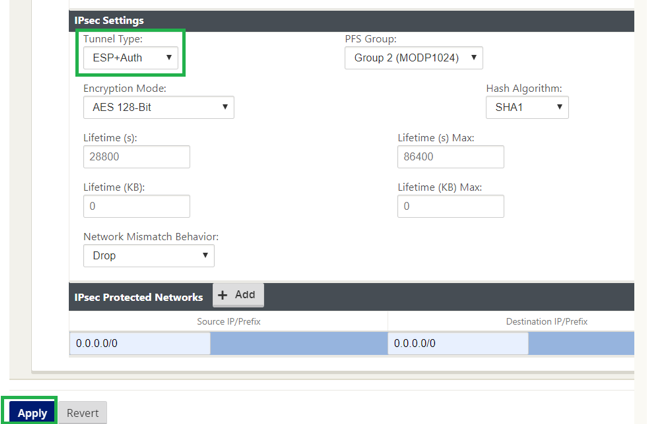

AWS からダウンロードした VPN 設定ファイルに基づいて IPSec パラメータを設定します。また、 トンネルを介して送信するネットワークに基づいて IPsec 保護ネットワークを構成します 。IPsec トンネル経由のトラフィックを許可するように構成されていることがわかります。

-

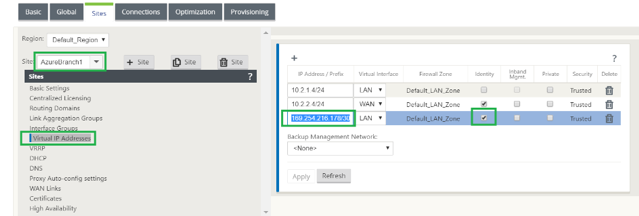

カスタマーGatewayの内部 IP アドレスを SD-WAN の仮想 IP アドレスの 1 つとして設定します。ダウンロードされた VPN 設定ファイルから、Tunnel-1 に関連する IP アドレス内のカスタマーGateway を見つけます。IP アドレス内のこのカスタマーゲートウェイを SD-WAN 上の仮想 IP アドレスの 1 つとして設定し、[ Identity ] チェックボックスを有効にします。

-

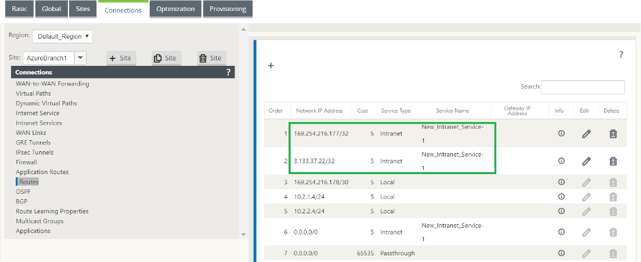

SD-WAN にルートを追加して 、 Transit Gatewayの仮想プライベートGatewayに到達します 。ダウンロードされた VPN 設定ファイルから、Tunnel-1 に関連する仮想プライベートGatewayの内側および外部 IP アドレスを検索します。**サービスタイプをイントラネットとして仮想プライベートGatewayの内側と外部** IP アドレスにルートを追加し、上記の手順で作成したイントラネットサービスを選択します。

-

SD-WAN で BGP を設定します。適切な ASN 番号で BGP を有効にします。ダウンロードした VPN 構成ファイルから、Tunnel-1 に関連する BGP 構成オプションを探します。これらの詳細を使用して、SD-WAN に BGP ネイバーを追加します。

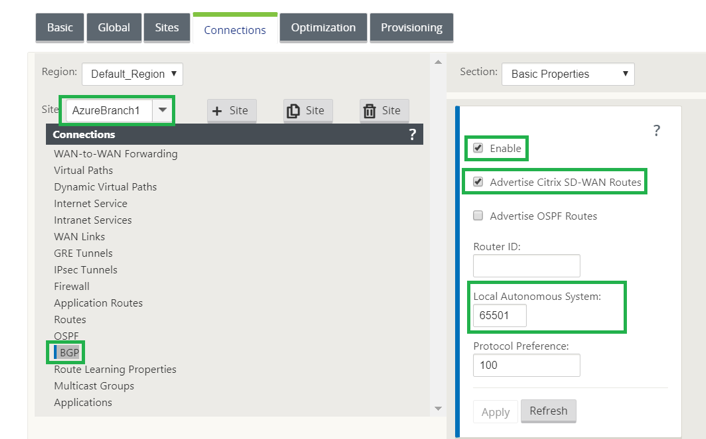

SD-WAN で BGP を有効にするには、[ 接続 ] に移動し、ドロップダウンリストからサイトを選択し、[ BGP] を選択します。[ Enable ] チェックボックスをクリックして、BGP を有効にします。[ Citrix SD-WAN ルートのアドバタイズ ] チェックボックスをオンにして、SD-WANルートをTransit Gateway にアドバタイズします。BGP 設定オプションからカスタマーGateway ASN を使用し、 ローカル自律システムとして設定します。

-

SD-WAN で BGP ネイバーを追加するには 、[ 接続] に移動し、ドロップダウンリストからサイトを選択し、[ BGP] を選択します。[ 隣人 ] セクションをクリックし、[ + ] オプションをクリックします。

ネイバーを追加するときに、BGP 設定オプションからネイバー IP アドレスと仮想プライベートGatewayASNを使用します。ソース IPは、AWSからダウンロードした設定ファイルのカスタマーGateway内のIP アドレス(SD-WAN の仮想 IP アドレスとして設定)と一致する必要があります。SD-WANでマルチホップが有効になっている BGP ネイバーを追加します。

-

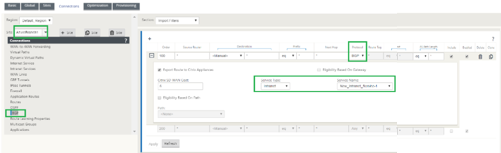

インポートフィルタを追加して BGP ルートを SD-WAN にインポートするには、[ 接続] に移動し、ドロップダウンリストからサイトを選択し、[ BGP ] を選択して [ フィルタのインポート ] セクションをクリックします。[ + ] オプションをクリックして、インポートフィルタを追加します。 プロトコルとして [ BGP ] を選択し、[いずれかに一致] を選択して、すべての BGP ルートをインポートします。[ サービスの種類 ] として [ イントラネット ] を選択し、作成したイントラネットサービスを選択します。これは、サービスタイプの BGP ルートをイントラネットとしてインポートするためです。

SD-WAN でのモニタリングとトラブルシューティング

-

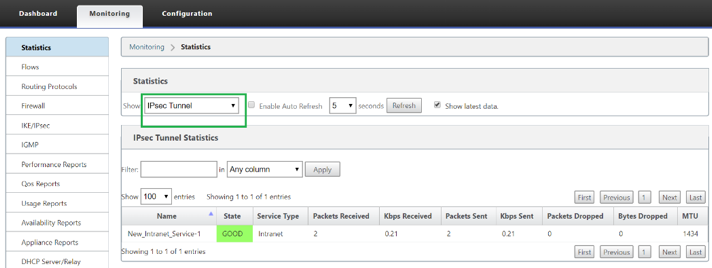

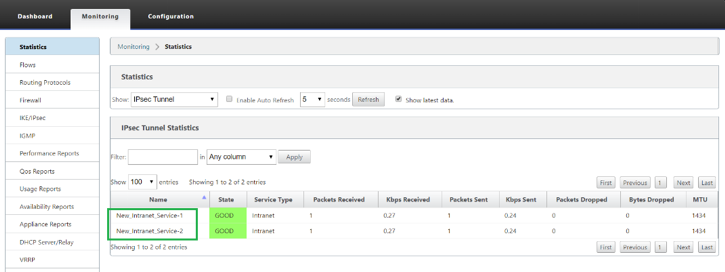

SD-WAN の IPsec トンネル確立ステータスを確認するために、 モニタリング > 統計情報 > IPsec トンネルにナビゲートして下さい。次のスクリーンショットでは、SD-WAN から AWS Transit Gateway に向かって IPsec トンネルが確立されており、状態が GOODであることがわかります。 また、この IPsec トンネルを介して送受信されるトラフィックの量を監視することもできます。

-

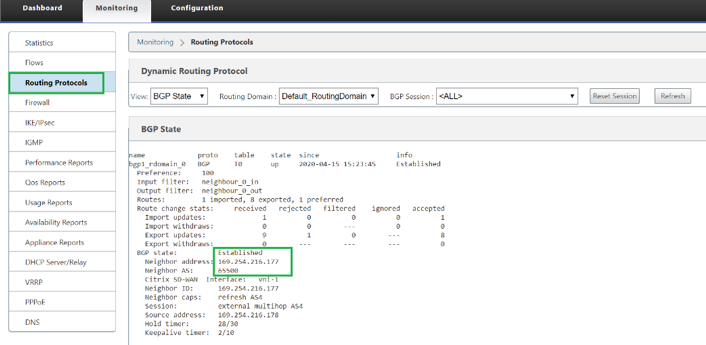

SD-WAN の BGP ピアリング ステータスを確認するには、[ モニタリング] > [ルーティングプロトコル ] に移動し、[ BGP ステート] を選択します。BGP の状態が確立済みとして報告され 、 ネイバー IP アドレスとネイバーASN が AWS BGP ネイバーの詳細と一致していることがわかります。これにより、IPsec トンネルを介して SD-WAN から AWS Transit Gatewayへの BGP ピアリングが確立されたことを確認できます。

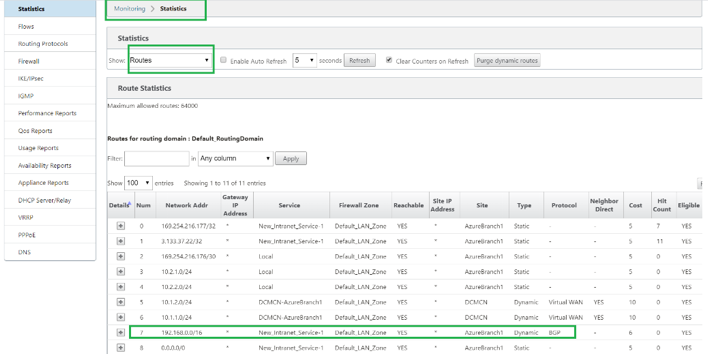

VPC(192.168.0.0)が AWS トランジットゲートウェイにアタッチされています。SD-WAN は、この VPC ネットワーク (192.168.0.0) を AWS Transit Gateway から BGP 経由で学習しました。このルートは、上記の手順で作成したインポートフィルタに従って、サービスタイプをイントラネットとして SD-WAN にインストールされました。

-

SD-WAN の BGP ルートのインストールを確認するには、[ モニタリング] > [統計] > [ルート ] に移動し、サービスタイプがイントラネットとして BGP ルートとしてインストールされたネットワーク 192.168.0.0/16 を確認します。つまり、AWS Transit Gateway にアタッチされたネットワークを学習し、確立された IPsec トンネルを介してこれらのネットワークと通信できます。

AWS でのモニタリングおよびトラブルシューティング

-

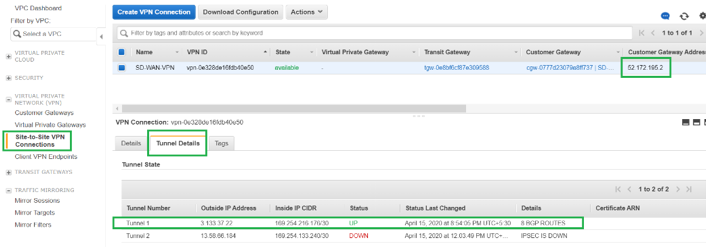

AWS で IPsec トンネルの確立ステータスを確認するには、[ 仮想プライベートネットワーク (VPN)] > [サイト間 VPN 接続] に移動します。次のスクリーンショットでは、カスタマーGatewayアドレスは、あなたがトンネルを確立している使用してSD-WANリンクのパブリックIPアドレスを表していることを確認することができます。

トンネルのステータスは UPと表示されます。また、AWS が SD-WAN から 8 つの BGP ルートを学習したことも確認できます 。つまり、SD-WAN は AWS Transit Gateway を使用してトンネルを確立でき、BGP 経由でルートを交換することもできます。

-

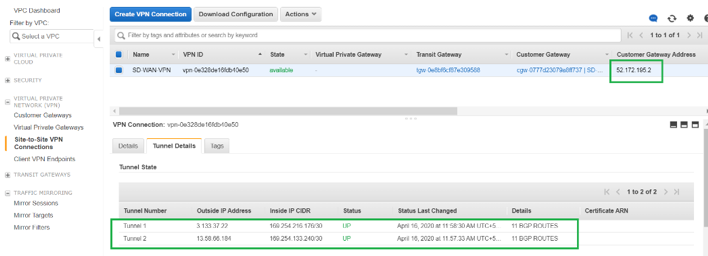

SD-WAN にダウンロードした構成ファイルに基づいて、2 番目のトンネルに関連する IPSec および BGP の詳細を設定します。

SD-WAN では、次のように、両方のトンネルに関連するステータスを監視できます。

-

両方のトンネルに関連するステータスは、AWS で次のように監視できます。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.