This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

ポリシー

ポリシーを使用すると、特定のトラフィックフローの許可、拒否、またはカウントおよび継続を行うことができます。SD-WAN ネットワークが拡大するにつれて、これらのポリシーを各サイトに個別に適用することは困難になります。この問題を解決するには、ファイアウォールポリシーテンプレートを使用してファイアウォールフィルターのグループを作成できます。ファイアウォールポリシーテンプレートは、ネットワーク内のすべてのサイトに適用することも、特定のサイトにのみ適用することもできます。これらのポリシーは、アプライアンス前のテンプレート・ポリシーまたはアプライアンス後のテンプレート・ポリシーとして順序付けられます。ネットワーク全体のアプライアンス前およびアプライアンス後のテンプレート・ポリシーは、どちらもグローバル・レベルで構成されます。ローカルポリシーは、[接続] の下のサイトレベルで構成され、その特定のサイトにのみ適用されます。

アプライアンスの前テンプレートポリシーは、ローカルサイトポリシーの前に適用されます。次に、ローカルサイトポリシーが適用されます。次に、アプライアンスポストテンプレートポリシーが適用されます。目標は、サイト固有のポリシーを適用する柔軟性を維持しながら、グローバルポリシーを適用できるようにすることで、構成プロセスを簡素化することです。

フィルタポリシー評価順序

-

Pre-templates — すべてのテンプレート「PRE」セクションからコンパイルされたポリシー。

-

Pre-Global — グローバル「PRE」セクションからコンパイルされたポリシー。

-

Local:アプライアンスレベルのポリシー。

-

[ローカル自動生成]:自動的にローカルに生成されたポリシー。

-

ポストテンプレート — すべてのテンプレート「POST」セクションからコンパイルされたポリシー。

-

ポストグローバル — グローバル「POST」セクションからコンパイルされたポリシー。

ポリシー定義-グローバルおよびローカル (サイト)

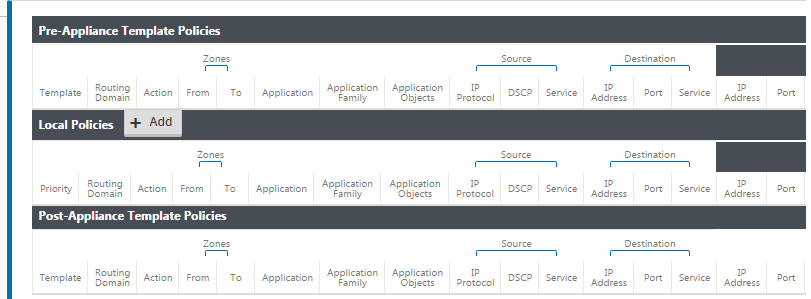

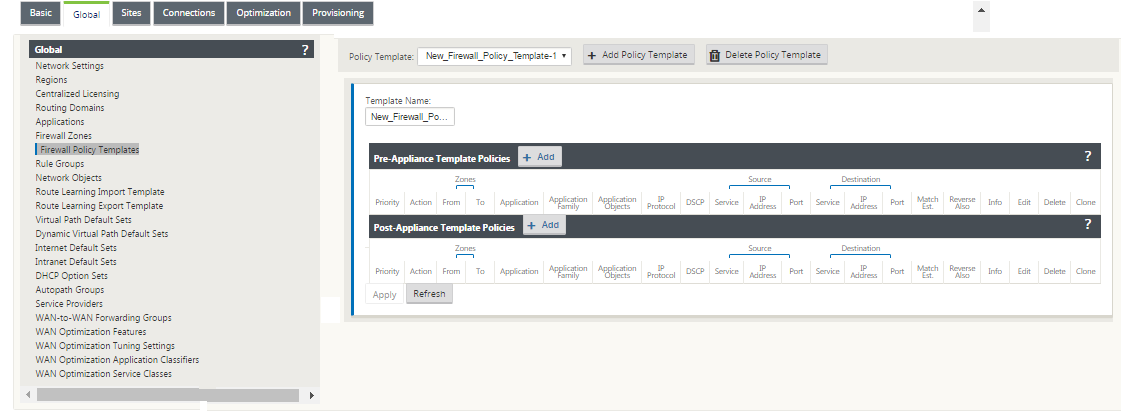

アプライアンス前およびアプライアンス後のテンプレート・ポリシーは、グローバル・レベルで構成できます。ローカルポリシーは、アプライアンスのサイトレベルで適用されます。

上のスクリーンショットは、SD-WAN ネットワークにグローバルに適用されるポリシーテンプレートを示しています。テンプレートをネットワーク内のすべてのサイトに適用するには、[ グローバル ] > [ ネットワーク設定] > [グローバルポリシーテンプレート] に移動し、 特定のポリシーを選択します。サイトレベルでは、ポリシーテンプレートを追加したり、サイト固有のポリシーを作成できます。

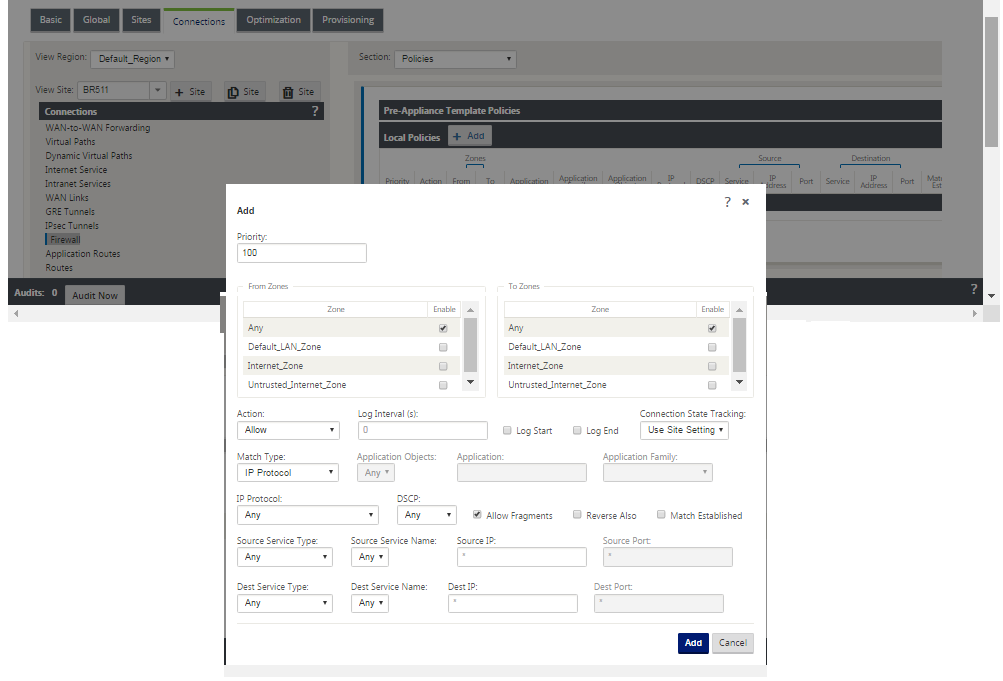

ポリシーの特定の設定可能な属性は、以下のスクリーンショットに表示されます。これらの属性は、すべてのポリシーで同じです。

ポリシー属性

-

Priority — 定義されたすべてのポリシー内でポリシーが適用される順序。優先順位の低いポリシーは、優先順位の高いポリシーの前に適用されます。

-

Zone :フローには、送信元ゾーンと宛先ゾーンがあります。

- [From Zone ]:ポリシーのソースゾーン。

- Tto Zone :ポリシーの宛先ゾーン。

-

Action — 一致したフローで実行するアクション。

-

Allow — ファイアウォールを通過するフローを許可します。

-

[Drop]:パケットをドロップして 、ファイアウォールを通過するフローを拒否します。

-

[Reject ]:ファイアウォールを通過するフローを拒否し、プロトコル固有の応答を送信します。TCP はリセットを送信し、ICMP はエラーメッセージを送信します。

-

[Count and Continue ]:このフローのパケット数とバイト数をカウントし、ポリシーリストの下方向に続行します。

-

-

[Log Interval ]:ポリシーに一致するパケット数をファイアウォールログファイルまたは syslog サーバ(設定されている場合)にロギングする間隔(秒単位)。

-

[Log Start ]:選択すると、新しいフローのログエントリが作成されます。

-

Log End — フローが削除されたときに、フローのデータをログに記録します。

-

注

デフォルトの Log Interval の値である 0 は、ロギングがないことを意味します。

-

追跡 — ファイアウォールがフローの状態を追跡し、この情報を [ モニタリング ] > [ ファイアウォール ] > [ 接続 ] テーブルに表示できるようにします。フローがトラッキングされていない場合、状態は NOT_TRACKEDと表示されます。以下のプロトコルに基づく状態追跡については、表を参照してください。[ ファイアウォール ] > [設定] > [ 詳細] > [既定のトラッキング] でサイトレベルで定義された設定を使用します。

-

No Track — フロー状態は有効になりません。

-

[Track ]:(このポリシーに一致した)フローの現在の状態を表示します。

-

-

[Match Type ]:次のマッチタイプのいずれかを選択します。

-

[IP プロトコル ]:この一致タイプを選択した場合、フィルタが照合する IP プロトコルを選択します。オプションには、任意、TCP、UDP ICMP などがあります。

-

[Application ]:この一致タイプを選択した場合は、このフィルタの一致基準として使用するアプリケーションを指定します。

-

[アプリケーションファミリ (Application Family)]:この一致タイプを選択した場合は、このフィルタの一致基準として使用するアプリケーションファミリを選択します。

-

[アプリケーションオブジェクト(Application Object)]: この一致タイプを選択した場合は、このフィルタの一致基準として使用するアプリケーションファミリを選択します。

-

アプリケーション、アプリケーションファミリ、およびアプリケーションオブジェクトの詳細については、 アプリケーションの分類を参照してください。

-

DSCP :ユーザが DSCP タグ設定と照合できるようにします。

-

[フラグメントを許可 ] — このフィルタポリシーに一致する IP フラグメントを許可します。

注

ファイアウォールは、断片化されたフレームを再構成しません。

-

[Reverse ]:ソースとデスティネーションの設定を逆にして、このフィルタポリシーのコピーを自動的に追加します。

-

Match EsBsched — 発信パケットが許可された接続の着信パケットを照合します。

-

ソースサービスタイプ — SD-WAN サービスを参照して、ローカル(アプライアンス)、仮想パス、イントラネット、IPHost、またはインターネットがサービスタイプの例です。

-

IPHost Option -ファイアウォールの新しいサービスタイプで、SD-WAN アプリケーションによって生成されるパケットに使用されます。たとえば、SD-WAN の Web UI から ping を実行すると、SD-WAN 仮想 IP アドレスからパケットが送信されます。この IP アドレスのポリシーを作成する場合、ユーザーは IPHost オプションを選択する必要があります。

-

ソースサービス名 — サービスタイプに関連付けられたサービスの名前。たとえば、「ソース・サービス・タイプ」で仮想パスが選択されている場合、これは特定の仮想パスの名前になります。これは必ずしも必要ではなく、選択したサービスタイプによって異なります。

-

送信元 IP アドレス :フィルタが照合に使用する一般的な IP アドレスとサブネットマスク。

-

送信元ポート — 特定のアプリケーションが使用する送信元ポート。

-

宛先サービスタイプ -SD-WAN サービスを参照:ローカル(アプライアンス)、仮想パス、イントラネット、IPHost、またはインターネットがサービスタイプの例です。

-

宛先サービス名 -サービスタイプに関連付けられたサービスの名前。これは必ずしも必要ではなく、選択したサービスタイプによって異なります。

-

宛先 IP アドレス -フィルタが照合に使用する一般的な IP アドレスとサブネットマスク。

-

宛先ポート — 特定のアプリケーションが使用する宛先ポート (つまり、TCP プロトコル用の HTTP 宛先ポート 80)。

track オプションは、フローの詳細を提供します。状態テーブルで追跡される状態情報を以下に示します。

トラックオプションのステートテーブル

一貫性のある状態は、ごくわずかです。

-

INIT- 接続は作成されましたが、最初のパケットは無効でした。

-

O_DENIED- 接続を作成したパケットはフィルタポリシーによって拒否されます。

-

R_DENIED- 応答側からのパケットはフィルタポリシーによって拒否されます。

-

NOT_TRACKED- 接続はステートフルに追跡されませんが、それ以外の場合は許可されます。

-

Closed- 接続がタイムアウトしたか、プロトコルによって閉じられました。

-

DELETED- 接続は削除処理中です。DELETED 状態はほとんど見られません。

その他の状態はすべてプロトコル固有であり、ステートフルトラッキングを有効にする必要があります。

TCP は、次の状態を報告できます。

-

SYN_SENT -最初に見られる TCP SYN メッセージ。

-

SYN_SENT2 -両方向でSYNメッセージが見られる。SYN+ACK(別名同時オープン)はない。

-

SYN_ACK_RCVD -SYN+ACKを受信した。

-

確立済み- 2 番目の ACK を受信し、接続は完全に確立されています。

-

FIN_WAIT -最初に見られる FIN メッセージ。

-

CLOSE_WAIT -両方向で見られるFINメッセージ。

-

TIME_WAIT -両方向で最後に確認された ACK。接続は再度開くのを待って閉じられました。

その他すべての IP プロトコル(特に ICMP および UDP)には、次の状態があります。

-

NEW -一方向で認識されるパケット。

-

確立 済み-両方向で認識されるパケット。

共有

共有

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.